WordPress 漏洞综述:2019 年 9 月,第 2 部分

已发表: 2019-11-13*于 2019 年 11 月 13 日更新,以反映 Starfish Reviews 对 Rich Reviews 的采用和补丁。 非常感谢 Starfish Reviews 拯救了 Rich Reviews 插件!

9 月下半月披露了几个新的 WordPress 插件和主题漏洞,因此我们希望让您了解。 在这篇文章中,我们介绍了最近的 WordPress 插件和主题漏洞,以及如果您在您的网站上运行易受攻击的插件或主题之一该怎么办。

我们将 WordPress 漏洞综述分为四个不同的类别:

- 1. WordPress 核心

- 2. WordPress 插件

- 3. WordPress 主题

- 4. 来自网络的漏洞

*我们将网络上的漏洞包括在内,因为了解 WordPress 生态系统之外的漏洞也很重要。 对服务器软件的利用可能会暴露敏感数据。 数据库泄露可能会暴露您站点上用户的凭据,从而为攻击者访问您的站点打开大门。

WordPress 核心漏洞

WordPress 插件漏洞

今年 8 月发现了几个新的 WordPress 插件漏洞。 请确保按照以下建议的操作更新插件或完全卸载它。

1. 伍迪广告片段

Woody Ad Snippets 2.2.8 及以下版本容易受到跨站脚本攻击。

你应该做什么

2.简单的FancyBox

Easy FancyBox 1.8.17 及以下版本容易受到跨站脚本攻击。

你应该做什么

3. 高级 AJAX 产品过滤器

高级 AJAX 产品过滤器版本 1.3.6 及以下版本容易受到未经身份验证的设置更新的影响。 该漏洞允许攻击者将流量重定向到恶意站点。

你应该做什么

4. 给予

2.5.4 及以下版本容易受到身份验证绕过攻击。

你应该做什么

5. 汽车经销商和分类广告

Motors Car Dealer & Classified Ads 1.4.0 及以下版本有多个漏洞,包括未经身份验证的设置导入和导出,导致存储跨站点脚本攻击。 该漏洞允许攻击者将流量重定向到恶意站点。

你应该做什么

6. 终极常见问题

Ultimate FAQ 1.8.24 及以下版本容易受到未经身份验证的设置导入和导出攻击。

你应该做什么

7. DELUCKS SEO

DELUCKS SEO 2.1.7 及以下版本存在未经身份验证的选项更新漏洞。

你应该做什么

8. 丰富的评论

Rich Reviews 1.7.4 及以下版本具有未经身份验证的插件选项更新漏洞。

你应该做什么

WordPress 主题

9. Selio – 房地产目录

Selio – Real Estate Directory 1.1 及以下版本具有 SQL 注入和持久性跨站点脚本漏洞。

你应该做什么

10. Nexos – 房地产

Nexos – Real Estate 1.1 及以下版本存在 SQL 注入和持久性跨站脚本漏洞。

你应该做什么

如何积极应对 WordPress 主题和插件漏洞

运行过时的软件是 WordPress 网站被黑的第一大原因。 拥有更新程序对于 WordPress 网站的安全性至关重要。 您应该每周至少登录一次您的站点以执行更新。

自动更新可以提供帮助

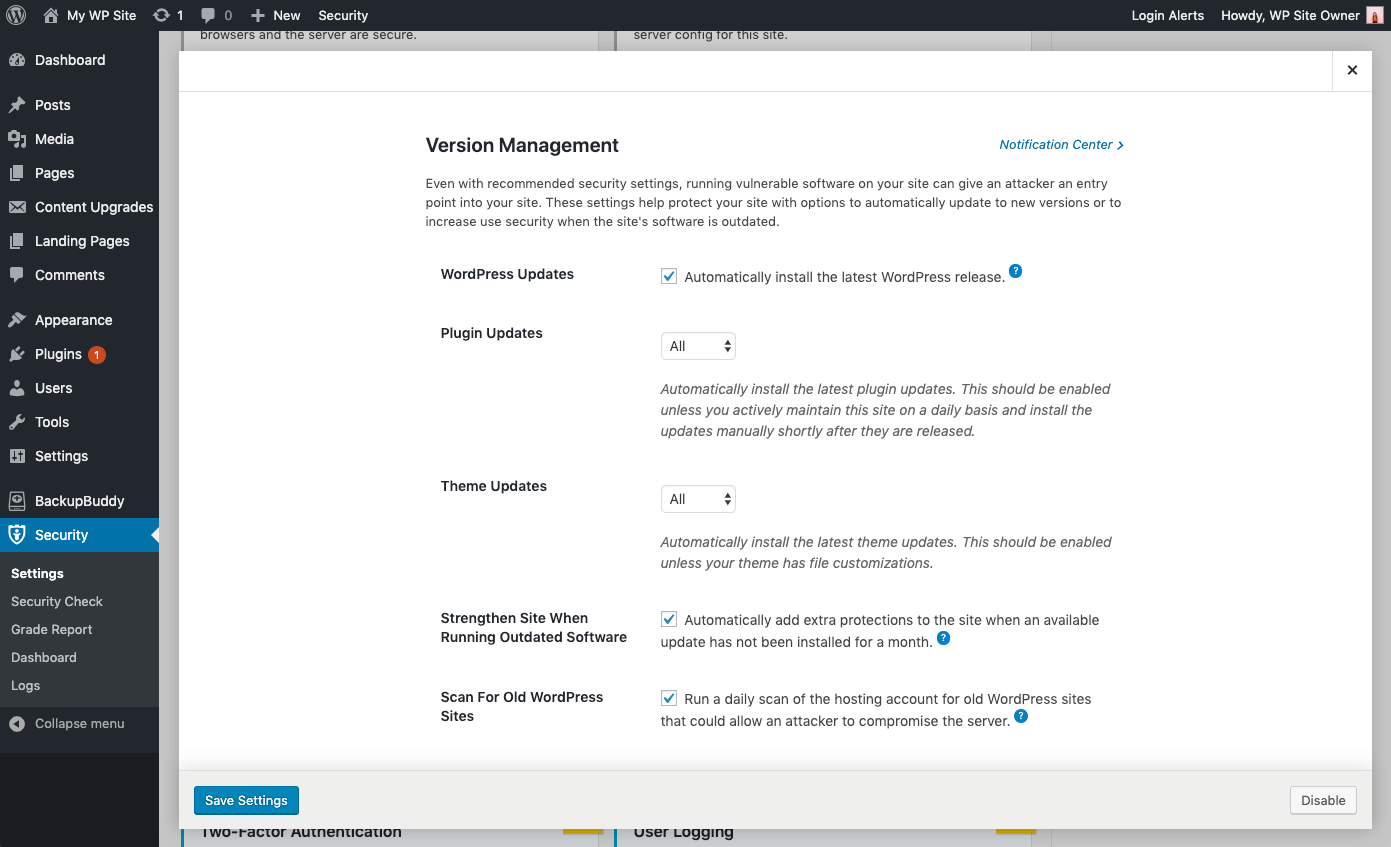

对于不经常更改的 WordPress 网站,自动更新是一个不错的选择。 缺乏关注往往会使这些网站被忽视并容易受到攻击。 即使采用推荐的安全设置,在您的站点上运行易受攻击的软件也会为攻击者提供进入您站点的入口点。

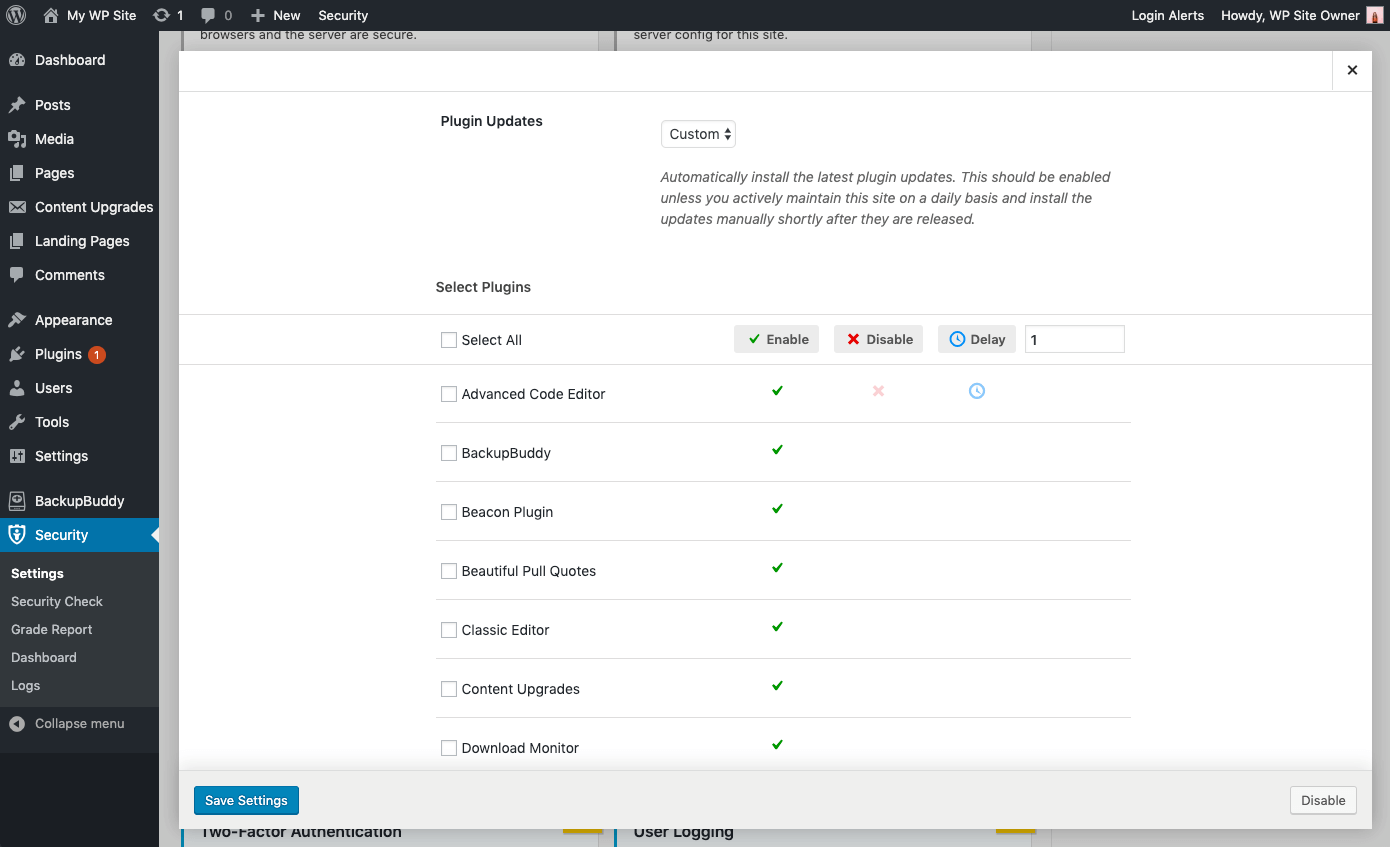

使用 iThemes Security Pro 插件的版本管理功能,您可以启用自动 WordPress 更新以确保您获得最新的安全补丁。 这些设置可以通过选项自动更新到新版本或在站点软件过时时提高用户安全性,从而帮助保护您的站点。

版本管理更新选项

- WordPress 更新– 自动安装最新的 WordPress 版本。

- 插件自动更新- 自动安装最新的插件更新。 除非您每天积极维护此站点并在更新发布后不久手动安装更新,否则应启用此功能。

- 主题自动更新- 自动安装最新的主题更新。 除非您的主题具有文件自定义,否则应启用此功能。

- 对插件和主题更新的精细控制——您可能有想要手动更新的插件/主题,或者延迟更新直到版本有时间证明稳定。 您可以选择自定义,以便将每个插件或主题分配为立即更新 ( Enable )、根本不自动更新 ( Disable ) 或延迟指定天数 ( Delay ) 进行更新。

加强和提醒关键问题

- 运行过时软件时加强站点 - 当一个月未安装可用更新时,自动为站点添加额外保护。 当一个月未安装更新时,iThemes Security 插件将自动启用更严格的安全性。 首先,它将强制所有未启用双因素的用户在重新登录之前提供发送到其电子邮件地址的登录代码。其次,它将禁用 WP 文件编辑器(以阻止人们编辑插件或主题代码) , XML-RPC pingbacks 并阻止每个 XML-RPC 请求的多次身份验证尝试(这两者都将使 XML-RPC 更强大地抵御攻击,而不必完全关闭它)。

- 扫描其他旧的 WordPress 站点- 这将检查您的主机帐户上是否有其他过时的 WordPress 安装。 一个存在漏洞的过时 WordPress 站点可能允许攻击者破坏同一托管帐户上的所有其他站点。

- 发送电子邮件通知– 对于需要干预的问题,会向管理员级别用户发送电子邮件。

来自网络的漏洞

1.DoorDash

DoorDash 在一篇博文中披露,在 2019 年 5 月 4 日发生的一次泄露事件中,有 490 万客户、商家和员工的数据遭到泄露。

违规行为包括姓名、电子邮件地址、实际地址、电话号码和散列密码。 幸运的是,他们没有以纯文本形式存储密码,因此攻击者很难破译和使用密码。

一些信用卡的最后 4 位数字被泄露,但没有访问完整的信用卡号码或 CVV 号码。

不幸的是,一些员工的驾驶执照号码被包含在违规行为中。

如果您是 DoorDash 客户,您可以在专用呼叫中心与他们联系以获取支持,电话 855–646–4683

2.最后通行证

Chrome Project Zero 发现并披露了适用于 Chrome 和 Opera 的 LastPass 扩展程序中的一个漏洞。 该漏洞将允许恶意网站生成弹出窗口并绕过 do_popupregister() 以获取使用 LastPass 登录的最后一个帐户的凭据。

没有证据表明此漏洞曾被广泛利用,LastPass 确实为其扩展程序的 Chrome 和 Opera 版本发布了补丁。

该漏洞确实突出了使用双因素身份验证的重要性,并使我对无密码的未来更加兴奋。

WordPress 安全插件可以帮助保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 30 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress 两因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全性

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。