Raccolta delle vulnerabilità di WordPress: settembre 2019, parte 2

Pubblicato: 2019-11-13*Aggiornato il 13 novembre 2019 per riflettere l'adozione e la patch di Rich Reviews di Starfish Reviews. Un grande ringraziamento a Starfish Reviews per aver salvato il plugin Rich Reviews!

Diversi nuovi plugin di WordPress e vulnerabilità dei temi sono stati divulgati durante l'ultima metà di settembre, quindi vogliamo tenerti informato. In questo post, trattiamo le vulnerabilità recenti di plugin e temi di WordPress e cosa fare se stai eseguendo uno dei plugin o temi vulnerabili sul tuo sito web.

Dividiamo il riepilogo delle vulnerabilità di WordPress in quattro diverse categorie:

- 1. Nucleo di WordPress

- 2. Plugin WordPress

- 3. Temi WordPress

- 4. Violazioni dal Web

*Includiamo violazioni da tutto il Web perché è essenziale essere consapevoli anche delle vulnerabilità al di fuori dell'ecosistema di WordPress. Gli exploit del software del server possono esporre dati sensibili. Le violazioni del database possono esporre le credenziali degli utenti sul tuo sito, aprendo la porta agli aggressori per accedere al tuo sito.

Vulnerabilità principali di WordPress

Vulnerabilità del plugin WordPress

Ad agosto sono state scoperte diverse nuove vulnerabilità dei plugin di WordPress. Assicurati di seguire l'azione suggerita di seguito per aggiornare il plug-in o disinstallarlo completamente.

1. Frammenti di annunci Woody

Woody Ad Snippets versione 2.2.8 e precedenti è vulnerabile a un attacco Cross-Site Scripting.

Cosa dovresti fare

2. Easy FancyBox

Easy FancyBox versione 1.8.17 e precedenti è vulnerabile a un attacco Cross-Site Scripting.

Cosa dovresti fare

3. Filtri prodotti AJAX avanzati

Advanced AJAX Product Filters versione 1.3.6 e precedenti è vulnerabile a un aggiornamento delle impostazioni non autenticate. La vulnerabilità consentirebbe a un utente malintenzionato di reindirizzare il traffico a un sito dannoso.

Cosa dovresti fare

4. Dare

La versione 2.5.4 e precedenti è vulnerabile a un attacco di bypass dell'autenticazione.

Cosa dovresti fare

5. Rivenditore di automobili e annunci economici

Motors Car Dealer & Classified Ads versione 1.4.0 e precedenti presenta più vulnerabilità, tra cui l'importazione e l'esportazione di impostazioni non autenticate che portano a un attacco Stored Cross-Site Scripting. La vulnerabilità consentirebbe a un utente malintenzionato di reindirizzare il traffico a un sito dannoso.

Cosa dovresti fare

6. Domande frequenti definitive

Ultimate FAQ versione 1.8.24 e precedenti è vulnerabile a un attacco di importazione ed esportazione di impostazioni non autenticate.

Cosa dovresti fare

7. DELUCK SEO

DELUCKS SEO versione 2.1.7 e precedenti presentano una vulnerabilità di aggiornamento dell'opzione non autenticata.

Cosa dovresti fare

8. Recensioni ricche

Rich Reviews versione 1.7.4 e precedenti presenta una vulnerabilità di aggiornamento delle opzioni plug-in non autenticate.

Cosa dovresti fare

Temi WordPress

9. Selio – Elenco immobiliare

Selio – Real Estate Directory versione 1.1 e precedenti presenta una vulnerabilità SQL Injection e Persistent Cross-Site Scripting.

Cosa dovresti fare

10. Nexos – Immobiliare

Nexos – Real Estate versione 1.1 e precedenti presenta una vulnerabilità SQL Injection e Persistent Cross-Site Scripting.

Cosa dovresti fare

Come essere proattivi riguardo alle vulnerabilità dei temi e dei plugin di WordPress

L'esecuzione di software obsoleto è il motivo principale per cui i siti WordPress vengono violati. È fondamentale per la sicurezza del tuo sito WordPress che tu abbia una routine di aggiornamento. Dovresti accedere ai tuoi siti almeno una volta alla settimana per eseguire gli aggiornamenti.

Gli aggiornamenti automatici possono aiutare

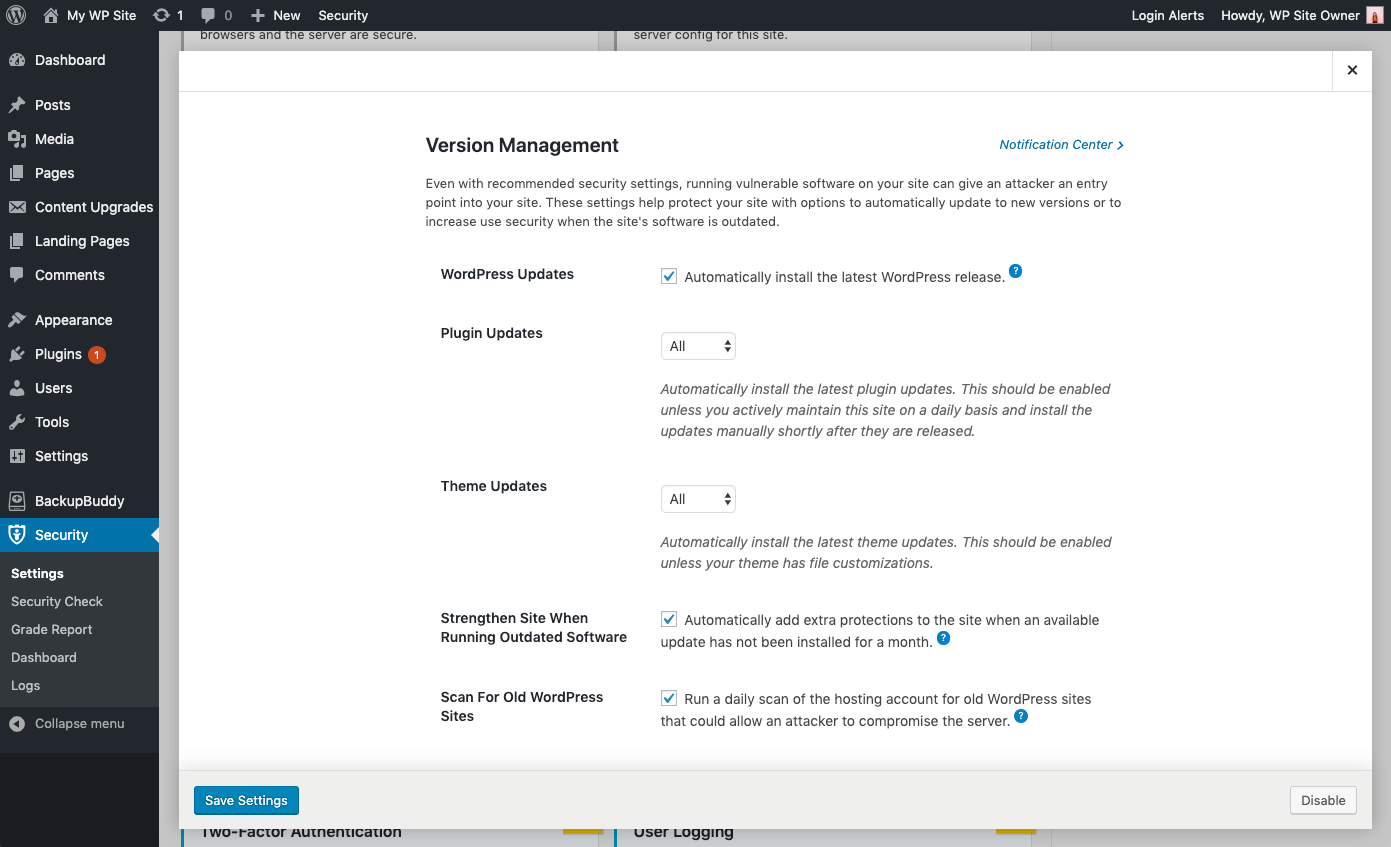

Gli aggiornamenti automatici sono un'ottima scelta per i siti Web WordPress che non cambiano molto spesso. La mancanza di attenzione spesso lascia questi siti trascurati e vulnerabili agli attacchi. Anche con le impostazioni di sicurezza consigliate, l'esecuzione di software vulnerabile sul tuo sito può fornire a un utente malintenzionato un punto di accesso al tuo sito.

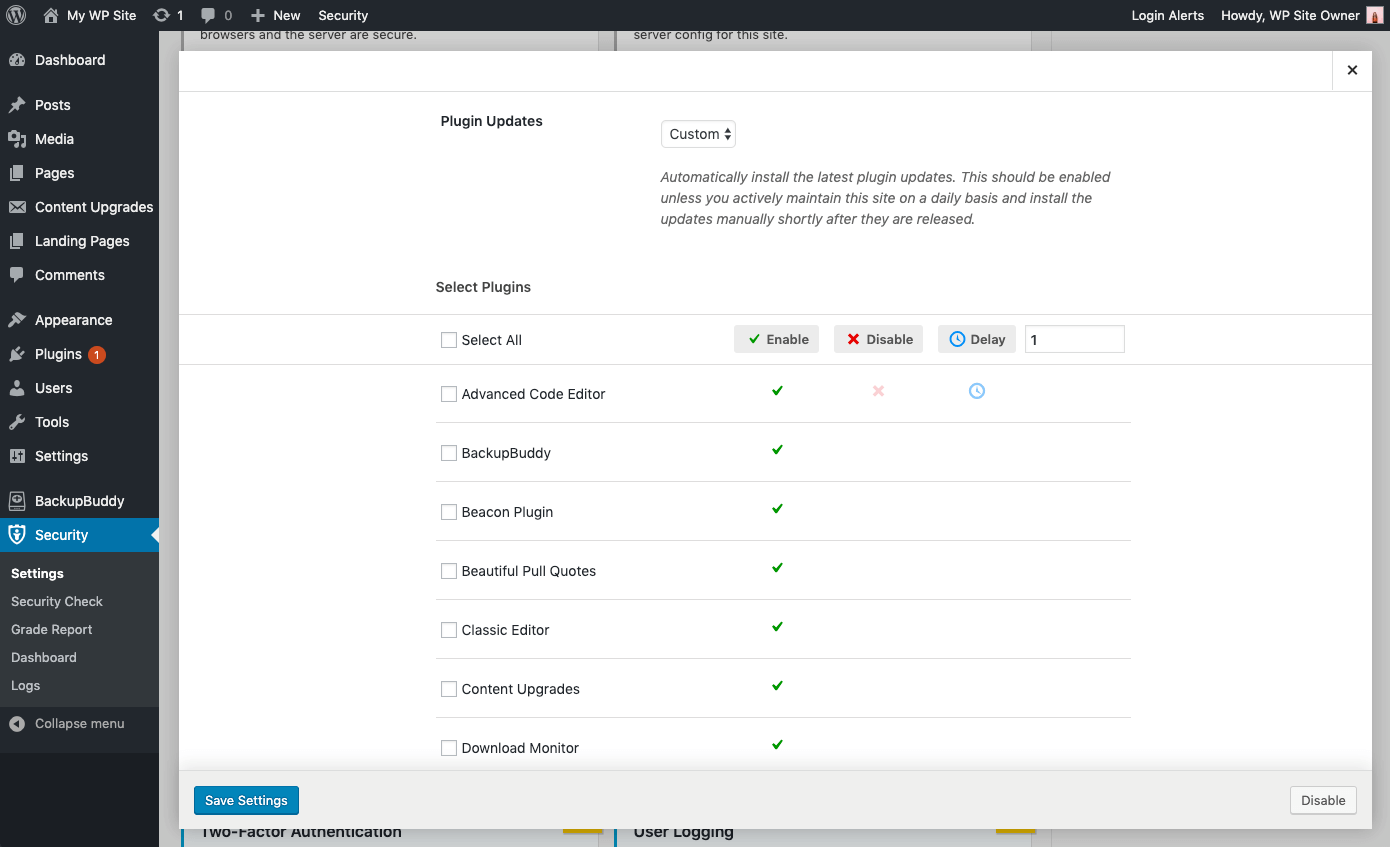

Utilizzando la funzione di gestione della versione del plug-in iThemes Security Pro, puoi abilitare gli aggiornamenti automatici di WordPress per assicurarti di ricevere le ultime patch di sicurezza. Queste impostazioni aiutano a proteggere il tuo sito con opzioni per l'aggiornamento automatico alle nuove versioni o per aumentare la sicurezza dell'utente quando il software del sito non è aggiornato.

Opzioni di aggiornamento per la gestione delle versioni

- Aggiornamenti WordPress: installa automaticamente l'ultima versione di WordPress.

- Aggiornamenti automatici del plug-in: installa automaticamente gli ultimi aggiornamenti del plug-in. Questo dovrebbe essere abilitato a meno che tu non mantenga attivamente questo sito su base giornaliera e installi gli aggiornamenti manualmente poco dopo il loro rilascio.

- Aggiornamenti automatici del tema: installa automaticamente gli ultimi aggiornamenti del tema. Questo dovrebbe essere abilitato a meno che il tuo tema non abbia personalizzazioni di file.

- Controllo granulare sugli aggiornamenti di plug-in e temi : potresti avere plug-in/temi che desideri aggiornare manualmente o ritardare l'aggiornamento fino a quando la versione non ha avuto il tempo di dimostrarsi stabile. Puoi scegliere Personalizzato per l'opportunità di assegnare a ciascun plug-in o tema l'aggiornamento immediato ( Abilita ), non aggiornarlo automaticamente ( Disabilita ) o aggiorna con un ritardo di un determinato numero di giorni ( Ritardo ).

Rafforzamento e allerta per problemi critici

- Rafforza il sito durante l'esecuzione di software obsoleto : aggiungi automaticamente protezioni extra al sito quando un aggiornamento disponibile non è stato installato per un mese. Il plug-in iThemes Security abiliterà automaticamente una sicurezza più rigorosa quando un aggiornamento non è stato installato per un mese. Innanzitutto, costringerà tutti gli utenti che non hanno abilitato il doppio fattore a fornire un codice di accesso inviato al proprio indirizzo e-mail prima di accedere nuovamente. In secondo luogo, disattiverà l'editor di file WP (per impedire alle persone di modificare il plug-in o il codice del tema) , XML-RPC esegue il pingback e blocca più tentativi di autenticazione per richiesta XML-RPC (entrambi renderanno XML-RPC più forte contro gli attacchi senza doverlo disattivare completamente).

- Cerca altri vecchi siti WordPress : questo controllerà la presenza di altre installazioni di WordPress obsolete sul tuo account di hosting. Un singolo sito WordPress obsoleto con una vulnerabilità potrebbe consentire agli aggressori di compromettere tutti gli altri siti sullo stesso account di hosting.

- Invia notifiche e-mail : per problemi che richiedono un intervento, viene inviata un'e-mail agli utenti a livello di amministratore.

Violazioni da tutto il Web

1. Porta Dash

DoorDash ha rivelato in un post sul blog che i dati di 4,9 milioni di clienti, commercianti e dipendenti sono stati compromessi durante una violazione avvenuta il 4 maggio 2019.

La violazione includeva nomi, indirizzi e-mail, indirizzi fisici, numeri di telefono e password con hash. Fortunatamente non hanno memorizzato le password in chiaro, quindi sarà molto difficile per l'attaccante decifrare e utilizzare le password.

Le ultime 4 cifre di alcune carte di credito sono state compromesse, ma non è stato possibile accedere a numeri completi di carta di credito o CVV.

Sfortunatamente, alcuni dei numeri di patente di guida dei dipendenti sono stati inclusi nella violazione.

Se sei un cliente DoorDash puoi contattarli al call center dedicato la configurazione per il supporto al 855-646-4683

2. LastPass

Chrome Project Zero ha scoperto e divulgato una vulnerabilità nell'estensione LastPass per Chrome e Opera. La vulnerabilità consentirebbe a un sito Web dannoso di generare un popup e ignorare do_popupregister() per ottenere le credenziali dell'ultimo account connesso utilizzando LastPass.

Non ci sono prove che questa vulnerabilità sia mai stata sfruttata in natura e LastPass ha rilasciato una patch per le versioni Chrome e Opera della loro estensione.

La vulnerabilità evidenzia l'importanza dell'utilizzo dell'autenticazione a due fattori e mi rende sempre più entusiasta del futuro senza password.

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 30 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con l'autenticazione a due fattori di WordPress, la protezione dalla forza bruta, l'imposizione di password complesse e altro, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.