20 советов по обеспечению безопасности на дому для защиты ваших данных в 2022 году

Опубликовано: 2021-09-28Итак, вы остаетесь в безопасности дома. Но соблюдаете ли вы безопасность, работая из дома? Есть несколько важных советов по домашней безопасности, которые мы должны выполнить, чтобы эффективно защитить ваши данные.

Работать дома спокойно и весело. Он существует уже несколько десятилетий, но с тех пор, как началась нынешняя глобальная пандемия, он набрал обороты.

Проблема в том, что работа на дому также сопряжена с рисками для кибербезопасности, особенно для малых предприятий, у которых нет надлежащей ИТ-инфраструктуры. Сотрудники, не осведомленные о безопасности, могут причинить большой вред себе и своим работодателям.

Здесь, в Kinsta, мы с самого начала были полностью удаленными, и у нас всегда есть вакансии для тех, кто ищет удаленную работу.

Вот почему в этом подробном руководстве мы собираемся помочь вам узнать о наиболее распространенных угрозах кибербезопасности, с которыми вы можете столкнуться, работая дома. Мы также поделимся важными советами по безопасности дома, которые помогут вам оставаться в безопасности, выполняя свою работу в Интернете.

Продолжай читать!

6 распространенных рисков для безопасности при работе на дому

Прежде чем мы перейдем к советам по обеспечению безопасности в Интернете при работе из дома, давайте сначала рассмотрим распространенные типы кибератак на удаленных сотрудников.

1. Мошенничество с фишингом

Одной из самых больших киберугроз для удаленных сотрудников являются фишинговые атаки. Несмотря на то, что фишинговые мошенничества возникли в середине 1990-х годов, они по-прежнему широко распространены по сей день и стали более изощренными с развитием технологий.

Фишинг — это тип кибератаки, направленной на кражу конфиденциальных данных, таких как номера кредитных карт, реквизиты банковского счета и учетные данные для входа (например, имена пользователей, пароли и личные идентификационные номера). Фишинг не только наносит прямой вред вам как физическому лицу/сотруднику, но также представляет угрозу безопасности для вашей организации/работодателя.

Итак, как работает фишинг?

Злоумышленник выдает себя за доверенное лицо, чтобы заманить целевую жертву щелкнуть по вредоносной ссылке, обычно отправляемой по электронной почте или текстовому сообщению. Когда получатель открывает зараженную ссылку, он невольно устанавливает вредоносное ПО или даже программу-вымогатель на свои устройства.

Хотя наиболее распространенный тип фишинга осуществляется по электронной почте, многие фишеры используют другие средства заражения, включая SMS (смишинг), голосовое мошенничество (вишинг), угрозы в социальных сетях или даже через USB-накопители.

С распространением COVID-19 фишеры используют пандемию для проведения кибератак с помощью электронных писем, содержащих ссылки, утверждающие, что они содержат важную информацию о вирусе.

2. Слабые пароли

Слабые пароли — еще одна серьезная угроза безопасности и возможность для хакеров нанести ущерб сотрудникам и компаниям, особенно малым и средним предприятиям. Вы поверите, что злоумышленникам достаточно одного слабого пароля, чтобы взломать всю сеть?

Несмотря на то, что многие компании вкладывают средства в кибербезопасность для борьбы с угрозами безопасности и утечками данных, слабые пароли, используемые сотрудниками, позволяют хакерам легко получить доступ не только к их персональным компьютерам, но и к бизнес-данным.

Отчет Verizon о расследованиях утечек данных за 2020 год показал, что 81% всех утечек данных произошли из-за использования слабых паролей. Это колоссальный процент.

Злоумышленники используют множество различных методов для взлома паролей, таких как подстановка учетных данных, атаки по словарю, атаки методом полного перебора и атаки по радужным таблицам. Давайте кратко рассмотрим, что представляет собой каждый из них.

Заполнение учетных данных

Это одна из наиболее распространенных атак, используемых хакерами путем автоматического запуска списков базы данных взломанных учетных данных для входа на целевой веб-сайт. В этом виде атаки хакеры полагаются на то, что многие пользователи используют одни и те же пароли и варианты паролей.

Атака по словарю

Это тип атаки с подбором пароля, когда хакеры используют словарь часто используемых слов, часто встречающихся в паролях. Люди, которые используют в своих паролях настоящие слова или фразы, очень уязвимы для такого рода атак.

Атака грубой силы

Это еще один тип атаки с подбором пароля, при которой хакеры отправляют как можно больше комбинаций паролей (буквы, цифры и символы), пока пароль не будет взломан.

Атака радужным столом

Эта хакерская атака использует радужную хеш-таблицу, которая содержит значения, используемые для шифрования паролей и парольных фраз. Это похоже на атаку по словарю, но хакеры используют таблицу вместо списка слов.

3. Незащищенные сети Wi-Fi

Хотя работа из дома имеет свои преимущества, если вы подключены к незащищенной сети Wi-Fi, например к общедоступным сетям Wi-Fi, доступным в кафе, ресторанах, отелях, библиотеках, коворкингах или аэропортах, это может создать проблемы с безопасностью для вас и ваш работодатель.

Общедоступная сеть Wi-Fi похожа на Диснейленд для хакеров и киберпреступников: она позволяет им легко взламывать устройства, чтобы украсть ваши личные данные и личные данные.

Хакеры используют некоторые популярные методы для атаки на ваш компьютер или смартфон, когда вы используете незащищенную сеть Wi-Fi. Давайте обсудим пару из них.

Атака «машина посередине» (MITM)

Это атака с прослушиванием, при которой хакер может перехватить данные, передаваемые между клиентом (вашим устройством) и сервером, к которому вы подключены. Затем злоумышленник может общаться с вами через поддельные веб-сайты или сообщения, чтобы украсть вашу информацию. Общедоступные сети Wi-Fi являются распространенными целями, поскольку они либо плохо зашифрованы, либо не зашифрованы вообще.

Атака злого близнеца

Это тип кибератаки MITM, при которой хакеры используют плохо зашифрованные или незашифрованные сети Wi-Fi (обычно общедоступные сети Wi-Fi/горячие точки) для создания поддельной сети Wi-Fi с поддельной точкой доступа (злой двойник). Как только вы присоединяетесь к этой поддельной сети, вы невольно делитесь всей своей информацией с хакером.

4. Использование личных устройств для работы

В то время как некоторые организации предоставляют своим сотрудникам устройства для удаленной работы, большинство компаний по-прежнему разрешают своим сотрудникам использовать свои личные устройства (например, ноутбуки, настольные компьютеры, планшеты и смартфоны). Результат? Растущее число нарушений безопасности и данных.

Когда сотрудники работают из дома, используя свои личные устройства, они часто не учитывают, что эти устройства не основаны на ИТ-инфраструктуре их компании и не используют одинаковые меры безопасности. Вот почему персональные устройства более уязвимы для киберугроз.

Кроме того, сотрудники, которые работают из дома со своих личных устройств, могут посещать любой веб-сайт и устанавливать любые приложения или программы, которые в противном случае могут быть заблокированы работодателем по соображениям безопасности, что делает их легкой мишенью для злоумышленников и хакеров.

5. Вредоносное ПО и вирусы

Вредоносные программы и вирусы стали очень изощренными, создавая серьезные проблемы для бизнеса и частных лиц, особенно в эти трудные времена пандемии. Плохие меры безопасности и безрассудное поведение сотрудников приводят к распространению вредоносных программ и вирусов.

Подождите, разве вредоносное ПО и вирусы не одно и то же?

Ответ - нет. Хотя вирусы являются разновидностью вредоносных программ, не все вредоносные программы являются вирусами.

Вредоносное ПО — это собирательный термин для любого вредоносного программного обеспечения, созданного для заражения и нанесения ущерба хост-системе или ее пользователю. Существуют различные типы вредоносных программ, в том числе вирусы, черви, трояны, программы-вымогатели, шпионское и рекламное ПО, а также пугающие программы.

Компьютерный вирус — это тип вредоносного ПО, созданного для самовоспроизведения и максимально широкого распространения на несколько устройств через зараженные веб-сайты, приложения, электронные письма, съемные устройства хранения данных и сетевые маршрутизаторы, точно так же, как биологический вирус. Смысл компьютерного вируса в том, чтобы причинить как можно больше вреда без ведома пользователя. Он может легко распространяться через серверы и уничтожать веб-сайты.

6. Незашифрованный обмен файлами

Если вы считаете, что вредоносное ПО, вирусы и хакеры опасны, незащищенный общий доступ к файлам не менее опасен и еще более рискован для удаленной работы.

Удаленные сотрудники могут непреднамеренно подвергнуть риску критически важные бизнес-данные из-за неправильной практики. Обмен файлами через незашифрованные электронные письма позволяет хакерам перехватить эти электронные письма и украсть информацию так же просто, как подстрелить рыбу в бочке.

Еще одним фактором риска является использование дешевых и плохо защищенных облачных сервисов для обмена файлами, таких как персональные облачные хранилища. Кроме того, сотрудники, использующие одноранговый (P2P) обмен файлами, представляют угрозу для своей компании, поскольку любой может получить доступ к файлам данных на их устройствах, включая хакеров.

Флэш-накопители также могут быть опасны, если они заражены вредоносным ПО, поскольку они могут легко обойти сетевую безопасность. Ситуация усугубляется, если сотрудник настраивает свою систему на автозапуск флешки, что позволяет использовать вредоносный контент.

Советы по безопасности на дому для защиты ваших данных

Вот наш обзор лучших советов по кибербезопасности для безопасной работы из дома. Обязательно сначала проконсультируйтесь со своим работодателем, чтобы убедиться, что вы оба на одной волне.

1. Инвестируйте в хорошее программное обеспечение безопасности

На рынке существует множество брендов программного обеспечения для обеспечения безопасности, которые помогают защитить вас от угроз кибербезопасности. Большинство этих программных приложений одновременно защищают ваши устройства от широкого спектра различных типов угроз.

В настоящее время существует множество программ для различных типов атак, включая антивирусы, антивредоносное ПО, блокировщики попыток взлома и защиту от DDoS. Некоторые программы бесплатны, а другие платные, цены варьируются от дешевых (2 доллара) до дорогих (120 долларов) в зависимости от функций защиты, которые они предлагают.

Но поскольку киберугрозы постоянно развиваются и становятся все сильнее, чтобы обойти это программное обеспечение, лучше использовать платные версии, поскольку они обычно более полны и включают в себя более надежные функции безопасности для борьбы со злобными угрозами.

Имейте в виду, что то, что отличает надежное программное обеспечение для обеспечения безопасности от плохого, — это частота его обновлений. Другими словами, если программное обеспечение постоянно обновляется, это означает, что оно всегда будет в курсе, когда в компьютерном мире появляется новая угроза.

2. Отделите рабочие устройства от личных устройств

Если вы работаете из дома, предпочтительнее использовать два отдельных устройства для работы и личного пользования. В этом случае, если одно устройство будет скомпрометировано нежелательной угрозой, другое не пострадает.

Это касается не только ваших компьютеров, но и любого устройства, подключенного к Интернету, которое подвержено внешним рискам. Это включает в себя ваш компьютер, ваше мобильное устройство, ваш планшет и т. д. Это даже относится к другим устройствам, таким как переносные устройства хранения данных.

Если у вас еще нет отдельных устройств, мы настоятельно рекомендуем внести изменения. Некоторые работодатели предоставляют своим сотрудникам специальные рабочие устройства, особенно во время нынешней пандемии. Если это так с вами, то у вас не будет проблем.

Еще один важный шаг, который мы рекомендуем, — всегда хранить отдельные, но постоянно обновляемые резервные копии важных рабочих файлов. В этом случае вы можете использовать свои личные устройства только ради этих резервных копий — за исключением, конечно, случаев, когда эта информация является строго конфиденциальной.

3. Поддерживайте операционную систему в актуальном состоянии

Большинство основных операционных систем имеют собственные инструменты защиты, такие как брандмауэры, для предотвращения воздействия определенных угроз на ваше устройство. Как и в случае с программным обеспечением для обеспечения безопасности, эти инструменты необходимо постоянно обновлять, чтобы соответствовать новым угрозам.

Эти инструменты обновляются вместе с обновлением операционной системы. Вот почему настоятельно рекомендуется всегда обновлять операционные системы на всех своих устройствах.

Большинство операционных систем дают вам возможность выполнять обновления автоматически или вручную. Мы рекомендуем оставить автоматический выбор, чтобы обновления выполнялись, как только они становятся доступными.

Еще один важный совет — убедитесь, что используемая вами операционная система на 100% подлинна. Это чаще встречается в Microsoft Windows, чем в других операционных системах, поскольку некоторые люди устанавливают копию Windows, не имея надлежащего ключа активации, необходимого для правильной работы всех встроенных инструментов безопасности.

4. Поддерживайте программное обеспечение в актуальном состоянии

Обновления программного обеспечения не ограничиваются вашей ОС — также крайне важно постоянно обновлять все программное обеспечение и программы, которые вы используете на своих устройствах, особенно те программы, для работы которых требуется подключение к Интернету.

Это включает, помимо прочего, ваши браузеры и программы для общения (Zoom, Skype, Whatsapp Messenger и т. д.). Все эти программы обычно имеют свои собственные встроенные меры безопасности, которые, как и любое программное обеспечение для обеспечения безопасности, требуют регулярных обновлений для защиты от любых новых угроз.

На ваших рабочих устройствах также важно устанавливать только те программы, которые вам действительно нужны для работы, и хранить все остальные программы, такие как игры, потоковые приложения и т. д., на ваших личных устройствах. Это сочетается с советом «отделить рабочие устройства от личных», который мы обсуждали ранее.

5. Защитите свою сеть Wi-Fi

Сегодня почти в каждом доме используется беспроводная интернет-сеть или WiFi вместо проводного кабеля Ethernet. Как известно, для подключения к сети требуется пароль, который вы создали при настройке роутера. Этот пароль является основным фактором, определяющим, является ли ваша домашняя интернет-сеть безопасной или нет.

Наименее опасным результатом проникновения в вашу сеть является замедление скорости вашего интернета, поскольку к ней подключено и использует несколько нежелательных устройств. Однако могут возникнуть более серьезные проблемы, такие как киберпреступления, совершенные другими сторонами, использующими вашу сеть, которые будут отслежены до вас.

Если у вас есть любопытный сосед с некоторыми техническими навыками, всегда есть риск, что он вычислит ваш пароль и проникнет в вашу сеть. Вот почему важно иметь сложный пароль, но не настолько сложный, чтобы вы сами его забыли.

Это не заканчивается там. Вы также должны время от времени менять свой пароль, чтобы сделать его еще более безопасным. Наконец, не забывайте регулярно устанавливать обновления прошивки, чтобы защитить свою сеть от любых новых уязвимостей.

Если вы работаете в общедоступной сети (кафе, гостиница и т. д.), рекомендуется сделать ваше устройство невидимым в сети (проверьте параметры общего доступа при подключении к сети).

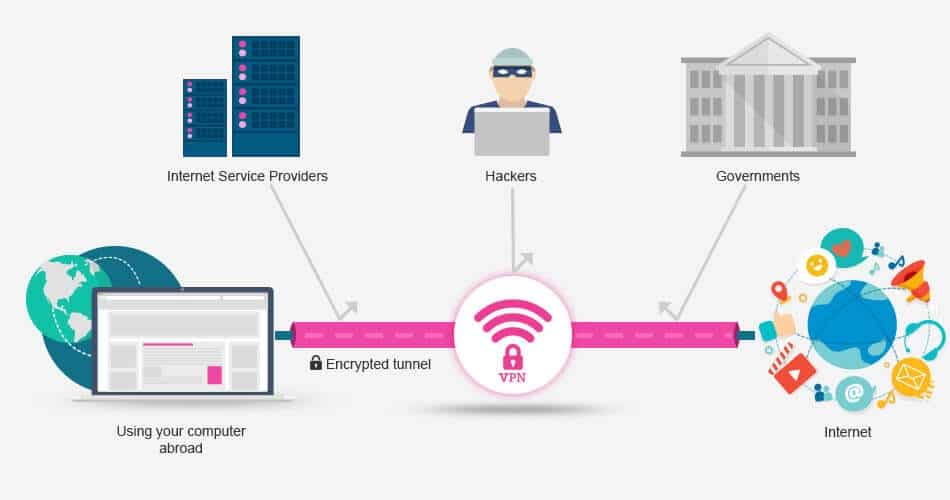

6. Используйте VPN

Виртуальная частная сеть (VPN) наиболее известна тем, что обходит геолокации в Интернете для доступа к потоковым веб-сайтам, которые заблокированы в определенных местах по всему миру. Однако VPN также используются из соображений безопасности. Например, они шифруют ваше соединение и защищают все ваши данные просмотра от нежелательных взломщиков.

Когда вы подключаетесь к VPN, ваши данные проходят не через серверы интернет-провайдера (ISP), а через серверы компании VPN. В этом процессе ваш IP меняется, тем самым скрывая вашу истинную личность в сети.

Сегодня на рынке существует множество имен VPN, и все они более или менее служат одной и той же цели. Тем не менее, есть несколько ключевых факторов, которые следует учитывать при выборе подходящего VPN.

Во-первых, вы должны убедиться, что выбранный вами VPN действительно работает в вашей стране, так как некоторые страны блокируют использование VPN. Вы можете узнать это, обратившись в службу поддержки клиентов VPN перед подпиской.

Другие факторы включают уровни шифрования, которые поддерживает VPN (L2TP, OpenVPN и т. д.), а также количество и расположение его серверов. Уровень шифрования может определить, достаточно ли безопасна VPN. Сегодня многие VPN поддерживают несколько уровней шифрования, которые подходят для разных ситуаций.

Количество и расположение VPN-серверов определяют, найдете ли вы сервер достаточно близко к вашему местоположению, чтобы воспользоваться более высокой скоростью соединения. Чем ближе сервер, тем выше скорость соединения.

VPN имеют несколько функций безопасности. Одна полезная функция, с которой вы можете столкнуться, — это переключатель уничтожения. Цель этого состоит в том, чтобы полностью заблокировать ваше интернет-соединение в случае, если по какой-либо причине ваше VPN-соединение неожиданно прервется. Это защищает ваши устройства от раскрытия во время этого разрыва соединения.

Другие виртуальные частные сети предлагают расширения и приложения для браузеров для различных устройств и операционных систем (Windows, Mac, iOS, Android, Linux и т. д.). В некоторых случаях вы даже можете настроить домашний маршрутизатор на прямое подключение через VPN, тем самым одновременно обезопасив все устройства, подключенные к сети.

7. Физическая безопасность

При работе из офиса вашей компании вы не несете ответственности за физическую защиту своих устройств от кражи. Обычно сотрудники службы безопасности позаботятся об этом за вас, хотя в некоторых случаях вам может потребоваться запереть свой офис или компьютер перед уходом.

Та же концепция применяется и дома, но причины разные. В офисе гуляете только вы и ваш технически подкованный персонал, а дома есть дети, домашние животные, родственники или даже друзья. Мы не подразумеваем, что вы не можете доверять им или что они намеренно повлияют на ваши рабочие устройства, но вам все равно необходимо защитить свои данные от нежелательного вмешательства.

Этого можно добиться, держа все свои рабочие устройства и предметы (документы, файлы и т. д.) запертыми в отдельной комнате — или, когда вы ими не пользуетесь, держите их запертыми в надежном шкафу или в любом месте, доступном только вам. может получить доступ.

8. Используйте безопасный браузер и поисковую систему

Мы уже знаем, что популярные браузеры и поисковые системы, такие как Google и Bing, собирают ваши данные для собственных рекламных целей. Это касается вашей работы, поскольку вы, вероятно, имеете дело с конфиденциальной информацией.

Не поймите нас неправильно — мы не утверждаем, что эти поисковые системы плохие! Но когда дело доходит до вашей работы, лучше перестраховаться, чем потом сожалеть. Вот почему их можно использовать в повседневной личной жизни, но предпочтительнее использовать более частную альтернативу при работе.

Есть несколько альтернативных поисковых систем, которые служат этой цели. Самый популярный — DuckDuckGo. У него есть не только поисковая система, собирающая минимум данных, но и собственный браузер для мобильных устройств, поддерживающий ту же концепцию конфиденциальности.

В отличие от большинства поисковых систем, DuckDuckGo не собирает никакой информации, раскрывающей вашу личность в сети. Вместо этого он позволяет вам просматривать Интернет без профиля пользователя, что полезно, чтобы избежать персонализированной рекламы или результатов поиска.

9. Сделайте резервную копию ваших данных

Есть несколько факторов, которые могут привести к потере ваших данных, и поэтому сохранение отдельных, но постоянно обновляемых резервных копий — один из самых важных советов в нашем списке. Существует два основных способа хранения резервных копий: физические резервные копии и облачные резервные копии.

Физические резервные копии — это более традиционный метод, при котором резервная копия ваших данных хранится на отдельном жестком диске или, что предпочтительнее, на переносном жестком диске. Как часто вы обновляете свои резервные копии, в основном зависит от вашей рабочей нагрузки. Другими словами, чем больше работы вы выполняете, тем чаще требуется резервное копирование (например, ежедневное резервное копирование, еженедельное резервное копирование и т. д.).

В отличие от физических накопителей, облачное хранилище основано на удаленных серверах, к которым вы можете получить доступ с любого устройства в любой точке мира. Вы также можете поделиться этим доступом со своими коллегами, сотрудниками или работодателями. Кроме того, риск повреждения устройства хранения и потери данных намного меньше, чем при использовании физических накопителей, которые вы носите с собой.

Сегодня доступно множество облачных хранилищ, каждый из которых различается доступной емкостью, функциями и ценой. Наиболее популярными из этих сервисов являются Google Диск, Dropbox, Microsoft OneDrive, Apple iCloud Drive и IDrive.

Наш совет? Инвестируйте в высокозащищенное облачное хранилище для защиты ваших данных и не забывайте защищать себя в облаке.

Устали от некачественной поддержки хостинга WordPress уровня 1 без ответов? Попробуйте нашу службу поддержки мирового уровня! Ознакомьтесь с нашими планами

10. Используйте зашифрованный общий доступ к файлам

Все основные операционные системы сегодня поставляются со встроенным инструментом шифрования, который позволяет зашифровать все файлы на устройстве. Однако вы должны включить его самостоятельно, так как этот инструмент не активирован по умолчанию. Более важно шифровать файлы, которыми обмениваются вы и ваши коллеги/сотрудники/работодатели.

Эти файлы доступны многим сторонам (людям, с которыми вы ими делитесь), и, следовательно, они подвержены риску нежелательных взломов.

Мы не говорим, что шифрование ваших файлов полностью предотвратит доступ злоумышленников к вашим данным, но это, безусловно, значительно снизит их шансы. И даже если они получат доступ к информации, она будет зашифрована, что затруднит ее использование.

11. Настройте двухфакторную аутентификацию

Двухфакторная аутентификация (2FA) — относительно новая мера безопасности, к которой многие сервисы обращаются для дополнительной защиты учетных записей пользователей. Требуется дополнительный шаг проверки, чтобы войти в учетную запись или выполнить транзакцию (например, финансовые услуги).

Например, когда вы пытаетесь купить что-то в Интернете с помощью кредитной карты, некоторые карточные сервисы требуют от вас ввода одноразового пароля (OTP), который отправляется на ваш телефон в виде текстового сообщения. Чтобы завершить транзакцию, вы должны ввести этот код, чтобы завершить покупку в качестве проверки безопасности. Это помогает предотвратить несанкционированные транзакции.

Подобный метод используется во многих случаях, например, когда вы забыли свой пароль и вам нужно его сбросить. Некоторые сервисы применяют этот метод по умолчанию, в то время как другие дают вам возможность использовать или отключить его.

При появлении запроса настоятельно рекомендуется согласиться на использование 2FA для дополнительной защиты всех ваших учетных записей.

12. Используйте надежные пароли

Будь то на телефоне или компьютере, вы должны использовать крайне непредсказуемые пароли, которые можете запомнить только вы. Они не должны быть длинными, но они должны быть как можно более сложными. Правильное управление паролями — один из самых важных советов по обеспечению домашней безопасности, которые вы получите.

Это означает, что они должны, как минимум, содержать как цифры, так и буквы. Ваши пароли должны содержать комбинацию прописных и строчных букв, цифр и не буквенно-цифровых символов (вопросительные знаки, символы амперсанда и т. д.).

Несмотря на то, что мы рекомендуем использовать очень сложные пароли для всех ваших учетных записей, вы не должны усложнять их настолько, чтобы в конечном итоге забыть установленные вами пароли.

Также важно избегать использования одного пароля для всех учетных записей. Если несколько паролей слишком сложно запомнить, вы всегда можете воспользоваться менеджером паролей.

Надежный менеджер паролей поможет вам установить надежные пароли для всех учетных записей и упрощает отправку учетных данных для входа на любой сайт — и все это без необходимости запоминать свои пароли самостоятельно. Эти менеджеры также облегчают процесс периодического обновления ваших паролей.

Менеджеры паролей можно использовать на личном или корпоративном уровне, помогая всем вашим сотрудникам обеспечивать безопасность своих учетных записей и предотвращая риск того, что один или несколько сотрудников вызовут утечку данных, применяя слабые пароли.

13. Остерегайтесь фишинговых сайтов

Это может показаться элементарным: не нажимайте на подозрительные ссылки.

Звучит просто, правда?

Ну, это немного сложнее, чем это. Мы уверены, что к настоящему времени вы не попадетесь на мошенническую электронную почту нигерийского принца, но сегодня фишеры становятся все более коварными.

Во время работы вы должны нажимать только на ссылки, связанные с работой и из надежных источников. Если электронное письмо выглядит подозрительно, не открывайте его. И если вас интересует что-то, что вы получили, например, ссылка, якобы содержащая важную информацию о COVID-19, сначала обратитесь к надежным источникам (например, ВОЗ, CDC и т. д.). Также важно научиться определять безопасный веб-сайт. .

Если ваша работа требует исследования и просмотра неизвестных веб-сайтов, не поддавайтесь искушению различными рекламными объявлениями, отображаемыми на этих веб-сайтах. Просто придерживайтесь своей целевой информации и покиньте сайт.

14. Заблокируйте свои устройства

Этот совет касается как вашего смартфона, так и вашего компьютера. Всякий раз, когда вы их не используете, всегда держите их закрытыми паролем. Некоторые телефоны сегодня даже используют распознавание отпечатков пальцев для разблокировки в дополнение к паролям. Другие используют шаблоны, распознавание лиц и ряд других методов.

Когда мы работали в офисах, нам всегда требовалось запирать наши офисные компьютеры, когда нас не было рядом, чтобы предотвратить несанкционированный доступ и компрометацию нашей рабочей информации.

Это также применимо и дома, но по другим причинам. Например, когда вы не работаете, вы бы не хотели, чтобы ваши дети получали доступ к вашему компьютеру и портили вашу работу. Обязательно используйте надежные пароли при блокировке устройств.

15. Используйте несколько адресов электронной почты

Точно так же, как использование отдельных устройств для работы и личного использования, то же самое касается и адресов электронной почты. Наличие отдельной учетной записи электронной почты для вашей работы и еще одной для личного использования важно, чтобы избежать воздействия какой-либо из учетных записей, если другая будет каким-либо образом скомпрометирована.

Это также заставляет вас выглядеть более профессионально, особенно если вы фрилансер, работающий с разными клиентами. Будем честны. Мы все были в том месте, где у нас был смущающий личный адрес электронной почты в какой-то момент нашей жизни. Это было забавно при использовании его для социальных сетей или школы, но это совсем другая история в рабочей среде.

Это не обязательно должна быть учетная запись для работы и еще одна для личного использования. У вас может быть несколько разных аккаунтов для разных целей. Например, у вас может быть учетная запись для работы, другая для финансов (банки, денежные переводы и т. д.), одна для социальных сетей и еще одна для всех других личных целей.

Чем больше учетных записей вы используете, тем в большей безопасности вы будете. Однако не переусердствуйте и в конечном итоге не забудете пароли, сами адреса электронной почты или не запутаетесь в том, какой адрес электронной почты для какой цели установлен.

16. Включить удаленную очистку

Эта функция полезна не только для ваших рабочих устройств, но и для ваших личных устройств. Большинство современных операционных систем имеют функцию, которая позволяет удаленно стереть все их хранилище. Это полезно, если ваше устройство потеряно или украдено, чтобы все ваши данные не попали в чужие руки.

Прежде чем включить эту функцию или использовать ее, убедитесь, что у вас есть обновленные резервные копии на отдельном устройстве или в облаке (как упоминалось ранее). Если ваше устройство будет потеряно или украдено и эта функция включена, как только устройство будет включено и подключено к Интернету, вы сможете удалить все данные на нем с любого другого устройства из любой точки мира.

17. Остерегайтесь сторонних приложений

Конечно, не все приложения, которые вы используете для работы, созданы вашей компанией, и вы, вероятно, полагаетесь на несколько сторонних приложений. Вы не всегда можете быть уверены, что эти приложения или сторонние поставщики услуг принимают те же меры безопасности, что и вы, поэтому настоятельно рекомендуется убедиться, что приложения, которые вы используете, заслуживают доверия.

Лучший способ узнать, безопасны ли эти приложения для использования, — просмотреть их рейтинги безопасности на веб-сайтах с обзорами. Это похоже на проверку биографических данных потенциального клиента или делового партнера. Существует множество известных веб-сайтов, специализирующихся на подобных обзорах.

18. Включить контроль доступа

Контроль доступа является фундаментальным элементом безопасности данных, особенно при удаленной работе. Это способ гарантировать, что сотрудники действительно являются теми, за кого себя выдают. Когда дело доходит до работы из дома, логический контроль доступа должен быть главным приоритетом.

Под логическим контролем доступа мы подразумеваем настройку автоматизированной системы, которая может контролировать возможность пользователя получать доступ к системным ресурсам компании, таким как сети, приложения и базы данных. Система может автоматически идентифицировать, аутентифицировать и авторизовать пользователей, пытающихся получить к ней доступ.

Фактически ограничивая доступ к данным компании, вы можете обезопасить свой бизнес и свести к минимуму угрозы кибербезопасности, такие как взлом и утечка данных.

19. Отключить трансляцию сетевых имен

При настройке сети Wi-Fi дома вы можете сделать так, чтобы имя сети было видно всем, у кого включен Wi-Fi на их устройстве, или сделать его невидимым, а для подключения пользователь должен ввести имя сети ( отключение трансляции имени сети).

Если кто-то с плохими намерениями не увидит вашу сеть, он не будет пытаться ее взломать. Первый шаг к взлому сети — это возможность увидеть эту сеть. Если эта функция отключена, риск взлома значительно снижается.

20. ИТ-поддержка и обучение сотрудников по кибербезопасности

Совет мудрым: не пропускайте тренинги по кибербезопасности для вашей компании. Это так важно, особенно если ваша компания перешла на удаленную работу из дома.

Компании не должны игнорировать проведение полезных тренингов по кибербезопасности для своих сотрудников, если они хотят сохранить свой бизнес на плаву в эти трудные времена. Как сотрудник, важно посещать эти сеансы безопасности и следовать политикам кибербезопасности вашей компании, чтобы защитить себя и свою компанию от любых вредоносных киберугроз.

Резюме

Подводя итог, организации и сотрудники должны очень серьезно относиться к рискам безопасности при работе из дома.

Несмотря на то, что работа из дома оказалась успешной, продуктивной и удобной, без принятия надлежащих мер кибербезопасности она может превратиться в настоящий кошмар для сотрудников и бизнеса.

Однако, если вы будете следовать приведенным выше советам по безопасности, вы получите безопасную и эффективную удаленную работу.

Остались вопросы о том, как обеспечить безопасность ваших данных при работе из дома? Давайте обсудим это в разделе комментариев!