20 consejos de seguridad para trabajar desde casa para proteger sus datos en 2022

Publicado: 2021-09-28Así que te quedas a salvo en casa. Pero, ¿te mantienes seguro mientras trabajas desde casa? Hay algunos consejos importantes de seguridad en el hogar que debemos repasar para mantener sus datos seguros de manera efectiva.

Trabajar desde casa es tranquilo y divertido. Ha existido durante décadas, pero ha cobrado impulso desde que comenzó la actual pandemia mundial.

El problema es que trabajar desde casa también conlleva riesgos de ciberseguridad, especialmente para las pequeñas empresas que no cuentan con una infraestructura de TI adecuada. Los empleados que carecen de conocimientos sobre seguridad pueden causar mucho daño a ellos mismos y a sus empleadores.

Aquí en Kinsta, hemos sido completamente remotos desde el principio y siempre tenemos vacantes para aquellos que buscan trabajo remoto.

Es por eso que en esta guía completa, lo ayudaremos a conocer los riesgos de ciberseguridad más comunes que podría enfrentar mientras trabaja desde casa. También compartiremos importantes consejos de seguridad en el hogar para ayudarlo a mantenerse seguro mientras realiza su trabajo en línea.

¡Sigue leyendo!

6 riesgos comunes de seguridad del trabajo desde el hogar

Antes de pasar a los consejos sobre cómo mantenerse seguro en línea mientras trabaja desde casa, primero echemos un vistazo a los tipos comunes de ataques cibernéticos en trabajadores remotos.

1. Estafas de phishing

Una de las mayores amenazas cibernéticas para los empleados remotos son los ataques de phishing. Aunque las estafas de phishing se originaron a mediados de la década de 1990, todavía están muy extendidas hasta el día de hoy y se han vuelto más sofisticadas con el avance de la tecnología.

El phishing es un tipo de ataque cibernético que tiene como objetivo robar datos confidenciales, como números de tarjetas de crédito, detalles de cuentas bancarias y credenciales de inicio de sesión (por ejemplo, nombres de usuario, contraseñas y números de identificación personal). El phishing no solo lo perjudica directamente como individuo/empleado, sino que también presenta un riesgo de seguridad para su organización/empleador.

Entonces, ¿cómo funciona el phishing?

El atacante se hace pasar por una entidad confiable para atraer a la víctima objetivo para que haga clic en un enlace malicioso que generalmente se envía a través de un correo electrónico o mensaje de texto. Cuando el destinatario abre el enlace infectado, sin saberlo, instala malware o incluso ransomware en sus dispositivos.

Si bien el tipo más común de estafas de phishing se realiza por correo electrónico, muchos phishers usan otros medios de infección, incluidos SMS (smishing), estafas basadas en voz (vishing), amenazas basadas en redes sociales o incluso a través de unidades flash USB.

Con la propagación del COVID-19, los phishers están aprovechando la pandemia para realizar ciberataques a través de correos electrónicos que contienen enlaces que afirman tener información importante sobre el virus.

2. Contraseñas débiles

Las contraseñas débiles son otro riesgo de seguridad importante y una puerta de entrada para que los piratas informáticos causen estragos en los empleados y las empresas, especialmente las pequeñas y medianas empresas. ¿Creería que solo se necesita una contraseña débil para que los atacantes violen una red completa?

Aunque muchas empresas invierten en ciberseguridad para combatir las amenazas de seguridad y las violaciones de datos, las contraseñas débiles que utilizan los empleados facilitan que los piratas informáticos accedan no solo a sus computadoras personales sino también a los datos comerciales.

El Informe de investigaciones de violación de datos de Verizon de 2020 reveló que el 81% del total de violaciones de datos se debieron al uso de contraseñas débiles. Eso es un porcentaje enorme.

Los atacantes utilizan muchos métodos diferentes para piratear contraseñas, como el relleno de credenciales, los ataques de diccionario, los ataques de fuerza bruta y los ataques de tabla arcoíris. Vamos a cubrir brevemente lo que cada uno de estos es.

Relleno de Credenciales

Este es uno de los ataques más comunes utilizados por los piratas informáticos al ejecutar automáticamente listas de bases de datos de credenciales de inicio de sesión violadas contra el inicio de sesión del sitio web de destino. En este tipo de ataque, los piratas confían en que muchos usuarios empleen las mismas contraseñas y variaciones de contraseña.

Ataque de diccionario

Este es un tipo de ataque de adivinación de contraseñas en el que los piratas informáticos utilizan un diccionario de palabras de uso común que a menudo se ven en las contraseñas. Las personas que usan palabras o frases reales en sus contraseñas son muy vulnerables a este tipo de ataque.

Ataque de fuerza bruta

Este es otro tipo de ataque de adivinación de contraseñas en el que los piratas informáticos envían tantas combinaciones de contraseñas (letras, números y símbolos) como sea posible hasta que finalmente se descifra una contraseña.

Ataque de mesa arcoiris

Este ataque de piratería utiliza una tabla hash de arco iris que contiene los valores utilizados para cifrar contraseñas y frases de contraseña. Es similar a un ataque de diccionario, pero los piratas utilizan una tabla en lugar de una lista de palabras.

3. Redes WiFi no seguras

Si bien trabajar desde casa tiene sus ventajas, si está conectado a una red WiFi no segura, como redes WiFi públicas disponibles en cafés, restaurantes, hoteles, bibliotecas, espacios de trabajo compartido o aeropuertos, esto podría crear problemas de seguridad para usted y su empleador.

Una red Wi-Fi pública es como Disneylandia para piratas informáticos y ciberdelincuentes: les permite piratear dispositivos fácilmente para robar su identidad y datos personales.

Los piratas informáticos utilizan algunas técnicas populares para atacar su computadora o teléfono inteligente mientras usa una red WiFi no segura. Vamos a discutir un par de ellos.

Ataque de máquina en el medio (MITM)

Este es un ataque de espionaje en el que un pirata informático puede interceptar los datos transmitidos entre un cliente (su dispositivo) y el servidor al que está conectado. Luego, el atacante tiene la capacidad de comunicarse con usted a través de sitios web o mensajes falsos para robar su información. Las redes WiFi públicas son objetivos comunes, ya que están mal encriptadas o no están encriptadas en absoluto.

Ataque gemelo malvado

Este es un tipo de ataque cibernético MITM en el que los piratas informáticos se aprovechan de las redes Wi-Fi mal cifradas o sin cifrar (generalmente Wi-Fi/puntos de acceso públicos) para configurar una red Wi-Fi falsa con un punto de acceso falso (gemelo malvado). Una vez que te unes a esta red falsa, sin darte cuenta compartes toda tu información con el hacker.

4. Uso de dispositivos personales para el trabajo

Si bien algunas organizaciones brindan a sus empleados dispositivos para el trabajo remoto, la mayoría de las empresas aún permiten que sus empleados usen sus dispositivos personales (por ejemplo, computadoras portátiles, computadoras de escritorio, tabletas y teléfonos inteligentes). ¿El resultado? Un número creciente de violaciones de seguridad y de datos.

Cuando los empleados trabajan desde casa usando sus dispositivos personales, a menudo no consideran que estos dispositivos no se basen en la infraestructura de TI de su empresa ni comparten las mismas medidas de seguridad. Es por eso que los dispositivos personales son más vulnerables a las amenazas cibernéticas.

Además, los empleados que trabajan desde casa usando sus dispositivos personales pueden visitar cualquier sitio web que deseen e instalar cualquier aplicación o programa de software que de otro modo podría ser bloqueado por un empleador por razones de seguridad, lo que los convierte en un blanco fácil para actividades maliciosas y piratas informáticos.

5. Malware y virus

El malware y los virus se han vuelto muy sofisticados, creando serios problemas para las empresas y las personas, especialmente durante estos tiempos difíciles de la pandemia. Las medidas de seguridad deficientes y los comportamientos imprudentes de los empleados conducen a la propagación de malware y virus.

Un momento, ¿el malware y los virus no son lo mismo?

La respuesta es no. Si bien los virus son un tipo de malware, no todo el malware es un virus.

Malware es un término colectivo para cualquier software malicioso creado para infectar y causar daños al sistema host o a su usuario. Existen diferentes tipos de malware, incluidos virus, gusanos, troyanos, ransomware, spyware y adware, y scareware.

Un virus informático es un tipo de malware creado para replicarse y propagarse a múltiples dispositivos de la manera más amplia posible a través de sitios web, aplicaciones, correos electrónicos, dispositivos de almacenamiento extraíbles y enrutadores de red infectados, al igual que un virus biológico. El objetivo de un virus informático es causar el mayor daño posible sin el conocimiento del usuario. Puede propagarse fácilmente a través de servidores y destruir sitios web.

6. Uso compartido de archivos sin cifrar

Si cree que el malware, los virus y los piratas informáticos son peligrosos, el intercambio de archivos no seguro es igualmente peligroso e incluso más riesgoso para el trabajo remoto.

Los empleados remotos pueden, sin darse cuenta, poner en riesgo los datos comerciales críticos a través de malas prácticas. Compartir archivos a través de correos electrónicos no cifrados hace que sea tan fácil como disparar a un pez en un barril para que los piratas informáticos intercepten esos correos electrónicos y roben información.

El uso compartido de archivos en la nube barato y mal protegido, como las unidades de almacenamiento en la nube personales, es otro factor de riesgo. Además, los empleados que utilizan el intercambio de archivos punto a punto (P2P) representan una amenaza para su empresa, ya que cualquiera puede acceder a los archivos de datos en sus dispositivos, incluidos los piratas informáticos.

Las unidades flash también pueden ser peligrosas si se infectan con malware, ya que pueden eludir fácilmente la seguridad de la red. Empeora si un empleado configura su sistema para ejecutar automáticamente una unidad flash, lo que permite contenido malicioso.

Consejos de seguridad para trabajar desde casa para proteger sus datos

Aquí está nuestro resumen de los mejores consejos de ciberseguridad para trabajar de forma segura desde casa. Asegúrese de consultar primero con su empleador para asegurarse de que ambos estén en la misma página.

1. Invierta en un buen software de seguridad

Existen numerosas marcas de software de seguridad en el mercado que lo ayudan a defenderse de las amenazas de ciberseguridad. La mayoría de estas aplicaciones de software protegen sus dispositivos contra una amplia gama de diferentes tipos de amenazas al mismo tiempo.

Hoy en día, existe una multitud de software para diferentes tipos de ataques, incluidos antivirus, antimalware, bloqueadores de intentos de piratería y defensa DDoS. Algunos programas son gratuitos, mientras que otros son de pago, con precios que oscilan entre los económicos (2 dólares) y los caros (120 dólares), según las funciones de protección que ofrezcan.

Pero, dado que las amenazas cibernéticas evolucionan continuamente y se vuelven más fuertes para eludir este software, es mejor optar por las versiones pagas, ya que generalmente son más completas e incluyen funciones de seguridad más sólidas para combatir las amenazas viciosas.

Tenga en cuenta que lo que diferencia a un software de seguridad fiable de uno deficiente es la frecuencia de sus actualizaciones. En otras palabras, si el software se actualiza continuamente, eso significa que siempre estará al tanto cada vez que se introduzca una nueva amenaza en el mundo informático.

2. Dispositivos de trabajo separados de dispositivos personales

Si está trabajando desde casa, es preferible usar dos dispositivos separados para el trabajo y el uso personal. En este caso, si un dispositivo se ve comprometido por una amenaza no deseada, el otro no se verá afectado.

Esto no solo se aplica a sus computadoras, sino a cualquier dispositivo conectado a Internet que esté abierto a riesgos externos. Esto incluye su computadora, su dispositivo móvil, su tableta, etc. Incluso se aplica a otros dispositivos como unidades de almacenamiento portátiles.

Si aún no tiene dispositivos separados, le recomendamos enfáticamente que haga el cambio. Algunos empleadores brindan a sus empleados dispositivos de trabajo dedicados, especialmente durante la pandemia actual. Si este es tu caso, entonces no tendrás ningún problema.

Otro paso importante que recomendamos es mantener siempre copias de seguridad separadas pero continuamente actualizadas de sus archivos de trabajo importantes. En este caso, puede usar sus dispositivos personales solo por el bien de estas copias de seguridad, excepto, por supuesto, si esta información es altamente confidencial.

3. Mantenga el sistema operativo actualizado

La mayoría de los principales sistemas operativos tienen sus propias herramientas de defensa, como firewalls, para evitar que ciertas amenazas afecten su dispositivo. Al igual que con el software de seguridad, estas herramientas deben actualizarse constantemente para mantenerse en línea con las amenazas recién introducidas.

Estas herramientas se actualizan con la actualización del sistema operativo. Por eso es muy recomendable mantener siempre actualizados los sistemas operativos en todos tus dispositivos.

La mayoría de los sistemas operativos le dan la opción de que las actualizaciones se realicen de forma automática o manual. Le recomendamos que lo mantenga configurado en la opción automática para que las actualizaciones se realicen tan pronto como estén disponibles.

Otro punto importante es asegurarse de que el sistema operativo que está utilizando sea 100% auténtico. Esto es más común con Microsoft Windows que con otros sistemas operativos, ya que algunas personas instalan una copia de Windows sin tener la clave de activación adecuada necesaria para que todas sus herramientas de seguridad integradas funcionen correctamente.

4. Mantenga el software actualizado

Las actualizaciones de software no se limitan a su sistema operativo; también es crucial mantener actualizado constantemente todo el software y los programas que usa en sus dispositivos, especialmente aquellos programas que dependen de la conexión a Internet para funcionar.

Esto incluye, entre otros, sus navegadores y programas de comunicación (Zoom, Skype, Whatsapp Messenger, etc.). Todos estos programas suelen tener sus propias medidas de seguridad integradas que, como cualquier software de seguridad, requieren actualizaciones periódicas para hacer frente a las amenazas recién introducidas.

En sus dispositivos de trabajo, también es importante instalar solo los programas que realmente necesita para trabajar y mantener todos los demás programas, como juegos, aplicaciones de transmisión, etc., en sus dispositivos personales. Esto se combina con la sugerencia de "separar los dispositivos de trabajo de los dispositivos personales" que discutimos anteriormente.

5. Asegure su red WiFi

Hoy en día, casi todos los hogares usan una red de Internet inalámbrica, o WiFi, en lugar de un cable de Ethernet con cable. Como sabe, para conectarse a la red se requiere una contraseña, que creó al configurar su enrutador. Esta contraseña es un factor importante para determinar si la red de Internet de su hogar es segura o no.

El resultado menos dañino de la penetración de su red es la disminución de la velocidad de Internet, ya que varios dispositivos no deseados están conectados a ella y la están utilizando. Sin embargo, pueden ocurrir problemas más serios, como delitos cibernéticos cometidos por otras partes que usan su red, que se rastrearán hasta usted.

Si tiene un vecino entrometido con algunas habilidades tecnológicas, siempre existe el riesgo de que descubra su contraseña y penetre en su red. Por eso es importante tener una contraseña compleja, pero no tan compleja como para terminar olvidándola.

No termina ahí. También debe cambiar su contraseña de vez en cuando para mantenerla aún más segura. Finalmente, no olvide instalar sus actualizaciones de firmware regularmente para proteger su red de nuevas vulnerabilidades.

Si está trabajando fuera de una red pública (cafetería, hotel, etc.), se recomienda que elija mantener su dispositivo invisible en la red (verifique sus opciones para compartir cuando se conecte a la red).

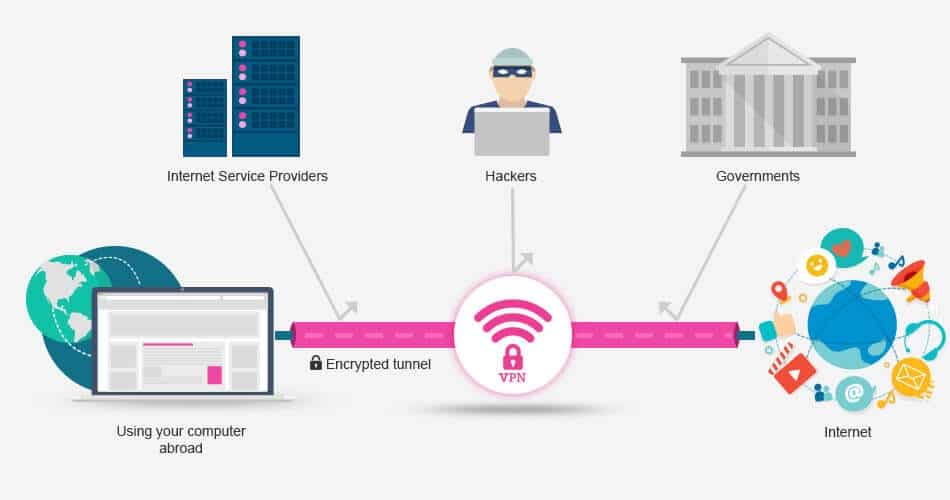

6. Usa una VPN

Una red privada virtual (VPN) es mejor conocida por eludir las geolocalizaciones en línea para acceder a sitios web de transmisión que están bloqueados en ciertos lugares del mundo. Sin embargo, las VPN también se utilizan por motivos de seguridad. Por ejemplo, cifran su conexión y protegen todos sus datos de navegación de intrusos no deseados.

Cuando te conectas a una VPN, en lugar de que tus datos pasen por los servidores del proveedor de servicios de Internet (ISP), pasan por los servidores de la empresa de la VPN. En este proceso, se cambia su IP, lo que oculta su verdadera identidad en línea.

Hay numerosos nombres de VPN en el mercado hoy en día, y todos tienen el mismo propósito, más o menos. Sin embargo, hay algunos factores clave a considerar al elegir la VPN adecuada para usted.

En primer lugar, debe asegurarse de que la VPN que elija realmente funcione en su país, ya que varios países bloquean el uso de una VPN. Puede averiguarlo preguntando al servicio de atención al cliente de la VPN antes de suscribirse.

Otros factores incluyen los niveles de cifrado que admite la VPN (L2TP, OpenVPN, etc.) y la cantidad y ubicación de sus servidores. El nivel de encriptación puede determinar si una VPN es lo suficientemente segura o no. Muchas VPN hoy en día admiten múltiples niveles de encriptación, que son adecuados para diferentes situaciones.

El número y las ubicaciones de los servidores VPN determinan si encontrará o no un servidor lo suficientemente cerca de su ubicación geográfica para beneficiarse de velocidades de conexión más rápidas. Cuanto más cerca esté el servidor, más rápida será la velocidad de conexión.

Las VPN vienen con varias funciones de seguridad. Una característica útil que puede encontrar es el interruptor de apagado. El propósito de esto es bloquear su conexión a Internet por completo en caso de que, por algún motivo, su conexión VPN se caiga inesperadamente. Esto protege sus dispositivos de estar expuestos durante esta caída de conexión.

Otras VPN ofrecen extensiones de navegador y aplicaciones para diferentes dispositivos y sistemas operativos (Windows, Mac, iOS, Android, Linux, etc.). En algunos casos, incluso puede configurar su enrutador doméstico para conectarse directamente a través de la VPN, asegurando así todos los dispositivos conectados a la red al mismo tiempo.

7. Seguridad Física

Cuando trabaja desde la oficina de su empresa, no es su responsabilidad mantener sus dispositivos físicamente seguros contra robos. Por lo general, hay personal de seguridad que se encarga de eso por usted, aunque en algunos casos, es posible que deba cerrar su oficina o computadora antes de irse.

El mismo concepto se aplica en casa, pero las razones son diferentes. En la oficina, solo está usted y su personal experto en tecnología caminando, pero en casa, hay niños, mascotas, familiares o incluso amigos. No estamos sugiriendo que no pueda confiar en ellos o que afectarán intencionalmente sus dispositivos de trabajo, pero aún necesita mantener sus datos a salvo de manipulaciones no deseadas.

Esto se puede hacer manteniendo todos sus dispositivos y artículos relacionados con el trabajo (documentos, archivos, etc.) bajo llave en una habitación separada o, cuando no los esté usando, manténgalos bajo llave en un armario seguro o en cualquier lugar donde solo usted puede acceder.

8. Utilice un navegador y un motor de búsqueda seguros

Ya sabemos que los navegadores y motores de búsqueda populares, como Google y Bing, recopilan sus datos para sus propios fines publicitarios. Esto es preocupante cuando se trata de su trabajo, ya que probablemente esté tratando con información confidencial.

No nos malinterpreten, ¡no estamos insinuando que estos motores de búsqueda sean malos! Pero cuando se trata de su trabajo, es mejor prevenir que lamentar. Por eso está bien usarlos en tu vida personal diaria, pero es preferible usar una alternativa más privada cuando trabajas.

Hay varias alternativas de motores de búsqueda que sirven para ese propósito. El más popular es DuckDuckGo. No solo tiene un motor de búsqueda que recopila datos muy mínimos, sino que también tiene su propio navegador para dispositivos móviles que tiene el mismo concepto de privacidad.

A diferencia de la mayoría de los motores de búsqueda, DuckDuckGo no recopila ninguna información que revele su identidad en línea. En cambio, le permite navegar por Internet sin un perfil de usuario, lo cual es útil para evitar anuncios personalizados o resultados de búsqueda.

9. Haga una copia de seguridad de sus datos

Hay varios factores que pueden hacer que pierda sus datos, y es por eso que mantener copias de seguridad separadas pero actualizadas continuamente es uno de los consejos más importantes de nuestra lista. Hay dos formas principales de mantener copias de seguridad: copias de seguridad físicas y copias de seguridad en la nube.

Las copias de seguridad físicas son el método más tradicional que consiste en mantener una copia de seguridad de sus datos en un disco duro separado o, más preferiblemente, en un disco duro portátil. La frecuencia con la que actualiza sus copias de seguridad depende principalmente de su carga de trabajo. En otras palabras, cuanto más trabajo realice, más frecuentes serán las copias de seguridad necesarias (por ejemplo, copias de seguridad diarias, copias de seguridad semanales, etc.).

A diferencia de las unidades de almacenamiento físico, el almacenamiento en la nube se basa en servidores remotos a los que puede acceder desde cualquier dispositivo en cualquier parte del mundo. También puede compartir este acceso con sus compañeros de trabajo, empleados o empleadores. Además, el riesgo de que la unidad de almacenamiento se dañe y provoque una pérdida de datos es mucho menor que con las unidades de almacenamiento físico que lleva consigo.

Hoy en día, hay disponibles numerosos servicios de almacenamiento en la nube, todos los cuales varían en cuanto a disponibilidad de capacidad, características y precio. Los más populares de estos servicios son Google Drive, Dropbox, Microsoft OneDrive, Apple iCloud Drive e IDrive.

¿Nuestro consejo? Invierta en una solución de almacenamiento en la nube altamente segura para proteger sus datos y recuerde protegerse en la nube.

¿Cansado del soporte de alojamiento de WordPress de nivel 1 mediocre sin las respuestas? ¡Pruebe nuestro equipo de soporte de clase mundial! Consulta nuestros planes

10. Utilice el uso compartido de archivos cifrados

Todos los principales sistemas operativos actuales vienen con una herramienta de encriptación integrada que le permite encriptar todos los archivos en el dispositivo. Sin embargo, debe habilitarlo usted mismo, ya que esta herramienta no está activada de forma predeterminada. Es más importante cifrar los archivos compartidos entre usted y sus compañeros de trabajo/empleados/empleadores.

Numerosas partes (las personas con las que los comparte) pueden acceder a estos archivos y, por lo tanto, corren el riesgo de verse expuestos a infracciones no deseadas.

No estamos diciendo que encriptar sus archivos evitará por completo que los malhechores tengan en sus manos sus datos, pero seguramente disminuirá sus posibilidades en gran medida. E incluso si acceden a la información, estará encriptada, lo que dificultará su uso.

11. Configurar la autenticación de dos factores

La autenticación de dos factores (2FA) es una medida de seguridad relativamente nueva a la que muchos servicios están recurriendo para proteger aún más las cuentas de los usuarios. Requiere un paso de verificación adicional para iniciar sesión en una cuenta o realizar una transacción (como servicios financieros).

Por ejemplo, cuando intenta comprar algo en línea con su tarjeta de crédito, algunos servicios de tarjeta requieren que ingrese una contraseña de un solo uso (OTP) que se envía a su teléfono a través de un mensaje de texto. Para completar su transacción, debe ingresar este código para completar su compra como un tipo de verificación de seguridad. Esto ayuda a prevenir transacciones no autorizadas.

En muchos casos se utiliza un método similar, como cuando olvida su contraseña y necesita restablecerla. Algunos servicios aplican este método de forma predeterminada, mientras que otros le dan la opción de utilizarlo o deshabilitarlo.

Siempre que se le solicite, se recomienda enfáticamente que acepte usar 2FA para proteger aún más todas sus cuentas.

12. Usa contraseñas seguras

Ya sea en su teléfono o computadora, debe usar contraseñas altamente impredecibles que solo usted pueda recordar. No tienen que ser largos, pero tienen que ser lo más complejos posible. La administración adecuada de contraseñas es uno de los consejos de seguridad para el hogar más importantes que recibirá.

Esto significa que, como mínimo, deben contener números y letras. Sus contraseñas deben contener una combinación de letras mayúsculas, letras minúsculas, números y caracteres no alfanuméricos (signos de interrogación, símbolos de ampersand, etc.).

Aunque recomendamos tener contraseñas muy complejas para todas sus cuentas, no debe ser tan complejo que termine olvidando las contraseñas que estableció.

También es importante evitar el uso de una sola contraseña para todas sus cuentas. Si varias contraseñas son demasiado difíciles de recordar, siempre puede usar un administrador de contraseñas.

Un administrador de contraseñas confiable lo ayuda a configurar contraseñas seguras en todas las cuentas y facilita el envío de sus credenciales de inicio de sesión a cualquier sitio, todo sin tener que recordar sus contraseñas usted mismo. Estos gestores también facilitan el proceso de actualización periódica de sus contraseñas.

Los administradores de contraseñas se pueden usar a nivel personal o corporativo, ayudando a todos sus empleados a mantener sus cuentas seguras y evitando el riesgo de que uno o más empleados causen una violación de datos al aplicar contraseñas débiles.

13. Tenga cuidado con los sitios de phishing

Este puede parecer rudimentario: no haga clic en enlaces sospechosos.

Suena simple, ¿verdad?

Bueno, es un poco más complejo que eso. Estamos seguros de que a estas alturas no caerá en el correo electrónico de estafa del príncipe nigeriano, pero los phishers de hoy en día se están volviendo mucho más astutos.

Mientras trabaja, solo debe hacer clic en enlaces relacionados con el trabajo y de fuentes confiables. Si un correo electrónico parece sospechoso de alguna manera, no lo abra. Y si tiene curiosidad acerca de algo que recibió, como un enlace que dice contener información importante sobre el COVID-19, consulte primero con fuentes confiables (p. ej., OMS, CDC, etc.). También es importante aprender a identificar un sitio web seguro. .

Si su trabajo requiere investigar y navegar por sitios web desconocidos, no se deje tentar por los diferentes anuncios que se muestran en esos sitios web. Simplemente apéguese a la información de su objetivo y abandone el sitio web.

14. Bloquee sus dispositivos

Este consejo se aplica tanto a su teléfono inteligente como a su computadora. Siempre que no los estés usando, mantenlos siempre bloqueados con una contraseña. Algunos teléfonos hoy en día incluso utilizan el reconocimiento de huellas dactilares para desbloquear, además de las contraseñas. Otros usan patrones, reconocimiento facial y varios otros métodos.

Cuando trabajábamos en oficinas, siempre teníamos que bloquear las computadoras de la oficina cuando no estábamos presentes para evitar el acceso no autorizado y que nuestra información de trabajo se viera comprometida.

Esto también se aplica cuando está en casa, pero por diferentes razones. Por ejemplo, cuando no está trabajando, no querrá que sus hijos accedan a su computadora y arruinen su trabajo. Asegúrese de usar contraseñas seguras al bloquear sus dispositivos.

15. Usa varias direcciones de correo electrónico

Al igual que usar dispositivos separados para el trabajo y el uso personal, lo mismo ocurre con las direcciones de correo electrónico. Tener una cuenta de correo electrónico separada para su trabajo y otra para su uso personal es importante para evitar que alguna de las cuentas se vea afectada si la otra se ve comprometida de alguna manera.

También te hace lucir más profesional, especialmente si eres un profesional independiente que trata con diferentes clientes. Seamos honestos. Todos hemos estado en ese lugar de tener una dirección de correo electrónico personal vergonzosa en algún momento de nuestra vida. Esto fue divertido cuando se usó para las redes sociales o la escuela, pero esa es una historia diferente en un entorno laboral.

No tiene por qué ser solo una cuenta para el trabajo y otra para uso personal. Puede tener varias cuentas diferentes para diferentes propósitos. Por ejemplo, puede tener una cuenta para el trabajo, otra para las finanzas (bancos, transferencias de dinero, etc.), una para las redes sociales y otra para todos los demás usos personales.

Cuantas más cuentas uses, más seguro estarás. Sin embargo, asegúrese de no exagerar y terminar olvidando las contraseñas, las direcciones de correo electrónico o confundiéndose acerca de qué dirección de correo electrónico está configurada para qué propósito.

16. Habilitar borrado remoto

Esta función no solo es útil para sus dispositivos de trabajo, sino también para sus dispositivos personales. La mayoría de los sistemas operativos actuales vienen con una función que le permite borrar todo su almacenamiento de forma remota. Esto es útil si su dispositivo se pierde o es robado para evitar que todos sus datos caigan en manos equivocadas.

Antes de habilitar esta función o usarla, asegúrese de tener copias de seguridad actualizadas en un dispositivo separado o en la nube (como se mencionó anteriormente). Si pierde o le roban su dispositivo y esta función está habilitada, una vez que el dispositivo esté encendido y conectado a Internet, podrá eliminar todos los datos que contenga desde cualquier otro dispositivo, desde cualquier parte del mundo.

17. Cuidado con las aplicaciones de terceros

Seguramente no todas las aplicaciones que usa para el trabajo son creadas por su empresa, y es probable que confíe en algunas aplicaciones de terceros. No siempre puede estar seguro de si estas aplicaciones, o los proveedores de servicios de terceros, están tomando las mismas precauciones de seguridad que usted, por lo que se recomienda encarecidamente asegurarse de que las aplicaciones que utiliza sean confiables.

La mejor manera de saber si estas aplicaciones son seguras o no es ver sus calificaciones de seguridad en sitios web de revisión. Es como hacer una verificación de antecedentes de un posible cliente o socio comercial. Existen numerosos sitios web conocidos que se especializan en este tipo de reseñas.

18. Habilitar control de acceso

El control de acceso es un elemento fundamental de la seguridad de los datos, sobre todo con el trabajo remoto. Es un método para garantizar que los empleados son realmente quienes dicen ser. Cuando se trata de trabajar desde casa, el control de acceso lógico debe ser una prioridad.

Por control de acceso lógico, nos referimos a la configuración de un sistema automatizado que puede controlar la capacidad de un usuario para acceder a los recursos del sistema de la empresa, como redes, aplicaciones y bases de datos. El sistema puede identificar, autenticar y autorizar automáticamente a los usuarios que intentan acceder a él.

Al restringir virtualmente el acceso a los datos de una empresa, puede proteger su negocio y minimizar las amenazas de seguridad cibernética, como las filtraciones y filtraciones de datos.

19. Desactivar la transmisión del nombre de la red

Al configurar su red WiFi en casa, puede elegir que el nombre de la red sea visible para cualquier persona que tenga el WiFi activado en su dispositivo o que sea invisible, y para conectarse, el usuario debe escribir el nombre de la red ( desactivar la transmisión del nombre de la red).

Si alguien con malas intenciones no puede ver su red, no intentará piratearla. El primer paso para hackear una red es poder ver esta red. Si esa función está desactivada, el riesgo de que sea pirateado disminuye considerablemente.

20. Capacitación en soporte de TI y seguridad cibernética para empleados

Una palabra para los sabios: no se salte la capacitación en seguridad cibernética de su empresa. Esto es muy importante, especialmente si su empresa ha pasado a trabajar de forma remota desde casa.

Las empresas no deben ignorar proporcionar sesiones de capacitación útiles en ciberseguridad para sus empleados si quieren mantener su negocio a flote durante estos tiempos difíciles. Como empleado, es importante asistir a esas sesiones de seguridad y seguir las políticas de seguridad cibernética de su empresa para protegerse a usted y a su empresa de cualquier amenaza cibernética dañina.

Resumen

Para concluir, las organizaciones y los empleados deben tomar muy en serio el trabajo de los riesgos de seguridad del hogar.

Aunque trabajar desde casa ha demostrado ser exitoso, más productivo y más conveniente, sin tomar las medidas de ciberseguridad adecuadas, puede convertirse en una verdadera pesadilla para los empleados y las empresas.

Sin embargo, si sigue los consejos de seguridad discutidos anteriormente, disfrutará de una experiencia de trabajo remoto segura y eficiente.

¿Tiene alguna pregunta sobre cómo mantener sus datos seguros mientras trabaja desde casa? ¡Discutamos esto en la sección de comentarios!