20 wskazówek dotyczących bezpieczeństwa w domu, aby chronić swoje dane w 2022 roku

Opublikowany: 2021-09-28Więc pozostajesz bezpieczny w domu. Ale czy jesteś bezpieczny podczas pracy w domu? Istnieje kilka ważnych wskazówek dotyczących bezpieczeństwa w domu, które musimy omówić, aby skutecznie chronić Twoje dane.

Praca w domu jest spokojna i przyjemna. Istnieje od dziesięcioleci, ale nabrał rozpędu od początku obecnej globalnej pandemii.

Problem w tym, że praca w domu niesie ze sobą również zagrożenia związane z cyberbezpieczeństwem, zwłaszcza w przypadku małych firm, które nie mają odpowiedniej infrastruktury IT. Pracownicy, którzy nie mają świadomości bezpieczeństwa, mogą wyrządzić wiele szkód sobie i swoim pracodawcom.

W Kinsta od samego początku byliśmy całkowicie zdalni i zawsze mamy wolne miejsca dla osób poszukujących pracy zdalnej.

Dlatego w tym obszernym przewodniku pomożemy Ci poznać najczęstsze zagrożenia cyberbezpieczeństwa, z którymi możesz się spotkać podczas pracy w domu. Udostępnimy również ważne informacje dotyczące bezpieczeństwa w domu, które pomogą Ci zachować bezpieczeństwo podczas pracy online.

Czytaj dalej!

6 typowych prac związanych z zagrożeniami bezpieczeństwa w domu

Zanim przejdziemy do wskazówek dotyczących bezpieczeństwa w Internecie podczas pracy w domu, przyjrzyjmy się najczęstszym typom cyberataków na pracowników zdalnych.

1. Oszustwa phishingowe

Jednym z największych cyberzagrożeń dla zdalnych pracowników są ataki phishingowe. Mimo że oszustwa phishingowe powstały w połowie lat 90., nadal są szeroko rozpowszechnione i stały się bardziej wyrafinowane wraz z postępem technologii.

Phishing to rodzaj cyberataku, którego celem jest kradzież poufnych danych, takich jak numery kart kredytowych, dane konta bankowego i dane logowania (np. nazwy użytkownika, hasła i osobiste numery identyfikacyjne). Wyłudzanie informacji nie tylko bezpośrednio szkodzi Tobie jako osobie/pracownikowi, ale także stanowi zagrożenie dla bezpieczeństwa Twojej organizacji/pracodawcy.

Jak działa phishing?

Atakujący podszywa się pod zaufaną jednostkę, aby zwabić ofiarę do kliknięcia w złośliwy link, zwykle wysyłany w wiadomości e-mail lub wiadomości tekstowej. Gdy odbiorca otwiera zainfekowany link, nieświadomie instaluje na swoich urządzeniach złośliwe oprogramowanie, a nawet oprogramowanie ransomware.

Chociaż najczęstszy rodzaj oszustw phishingowych odbywa się za pośrednictwem poczty e-mail, wielu phisherów wykorzystuje inne sposoby infekcji, w tym wiadomości SMS (smishing), oszustwa głosowe (vishing), zagrożenia w mediach społecznościowych, a nawet dyski flash USB.

Wraz z rozprzestrzenianiem się COVID-19 phisherzy wykorzystują pandemię do przeprowadzania cyberataków za pośrednictwem wiadomości e-mail zawierających odsyłacze, które twierdzą, że zawierają ważne informacje o wirusie.

2. Słabe hasła

Słabe hasła to kolejne poważne zagrożenie bezpieczeństwa i furtka dla hakerów, którzy mogą siać spustoszenie wśród pracowników i firm, zwłaszcza małych i średnich. Czy uwierzysz, że do włamania się do całej sieci wystarczy jedno słabe hasło?

Mimo że wiele firm inwestuje w cyberbezpieczeństwo, aby zwalczać zagrożenia bezpieczeństwa i naruszenia danych, słabe hasła używane przez pracowników ułatwiają hakerom uzyskanie dostępu nie tylko do ich komputerów osobistych, ale także do danych biznesowych.

Raport z dochodzeń Verizon Data Breach Investigations 2020 wykazał, że 81% wszystkich naruszeń danych było spowodowanych użyciem słabych haseł. To ogromny procent.

Atakujący używają wielu różnych metod do hakowania haseł, takich jak upychanie poświadczeń, ataki słownikowe, ataki brute-force i ataki typu rainbow table. Omówmy pokrótce, czym jest każdy z nich.

Wypełnianie poświadczeń

Jest to jeden z najczęstszych ataków wykorzystywanych przez hakerów, polegający na automatycznym uruchamianiu list baz danych z naruszonymi danymi uwierzytelniającymi dane logowania na docelowej stronie logowania. W tego rodzaju ataku hakerzy polegają na tym, że wielu użytkowników używa tych samych haseł i ich odmian.

Atak słownikowy

Jest to rodzaj ataku polegającego na zgadywaniu haseł, w którym hakerzy używają słownika często używanych słów, często spotykanych w hasłach. Osoby, które używają prawdziwych słów lub fraz w swoich hasłach, są bardzo podatne na tego rodzaju ataki.

Brutalny atak

Jest to inny rodzaj ataku polegającego na zgadywaniu haseł, w którym hakerzy przesyłają jak najwięcej kombinacji haseł (liter, cyfr i symboli), dopóki hasło nie zostanie złamane.

Atak Tęczowego Stołu

Ten atak hakerski wykorzystuje tęczową tablicę skrótów, która zawiera wartości używane do szyfrowania haseł i haseł. Jest to podobne do ataku słownikowego, ale hakerzy używają tabeli zamiast listy słów.

3. Niezabezpieczone sieci Wi-Fi

Praca w domu ma swoje zalety, jeśli masz połączenie z niezabezpieczoną siecią Wi-Fi — taką jak publiczne sieci Wi-Fi dostępne w kawiarniach, restauracjach, hotelach, bibliotekach, przestrzeniach coworkingowych lub na lotniskach — może to spowodować problemy z bezpieczeństwem dla Ciebie i Twój pracodawca.

Dla hakerów i cyberprzestępców publiczna sieć Wi-Fi jest jak Disneyland: umożliwia im łatwe włamywanie się do urządzeń w celu kradzieży danych osobowych i tożsamości.

Hakerzy używają popularnych technik do atakowania komputera lub smartfona, gdy korzystasz z niezabezpieczonej sieci Wi-Fi. Omówmy kilka z nich.

Atak Machine-in-the-Middle (MITM)

Jest to atak polegający na podsłuchiwaniu, w którym haker może przechwycić dane przesyłane między klientem (Twoim urządzeniem) a serwerem, z którym jesteś połączony. Atakujący ma wtedy możliwość komunikowania się z Tobą za pośrednictwem fałszywych stron internetowych lub wiadomości w celu kradzieży Twoich informacji. Publiczne sieci Wi-Fi są powszechnymi celami, ponieważ są albo słabo zaszyfrowane, albo w ogóle nie są szyfrowane.

Zły bliźniaczy atak

Jest to rodzaj cyberataku MITM, w którym hakerzy wykorzystują słabo zaszyfrowane lub niezaszyfrowane sieci Wi-Fi (zwykle publiczne Wi-Fi/hotspoty), aby skonfigurować fałszywą sieć Wi-Fi z fałszywym (zły bliźniakiem) punktem dostępu. Po dołączeniu do tej fałszywej sieci nieświadomie udostępniasz wszystkie swoje informacje hakerowi.

4. Korzystanie z urządzeń osobistych w pracy

Podczas gdy niektóre organizacje zapewniają swoim pracownikom urządzenia do pracy zdalnej, większość firm nadal umożliwia swoim pracownikom korzystanie z ich urządzeń osobistych (np. laptopów, komputerów stacjonarnych, tabletów i smartfonów). Wynik? Rosnąca liczba naruszeń bezpieczeństwa i danych.

Kiedy pracownicy pracują w domu przy użyciu swoich urządzeń osobistych, często nie biorą pod uwagę, że te urządzenia nie są oparte na infrastrukturze IT ich firmy, ani nie korzystają z tych samych zabezpieczeń. Dlatego urządzenia osobiste są bardziej podatne na cyberzagrożenia.

Ponadto pracownicy, którzy pracują w domu przy użyciu swoich urządzeń osobistych, mogą odwiedzać dowolną witrynę internetową i instalować dowolne aplikacje lub programy, które w innym przypadku mogłyby zostać zablokowane przez pracodawcę ze względów bezpieczeństwa, co czyni ich łatwym celem złośliwych działań i hakerów.

5. Złośliwe oprogramowanie i wirusy

Złośliwe oprogramowanie i wirusy stały się bardzo wyrafinowane, stwarzając poważne problemy dla firm i osób fizycznych, zwłaszcza w tych trudnych czasach pandemii. Słabe środki bezpieczeństwa i lekkomyślne zachowania pracowników prowadzą do rozprzestrzeniania się złośliwego oprogramowania i wirusów.

Zaczekaj — czy złośliwe oprogramowanie i wirusy nie są tym samym?

Odpowiedź brzmi nie. Chociaż wirusy są rodzajem złośliwego oprogramowania, nie każde złośliwe oprogramowanie jest wirusem.

Złośliwe oprogramowanie to zbiorcze określenie na wszelkie złośliwe oprogramowanie stworzone w celu infekowania i powodowania uszkodzeń systemu hosta lub jego użytkownika. Istnieją różne rodzaje złośliwego oprogramowania, w tym wirusy, robaki, trojany, ransomware, spyware i adware oraz scareware.

Wirus komputerowy to rodzaj złośliwego oprogramowania stworzonego w celu replikacji i rozprzestrzeniania się na wiele urządzeń tak szeroko, jak to możliwe za pośrednictwem zainfekowanych witryn internetowych, aplikacji, wiadomości e-mail, wymiennych urządzeń pamięci masowej i routerów sieciowych, podobnie jak wirus biologiczny. Celem wirusa komputerowego jest spowodowanie jak największej szkody bez wiedzy użytkownika. Może łatwo rozprzestrzeniać się przez serwery i niszczyć strony internetowe.

6. Udostępnianie niezaszyfrowanych plików

Jeśli uważasz, że złośliwe oprogramowanie, wirusy i hakerzy są niebezpieczne, udostępnianie niezabezpieczonych plików jest równie niebezpieczne, a nawet bardziej ryzykowne w przypadku pracy zdalnej.

Zdalni pracownicy mogą nieumyślnie narazić krytyczne dane biznesowe na ryzyko poprzez złe praktyki. Udostępnianie plików za pośrednictwem niezaszyfrowanych wiadomości e-mail ułatwia hakerom przechwycenie tych wiadomości e-mail i kradzież informacji.

Korzystanie z taniego i słabo zabezpieczonego udostępniania plików w chmurze, takich jak osobiste dyski do przechowywania w chmurze, to kolejny czynnik ryzyka. Ponadto pracownicy korzystający z udostępniania plików w trybie peer-to-peer (P2P) stanowią zagrożenie dla ich firmy, ponieważ każdy, w tym hakerzy, może uzyskać dostęp do plików danych na ich urządzeniach.

Dyski flash mogą być również niebezpieczne, jeśli zostaną zainfekowane złośliwym oprogramowaniem, ponieważ mogą z łatwością ominąć zabezpieczenia sieciowe. Gorzej, jeśli pracownik ustawi w swoim systemie automatyczne uruchamianie dysku flash, co pozwala na złośliwą zawartość.

Pracuj w domu Wskazówki dotyczące bezpieczeństwa, aby chronić swoje dane

Oto nasze zestawienie najlepszych wskazówek dotyczących cyberbezpieczeństwa dotyczących bezpiecznej pracy w domu. Najpierw skonsultuj się ze swoim pracodawcą, aby mieć pewność, że oboje jesteście na tej samej stronie.

1. Zainwestuj w dobre oprogramowanie zabezpieczające

Na rynku istnieje wiele marek oprogramowania zabezpieczającego, które pomagają chronić Cię przed zagrożeniami cyberbezpieczeństwa. Większość z tych aplikacji jednocześnie chroni Twoje urządzenia przed wieloma różnymi typami zagrożeń.

W dzisiejszych czasach istnieje wiele programów do różnych rodzajów ataków, w tym programy antywirusowe, chroniące przed złośliwym oprogramowaniem, blokujące próby włamań i chroniące przed atakami DDoS. Niektóre programy są bezpłatne, podczas gdy inne są płatne, a ceny wahają się od tanich (2 USD) do drogich (120 USD) w zależności od oferowanych funkcji ochrony.

Ale ponieważ cyberzagrożenia stale ewoluują i stają się coraz silniejsze, aby ominąć to oprogramowanie, lepiej jest wybrać wersje płatne, ponieważ są one zwykle bardziej wszechstronne i zawierają bardziej niezawodne funkcje bezpieczeństwa do zwalczania złośliwych zagrożeń.

Pamiętaj, że to, co odróżnia niezawodne oprogramowanie zabezpieczające od słabego, to częstotliwość jego aktualizacji. Innymi słowy, jeśli oprogramowanie stale się aktualizuje, oznacza to, że zawsze będzie wiedziało, kiedy w świecie komputerów pojawi się nowe zagrożenie.

2. Oddziel urządzenia robocze od urządzeń osobistych

Jeśli pracujesz w domu, najlepiej używać dwóch oddzielnych urządzeń do pracy i do użytku osobistego. W takim przypadku, jeśli jedno urządzenie zostanie naruszone przez niechciane zagrożenie, drugie nie zostanie naruszone.

Dotyczy to nie tylko komputerów, ale każdego urządzenia podłączonego do Internetu, które jest narażone na zagrożenia zewnętrzne. Obejmuje to komputer, urządzenie mobilne, tablet itp. Dotyczy to nawet innych urządzeń, takich jak przenośne jednostki pamięci.

Jeśli nie masz jeszcze oddzielnych urządzeń, zdecydowanie zalecamy wprowadzenie zmiany. Niektórzy pracodawcy zapewniają swoim pracownikom dedykowane urządzenia do pracy, zwłaszcza w czasie pandemii. Jeśli tak jest w twoim przypadku, nie będziesz miał problemu.

Kolejnym ważnym krokiem, który zalecamy, jest przechowywanie oddzielnych, ale stale aktualizowanych kopii zapasowych ważnych plików roboczych. W takim przypadku możesz używać swoich urządzeń osobistych tylko ze względu na te kopie zapasowe — oczywiście z wyjątkiem sytuacji, gdy te informacje są wysoce poufne.

3. Aktualizuj system operacyjny

Większość głównych systemów operacyjnych ma własne narzędzia obronne, takie jak zapory sieciowe, które zapobiegają wpływowi niektórych zagrożeń na urządzenie. Podobnie jak w przypadku oprogramowania zabezpieczającego, narzędzia te muszą być stale aktualizowane, aby dostosować się do nowo wprowadzanych zagrożeń.

Narzędzia te są aktualizowane wraz z aktualizacją systemu operacyjnego. Dlatego zdecydowanie zaleca się, aby zawsze aktualizować swoje systemy operacyjne na wszystkich urządzeniach.

Większość systemów operacyjnych umożliwia automatyczne lub ręczne aktualizowanie aktualizacji. Zalecamy ustawienie opcji automatycznej, aby aktualizacje odbywały się, gdy tylko będą dostępne.

Inną ważną wskazówką jest upewnienie się, że używany system operacyjny jest w 100% autentyczny. Jest to bardziej powszechne w systemie Microsoft Windows niż w innych systemach operacyjnych, ponieważ niektóre osoby instalują kopię systemu Windows bez odpowiedniego klucza aktywacyjnego wymaganego do prawidłowego działania wszystkich wbudowanych narzędzi zabezpieczających.

4. Aktualizuj oprogramowanie

Aktualizacje oprogramowania nie ograniczają się do systemu operacyjnego — ważne jest również, aby całe oprogramowanie i programy, z których korzystasz na swoich urządzeniach, były stale aktualizowane, zwłaszcza te, których działanie polega na łączeniu się z Internetem.

Obejmuje to między innymi przeglądarki i programy komunikacyjne (Zoom, Skype, Whatsapp Messenger itp.). Wszystkie te programy mają zwykle własne wbudowane środki bezpieczeństwa, które, jak każde oprogramowanie zabezpieczające, wymagają regularnych aktualizacji, aby stawić czoła nowo wprowadzonym zagrożeniom.

Na urządzeniach służbowych ważne jest również, aby instalować tylko te programy, których faktycznie potrzebujesz do pracy, i przechowywać wszystkie inne programy, takie jak gry, aplikacje do przesyłania strumieniowego itd., na urządzeniach osobistych. Łączy się to ze wskazówką „oddzielne urządzenia robocze od urządzeń osobistych”, o której mówiliśmy wcześniej.

5. Zabezpiecz swoją sieć Wi-Fi

Obecnie prawie każdy dom korzysta z bezprzewodowej sieci internetowej lub WiFi zamiast przewodowego kabla Ethernet. Jak wiesz, połączenie z siecią wymaga hasła, które utworzyłeś podczas konfigurowania routera. To hasło jest głównym czynnikiem określającym, czy Twoja domowa sieć internetowa jest bezpieczna, czy nie.

Najmniej szkodliwym skutkiem penetracji sieci jest spowolnienie szybkości Internetu, ponieważ kilka niechcianych urządzeń jest do niej podłączonych i korzysta z niej. Mogą jednak wystąpić poważniejsze problemy, takie jak cyberprzestępstwa popełniane przez inne strony korzystające z Twojej sieci, które zostaną przypisane do Ciebie.

Jeśli masz wścibskiego sąsiada z pewnymi umiejętnościami technicznymi, zawsze istnieje ryzyko, że zrozumie Twoje hasło i przeniknie do Twojej sieci. Dlatego ważne jest, aby mieć złożone hasło, ale nie tak złożone, że w końcu sam je zapomnisz.

Na tym się nie kończy. Należy również od czasu do czasu zmieniać hasło, aby było jeszcze bezpieczniejsze. Na koniec nie zapomnij regularnie instalować aktualizacji oprogramowania układowego, aby chronić swoją sieć przed wszelkimi nowymi lukami w zabezpieczeniach.

Jeśli pracujesz poza siecią publiczną (kawiarnia, hotel itp.), zaleca się, aby urządzenie było niewidoczne w sieci (sprawdź opcje udostępniania podczas łączenia się z siecią).

6. Użyj VPN

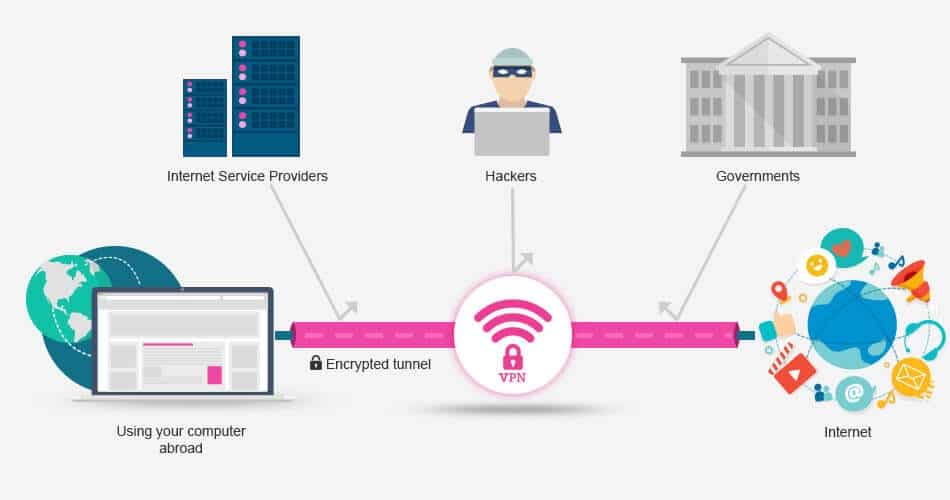

Wirtualna sieć prywatna (VPN) jest najbardziej znana z omijania geolokalizacji online w celu uzyskania dostępu do witryn strumieniowych, które są blokowane w niektórych lokalizacjach na całym świecie. Jednak VPN są również używane ze względów bezpieczeństwa. Na przykład szyfrują połączenie i zabezpieczają wszystkie dane przeglądania przed niechcianymi hakerami.

Kiedy łączysz się z VPN, zamiast danych przechodzących przez serwery dostawcy usług internetowych (ISP), przechodzą przez serwery firmy VPN. W tym procesie zmienia się Twój adres IP, ukrywając w ten sposób Twoją prawdziwą tożsamość online.

Na rynku dostępnych jest obecnie wiele nazw VPN i wszystkie służą mniej więcej temu samemu celowi. Jednak przy wyborze odpowiedniej sieci VPN należy wziąć pod uwagę kilka kluczowych czynników.

Po pierwsze, musisz upewnić się, że wybrana sieć VPN faktycznie działa w Twoim kraju, ponieważ kilka krajów blokuje korzystanie z VPN. Możesz się dowiedzieć, pytając obsługę klienta VPN przed subskrybowaniem.

Inne czynniki obejmują poziomy szyfrowania obsługiwane przez VPN (L2TP, OpenVPN itp.) oraz liczbę i lokalizacje jego serwerów. Poziom szyfrowania może określić, czy sieć VPN jest wystarczająco bezpieczna. Wiele sieci VPN obsługuje obecnie wiele poziomów szyfrowania, które są odpowiednie w różnych sytuacjach.

Liczba i lokalizacje serwerów VPN określają, czy znajdziesz serwer wystarczająco blisko swojej geolokalizacji, aby skorzystać z większej szybkości połączenia. Im bliżej serwera, tym większa prędkość połączenia.

Sieci VPN mają kilka funkcji bezpieczeństwa. Jedną z przydatnych funkcji, z którą możesz się spotkać, jest wyłącznik awaryjny. Ma to na celu całkowite zablokowanie połączenia internetowego w przypadku, gdy z jakiegokolwiek powodu połączenie VPN niespodziewanie zerwie się. Chroni to Twoje urządzenia przed ujawnieniem podczas tego zerwania połączenia.

Inne sieci VPN oferują rozszerzenia przeglądarki i aplikacje dla różnych urządzeń i systemów operacyjnych (Windows, Mac, iOS, Android, Linux itp.). W niektórych przypadkach możesz nawet skonfigurować router domowy, aby łączył się bezpośrednio przez VPN, zabezpieczając w ten sposób wszystkie urządzenia podłączone do sieci w tym samym czasie.

7. Bezpieczeństwo fizyczne

Pracując w biurze firmy, nie odpowiadasz za fizyczne zabezpieczenie swoich urządzeń przed kradzieżą. Zwykle zajmuje się tym personel ochrony, chociaż w niektórych przypadkach może być konieczne zamknięcie biura lub komputera przed wyjściem.

Ta sama koncepcja obowiązuje w domu, ale powody są inne. W biurze chodzisz tylko Ty i Twój doświadczony personel techniczny, ale w domu są dzieci, zwierzęta domowe, krewni, a nawet przyjaciele. Nie sugerujemy, że nie możesz im ufać lub że celowo wpłyną na Twoje urządzenia służbowe, ale nadal musisz chronić swoje dane przed niepożądanymi manipulacjami.

Można to zrobić, przechowując wszystkie urządzenia i przedmioty związane z pracą (dokumenty, pliki itp.) zamknięte w osobnym pomieszczeniu – lub, gdy ich nie używasz, przechowuj je w bezpiecznej szafce lub w innym miejscu, w którym tylko ty można uzyskać dostęp.

8. Użyj bezpiecznej przeglądarki i wyszukiwarki

Wiemy już, że popularne przeglądarki i wyszukiwarki, takie jak Google i Bing, gromadzą Twoje dane do własnych celów reklamowych. Dotyczy to Twojej pracy, ponieważ prawdopodobnie masz do czynienia z poufnymi informacjami.

Nie zrozum nas źle — nie sugerujemy, że te wyszukiwarki są złe! Ale jeśli chodzi o twoją pracę, lepiej być bezpiecznym niż żałować. Dlatego dobrze jest używać ich w codziennym życiu osobistym, ale podczas pracy preferuje się korzystanie z bardziej prywatnej alternatywy.

Istnieje kilka alternatywnych wyszukiwarek, które służą temu celowi. Najpopularniejszym z nich jest DuckDuckGo. Ma nie tylko wyszukiwarkę, która zbiera bardzo mało danych, ale także własną przeglądarkę na urządzenia mobilne, która ma tę samą koncepcję prywatności.

W przeciwieństwie do większości wyszukiwarek, DuckDuckGo nie zbiera żadnych informacji, które zdradzają Twoją tożsamość online. Zamiast tego umożliwia przeglądanie Internetu bez profilu użytkownika, co jest przydatne, aby uniknąć spersonalizowanych reklam lub wyników wyszukiwania.

9. Utwórz kopię zapasową swoich danych

Istnieje kilka czynników, które mogą spowodować utratę danych, dlatego prowadzenie oddzielnych, ale stale aktualizowanych kopii zapasowych jest jedną z najważniejszych wskazówek na naszej liście. Istnieją dwa główne sposoby przechowywania kopii zapasowych: kopie fizyczne i kopie zapasowe w chmurze.

Fizyczne kopie zapasowe to bardziej tradycyjna metoda, która polega na przechowywaniu kopii zapasowej danych na osobnym dysku twardym lub, korzystniej, na przenośnym dysku twardym. Częstotliwość aktualizacji kopii zapasowych zależy głównie od obciążenia pracą. Innymi słowy, im więcej pracy wykonujesz, tym częstsze są kopie zapasowe (np. kopie dzienne, kopie tygodniowe itp.).

W przeciwieństwie do fizycznych dysków do przechowywania danych, przechowywanie w chmurze opiera się na zdalnych serwerach, do których można uzyskać dostęp z dowolnego urządzenia w dowolnym miejscu na świecie. Możesz również udostępnić ten dostęp swoim współpracownikom, pracownikom lub pracodawcom. Ponadto ryzyko uszkodzenia jednostki pamięci masowej i utraty danych jest znacznie mniejsze niż w przypadku dysków fizycznych, które nosisz przy sobie.

Obecnie dostępnych jest wiele usług przechowywania w chmurze, z których wszystkie różnią się dostępnością pojemności, funkcjami i ceną. Najpopularniejsze z tych usług to Dysk Google, Dropbox, Microsoft OneDrive, Apple iCloud Drive i IDrive.

Nasza rada? Zainwestuj w wysoce bezpieczne rozwiązanie do przechowywania w chmurze, aby chronić swoje dane i pamiętaj, aby zabezpieczyć się w chmurze.

Masz dość słabej obsługi hostingu WordPress na poziomie 1 bez odpowiedzi? Wypróbuj nasz światowej klasy zespół wsparcia! Sprawdź nasze plany

10. Użyj udostępniania zaszyfrowanych plików

Wszystkie główne systemy operacyjne są obecnie wyposażone we wbudowane narzędzie szyfrujące, które umożliwia szyfrowanie wszystkich plików na urządzeniu. Jednak musisz to włączyć samodzielnie, ponieważ to narzędzie nie jest domyślnie aktywowane. Ważniejsze jest zaszyfrowanie plików udostępnianych między Tobą a Twoimi współpracownikami/pracownikami/pracodawcami.

Pliki te są dostępne dla wielu stron (osoby, którym je udostępniasz), a zatem są narażone na niepożądane naruszenia.

Nie mówimy, że szyfrowanie plików całkowicie uniemożliwi złym aktorom zdobycie danych, ale z pewnością znacznie zmniejszy ich szanse. A nawet jeśli uzyskają dostęp do informacji, zostaną one zaszyfrowane, co utrudni korzystanie z nich.

11. Skonfiguruj uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe (2FA) to stosunkowo nowy środek bezpieczeństwa, z którego korzysta wiele usług, aby jeszcze bardziej zabezpieczyć konta użytkowników. Aby zalogować się na konto lub wykonać transakcję (np. usługi finansowe), wymagana jest dodatkowa weryfikacja.

Na przykład, gdy próbujesz kupić coś online za pomocą karty kredytowej, niektóre usługi związane z kartami wymagają wprowadzenia hasła jednorazowego (OTP), które jest wysyłane na Twój telefon za pośrednictwem wiadomości tekstowej. Aby sfinalizować transakcję, musisz następnie wprowadzić ten kod, aby sfinalizować zakup jako rodzaj weryfikacji bezpieczeństwa. Pomaga to zapobiegać nieautoryzowanym transakcjom.

Podobna metoda jest stosowana w wielu przypadkach, na przykład gdy zapomnisz hasła i musisz je zresetować. Niektóre usługi domyślnie stosują tę metodę, podczas gdy inne dają możliwość jej wykorzystania lub wyłączenia.

Gdy pojawi się monit, zdecydowanie zalecamy wyrażenie zgody na użycie funkcji 2FA w celu dalszego zabezpieczenia wszystkich kont.

12. Używaj silnych haseł

Niezależnie od tego, czy używasz telefonu, czy komputera, powinieneś używać wysoce nieprzewidywalnych haseł, które tylko Ty możesz zapamiętać. Nie muszą być długie, ale muszą być jak najbardziej złożone. Właściwe zarządzanie hasłami jest jedną z najważniejszych prac związanych ze wskazówkami dotyczącymi bezpieczeństwa w domu, które otrzymasz.

Oznacza to, że powinny zawierać co najmniej zarówno cyfry, jak i litery. Twoje hasła powinny zawierać kombinację wielkich i małych liter, cyfr i znaków niealfanumerycznych (znaki zapytania, ampersand itp.).

Mimo że zalecamy posiadanie bardzo skomplikowanych haseł do wszystkich kont, nie powinieneś robić tego tak skomplikowanego, że w końcu zapomnisz ustawionych haseł.

Ważne jest również, aby unikać używania jednego hasła do wszystkich kont. Jeśli wiele haseł jest zbyt trudnych do zapamiętania, zawsze możesz użyć menedżera haseł.

Niezawodny menedżer haseł pomaga skonfigurować silne hasła na wszystkich kontach i ułatwia przesyłanie danych logowania do dowolnej witryny — a wszystko to bez konieczności samodzielnego zapamiętywania haseł. Menedżerowie ci ułatwiają również proces okresowej aktualizacji haseł.

Menedżerów haseł można używać na poziomie osobistym lub firmowym, pomagając wszystkim pracownikom chronić konta i omijać ryzyko naruszenia danych przez jednego lub więcej pracowników poprzez stosowanie słabych haseł.

13. Uważaj na strony phishingowe

To może wydawać się prymitywne: nie klikaj podejrzanych linków.

Brzmi prosto, prawda?

Cóż, to trochę bardziej złożone. Jesteśmy pewni, że do tej pory nie zakochasz się w oszustwie nigeryjskiego księcia, ale phisherzy stają się coraz bardziej podstępni.

Podczas pracy należy klikać tylko w linki związane z pracą i z zaufanych źródeł. Jeśli wiadomość e-mail wygląda podejrzanie, nie otwieraj jej. A jeśli ciekawi Cię coś, co otrzymałeś, na przykład link, który twierdzi, że zawiera ważne informacje o COVID-19, najpierw skontaktuj się z zaufanymi źródłami (np. WHO, CDC itp.). Ważne jest również, aby dowiedzieć się, jak zidentyfikować bezpieczną witrynę .

Jeśli Twoja praca wymaga badań i przeglądania nieznanych stron internetowych, nie daj się skusić na różne reklamy wyświetlane na tych stronach. Po prostu trzymaj się swoich docelowych informacji i opuść stronę.

14. Zablokuj swoje urządzenia

Ta rada dotyczy zarówno smartfona, jak i komputera. Zawsze, gdy ich nie używasz, zawsze trzymaj je zablokowane hasłem. Niektóre telefony używają obecnie rozpoznawania odcisków palców do odblokowywania oprócz haseł. Inni używają wzorców, rozpoznawania twarzy i kilku innych metod.

Kiedy pracowaliśmy w biurach, zawsze musieliśmy blokować nasze komputery biurowe, gdy nie byliśmy obecni, aby zapobiec nieautoryzowanemu dostępowi i naruszeniu naszych informacji służbowych.

Dotyczy to również pobytu w domu, ale z innych powodów. Na przykład, kiedy nie pracujesz, nie chciałbyś, aby dzieci miały dostęp do twojego komputera i psuły twoją pracę. Upewnij się, że podczas blokowania urządzeń używasz silnych haseł.

15. Użyj wielu adresów e-mail

Podobnie jak używanie oddzielnych urządzeń do pracy i do użytku osobistego, to samo dotyczy adresów e-mail. Posiadanie oddzielnego konta e-mail do pracy i innego do użytku osobistego jest ważne, aby uniknąć naruszenia któregokolwiek z kont, jeśli drugie zostanie w jakikolwiek sposób naruszone.

Sprawia również, że wyglądasz bardziej profesjonalnie, zwłaszcza jeśli jesteś freelancerem zajmującym się różnymi klientami. Bądźmy szczerzy. Wszyscy byliśmy w takim miejscu, że w pewnym momencie naszego życia mieliśmy kłopotliwy osobisty adres e-mail. To było zabawne, gdy używałem go w mediach społecznościowych lub w szkole, ale to inna historia w środowisku pracy.

Nie musi to być tylko konto do pracy i inne do użytku osobistego. Możesz mieć kilka różnych kont do różnych celów. Na przykład możesz mieć konto do pracy, inne do finansów (banki, przelewy itp.), jedno do mediów społecznościowych, a drugie do wszystkich innych celów osobistych.

Im więcej kont używasz, tym bezpieczniejszy będziesz. Pamiętaj jednak, aby nie przesadzić i skończyć z zapomnieniem haseł, samych adresów e-mail lub zdezorientowaniem, który adres e-mail jest ustawiony w jakim celu.

16. Włącz zdalne czyszczenie

Ta funkcja jest przydatna nie tylko dla urządzeń roboczych, ale także dla urządzeń osobistych. Większość dzisiejszych systemów operacyjnych ma funkcję, która umożliwia zdalne wyczyszczenie całej pamięci. Jest to przydatne w przypadku zgubienia lub kradzieży urządzenia, aby wszystkie dane nie dostały się w niepowołane ręce.

Przed włączeniem tej funkcji lub jej użyciem upewnij się, że zaktualizowałeś kopie zapasowe na osobnym urządzeniu lub w chmurze (jak wspomniano wcześniej). Jeśli Twoje urządzenie zostanie zgubione lub skradzione, a ta funkcja jest włączona, po włączeniu urządzenia i połączeniu z internetem będziesz mógł usunąć wszystkie dane na nim z dowolnego innego urządzenia, z dowolnego miejsca na świecie.

17. Uważaj na aplikacje innych firm

Z pewnością nie wszystkie aplikacje, których używasz do pracy, są tworzone przez Twoją firmę i prawdopodobnie polegasz na kilku aplikacjach innych firm. Nie zawsze możesz mieć pewność, że te aplikacje lub zewnętrzni dostawcy usług stosują te same środki ostrożności, co Ty, dlatego zdecydowanie zalecamy upewnienie się, że aplikacje, z których korzystasz, są godne zaufania.

Najlepszym sposobem sprawdzenia, czy te aplikacje są bezpieczne w użyciu, czy nie, jest wyświetlenie ich ocen bezpieczeństwa w witrynach z recenzjami. To jak sprawdzenie przeszłości potencjalnego klienta lub partnera biznesowego. Istnieje wiele znanych stron internetowych, które specjalizują się w tego rodzaju recenzjach.

18. Włącz kontrolę dostępu

Kontrola dostępu to podstawowy element bezpieczeństwa danych, przede wszystkim przy pracy zdalnej. Jest to metoda gwarantująca, że pracownicy rzeczywiście są tym, za kogo się podają. Jeśli chodzi o pracę w domu, logiczna kontrola dostępu powinna być najwyższym priorytetem.

Przez logiczną kontrolę dostępu rozumiemy tworzenie zautomatyzowanego systemu, który może kontrolować dostęp użytkownika do zasobów systemowych firmy, takich jak sieci, aplikacje i bazy danych. System może automatycznie identyfikować, uwierzytelniać i autoryzować użytkowników próbujących uzyskać do niego dostęp.

Wirtualnie ograniczając dostęp do danych firmy, możesz zabezpieczyć swój biznes i zminimalizować zagrożenia cyberbezpieczeństwa, takie jak włamania i wycieki danych.

19. Wyłącz transmisję nazwy sieci

Konfigurując sieć WiFi w domu, możesz wybrać, aby nazwa sieci była widoczna dla każdego, kto ma włączone WiFi na swoim urządzeniu lub aby była niewidoczna, a aby się połączyć, użytkownik musi wpisać nazwę sieci ( wyłączanie rozgłaszania nazwy sieci).

Jeśli ktoś o złych intencjach nie może zobaczyć Twojej sieci, nie będzie próbował jej włamać. Pierwszym krokiem do włamania się do sieci jest możliwość zobaczenia tej sieci. Jeśli ta funkcja zostanie wyłączona, ryzyko jej zhakowania znacznie się zmniejszy.

20. Szkolenie w zakresie wsparcia IT i bezpieczeństwa cybernetycznego dla pracowników

Słowo do mądrych: nie pomijaj szkolenia cyberbezpieczeństwa swojej firmy. To bardzo ważne, zwłaszcza jeśli Twoja firma przestawiła się na pracę zdalną z domu.

Firmy nie mogą ignorować organizowania przydatnych szkoleń z zakresu cyberbezpieczeństwa dla swoich pracowników, jeśli chcą utrzymać swoją działalność w tych trudnych czasach. Jako pracownik ważne jest, aby uczestniczyć w tych sesjach dotyczących bezpieczeństwa i przestrzegać zasad cyberbezpieczeństwa firmy, aby chronić siebie i swoją firmę przed wszelkimi szkodliwymi zagrożeniami cybernetycznymi.

Streszczenie

Podsumowując, organizacje i pracownicy muszą bardzo poważnie potraktować pracę związaną z zagrożeniami bezpieczeństwa w domu.

Mimo że praca w domu okazała się skuteczna, bardziej produktywna i wygodniejsza, bez podjęcia odpowiednich środków bezpieczeństwa cybernetycznego, może przerodzić się w prawdziwy koszmar dla pracowników i firm.

Jeśli jednak zastosujesz się do omówionych powyżej wskazówek dotyczących bezpieczeństwa, będziesz cieszyć się bezpieczną i wydajną pracą zdalną.

Masz pytania dotyczące bezpieczeństwa danych podczas pracy w domu? Porozmawiajmy o tym w sekcji komentarzy!