20 العمل من المنزل نصائح لحماية البيانات الخاصة بك في عام 2022

نشرت: 2021-09-28لذا ، فأنت تبقى بأمان في المنزل. لكن هل تحافظ على سلامتك أثناء العمل من المنزل؟ هناك بعض النصائح المتعلقة بأمان العمل من المنزل والتي نحتاج إلى المضي قدمًا فيها للحفاظ على أمان بياناتك بشكل فعال.

العمل من المنزل سلمي وممتع. لقد كان موجودًا منذ عقود ولكنه اكتسب زخمًا منذ أن بدأ الوباء العالمي الحالي.

تكمن المشكلة في أن العمل من المنزل يجلب أيضًا مخاطر الأمن السيبراني ، خاصة بالنسبة للشركات الصغيرة التي ليس لديها بنية تحتية مناسبة لتكنولوجيا المعلومات. يمكن للموظفين الذين يفتقرون إلى الوعي الأمني أن يتسببوا في قدر كبير من الضرر لأنفسهم ولأصحاب عملهم.

هنا في Kinsta ، كنا بعيدين تمامًا عن البداية ولدينا دائمًا فتحات للباحثين عن عمل عن بُعد.

لهذا السبب في هذا الدليل الشامل ، سنساعدك في التعرف على أكثر مخاطر الأمن السيبراني شيوعًا التي قد تواجهها أثناء العمل من المنزل. سنشارك أيضًا العمل المهم من نصائح أمان المنزل لمساعدتك على البقاء آمنًا أثناء قيامك بعملك عبر الإنترنت.

تابع القراءة!

6 العمل المشترك من مخاطر أمن الوطن

قبل أن ننتقل إلى النصائح حول البقاء آمنًا عبر الإنترنت أثناء العمل من المنزل ، دعنا أولاً نلقي نظرة على الأنواع الشائعة للهجمات الإلكترونية على العاملين عن بُعد.

1. خدع التصيد

تعد هجمات التصيد الاحتيالي من أكبر التهديدات الإلكترونية للموظفين عن بُعد. على الرغم من أن عمليات التصيد الاحتيالي نشأت في منتصف التسعينيات ، إلا أنها لا تزال منتشرة حتى يومنا هذا وأصبحت أكثر تعقيدًا مع تقدم التكنولوجيا.

التصيد هو نوع من الهجمات الإلكترونية التي تهدف إلى سرقة البيانات السرية مثل أرقام بطاقات الائتمان وتفاصيل الحساب المصرفي وبيانات اعتماد تسجيل الدخول (مثل أسماء المستخدمين وكلمات المرور وأرقام التعريف الشخصية). لا يؤدي التصيد الاحتيالي إلى إلحاق الضرر بك بشكل مباشر فقط بصفتك فردًا / موظفًا ، ولكنه يمثل أيضًا خطرًا أمنيًا على مؤسستك / صاحب العمل.

إذن ، كيف يعمل التصيد؟

يتظاهر المهاجم بأنه كيان موثوق به لجذب الضحية المستهدفة إلى النقر فوق ارتباط ضار يتم إرساله عادةً عبر بريد إلكتروني أو رسالة نصية. عندما يفتح المستلم الرابط المصاب ، يقوم عن غير قصد بتثبيت برامج ضارة أو حتى برامج فدية على أجهزته.

في حين أن النوع الأكثر شيوعًا من حيل التصيد الاحتيالي يتم عبر البريد الإلكتروني ، فإن العديد من المخادعين يستخدمون وسائل أخرى للعدوى ، بما في ذلك الرسائل القصيرة (الرسائل النصية القصيرة) ، والخداع الصوتي (التصيد) ، والتهديدات القائمة على الوسائط الاجتماعية ، أو حتى من خلال محركات أقراص فلاش USB.

مع انتشار COVID-19 ، يستفيد المتصيدون من الوباء لتنفيذ هجمات إلكترونية من خلال رسائل البريد الإلكتروني التي تحتوي على روابط تدعي أن لديها معلومات مهمة حول الفيروس.

2. كلمات مرور ضعيفة

تمثل كلمات المرور الضعيفة خطرًا أمنيًا رئيسيًا آخر ومدخلًا للمتسللين لإحداث فوضى للموظفين والشركات ، وخاصة الشركات الصغيرة والمتوسطة الحجم. هل تعتقد أن الأمر يتطلب فقط كلمة مرور ضعيفة واحدة للمهاجمين لاختراق شبكة بأكملها؟

على الرغم من أن الكثير من الشركات تستثمر في الأمن السيبراني لمكافحة التهديدات الأمنية وخروقات البيانات ، فإن كلمات المرور الضعيفة التي يستخدمها الموظفون تجعل من السهل على المتسللين الوصول ليس فقط إلى أجهزة الكمبيوتر الشخصية الخاصة بهم ولكن أيضًا إلى بيانات الأعمال.

كشف تقرير التحقيقات في خرق البيانات لعام 2020 من Verizon أن 81٪ من إجمالي خروقات البيانات كانت بسبب استخدام كلمات مرور ضعيفة. هذه نسبة هائلة.

يستخدم المهاجمون العديد من الأساليب المختلفة لاختراق كلمات المرور ، مثل حشو بيانات الاعتماد وهجمات القاموس وهجمات القوة الغاشمة وهجمات جداول قوس قزح. دعونا نغطي بإيجاز ما هو كل من هؤلاء.

حشو الاعتمادات

يعد هذا أحد أكثر الهجمات شيوعًا التي يستخدمها المتسللون من خلال تشغيل قوائم قاعدة بيانات بيانات اعتماد تسجيل الدخول المخترقة تلقائيًا ضد تسجيل الدخول إلى موقع الويب المستهدف. في هذا النوع من الهجوم ، يعتمد المتسللون على العديد من المستخدمين الذين يستخدمون نفس كلمات المرور وكلمات المرور المختلفة.

هجوم القاموس

هذا نوع من هجمات التخمين باستخدام كلمة المرور حيث يستخدم المتسللون قاموسًا للكلمات شائعة الاستخدام والتي غالبًا ما تظهر في كلمات المرور. الأفراد الذين يستخدمون كلمات أو عبارات حقيقية في كلمات المرور الخاصة بهم معرضون بشدة لهذا النوع من الهجوم.

هجوم القوة الغاشمة

هذا نوع آخر من هجمات تخمين كلمة المرور حيث يقوم المتسللون بإرسال أكبر عدد ممكن من مجموعات كلمات المرور (الأحرف والأرقام والرموز) حتى يتم اختراق كلمة المرور في النهاية.

هجوم قوس قزح على الطاولة

يستخدم هجوم القرصنة هذا جدول تجزئة قوس قزح يحتوي على القيم المستخدمة لتشفير كلمات المرور وعبارات المرور. إنه مشابه لهجوم القاموس ، لكن المتسللين يستخدمون جدولًا بدلاً من قائمة الكلمات.

3. شبكات WiFi غير الآمنة

أثناء العمل من المنزل له امتيازاته ، إذا كنت متصلاً بشبكة WiFi غير آمنة - مثل شبكات WiFi العامة المتوفرة في المقاهي أو المطاعم أو الفنادق أو المكتبات أو مساحات العمل المشتركة أو المطارات - فقد يؤدي ذلك إلى حدوث مشكلات أمنية لك و رب العمل الخاص بك.

تشبه شبكة WiFi العامة ديزني لاند للمتسللين ومجرمي الإنترنت: فهي تتيح لهم اختراق الأجهزة بسهولة لسرقة بياناتك الشخصية وهويتك.

يستخدم المتسللون بعض الأساليب الشائعة لمهاجمة جهاز الكمبيوتر أو الهاتف الذكي الخاص بك أثناء استخدامك لشبكة WiFi غير آمنة. دعونا نناقش اثنين منهم.

هجوم الآلة في الوسط (MITM)

هذا هجوم تنصت حيث يمكن للمتسلل اعتراض البيانات المنقولة بين العميل (جهازك) والخادم الذي تتصل به. عندئذٍ يكون لدى المهاجم القدرة على التواصل معك من خلال مواقع الويب أو الرسائل المزيفة لسرقة معلوماتك. تعد شبكات WiFi العامة أهدافًا شائعة لأنها إما مشفرة بشكل سيئ أو غير مشفرة على الإطلاق.

هجوم الشر التوأم

هذا نوع من الهجمات الإلكترونية عبر تقنية MITM حيث يستفيد المتسللون من شبكات WiFi سيئة التشفير أو غير المشفرة (عادةً ما تكون شبكات WiFi / نقاط ساخنة عامة) لإعداد شبكة WiFi مزيفة بنقطة وصول مزيفة (توأم شرير). بمجرد انضمامك إلى هذه الشبكة المزيفة ، فإنك تشارك جميع معلوماتك مع المخترق عن غير قصد.

4. استخدام الأجهزة الشخصية في العمل

بينما توفر بعض المؤسسات لموظفيها أجهزة للعمل عن بُعد ، لا تزال معظم الشركات تسمح لموظفيها باستخدام أجهزتهم الشخصية (مثل أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والأجهزة اللوحية والهواتف الذكية). النتائج؟ عدد متزايد من انتهاكات الأمن والبيانات.

عندما يعمل الموظفون من المنزل باستخدام أجهزتهم الشخصية ، فإنهم غالبًا لا يعتبرون أن هذه الأجهزة لا تستند إلى البنية التحتية لتكنولوجيا المعلومات لشركتهم ، ولا يشاركونهم نفس إجراءات الأمان. هذا هو السبب في أن الأجهزة الشخصية أكثر عرضة للتهديدات السيبرانية.

علاوة على ذلك ، يمكن للموظفين الذين يعملون من المنزل باستخدام أجهزتهم الشخصية زيارة أي موقع ويب يرغبون فيه وتثبيت أي تطبيقات أو برامج قد يتم حظرها من قبل صاحب العمل لأسباب أمنية ، مما يجعلها هدفًا سهلاً للأنشطة الضارة والمتسللين.

5. البرامج الضارة والفيروسات

أصبحت البرامج الضارة والفيروسات معقدة للغاية ، مما يخلق مشاكل خطيرة للشركات والأفراد ، خاصة خلال هذه الأوقات الصعبة للوباء. تؤدي الإجراءات الأمنية الضعيفة وسلوكيات الموظفين المتهورة إلى انتشار البرامج الضارة والفيروسات.

انتظر - أليست البرامج الضارة والفيروسات هي نفسها؟

الجواب لا. بينما تعد الفيروسات نوعًا من البرامج الضارة ، فليست كل البرامج الضارة فيروسات.

البرامج الضارة هي مصطلح جماعي لأي برنامج ضار تم إنشاؤه لإصابة النظام المضيف أو مستخدمه وإلحاق الضرر به. هناك أنواع مختلفة من البرامج الضارة ، بما في ذلك الفيروسات والديدان وأحصنة طروادة وبرامج الفدية وبرامج التجسس والبرامج الإعلانية والبرامج الخبيثة.

فيروس الكمبيوتر هو نوع من البرامج الضارة التي يتم إنشاؤها لتكرار نفسها والانتشار إلى أجهزة متعددة على نطاق واسع قدر الإمكان من خلال مواقع الويب والتطبيقات ورسائل البريد الإلكتروني وأجهزة التخزين القابلة للإزالة وأجهزة توجيه الشبكات المصابة ، تمامًا مثل الفيروسات البيولوجية. الهدف من فيروس الكمبيوتر هو إحداث أكبر قدر ممكن من الضرر دون علم المستخدم. يمكن أن ينتشر بسهولة من خلال الخوادم ويدمر المواقع.

6. مشاركة الملفات غير المشفرة

إذا كنت تعتقد أن البرامج الضارة والفيروسات والمتسللين خطرة ، فإن مشاركة الملفات غير الآمنة تعتبر بنفس القدر من الخطورة بل وحتى أكثر خطورة بالنسبة للعمل عن بُعد.

قد يعرض الموظفون البعيدين عن غير قصد بيانات العمل المهمة للخطر من خلال الممارسات السيئة. إن مشاركة الملفات عبر رسائل البريد الإلكتروني غير المشفرة تجعل الأمر سهلاً مثل إطلاق النار على سمكة في برميل على المتسللين لاعتراض رسائل البريد الإلكتروني هذه وسرقة المعلومات.

يعد استخدام مشاركة الملفات السحابية الرخيصة وغير المؤمنة بشكل جيد مثل محركات التخزين السحابية الشخصية عامل خطر آخر. بالإضافة إلى ذلك ، فإن الموظفين الذين يستخدمون مشاركة الملفات من نظير إلى نظير (P2P) يشكلون تهديدًا لشركتهم حيث يمكن لأي شخص الوصول إلى ملفات البيانات الموجودة على أجهزتهم ، بما في ذلك المتسللين.

يمكن أن تكون محركات أقراص فلاش خطيرة أيضًا إذا كانت مصابة ببرامج ضارة لأنها يمكن أن تتجاوز أمان الشبكة بسهولة. يزداد الأمر سوءًا إذا قام الموظف بتعيين نظامه على التشغيل التلقائي لمحرك أقراص فلاش ، والذي يسمح بالمحتوى الضار.

اعمل من خلال إرشادات أمان المنزل لحماية بياناتك

إليك تقريرنا حول أفضل نصائح الأمن السيبراني للعمل الآمن من المنزل. تأكد من التشاور مع صاحب العمل أولاً للتأكد من أنكما على نفس الصفحة.

1. استثمر في برامج أمان جيدة

هناك العديد من العلامات التجارية لبرامج الأمان في السوق والتي تساعد في الدفاع عنك من تهديدات الأمن السيبراني. تعمل معظم تطبيقات البرامج هذه على حماية أجهزتك من مجموعة كبيرة من أنواع التهديدات المختلفة في نفس الوقت.

في الوقت الحاضر ، هناك العديد من البرامج لأنواع مختلفة من الهجمات ، بما في ذلك برامج مكافحة الفيروسات ، ومكافحة البرامج الضارة ، وحاصرات محاولات القرصنة ، ودفاع DDoS. بعض البرامج مجانية بينما يتم دفع رسوم أخرى ، وتتراوح الأسعار بين الرخص (2 دولار) والمكلفة (120 دولارًا) اعتمادًا على ميزات الحماية التي تقدمها.

ولكن نظرًا لأن التهديدات الإلكترونية تتطور باستمرار وتصبح أقوى لتجاوز هذا البرنامج ، فمن الأفضل استخدام الإصدارات المدفوعة لأنها عادةً ما تكون أكثر شمولاً وتتضمن ميزات أمان أكثر قوة لمكافحة التهديدات الشرسة.

ضع في اعتبارك أن ما يفصل بين برنامج الأمان الموثوق به والفقير هو تكرار تحديثاته. بعبارة أخرى ، إذا كان البرنامج يحدّث نفسه باستمرار ، فهذا يعني أنه سيكون دائمًا على دراية كلما ظهر تهديد جديد لعالم الكمبيوتر.

2. فصل أجهزة العمل عن الأجهزة الشخصية

إذا كنت تعمل من المنزل ، فمن الأفضل استخدام جهازين منفصلين للعمل والاستخدام الشخصي. في هذه الحالة ، إذا تعرض أحد الأجهزة للخطر بسبب تهديد غير مرغوب فيه ، فلن يتأثر الآخر.

هذا لا ينطبق فقط على أجهزة الكمبيوتر الخاصة بك ، ولكن لأي جهاز متصل بالإنترنت يكون عرضة لمخاطر خارجية. وهذا يشمل جهاز الكمبيوتر الخاص بك ، وجهازك المحمول ، والكمبيوتر اللوحي ، وما إلى ذلك ، بل إنه ينطبق على الأجهزة الأخرى مثل وحدات التخزين المحمولة.

إذا لم يكن لديك بالفعل أجهزة منفصلة ، فإننا نوصي بشدة بإجراء التغيير. يزود بعض أرباب العمل موظفيهم بأجهزة عمل مخصصة ، خاصة أثناء الوباء الحالي. إذا كان هذا هو الحال معك ، فلن تواجه مشكلة.

خطوة أخرى مهمة نوصي بها هي الاحتفاظ دائمًا بنسخ احتياطية منفصلة ولكن يتم تحديثها باستمرار لملفات عملك المهمة. في هذه الحالة ، يمكنك استخدام أجهزتك الشخصية فقط من أجل هذه النسخ الاحتياطية - باستثناء ، بالطبع ، إذا كانت هذه المعلومات سرية للغاية.

3. حافظ على نظام التشغيل محدثًا

تحتوي معظم أنظمة التشغيل الرئيسية على أدوات دفاع خاصة بها مثل جدران الحماية لمنع تهديدات معينة من التأثير على جهازك. كما هو الحال مع برامج الأمان ، يجب تحديث هذه الأدوات باستمرار لتتماشى مع التهديدات التي تم إدخالها حديثًا.

يتم تحديث هذه الأدوات مع تحديث نظام التشغيل. لهذا السبب يوصى بشدة أن تحافظ دائمًا على تحديث أنظمة التشغيل الخاصة بك على جميع أجهزتك.

تمنحك معظم أنظمة التشغيل خيار إجراء التحديثات تلقائيًا أو يدويًا. نوصيك بالاحتفاظ به مضبوطًا على الخيار التلقائي لإجراء التحديثات بمجرد توفرها.

مؤشر مهم آخر هو التأكد من أن نظام التشغيل الذي تستخدمه أصلي بنسبة 100٪. يعد هذا أكثر شيوعًا مع Microsoft Windows أكثر من أنظمة التشغيل الأخرى ، حيث يقوم بعض الأشخاص بتثبيت نسخة من Windows دون الحاجة إلى مفتاح التنشيط الصحيح المطلوب للحفاظ على عمل جميع أدوات الأمان المضمنة بشكل صحيح.

4. حافظ على البرنامج محدثًا

لا تقتصر تحديثات البرامج على نظام التشغيل الخاص بك - من الضروري أيضًا تحديث جميع البرامج والبرامج التي تستخدمها على أجهزتك باستمرار ، لا سيما تلك البرامج التي تعتمد على الاتصال بالإنترنت للعمل.

يتضمن ذلك ، على سبيل المثال لا الحصر ، المستعرضات وبرامج الاتصال الخاصة بك (Zoom و Skype و Whatsapp Messenger وما إلى ذلك). تحتوي جميع هذه البرامج عادةً على إجراءات الأمان المضمنة الخاصة بها ، والتي تتطلب ، مثل أي برنامج أمان ، تحديثات منتظمة لمواجهة أي تهديدات تم إدخالها حديثًا.

على أجهزة العمل الخاصة بك ، من المهم أيضًا تثبيت البرامج التي تحتاجها فعليًا للعمل فقط والاحتفاظ بجميع البرامج الأخرى مثل الألعاب وتطبيقات البث وما إلى ذلك على أجهزتك الشخصية. يقترن هذا مع نصيحة "أجهزة العمل المنفصلة عن الأجهزة الشخصية" التي ناقشناها سابقًا.

5. تأمين شبكة WiFi الخاصة بك

اليوم ، يستخدم كل منزل تقريبًا شبكة إنترنت لاسلكية ، أو WiFi ، بدلاً من كابل إيثرنت سلكي. كما تعلم ، يتطلب الاتصال بالشبكة كلمة مرور قمت بإنشائها عند إعداد جهاز التوجيه الخاص بك. تعد كلمة المرور هذه عاملاً رئيسيًا في تحديد ما إذا كانت شبكة الإنترنت المنزلية الخاصة بك آمنة أم لا.

النتيجة الأقل ضررًا لاختراق شبكتك هي تباطؤ سرعة الإنترنت لديك حيث يتم توصيل العديد من الأجهزة غير المرغوب فيها بها واستخدامها. ومع ذلك ، يمكن أن تحدث مشكلات أكثر خطورة ، مثل الجرائم الإلكترونية التي ترتكبها أطراف أخرى تستخدم شبكتك ، والتي سيتم تتبعها إليك.

إذا كان لديك جار فضولي لديه بعض المهارات التقنية ، فهناك دائمًا خطر اكتشافه لكلمة المرور الخاصة بك واختراق شبكتك. لهذا السبب من المهم أن يكون لديك كلمة مرور معقدة ، ولكنها ليست معقدة للغاية بحيث ينتهي بك الأمر بنسيانها بنفسك.

لا ينتهي الأمر عند هذا الحد. يجب عليك أيضًا تغيير كلمة المرور الخاصة بك من وقت لآخر للحفاظ على أمانها بشكل أكبر. أخيرًا ، لا تنس تثبيت تحديثات البرامج الثابتة بانتظام لحماية شبكتك من أي ثغرات أمنية جديدة.

إذا كنت تعمل خارج شبكة عامة (مقهى ، فندق ، إلخ) ، فمن المستحسن أن تختار إبقاء جهازك غير مرئي على الشبكة (تحقق من خيارات المشاركة عند الاتصال بالشبكة).

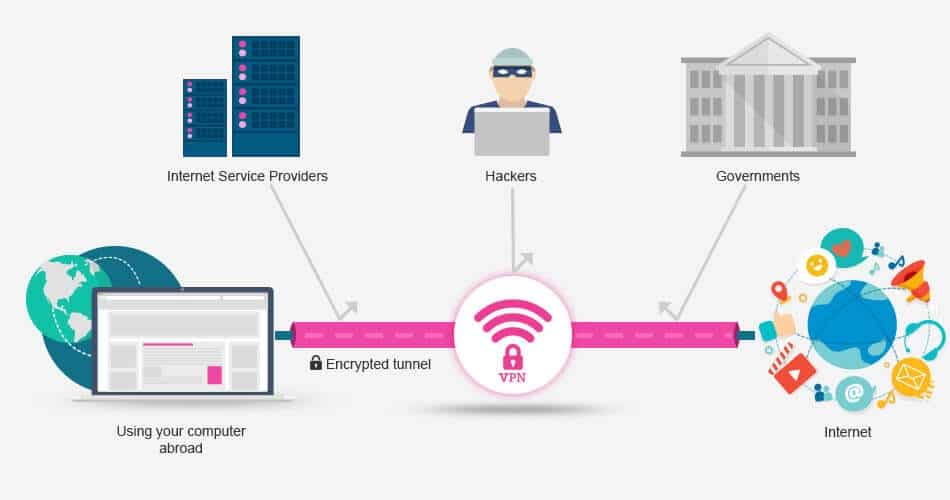

6. استخدم VPN

تشتهر الشبكة الافتراضية الخاصة (VPN) بتجاوز المواقع الجغرافية عبر الإنترنت للوصول إلى مواقع الويب المتدفقة المحظورة في مواقع معينة حول العالم. ومع ذلك ، تُستخدم شبكات VPN أيضًا لأسباب أمنية. على سبيل المثال ، يقومون بتشفير اتصالك وتأمين جميع بيانات التصفح الخاصة بك من المخترقين غير المرغوب فيهم.

عند الاتصال بشبكة VPN ، بدلاً من مرور بياناتك عبر خوادم مزود خدمة الإنترنت (ISP) ، فإنها تمر عبر خوادم شركة VPN. في هذه العملية ، يتم تغيير عنوان IP الخاص بك ، وبالتالي إخفاء هويتك الحقيقية على الإنترنت.

هناك العديد من أسماء VPN في السوق اليوم ، وكلها تخدم نفس الغرض ، بشكل أو بآخر. ومع ذلك ، هناك بعض العوامل الرئيسية التي يجب مراعاتها عند اختيار VPN المناسب لك.

أولاً ، يجب عليك التأكد من أن VPN الذي تختاره يعمل بالفعل في بلدك ، حيث تحظر العديد من البلدان استخدام VPN. يمكنك معرفة ذلك عن طريق طلب دعم عملاء VPN قبل الاشتراك.

تشمل العوامل الأخرى مستويات التشفير التي تدعمها VPN (L2TP و OpenVPN وما إلى ذلك) وعدد ومواقع خوادمها. يمكن أن يحدد مستوى التشفير ما إذا كانت شبكة VPN آمنة بما يكفي أم لا. تدعم العديد من شبكات VPN اليوم مستويات تشفير متعددة ، وهي مناسبة لمواقف مختلفة.

يحدد عدد ومواقع خوادم VPN ما إذا كنت ستعثر على خادم قريب بما يكفي لموقعك الجغرافي للاستفادة من سرعات اتصال أسرع أم لا. كلما اقترب الخادم ، زادت سرعة الاتصال.

تأتي شبكات VPN مع العديد من ميزات الأمان. إحدى الميزات المفيدة التي قد تأتي بها هي مفتاح القفل. الغرض من ذلك هو حظر اتصالك بالإنترنت تمامًا في حالة انقطاع اتصال VPN بشكل غير متوقع لأي سبب من الأسباب. هذا يحمي أجهزتك من التعرض للانكشاف أثناء انقطاع الاتصال هذا.

تقدم شبكات VPN الأخرى امتدادات وتطبيقات للمتصفح لأجهزة وأنظمة تشغيل مختلفة (Windows و Mac و iOS و Android و Linux وما إلى ذلك). في بعض الحالات ، يمكنك حتى إعداد جهاز التوجيه المنزلي الخاص بك للاتصال مباشرة من خلال VPN ، وبالتالي تأمين جميع الأجهزة المتصلة بالشبكة في نفس الوقت.

7. الأمن المادي

عندما تعمل من مكتب شركتك ، فليس من مسؤوليتك الحفاظ على أجهزتك آمنة ماديًا من السرقة. عادة ما يكون هناك موظفو أمن يعتنون بذلك نيابة عنك ، على الرغم من أنه في بعض الحالات ، قد يُطلب منك قفل مكتبك أو جهاز الكمبيوتر الخاص بك قبل المغادرة.

نفس المفهوم ينطبق في المنزل ، لكن الأسباب مختلفة. في المكتب ، أنت وحدك وموظفوك البارعون في التكنولوجيا يتجولون ، ولكن في المنزل ، يوجد أطفال أو حيوانات أليفة أو أقارب أو حتى أصدقاء. نحن لا نعني أنه لا يمكنك الوثوق بهم أو أنهم سيؤثرون عمدًا على أجهزة العمل الخاصة بك ، لكنك لا تزال بحاجة إلى الحفاظ على بياناتك في مأمن من العبث غير المرغوب فيه.

يمكن القيام بذلك عن طريق الاحتفاظ بجميع الأجهزة والعناصر المتعلقة بالعمل (المستندات ، والملفات ، وما إلى ذلك) في غرفة منفصلة - أو ، في حالة عدم استخدامها ، احتفظ بها في خزانة آمنة أو في أي مكان لا يكون فيه أحد غيرك. يمكن الوصول.

8. استخدم محرك بحث ومتصفح آمن

نحن نعلم بالفعل أن المتصفحات ومحركات البحث الشائعة ، مثل Google و Bing ، تجمع بياناتك لأغراض إعلانية خاصة بها. هذا أمر مقلق عندما يتعلق الأمر بعملك ، حيث من المحتمل أنك تتعامل مع معلومات حساسة.

لا تسيء فهمنا - نحن لا نعني أن محركات البحث هذه سيئة! ولكن عندما يتعلق الأمر بعملك ، فمن الأفضل أن تكون آمنًا على أن تكون آسفًا. لهذا السبب لا بأس من استخدامها في حياتك الشخصية اليومية ، لكن يفضل استخدام بديل أكثر خصوصية عند العمل.

هناك العديد من البدائل لمحركات البحث التي تخدم هذا الغرض. الأكثر شعبية هو DuckDuckGo. لا يحتوي فقط على محرك بحث يجمع الحد الأدنى جدًا من البيانات ، ولكنه يحتوي أيضًا على متصفح خاص به للأجهزة المحمولة التي تحمل نفس مفهوم الخصوصية.

على عكس معظم محركات البحث ، لا يجمع DuckDuckGo أي معلومات تكشف هويتك على الإنترنت. بدلاً من ذلك ، يسمح لك بتصفح الإنترنت بدون ملف تعريف مستخدم ، وهو أمر مفيد لتجنب الإعلانات المخصصة أو نتائج البحث.

9. قم بعمل نسخة احتياطية من بياناتك

هناك العديد من العوامل التي يمكن أن تتسبب في فقد بياناتك ، ولهذا السبب يعد الاحتفاظ بنسخ احتياطية منفصلة ولكن يتم تحديثها باستمرار أحد أهم النصائح في قائمتنا. هناك طريقتان رئيسيتان للاحتفاظ بالنسخ الاحتياطية: النسخ الاحتياطية المادية والنسخ الاحتياطية السحابية.

النسخ الاحتياطية المادية هي الطريقة الأكثر تقليدية التي تتضمن الاحتفاظ بنسخة احتياطية من بياناتك على محرك أقراص ثابت منفصل أو ، وهو الأفضل ، محرك أقراص ثابت محمول. يعتمد عدد مرات تحديث النسخ الاحتياطية في الغالب على عبء العمل لديك. بمعنى آخر ، كلما زاد العمل الذي تقوم به ، زادت الحاجة إلى النسخ الاحتياطية المتكررة (مثل النسخ الاحتياطية اليومية ، والنسخ الاحتياطي الأسبوعي ، وما إلى ذلك).

على عكس محركات التخزين الفعلية ، يعتمد التخزين السحابي على الخوادم البعيدة التي يمكنك الوصول إليها من أي جهاز في أي مكان في العالم. يمكنك أيضًا مشاركة هذا الوصول مع زملائك في العمل أو الموظفين أو أصحاب العمل. بالإضافة إلى ذلك ، فإن خطر تعرض وحدة التخزين للتلف والتسبب في فقد البيانات أقل بكثير من مخاطر محركات التخزين الفعلية التي تحتفظ بها معك.

اليوم ، تتوفر العديد من خدمات التخزين السحابي ، وكلها تختلف من حيث السعة المتوفرة والميزات والسعر. أشهر هذه الخدمات هي Google Drive و Dropbox و Microsoft OneDrive و Apple iCloud Drive و IDrive.

نصيحتنا؟ استثمر في حل تخزين سحابي آمن للغاية لحماية بياناتك ، وتذكر أن تحمي نفسك على السحابة.

هل سئمت من دعم استضافة WordPress من المستوى 1 دون إجابات؟ جرب فريق الدعم العالمي! تحقق من خططنا

10. استخدم مشاركة الملفات المشفرة

تأتي جميع أنظمة التشغيل الرئيسية اليوم مزودة بأداة تشفير مدمجة تسمح لك بتشفير جميع الملفات الموجودة على الجهاز. ومع ذلك ، يجب عليك تمكينها بنفسك ، حيث لا يتم تنشيط هذه الأداة افتراضيًا. من المهم تشفير الملفات المشتركة بينك وبين زملائك في العمل / الموظفين / أرباب العمل.

يمكن الوصول إلى هذه الملفات من قبل العديد من الأطراف (الأشخاص الذين تشاركها معهم) ، وبالتالي فهم معرضون لخطر التعرض للانتهاكات غير المرغوب فيها.

نحن لا نقول إن تشفير ملفاتك سيمنع الممثلين السيئين تمامًا من وضع أيديهم على بياناتك ، ولكنه بالتأكيد سيقلل من فرصهم بشكل كبير. وحتى إذا تمكنوا من الوصول إلى المعلومات ، فسيتم تشفيرها ، مما سيجعل من الصعب الاستفادة منها.

11. قم بإعداد المصادقة الثنائية

المصادقة الثنائية (2FA) هي إجراء أمني جديد نسبيًا تلجأ إليه العديد من الخدمات لزيادة تأمين حسابات المستخدمين. يتطلب خطوة تحقق إضافية لتسجيل الدخول إلى حساب أو إجراء معاملة (مثل الخدمات المالية).

على سبيل المثال ، عندما تحاول شراء شيء ما عبر الإنترنت باستخدام بطاقتك الائتمانية ، تطلب منك بعض خدمات البطاقة إدخال كلمة مرور لمرة واحدة (OTP) يتم إرسالها إلى هاتفك عبر رسالة نصية. لإكمال معاملتك ، يجب عليك بعد ذلك إدخال هذا الرمز لإكمال عملية الشراء كنوع من التحقق الأمني. هذا يساعد على منع المعاملات غير المصرح بها.

يتم استخدام طريقة مماثلة في كثير من الحالات ، على سبيل المثال عندما تنسى كلمة مرورك وتحتاج إلى إعادة تعيينها. تطبق بعض الخدمات هذه الطريقة افتراضيًا ، بينما يمنحك البعض الآخر خيار استخدامها أو تعطيلها.

عندما يُطلب منك ذلك ، يوصى بشدة بالموافقة على استخدام المصادقة الثنائية (2FA) لتأمين جميع حساباتك بشكل أكبر.

12. استخدم كلمات مرور قوية

سواء كنت تستخدم هاتفك أو جهاز الكمبيوتر الخاص بك ، يجب عليك استخدام كلمات مرور غير متوقعة للغاية ولا يمكنك تذكرها. ليس من الضروري أن تكون طويلة ، لكن يجب أن تكون معقدة قدر الإمكان. تعد الإدارة السليمة لكلمات المرور أحد أهم الأعمال التي ستتلقاها من نصائح أمان المنزل.

هذا يعني أنه يجب ، على الأقل ، أن تحتوي على أرقام وحروف. يجب أن تحتوي كلمات المرور الخاصة بك على مجموعة من الأحرف الكبيرة والأحرف الصغيرة والأرقام والأحرف غير الأبجدية الرقمية (علامات الاستفهام ورموز العطف وما إلى ذلك).

على الرغم من أننا نوصي باستخدام كلمات مرور معقدة للغاية لجميع حساباتك ، فلا يجب أن تكون معقدة للغاية بحيث ينتهي بك الأمر بنسيان كلمات المرور التي قمت بتعيينها.

من المهم أيضًا تجنب استخدام كلمة مرور واحدة لجميع حساباتك. إذا كان من الصعب للغاية تذكر كلمات مرور متعددة ، فيمكنك دائمًا استخدام مدير كلمات المرور.

يساعدك مدير كلمات المرور الموثوق في إعداد كلمات مرور قوية عبر جميع الحسابات ويسهل عليك إرسال بيانات اعتماد تسجيل الدخول الخاصة بك إلى أي موقع - كل ذلك دون الحاجة إلى تذكر كلمات المرور الخاصة بك بنفسك. يقوم هؤلاء المديرون أيضًا بتسهيل عملية التحديث الدوري لكلمات المرور الخاصة بك.

يمكن استخدام مديري كلمات المرور على المستوى الشخصي أو على مستوى الشركة ، مما يساعد جميع موظفيك في الحفاظ على أمان حساباتهم والتحايل على مخاطر تسبب موظف واحد أو أكثر في اختراق البيانات من خلال تطبيق كلمات مرور ضعيفة.

13. احترس من مواقع التصيد

قد يبدو هذا بدائيًا: لا تنقر على الروابط المشبوهة.

تبدو بسيطة ، أليس كذلك؟

حسنًا ، الأمر أكثر تعقيدًا من ذلك بقليل. نحن على يقين الآن من أنك لن تقع في غرام البريد الإلكتروني الاحتيالي للأمير النيجيري ، لكن المخادعين اليوم أصبحوا أكثر خداعًا.

أثناء العمل ، يجب عليك فقط النقر فوق الروابط المتعلقة بالعمل ومن مصادر موثوقة. إذا كان البريد الإلكتروني يبدو مريبًا بأي شكل من الأشكال ، فلا تفتحه. وإذا كنت مهتمًا بشيء تلقيته ، مثل رابط يدعي أنه يحتوي على معلومات مهمة حول COVID-19 ، فتحقق من المصادر الموثوقة أولاً (مثل WHO ، CDC ، إلخ). من المهم أيضًا معرفة كيفية تحديد موقع ويب آمن .

إذا كان عملك يتطلب البحث وتصفح مواقع ويب غير معروفة ، فلا تنجذب للإعلانات المختلفة المعروضة على تلك المواقع. فقط التزم بالمعلومات المستهدفة واترك الموقع.

14. قفل أجهزتك

تنطبق هذه النصيحة على كل من هاتفك الذكي وجهاز الكمبيوتر الخاص بك. عندما لا تستخدمها ، احتفظ بها دائمًا مقفلة بكلمة مرور. تستخدم بعض الهواتف اليوم التعرف على بصمات الأصابع لإلغاء القفل بالإضافة إلى كلمات المرور. يستخدم البعض الآخر الأنماط والتعرف على الوجه وعدة طرق أخرى.

عندما كنا نعمل في المكاتب ، كان يُطلب منا دائمًا قفل أجهزة الكمبيوتر المكتبية الخاصة بنا عندما لا نكون موجودين لمنع الوصول غير المصرح به ومعلومات العمل الخاصة بنا من التعرض للخطر.

ينطبق هذا أيضًا عندما تكون في المنزل ، ولكن لأسباب مختلفة. على سبيل المثال ، عندما لا تعمل ، فأنت لا تريد لأطفالك الوصول إلى جهاز الكمبيوتر الخاص بك وإفساد عملك. تأكد من استخدام كلمات مرور قوية عند قفل أجهزتك.

15. استخدام عناوين بريد إلكتروني متعددة

تمامًا مثل استخدام أجهزة منفصلة للعمل والاستخدام الشخصي ، ينطبق الأمر نفسه على عناوين البريد الإلكتروني. يعد امتلاك حساب بريد إلكتروني منفصل لعملك وآخر للاستخدام الشخصي أمرًا مهمًا لتجنب تأثر أي من الحسابات إذا تعرض الآخر للخطر بأي شكل من الأشكال.

كما أنه يجعلك تبدو أكثر احترافًا ، خاصة إذا كنت تعمل بالقطعة وتتعامل مع عملاء مختلفين. لنكن صادقين. لقد كنا جميعًا في ذلك المكان الذي كان لدينا فيه عنوان بريد إلكتروني شخصي محرج في مرحلة ما من حياتنا. كان هذا ممتعًا عند استخدامه لوسائل التواصل الاجتماعي أو المدرسة ، لكن هذه قصة مختلفة في بيئة العمل.

لا يجب أن يكون مجرد حساب للعمل وآخر للاستخدام الشخصي. يمكن أن يكون لديك عدة حسابات مختلفة لأغراض مختلفة. على سبيل المثال ، يمكن أن يكون لديك حساب للعمل ، وحساب آخر للشؤون المالية (بنوك ، وتحويلات مالية ، وما إلى ذلك) ، وحساب لوسائل التواصل الاجتماعي ، وحساب لجميع الاستخدامات الشخصية الأخرى.

كلما زاد عدد الحسابات التي تستخدمها ، أصبحت أكثر أمانًا. ومع ذلك ، تأكد من عدم المبالغة في ذلك وانتهى الأمر بنسيان كلمات المرور أو عناوين البريد الإلكتروني نفسها أو الشعور بالارتباك بشأن عنوان البريد الإلكتروني الذي تم تعيينه لأي غرض.

16. تمكين المسح عن بعد

هذه الميزة ليست مفيدة فقط لأجهزة العمل الخاصة بك ولكن أيضًا للأجهزة الشخصية الخاصة بك. تأتي معظم أنظمة التشغيل اليوم مزودة بميزة تمكّنك من مسح مساحة التخزين بالكامل عن بُعد. يعد هذا مفيدًا في حالة فقد جهازك أو سرقته لمنع وقوع جميع بياناتك في الأيدي الخطأ.

قبل تمكين هذه الميزة أو استخدامها ، تأكد من تحديث النسخ الاحتياطية على جهاز منفصل أو مستند إلى السحابة (كما ذكرنا سابقًا). إذا ضاع جهازك أو سُرق وتم تمكين هذه الميزة ، فبمجرد تشغيل الجهاز وتوصيله بالإنترنت ، ستتمكن من حذف جميع البيانات الموجودة عليه من أي جهاز آخر ، من أي مكان في العالم.

17. احترس من تطبيقات الطرف الثالث

بالتأكيد ليست كل التطبيقات التي تستخدمها في العمل من إنشاء شركتك ، ومن المحتمل أنك تعتمد على بعض تطبيقات الطرف الثالث. لا يمكنك التأكد دائمًا مما إذا كانت هذه التطبيقات ، أو موفرو خدمات الطرف الثالث ، يتخذون نفس احتياطات الأمان التي تتخذها ، ولذلك يوصى بشدة بالتأكد من أن التطبيقات التي تستخدمها جديرة بالثقة.

أفضل طريقة لمعرفة ما إذا كانت هذه التطبيقات آمنة للاستخدام أم لا هي عرض تصنيفاتها الأمنية على مواقع المراجعة. إنه يشبه إجراء فحص الخلفية لعميل محتمل أو شريك تجاري. هناك العديد من مواقع الويب المعروفة والمتخصصة في هذه الأنواع من المراجعات.

18. تمكين التحكم في الوصول

التحكم في الوصول هو عنصر أساسي لأمن البيانات ، والأهم من ذلك مع العمل عن بعد. إنها طريقة للتأكد من أن الموظفين هم بالفعل ما يقولون. عندما يتعلق الأمر بالعمل من المنزل ، يجب أن يكون التحكم المنطقي في الوصول أولوية قصوى.

من خلال التحكم المنطقي في الوصول ، نشير إلى إنشاء نظام آلي يمكنه التحكم في قدرة المستخدم على الوصول إلى موارد نظام الشركة مثل الشبكات والتطبيقات وقواعد البيانات. يمكن للنظام تحديد المستخدمين الذين يحاولون الوصول إليه والمصادقة عليهم وتفويضهم تلقائيًا.

من خلال تقييد الوصول إلى بيانات الشركة تقريبًا ، يمكنك تأمين عملك وتقليل تهديدات الأمن السيبراني مثل خروقات البيانات وتسرب البيانات.

19. قم بإيقاف تشغيل بث اسم الشبكة

عند إعداد شبكة WiFi في المنزل ، يمكنك اختيار أن يكون اسم الشبكة مرئيًا لأي شخص قام بتشغيل WiFi على أجهزته أو جعله غير مرئي ، وللاتصال ، يتعين على المستخدم كتابة اسم الشبكة ( إيقاف بث اسم الشبكة).

إذا لم يتمكن شخص لديه نوايا سيئة من رؤية شبكتك ، فلن يحاول اختراقها. تتمثل الخطوة الأولى لاختراق الشبكة في القدرة على رؤية هذه الشبكة. إذا تم إيقاف تشغيل هذه الميزة ، فإن خطر تعرضها للاختراق يقل بشكل كبير.

20. دعم تكنولوجيا المعلومات والتدريب على الأمن السيبراني للموظفين

كلمة للحكماء: لا تفوت تدريب شركتك على الأمن السيبراني. هذا مهم جدًا ، خاصةً إذا تحولت شركتك إلى العمل عن بُعد من المنزل.

يجب ألا تتجاهل الشركات تقديم دورات تدريبية مفيدة في مجال الأمن السيبراني لموظفيها إذا كانوا يريدون الحفاظ على أعمالهم قائمة خلال هذه الأوقات الصعبة. بصفتك موظفًا ، من المهم حضور جلسات الأمان هذه واتباع سياسات الأمن السيبراني لشركتك لحماية نفسك وشركتك من أي تهديدات إلكترونية ضارة.

ملخص

في الختام ، يجب على المنظمات والموظفين أن يأخذوا العمل من مخاطر أمن المنزل على محمل الجد.

على الرغم من أن العمل من المنزل قد أثبت أنه ناجح وأكثر إنتاجية وملاءمة ، دون اتخاذ تدابير الأمن السيبراني المناسبة ، إلا أنه يمكن أن يتحول إلى كابوس حقيقي للموظفين والشركات.

ومع ذلك ، إذا اتبعت النصائح الأمنية التي تمت مناقشتها أعلاه ، فسوف تستمتع بتجربة عمل عن بُعد آمنة وفعالة.

هل لديك أي أسئلة متبقية حول كيفية الحفاظ على أمان بياناتك أثناء العمل من المنزل؟ دعونا نناقش هذا في قسم التعليقات!