20 Work from Home Security-Tipps zum Schutz Ihrer Daten im Jahr 2022

Veröffentlicht: 2021-09-28So bleiben Sie sicher zu Hause. Aber bleiben Sie sicher, wenn Sie von zu Hause aus arbeiten? Es gibt einige wichtige Tipps zur Sicherheit zu Hause, die wir durchgehen müssen, um Ihre Daten effektiv zu schützen.

Von zu Hause aus zu arbeiten ist friedlich und macht Spaß. Es gibt es schon seit Jahrzehnten, aber seit Beginn der aktuellen globalen Pandemie hat es an Dynamik gewonnen.

Das Problem ist, dass die Arbeit von zu Hause aus auch Cybersicherheitsrisiken mit sich bringt, insbesondere für kleine Unternehmen, die nicht über eine angemessene IT-Infrastruktur verfügen. Mitarbeiter, denen es an Sicherheitsbewusstsein mangelt, können sich selbst und ihren Arbeitgebern großen Schaden zufügen.

Hier bei Kinsta waren wir von Anfang an vollständig remote und haben immer offene Stellen für diejenigen, die Remote-Arbeit suchen.

Aus diesem Grund helfen wir Ihnen in diesem umfassenden Leitfaden, sich über die häufigsten Cybersicherheitsrisiken zu informieren, denen Sie bei der Arbeit von zu Hause aus begegnen könnten. Wir teilen auch wichtige Sicherheitstipps für die Arbeit von zu Hause aus, damit Sie bei Ihrer Arbeit im Internet sicher bleiben.

Weiter lesen!

6 Häufige Sicherheitsrisiken bei der Arbeit von zu Hause aus

Bevor wir uns mit den Tipps für die Online-Sicherheit bei der Arbeit von zu Hause aus befassen, werfen wir zunächst einen Blick auf die häufigsten Arten von Cyberangriffen auf Remote-Mitarbeiter.

1. Phishing-Betrug

Eine der größten Cyber-Bedrohungen für Remote-Mitarbeiter sind Phishing-Angriffe. Obwohl Phishing-Betrügereien Mitte der 1990er Jahre entstanden, sind sie bis heute weit verbreitet und mit dem technologischen Fortschritt immer raffinierter geworden.

Phishing ist eine Art Cyberangriff, der darauf abzielt, vertrauliche Daten wie Kreditkartennummern, Bankkontodaten und Anmeldedaten (z. B. Benutzernamen, Passwörter und persönliche Identifikationsnummern) zu stehlen. Phishing schadet nicht nur Ihnen als Einzelperson/Mitarbeiter direkt, sondern stellt auch ein Sicherheitsrisiko für Ihr Unternehmen/Ihren Arbeitgeber dar.

Also, wie funktioniert Phishing?

Der Angreifer gibt sich als vertrauenswürdige Entität aus, um das Zielopfer dazu zu verleiten, auf einen bösartigen Link zu klicken, der normalerweise per E-Mail oder Textnachricht gesendet wird. Wenn der Empfänger den infizierten Link öffnet, installiert er unwissentlich Malware oder sogar Ransomware auf seinen Geräten.

Während die häufigste Art von Phishing-Betrug per E-Mail erfolgt, verwenden viele Phisher andere Infektionsmethoden, darunter SMS (Smishing), sprachbasierte Betrügereien (Vishing), Bedrohungen auf Basis sozialer Medien oder sogar über USB-Flash-Laufwerke.

Mit der Verbreitung von COVID-19 nutzen Phisher die Pandemie aus, um Cyberangriffe über E-Mails durchzuführen, die Links enthalten, die angeblich wichtige Informationen über das Virus enthalten.

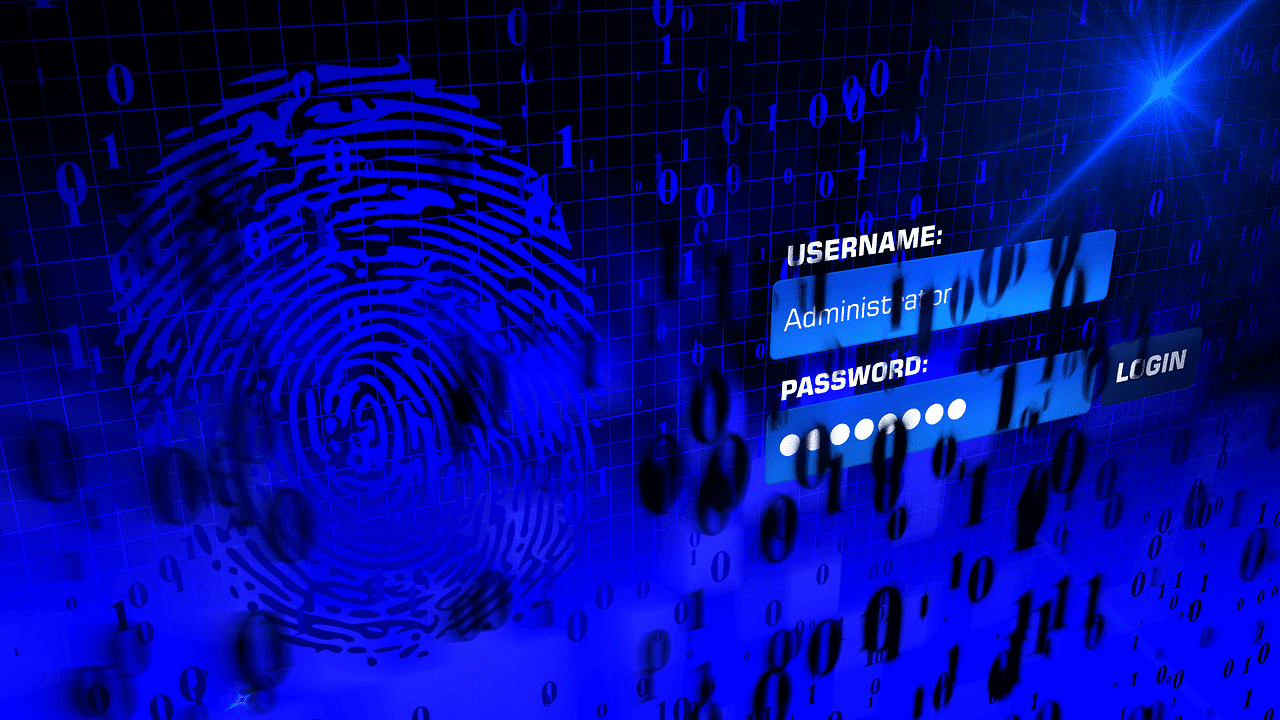

2. Schwache Passwörter

Schwache Passwörter sind ein weiteres großes Sicherheitsrisiko und ein Einfallstor für Hacker, um verheerenden Schaden für Mitarbeiter und Unternehmen anzurichten, insbesondere für kleine und mittelständische Unternehmen. Würden Sie glauben, dass Angreifer nur ein schwaches Passwort brauchen, um ein ganzes Netzwerk zu knacken?

Obwohl viele Unternehmen in Cybersicherheit investieren, um Sicherheitsbedrohungen und Datenschutzverletzungen zu bekämpfen, erleichtern schwache Passwörter, die von Mitarbeitern verwendet werden, Hackern den Zugriff nicht nur auf ihre persönlichen Computer, sondern auch auf Geschäftsdaten.

Der Verizon Data Breach Investigations Report 2020 ergab, dass 81 % der gesamten Datenschutzverletzungen auf die Verwendung schwacher Passwörter zurückzuführen waren. Das ist ein enormer Prozentsatz.

Angreifer verwenden viele verschiedene Methoden, um Kennwörter zu hacken, z. B. Credential Stuffing, Wörterbuchangriffe, Brute-Force-Angriffe und Rainbow-Table-Angriffe. Lassen Sie uns kurz erläutern, was dies jeweils ist.

Credential Stuffing

Dies ist einer der häufigsten Angriffe, die von Hackern verwendet werden, indem Datenbanklisten mit verletzten Anmeldeinformationen automatisch gegen die Anmeldung der Zielwebsite ausgeführt werden. Bei dieser Art von Angriff verlassen sich Hacker darauf, dass viele Benutzer dieselben Passwörter und Passwortvariationen verwenden.

Wörterbuchangriff

Dies ist eine Art von Passwort-Erraten-Angriff, bei dem Hacker ein Wörterbuch mit häufig verwendeten Wörtern verwenden, die häufig in Passwörtern vorkommen. Personen, die echte Wörter oder Phrasen in ihren Passwörtern verwenden, sind für diese Art von Angriffen sehr anfällig.

Brute-Force-Angriff

Dies ist eine andere Art von Passwort-Erraten-Angriff, bei dem Hacker so viele Passwortkombinationen (Buchstaben, Zahlen und Symbole) wie möglich übermitteln, bis schließlich ein Passwort geknackt wird.

Rainbow-Table-Angriff

Dieser Hacking-Angriff verwendet eine Rainbow-Hash-Tabelle, die die Werte enthält, die zum Verschlüsseln von Passwörtern und Passphrasen verwendet werden. Es ähnelt einem Wörterbuchangriff, aber Hacker verwenden eine Tabelle anstelle einer Liste von Wörtern.

3. Ungesicherte WLAN-Netzwerke

Das Arbeiten von zu Hause aus hat zwar seine Vorteile, aber wenn Sie mit einem ungesicherten WLAN-Netzwerk verbunden sind – wie z. B. öffentlichen WLAN-Netzwerken, die in Cafés, Restaurants, Hotels, Bibliotheken, Co-Working-Spaces oder Flughäfen verfügbar sind – könnte dies zu Sicherheitsproblemen für Sie führen und dein Angestellter.

Ein öffentliches WLAN-Netzwerk ist wie ein Disneyland für Hacker und Cyberkriminelle: Es ermöglicht ihnen, sich leicht in Geräte zu hacken, um Ihre persönlichen Daten und Ihre Identität zu stehlen.

Hacker verwenden einige beliebte Techniken, um Ihren Computer oder Ihr Smartphone anzugreifen, während Sie ein ungesichertes WLAN-Netzwerk verwenden. Lassen Sie uns ein paar davon besprechen.

Machine-in-the-Middle (MITM)-Angriff

Dies ist ein Lauschangriff, bei dem ein Hacker die zwischen einem Client (Ihrem Gerät) und dem Server, mit dem Sie verbunden sind, übertragenen Daten abfangen kann. Der Angreifer hat dann die Möglichkeit, über gefälschte Websites oder Nachrichten mit Ihnen zu kommunizieren, um Ihre Informationen zu stehlen. Öffentliche WiFi-Netzwerke sind häufige Ziele, da sie entweder schlecht oder gar nicht verschlüsselt sind.

Böser Zwillingsangriff

Dies ist eine Art MITM-Cyberangriff, bei dem Hacker schlecht verschlüsselte oder unverschlüsselte WiFi-Netzwerke (normalerweise öffentliche WiFi/Hotspots) ausnutzen, um ein gefälschtes WiFi-Netzwerk mit einem gefälschten (bösartigen Zwilling) Zugangspunkt einzurichten. Sobald Sie diesem gefälschten Netzwerk beitreten, teilen Sie unwissentlich alle Ihre Informationen mit dem Hacker.

4. Verwendung persönlicher Geräte für die Arbeit

Während einige Organisationen ihren Mitarbeitern Geräte für die Fernarbeit zur Verfügung stellen, erlauben die meisten Unternehmen ihren Mitarbeitern weiterhin, ihre persönlichen Geräte (z. B. Laptops, Desktops, Tablets und Smartphones) zu verwenden. Das Ergebnis? Eine wachsende Zahl von Sicherheits- und Datenschutzverletzungen.

Wenn Mitarbeiter von zu Hause aus mit ihren privaten Geräten arbeiten, berücksichtigen sie oft nicht, dass diese Geräte nicht auf der IT-Infrastruktur ihres Unternehmens basieren und nicht dieselben Sicherheitsmaßnahmen nutzen. Aus diesem Grund sind private Geräte anfälliger für Cyber-Bedrohungen.

Darüber hinaus können Mitarbeiter, die von zu Hause aus mit ihren privaten Geräten arbeiten, jede beliebige Website besuchen und alle Apps oder Softwareprogramme installieren, die andernfalls aus Sicherheitsgründen von einem Arbeitgeber blockiert werden könnten, was sie zu einem einfachen Ziel für böswillige Aktivitäten und Hacker macht.

5. Malware und Viren

Malware und Viren sind sehr ausgefeilt geworden und verursachen ernsthafte Probleme für Unternehmen und Einzelpersonen, insbesondere in diesen schwierigen Zeiten der Pandemie. Mangelnde Sicherheitsmaßnahmen und rücksichtsloses Verhalten der Mitarbeiter führen zur Verbreitung von Malware und Viren.

Warten Sie – sind Malware und Viren nicht dasselbe?

Die Antwort ist nein. Während Viren eine Art von Malware sind, ist nicht jede Malware ein Virus.

Malware ist ein Sammelbegriff für bösartige Software, die entwickelt wurde, um das Hostsystem oder seinen Benutzer zu infizieren und Schaden zu verursachen. Es gibt verschiedene Arten von Malware, darunter Viren, Würmer, Trojaner, Ransomware, Spyware und Adware sowie Scareware.

Ein Computervirus ist eine Art von Malware, die erstellt wurde, um sich selbst zu replizieren und sich über infizierte Websites, Anwendungen, E-Mails, Wechseldatenträger und Netzwerkrouter so weit wie möglich auf mehreren Geräten zu verbreiten, genau wie ein biologischer Virus. Der Zweck eines Computervirus besteht darin, ohne Wissen des Benutzers so viel Schaden wie möglich anzurichten. Es kann sich leicht über Server ausbreiten und Websites zerstören.

6. Unverschlüsselte Dateifreigabe

Wenn Sie Malware, Viren und Hacker für gefährlich halten, ist die ungesicherte gemeinsame Nutzung von Dateien genauso gefährlich und für die Fernarbeit sogar noch riskanter.

Remote-Mitarbeiter können versehentlich kritische Geschäftsdaten durch schlechte Praktiken gefährden. Das Teilen von Dateien über unverschlüsselte E-Mails macht es für Hacker so einfach wie das Schießen von Fischen im Fass, um diese E-Mails abzufangen und Informationen zu stehlen.

Die Verwendung billiger und schlecht gesicherter Cloud-Dateifreigaben wie persönliche Cloud-Speicherlaufwerke ist ein weiterer Risikofaktor. Darüber hinaus stellen Mitarbeiter, die Peer-to-Peer (P2P)-Dateifreigaben verwenden, eine Bedrohung für ihr Unternehmen dar, da jeder Zugriff auf Datendateien auf ihren Geräten erhalten kann, einschließlich Hacker.

Flash-Laufwerke können auch gefährlich sein, wenn sie mit Malware infiziert sind, da sie die Netzwerksicherheit leicht umgehen können. Es wird noch schlimmer, wenn ein Mitarbeiter sein System so einstellt, dass ein Flash-Laufwerk automatisch ausgeführt wird, was schädliche Inhalte zulässt.

Arbeiten Sie von zu Hause aus Sicherheitstipps zum Schutz Ihrer Daten

Hier ist unsere Zusammenfassung der besten Cybersicherheitstipps für sicheres Arbeiten von zu Hause aus. Stellen Sie sicher, dass Sie sich zuerst mit Ihrem Arbeitgeber beraten, um sicherzustellen, dass Sie beide auf derselben Seite sind.

1. Investieren Sie in gute Sicherheitssoftware

Es gibt zahlreiche Sicherheitssoftwaremarken auf dem Markt, die Sie vor Cybersicherheitsbedrohungen schützen. Die meisten dieser Softwareanwendungen schützen Ihre Geräte gleichzeitig vor einer Vielzahl verschiedener Arten von Bedrohungen.

Heutzutage gibt es eine Vielzahl von Software für verschiedene Arten von Angriffen, darunter Antivirenprogramme, Antimalware, Blocker für Hackversuche und DDoS-Abwehr. Einige Programme sind kostenlos, während andere kostenpflichtig sind, wobei die Preise je nach den angebotenen Schutzfunktionen zwischen günstig (2 US-Dollar) und teuer (120 US-Dollar) liegen.

Da sich Cyber-Bedrohungen jedoch ständig weiterentwickeln und stärker werden, um diese Software zu umgehen, ist es besser, sich für die kostenpflichtigen Versionen zu entscheiden, da sie normalerweise umfassender sind und robustere Sicherheitsfunktionen zur Bekämpfung bösartiger Bedrohungen enthalten.

Denken Sie daran, dass das, was zuverlässige Sicherheitssoftware von einer schlechten unterscheidet, die Häufigkeit ihrer Updates ist. Mit anderen Worten, wenn sich die Software kontinuierlich selbst aktualisiert, bedeutet dies, dass sie immer informiert ist, wenn eine neue Bedrohung in die Computerwelt eingeführt wird.

2. Trennen Sie Arbeitsgeräte von persönlichen Geräten

Wenn Sie von zu Hause aus arbeiten, ist es besser, zwei separate Geräte für die Arbeit und den privaten Gebrauch zu verwenden. Wenn in diesem Fall ein Gerät durch eine unerwünschte Bedrohung kompromittiert wird, ist das andere davon nicht betroffen.

Dies gilt nicht nur für Ihre Computer, sondern für alle mit dem Internet verbundenen Geräte, die externen Risiken ausgesetzt sind. Dazu gehören Ihr Computer, Ihr Mobilgerät, Ihr Tablet usw. Es gilt sogar für andere Geräte wie tragbare Speichereinheiten.

Wenn Sie noch keine separaten Geräte haben, empfehlen wir Ihnen dringend, die Änderung vorzunehmen. Einige Arbeitgeber stellen ihren Mitarbeitern, insbesondere während der aktuellen Pandemie, dedizierte Arbeitsgeräte zur Verfügung. Wenn dies bei Ihnen der Fall ist, dann haben Sie kein Problem.

Ein weiterer wichtiger Schritt, den wir empfehlen, besteht darin, immer separate, aber kontinuierlich aktualisierte Backups Ihrer wichtigen Arbeitsdateien zu erstellen. In diesem Fall können Sie Ihre persönlichen Geräte nur für diese Backups verwenden – außer natürlich, wenn diese Informationen streng vertraulich sind.

3. Halten Sie das Betriebssystem auf dem neuesten Stand

Die meisten großen Betriebssysteme haben ihre eigenen Verteidigungstools wie Firewalls, um zu verhindern, dass bestimmte Bedrohungen Ihr Gerät beeinträchtigen. Wie bei Sicherheitssoftware müssen diese Tools ständig aktualisiert werden, um mit neu eingeführten Bedrohungen Schritt zu halten.

Diese Tools werden mit der Aktualisierung des Betriebssystems aktualisiert. Aus diesem Grund wird dringend empfohlen, Ihre Betriebssysteme auf allen Ihren Geräten immer auf dem neuesten Stand zu halten.

Bei den meisten Betriebssystemen haben Sie die Möglichkeit, die Updates entweder automatisch oder manuell durchführen zu lassen. Wir empfehlen, die automatische Option beizubehalten, damit Updates ausgeführt werden, sobald sie verfügbar sind.

Ein weiterer wichtiger Hinweis ist sicherzustellen, dass das von Ihnen verwendete Betriebssystem zu 100 % authentisch ist. Dies ist bei Microsoft Windows häufiger als bei anderen Betriebssystemen, da einige Benutzer eine Kopie von Windows installieren, ohne über den richtigen Aktivierungsschlüssel zu verfügen, der erforderlich ist, damit alle integrierten Sicherheitstools ordnungsgemäß funktionieren.

4. Halten Sie die Software auf dem neuesten Stand

Software-Updates sind nicht auf Ihr Betriebssystem beschränkt – es ist auch wichtig, alle Software und Programme, die Sie auf Ihren Geräten verwenden, ständig auf dem neuesten Stand zu halten, insbesondere die Programme, die auf eine Verbindung zum Internet angewiesen sind, um zu funktionieren.

Dazu gehören unter anderem Ihre Browser und Kommunikationsprogramme (Zoom, Skype, Whatsapp Messenger usw.). Alle diese Programme verfügen normalerweise über eigene integrierte Sicherheitsmaßnahmen, die wie jede Sicherheitssoftware regelmäßige Updates erfordern, um neu eingeführten Bedrohungen zu begegnen.

Auf Ihren Arbeitsgeräten ist es außerdem wichtig, nur die Programme zu installieren, die Sie tatsächlich für die Arbeit benötigen, und alle anderen Programme wie Spiele, Streaming-Apps usw. auf Ihren privaten Geräten zu behalten. Dies passt zu dem Tipp „Arbeitsgeräte von persönlichen Geräten trennen“, den wir bereits besprochen haben.

5. Sichern Sie Ihr WLAN-Netzwerk

Heutzutage verwendet fast jedes Zuhause ein drahtloses Internetnetzwerk oder WiFi anstelle eines kabelgebundenen Ethernet-Kabels. Wie Sie wissen, ist für die Verbindung mit dem Netzwerk ein Passwort erforderlich, das Sie beim Einrichten Ihres Routers erstellt haben. Dieses Passwort ist ein wichtiger Faktor bei der Bestimmung, ob Ihr Internet-Heimnetzwerk sicher ist oder nicht.

Das am wenigsten schädliche Ergebnis eines Eindringens in Ihr Netzwerk ist, dass sich Ihre Internetgeschwindigkeit verlangsamt, da mehrere unerwünschte Geräte damit verbunden sind und es verwenden. Es können jedoch schwerwiegendere Probleme auftreten, z. B. Cyberkriminalität, die von anderen Parteien begangen wird, die Ihr Netzwerk verwenden, die zu Ihnen zurückverfolgt werden.

Wenn Sie einen neugierigen Nachbarn mit einigen technischen Fähigkeiten haben, besteht immer die Gefahr, dass er Ihr Passwort herausfindet und in Ihr Netzwerk eindringt. Deshalb ist es wichtig, ein komplexes Passwort zu haben, aber nicht so komplex, dass Sie es am Ende selbst vergessen.

Es endet nicht dort. Auch Ihr Passwort sollten Sie von Zeit zu Zeit ändern, um es noch sicherer zu machen. Vergessen Sie schließlich nicht, Ihre Firmware-Updates regelmäßig zu installieren, um Ihr Netzwerk vor neuen Schwachstellen zu schützen.

Wenn Sie außerhalb eines öffentlichen Netzwerks arbeiten (Café, Hotel usw.), wird empfohlen, dass Sie Ihr Gerät im Netzwerk unsichtbar lassen (überprüfen Sie Ihre Freigabeoptionen, wenn Sie sich mit dem Netzwerk verbinden).

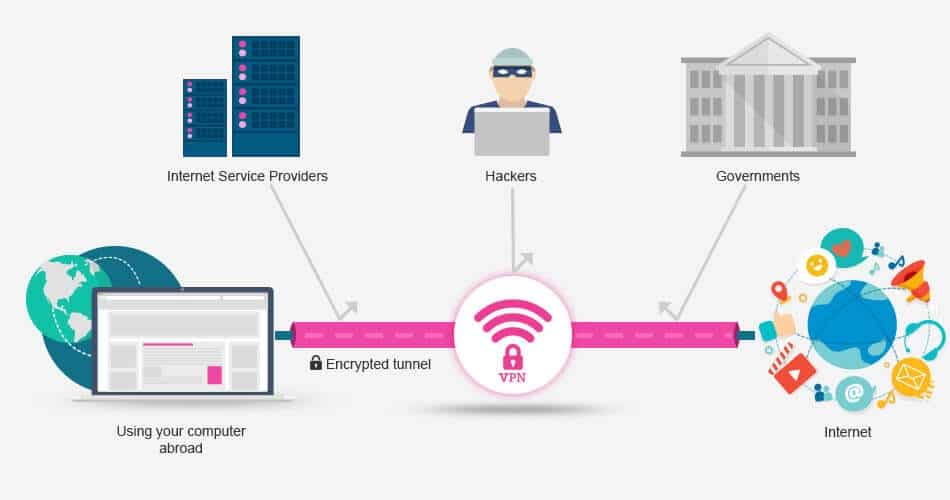

6. Verwenden Sie ein VPN

Ein virtuelles privates Netzwerk (VPN) ist am besten dafür bekannt, Geolokalisierungen online zu umgehen, um auf Streaming-Websites zuzugreifen, die an bestimmten Orten auf der ganzen Welt blockiert sind. Allerdings werden VPNs auch aus Sicherheitsgründen verwendet. Sie verschlüsseln beispielsweise Ihre Verbindung und schützen alle Ihre Browserdaten vor unerwünschten Eindringlingen.

Wenn Sie sich mit einem VPN verbinden, werden Ihre Daten nicht über die Server des Internetdienstanbieters (ISP) geleitet, sondern über die Unternehmensserver des VPN. Bei diesem Vorgang wird Ihre IP geändert, wodurch Ihre wahre Online-Identität verborgen wird.

Es gibt heute zahlreiche VPN-Namen auf dem Markt, und alle dienen mehr oder weniger demselben Zweck. Es gibt jedoch einige Schlüsselfaktoren, die bei der Auswahl des richtigen VPN für Sie zu berücksichtigen sind.

Zunächst müssen Sie sicherstellen, dass das von Ihnen gewählte VPN in Ihrem Land tatsächlich funktioniert, da mehrere Länder die Verwendung eines VPN blockieren. Sie können dies herausfinden, indem Sie den Kundensupport des VPN fragen, bevor Sie sich anmelden.

Weitere Faktoren sind die vom VPN unterstützten Verschlüsselungsstufen (L2TP, OpenVPN usw.) sowie die Anzahl und Standorte seiner Server. Die Verschlüsselungsstufe kann bestimmen, ob ein VPN sicher genug ist oder nicht. Viele VPNs unterstützen heute mehrere Verschlüsselungsstufen, die für unterschiedliche Situationen geeignet sind.

Die Anzahl und Standorte der VPN-Server bestimmen, ob Sie einen Server finden, der nahe genug an Ihrer Geolokalisierung liegt, um von schnelleren Verbindungsgeschwindigkeiten zu profitieren. Je näher der Server, desto höher die Verbindungsgeschwindigkeit.

VPNs verfügen über mehrere Sicherheitsfunktionen. Eine nützliche Funktion, auf die Sie stoßen könnten, ist der Kill-Switch. Der Zweck besteht darin, Ihre Internetverbindung vollständig zu blockieren, falls Ihre VPN-Verbindung aus irgendeinem Grund unerwartet unterbrochen wird. Dies schützt Ihre Geräte davor, während dieses Verbindungsabbruchs ungeschützt zu sein.

Andere VPNs bieten Browsererweiterungen und Apps für verschiedene Geräte und Betriebssysteme (Windows, Mac, iOS, Android, Linux usw.). In einigen Fällen können Sie sogar Ihren Heimrouter so einrichten, dass er sich direkt über das VPN verbindet und so alle mit dem Netzwerk verbundenen Geräte gleichzeitig sichert.

7. Physische Sicherheit

Wenn Sie vom Büro Ihres Unternehmens aus arbeiten, sind Sie nicht dafür verantwortlich, Ihre Geräte physisch vor Diebstahl zu schützen. Normalerweise kümmert sich das Sicherheitspersonal für Sie, obwohl Sie in einigen Fällen möglicherweise Ihr Büro oder Ihren Computer abschließen müssen, bevor Sie gehen.

Das gleiche Konzept gilt zu Hause, aber die Gründe sind andere. Im Büro laufen nur Sie und Ihre technisch versierten Mitarbeiter herum, aber zu Hause gibt es Kinder, Haustiere, Verwandte oder sogar Freunde. Wir implizieren nicht, dass Sie ihnen nicht vertrauen können oder dass sie Ihre Arbeitsgeräte absichtlich beeinträchtigen, aber Sie müssen Ihre Daten dennoch vor unerwünschtem Herumhantieren schützen.

Dies kann erreicht werden, indem Sie alle Ihre arbeitsbezogenen Geräte und Gegenstände (Dokumente, Dateien usw.) in einem separaten Raum einschließen – oder, wenn Sie sie nicht verwenden, in einem sicheren Schrank oder an einem anderen Ort aufbewahren, der nur Ihnen vorbehalten ist kann Zugreifen.

8. Verwenden Sie einen sicheren Browser und eine sichere Suchmaschine

Wir wissen bereits, dass beliebte Browser und Suchmaschinen wie Google und Bing Ihre Daten für ihre eigenen Werbezwecke sammeln. Dies ist besorgniserregend, wenn es um Ihre Arbeit geht, da Sie wahrscheinlich mit sensiblen Informationen zu tun haben.

Verstehen Sie uns nicht falsch – wir sagen nicht, dass diese Suchmaschinen schlecht sind! Aber wenn es um Ihre Arbeit geht, ist Vorsicht besser als Nachsicht. Daher ist es im Privatalltag in Ordnung, im Beruf eher eine privatere Alternative zu nutzen.

Es gibt mehrere Suchmaschinen-Alternativen, die diesem Zweck dienen. Das beliebteste ist DuckDuckGo. Es hat nicht nur eine Suchmaschine, die nur sehr wenige Daten sammelt, sondern auch einen eigenen Browser für mobile Geräte, der das gleiche Datenschutzkonzept trägt.

Im Gegensatz zu den meisten Suchmaschinen sammelt DuckDuckGo keine Informationen, die Ihre Online-Identität preisgeben. Stattdessen können Sie ohne Benutzerprofil im Internet surfen, was nützlich ist, um personalisierte Anzeigen oder Suchergebnisse zu vermeiden.

9. Sichern Sie Ihre Daten

Es gibt mehrere Faktoren, die dazu führen können, dass Sie Ihre Daten verlieren, und deshalb ist das Aufbewahren separater, aber kontinuierlich aktualisierter Backups einer der wichtigsten Tipps auf unserer Liste. Es gibt zwei Möglichkeiten, Backups aufzubewahren: physische Backups und Cloud-Backups.

Physische Backups sind die traditionellere Methode, bei der ein Backup Ihrer Daten auf einer separaten Festplatte oder besser noch auf einer tragbaren Festplatte gespeichert wird. Wie oft Sie Ihre Backups aktualisieren, hängt hauptsächlich von Ihrer Arbeitsbelastung ab. Mit anderen Worten, je mehr Arbeit Sie leisten, desto häufiger sind Sicherungen erforderlich (z. B. tägliche Sicherungen, wöchentliche Sicherungen usw.).

Im Gegensatz zu physischen Speicherlaufwerken basiert Cloud-Speicher auf Remote-Servern, auf die Sie von jedem Gerät überall auf der Welt aus zugreifen können. Sie können diesen Zugang auch mit Ihren Kollegen, Angestellten oder Arbeitgebern teilen. Darüber hinaus ist das Risiko, dass der Datenträger beschädigt wird und Daten verloren gehen, weitaus geringer als bei physischen Speicherlaufwerken, die Sie mit sich führen.

Heutzutage sind zahlreiche Cloud-Speicherdienste verfügbar, die sich alle in Kapazitätsverfügbarkeit, Funktionen und Preis unterscheiden. Die beliebtesten dieser Dienste sind Google Drive, Dropbox, Microsoft OneDrive, Apple iCloud Drive und IDrive.

Unser Rat? Investieren Sie in eine hochsichere Cloud-Speicherlösung, um Ihre Daten zu schützen, und denken Sie daran, sich in der Cloud abzusichern.

Müde von unterdurchschnittlichem WordPress-Hosting-Support der Stufe 1 ohne die Antworten? Testen Sie unser erstklassiges Support-Team! Sehen Sie sich unsere Pläne an

10. Verwenden Sie die verschlüsselte Dateifreigabe

Alle gängigen Betriebssysteme verfügen heute über ein integriertes Verschlüsselungstool, mit dem Sie alle Dateien auf dem Gerät verschlüsseln können. Sie müssen es jedoch selbst aktivieren, da dieses Tool standardmäßig nicht aktiviert ist. Es ist wichtiger, die Dateien zu verschlüsseln, die zwischen Ihnen und Ihren Kollegen/Mitarbeitern/Arbeitgebern geteilt werden.

Diese Dateien sind für zahlreiche Parteien zugänglich (die Personen, mit denen Sie sie teilen), und daher besteht die Gefahr, dass sie unerwünschten Sicherheitsverletzungen ausgesetzt werden.

Wir sagen nicht, dass die Verschlüsselung Ihrer Dateien Kriminelle vollständig daran hindert, Ihre Daten in die Finger zu bekommen, aber es wird ihre Chancen sicherlich stark verringern. Und selbst wenn sie auf die Informationen zugreifen, werden sie verschlüsselt, was die Nutzung erschwert.

11. Richten Sie die Zwei-Faktor-Authentifizierung ein

Die Zwei-Faktor-Authentifizierung (2FA) ist eine relativ neue Sicherheitsmaßnahme, auf die viele Dienste zurückgreifen, um die Konten der Benutzer weiter zu schützen. Es ist ein zusätzlicher Überprüfungsschritt erforderlich, um sich entweder bei einem Konto anzumelden oder eine Transaktion durchzuführen (z. B. Finanzdienstleistungen).

Wenn Sie beispielsweise versuchen, mit Ihrer Kreditkarte online etwas zu kaufen, müssen Sie bei einigen Kartendiensten ein einmaliges Passwort (OTP) eingeben, das per SMS an Ihr Telefon gesendet wird. Um Ihre Transaktion abzuschließen, müssen Sie dann diesen Code eingeben, um Ihren Kauf als eine Art Sicherheitsüberprüfung abzuschließen. Dies hilft, nicht autorisierte Transaktionen zu verhindern.

Eine ähnliche Methode wird in vielen Fällen verwendet, z. B. wenn Sie Ihr Passwort vergessen und es zurücksetzen müssen. Einige Dienste wenden diese Methode standardmäßig an, während andere Ihnen die Möglichkeit geben, sie zu verwenden oder zu deaktivieren.

Wenn Sie dazu aufgefordert werden, wird dringend empfohlen, der Verwendung von 2FA zuzustimmen, um alle Ihre Konten weiter zu sichern.

12. Verwenden Sie sichere Passwörter

Ob auf Ihrem Telefon oder Computer, Sie sollten höchst unvorhersehbare Passwörter verwenden, an die sich nur Sie erinnern können. Sie müssen nicht lang sein, aber sie müssen so komplex wie möglich sein. Die richtige Passwortverwaltung ist einer der wichtigsten Tipps zur Sicherheit zu Hause, die Sie erhalten werden.

Das bedeutet, dass sie mindestens sowohl Zahlen als auch Buchstaben enthalten sollten. Ihre Passwörter sollten eine Kombination aus Großbuchstaben, Kleinbuchstaben, Zahlen und nicht-alphanumerischen Zeichen (Fragezeichen, kaufmännisches Und-Zeichen usw.) enthalten.

Auch wenn wir empfehlen, hochkomplexe Passwörter für alle Ihre Konten zu verwenden, sollten Sie nicht so komplex werden, dass Sie am Ende die von Ihnen festgelegten Passwörter vergessen.

Es ist auch wichtig, die Verwendung eines einzigen Passworts für alle Ihre Konten zu vermeiden. Wenn mehrere Passwörter zu schwer zu merken sind, können Sie immer einen Passwort-Manager verwenden.

Ein zuverlässiger Passwort-Manager hilft Ihnen dabei, sichere Passwörter für alle Konten einzurichten, und macht es Ihnen leicht, Ihre Anmeldeinformationen für jede Website zu übermitteln – und das alles, ohne dass Sie sich Ihre Passwörter selbst merken müssen. Diese Manager erleichtern auch den Prozess der regelmäßigen Aktualisierung Ihrer Passwörter.

Passwort-Manager können auf privater oder Unternehmensebene verwendet werden, um allen Ihren Mitarbeitern zu helfen, ihre Konten zu schützen und das Risiko zu umgehen, dass ein oder mehrere Mitarbeiter eine Datenpanne verursachen, indem sie schwache Passwörter verwenden.

13. Achten Sie auf Phishing-Sites

Dieser hier mag rudimentär erscheinen: Klicken Sie nicht auf verdächtige Links.

Klingt einfach, oder?

Nun, es ist ein wenig komplexer als das. Wir sind sicher, dass Sie jetzt nicht mehr auf die Betrugs-E-Mail des nigerianischen Prinzen hereinfallen werden, aber Phisher werden heute immer hinterlistiger.

Während der Arbeit sollten Sie nur auf Links klicken, die sich auf die Arbeit beziehen und aus vertrauenswürdigen Quellen stammen. Wenn eine E-Mail in irgendeiner Weise verdächtig aussieht, öffnen Sie sie nicht. Und wenn Sie neugierig auf etwas sind, das Sie erhalten haben, wie z. B. ein Link, der vorgibt, wichtige COVID-19-Informationen zu enthalten, wenden Sie sich zuerst an vertrauenswürdige Quellen (z. B. WHO, CDC usw.). Es ist auch wichtig zu lernen, wie man eine sichere Website erkennt .

Wenn Ihre Arbeit Recherchen und das Durchsuchen unbekannter Websites erfordert, lassen Sie sich nicht von den verschiedenen Anzeigen auf diesen Websites verführen. Bleiben Sie einfach bei Ihren Zielangaben und verlassen Sie die Website.

14. Sperren Sie Ihre Geräte

Dieser Rat gilt sowohl für Ihr Smartphone als auch für Ihren Computer. Wenn Sie sie nicht verwenden, halten Sie sie immer mit einem Passwort gesperrt. Einige Telefone verwenden heute neben Passwörtern sogar die Fingerabdruckerkennung zum Entsperren. Andere verwenden Muster, Gesichtserkennung und mehrere andere Methoden.

Als wir in Büros gearbeitet haben, mussten wir unsere Bürocomputer immer sperren, wenn wir nicht anwesend waren, um unbefugten Zugriff und die Kompromittierung unserer Arbeitsinformationen zu verhindern.

Dies gilt auch zu Hause, jedoch aus anderen Gründen. Wenn Sie beispielsweise nicht arbeiten, möchten Sie nicht, dass Ihre Kinder auf Ihren Computer zugreifen und Ihre Arbeit durcheinander bringen. Stellen Sie sicher, dass Sie beim Sperren Ihrer Geräte starke Passwörter verwenden.

15. Verwenden Sie mehrere E-Mail-Adressen

Genau wie die Verwendung getrennter Geräte für den beruflichen und privaten Gebrauch gilt das Gleiche für E-Mail-Adressen. Es ist wichtig, ein separates E-Mail-Konto für Ihre Arbeit und ein anderes für Ihren persönlichen Gebrauch zu haben, um zu vermeiden, dass eines der Konten beeinträchtigt wird, wenn das andere in irgendeiner Weise kompromittiert wird.

Es lässt Sie auch professioneller aussehen, besonders wenn Sie als Freiberufler mit verschiedenen Kunden zu tun haben. Lass uns ehrlich sein. Wir alle waren schon einmal an einem Punkt in unserem Leben, an dem wir eine peinliche persönliche E-Mail-Adresse hatten. Das hat Spaß gemacht, wenn man es für soziale Medien oder die Schule verwendet hat, aber das ist eine andere Geschichte in einer Arbeitsumgebung.

Es muss nicht nur ein Konto für die Arbeit und ein anderes für den persönlichen Gebrauch sein. Sie können mehrere verschiedene Konten für unterschiedliche Zwecke haben. Sie können beispielsweise ein Konto für die Arbeit haben, ein weiteres für Finanzen (Banken, Geldüberweisungen usw.), eines für soziale Medien und eines für alle anderen persönlichen Zwecke.

Je mehr Konten Sie verwenden, desto sicherer sind Sie. Achten Sie jedoch darauf, es nicht zu übertreiben und am Ende Passwörter oder die E-Mail-Adressen selbst zu vergessen oder sich darüber im Klaren zu sein, welche E-Mail-Adresse für welchen Zweck eingestellt ist.

16. Remote-Löschen aktivieren

Diese Funktion ist nicht nur für Ihre Arbeitsgeräte nützlich, sondern auch für Ihre privaten Geräte. Die meisten Betriebssysteme verfügen heute über eine Funktion, mit der Sie ihren gesamten Speicher aus der Ferne löschen können. Dies ist nützlich, wenn Ihr Gerät verloren geht oder gestohlen wird, um zu verhindern, dass all Ihre Daten in die falschen Hände geraten.

Bevor Sie diese Funktion aktivieren oder verwenden, stellen Sie sicher, dass Sie Backups auf einem separaten Gerät oder cloudbasiert (wie bereits erwähnt) aktualisiert haben. Wenn Ihr Gerät verloren geht oder gestohlen wird und diese Funktion aktiviert ist, können Sie, sobald das Gerät eingeschaltet und mit dem Internet verbunden ist, alle darauf befindlichen Daten von jedem anderen Gerät weltweit löschen.

17. Achten Sie auf Apps von Drittanbietern

Sicherlich werden nicht alle Apps, die Sie für die Arbeit verwenden, von Ihrem Unternehmen erstellt, und Sie verlassen sich wahrscheinlich auf einige Apps von Drittanbietern. Sie können nicht immer sicher sein, ob diese Apps oder Drittanbieter die gleichen Sicherheitsvorkehrungen treffen wie Sie, und daher wird dringend empfohlen, sicherzustellen, dass die von Ihnen verwendeten Apps vertrauenswürdig sind.

Der beste Weg, um festzustellen, ob diese Apps sicher zu verwenden sind oder nicht, besteht darin, ihre Sicherheitsbewertungen auf Bewertungswebsites anzuzeigen. Es ist wie eine Zuverlässigkeitsüberprüfung für einen potenziellen Kunden oder Geschäftspartner. Es gibt zahlreiche bekannte Websites, die sich auf diese Art von Bewertungen spezialisiert haben.

18. Aktivieren Sie die Zugriffskontrolle

Die Zugriffskontrolle ist ein grundlegendes Element der Datensicherheit, vor allem bei der Fernarbeit. Es ist eine Methode, um sicherzustellen, dass die Mitarbeiter tatsächlich die sind, für die sie sich ausgeben. Wenn es um das Arbeiten von zu Hause geht, sollte eine logische Zugriffskontrolle oberste Priorität haben.

Mit logischer Zugriffskontrolle beziehen wir uns auf die Einrichtung eines automatisierten Systems, das die Fähigkeit eines Benutzers steuern kann, auf die Systemressourcen des Unternehmens wie Netzwerke, Anwendungen und Datenbanken zuzugreifen. Das System kann Benutzer, die versuchen, darauf zuzugreifen, automatisch identifizieren, authentifizieren und autorisieren.

Indem Sie den Zugriff auf die Daten eines Unternehmens virtuell einschränken, können Sie Ihr Unternehmen schützen und Cybersicherheitsbedrohungen wie Datenschutzverletzungen und Datenlecks minimieren.

19. Schalten Sie Network Name Broadcasting aus

Wenn Sie Ihr WLAN-Netzwerk zu Hause einrichten, können Sie wählen, ob der Netzwerkname für jeden sichtbar sein soll, der das WLAN auf seinem Gerät aktiviert hat, oder ob er unsichtbar ist, und um eine Verbindung herzustellen, muss der Benutzer den Namen des Netzwerks eingeben ( Deaktivieren der Übertragung von Netzwerknamen).

Wenn jemand mit schlechten Absichten Ihr Netzwerk nicht sehen kann, wird er nicht versuchen, es zu hacken. Der erste Schritt zum Hacken eines Netzwerks besteht darin, dieses Netzwerk sehen zu können. Wenn diese Funktion deaktiviert ist, sinkt das Risiko, dass sie gehackt wird, erheblich.

20. IT-Support und Cyber-Sicherheitsschulung für Mitarbeiter

Ein Wort an die Weisen: Überspringen Sie nicht die Cybersicherheitsschulung Ihres Unternehmens. Dies ist so wichtig, insbesondere wenn Ihr Unternehmen auf die Arbeit von zu Hause aus umgestellt hat.

Unternehmen dürfen es nicht vernachlässigen, ihren Mitarbeitern nützliche Cybersicherheitsschulungen anzubieten, wenn sie ihr Geschäft in diesen schwierigen Zeiten über Wasser halten wollen. Als Mitarbeiter ist es wichtig, an diesen Sicherheitssitzungen teilzunehmen und die Cybersicherheitsrichtlinien Ihres Unternehmens zu befolgen, um sich und Ihr Unternehmen vor schädlichen Cyberbedrohungen zu schützen.

Zusammenfassung

Zusammenfassend müssen Organisationen und Mitarbeiter die Sicherheitsrisiken bei der Arbeit von zu Hause aus sehr ernst nehmen.

Auch wenn sich die Arbeit von zu Hause aus als erfolgreich, produktiver und bequemer erwiesen hat, kann sie sich ohne angemessene Cybersicherheitsmaßnahmen zu einem echten Alptraum für Mitarbeiter und Unternehmen entwickeln.

Wenn Sie jedoch die oben besprochenen Sicherheitstipps befolgen, werden Sie ein sicheres und effizientes Remote-Arbeitserlebnis genießen.

Haben Sie noch Fragen, wie Sie Ihre Daten bei der Arbeit von zu Hause aus schützen können? Lasst uns darüber im Kommentarbereich diskutieren!