Взломанный WordPress: 7 предупреждающих знаков, на которые стоит обратить внимание

Опубликовано: 2021-09-29Одна из самых неприятных и стрессовых ситуаций, с которыми вы когда-либо могли столкнуться как владелец сайта WordPress, - это обнаружение того, что ваш сайт был взломан. В одну минуту ваш сайт работает, принося трафик и, надеюсь, прибыль. А потом, следующее, что вы знаете, вы обнаруживаете, что с вашим сайтом WordPress что-то не так.

К сожалению, реальность того, что ваш сайт WordPress может быть взломана, должна быть решена как можно более эффективно и действенно, чтобы этого никогда не произошло. Потому что, если вы столкнетесь со взломанным веб-сайтом, вы, вероятно, спросите себя, почему именно ваш сайт стал целью злонамеренной атаки и как вернуть его как можно быстрее.

Хаки WordPress бывают разных форм и размеров. Это означает, что владельцам сайтов WordPress важно знать все распространенные причины, по которым сайты WordPress могут быть успешно взломаны. В этом руководстве мы обсудим распространенные причины взлома сайтов WordPress, а также простые шаги, которые вы можете предпринять для защиты своего сайта.

Обнаружив себя спрашивающим: « Мой сайт WordPress взломан? »Означает, что вам нужны быстрые ответы. В этом посте мы расскажем о семи признаках заражения и о том, что делать, если вы обнаружите, что вас взломали.

Чем быстрее вы заметите признаки взлома веб-сайта, тем быстрее вы сможете очистить свой сайт. Чем быстрее вы очистите свой веб-сайт, тем меньше вреда для него может нанести взлом. Примечание: в этом посте мы довольно часто упоминаем две вещи: важность надежного резервного копирования WordPress и решения безопасности WordPress. Мы настоятельно рекомендуем как можно скорее установить и активировать плагин безопасности WordPress и плагин резервного копирования WordPress.

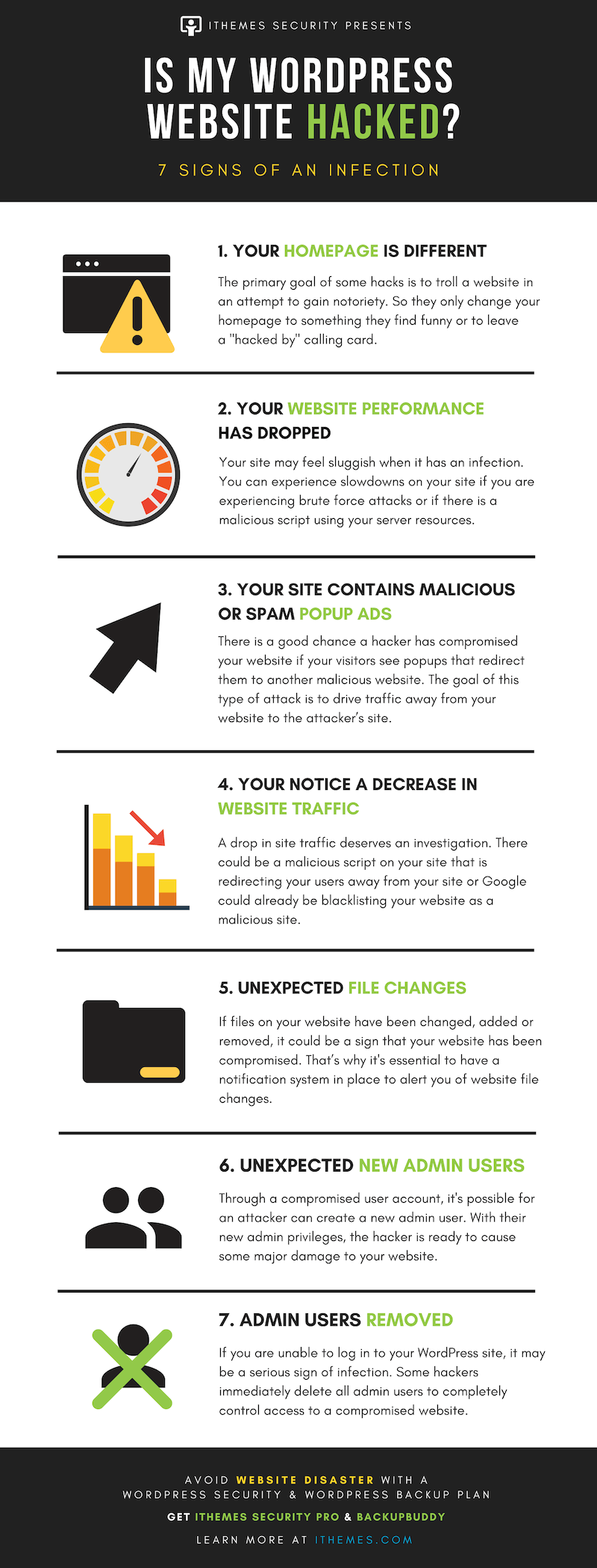

7 признаков взлома вашего сайта WordPress Инфографика

Не все взломы преследуют одну и ту же цель, поэтому признаки взлома веб-сайта будут зависеть от мотивов злоумышленников. Вот 7 различных симптомов, на которые следует обратить внимание, когда вы следите за состоянием своего сайта.

1. Ваша домашняя страница отличается

Изменения на вашей домашней странице кажутся очевидным признаком. Но сколько раз вы на самом деле тщательно проверяете свою домашнюю страницу? Я знаю, что обычно перехожу прямо к своему URL-адресу для входа, а не к своему домашнему URL-адресу. Оттуда я вхожу в систему, обновляю свой сайт или редактирую сообщение. Закончив то, для чего пришел, я часто ухожу, не заглянув на главную страницу своего сайта.

Основная цель некоторых хаков - троллить сайт или получить известность. Таким образом, они только меняют вашу домашнюю страницу на то, что им кажется забавным, или оставляют взломанную по визитной карточке.

Если вы заметили изменение на своей домашней странице, вы можете быстро и легко восстановить свой веб-сайт, используя файл резервной копии, созданный с помощью надежного плагина резервного копирования WordPress, такого как BackupBuddy.

2. Производительность вашего веб-сайта упала

Ваш сайт может работать медленно, если на нем есть инфекция. Вы можете столкнуться с замедлением работы вашего веб-сайта, если вы подвергаетесь атакам методом грубой силы или если есть вредоносный скрипт, использующий ресурсы вашего сервера для майнинга криптовалюты. Точно так же DDoS (или атака отказа в обслуживании ) происходит, когда сеть IP-адресов одновременно отправляет запросы на ваш веб-сайт, пытаясь вызвать его сбой.

Если ваш сайт работает медленно, проверьте журналы доступа к серверу на предмет неожиданного количества запросов. Вы также можете использовать брандмауэр веб-приложений, подобный тому, который предоставляется Sucuri, чтобы защитить свой сайт от DDoS-атаки.

Просто обратите внимание, что падение производительности не обязательно означает, что кто-то взломал ваш сайт. Возможно, вам просто понадобятся несколько советов о том, как ускорить работу сайта WordPress. Функция сканирования вредоносных программ WordPress плагина iThemes Security поможет выявить подозрительные скрипты.

3. Ваш веб-сайт содержит всплывающие окна со спамом или вредоносными программами.

Если посетители увидят всплывающие окна, перенаправляющие их на вредоносный веб-сайт, есть большая вероятность, что хакер взломал ваш веб-сайт. Цель этого типа атаки - отвести трафик с вашего сайта на сайт злоумышленника, чтобы они могли нацеливать пользователей на мошенничество с кликами для рекламы с оплатой за клик.

Самое неприятное в этом типе взлома - вы не можете видеть всплывающие окна. Всплывающее окно может быть спроектировано так, чтобы оно не показывалось зарегистрированным пользователям, что снижает вероятность того, что владельцы веб-сайтов увидят их. Таким образом, даже когда владелец сайта выходит из системы, всплывающие окна никогда не отображаются.

Ваш просмотр всплывающих окон также может быть ограничен, если вы используете расширение для блокировки рекламы в своем браузере. Например, клиент сообщил о взломе всплывающих окон и поделился скриншотами и видео всплывающих окон. После того, как я часами просматривал их веб-сайт, я не смог воссоздать ничего, о чем они сообщали. Я был уверен, что взломан их персональный компьютер, а не сайт. Наконец, меня осенило, почему я не вижу всплывающих окон. Я установил в свой браузер расширение для блокировки рекламы. Как только я отключил расширение для блокировки рекламы, я смог видеть всплывающие окна повсюду. Я делюсь этой позорной историей, чтобы, надеюсь, уберечь вас от той же ошибки. Плагин безопасности WordPress, такой как плагин iThemes Security, позволяет вам следить за журналами безопасности вашего сайта на предмет изменений файлов, логинов и изменений, сделанных пользователями.

4. Вы замечаете снижение посещаемости веб-сайта.

Если вы войдете в свою учетную запись Google Analytics и заметите резкое снижение посещаемости веб-сайта, ваш сайт WordPress может быть взломан. Падение посещаемости сайта заслуживает расследования. На вашем сайте может быть вредоносный скрипт, который перенаправляет посетителей с вашего сайта, или Google уже может внести ваш сайт в черный список как вредоносный.

Первое, на что вы хотите обратить внимание, - это исходящий трафик вашего сайта. Отслеживая свой веб-сайт с помощью Google Analytics, вам нужно будет настроить свой сайт для отслеживания трафика, покидающего ваш сайт. Самый простой способ отслеживать исходящий трафик на вашем сайте WordPress - использовать плагин WordPress Google Analytics. Хороший плагин Google Analytics позволит вам отслеживать конкретную активность одним нажатием кнопки. Если вы обнаружите, что ваш веб-сайт уже внесен в черный список Google, выполните следующие действия, чтобы удалить предупреждение из черного списка Google.

5. Неожиданные изменения файла

Если файлы на вашем сайте были изменены, добавлены или удалены, это может быть признаком того, что ваш сайт был взломан. Вот почему важно иметь систему уведомлений, чтобы предупреждать вас об изменениях файлов веб-сайта. Вы можете изучить любые неожиданные изменения, сравнив измененный файл с версией в последней резервной копии. Функция сканирования изменений файлов iThemes Security Pro уведомит вас о любых изменениях, внесенных на ваш сайт.

Использование плагина безопасности WordPress, такого как iThemes Security, может помочь вам отслеживать изменения файлов. Из-за количества уведомлений, которые может генерировать этот параметр, вы можете исключить файлы и каталоги в настройках обнаружения изменений файлов. Можно исключить каталоги, которые, как вы знаете, будут регулярно обновляться. Файлы резервной копии и кеш-файлы являются прекрасным примером этого, и их исключение уменьшит количество получаемых вами уведомлений.

6. Неожиданные новые пользователи

Если на вашем веб-сайте появляются неожиданные регистрации новых пользователей-администраторов, это еще один признак того, что ваш сайт WordPress был взломан. С помощью эксплойта скомпрометированного пользователя злоумышленник может создать нового пользователя с правами администратора. Обладая новыми правами администратора, хакер готов нанести серьезный ущерб вашему сайту.

В ноябре 2018 года у нас было несколько отчетов о создании новых пользователей-администраторов на сайтах клиентов. Хакеры использовали уязвимость в плагине WP GDPR Compliance (уязвимость исправлена в версии 1.4.3) для создания новых пользователей-администраторов на сайтах WordPress, на которых запущен плагин. Эксплойт плагина позволял неавторизованным пользователям изменять регистрацию пользователя, чтобы изменить роль нового пользователя по умолчанию с подписчика на администратора. К сожалению, это была не единственная уязвимость, и вы не можете просто удалить новых пользователей, созданных злоумышленником, и исправить плагин.

Если у вас были установлены WP GDPR Compliance и WooCommerce, на ваш сайт мог быть внедрен вредоносный код. Злоумышленники смогли использовать фоновый установщик плагина WooCommerce для вставки установщика бэкдора в базу данных. Если на вашем сайте установлен бэкдор, вам следует обратиться к специалисту по восстановлению взлома. Другой вариант - использовать файл резервной копии, чтобы вернуться к копии вашего веб-сайта до взлома с использованием предыдущей резервной копии.

7. Удалены пользователи с правами администратора.

Если вы не можете войти на свой сайт WordPress даже после сброса пароля, это может быть серьезным признаком заражения.

Когда репозиторий Gentoo Github был взломан, первым делом злоумышленник удалил всех пользователей-администраторов. Так как же этот хакер вообще попал в их аккаунт Github? Пароль администратора Gentoo был обнаружен на другом сайте. Я предполагаю, что имя пользователя и пароль были обнаружены либо путем парсинга, либо путем дампа базы данных. Несмотря на то, что пароль администратора для их учетной записи Gentoo Github отличался от пароля, который использовался для взломанной учетной записи, он был очень похож. Это было бы похоже на то, как я использую iAmAwesome2017 в качестве пароля для одной учетной записи и iAmAwesome2019 на другом сайте. Таким образом, хакеры смогли вычислить пароль без особых усилий. Как мы видим, вы должны использовать уникальный пароль для каждой учетной записи. Простого изменения паролей недостаточно. Используя LastPass, вы можете создавать и безопасно хранить надежные уникальные пароли для каждого сайта.

Вы также можете включить функцию «Доверенные устройства» в iThemes Security Pro, чтобы ограничить возможности администратора для входа с ненадежных устройств. Если злоумышленник успешно войдет на ваш сайт как существующий пользователь-администратор - либо путем грубой силы, либо если учетные данные пользователя были частью дампа базы данных, - он не будет иметь полных возможностей администратора.

Даже при взломе пароля это нарушение можно было бы предотвратить, если бы администратор использовал двухфакторную аутентификацию. Двухфакторная аутентификация требует дополнительного кода вместе с вашим именем пользователя и паролем для входа в систему. IThemes Security Pro позволяет вам включить двухфакторную аутентификацию WordPress с помощью мобильного приложения или электронной почты для получения дополнительного кода доступа.

Получите инфографику

Почему хакеры нацелены на сайты WordPress?

Во-первых, важно понимать, что хакеры приходят не только за сайтами, построенными на платформе WordPress CMS (система управления контентом). Фактически, можно с уверенностью сказать, что каждый сайт в Интернете, независимо от того, создан он на WordPress или нет, имеет свои собственные уязвимости и открыт для взлома и других злонамеренных атак.

Тем не менее, веб-сайты WordPress являются наиболее распространенной целью взлома по одной простой причине: WordPress, безусловно, является наиболее часто используемым инструментом для создания веб-сайтов в мире. Фактически, WordPress в настоящее время поддерживает 40% всех известных веб-сайтов.Это означает, что в настоящее время Интернет наводняют сотни миллионов веб-сайтов на базе WordPress. Огромная популярность платформы WordPress дает хакерам со злым умыслом простой способ находить веб-сайты, на которых отсутствуют надлежащие протоколы безопасности, а затем использовать их для собственной выгоды.

Хакеры, как правило, имеют разные мотивы, когда решают взломать веб-сайты. Некоторые хакеры просто изучают «торговлю» и нацеливаются на веб-сайты, которые являются наименее безопасными и наиболее уязвимыми. Другие хакеры подходят к своим усилиям с весьма злонамеренными намерениями, например, распространяют вредоносное ПО WordPress на вашем сайте или используют ваш сайт для атаки на другие ничего не подозревающие сайты.

Тем не менее другие хакеры используют свои усилия для рассылки нежелательной информации по всему Интернету. Большинство из нас видели подобные спам-сообщения в разделах комментариев в блогах или в наших почтовых ящиках после того, как успешный взлом использовал список адресов электронной почты пользователей сайта.

Имея возможность получить конфиденциальную и личную информацию, хакеры могут затем продать ее для получения дохода или даже удержать выкуп за данные, по сути заставляя людей платить, чтобы вернуть свою информацию в надежные руки.

Итак, какова основная мотивация хакеров? Создавать денежный поток для себя. Интернет - прибыльное место, предлагающее всем слоям общества возможность получать прожиточный минимум. Однако это не означает, что все поступают так законно и моралистично. Множество хакеров получают высокую прибыль даже на самом маленьком веб-сайте.

Деньги - это единственная мотивация, в которой они нуждаются, но некоторым нравится ощущение силы, которое они получают, когда успешно взламывают веб-сайт, но подавляющее большинство из них занимается бизнесом исключительно ради денег.

Что такое уязвимость WordPress?

Уязвимость WordPress - это слабое место или недостаток в теме, плагине или ядре WordPress, который может быть использован хакером. Другими словами, уязвимости WordPress создают точку входа, которую хакер может использовать для совершения вредоносных действий.Имейте в виду, что взлом веб-сайтов почти полностью автоматизирован. Из-за этого хакеры могут легко взломать большое количество веб-сайтов практически в кратчайшие сроки. Хакеры используют специальные инструменты, которые сканируют Интернет в поисках известных уязвимостей.

Хакерам нравятся легкие цели, а наличие веб-сайта, на котором запущено программное обеспечение с известными уязвимостями, похоже на передачу хакеру пошаговых инструкций по взлому вашего веб-сайта WordPress, сервера, компьютера или любого другого устройства, подключенного к Интернету.

Наш еженедельный отчет об уязвимостях WordPress охватывает все публично раскрытые уязвимости ядра WordPress, плагинов WordPress и тем WordPress. В этих обзорах мы сообщаем название уязвимого плагина или темы, уязвимые версии и тип уязвимости.

Общие методы, используемые для взлома веб-сайтов WordPress

Хакеры используют уязвимые точки входа для доступа к веб-сайтам. Эти точки входа включают слабые серверы хостинга, бэкдоры и даже страницу входа в WordPress с помощью атак грубой силы.

- Бэкдоры - хакеры также могут создать бэкдор на вашем сайте WordPress. Это означает, что они создают точку входа без необходимости проходить стандартную страницу входа в WordPress. Существуют различные способы создания бэкдора для получения несанкционированного доступа к сайту WordPress.

- Атаки методом грубой силы - эта форма атаки использует простейший метод получения доступа к сайту: снова и снова пытаясь угадать имена пользователей и пароли, пока они не добьются успеха. Сайты WordPress по умолчанию особенно подвержены атакам методом грубой силы, поскольку система допускает неограниченное количество попыток входа в систему.

- Межсайтовый скриптинг. Межсайтовый скриптинг (XSS) - это тип атаки вредоносного ПО, который выполняется путем использования межсайтовых уязвимостей на любом сайте WordPress. Фактически, это наиболее распространенный способ взлома сайтов WordPress, потому что существует очень много плагинов WordPress, имеющих XSS-уязвимости.

- Удаленное выполнение кода . Термин удаленное выполнение кода (RCE) относится к нескольким различным методам взлома и кибератакам, но все они имеют одну общую черту. RCE, иногда называемый инъекцией кода, становится все более распространенным для хакеров способом взлома веб-сайтов всех типов, включая сайты, использующие WordPress в качестве своей системы управления контентом.

- SQL-инъекции . SQL-инъекция (SQLi) - это атака, которая позволяет хакеру воспользоваться уязвимым SQL-запросом для выполнения своего собственного запроса. SQL-инъекции происходят, когда злоумышленник может запустить свой собственный SQL на сервере.

Почему взламывают сайты WordPress?

Существует несколько распространенных причин взлома веб-сайтов WordPress. Соберем каждого из них.

Некачественный хостинг

Не все веб-хосты созданы равными, и выбор одного исключительно по цене может в конечном итоге обойтись вам намного дороже из-за проблем с безопасностью. Большинство сред виртуального хостинга безопасны, но некоторые не разделяют учетные записи пользователей должным образом.

Ваш хост должен проявлять бдительность в отношении применения последних исправлений безопасности и соблюдения других важных рекомендаций по обеспечению безопасности хостинга, связанных с безопасностью серверов и файлов.Как и любой другой веб-сайт в мире, все сайты, работающие на платформе WordPress, размещаются на веб-серверах. Вы можете столкнуться с некоторыми хостинговыми компаниями, которые не защищают свою платформу должным образом или полностью от злонамеренных атак.

Если ваш сайт размещен в небезопасной хостинговой компании, не только ваш сайт открыт для взлома, но и любой другой сайт, размещенный на их серверах.

Выбор качественного хостинг-провайдера WordPress поможет убедиться, что ваш сайт безопасен и не открыт для попыток взлома, которые находятся вне вашего контроля. Фактически, сервер, который был должным образом защищен, сможет заблокировать множество наиболее распространенных попыток взлома WordPress до того, как они станут видимыми для вас.

Чтобы получить максимальную защиту от взломов, которую вы можете получить от своего хостинг-провайдера, вы можете рассмотреть возможность использования провайдера, который предлагает надежный план управляемого хостинга WordPress.

Выберите для своего веб-сайта авторитетный хостинг с надежной репутацией в области безопасности. Поиск хостинга WordPress, которому вы можете доверять, - это первая из уязвимостей безопасности WordPress, которую вы должны попытаться устранить.

Слабые пароли

Слабые пароли - мечта хакера. Вот почему безопасные пароли являются одним из важнейших ключей к защите вашего сайта WordPress от взлома.

Крайне важно, чтобы вы использовали уникальные и надежные пароли для каждой из учетных записей, указанных ниже. Любой из них может позволить хакеру с плохими намерениями получить доступ к вашему сайту и нанести ущерб вашей репутации и бренду:

- Любые и все учетные записи администратора WordPress

- Панель управления хостингом вашего веб-сайта или cPanel, аккаунт

- Все учетные записи FTP

- База данных WordPress, которая используется для работы вашего сайта.

- Все учетные записи электронной почты, которые используются для вашей учетной записи хостинга или администратора WordPress.

Каждая из этих ключевых учетных записей защищена паролем и требует применения уникального и не поддающегося взлому пароля.

Когда вы используете слабые пароли, которые можно легко угадать, злоумышленникам будет довольно просто взломать ваши пароли, используя очень простые хакерские инструменты, доступные почти каждому, у кого есть подключение к Интернету.

Этой серьезной проблемы можно легко избежать, просто используя надежные пароли, которые полностью уникальны для каждой из этих учетных записей.

Если у вас его еще нет, подумайте об установке надежного менеджера паролей, который поможет вам поддерживать все ваши пароли в актуальном состоянии без необходимости записывать их все в блокнот. Конечно, если вы изо всех сил пытаетесь придумать надежные и уникальные пароли, вы также можете использовать встроенный генератор надежных паролей или использовать в Google термин «неразрывный генератор паролей», чтобы найти различные бесплатные онлайн-инструменты, которые могут вам помочь.

Имейте в виду, что ваша учетная запись WordPress является наиболее часто атакуемой уязвимостью безопасности WordPress, поскольку она обеспечивает самый простой доступ к странице администратора вашего сайта. Атаки методом грубой силы - наиболее распространенный метод использования вашего логина WordPress.

Атака методом перебора - это попытка правильно угадать комбинации имени пользователя и пароля для получения доступа к серверной части вашего сайта WordPress. Атаки методом грубой силы могут быть эффективными, потому что WordPress не ограничивает количество попыток входа в систему.

Вы можете усилить безопасность своего входа в WordPress с помощью плагина безопасности WordPress, такого как iThemes Security Pro, чтобы ограничить количество попыток входа в систему. Ограничение попыток входа в систему - это только первый шаг в защите WordPress от перебора.

Помните о безопасности паролей WordPress также важно для защиты вашего входа в WordPress, и именно поэтому вам следует использовать менеджер паролей для генерации случайных надежных паролей и их безопасного хранения. Принуждение каждого пользователя WordPress на вашем сайте использовать надежный пароль значительно снизит эффективность атаки методом грубой силы.

Не обновляются ядро, темы и плагины WordPress

Когда на вашем сайте WordPress используются устаревшие версии плагинов, тем или WordPress, вы рискуете обнаружить на своем сайте известные эксплойты. Самый быстрый способ взломать WordPress - использовать устаревшие плагины, темы или ядро. Обновления предназначены не только для новых функций или исправлений ошибок; они также могут включать исправления безопасности для известных эксплойтов. Несмотря на то, что это самая простая из уязвимостей безопасности WordPress, которую можно предотвратить, в большинстве успешных взломов используются эксплойты, обнаруженные в устаревшем программном обеспечении.

Многие владельцы сайтов испытывают странный страх перед разработкой WordPress. По какой-то причине многие пользователи WordPress боятся обновлять свои сайты до самой последней версии WordPress. Похоже, есть опасения, что при обновлении ядра WordPress они рискуют сломать свои сайты и потерять всю свою работу. Запустите резервную копию перед обновлением uncase есть проблема, но имейте в виду, что самый быстрый способ взлома WordPress - это использовать устаревшие плагины, темы или ядро WordPress.

Реальность такова, что каждая новая версия WordPress предназначена для исправления ошибок и дополнительной защиты от уязвимостей и возможности взлома. Фактически, если вы не полностью обновляли программное обеспечение WordPress, вы фактически оставляете свой сайт гораздо более уязвимым для проблем, чем избегая обновлений.

Если вы опасаетесь, что запуск обновления нанесет вред вашему сайту или сломает его полностью, важно запустить плагин резервного копирования WordPress, который может мгновенно восстановить ваш сайт в худшей из возможных ситуаций.

BackupBuddy - одно из лучших и самых простых решений для постоянного резервного копирования вашего сайта WordPress. Если что-то пойдет не так или ваш сайт сломается по какой-либо причине, вы можете быстро вернуть предыдущую версию и начать заново.

Вы можете автоматизировать обновления на своем сайте, используя функцию управления версиями WordPress iThemes Security Pro. Автоматизация обновлений гарантирует получение критически важных исправлений безопасности, которые защищают ваш сайт от уязвимостей безопасности WordPress, и, в качестве бонуса, сокращает время, которое вы тратите на поддержку своего сайта WordPress.

Подобно тому, как мы только что обсуждали, постоянно обновляя основное программное обеспечение WordPress до текущей версии, то же самое верно и для тем и плагинов, которые вы используете на своем сайте.

На самом деле, полное обновление тем и плагинов не менее важно, чем обновление WordPress. Если вы используете тему или плагин, устаревшие по сравнению с текущими исправлениями безопасности WordPress, весь ваш сайт более уязвим для попыток злонамеренного взлома.

Ошибки и недостатки безопасности обнаруживаются в темах и плагинах ежедневно. Обычно авторы тем и плагинов, которые вы используете, быстро выпускают эти исправления и делают их доступными для вас. Однако, если вы решите не обновлять программное обеспечение, когда вас предупредят, что изменение стало доступным, разработчики мало что смогут для вас сделать.

Важно постоянно обновлять все ваши плагины и темы WordPress. И снова, если вы беспокоитесь, что обновление может вызвать внутренний конфликт и сломать ваш сайт, BackupBuddy полностью защитит вас.

Без использования двухфакторной аутентификации

Помимо использования надежных паролей, добавление двухфакторной аутентификации WordPress является одним из лучших методов защиты входа на ваш сайт. Двухфакторная аутентификация требует, чтобы пользователи использовали токен аутентификации в дополнение к своему имени пользователя и паролю для входа в WordPress.

Даже если правильное имя пользователя и пароль фишинговые прямо из электронной почты пользователя, злонамеренная попытка входа в систему все равно может быть предотвращена, если пользователь использует мобильное приложение для получения своего токена аутентификации. Двухфакторная аутентификация добавляет невероятно высокий уровень безопасности вашему сайту WordPress и может быть легко добавлена с помощью такого плагина, как iThemes Security.

Фактически, недавнее исследование Google подтверждает, что использование двухфакторной аутентификации может остановить 100% автоматических атак ботов. Мне нравятся эти шансы. iThemes Security Pro упрощает добавление двухфакторной аутентификации на веб-сайты WordPress.

Установка программного обеспечения из ненадежных источников

Быстрый поиск в Google обнаружит десятки веб-сайтов по всей сети, которые пытаются бесплатно распространять премиальные или платные темы и плагины WordPress. Конечно, легко поддаться соблазну загрузить и установить эти бесплатные «аннулированные» темы и плагины на свой сайт, чтобы сэкономить деньги.

Но загрузка плагинов и тем из этих крайне ненадежных источников чрезвычайно опасна для здоровья вашего сайта. Они не только могут поставить под угрозу безопасность вашего сайта, но и могут быть легко использованы хакерами для кражи конфиденциальной информации.

Не забывайте загружать темы и плагины только из самых надежных источников, например, напрямую от разработчиков, которые их создали, или из официального репозитория WordPress.

Если вы не можете позволить себе стоимость премиального продукта или просто не хотите его покупать, есть тысячи бесплатных и надежных тем и плагинов, из которых вы можете выбрать. Хотя бесплатные версии могут быть не такими мощными, как платные, они все же могут помочь вам выполнить то, что вы хотите, и защитить ваш сайт от атак.

Вы даже можете найти коды скидок на некоторые популярные (и безопасные) платные темы и плагины, если потратите немного времени на поиски.

Устанавливайте плагины и темы WordPress только из надежных источников. Вам следует устанавливать только программное обеспечение, которое вы получаете с WordPress.org, известных коммерческих репозиториев или напрямую от известных разработчиков. Вам следует избегать «обнуленных» версий коммерческих плагинов, потому что они могут содержать вредоносный код. Неважно, как вы заблокируете свой сайт WordPress, если вы устанавливаете вредоносное ПО.

Если плагин или тема WordPress не распространяется на веб-сайте разработчика, вам следует проявить должную осмотрительность перед загрузкой плагина. Обратитесь к разработчикам, чтобы узнать, связаны ли они каким-либо образом с веб-сайтом, который предлагает их продукт по бесплатной или сниженной цене.

Кроме того, избегайте использования заброшенных плагинов WordPress. Если какой-либо плагин, установленный на вашем сайте WordPress, не получал обновления в течение шести месяцев или дольше, вы можете убедиться, что он не был заброшен. Плагин, не имеющий последних обновлений, не обязательно означает, что от него отказались, это может просто означать, что он имеет полную функциональность и будет получать обновления только для обеспечения совместимости с последними версиями WordPress и PHP.

Бонус: запуск веб-сайта без SSL

Когда кто-то посещает ваш сайт WordPress, начинается линия связи между его устройством и вашим сервером. Связь не является прямой линией, и информация, передаваемая между посетителем и вашим сервером, делает несколько остановок, прежде чем будет доставлена в конечный пункт назначения.

Чтобы лучше понять, как работает шифрование, подумайте, как доставляются ваши онлайн-покупки. Если вы когда-либо отслеживали статус доставки, вы видели, что ваш заказ сделал несколько остановок, прежде чем прибыл к вам домой. Если продавец неправильно упаковал вашу покупку, людям было бы легко увидеть, что вы купили.

Когда посетитель входит на ваш сайт WordPress и вводит платежную информацию, эта информация по умолчанию не шифруется. Таким образом, как и при покупке без упаковки, учетные данные для входа и данные кредитной карты могут быть обнаружены на каждой остановке между компьютером посетителя и вашим сервером.

К счастью, незашифрованный обмен данными - одна из самых простых уязвимостей безопасности WordPress, которую можно устранить. Добавление сертификата SSL к вашему - отличный способ зашифровать и упаковать сообщения на вашем сайте, чтобы гарантировать, что только предполагаемые получатели могут просматривать конфиденциальную информацию, которой вы делитесь. Ваш хост может предоставить услугу по добавлению сертификата SSL на ваш сайт WordPress, или вы можете добавить сертификат SSL самостоятельно.

Если вы решите пойти по пути «сделай сам», я бы порекомендовал использовать certbot. Certbot позволяет очень легко добавить сертификат Let's Encrypt на ваш сайт, а также настроить его для автоматического продления сертификата SSL. Вы также можете ознакомиться с нашим обучением WordPress HTTPS, чтобы узнать, как добавить сертификат SSL на свой сайт.

Меня взломали - что теперь?

Мы рассматриваем сценарий, когда в один (или несколько) файлов шаблона темы внедрен вредоносный код. Такой код может затем повлиять (и заразить) другие файлы темы или фактически любой другой файл на сервере. В учетной записи общего хостинга это может означать, что ваш сайт может быть заражен через другой сайт, размещенный на том же сервере. Вот это страшная мысль.

- Просмотрите все файлы в вашей установке WordPress, чтобы убедиться, что на сайте не осталось скрипта, который продолжает внедрять вредоносный код через разные промежутки времени.

- Измените все FTP, cPanel, все пароли WordPress, а также соли и ключи WordPress. Если атака произошла из-за того, что злоумышленник завладел какими-либо вашими учетными данными администратора, и вы не изменили их, нет ничего, что могло бы помешать им автоматически изменить файлы снова в более поздний срок.

- Проведите комплексное сканирование всех систем, которые подключаются к вашему серверу (через FTP или другие методы). Вокруг плавают вирусы, которые могут перехватить данные для входа в систему. Таким образом, даже если вы измените все свои пароли, если только одна система будет скомпрометирована таким вирусом, все серверы / сайты, подключенные к этой системе, будут продолжать подвергаться атаке.

- Если у вас есть резервная копия WordPress, которую вы сделали до взлома, вы можете попробовать восстановить ее из этой резервной копии, проверив файлы, чтобы увидеть, на месте ли взлом, и перейти оттуда.

- Тщательно очистите каждый из ваших сайтов. Не удаляйте только одну зараженную модификацию файла или запускайте плагин сканера. Просмотрите все каталоги на своем сайте и найдите подозрительные файлы. Вы можете поговорить со своей хостинговой компанией и / или нанять консультанта, такого как Сукури, чтобы помочь в этом процессе. Если на сайте остается хотя бы один скомпрометированный файл или скрытый скрипт, злоумышленник может использовать его для повторной автоматической компрометации вашего сайта.

Лучший способ избежать хакерской хандры WordPress - спеть другую мелодию.

Защитите свой сайт от взлома WordPress

Знание того, насколько опасным может быть взлом вашего веб-сайта, может стать катализатором, который вам понадобится для начала реализации вашей стратегии безопасности WordPress.

- Обновить все - обновления предназначены не только для новых интересных функций и исправлений ошибок. Плагин и их обновления могут включать критические исправления безопасности для известных уязвимостей. Держите ваш сайт в безопасности и обновляйте.

- Используйте двухфакторную аутентификацию. В этом сообщении блога «Новое исследование: насколько эффективна базовая гигиена учетной записи для предотвращения взлома», Google заявил, что использование двухфакторной аутентификации может остановить 100% автоматических атак ботов. Мне нравятся эти шансы. iThemes Security Pro упрощает добавление двухфакторной аутентификации на веб-сайты WordPress.

- Отказаться от взломанных паролей. Взлом данных обычно представляет собой список имен пользователей, паролей и часто других личных данных, которые были раскрыты после взлома сайта. Отказ позволить пользователям вашего сайта использовать пароли, которые, как известно, были взломаны, может значительно повысить безопасность вашего сайта. Вы можете легко отказаться от взломанных паролей с помощью iThemes Security Pro.

- Устанавливайте программное обеспечение из надежных источников. Вам следует устанавливать только программное обеспечение, которое вы получаете с WordPress.org, известных коммерческих репозиториев или напрямую от известных разработчиков. Вам следует избегать «обнуленных» версий коммерческих плагинов, поскольку они могут содержать вредоносный код. Неважно, как вы заблокируете свой сайт WordPress, если вы устанавливаете вредоносное ПО.

- Добавьте ведение журнала безопасности WordPress - журналы безопасности WordPress предоставляют подробные данные и информацию об активности на вашем веб-сайте WordPress. Если вы знаете, что искать в своих журналах, вы можете быстро определить и остановить вредоносное поведение на своем сайте. Узнайте, как добавить журналы безопасности WordPress на свой сайт.

- Будьте очень осторожны при загрузке плагинов и тем - плагины и темы с неизвестных сайтов могут быть скомпрометированы с помощью кода, который запускает мяч для хакеров. Некоторые вирусы для плагинов / тем предназначены для автоматического заражения всех остальных плагинов и тем на сайте. Это означает, что даже если вы удалите тот, который вызвал проблему, остальные все равно будут заражены.

- Составьте план резервного копирования (и сделайте его надежным) - резервное копирование вашего сайта WordPress на раннем этапе и частое резервное копирование. Ключевым моментом является наличие здоровой полной резервной копии вашего сайта. Храните архив из нескольких файлов резервных копий. В случае аварии вам понадобится резервная копия для восстановления вашего сайта (после очистки сервера). Совет по файлам резервных копий: время от времени запускайте несколько тестовых восстановлений файлов резервных копий. Наличие резервной копии, которую вы не можете восстановить, - это, вероятно, худшее, что может случиться (после взлома). BackupBuddy - это плагин для резервного копирования WordPress, который позволяет вам настраивать резервное копирование по расписанию, которое будет выполняться автоматически, и где файлы резервных копий могут быть сохранены в удаленном месте. Это должно дать вам уверенность в том, что у вас всегда будет исправный файл резервной копии.

Основные причины взлома WordPress

Хотя уязвимости WordPress пугают, хорошая новость заключается в том, что большинство уязвимостей WordPress обнаруживаются и исправляются до того, как злоумышленники получают возможность их использовать. Вы можете помочь защитить свой веб-сайт от уязвимостей, обновляя ядро WordPress, а также плагин и темы - лучший способ убедиться, что вы получаете последние исправления безопасности.

Для наиболее надежной защиты сайта, которую вы найдете в плагине WordPress, попробуйте использовать мощный плагин безопасности WordPress, такой как iThemes Security Pro.

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 30 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С двухфакторной аутентификацией WordPress, защитой от перебора, надежным паролем и многим другим вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security Pro сейчас

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.