WordPress hackeado: 7 sinais de alerta para assistir

Publicados: 2021-09-29Uma das situações mais frustrantes e estressantes que você pode enfrentar como proprietário de um site WordPress é descobrir que seu site foi hackeado. Em um minuto, seu site está funcionando bem, trazendo tráfego e, com sorte, receita. E então, a próxima coisa que você sabe, descobre que algo está muito errado com o seu site WordPress.

Infelizmente, a realidade de que seu site WordPress pode ser hackeado precisa ser tratada da forma mais eficiente e eficaz possível para garantir que isso nunca aconteça. Porque se você se deparar com um site invadido, provavelmente se perguntará por que seu site, em particular, foi alvo de um ataque malicioso e como recuperá-lo o mais rápido possível.

Os hacks do WordPress vêm em muitas formas, formatos e tamanhos. Isso significa que, como proprietários de sites WordPress, é importante saber todos os motivos comuns pelos quais sites WordPress podem ser hackeados com sucesso. Neste guia, discutiremos os motivos comuns pelos quais sites WordPress são hackeados, juntamente com etapas simples que você pode seguir para proteger seu site.

Você está se perguntando “ Meu site WordPress foi hackeado? ”Significa que você vai querer algumas respostas rápidas. Nesta postagem, cobrimos sete sinais de infecção e o que fazer se você descobrir que foi hackeado.

Quanto mais rápido você notar os sinais de violação de um site, mais rápido poderá limpar o seu site. Quanto mais rápido você limpar o seu site, menos danos o hack poderá causar ao seu site. Observação: duas coisas que mencionamos bastante neste artigo são a importância de um backup sólido do WordPress e de uma solução de segurança do WordPress. É altamente recomendável instalar e ativar um plug-in de segurança do WordPress e um plug-in de backup do WordPress o mais rápido possível.

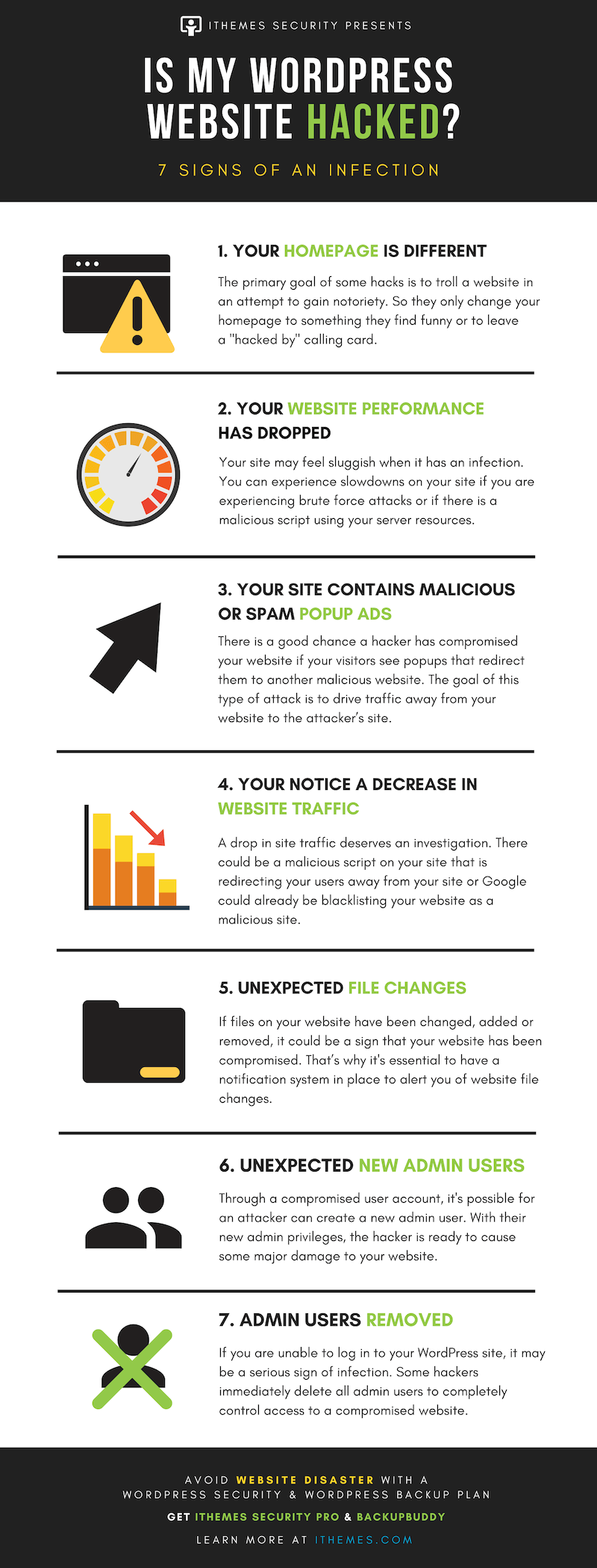

7 sinais de que seu site WordPress foi invadido. Infográfico

Nem todos os hacks têm o mesmo objetivo, portanto, os sinais de comprometimento de um site dependerão do motivo do invasor. Aqui estão 7 sintomas diferentes que você deve observar ao monitorar a integridade do seu site.

1. Sua página inicial é diferente

Mudanças em sua página inicial parecem um sinal óbvio. Mas quantas vezes você realmente faz uma verificação completa em sua página inicial? Eu sei que normalmente vou direto para o meu URL de login e não para o meu URL inicial. A partir daí, eu faço o login, atualizo meu site ou edito uma postagem. Depois que termino o que vim fazer, geralmente saio sem olhar a página inicial do meu site.

O objetivo principal de alguns hacks é roubar um site ou ganhar notoriedade. Então, eles apenas mudam sua página inicial para algo que eles acham engraçado ou para deixar um cartão de visita hackeado .

Se notar uma mudança em sua página inicial, você pode restaurar seu site de forma rápida e fácil usando um arquivo de backup feito com um plug-in de backup WordPress confiável, como BackupBuddy.

2. O desempenho do seu site caiu

Seu site pode ficar lento quando há uma infecção. Você pode experimentar lentidão em seu site se estiver enfrentando ataques de força bruta ou se houver um script malicioso usando os recursos do servidor para mineração de criptomoeda. Da mesma forma, um DDoS (ou ataque de negação de serviço ) ocorre quando uma rede de IPs envia simultaneamente solicitações para o seu site na tentativa de travá-lo.

Se o seu site estiver lento, verifique os logs de acesso do servidor para um número inesperado de solicitações. Você também pode usar um firewall de aplicativo da web como o fornecido pela Sucuri para ajudar a proteger seu site contra um ataque DDoS.

Observe que uma queda no desempenho não significa necessariamente que alguém invadiu seu site. Você pode precisar apenas de algumas dicas sobre como acelerar um site WordPress. O recurso WordPress Malware Scan do plugin de segurança iThemes ajudará a identificar scripts suspeitos.

3. Seu site contém anúncios pop-up maliciosos ou de spam

Há uma boa chance de um hacker ter comprometido seu site se os visitantes virem pop-ups que os redirecionam para um site malicioso. O objetivo desse tipo de ataque é direcionar o tráfego do seu site para o site do invasor, para que eles possam direcionar os usuários com fraude de cliques para publicidade paga por clique.

O mais frustrante sobre esse tipo de hack é que você pode não conseguir ver os pop-ups. Um hack pop-up pode ser projetado para não ser exibido para usuários conectados, o que diminui as chances de os proprietários de sites os verem. Portanto, mesmo quando o proprietário do site efetua logout, os pop-ups nunca serão exibidos.

Sua visualização dos pop-ups também pode ser limitada se você usar uma extensão de bloqueador de anúncios em seu navegador. Por exemplo, um cliente relatou um hack de pop-up e compartilhou capturas de tela e um vídeo dos pop-ups. Depois de passar horas examinando o site deles, não consegui recriar nada do que eles estavam relatando. Eu estava convencido de que seu computador pessoal havia sido hackeado e não o site. Finalmente, percebi por que não conseguia ver os pop-ups. Eu tinha instalado uma extensão de bloqueador de anúncios no meu navegador. Assim que desativei a extensão do bloqueador de anúncios, consegui ver pop-ups em todos os lugares. Compartilho essa história embaraçosa para, com sorte, evitar que você caia no mesmo erro. Um plug-in de segurança do WordPress, como o plug-in de segurança iThemes, permite que você fique de olho nos logs de segurança do seu site para alterações de arquivos, logins e alterações feitas pelos usuários.

4. Você nota uma diminuição no tráfego do site

Se você entrar em sua conta do Google Analytics e notar uma queda acentuada no tráfego do site, seu site WordPress pode ser hackeado. Uma queda no tráfego do site merece uma investigação. Pode haver um script malicioso em seu site que está redirecionando os visitantes para fora do seu site, ou o Google já pode estar colocando seu site na lista negra como um site malicioso.

A primeira coisa que você deve procurar é o tráfego de saída do seu site. Ao rastrear seu site com o Google Analytics, você precisará configurá-lo para rastrear o tráfego que sai de seu site. A maneira mais fácil de monitorar o tráfego de saída em seu site WordPress é usar um plugin do Google Analytics para WordPress. Um bom plug-in do Google Analytics permitirá que você rastreie atividades específicas com o clique de um botão. Se você descobrir que seu site já foi colocado na lista negra do Google, siga estas etapas para saber como remover o aviso da lista negra do Google.

5. Mudanças inesperadas de arquivo

Se os arquivos em seu site foram alterados, adicionados ou removidos, pode ser um sinal de que seu site foi comprometido. É por isso que é essencial ter um sistema de notificação para alertá-lo sobre alterações de arquivos do site. Você pode investigar qualquer alteração inesperada comparando o arquivo alterado com uma versão em um backup recente. O recurso de verificação de alteração de arquivo do iThemes Security Pro o notificará sobre quaisquer alterações feitas em seu site.

Usar um plugin de segurança do WordPress como o iThemes Security pode ajudá-lo a rastrear alterações em arquivos. Devido ao número de notificações que esta configuração pode gerar, você pode excluir arquivos e diretórios nas configurações de Detecção de alteração de arquivo. Não há problema em excluir diretórios que você sabe que serão atualizados regularmente. Os arquivos de backup e cache são um exemplo perfeito disso, e excluí-los reduzirá o número de notificações que você receberá.

6. Novos usuários inesperados

Se o seu site tiver registros inesperados de novos usuários administradores, esse é outro sinal de que o seu site WordPress foi hackeado. Por meio de uma exploração de um usuário comprometido, um invasor pode criar um novo usuário administrador. Com seus novos privilégios de administrador, o hacker está pronto para causar grandes danos ao seu site.

Em novembro de 2018, recebemos vários relatos de novos usuários administradores criados em sites de clientes. Os hackers usaram uma vulnerabilidade no plugin WP GDPR Compliance (vulnerabilidade corrigida na versão 1.4.3) para criar novos usuários admin em sites WordPress executando o plugin. A exploração do plug-in permitiu que usuários não autorizados modificassem o registro do usuário para alterar a função padrão de novo usuário de assinante para administrador. Infelizmente, essa não foi a única vulnerabilidade e você não pode simplesmente remover os novos usuários que o invasor criou e corrigir o plug-in.

Se você tinha WP GDPR Compliance e WooCommerce instalados, seu site pode ter sido injetado com um código malicioso. Os invasores foram capazes de usar o instalador em segundo plano do plug-in WooCommerce para inserir um instalador de backdoor no banco de dados. Se o seu site tiver um backdoor instalado, você deve entrar em contato com um especialista em reparos de hack. Outra opção é usar um arquivo de backup para reverter para uma cópia do seu site antes da violação usando um backup anterior.

7. Usuários Admin removidos

Se você não conseguir entrar no seu site WordPress, mesmo após uma redefinição de senha, pode ser um sinal sério de infecção.

Quando o repositório Gentoo Github foi hackeado, a primeira coisa que o atacante fez foi deletar todos os usuários administradores. Então, como esse hacker conseguiu entrar na conta do Github? A senha de um usuário administrador do Gentoo foi descoberta em um site diferente. Estou supondo que o nome de usuário e a senha foram descobertos por meio de raspagem ou despejo de banco de dados. Mesmo que a senha do administrador para sua conta Gentoo Github fosse diferente daquela usada na conta comprometida, era muito semelhante. Então, seria como se eu usasse iAmAwesome2017 como senha em uma conta e iAmAwesome2019 em outro site. Assim, os hackers conseguiram descobrir a senha com um pouco de esforço. Como podemos ver, você deve usar uma senha única para cada conta. Uma simples variação em suas senhas não é suficiente. Usando o LastPass, você pode gerar e armazenar com segurança senhas fortes e exclusivas para cada site.

Você também pode ativar o recurso Dispositivos confiáveis no iThemes Security Pro para restringir os recursos de administrador para logins de dispositivos não confiáveis. Se um invasor fizer login com êxito em seu site como um usuário administrador existente - seja por um ataque de força bruta ou se as credenciais do usuário fizerem parte de um despejo de banco de dados - ele não terá recursos administrativos completos.

Mesmo com a senha sendo comprometida, essa violação poderia ter sido evitada se o administrador estivesse usando autenticação de dois fatores. A autenticação de dois fatores requer um código extra junto com seu nome de usuário e credenciais de senha para fazer login. O iThemes Security Pro permite que você habilite o WordPress de dois fatores usando um aplicativo móvel ou e-mail para receber seu código adicional de acesso.

Obtenha os infográficos

Por que os hackers têm como alvo sites WordPress?

Em primeiro lugar, é importante entender que os hackers não estão atrás apenas de sites criados na plataforma WordPress CMS (sistema de gerenciamento de conteúdo). Na verdade, é seguro dizer que todo site na Internet, seja construído com WordPress ou não, tem suas próprias vulnerabilidades e está aberto ao potencial de hackers e outros ataques maliciosos.

No entanto, os sites WordPress são o alvo mais comum de hackers por uma razão simples: o WordPress é, de longe, a ferramenta de construção de sites mais usada no mundo. Na verdade, o WordPress está atualmente alimentando 40% de todos os sites conhecidos.Isso significa que existem centenas de milhões de sites com WordPress inundando a Internet. A imensa popularidade da plataforma WordPress oferece aos hackers mal-intencionados uma maneira simples de localizar sites que não possuem os protocolos de segurança adequados e, em seguida, explorá-los para seu próprio ganho.

Os hackers tendem a ter vários motivos diferentes quando decidem invadir sites. Alguns hackers estão apenas aprendendo “o comércio” e têm como alvo os sites menos seguros e mais vulneráveis. Outros hackers abordam seus esforços com intenções altamente maliciosas, como distribuir malware do WordPress em seu site ou usar seu site para atacar outros sites desavisados.

Ainda outros hackers usam seus esforços para enviar spam informações indesejadas por toda a Internet. A maioria de nós já viu esse tipo de mensagem de spam nas seções de comentários do blog ou em nossas caixas de e-mail depois que um hack explorou a lista de e-mail de um usuário do site.

Ao conseguir obter informações confidenciais e privadas, os hackers podem vendê-las para obter uma receita ou até mesmo reter o resgate dos dados, essencialmente fazendo com que as pessoas paguem para ter suas informações de volta em boas mãos.

Então, qual é a principal motivação dos hackers? Para criar fluxo de caixa para si próprios. A Internet é um lugar lucrativo que oferece a todas as esferas da vida a oportunidade de gerar um salário digno. No entanto, isso não significa que todo mundo faça isso de maneira legal e moralista. Uma multidão de hackers está obtendo grandes lucros até mesmo com o menor site.

O dinheiro é toda a motivação de que precisam, mas alguns desfrutam da sensação de poder que obtêm quando conseguem violar um site da Web, mas a grande maioria está no negócio apenas pelo dinheiro.

O que é uma vulnerabilidade do WordPress?

Uma vulnerabilidade do WordPress é uma fraqueza ou falha em um tema, plug-in ou núcleo do WordPress que pode ser explorado por um hacker. Em outras palavras, as vulnerabilidades do WordPress criam um ponto de entrada que um hacker pode usar para realizar atividades maliciosas.Lembre-se de que os hackers de sites são quase todos automatizados. Por causa disso, os hackers podem facilmente invadir um grande número de sites em praticamente nenhum momento. Os hackers usam ferramentas especiais que fazem a varredura na Internet, em busca de vulnerabilidades conhecidas.

Hackers gostam de alvos fáceis, e ter um site que executa software com vulnerabilidades conhecidas é como entregar a um hacker as instruções passo a passo para invadir seu site WordPress, servidor, computador ou qualquer outro dispositivo conectado à Internet.

Nosso relatório semanal de vulnerabilidade do WordPress cobre todo o núcleo do WordPress divulgado publicamente, plug-in do WordPress e vulnerabilidades do tema do WordPress. Nessas comparações, compartilhamos o nome do plugin ou tema vulnerável, as versões afetadas e o tipo de vulnerabilidade.

Métodos comuns usados para invadir sites WordPress

Os hackers usam pontos de entrada vulneráveis para obter acesso a sites. Esses pontos de entrada incluem servidores de hospedagem fracos, backdoors e até mesmo a página de login do WordPress por meio de ataques de força bruta.

- Backdoors - os hackers também podem criar uma entrada backdoor no seu site WordPress. Isso significa que eles criam um ponto de entrada sem precisar passar pela página de login padrão do WordPress. Existem várias maneiras de criar uma entrada de backdoor para obter acesso não autorizado a um site WordPress.

- Ataques de força bruta - esta forma de ataque explora o método mais simples de obter acesso a um site: tentando adivinhar nomes de usuário e senhas, repetidamente, até que tenham sucesso. Os sites WordPress são especialmente suscetíveis a ataques de força bruta por padrão porque o sistema permite tentativas de login ilimitadas.

- Cross-site scripting - Cross-site scripting (XSS) é um tipo de ataque de malware executado explorando vulnerabilidades entre sites em qualquer site WordPress. Na verdade, é a maneira mais comum de sites do WordPress serem hackeados porque há muitos plug-ins do WordPress com vulnerabilidades de XSS.

- Execução remota de código - O termo execução remota de código (RCE) se refere a várias técnicas de hacking e ataques cibernéticos diferentes, mas todos eles têm uma coisa importante em comum. RCE, às vezes referido como injeção de código, é uma forma cada vez mais comum para hackers comprometer sites de todos os tipos, incluindo sites que executam WordPress como seu sistema de gerenciamento de conteúdo.

- Injeções de SQL - Uma injeção de SQL (SQLi) é um ataque que permite que um hacker aproveite uma consulta SQL vulnerável para executar sua própria consulta. As injeções de SQL ocorrem quando um invasor consegue executar seu próprio SQL em um servidor.

Por que sites WordPress são hackeados?

Existem vários motivos comuns para os sites do WordPress serem hackeados. Vamos atacar cada um deles.

Hospedagem de baixa qualidade

Nem todos os hosts da web são criados iguais e escolher um apenas pelo preço pode acabar custando muito mais a longo prazo com problemas de segurança. A maioria dos ambientes de hospedagem compartilhada é segura, mas alguns não separam adequadamente as contas dos usuários.

Seu host deve estar atento à aplicação dos patches de segurança mais recentes e ao seguir outras práticas recomendadas de segurança de hospedagem importantes relacionadas à segurança de servidor e arquivo.Assim como todos os outros sites do mundo, os sites executados na plataforma WordPress são todos hospedados em servidores da web. Você pode encontrar algumas empresas de hospedagem que não protegem adequada ou totalmente sua plataforma contra ataques maliciosos.

Se o seu site estiver hospedado em uma empresa de hospedagem insegura, não apenas seu site estará aberto ao potencial de hacks, mas também a qualquer outro site hospedado em seus servidores.

A escolha de um provedor de hospedagem WordPress de qualidade ajudará a garantir que seu site seja seguro e não esteja aberto a tentativas de hackers que estejam fora do seu controle. Na verdade, um servidor que foi devidamente protegido será capaz de bloquear muitas das tentativas de hacking mais comuns do WordPress antes que elas se tornem visíveis para você.

Para obter o máximo de proteção contra hacks de seu provedor de hospedagem, você pode considerar o uso de um provedor que ofereça um plano de hospedagem WordPress gerenciado confiável.

Escolha um host confiável para o seu site com um histórico de segurança sólido. Encontrar uma hospedagem WordPress na qual você pode confiar é a primeira das vulnerabilidades de segurança do WordPress que você deve tentar mitigar.

Senhas fracas

Senhas fracas são o sonho de um hacker que se torna realidade. É por isso que senhas seguras são uma das maiores chaves para manter seu site WordPress livre de hackers.

É extremamente importante que você use senhas muito exclusivas e fortes para cada uma das contas abaixo. Qualquer um deles pode permitir que um hacker com más intenções obtenha acesso ao seu site e prejudique a sua reputação e marca:

- Qualquer e todas as contas de administrador do WordPress

- O painel de controle de hospedagem do seu site, ou cPanel, conta

- Todas as contas FTP

- O banco de dados WordPress usado para alimentar seu site

- Todas as contas de e-mail usadas para sua conta de hospedagem ou administrador do WordPress

Cada uma dessas contas-chave é protegida por senha e precisa ter uma senha exclusiva e inquebrável aplicada.

Quando você usa senhas fracas que podem ser facilmente adivinhadas, torna-se bastante simples para hackers mal-intencionados quebrar suas senhas totalmente usando ferramentas de hacking muito básicas disponíveis para quase todos com uma conexão à Internet.

Esse grande problema pode ser facilmente evitado simplesmente usando senhas fortes que são completamente exclusivas para cada um desses logins de conta.

Se você ainda não tiver um, considere a instalação de um gerenciador de senhas confiável que pode ajudá-lo a manter todas as suas senhas atualizadas sem a necessidade de anotá-las em um bloco de notas. Claro, se você está lutando para encontrar senhas fortes e exclusivas, você também pode usar um gerador de senha forte embutido ou o termo “gerador de senha inquebrável” no Google para encontrar várias ferramentas online gratuitas que podem ajudá-lo.

Lembre-se de que seu login do WordPress é a vulnerabilidade de segurança do WordPress mais comumente atacada porque fornece o acesso mais fácil à página de administração do seu site. Ataques de força bruta são o método mais comum de explorar seu login do WordPress.

Um ataque de força bruta é uma tentativa de adivinhar corretamente as combinações de nome de usuário e senha para obter acesso ao backend do seu site WordPress. Ataques de força bruta podem ser eficazes porque o WordPress não limita o número de tentativas de login que alguém pode fazer.

Você pode fortalecer a segurança do seu login do WordPress usando um plugin de segurança do WordPress como o iThemes Security Pro para limitar o número de tentativas de login. Limitar as tentativas de login é apenas o primeiro passo na proteção de força bruta do WordPress.

Estar atento à segurança da senha do WordPress também é essencial para proteger o login do WordPress, e é por isso que você deve usar um gerenciador de senhas para gerar senhas fortes aleatórias e armazená-las com segurança. Forçar todos os usuários do WordPress em seu site a usar uma senha forte diminuirá muito a eficácia de um ataque de força bruta.

Não atualizando o núcleo, temas e plug-ins do WordPress

Quando seu site WordPress está executando versões desatualizadas de plug-ins, temas ou WordPress, você corre o risco de ter exploits conhecidos em seu site. A maneira mais rápida de invadir o WordPress é por meio de plug-ins, temas ou núcleo desatualizados. As atualizações não são apenas para novos recursos ou correções de bugs; eles também podem incluir patches de segurança para exploits conhecidos. Embora essa seja a vulnerabilidade de segurança do WordPress mais fácil de prevenir, os hacks mais bem-sucedidos usam exploits encontrados em softwares desatualizados.

Há um medo estranho no mundo do desenvolvimento WordPress entre muitos proprietários de sites. Por alguma razão, muitos usuários do WordPress têm medo de atualizar seus sites para a versão mais recente do WordPress. O medo, ao que parece, é que, ao executar uma atualização do núcleo do WordPress, eles corram o risco de quebrar seus sites e perder todo o seu trabalho. Execute um backup antes de atualizar e desmonte o problema, mas tenha em mente que a maneira mais rápida de hackear o WordPress é por meio de plug-ins desatualizados, temas ou núcleo do WordPress.

A realidade é que cada nova versão do WordPress é projetada para corrigir bugs e protegê-lo ainda mais contra vulnerabilidades e o potencial de hacks. Na verdade, se você não mantém seu software WordPress totalmente atualizado, está deixando seu site muito mais vulnerável a problemas do que ao evitar as atualizações.

Se você tem medo de que a execução de uma atualização possa causar danos ao seu site ou quebrá-lo completamente, é importante executar um plug-in de backup do WordPress que pode restaurar instantaneamente o seu site se a pior situação possível acontecer.

BackupBuddy é uma das melhores e mais fáceis soluções para manter o backup completo de seu site WordPress o tempo todo. Se algo der errado ou seu site quebrar por qualquer motivo, você pode rapidamente trazer de volta a versão anterior e começar de novo.

Você pode automatizar as atualizações em seu site usando o recurso de gerenciamento de versão do iThemes Security Pro WordPress. Automatizar suas atualizações garante que você obtenha os patches de segurança críticos que protegem seu site contra vulnerabilidades de segurança do WordPress e, como um bônus, reduz a quantidade de tempo que você gasta mantendo seu site WordPress.

De maneira semelhante à que acabamos de discutir sobre como manter seu software principal WordPress constantemente atualizado para a versão atual, o mesmo se aplica aos temas e plug-ins que você está executando em seu site.

Na verdade, manter os temas e plug-ins totalmente atualizados é tão importante quanto atualizar o WordPress. Se você estiver usando um tema ou plug-in desatualizado pelas correções de segurança atuais do WordPress, todo o seu site ficará mais vulnerável a tentativas de hackers maliciosos.

Bugs e falhas de segurança são descobertos em temas e plug-ins diariamente. Normalmente, os autores dos temas e plug-ins que você usa liberam rapidamente essas correções e as disponibilizam para você. No entanto, se você optar por não atualizar o software quando for alertado de que uma alteração foi disponibilizada, não há muito que os desenvolvedores possam fazer por você.

É importante manter todos os seus plug-ins e temas do WordPress atualizados o tempo todo. E, novamente, se você está preocupado que uma atualização possa causar um conflito interno e interromper o seu site, o BackupBuddy o protege totalmente.

Não usando autenticação de dois fatores

Além de usar senhas fortes, adicionar a autenticação de dois fatores do WordPress é um dos melhores métodos para proteger os logins do seu site. A autenticação de dois fatores exige que os usuários usem um token de autenticação além de seu nome de usuário e senha para fazer login no WordPress.

Mesmo que um nome de usuário e uma senha corretos sejam phishing diretamente do e-mail de um usuário, a tentativa de login mal-intencionado ainda pode ser evitada se o usuário estiver usando o aplicativo móvel para receber seu token de autenticação. A autenticação de dois fatores adiciona uma camada incrivelmente forte de segurança ao seu site WordPress e pode ser facilmente adicionada usando um plugin como o iThemes Security.

Na verdade, uma pesquisa recente do Google confirma que o uso de autenticação de dois fatores pode impedir 100% dos ataques de bot automatizados. Eu gosto dessas probabilidades. O iThemes Security Pro facilita a adição de autenticação de dois fatores a sites WordPress.

Instalando software de fontes não confiáveis

Uma rápida pesquisa no Google irá revelar dezenas de sites em toda a web que tentam distribuir temas e plug-ins premium ou pagos do WordPress de forma totalmente gratuita. Claro, é fácil ficar tentado a baixar e instalar esses temas e plug-ins “anulados” gratuitos em seu site para economizar algum dinheiro.

Mas baixar plug-ins e temas dessas fontes pouco confiáveis é extremamente perigoso para a saúde do seu site. Eles provavelmente não irão comprometer a segurança do seu site, mas podem ser facilmente usados por hackers para roubar informações altamente confidenciais.

Lembre-se de baixar temas e plug-ins apenas das fontes mais confiáveis, como diretamente dos desenvolvedores que os criaram ou do repositório oficial do WordPress.

Se você não puder pagar o custo de um produto premium ou simplesmente não quiser comprar um, existem milhares de temas e plug-ins gratuitos e confiáveis à sua escolha. Embora as versões gratuitas possam não ser tão impactantes quanto as versões pagas, elas ainda podem ajudá-lo a realizar o que deseja e manter seu site protegido contra ataques.

Você pode até encontrar códigos de desconto em alguns temas e plug-ins pagos populares (e seguros) se parar um pouco para olhar.

Instale apenas plug-ins e temas do WordPress de fontes confiáveis. Você só deve instalar softwares obtidos no WordPress.org, em repositórios comerciais conhecidos ou diretamente de desenvolvedores confiáveis. Você deve evitar a versão “anulada” de plug-ins comerciais porque eles podem conter código malicioso. Não importa como você bloqueia seu site WordPress se é você quem está instalando malware.

Se o plugin ou tema do WordPress não está sendo distribuído no site do desenvolvedor, você deve fazer a devida diligência antes de baixar o plugin. Entre em contato com os desenvolvedores para ver se eles são de alguma forma afiliados ao site que está oferecendo seu produto a um preço gratuito ou com desconto.

Além disso, evite usar plug-ins abandonados do WordPress. Se algum plugin instalado em seu site WordPress não receber uma atualização em seis meses ou mais, você pode querer ter certeza de que ele não foi abandonado. Um plug-in sem nenhuma atualização recente não significa necessariamente que foi abandonado, pode apenas significar que o recurso está completo e só receberá atualizações para garantir a compatibilidade com as versões mais recentes do WordPress e do PHP.

Bônus: administrar um site não SSL

Quando alguém visita seu site WordPress, uma linha de comunicação entre o dispositivo e o servidor é iniciada. A comunicação não é uma linha direta e as informações passadas entre o visitante e seu servidor fazem várias paradas antes de serem entregues ao seu destino final.

Para entender melhor como funciona a criptografia, considere como suas compras online são entregues. Se você já rastreou o status de entrega, viu que seu pedido parou várias vezes antes de chegar em sua casa. Se o vendedor não empacotou corretamente sua compra, seria fácil para as pessoas verem o que você comprou.

Quando um visitante faz login em seu site WordPress e insere informações de pagamento, essas informações não são criptografadas por padrão. Assim, assim como sua compra não embalada, há uma oportunidade para as credenciais de login e os detalhes do cartão de crédito serem descobertos em cada parada entre o computador do visitante e seu servidor.

Felizmente, a comunicação não criptografada é uma das vulnerabilidades de segurança do WordPress mais fáceis de mitigar. Adicionar um certificado SSL ao seu é uma ótima maneira de criptografar e empacotar a comunicação em seu site para garantir que apenas os destinatários pretendidos possam visualizar as informações confidenciais que estão sendo compartilhadas. Seu host pode fornecer um serviço para adicionar um certificado SSL ao seu site WordPress ou você pode adicionar o certificado SSL por conta própria.

Se você decidir seguir o caminho do faça-você-mesmo, eu recomendaria usar o certbot. O Certbot torna muito fácil adicionar um certificado Let's Encrypt ao seu site, bem como configurá-lo para renovar automaticamente o seu certificado SSL. Você também pode verificar nosso treinamento HTTPS em WordPress para saber como adicionar um certificado SSL ao seu site.

Eu fui hackeado - e agora?

O cenário que estamos vendo é quando um (ou mais) dos arquivos de modelo de um tema foi injetado com código malicioso. Esse código pode então afetar (e infectar) outros arquivos de tema ou, na verdade, qualquer outro arquivo no servidor. Em uma conta de hospedagem compartilhada, isso pode significar que seu site pode ser infectado por meio de outro site hospedado no mesmo servidor. Agora, esse é um pensamento assustador.

- Percorra todos os arquivos em sua instalação do WordPress para se certificar de que não há nenhum script restante no site que continua a injetar código malicioso em intervalos diferentes.

- Altere todos os FTP, cPanel, todas as senhas do WordPress e seus sais e chaves do WordPress. Se o ataque aconteceu porque o invasor obteve qualquer uma das suas credenciais de login de administrador e você não as alterou, não há nada que os impeça de modificar os arquivos automaticamente novamente em uma data posterior.

- Faça uma verificação abrangente de todos os sistemas que se conectam ao seu servidor (via FTP ou outros métodos). Existem vírus circulando por aí que podem farejar os detalhes de login. Portanto, mesmo que você altere todas as suas senhas, se apenas um sistema for comprometido com esse vírus, todos os servidores / sites conectados a esse sistema continuarão a ser atacados.

- Se você tiver um backup do WordPress feito antes do hack, pode tentar restaurar a partir desse backup, verificando os arquivos para ver se o hack está em vigor e continuar a partir daí.

- Limpe completamente cada um de seus sites. Não remova apenas uma modificação de arquivo infectado ou execute um plug-in de scanner. Percorra todos os diretórios do seu site e procure por arquivos suspeitos. Você pode querer falar com sua empresa de hospedagem e / ou contratar um consultor como a Sucuri para ajudar neste processo. Se apenas um arquivo comprometido ou script colocado secretamente permanecer no site, isso pode ser usado pelo invasor para comprometer automaticamente o seu site novamente.

A melhor maneira de evitar o blues hackeado do WordPress é cantar uma música diferente.

Proteja e proteja seu site contra invasão de WordPress

Saber o quão perigoso pode ser se seu site for comprometido pode ser o catalisador de que você precisa para começar a implementar sua estratégia de segurança do WordPress.

- Atualizar tudo - as atualizações não são apenas para novos recursos interessantes e correções de bugs. As atualizações de plug-ins e suas atualizações podem incluir patches de segurança críticos para vulnerabilidades conhecidas. Mantenha seu site seguro e atualizado.

- Use a autenticação de dois fatores - nesta postagem do blog, Nova pesquisa: quão eficaz é a higiene básica da conta na prevenção de sequestros, o Google afirmou que o uso da autenticação de dois fatores pode impedir 100% dos ataques de bot automatizados. Eu gosto dessas probabilidades. O iThemes Security Pro facilita a adição de autenticação de dois fatores a sites WordPress.

- Recusar senhas comprometidas - uma violação de dados normalmente é uma lista de nomes de usuário, senhas e, muitas vezes, outros dados pessoais que foram expostos depois que um site foi comprometido. Recusar-se a permitir que os usuários do seu site usem senhas que estão comprometidas pode aumentar drasticamente a segurança do seu site. Você pode facilmente recusar senhas comprometidas usando o iThemes Security Pro.

- Instale software de fontes confiáveis - você só deve instalar software obtido no WordPress.org, em repositórios comerciais conhecidos ou diretamente de desenvolvedores confiáveis. Você vai querer evitar versões “anuladas” de plug-ins comerciais porque eles podem conter código malicioso. Não importa como você bloqueia seu site WordPress se é você quem está instalando malware.

- Adicione o registro de segurança do WordPress - os registros de segurança do WordPress fornecem dados detalhados e percepções sobre a atividade em seu site WordPress. Se você souber o que procurar em seus logs, poderá identificar e interromper rapidamente o comportamento malicioso em seu site. Aprenda a adicionar logs de segurança do WordPress ao seu site.

- Tenha muito cuidado ao fazer o download de plug-ins e temas - Plug-ins e temas de sites desconhecidos podem ser comprometidos com códigos que fazem a bola rolar para os hackers. Alguns vírus de plug-in / tema são projetados para infectar automaticamente todos os outros plug-ins e temas do site. Isso significa que, mesmo que você limpe o que causou o problema, os outros ainda estarão infectados.

- Tenha um plano de backup (e torne-o confiável) - Faça backup do seu site WordPress com antecedência e faça backup com frequência. Ter um backup completo e saudável do seu site é fundamental. Mantenha um arquivo de vários arquivos de backup. Se ocorrer um desastre, você precisará de um backup para restaurar seu site (após a limpeza do servidor). Dica rápida sobre arquivos de backup: execute algumas restaurações de teste de seus arquivos de backup de vez em quando. Ter um backup que você não pode restaurar é provavelmente a pior coisa que pode acontecer (depois de ser hackeado). BackupBuddy é um plugin de backup do WordPress que permite definir backups agendados que serão executados sem supervisão e onde os arquivos de backup podem ser salvos em um local remoto. Isso deve oferecer a você a tranquilidade de saber que sempre terá um arquivo de backup em boas condições.

Principais razões para o WordPress ser hackeado

Embora as vulnerabilidades do WordPress sejam assustadoras, a boa notícia é que a maioria das vulnerabilidades do WordPress são descobertas e corrigidas antes que os bandidos tenham a chance de explorá-las. Você pode ajudar a proteger seu site contra vulnerabilidades, mantendo o núcleo do WordPress e seu plug-in e temas atualizados é a melhor maneira de garantir o recebimento dos patches de segurança mais recentes.

Para obter a segurança de site mais sólida que você encontrará em um plug-in do WordPress, tente usar o poderoso plug-in de segurança do WordPress como o iThemes Security Pro.

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 30 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com a autenticação de dois fatores do WordPress, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security Pro agora

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.