WordPressのハッキング:注目すべき7つの警告サイン

公開: 2021-09-29WordPressサイトの所有者として遭遇する可能性のある最も苛立たしくストレスの多い状況の1つは、サイトがハッキングされていることを発見することです。 1分間、サイトはハミングし、トラフィックと、できれば収益をもたらします。 そして、次に知っていることは、WordPressサイトに何かが非常に間違っていることに気付くということです。

残念ながら、WordPressサイトがハッキングされる可能性があるという現実は、それが決して起こらないようにするために、可能な限り効率的かつ効果的に対処する必要があります。 ハッキングされたWebサイトに直面していることに気付いた場合は、特に自分のサイトが悪意のある攻撃の標的になった理由と、できるだけ早く元に戻す方法を自問することになるでしょう。

WordPressのハッキングには、さまざまな形、形、サイズがあります。 つまり、WordPressサイトの所有者として、WordPressサイトが正常にハッキングされる可能性がある一般的な理由をすべて知ることが重要です。 このガイドでは、WordPressサイトがハッキングされる一般的な理由と、サイトを保護するための簡単な手順について説明します。

「私のWordPressサイトはハッキングされていますか? 」は、いくつかの簡単な回答が必要になることを意味します。 この投稿では、感染の7つの兆候と、ハッキングされたことを発見した場合の対処方法について説明します。

Webサイトの侵害の兆候に早く気付くほど、サイトをすばやくクリーンアップできます。 ウェブサイトをすばやくクリーンアップできるほど、ハッキングによるウェブサイトへのダメージは少なくなります。注:この投稿でかなり言及している2つのことは、確実なWordPressバックアップとWordPressセキュリティソリューションの重要性です。 WordPressセキュリティプラグインとWordPressバックアッププラグインをできるだけ早くインストールしてアクティブ化することを強くお勧めします。

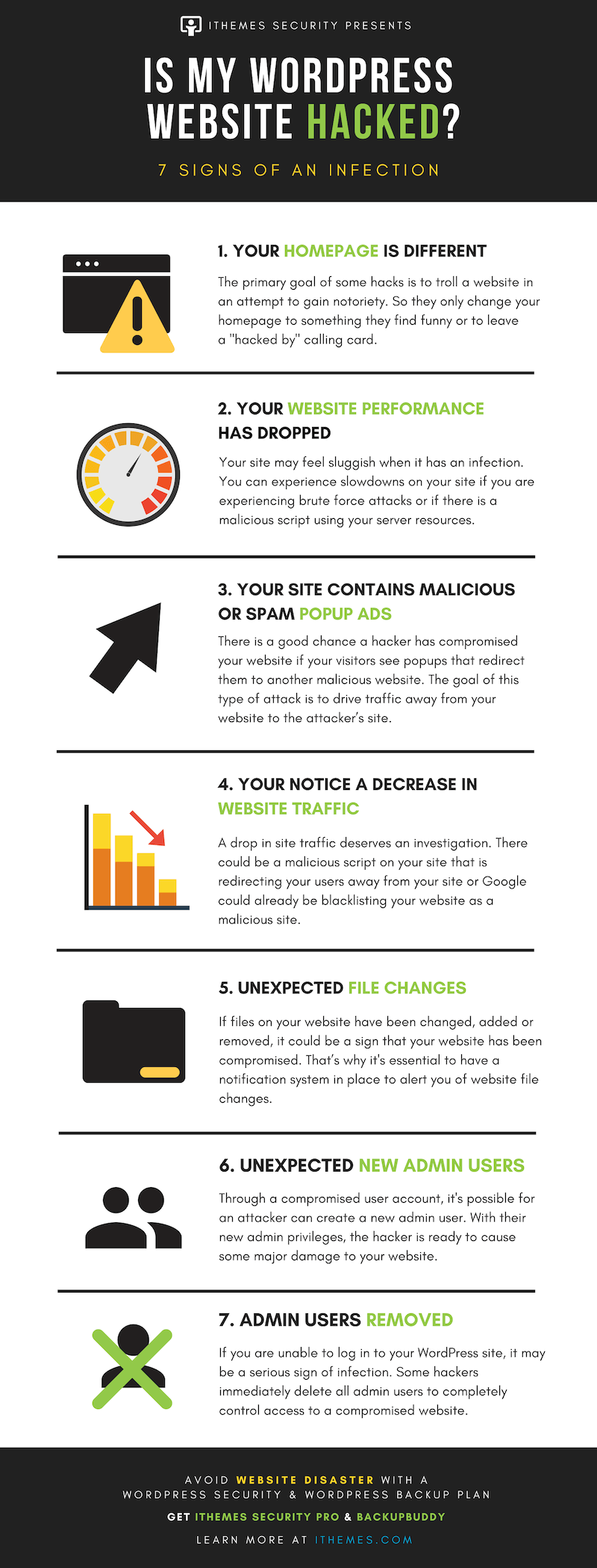

あなたのWordPressサイトがハッキングされたインフォグラフィックの7つの兆候

すべてのハッキングが同じ目標を持っているわけではないため、Webサイトの侵害の兆候は、攻撃者の動機によって異なります。 サイトの状態を監視するときに注意する必要がある7つの異なる症状を次に示します。

1.あなたのホームページは異なります

ホームページの変更は明らかな兆候のようです。 しかし、実際に徹底的なチェックやホームページを実行するのは何回ですか? 私は通常、ホームURLではなくログインURLに直接アクセスすることを知っています。 そこから、ログインしたり、サイトを更新したり、投稿を編集したりします。 やったことを終えた後は、自分のウェブサイトのホームページを見ずに立ち去ることがよくあります。

一部のハッキングの主な目的は、Webサイトを荒らしたり、悪評を得たりすることです。 そのため、彼らはあなたのホームページを面白いと思うものに変更するか、コーリングカードによってハッキングされたままにするだけです。

ホームページの変更に気付いた場合は、BackupBuddyなどの信頼できるWordPressバックアッププラグインで作成されたバックアップファイルを使用して、Webサイトをすばやく簡単に復元できます。

2.あなたのウェブサイトのパフォーマンスが低下しました

感染すると、サイトの動作が遅くなる場合があります。 ブルートフォース攻撃が発生している場合、または暗号通貨マイニングにサーバーリソースを使用している悪意のあるスクリプトがある場合は、Webサイトの速度が低下する可能性があります。 同様に、DDoS(またはサービス拒否攻撃)は、IPのネットワークがWebサイトをクラッシュさせようとして、同時にWebサイトに要求を送信したときに発生します。

サイトの実行速度が遅い場合は、サーバーアクセスログで予期しない数のリクエストがないか確認してください。 Sucuriが提供するようなWebアプリケーションファイアウォールを使用して、DDoS攻撃からWebサイトを保護することもできます。

パフォーマンスの低下は、必ずしも誰かがあなたのサイトをハッキングしたことを意味するわけではないことに注意してください。 WordPressサイトを高速化するためのヒントが必要な場合があります.iThemesSecurityプラグインのWordPressマルウェアスキャン機能は、疑わしいスクリプトを特定するのに役立ちます。

3.あなたのウェブサイトには悪意のあるまたはスパムのポップアップ広告が含まれています

訪問者に悪意のあるWebサイトにリダイレクトするポップアップが表示された場合、ハッカーがWebサイトを侵害した可能性が高くなります。 このタイプの攻撃の目的は、トラフィックをサイトから攻撃者のサイトに誘導し、クリック課金広告のクリック詐欺でユーザーを標的にできるようにすることです。

このタイプのハッキングで最も苛立たしいのは、ポップアップが表示されない可能性があることです。 ポップアップハックは、ログインしているユーザーには表示されないように設計できます。これにより、Webサイトの所有者がポップアップハックを見る可能性が低くなります。 そのため、サイトの所有者がログアウトしても、ポップアップが表示されることはありません。

ブラウザで広告ブロッカー拡張機能を使用すると、ポップアップの表示も制限される可能性があります。 たとえば、顧客がポップアップハックを報告し、スクリーンショットとポップアップのビデオを共有しました。 彼らのウェブサイトを何時間も走り回った後、私は彼らが報告していたものを何も再現することができませんでした。 私は彼らのパソコンがハッキングされており、ウェブサイトではないと確信していました。 最後に、ポップアップが表示されなかった理由がわかりました。 ブラウザに広告ブロッカー拡張機能をインストールしました。 広告ブロッカー拡張機能を無効にするとすぐに、どこにでもポップアップが表示されました。 この恥ずかしい話を共有して、同じ間違いに遭遇するのを防ぐことができれば幸いです.iThemes SecurityプラグインなどのWordPressセキュリティプラグインを使用すると、ファイルの変更、ログイン、ユーザーによる変更についてWebサイトのセキュリティログを監視できます。

4.ウェブサイトのトラフィックの減少に気づきました

Google Analyticsアカウントにログインし、Webサイトのトラフィックが急激に減少していることに気付いた場合、WordPressサイトがハッキングされる可能性があります。 サイトトラフィックの減少は調査に値します。 訪問者をサイトからリダイレクトする悪意のあるスクリプトがサイトに存在する可能性があります。または、GoogleがすでにWebサイトを悪意のあるサイトとしてブラックリストに登録している可能性があります。

あなたが最初に探したいのはあなたのウェブサイトのアウトバウンドトラフィックです。 Google Analyticsを使用してWebサイトを追跡するには、サイトを離れるトラフィックを追跡するようにサイトを構成する必要があります。 WordPressサイトのアウトバウンドトラフィックを監視する最も簡単な方法は、WordPress GoogleAnalyticsプラグインを使用することです。 優れたGoogleAnalyticsプラグインを使用すると、ボタンをクリックするだけで特定のアクティビティを追跡できます。ウェブサイトがすでにGoogleによってブラックリストに登録されている場合は、次の手順に従ってGoogleブラックリストの警告を削除してください。

5.予期しないファイルの変更

Webサイト上のファイルが変更、追加、または削除された場合は、サイトが侵害された可能性があります。 そのため、Webサイトのファイル変更を通知する通知システムを導入することが不可欠です。 変更されたファイルを最近のバックアップのバージョンと比較することで、予期しない変更を調査できます。iThemesSecurityProファイル変更スキャン機能は、サイトに加えられた変更を通知します。

iThemes SecurityなどのWordPressセキュリティプラグインを使用すると、ファイルの変更を追跡するのに役立ちます。 この設定で生成できる通知の数が多いため、ファイル変更検出設定でファイルとディレクトリを除外できます。 定期的に更新されることがわかっているディレクトリを除外してもかまいません。 バックアップファイルとキャッシュファイルはこれの完璧な例であり、それらを除外すると、受信する通知の数が減ります。

6.予期しない新規ユーザー

Webサイトに新しい管理者ユーザーの予期しない登録がある場合、それはWordPressサイトがハッキングされたもう1つの兆候です。 攻撃者は、侵害されたユーザーを悪用して、新しい管理者ユーザーを作成できます。 新しい管理者権限により、ハッカーはサイトに大きな損害を与える準備ができています。

2018年11月に、顧客のWebサイトで新しい管理者ユーザーが作成されたという報告がいくつかありました。 ハッカーは、WP GDPRコンプライアンスプラグインの脆弱性(バージョン1.4.3でパッチが適用された脆弱性)を使用して、プラグインを実行しているWordPressサイトに新しい管理者ユーザーを作成しました。 プラグインのエクスプロイトにより、権限のないユーザーがユーザー登録を変更して、デフォルトの新規ユーザーの役割をサブスクライバーから管理者に変更することができました。 残念ながら、これだけが脆弱性ではなく、攻撃者が作成した新しいユーザーを削除してプラグインにパッチを適用することはできません。

WP GDPRコンプライアンスとWooCommerceがインストールされている場合は、サイトに悪意のあるコードが挿入されている可能性があります。 攻撃者は、WooCommerceプラグインのバックグラウンドインストーラーを使用して、データベースにバックドアインストーラーを挿入することができました。サイトにバックドアがインストールされている場合は、ハッキング修復スペシャリストに連絡する必要があります。 もう1つのオプションは、バックアップファイルを使用して、以前のバックアップを使用した違反の前にWebサイトのコピーにロールバックすることです。

7.管理者ユーザーが削除されました

パスワードをリセットした後でもWordPressサイトにログインできない場合は、感染の深刻な兆候である可能性があります。

Gentoo Githubリポジトリがハッキングされたとき、攻撃者が最初にしたことは、すべての管理者ユーザーを削除することでした。 では、このハッカーはどのようにしてGithubアカウントにアクセスしたのでしょうか。 Gentoo管理者ユーザーのパスワードが別のサイトで発見されました。 ユーザー名とパスワードは、スクレイピングまたはデータベースダンプのいずれかによって発見されたと思います。 Gentoo Githubアカウントの管理者のパスワードは、侵害されたアカウントで使用されているものとは異なりますが、非常によく似ていました。 したがって、これは、あるアカウントではiAmAwesome2017をパスワードとして使用し、別のサイトではiAmAwesome2019を使用するようなものです。 そのため、ハッカーは少しの努力でパスワードを理解することができました。ご覧のとおり、アカウントごとに一意のパスワードを使用する必要があります。 パスワードを単純に変更するだけでは不十分です。 LastPassを使用すると、すべてのサイトに対して強力で一意のパスワードを生成して安全に保存できます。

iThemes Security Proの信頼できるデバイス機能を有効にして、信頼できないデバイスからのログインの管理機能を制限することもできます。 攻撃者がブルートフォース攻撃によって、またはユーザーの資格情報がデータベースダンプの一部であった場合に、既存の管理者ユーザーとしてサイトに正常にログインした場合、攻撃者は完全な管理機能を持ちません。

パスワードが侵害されたとしても、管理者が2要素認証を使用していれば、この侵害を防ぐことができたはずです。 二要素認証では、ログインするためにユーザー名とパスワードのクレデンシャルとともに追加のコードが必要です。iThemesSecurityProを使用すると、モバイルアプリまたは電子メールを使用してWordPressの二要素認証を有効にし、アクセスの追加コードを受け取ることができます。

インフォグラフィックを取得する

ハッカーがWordPressサイトを標的にするのはなぜですか?

まず、ハッカーはWordPress CMS(コンテンツ管理システム)プラットフォーム上に構築されたサイトを追いかけているだけではないことを理解することが重要です。 実際、WordPressで構築されているかどうかに関係なく、インターネット上のすべてのサイトには独自の脆弱性があり、ハッキングやその他の悪意のある攻撃の可能性があると言っても過言ではありません。

ただし、WordPress Webサイトは、1つの単純な理由から、最も一般的なハッキングターゲットです。WordPressは、世界で最も使用されているWebサイト構築ツールです。 実際、WordPressは現在すべての既知のWebサイトの40%に電力を供給しています。これは、現在インターネットに溢れているWordPressを利用したWebサイトが何億もあることを意味します。 WordPressプラットフォームの絶大な人気により、悪意のあるハッカーは、適切なセキュリティプロトコルを欠いているWebサイトを簡単に見つけて、自分の利益のために悪用することができます。

ハッカーは、Webサイトにハッキングすることを決定したときに、さまざまな動機を持つ傾向があります。 一部のハッカーは、「取引」を学習し、最も安全性が低く、最も脆弱なWebサイトを標的にしています。 他のハッカーは、WordPressマルウェアをサイトに配布したり、サイトを使用して他の疑うことを知らないWebサイトを攻撃したりするなど、非常に悪意を持って攻撃に取り組みます。

さらに他のハッカーは、インターネット全体に不要な情報をスパムするために努力を払っています。 私たちのほとんどは、ブログのコメントセクションや、ハッキングが成功した後にサイトのユーザーの電子メールリストを悪用した後の電子メールボックスで、この種のスパムメッセージを目にしました。

ハッカーは機密情報や個人情報を入手できるため、収入を得るためにそれを販売したり、データの身代金を保持したりすることができます。

それで、ハッカーの主な動機は何ですか? 自分たちのためにキャッシュフローを生み出すこと。 インターネットは、すべての人生の歩みに生活賃金を生み出す機会を提供する儲かる場所です。 しかし、それは誰もが合法で道徳的な方法でこれを行うという意味ではありません。 多数のハッカーが、最小のWebサイトからでも高い利益を上げています。

お金は彼らが必要とするすべての動機ですが、ウェブサイトの侵害に成功したときに得られる力の感覚を楽しむ人もいますが、大多数は現金のためだけにビジネスを行っています。

WordPressの脆弱性とは何ですか?

WordPressの脆弱性は、ハッカーが悪用できるテーマ、プラグイン、またはWordPressコアの弱点または欠陥です。 言い換えれば、WordPressの脆弱性は、ハッカーが悪意のある活動を実行するために使用できるエントリポイントを作成します。ウェブサイトのハッキングはほとんどすべて自動化されていることに注意してください。 このため、ハッカーは事実上短時間で多数のWebサイトに簡単に侵入できます。 ハッカーは、インターネットをスキャンする特別なツールを使用して、既知の脆弱性を探します。

ハッカーは簡単な標的が好きで、既知の脆弱性を持つソフトウェアを実行しているWebサイトを持つことは、WordPress Webサイト、サーバー、コンピューター、またはその他のインターネット接続デバイスに侵入するための段階的な指示をハッカーに渡すようなものです。

毎週のWordPress脆弱性レポートは、公開されているWordPressコア、WordPressプラグイン、およびWordPressテーマの脆弱性をすべて網羅しています。 これらのまとめでは、脆弱なプラグインまたはテーマの名前、影響を受けるバージョン、および脆弱性のタイプを共有します。

WordPressWebサイトをハッキングするために使用される一般的な方法

ハッカーは脆弱なエントリポイントを使用してWebサイトにアクセスします。 これらのエントリポイントには、脆弱なホスティングサーバー、バックドア、さらにはブルートフォース攻撃によるWordPressログインページが含まれます。

- バックドア–ハッカーはWordPressサイトへのバックドアエントリを作成することもできます。 これは、標準のWordPressログインページを経由せずにエントリポイントを作成することを意味します。 WordPressサイトへの不正アクセスを取得するためのバックドアエントリを作成するには、さまざまな方法があります。

- ブルートフォース攻撃–この形式の攻撃は、サイトへのアクセスを取得する最も簡単な方法を悪用します。成功するまで、ユーザー名とパスワードを何度も推測しようとします。 システムは無制限のログイン試行を許可するため、WordPressサイトはデフォルトでブルートフォース攻撃の影響を特に受けやすくなっています。

- クロスサイトスクリプティング–クロスサイトスクリプティング(XSS)は、WordPressサイトのクロスサイトの脆弱性を悪用することによって実行されるマルウェア攻撃の一種です。 実際、XSSの脆弱性を持つWordPressプラグインが非常に多いため、WordPressサイトがハッキングされる最も一般的な方法です。

- リモートコード実行–リモートコード実行(RCE)という用語は、いくつかの異なるハッキング手法とサイバー攻撃を指しますが、それらすべてに1つの大きな共通点があります。 RCEは、コードインジェクションと呼ばれることもあり、ハッカーがコンテンツ管理システムとしてWordPressを実行しているサイトを含む、あらゆる種類のWebサイトを侵害するためのますます一般的な方法です。

- SQLインジェクション– SQLインジェクション(SQLi)は、ハッカーが脆弱なSQLクエリを利用して独自のクエリを実行できるようにする攻撃です。 SQLインジェクションは、攻撃者がサーバー上で独自のSQLを実行できる場合に発生します。

WordPressサイトがハッキングされるのはなぜですか?

WordPressのウェブサイトがハッキングされる理由にはいくつかの一般的な理由があります。 それらのそれぞれをアップアックしましょう。

質の悪いホスティング

すべてのウェブホストが同じように作成されているわけではなく、価格だけで1つを選択すると、長期的にはセキュリティの問題ではるかに多くの費用がかかる可能性があります。 ほとんどの共有ホスティング環境は安全ですが、ユーザーアカウントを適切に分離していないものもあります。

ホストは、最新のセキュリティパッチを適用し、サーバーとファイルのセキュリティに関連する他の重要なホスティングセキュリティのベストプラクティスに従うことに注意する必要があります。世界の他のすべてのWebサイトと同様に、WordPressプラットフォームで実行されているサイトはすべてWebサーバーでホストされています。 悪意のある攻撃からプラットフォームを適切に、または完全に保護していないホスティング会社がいくつかあります。

あなたのサイトが安全でないホスティング会社でホストされている場合、あなたのサイトはハッキングの可能性にさらされているだけでなく、他のすべてのサイトも彼らのサーバーでホストされています。

質の高いWordPressホスティングプロバイダーを選択することで、Webサイトが安全になり、制御できないハッキングの試みにさらされないようにすることができます。 実際、適切に保護されたサーバーは、WordPressのハッキングの最も一般的な試みの多くを、目に見えるようになる前にブロックすることができます。

ホスティングプロバイダーからできるだけ多くのハッキングから保護するために、信頼性の高いマネージドWordPressホスティングプランを提供するプロバイダーの使用を検討することをお勧めします。

確かなセキュリティ記録を持つあなたのウェブサイトのための評判の良いホストを選択してください。 信頼できるWordPressホスティングを見つけることは、軽減しようとするWordPressセキュリティの脆弱性の最初のものです。

弱いパスワード

弱いパスワードはハッカーの夢が叶うことです。 そのため、安全なパスワードは、WordPressサイトをハッキングの成功から守るための最大の鍵の1つです。

以下の各アカウントには、非常に一意で強力なパスワードを使用することが非常に重要です。 それらのいずれかが、悪意のあるハッカーがあなたのサイトにアクセスすることを許可し、あなたの評判とブランドに害を及ぼす可能性があります。

- すべてのWordPress管理者アカウント

- あなたのウェブサイトホスティングコントロールパネル、またはcPanel、アカウント

- すべてのFTPアカウント

- あなたのウェブサイトを動かすために使用されるWordPressデータベース

- ホスティングアカウントまたはWordPress管理者に使用されるすべてのメールアカウント

これらのキーアカウントはすべてパスワードで保護されており、一意で解読できないパスワードを適用する必要があります。

簡単に推測できる弱いパスワードを使用すると、悪意のあるハッカーが、インターネットに接続しているほとんどすべての人が利用できる非常に基本的なハッキングツールを使用して、パスワードを簡単に解読できます。

この大きな問題は、これらのアカウントログインごとに完全に一意の強力なパスワードを使用するだけで簡単に回避できます。

まだ持っていない場合は、ノートブックにすべてのパスワードを書き留めなくても、すべてのパスワードを最新の状態に保つのに役立つ信頼性の高いパスワードマネージャーをインストールすることを検討してください。 もちろん、強力で一意のパスワードを思い付くのに苦労している場合は、組み込みの強力なパスワードジェネレーターまたはGoogleの「解読不可能なパスワードジェネレーター」という用語を使用して、役立つさまざまな無料のオンラインツールを見つけることもできます。

WordPressログインは、サイトの管理ページへの最も簡単なアクセスを提供するため、最も一般的に攻撃されるWordPressセキュリティの脆弱性であることに注意してください。 ブルートフォース攻撃は、WordPressログインを悪用する最も一般的な方法です。

ブルートフォース攻撃は、ユーザー名とパスワードの組み合わせを正しく推測して、WordPressサイトのバックエンドにアクセスしようとする試みです。 WordPressは誰かが行うことができるログイン試行の回数を制限しないため、ブルートフォース攻撃は効果的です。

iThemes Security ProなどのWordPressセキュリティプラグインを使用してログイン試行回数を制限することで、WordPressログインのセキュリティを強化できます。 ログイン試行を制限することは、WordPressブルートフォース保護の最初のステップにすぎません。

WordPressのパスワードのセキュリティに注意することは、WordPressのログインを保護するためにも不可欠です。そのため、パスワードマネージャーを使用して、ランダムで強力なパスワードを生成し、安全に保存する必要があります。 サイト上のすべてのWordPressユーザーに強力なパスワードの使用を強制すると、ブルートフォース攻撃の効果が大幅に低下します。

WordPressコア、テーマ、プラグインを更新しない

WordPressサイトが古いバージョンのプラグイン、テーマ、またはWordPressを実行している場合、サイトで既知のエクスプロイトが発生するリスクがあります。 WordPress Hackedへの最速の方法は、古いプラグイン、テーマ、またはコアを使用することです。 更新は、新機能やバグ修正のためだけのものではありません。 また、既知のエクスプロイトのセキュリティパッチを含めることもできます。 これはWordPressのセキュリティの脆弱性の中で最も簡単に防ぐことができますが、成功するハッキングのほとんどは、古いソフトウェアに見られるエクスプロイトを使用しています。

多くのサイト所有者の間で、WordPress開発の世界には奇妙な恐れがあります。 何らかの理由で、多くのWordPressユーザーは、自分のサイトを最新バージョンのWordPressに更新することを恐れています。 恐れは、WordPressコアへのアップデートを実行する際に、サイトを壊してすべての作業を失うリスクを冒すことだと思われます。 問題がある場合を除いて、更新する前にバックアップを実行しますが、WordPressがハッキングされる最も速い方法は、古いプラグイン、テーマ、またはWordPressコアを使用することです。

現実には、すべての新しいWordPressバージョンは、バグを修正し、脆弱性やハッキングの可能性からユーザーをさらに保護するように設計されています。 実際、WordPressソフトウェアを完全に更新していないと、更新を回避するよりもはるかに問題が発生しやすくなります。

更新を実行するとサイトに害を及ぼしたり、サイトを完全に破壊したりする恐れがある場合は、最悪の状況が発生した場合にサイトを即座に復元できるWordPressバックアッププラグインを実行することが重要です。

BackupBuddyは、WordPressサイトを常に完全にバックアップしておくための最良かつ最も簡単なソリューションの1つです。 何か問題が発生したり、何らかの理由でサイトが壊れたりした場合は、すぐに前のバージョンに戻して最初からやり直すことができます。

iThemes Security Pro WordPressバージョン管理機能を使用して、サイトの更新を自動化できます。 更新を自動化することで、WordPressのセキュリティの脆弱性からサイトを保護する重要なセキュリティパッチを確実に入手でき、ボーナスとして、WordPressサイトの保守に費やす時間を削減できます。

WordPressコアソフトウェアを常に現在のバージョンに更新することで説明したのと同様の方法で、サイトで実行しているテーマとプラグインにも同じことが当てはまります。

実際、テーマとプラグインを完全に更新しておくことは、WordPressを更新することと同じくらい重要です。 現在のWordPressのセキュリティ修正で古くなったテーマまたはプラグインを使用している場合、サイト全体が悪意のあるハッキングの試みに対してより脆弱になります。

セキュリティのバグや欠陥は、テーマやプラグインで毎日発見されています。 通常、使用するテーマとプラグインの作成者は、これらの修正をすばやくリリースして、利用できるようにします。 ただし、変更が利用可能になったことを通知されたときにソフトウェアを更新しないことを選択した場合、開発者ができることは多くありません。

すべてのWordPressプラグインとテーマを常に最新の状態に保つことが重要です。 また、更新によって内部の競合が発生し、サイトが破損する可能性があることを心配している場合は、BackupBuddyが完全に対応します。

二要素認証を使用しない

強力なパスワードを使用することに加えて、WordPressの2要素認証を追加することは、サイトのログインを保護するための最良の方法の1つです。 二要素認証では、ユーザーがWordPressにログインするために、ユーザー名とパスワードに加えて認証トークンを使用する必要があります。

正しいユーザー名とパスワードがユーザーの電子メールから直接フィッシングされた場合でも、ユーザーがモバイルアプリケーションを使用して認証トークンを受信している場合は、悪意のあるログイン試行を防ぐことができます。 二要素認証は、WordPressサイトに非常に強力なセキュリティ層を追加し、iThemesSecurityなどのプラグインを使用して簡単に追加できます。

実際、Googleの最近の調査では、2要素認証を使用すると、自動化されたボット攻撃を100%阻止できることが確認されています。 私はそれらのオッズが好きです。 iThemes Security Proを使用すると、WordPressWebサイトに2要素認証を簡単に追加できます。

信頼できないソースからのソフトウェアのインストール

Googleですばやく検索すると、プレミアムまたは有料のWordPressテーマとプラグインを完全に無料で配布しようとしているウェブ全体の数十のウェブサイトが見つかります。 もちろん、お金を節約するために、これらの無料の「無効化された」テーマとプラグインをダウンロードしてサイトにインストールしたくなるのは簡単です。

しかし、これらの非常に信頼性の低いソースからプラグインやテーマをダウンロードすることは、サイトの健全性にとって非常に危険です。 これらはサイトのセキュリティを危険にさらす可能性があるだけでなく、ハッカーが機密性の高い情報を盗むために簡単に使用する可能性があります。

テーマとプラグインは、それらを作成した開発者から直接、または公式のWordPressリポジトリからなど、最も信頼できるソースからのみダウンロードすることを忘れないでください。

プレミアム製品のコストを支払う余裕がない場合、または単に購入したくない場合は、何千もの無料で信頼性の高いテーマとプラグインから選択できます。 無料版は有料版ほどパンチがないかもしれませんが、それでもあなたがやりたいことを達成し、サイトを攻撃から守るのに役立ちます。

少し時間をかけて見ると、人気のある(そして安全な)有料のテーマやプラグインの割引コードを見つけることができるかもしれません。

信頼できるソースからのWordPressプラグインとテーマのみをインストールしてください。 WordPress.org、有名な商用リポジトリ、または評判の良い開発者から直接入手したソフトウェアのみをインストールする必要があります。 商用プラグインには悪意のあるコードが含まれている可能性があるため、「null」バージョンの商用プラグインは避けてください。 マルウェアをインストールしているのであれば、WordPressサイトをどのようにロックダウンするかは問題ではありません。

WordPressプラグインまたはテーマが開発者のウェブサイトで配布されていない場合は、プラグインをダウンロードする前にデューデリジェンスを行う必要があります。 開発者に連絡して、製品を無料または割引価格で提供しているWebサイトと何らかの形で提携しているかどうかを確認してください。

さらに、放棄されたWordPressプラグインの使用は避けてください。 WordPressサイトにインストールされているプラグインが6か月以上更新されていない場合は、プラグインが破棄されていないことを確認することをお勧めします。 最近の更新がないプラグインは、必ずしもそれが放棄されたことを意味するわけではありません。機能が完全であり、最新バージョンのWordPressおよびPHPとの互換性を確保するための更新のみを受け取ることを意味する場合があります。

ボーナス:非SSLWebサイトの実行

誰かがあなたのWordPressサイトにアクセスすると、そのデバイスとサーバー間の通信回線が始まります。 通信は直接の回線ではなく、訪問者とサーバーの間で渡される情報は、最終的な宛先に配信される前に数回停止します。

暗号化がどのように機能するかをよりよく理解するには、オンライン購入がどのように配信されるかを検討してください。 配達状況を追跡したことがある場合は、ご自宅に到着する前に注文が数回停止したことをご存知でしょう。 売り手があなたの購入品を適切に包装しなかった場合、人々はあなたが購入したものを簡単に見ることができます。

訪問者がWordPressサイトにログインして支払い情報を入力するとき、この情報はデフォルトでは暗号化されていません。 したがって、パッケージ化されていない購入と同様に、訪問者のコンピューターとサーバーの間のすべての停車地で、ログイン資格情報とクレジットカードの詳細が検出される機会があります。

幸いなことに、暗号化されていない通信は、WordPressのセキュリティの脆弱性を軽減するのに最も簡単なものの1つです。 SSL証明書をに追加することは、サイト上の通信を暗号化してパッケージ化し、目的の受信者だけが共有されている機密情報を表示できるようにするための優れた方法です。 ホストがWordPressサイトにSSL証明書を追加するサービスを提供する場合もあれば、SSL証明書を自分で追加する場合もあります。

自分で行うルートを選択する場合は、certbotを使用することをお勧めします。 Certbotを使用すると、Let's Encrypt証明書をサイトに簡単に追加したり、SSL証明書を自動的に更新するように設定したりできます。 また、WordPress HTTPSトレーニングをチェックして、SSL証明書をWebサイトに追加する方法を学ぶこともできます。

私はハッキングされました–今何ですか?

私たちが見ているシナリオは、テーマのテンプレートファイルの1つ(または複数)に悪意のあるコードが挿入された場合です。 このようなコードは、他のテーマファイル、または実際にはサーバー上の他のファイルに影響を与える(そして感染させる)可能性があります。 共有ホスティングアカウントでは、これは、同じサーバーでホストされている別のサイトを介してサイトが感染する可能性があることを意味する可能性があります。 今、それは恐ろしい考えです。

- WordPressインストール内のすべてのファイルを調べて、さまざまな間隔で悪意のあるコードを挿入し続けるスクリプトがサイトに残っていないことを確認します。

- すべてのFTP、cPanel、すべてのWordPressパスワード、およびWordPressのソルトとキーを変更します。 攻撃者が管理者ログイン資格情報のいずれかを入手し、それらを変更しないために攻撃が発生した場合、後日、攻撃者がファイルを自動的に再度変更することを妨げるものは何もありません。

- サーバーに接続するすべてのシステムを包括的にスキャンします(FTPまたはその他の方法で)。 ログインの詳細を盗聴する可能性のあるウイルスが飛び交っています。 したがって、すべてのパスワードを変更しても、1つのシステムだけがそのようなウイルスに感染した場合、そのシステムに接続されているすべてのサーバー/サイトが引き続き攻撃されます。

- ハッキングの前に作成したWordPressバックアップがある場合は、そのバックアップから復元し、ファイルをチェックしてハッキングが行われているかどうかを確認し、そこから実行してみてください。

- すべてのサイトを徹底的にクリーンアップします。 感染したファイルの変更を1つ削除したり、スキャナープラグインを実行したりしないでください。 サイト上のすべてのディレクトリを調べて、疑わしいファイルを探します。 このプロセスを支援するために、ホスティング会社に相談したり、Sucuriなどのコンサルタントを雇ったりすることをお勧めします。 侵害されたファイルまたは密かに配置されたスクリプトが1つでもサイトに残っている場合、攻撃者はこれを使用して、サイト全体を自動的に侵害する可能性があります。

WordPressのハッキングされたブルースを回避する最善の方法は、別の曲を歌うことです。

WordPressのハッキングからウェブサイトを保護して保護する

Webサイトが危険にさらされた場合にどれほど危険であるかを知ることは、WordPressセキュリティ戦略の実装を開始するために必要な触媒になる可能性があります。

- すべてを更新する–更新は、クールな新機能やバグ修正のためだけのものではありません。 プラグインとそれらのアップデートには、既知の脆弱性に対する重大なセキュリティパッチを含めることができます。 サイトを安全に更新してください。

- 二要素認証を使用する–このブログ投稿「新しい調査:ハイジャックの防止に基本的なアカウントの衛生状態はどれほど効果的か」で、Googleは、二要素認証を使用すると自動ボット攻撃を100%阻止できると述べました。 私はそれらのオッズが好きです。 iThemes Security Proを使用すると、WordPressWebサイトに2要素認証を簡単に追加できます。

- 侵害されたパスワードを拒否する–データ侵害は通常、ユーザー名、パスワード、および多くの場合、サイトが侵害された後に公開されたその他の個人データのリストです。 Webサイトのユーザーに、侵害されていることがわかっているパスワードの使用を拒否すると、サイトのセキュリティが大幅に向上する可能性があります。 iThemes Security Proを使用すると、侵害されたパスワードを簡単に拒否できます。

- 信頼できるソースからソフトウェアをインストールする– WordPress.org、有名な商用リポジトリ、または信頼できる開発者から直接入手したソフトウェアのみをインストールする必要があります。 商用プラグインには悪意のあるコードが含まれている可能性があるため、「ヌル」バージョンの商用プラグインは避けてください。 マルウェアをインストールしているのであれば、WordPressサイトをどのようにロックダウンするかは問題ではありません。

- WordPressセキュリティログの追加– WordPressセキュリティログは、WordPressWebサイトでのアクティビティに関する詳細なデータと洞察を提供します。 ログで何を探すべきかがわかっている場合は、サイトでの悪意のある動作をすばやく特定して停止できます。 WordPressのセキュリティログをウェブサイトに追加する方法を学びましょう。

- プラグインとテーマをダウンロードする場所には十分注意してください–未知のサイトからのプラグインとテーマは、ハッカーのためにボールを転がすコードで危険にさらされる可能性があります。 一部のプラグイン/テーマウイルスは、サイト上の他のすべてのプラグインとテーマに自動的に感染するように設計されています。 これは、問題の原因となったものをクリーンアップしても、他の人はまだ感染していることを意味します。

- バックアップ計画を立てる(そして信頼性を高める) – WordPressサイトを早期にバックアップし、頻繁にバックアップします。 サイトの健全な完全バックアップをとることが重要です。 いくつかのバックアップファイルのアーカイブを保管してください。 災害が発生した場合は、サイトを復元するためにバックアップが必要になります(サーバーがクリーンアップされた後)。 バックアップファイルに関する簡単なヒント:バックアップファイルのテスト復元を時々実行します。 復元できないバックアップがあることは、おそらく(ハッキングされた後に)起こり得る最悪の事態です。 BackupBuddyは、無人で実行され、バックアップファイルをリモートの場所に保存できるスケジュールバックアップを設定できるようにするWordPressバックアッププラグインです。 これにより、常に正常なバックアップファイルが作成されるという安心感が得られます。

WordPressがハッキングされた主な理由

WordPressの脆弱性は恐ろしいものですが、幸いなことに、ほとんどのWordPressの脆弱性は、悪意のあるユーザーが悪用する前に発見され、パッチが適用されます。 WordPressコアを維持することで、脆弱性からWebサイトを保護することができます。プラグインとテーマを更新することは、最新のセキュリティパッチを確実に受け取るための最良の方法です。

WordPressプラグインに見られる最も堅実なサイトセキュリティについては、iThemes SecurityProなどの強力なWordPressセキュリティプラグインを使用してみてください。

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための30以上の方法を提供します。 WordPressの2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

今すぐiThemesSecurityProを入手

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。