WordPress Hacked: 7 znaków ostrzegawczych do obejrzenia

Opublikowany: 2021-09-29Jedną z najbardziej frustrujących i stresujących sytuacji, jakie możesz napotkać jako właściciel witryny WordPress, jest stwierdzenie, że Twoja witryna została zhakowana. Jedna minuta, gdy Twoja witryna pracuje, generuje ruch i, miejmy nadzieję, przychody. A potem, następną rzeczą, którą wiesz, odkrywasz, że coś jest bardzo nie tak z twoją witryną WordPress.

Niestety, fakt, że Twoja witryna WordPress może zostać zhakowana, musi zostać rozwiązany tak skutecznie i skutecznie, jak to możliwe, aby upewnić się, że nigdy się to nie wydarzy. Ponieważ jeśli natkniesz się na zhakowaną witrynę, prawdopodobnie będziesz zadawał sobie pytanie, dlaczego w szczególności Twoja witryna była celem złośliwego ataku i jak ją odzyskać tak szybko, jak to możliwe.

Hacki WordPress występują w wielu formach, kształtach i rozmiarach. Oznacza to, że jako właściciele witryn WordPress ważne jest, aby znać wszystkie typowe powody, dla których witryny WordPress mogą zostać skutecznie zhakowane. W tym przewodniku omówimy najczęstsze przyczyny ataków na witryny WordPress, a także proste czynności, które możesz wykonać, aby zabezpieczyć swoją witrynę.

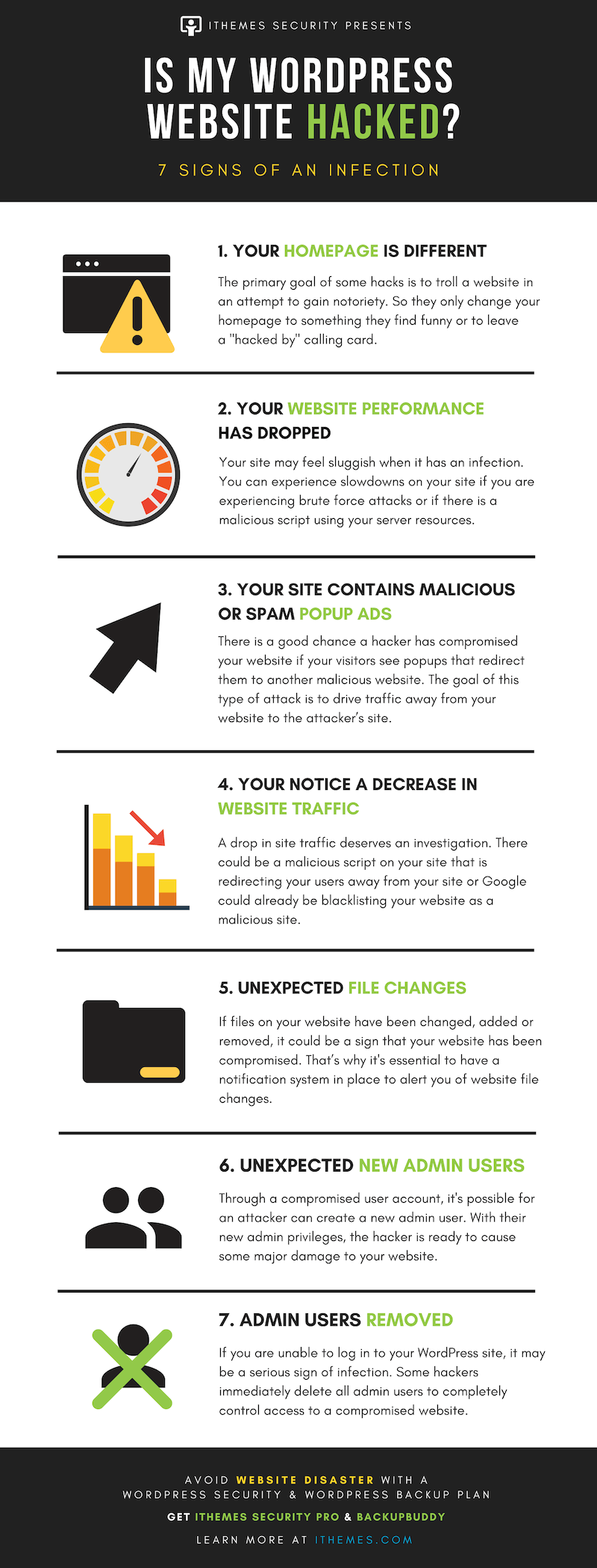

Pojawia się pytanie „ Czy moja witryna WordPress została zhakowana? ” oznacza, że będziesz potrzebować szybkich odpowiedzi. W tym poście omówimy siedem oznak infekcji i co zrobić, jeśli odkryjesz, że zostałeś zhakowany.

Im szybciej zauważysz oznaki naruszenia bezpieczeństwa witryny, tym szybciej możesz ją wyczyścić. Im szybciej wyczyścisz swoją witrynę, tym mniej szkód może wyrządzić haker. Uwaga: Dwie rzeczy, o których wspominamy w tym poście, to znaczenie solidnej kopii zapasowej WordPress i rozwiązania zabezpieczającego WordPress. Zdecydowanie zalecamy jak najszybsze zainstalowanie i aktywację wtyczki zabezpieczającej WordPress i wtyczki do tworzenia kopii zapasowych WordPress.

7 oznak, że Twoja witryna WordPress jest zhakowana Infografika

Nie wszystkie włamania mają ten sam cel, więc oznaki włamania do witryny będą zależeć od motywu atakującego. Oto 7 różnych symptomów, na które należy zwrócić uwagę podczas monitorowania stanu witryny.

1. Twoja strona główna jest inna

Zmiany na Twojej stronie głównej wydają się oczywistym znakiem. Ale ile razy faktycznie sprawdzasz swoją stronę główną? Wiem, że zazwyczaj przechodzę bezpośrednio do adresu URL logowania, a nie adresu domowego. Stamtąd loguję się, aktualizuję witrynę lub edytuję post. Po skończeniu tego, po co przyszedłem, często wychodzę bez patrzenia na stronę główną mojej witryny.

Głównym celem niektórych hacków jest trollowanie strony internetowej lub zdobycie rozgłosu. Zmieniają więc tylko twoją stronę główną na coś, co uważają za zabawne lub zostawiają zhakowaną kartę telefoniczną.

Jeśli zauważysz zmianę na swojej stronie głównej, możesz szybko i łatwo przywrócić swoją witrynę, korzystając z pliku kopii zapasowej utworzonego za pomocą zaufanej wtyczki do tworzenia kopii zapasowych WordPress, takiej jak BackupBuddy.

2. Wydajność Twojej witryny spadła

Twoja witryna może być spowolniona, gdy ma infekcję. W przypadku ataków typu brute force lub złośliwego skryptu wykorzystującego zasoby serwera do wydobywania kryptowaluty w witrynie mogą wystąpić spowolnienia. Podobnie atak DDoS (lub atak typu „odmowa usługi” ) ma miejsce, gdy sieć adresów IP jednocześnie wysyła żądania do Twojej witryny, próbując spowodować jej awarię.

Jeśli Twoja witryna działa wolno, sprawdź dzienniki dostępu do serwera pod kątem nieoczekiwanej liczby żądań. Możesz także użyć zapory sieciowej, takiej jak ta dostarczana przez Sucuri, aby chronić swoją witrynę przed atakiem DDoS.

Pamiętaj tylko, że spadek wydajności niekoniecznie oznacza, że ktoś włamał się na Twoją witrynę. Możesz potrzebować tylko kilku wskazówek, jak przyspieszyć działanie witryny WordPress. Funkcja WordPress Malware Scan wtyczki iThemes Security pomoże zidentyfikować podejrzane skrypty.

3. Twoja witryna zawiera złośliwe lub spamowe reklamy wyskakujące

Istnieje duża szansa, że haker zhakował Twoją witrynę, jeśli odwiedzający zobaczą wyskakujące okienka, które przekierowują ich do złośliwej witryny. Celem tego typu ataku jest skierowanie ruchu z Twojej witryny do witryny atakującego, aby mogli oni atakować użytkowników za pomocą fałszywych kliknięć w reklamach Pay Per Click.

Najbardziej frustrującą rzeczą w tego typu hackowaniu jest to, że możesz nie widzieć wyskakujących okienek. Hack wyskakujący może być zaprojektowany tak, aby nie wyświetlał się dla zalogowanych użytkowników, co zmniejsza prawdopodobieństwo zobaczenia ich przez właścicieli witryn. Więc nawet gdy właściciel witryny się wyloguje, wyskakujące okienka nigdy się nie wyświetlą.

Twój widok wyskakujących okienek może być również ograniczony, jeśli używasz rozszerzenia blokującego reklamy w swojej przeglądarce. Na przykład klient zgłosił włamanie do wyskakującego okienka i udostępnił zrzuty ekranu oraz wideo z wyskakującymi okienkami. Po spędzeniu godzin na ich stronie internetowej nie byłem w stanie odtworzyć niczego, co zgłaszali. Byłem przekonany, że włamano się na ich komputer osobisty, a nie na stronę internetową. W końcu dotarło do mnie, dlaczego nie mogłem zobaczyć wyskakujących okienek. Zainstalowałem rozszerzenie blokowania reklam w mojej przeglądarce. Gdy tylko wyłączyłem rozszerzenie blokowania reklam, wszędzie mogłem zobaczyć wyskakujące okienka. Dzielę się tą zawstydzającą historią, aby miejmy nadzieję, że uchronisz Cię przed popełnieniem tego samego błędu. Wtyczka bezpieczeństwa WordPress, taka jak wtyczka iThemes Security, pozwala Ci mieć oko na dzienniki bezpieczeństwa Twojej witryny pod kątem zmian plików, loginów i zmian wprowadzanych przez użytkowników.

4. Zauważasz spadek ruchu w witrynie

Jeśli zalogujesz się na swoje konto Google Analytics i zauważysz gwałtowny spadek ruchu w witrynie, Twoja witryna WordPress może zostać zhakowana. Spadek ruchu w witrynie wymaga zbadania. W Twojej witrynie może znajdować się złośliwy skrypt, który przekierowuje odwiedzających z Twojej witryny, lub Google może już umieścić Twoją witrynę na czarnej liście jako złośliwą witrynę.

Pierwszą rzeczą, której chcesz szukać, jest ruch wychodzący z Twojej witryny. Śledząc swoją witrynę za pomocą Google Analytics, musisz skonfigurować witrynę do śledzenia ruchu opuszczającego witrynę. Najłatwiejszym sposobem monitorowania ruchu wychodzącego w witrynie WordPress jest użycie wtyczki WordPress Google Analytics. Dobra wtyczka Google Analytics pozwoli Ci śledzić konkretną aktywność za pomocą jednego kliknięcia. Jeśli zauważysz, że Twoja witryna została już umieszczona na czarnej liście przez Google, wykonaj następujące kroki, aby usunąć ostrzeżenie o czarnej liście Google.

5. Nieoczekiwane zmiany plików

Jeśli pliki w Twojej witrynie zostały zmienione, dodane lub usunięte, może to oznaczać, że Twoja witryna została naruszona. Dlatego niezbędne jest posiadanie systemu powiadomień, który będzie ostrzegał o zmianach w plikach witryny. Możesz zbadać wszelkie nieoczekiwane zmiany, porównując zmieniony plik z wersją z ostatniej kopii zapasowej. Funkcja skanowania zmian plików iThemes Security Pro powiadomi Cię o wszelkich zmianach dokonanych w Twojej witrynie.

Korzystanie z wtyczki zabezpieczającej WordPress, takiej jak iThemes Security, może pomóc w śledzeniu zmian w plikach. Ze względu na liczbę powiadomień, jakie może generować to ustawienie, możesz wykluczyć pliki i katalogi w ustawieniach wykrywania zmian plików. Można wykluczyć katalogi, o których wiesz, że będą regularnie aktualizowane. Pliki kopii zapasowej i pamięci podręcznej są tego doskonałym przykładem, a ich wykluczenie zmniejszy liczbę otrzymywanych powiadomień.

6. Nieoczekiwani nowi użytkownicy

Jeśli Twoja witryna ma nieoczekiwane rejestracje nowych administratorów, to kolejny znak, że Twoja witryna WordPress została zhakowana. Za pomocą exploita zaatakowanego użytkownika osoba atakująca może utworzyć nowego administratora. Dzięki nowym uprawnieniom administratora haker jest gotowy do spowodowania poważnych szkód w Twojej witrynie.

W listopadzie 2018 r. mieliśmy kilka raportów o tworzeniu nowych administratorów na stronach klientów. Hakerzy wykorzystali lukę we wtyczce WP GDPR Compliance (luka załatana w wersji 1.4.3), aby utworzyć nowych administratorów w witrynach WordPress z wtyczką. Exploit wtyczki umożliwiał nieautoryzowanym użytkownikom modyfikację rejestracji użytkownika w celu zmiany domyślnej roli nowego użytkownika z subskrybenta na administratora. Niestety nie była to jedyna luka w zabezpieczeniach i nie można po prostu usunąć nowych użytkowników stworzonych przez atakującego i załatać wtyczkę.

Jeśli masz zainstalowane WP GDPR Compliance i WooCommerce, Twoja witryna mogła zostać wstrzyknięta złośliwym kodem. Osoby atakujące mogły użyć instalatora działającego w tle wtyczki WooCommerce, aby wstawić instalatora backdoora do bazy danych. Jeśli na Twojej stronie zainstalowano backdoora, powinieneś skontaktować się ze specjalistą ds. naprawy hakerów. Inną opcją jest użycie pliku kopii zapasowej, aby przywrócić kopię witryny przed naruszeniem przy użyciu poprzedniej kopii zapasowej.

7. Usunięci administratorzy

Jeśli nie możesz zalogować się do witryny WordPress, nawet po zresetowaniu hasła, może to być poważna oznaka infekcji.

Kiedy repozytorium Gentoo Github zostało zhakowane, pierwszą rzeczą, jaką zrobił atakujący, było usunięcie wszystkich użytkowników admin. Jak więc ten haker dostał się na ich konto Github? Hasło administratora Gentoo zostało odkryte na innej stronie. Zgaduję, że nazwa użytkownika i hasło zostały odkryte przez skrobanie lub zrzut bazy danych. Mimo że hasło administratora do jego konta Gentoo Github różniło się od hasła używanego na zaatakowanym koncie, było bardzo podobne. To tak, jakbym używał iAmAwesome2017 jako hasła na jednym koncie i iAmAwesome2019 na innej stronie. Tak więc hakerzy byli w stanie odgadnąć hasło przy niewielkim wysiłku. Jak widzimy, powinieneś używać unikalnego hasła dla każdego konta. Prosta zmiana haseł nie wystarczy. Korzystając z LastPass, możesz generować i bezpiecznie przechowywać silne, unikalne hasła dla każdej witryny.

Możesz także włączyć funkcję Zaufane urządzenia w iThemes Security Pro, aby ograniczyć możliwości administratora dla logowania z niezaufanych urządzeń. Jeśli atakujący pomyślnie zaloguje się do Twojej witryny jako istniejący użytkownik administracyjny — albo w wyniku ataku typu brute force, albo jeśli poświadczenia użytkownika były częścią zrzutu bazy danych — nie będzie miał pełnych możliwości administratora.

Nawet przy złamaniu hasła można było zapobiec temu złamaniu, gdyby administrator korzystał z uwierzytelniania dwuskładnikowego. Uwierzytelnianie dwuskładnikowe wymaga dodatkowego kodu wraz z poświadczeniami nazwy użytkownika i hasła, aby się zalogować. iThemes Security Pro umożliwia włączenie dwuskładnikowego WordPress za pomocą aplikacji mobilnej lub poczty e-mail, aby otrzymać dodatkowy kod dostępu.

Pobierz infografikę

Dlaczego hakerzy atakują witryny WordPress?

Po pierwsze, ważne jest, aby zrozumieć, że hakerzy atakują nie tylko witryny zbudowane na platformie WordPress CMS (system zarządzania treścią). W rzeczywistości można śmiało powiedzieć, że każda witryna w Internecie, niezależnie od tego, czy została stworzona przy użyciu WordPressa, czy nie, ma własne luki w zabezpieczeniach i jest podatna na ataki hakerów i inne złośliwe ataki.

Jednak witryny WordPress są najczęstszym celem hakerów z jednego prostego powodu: WordPress jest zdecydowanie najczęściej używanym narzędziem do tworzenia witryn na świecie. W rzeczywistości WordPress obsługuje obecnie 40% wszystkich znanych stron internetowych.Oznacza to, że w Internecie są obecnie setki milionów stron internetowych opartych na WordPressie. Ogromna popularność platformy WordPress daje hakerom o złych zamiarach prosty sposób na zlokalizowanie stron internetowych, które nie mają odpowiednich protokołów bezpieczeństwa, a następnie wykorzystanie ich dla własnych korzyści.

Hakerzy mają różne motywy, gdy decydują się włamać na strony internetowe. Niektórzy hakerzy dopiero uczą się „handlu” i atakują strony internetowe, które są najmniej bezpieczne i najbardziej podatne na ataki. Inni hakerzy podchodzą do swoich wysiłków z bardzo złośliwymi intencjami, na przykład rozpowszechniając złośliwe oprogramowanie WordPress w Twojej witrynie lub wykorzystując Twoją witrynę do atakowania innych niczego niepodejrzewających witryn.

Jeszcze inni hakerzy wykorzystują swoje wysiłki do spamowania niechcianych informacji w całym Internecie. Większość z nas widziała tego rodzaju wiadomości spamowe w sekcjach komentarzy na blogach lub w naszych skrzynkach e-mail po udanym ataku hakerskim wykorzystującym listę e-mail użytkowników witryny.

Będąc w stanie zdobyć poufne i prywatne informacje, hakerzy mogą je następnie sprzedać za dochód lub nawet zatrzymać okup za dane, zasadniczo zmuszając ludzi do zapłaty za odzyskanie swoich informacji w bezpieczne ręce.

Jaka jest więc główna motywacja hakerów? Aby stworzyć dla siebie przepływ gotówki. Internet jest lukratywnym miejscem, które oferuje wszystkim sferom życia możliwość zarabiania na życie. Nie oznacza to jednak, że wszyscy podchodzą do tego w legalny, moralistyczny sposób. Wielu hakerów osiąga wysokie zyski nawet na najmniejszej stronie internetowej.

Pieniądze to jedyna motywacja, jakiej potrzebują, ale niektórzy cieszą się poczuciem władzy, jaką otrzymują, gdy uda im się włamać na stronę internetową, ale zdecydowana większość działa w biznesie wyłącznie dla gotówki.

Co to jest luka w zabezpieczeniach WordPressa?

Luka WordPress to słabość lub wada w motywie, wtyczce lub rdzeniu WordPress, którą może wykorzystać haker. Innymi słowy, luki w WordPressie tworzą punkt wejścia, który haker może wykorzystać do przeprowadzenia złośliwej aktywności.Pamiętaj, że hakowanie stron internetowych jest prawie w całości zautomatyzowane. Z tego powodu hakerzy mogą łatwo włamać się do dużej liczby stron internetowych praktycznie w mgnieniu oka. Hakerzy używają specjalnych narzędzi, które skanują internet w poszukiwaniu znanych luk w zabezpieczeniach.

Hakerzy lubią łatwe cele, a posiadanie witryny, na której działa oprogramowanie ze znanymi lukami w zabezpieczeniach, jest jak przekazanie hakerowi instrukcji krok po kroku, jak włamać się do witryny WordPress, serwera, komputera lub innego urządzenia podłączonego do Internetu.

Nasz cotygodniowy raport na temat luk w zabezpieczeniach WordPressa obejmuje wszystkie publicznie ujawnione luki w rdzeniu WordPressa, wtyczce WordPress i motywach WordPress. W tych podsumowaniach udostępniamy nazwę wtyczki lub motywu, której dotyczy luka, wersje, których dotyczy luka, oraz typ luki.

Popularne metody wykorzystywane do włamywania się do witryn WordPress

Hakerzy wykorzystują wrażliwe punkty wejścia, aby uzyskać dostęp do stron internetowych. Te punkty wejścia obejmują słabe serwery hostingowe, backdoory, a nawet stronę logowania WordPress za pośrednictwem ataków brute force.

- Backdoory – hakerzy mogą również utworzyć wejście typu backdoor do Twojej witryny WordPress. Oznacza to, że tworzą punkt wejścia bez konieczności przechodzenia przez standardową stronę logowania WordPress. Istnieje wiele sposobów na utworzenie wejścia backdoorem w celu uzyskania nieautoryzowanego dostępu do witryny WordPress.

- Ataki brute force — ta forma ataku wykorzystuje najprostszą metodę uzyskania dostępu do witryny: poprzez ciągłe próby odgadnięcia nazwy użytkownika i hasła, aż do skutku. Witryny WordPress są domyślnie szczególnie podatne na ataki typu brute force, ponieważ system umożliwia nieograniczoną liczbę prób logowania.

- Cross-site scripting — Cross-site scripting (XSS) to rodzaj ataku złośliwego oprogramowania, który jest wykonywany przez wykorzystanie luk w zabezpieczeniach między witrynami w dowolnej witrynie WordPress. W rzeczywistości jest to najczęstszy sposób hakowania witryn WordPress, ponieważ istnieje tak wiele wtyczek WordPress, które mają luki XSS.

- Zdalne wykonanie kodu – Termin zdalne wykonanie kodu (RCE) odnosi się do kilku różnych technik hakerskich i cyberataków, ale wszystkie mają jedną wspólną cechę. RCE, czasami określane jako wstrzykiwanie kodu, to coraz częstszy sposób, w jaki hakerzy mogą włamywać się do wszelkiego rodzaju witryn internetowych, w tym witryn, które wykorzystują WordPress jako system zarządzania treścią.

- SQL injection – SQL injection (SQLi) to atak, który umożliwia hakerowi wykorzystanie podatnego zapytania SQL do uruchomienia własnego zapytania. Wstrzyknięcia SQL występują, gdy atakujący jest w stanie uruchomić własny SQL na serwerze.

Dlaczego witryny WordPress są hackowane?

Istnieje kilka typowych powodów, dla których witryny WordPress są hackowane. Rozpakujmy każdy z nich.

Hosting niskiej jakości

Nie wszystkie hosty internetowe są sobie równe, a wybór jednego wyłącznie na podstawie ceny może w dłuższej perspektywie kosztować znacznie więcej z powodu problemów z bezpieczeństwem. Większość współdzielonych środowisk hostingowych jest bezpieczna, ale niektóre nie rozdzielają właściwie kont użytkowników.

Twój host powinien być czujny, jeśli chodzi o stosowanie najnowszych poprawek bezpieczeństwa i przestrzeganie innych ważnych najlepszych praktyk dotyczących bezpieczeństwa hostingu związanych z bezpieczeństwem serwera i plików.Podobnie jak w przypadku każdej innej witryny na świecie, wszystkie witryny działające na platformie WordPress są hostowane na serwerach internetowych. Istnieją firmy hostingowe, na które możesz się natknąć, które nie zabezpieczają odpowiednio lub w pełni swojej platformy przed złośliwymi atakami.

Jeśli Twoja witryna jest hostowana przez niezabezpieczoną firmę hostingową, nie tylko Twoja witryna jest otwarta na potencjalne ataki hakerów, ale każda inna witryna jest hostowana na ich serwerach.

Wybór wysokiej jakości dostawcy hostingu WordPress pomoże zapewnić, że Twoja witryna jest bezpieczna i nie jest otwarta na próby włamań, które są poza Twoją kontrolą. W rzeczywistości odpowiednio zabezpieczony serwer będzie w stanie zablokować wiele najczęstszych prób włamania do WordPressa, zanim staną się dla Ciebie widoczne.

Aby uzyskać jak największą ochronę przed włamaniami, jaką możesz uzyskać od swojego dostawcy hostingu, możesz rozważyć skorzystanie z dostawcy, który oferuje niezawodny plan hostingowy Managed WordPress.

Wybierz renomowanego hosta dla swojej witryny z solidnym rekordem bezpieczeństwa. Znalezienie hostingu WordPress, któremu możesz zaufać, jest pierwszą z luk w zabezpieczeniach WordPress, którą powinieneś spróbować wyeliminować.

Słabe hasła

Słabe hasła to spełnienie marzeń hakerów. Dlatego bezpieczne hasła są jednym z najważniejszych kluczy do uchronienia witryny WordPress przed sukcesem włamania.

Niezwykle ważne jest, abyś używał bardzo unikalnych i silnych haseł dla każdego z poniższych kont. Każdy z nich może pozwolić hakerowi o złych intencjach uzyskać dostęp do Twojej witryny i zaszkodzić Twojej reputacji i marce:

- Wszelkie konta administratora WordPress

- Panel sterowania hostingu Twojej witryny lub cPanel, konto

- Wszystkie konta FTP

- Baza danych WordPress, która jest używana do zasilania Twojej witryny

- Wszystkie konta e-mail używane przez konto hostingowe lub administratora WordPress

Każde z tych kluczowych kont jest chronione hasłem i wymaga zastosowania unikalnego i niezniszczalnego hasła.

Kiedy używasz słabych haseł, które można łatwo odgadnąć, złośliwi hakerzy mogą łatwo złamać Twoje hasła za pomocą bardzo podstawowych narzędzi hakerskich dostępnych dla prawie każdego, kto ma połączenie z Internetem.

Ten poważny problem można łatwo uniknąć, po prostu używając silnych haseł, które są całkowicie unikalne dla każdego z tych loginów konta.

Jeśli jeszcze go nie masz, rozważ zainstalowanie niezawodnego menedżera haseł, który pomoże Ci aktualizować wszystkie hasła bez konieczności zapisywania ich w notatniku. Oczywiście, jeśli masz problemy z wymyśleniem silnych i unikalnych haseł, możesz również użyć wbudowanego generatora silnych haseł lub Google terminu „generator niezniszczalnych haseł”, aby znaleźć różne bezpłatne narzędzia online, które mogą Ci pomóc.

Pamiętaj, że Twój login WordPress jest najczęściej atakowaną luką w zabezpieczeniach WordPress, ponieważ zapewnia najłatwiejszy dostęp do strony administratora Twojej witryny. Ataki typu brute force to najczęstsza metoda wykorzystywania loginu WordPress.

Atak brute force to próba prawidłowego odgadnięcia kombinacji nazwy użytkownika i hasła w celu uzyskania dostępu do zaplecza witryny WordPress. Ataki typu brute force mogą być skuteczne, ponieważ WordPress nie ogranicza liczby prób logowania, które ktoś może wykonać.

Możesz wzmocnić bezpieczeństwo swojego loginu WordPress, używając wtyczki bezpieczeństwa WordPress, takiej jak iThemes Security Pro, aby ograniczyć liczbę prób logowania. Ograniczenie prób logowania to tylko pierwszy krok w ochronie przed brute force w WordPressie.

Świadomość bezpieczeństwa hasła WordPress jest również niezbędna do zabezpieczenia loginu WordPress, dlatego powinieneś używać menedżera haseł do generowania losowych silnych haseł i bezpiecznego ich przechowywania. Zmuszenie każdego użytkownika WordPress w Twojej witrynie do używania silnego hasła znacznie zmniejszy skuteczność ataku brute force.

Brak aktualizacji rdzenia WordPressa, motywów i wtyczek

Gdy na Twojej witrynie WordPress działają nieaktualne wersje wtyczek, motywów lub WordPressa, istnieje ryzyko, że w Twojej witrynie będą znajdować się znane exploity. Najszybszym sposobem na zhakowanie WordPressa jest użycie przestarzałych wtyczek, motywów lub rdzenia. Aktualizacje dotyczą nie tylko nowych funkcji lub poprawek błędów; mogą również zawierać łatki bezpieczeństwa dla znanych exploitów. Mimo że jest to najłatwiejsza luka w zabezpieczeniach WordPressa, której należy zapobiec, najbardziej udane ataki hakerskie wykorzystują exploity, które znajdują się w przestarzałym oprogramowaniu.

W świecie programowania WordPress wśród wielu właścicieli witryn panuje dziwny strach. Z jakiegoś powodu wielu użytkowników WordPressa boi się aktualizować swoje witryny do najnowszej wersji WordPressa. Wydaje się, że obawiają się, że uruchamiając aktualizację rdzenia WordPressa, ryzykują uszkodzeniem swoich witryn i utratą całej swojej pracy. Uruchom kopię zapasową przed aktualizacją, jeśli nie ma problemu, ale pamiętaj, że najszybszym sposobem na zhakowanie WordPressa jest użycie przestarzałych wtyczek, motywów lub rdzenia WordPress.

W rzeczywistości każda nowa wersja WordPressa ma na celu naprawienie błędów i dalsze zabezpieczenie przed lukami i potencjalnymi atakami hakerskimi. W rzeczywistości, jeśli nie aktualizujesz swojego oprogramowania WordPress w pełni, w rzeczywistości Twoja witryna jest znacznie bardziej podatna na problemy niż Ty, unikając aktualizacji.

Jeśli obawiasz się, że uruchomienie aktualizacji spowoduje uszkodzenie Twojej witryny lub całkowicie ją zepsuje, ważne jest, aby uruchomić wtyczkę do tworzenia kopii zapasowych WordPress, która może natychmiast przywrócić Twoją witrynę w najgorszej możliwej sytuacji.

BackupBuddy to jedno z najlepszych i najłatwiejszych rozwiązań do utrzymywania pełnej kopii zapasowej witryny WordPress przez cały czas. Jeśli coś pójdzie nie tak lub Twoja witryna z jakiegoś powodu się zepsuje, możesz szybko przywrócić poprzednią wersję i zacząć od nowa.

Możesz zautomatyzować aktualizacje w swojej witrynie, korzystając z funkcji zarządzania wersjami iThemes Security Pro WordPress. Automatyzacja aktualizacji zapewnia uzyskanie krytycznych poprawek bezpieczeństwa, które chronią Twoją witrynę przed lukami w zabezpieczeniach WordPress, a dodatkowo skraca czas poświęcony na utrzymanie witryny WordPress.

W podobny sposób, jak właśnie omówiliśmy, aktualizowanie podstawowego oprogramowania WordPress do aktualnej wersji, to samo dotyczy motywów i wtyczek, które uruchamiasz w swojej witrynie.

W rzeczywistości utrzymywanie pełnej aktualizacji motywów i wtyczek jest równie ważne, jak aktualizacja WordPressa. Jeśli używasz motywu lub wtyczki, która jest przestarzała w stosunku do bieżących poprawek zabezpieczeń WordPress, cała Twoja witryna jest bardziej podatna na złośliwe próby włamań.

Błędy i luki w zabezpieczeniach są codziennie wykrywane w motywach i wtyczkach. Zazwyczaj autorzy motywów i wtyczek, których używasz, szybko udostępniają te poprawki i udostępniają je Tobie. Jeśli jednak zdecydujesz się nie aktualizować oprogramowania, gdy zostaniesz powiadomiony, że zmiana została udostępniona, programiści niewiele mogą dla Ciebie zrobić.

Ważne jest, aby wszystkie wtyczki i motywy WordPress były zawsze aktualne. I znowu, jeśli martwisz się, że aktualizacja może spowodować wewnętrzny konflikt i zepsuć Twoją witrynę, BackupBuddy zapewni Ci pełną ochronę.

Nieużywanie uwierzytelniania dwuskładnikowego

Oprócz używania silnych haseł dodanie uwierzytelniania dwuskładnikowego WordPress jest jedną z najlepszych metod zabezpieczania logowania do witryny. Uwierzytelnianie dwuskładnikowe wymaga, aby użytkownicy używali tokena uwierzytelniającego oprócz nazwy użytkownika i hasła, aby zalogować się do WordPress.

Nawet jeśli poprawna nazwa użytkownika i hasło zostaną wyłudzone bezpośrednio z wiadomości e-mail użytkownika, złośliwa próba logowania może nadal zostać zablokowana, jeśli użytkownik korzysta z aplikacji mobilnej w celu otrzymania tokena uwierzytelniania. Uwierzytelnianie dwuskładnikowe dodaje niewiarygodnie silną warstwę bezpieczeństwa do witryny WordPress i można je łatwo dodać za pomocą wtyczki, takiej jak iThemes Security.

W rzeczywistości ostatnie badania przeprowadzone przez Google potwierdzają, że korzystanie z uwierzytelniania dwuskładnikowego może powstrzymać 100% zautomatyzowanych ataków botów. Lubię te szanse. iThemes Security Pro ułatwia dodawanie uwierzytelniania dwuskładnikowego do witryn WordPress.

Instalowanie oprogramowania z niezaufanych źródeł

Szybkie wyszukiwanie w Google odkryje dziesiątki witryn w całej sieci, które próbują całkowicie bezpłatnie rozpowszechniać premium lub płatne motywy WordPress i wtyczki. Oczywiście łatwo jest pokusić się o pobranie i zainstalowanie tych bezpłatnych „pustych” motywów i wtyczek w witrynie, aby zaoszczędzić trochę pieniędzy.

Jednak pobieranie wtyczek i motywów z tych wysoce niewiarygodnych źródeł jest niezwykle niebezpieczne dla zdrowia Twojej witryny. Nie tylko prawdopodobnie naruszą bezpieczeństwo Twojej witryny, ale mogą być łatwo wykorzystane przez hakerów do kradzieży bardzo poufnych informacji.

Pamiętaj, aby pobierać motywy i wtyczki tylko z tych najbardziej wiarygodnych źródeł, takich jak bezpośrednio od programistów, którzy je stworzyli lub z oficjalnego repozytorium WordPressa.

Jeśli nie stać Cię na zakup produktu premium lub po prostu nie chcesz go kupować, możesz wybierać spośród tysięcy darmowych i niezawodnych motywów i wtyczek. Chociaż darmowe wersje mogą nie być tak mocne, jak wersje płatne, nadal mogą pomóc Ci osiągnąć to, co chcesz zrobić i chronić witrynę przed atakami.

Możesz nawet znaleźć kody rabatowe na niektóre popularne (i bezpieczne) płatne motywy i wtyczki, jeśli poświęcisz trochę czasu na ich sprawdzenie.

Instaluj wtyczki i motywy WordPress tylko z zaufanych źródeł. Powinieneś instalować tylko oprogramowanie, które otrzymujesz z WordPress.org, znanych repozytoriów komercyjnych lub bezpośrednio od renomowanych programistów. Będziesz chciał uniknąć „pustych” wersji komercyjnych wtyczek, ponieważ mogą one zawierać złośliwy kod. Nie ma znaczenia, w jaki sposób zablokujesz swoją witrynę WordPress, jeśli to ty instalujesz złośliwe oprogramowanie.

Jeśli wtyczka lub motyw WordPress nie są rozpowszechniane w witrynie programisty, przed pobraniem wtyczki należy przeprowadzić należytą staranność. Skontaktuj się z programistami, aby sprawdzić, czy są oni w jakikolwiek sposób powiązani z witryną, która oferuje ich produkt za darmo lub po obniżonej cenie.

Ponadto unikaj używania porzuconych wtyczek WordPress. Jeśli jakakolwiek wtyczka zainstalowana w Twojej witrynie WordPress nie otrzymała aktualizacji w ciągu sześciu miesięcy lub dłużej, możesz się upewnić, że nie została porzucona. Wtyczka, która nie ma żadnych najnowszych aktualizacji, niekoniecznie oznacza, że została porzucona, może to po prostu oznaczać, że jest kompletna i będzie otrzymywać aktualizacje tylko w celu zapewnienia zgodności z najnowszymi wersjami WordPressa i PHP.

Bonus: prowadzenie strony bez SSL

Kiedy ktoś odwiedza Twoją witrynę WordPress, rozpoczyna się linia komunikacji między jego urządzeniem a serwerem. Komunikacja nie jest linią bezpośrednią, a informacje przekazywane między odwiedzającym a serwerem zatrzymują się kilka razy, zanim zostaną dostarczone do miejsca docelowego.

Aby lepiej zrozumieć, jak działa szyfrowanie, zastanów się, jak dostarczane są Twoje zakupy online. Jeśli kiedykolwiek śledziłeś status dostawy, zauważyłeś, że Twoje zamówienie zostało zatrzymane kilka razy przed dotarciem do domu. Jeśli sprzedawca nie zapakował prawidłowo Twojego zakupu, ludzie mogliby łatwo zobaczyć, co kupiłeś.

Gdy odwiedzający loguje się do Twojej witryny WordPress i wprowadza informacje o płatności, informacje te nie są domyślnie szyfrowane. Tak więc, podobnie jak w przypadku zakupu bez opakowania, istnieje możliwość wykrycia danych logowania i danych karty kredytowej na każdym przystanku między komputerem odwiedzającego a serwerem.

Na szczęście niezaszyfrowana komunikacja jest jedną z najłatwiejszych do wyeliminowania luk w zabezpieczeniach WordPressa. Dodanie certyfikatu SSL do Twojej witryny to świetny sposób na szyfrowanie i pakowanie komunikacji w Twojej witrynie, aby zapewnić, że tylko zamierzeni odbiorcy mogą przeglądać udostępniane poufne informacje. Twój host może świadczyć usługę dodania certyfikatu SSL do witryny WordPress lub możesz samodzielnie dodać certyfikat SSL.

Jeśli zdecydujesz się wybrać trasę „zrób to sam”, polecam skorzystać z certbota. Certbot bardzo ułatwia dodanie certyfikatu Let's Encrypt do Twojej witryny, a także skonfigurowanie jej automatycznego odnawiania certyfikatu SSL. Możesz również zapoznać się z naszym szkoleniem dotyczącym WordPress HTTPS, aby dowiedzieć się, jak dodać certyfikat SSL do swojej witryny.

Zostałem zhakowany – co teraz?

Scenariusz, na który patrzymy, to sytuacja, w której do jednego (lub więcej) plików szablonu motywu wstrzyknięto złośliwy kod. Taki kod może następnie wpływać (i infekować) inne pliki motywów lub w rzeczywistości każdy inny plik na serwerze. Na współdzielonym koncie hostingowym może to oznaczać, że Twoja witryna może zostać zainfekowana przez inną witrynę hostowaną na tym samym serwerze. To przerażająca myśl.

- Przejrzyj wszystkie pliki w instalacji WordPressa, aby upewnić się, że w witrynie nie pozostał żaden skrypt, który w różnych odstępach czasu nadal wstrzykuje złośliwy kod.

- Zmień wszystkie FTP, cPanel, wszystkie hasła WordPress oraz sole i klucze WordPress. Jeśli atak miał miejsce, ponieważ osoba atakująca przechwyciła jakiekolwiek dane logowania administratora, a Ty ich nie zmienisz, nic nie stoi na przeszkodzie, aby w późniejszym czasie ponownie automatycznie zmodyfikował pliki.

- Wykonaj kompleksowe skanowanie wszystkich systemów, które łączą się z Twoim serwerem (przez FTP lub inne metody). Wokół krążą wirusy, które mogą podsłuchiwać dane logowania. Tak więc, nawet jeśli zmienisz wszystkie hasła, jeśli tylko jeden system zostanie naruszony takim wirusem, wszystkie serwery/strony podłączone do tego systemu będą nadal atakowane.

- Jeśli masz kopię zapasową WordPress, którą utworzyłeś przed włamaniem, możesz spróbować przywrócić tę kopię zapasową, sprawdzić pliki, aby sprawdzić, czy hack jest na miejscu, i przejść od tego miejsca.

- Dokładnie wyczyść każdą ze swoich witryn. Nie usuwaj tylko jednej zainfekowanej modyfikacji pliku ani nie uruchamiaj wtyczki skanera. Przejrzyj każdy katalog w swojej witrynie i poszukaj podejrzanych plików. Możesz porozmawiać z firmą hostingową i / lub zatrudnić konsultanta, takiego jak Sucuri, aby pomógł w tym procesie. Jeśli w witrynie pozostanie chociaż jeden zhakowany plik lub potajemnie umieszczony skrypt, osoba atakująca może to wykorzystać do ponownego automatycznego zhakowania witryny.

Najlepszym sposobem na uniknięcie zhakowanego przez WordPressa bluesa jest zaśpiewanie innej melodii.

Chroń i zabezpiecz swoją witrynę przed zhakowaniem WordPress

Wiedza o tym, jak niebezpieczne może być, jeśli Twoja witryna jest zagrożona, może być katalizatorem, którego potrzebujesz, aby rozpocząć wdrażanie strategii bezpieczeństwa WordPress.

- Aktualizuj wszystko — aktualizacje to nie tylko fajne nowe funkcje i poprawki błędów. Wtyczki i ich aktualizacje mogą zawierać krytyczne poprawki bezpieczeństwa dla znanych luk w zabezpieczeniach. Dbaj o bezpieczeństwo i aktualność swojej witryny.

- Użyj uwierzytelniania dwuskładnikowego – W tym poście na blogu, Nowe badanie: Jak skuteczna jest podstawowa higiena konta w zapobieganiu przechwyceniu, Google stwierdził, że użycie uwierzytelniania dwuskładnikowego może powstrzymać 100% automatycznych ataków botów. Lubię te szanse. iThemes Security Pro ułatwia dodawanie uwierzytelniania dwuskładnikowego do witryn WordPress.

- Odrzuć przejęte hasła — naruszenie danych to zazwyczaj lista nazw użytkowników, haseł i często innych danych osobowych, które zostały ujawnione po przejęciu witryny. Odmowa zezwolenia użytkownikom witryny na używanie haseł, o których wiadomo, że zostały naruszone, może znacznie zwiększyć bezpieczeństwo witryny. Możesz łatwo odrzucić złamane hasła za pomocą iThemes Security Pro.

- Zainstaluj oprogramowanie z zaufanych źródeł – należy instalować tylko oprogramowanie, które otrzymujesz z WordPress.org, dobrze znanych repozytoriów komercyjnych lub bezpośrednio od renomowanych programistów. Będziesz chciał uniknąć „pustych” wersji komercyjnych wtyczek, ponieważ mogą one zawierać złośliwy kod. Nie ma znaczenia, w jaki sposób zablokujesz swoją witrynę WordPress, jeśli to ty instalujesz złośliwe oprogramowanie.

- Dodaj dziennik bezpieczeństwa WordPress – dzienniki bezpieczeństwa WordPress dostarczają szczegółowych danych i spostrzeżeń na temat aktywności w Twojej witrynie WordPress. Jeśli wiesz, czego szukać w swoich dziennikach, możesz szybko zidentyfikować i zatrzymać złośliwe zachowanie w witrynie. Dowiedz się, jak dodać dzienniki bezpieczeństwa WordPress do swojej witryny.

- Bądź bardzo ostrożny, gdzie pobierasz wtyczki i motywy – Wtyczki i motywy z nieznanych witryn mogą zostać naruszone przez kod, który wprawia hakerów w ruch. Niektóre wirusy wtyczek/motywów są zaprojektowane tak, aby automatycznie infekować każdą inną wtyczkę i motyw w witrynie. Oznacza to, że nawet jeśli usuniesz ten, który spowodował problem, pozostałe nadal są zainfekowane.

- Miej plan tworzenia kopii zapasowych (i spraw, aby był niezawodny) — wcześnie twórz kopie zapasowe witryny WordPress i często twórz kopie zapasowe. Kluczem jest posiadanie zdrowej pełnej kopii zapasowej witryny. Zachowaj archiwum kilku plików kopii zapasowych. Jeśli dojdzie do katastrofy, będziesz potrzebować kopii zapasowej, aby przywrócić witrynę (po oczyszczeniu serwera). Szybka wskazówka dotycząca plików kopii zapasowych: od czasu do czasu uruchamiaj próbne przywracanie plików kopii zapasowych. Posiadanie kopii zapasowej, której nie można przywrócić, jest prawdopodobnie najgorszą rzeczą, jaka może się zdarzyć (po zhakowaniu). BackupBuddy to wtyczka do tworzenia kopii zapasowych WordPress, która umożliwia ustawienie zaplanowanych kopii zapasowych, które będą uruchamiane bez nadzoru i gdzie pliki kopii zapasowych można zapisać w zdalnej lokalizacji. Powinno to zapewnić ci spokój, że zawsze będziesz mieć zdrowy plik kopii zapasowej.

Główne powody zhakowania WordPress

Chociaż luki w zabezpieczeniach WordPressa są przerażające, dobrą wiadomością jest to, że większość luk w zabezpieczeniach WordPressa jest wykrywana i łatana, zanim złoczyńcy zdążą je wykorzystać. Możesz pomóc chronić swoją witrynę przed lukami w zabezpieczeniach, aktualizując rdzeń WordPress, wtyczkę i motywy, co jest najlepszym sposobem na otrzymywanie najnowszych poprawek zabezpieczeń.

Aby uzyskać najbardziej solidne zabezpieczenia witryny, które znajdziesz we wtyczce WordPress, spróbuj użyć potężnej wtyczki zabezpieczającej WordPress, takiej jak iThemes Security Pro.

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 30 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki dwuskładnikowemu uwierzytelnianiu WordPress, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Pobierz teraz iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.