WordPress 보안 강화 – WordPress 사이트 보안을 위한 완벽한 가이드

게시 됨: 2021-03-28이 게시물을 마치면 WordPress 사이트가 해킹 및 악용으로부터 면역이 될 것이라고 보장합니다.

잠깐, 그건 장담 못해 이렇게 하면 웹사이트를 비교적 안전하게 유지하는 데 필요한 지식을 갖추게 될 것입니다.

완벽한 보안은 없습니다. 웹사이트가 해킹이나 공격의 희생자가 될 가능성을 크게 줄이기 위해 취할 수 있는 구체적인 조치가 있습니다.

이전에 WordPress 웹사이트가 어떻게 손상되고 좋은 보안 관행에 투자해야 하는지에 대한 작은 게시물을 작성한 적이 있습니다. 여기에서 읽거나 WordPress 웹 사이트를 강화하기 위한 특정 조치를 논의하기 전에 WordPress 취약점에 대한 간략한 요약을 제공하겠습니다.

WordPress 자체에는 취약점이 거의 없으며 발견되면 업데이트로 빠르게 패치됩니다. 그러나 웹 호스트의 보안 관행이나 보안 부족, 일반적으로 WordPress 웹 사이트에서 실행되는 타사 소프트웨어를 고려할 때 웹 사이트는 다른 사람의 실수로 인해 해킹의 희생자가 될 가능성이 더 큽니다.

2021년 해킹된 모든 웹사이트의 51%가 실행 중인 테마 또는 플러그인에 의해 손상되었습니다. 41%는 잘못된 웹 호스트를 선택하여 사이트가 해킹당했기 때문에 악용되었습니다.

일반 WordPress 사이트를 실행하고 안전하게 유지하는 것은 그리 어렵지 않습니다. 그러나 여러 타사 소프트웨어를 추가하고 올바른 호스트로 도메인을 유지해야 하는 경우에는 좀 더 어려워집니다.

나는 본질적으로 비즈니스를 온라인으로 시작한 남성과 여성인 성공적인 웹 기업가의 블로그 게시물을 많이 읽었습니다. 그리고 그들의 온라인 벤처가 성공했을 때 그들은 표적이 되었습니다. 그러나 귀하의 웹사이트가 목표가 되기 위해 성공하거나 약간의 트래픽이 있을 필요는 없습니다.

웹사이트를 해킹하는 사람들은 수백 수천 개의 웹사이트에서 취약점을 찾을 수 있는 자동화된 도구를 사용합니다. 귀하의 웹사이트는 수백 개의 웹사이트 중 하나일 수 있습니다. 따라서 귀하의 웹사이트가 인기가 없더라도 귀하는 여전히 표적이 될 수 있습니다.

이제 많은 웹 기업가는 웹사이트와 온라인 비즈니스를 안전하게 유지하는 데 필요한 보안 표준과 조치를 알고 있습니다. 그러나 오늘날 WordPress와 웹의 가장 큰 장점은 웹사이트를 시작하기 위해 더 이상 기술 전문가나 웹 개발자가 될 필요가 없다는 것입니다. 웹사이트를 만드는 것은 전혀 어렵지 않고 매우 쉽습니다. Colorlib에 대한 기사도 작성했습니다(첫 WordPress 웹사이트를 구축할 때 약간의 도움이 필요한 분들을 위해).

웹사이트를 만드는 것은 그리 어렵지 않습니다. 웹사이트를 유명하게 만드는 것은 약간 더 복잡한 제안입니다. 그러나 특히 웹 기반이 아닌 제품/서비스를 주된 관심으로 하는 비기술적인 웹 기업가의 경우 보안을 유지하는 것이 다소 어렵습니다.

그리고 확실히, 그들은 웹 개발자를 고용하여 그들을 도울 수 있습니다. 그러나 많은 소규모 웹 비즈니스가 번성하는 이유는 확실히 비용을 낮게 유지하는 능력과 직접적인 관련이 있습니다. 그리고 시간당 100달러를 받는 웹 개발자를 고용해도 재정 능력이 떨어지지 않습니다.

웹 보안 전문가는 항상 선호되는 옵션이지만 불행히도 모든 사람이 해당 비용을 감당할 수 있는 필요한 사업 수입을 가지고 있는 것은 아닙니다. 그리고 그것은 괜찮을 수도 있고 아닐 수도 있습니다. 그러나 중요한 사실은 소규모 기업이라도 귀하의 거주지 주소, 신용 카드 세부 정보, 전화 번호 및 이메일 ID와 같은 민감한 개인 정보를 수집한다는 사실을 인식해야 한다는 것입니다.

부주의한 보안 관행으로 인해 고객의 정보가 위험에 처할 뿐만 아니라 구축했거나 구축하는 데 많은 시간을 할애하게 될 바로 그 비즈니스도 위험합니다. 온라인에서 비즈니스를 구축하는 것은 다소 힘든 일입니다. 브랜드 평판, 웹사이트에 대한 Google의 생각 등 여러 요인에 따라 성공 여부가 결정됩니다. 그리고 저를 믿으십시오. 귀하의 웹사이트가 폐쇄되거나 공격/해킹의 피해자가 되는 경우 아무도 귀하의 비즈니스 또는 서비스에 대해 호의적인 견해를 갖지 않을 것입니다.

이 모든 것과 관련된 이해 관계를 고려할 때 웹 기업가로서 "당신"은 웹 사이트를 안전하게 만들기 위해 어떤 조치를 취할 수 있습니까?

이 게시물은 주로 온라인 비즈니스를 운영하지 않는 주요 직업을 가진 사람들을 대상으로 합니다. 다양한 계층의 사람들이 온라인 존재에 부분적으로 또는 크게 의존하는 사업을 시작하는 사람들을 대상으로 합니다. 그리고 웹의 65% 이상이 WP에서 실행되고 WordPress는 기술에 정통하지 않은 웹 기업가가 선택한 CMS이므로 WordPress 웹사이트를 안전하고 안전하게 유지하기 위한 지식을 갖추는 데 최선을 다할 것입니다. .

#1. 적합한 호스트 서비스 제공업체 선택

웹사이트의 서버 측에서 생성된 문제로 인해 취약점의 상당 부분이 존재합니다. 귀하의 호스팅 서비스가 귀하의 웹사이트 취약점의 가장 큰 원인이 될 수 있다는 사실이 오히려 놀랍습니다.

그리고 타사 호스트를 사용하면 웹 사이트를 보호하기 위해 땜질하는 방식으로 많은 일을 할 수 없습니다.

따라서 다음으로 할 수 있는 최선의 방법은 올바른 웹 호스팅 서비스 제공업체를 선택하는 것입니다.

구식 소프트웨어나 현재 유지 관리되지 않는 소프트웨어에서 시스템을 실행하는 웹 호스트 공급자가 너무 많습니다. 더 이상 유지 관리되지 않는 소프트웨어의 문제는 과거에는 취약점이 없었지만 미래의 안전에 대한 보장은 없다는 것입니다. 그리고 거의 확실한 취약점이 감지되면 핵심 팀이 이전 버전의 소프트웨어를 적극적으로 유지 관리하지 않기 때문에 더 이상 패치되지 않을 수 있습니다.

내가 소프트웨어에 대해 이야기할 때 귀하의 사이트를 활성 상태로 유지하고 기능적으로 유지하기 위해 서버에서 실행되는 모든 것을 의미합니다.

- 아파치

- PHP

- MySQL

- 마리아DB

- PostgreSQL

- PHPMyAdmin

- SSL 인증서

약간의 지연으로 소프트웨어를 업데이트하더라도 소프트웨어 패치가 릴리스되면. 최근 업데이트에서만 패치된 취약점을 해커가 악용할 수 있는 기회의 창이 넓어지고 웹사이트가 위험에 노출됩니다.

새로 시작한 대부분의 온라인 비즈니스에서 호스팅을 선택하는 공유 호스팅에는 몇 가지 문제가 있습니다.

- 서버의 한 IP에 대한 DOS 공격은 해당 특정 서버에서 호스팅되는 모든 웹사이트에 영향을 줄 수 있습니다.

- 공유 IP 주소는 큰 문제입니다. 자신의 이웃에 있는 IP 주소는 웹사이트에 영향을 미치며 공유 IP가 블랙리스트에 오르면 사이트에 영향을 미칩니다.

- 공유 호스팅 서비스 공급자가 이러한 일이 발생하지 않도록 조치를 취하더라도 공유 서버에 로드된 일부 소프트웨어가 전체 서버를 손상시킬 수 있는 가능성이 항상 있습니다.

공유 호스팅에 대한 나의 선택,

- 공유 호스팅 – SiteGround – 취약할 수 있는 동일한 서버의 웹 사이트로부터 사용자를 보호하는 계정 격리를 제공합니다. WP 코어 및 플러그인에 대한 자동 업데이트, Grow Big Plan 이상을 위한 무료 SSL 인증서 및 일일 백업, 필터링 시스템, 방화벽, 침입 방지 시스템 및 실시간 모니터링을 통한 스팸 방지. CloudFlare와 같은 CDN 시스템을 사용하면 DDoS 공격으로부터 웹사이트를 보호할 수 있습니다.

SiteGround는 과거에 노출된 취약점에 대해 신속하고 예리하게 대응하는 좋은 역사를 가지고 있습니다. 2013년에 90,000개 이상의 IP 주소에서 무차별 대입 공격이 발생했을 때 SiteGround는 요청이 서버에 도달하는 것조차 차단했습니다.

무차별 대입 공격은 부하로 서버를 압도할 수 있지만 서버에 충분한 수의 요청을 보낼 수 없으면 영향을 줄 수 없습니다. 공격이 진행되는 동안 서버의 웹사이트에 대해 12시간 이내에 1,500만 건 이상의 시도가 이루어졌지만 서버 중 어느 것도 성능 문제를 겪지 않았습니다.

사실, 일부 클라이언트의 웹사이트에서 약한 암호를 찾기 위해 무차별 대입을 거친 후 서버에서 취약하고 안전하지 않은 암호를 가진 많은 웹사이트를 발견했습니다. 그들은 강력한 암호를 적용하여 그 뒤를 따랐고 그들의 클라이언트는 메일을 통해 정보를 받았습니다. 그들은 보안에 정말 신경을 쓰고 공격을 받을 때에도 공유 서버 환경의 성능을 보장하는 것 같습니다. 가장 큰 일부 공유 웹 호스팅 회사의 경우에도 마찬가지입니다.

공유 호스팅을 위해 SiteGround에 대한 대체 옵션을 원하는 경우 이전 게시물에서 몇 가지를 나열했습니다.

그러나 WordPress 보안 및 웹 사이트 생성, 유지 관리 및 성장에 대한 원격 기술에 대해 걱정하고 싶지 않다면 관리되는 WordPress 호스트를 사용하는 것이 더 나을 것입니다. 관리형 호스팅을 선호하지만 비용이 상당히 높습니다.

1개월 관리 호스팅 가격으로 8개월 동안 공유 호스팅도 구매하게 됩니다. 현금이 부족한 기업을 운영하는 경우 이는 비즈니스의 지속 가능성에 매우 기념비적인 영향을 미칩니다. 그러나 감당할 수만 있다면 누구든지 관리되는 WordPress 호스트의 이점을 무시하는 것은 어리석은 일입니다.

WPEngine 보안 조치-

- 디스크 쓰기 방지, 악용될 수 있는 취약점을 생성하는 모든 악성 코드는 디스크 쓰기 제한에 의해 심각하게 제한됩니다. 취약성이 있는 플러그인 및 테마를 사용하는 것이 더 이상 쉽게 WP를 취약하게 만드는 코드를 서버에 작성할 수 없다는 점을 감안할 때 갑자기 더 안전합니다.

- WP 대시에 로그인한 사용자의 디스크 쓰기 권한은 게시물 작성 및 편집, 테마 추가, 플러그인 활성화/비활성화와 같은 표준 기능으로 확장됩니다.

- 새 파일을 삭제하고 쓰려면 SFTP 클라이언트를 통해 로그인해야 합니다.

- 일반 PHP 코드를 추가하는 것은 허용되지 않습니다.

- WP를 손상시키는 알려진 취약점이 있는 스크립트는 WordPress에 추가할 수 없습니다.

- 특정 플러그인은 스캐너가 플러그인 코드에서 웹사이트를 덜 안전하게 만드는 무언가를 포착하는 경우 허용되지 않거나 비활성화될 수도 있습니다.

- WPEngine의 기본 계획에는 여전히 일부 서버 공유가 포함됩니다. 모든 전용 호스팅 계획에서 호스트는 웹 사이트에만 리소스를 제공하는 데 전념하는 전체 서버를 제공합니다.

- Amazon S3를 통한 백업 및 액세스 권한이 없습니다. 시도하더라도 백업을 손상시킬 수 없습니다. 귀하의 사이트에 대한 보험 정책은 항상 제자리에 있습니다.

- 서버에 대한 물리적 액세스는 필수 인력으로만 제한됩니다. 그들의 데이터 센터는 Fort Knox에 대해 읽는 것처럼 들립니다.

- 그들은 WP를 전문으로 하며 안전한 WordPress 사이트를 만드는 방법을 알고 있습니다.

- 해킹된 계정의 경우 복구가 쉽고 비용이 들지 않습니다.

- WP 보안 솔루션 제공업체인 Sucuri의 정기적인 코드 감사.

WPEngine을 이런 식으로 생각하면 폭탄이 발생하지만 해킹된 웹 사이트보다 훨씬 적은 비용이 듭니다. 비용을 합리화하는 것이 훨씬 더 쉽습니다.

귀하의 웹사이트가 WPEgnine으로 더 안전할 뿐만 아니라 훨씬 더 빠를 것이라는 사실을 간과하지 마십시오. 가상 사설 서버를 사용하는 Colorlib와 같은 웹 사이트조차도 WPEngine이 실행되는 웹 사이트의 속도를 맞추기가 어렵습니다.

여전히 의심스럽고 공유 웹 호스트와 관리되는 WP 호스트 중에서 선택할 수 없다면 그것은 그 자체로 큰 주제입니다. 제가 얼마 전에 쓴 글을 읽어주세요. 귀하의 웹사이트에 대한 호스팅 계획의 적합성에 관한 모든 질문에 대한 답변이 되기를 바랍니다.

#2. 신뢰할 수 있는 타사 소프트웨어 사용 – 프리미엄 테마 및 플러그인

플러그인과 테마는 항상 의심스럽고 회의적입니다. 특히 유지 관리가 제대로 이루어지지 않고 거의 업데이트되지 않는 경우에는 더욱 그렇습니다. 이제 보안 결함을 기반으로 플러그인을 구별하여 여러 단계를 수행할 수 있지만 항상 WP 보안 감사 로그로 플러그인이 수행하는 작업을 기록해 두는 것이 좋습니다.

보안 로그는 웹 개발에 매우 유용하며 보안 전문가는 클라이언트의 요구를 처리할 때 여러 사이트에서 변경 사항을 추적합니다. 모든 사용자의 모든 작업은 플러그인으로 설명할 수 있습니다. 로그는 또한 플러그인, 테마 및 기타 타사 소프트웨어 동작을 주시하는 데 도움이 됩니다. 이 플러그인은 보안 문제를 방지하지 못할 수도 있지만 문제가 발생하면 문제의 원인을 쉽게 추적할 수 있습니다.

또 다른 좋은 방법은 보안 전문가가 플러그인을 감사하게 하는 것입니다. 그렇게 할 여유가 없다면 플러그인에 대한 Sucuri의 자신감(Sucuri는 WordPress 사용자를 위한 보안 솔루션의 선두 제공업체임) 스탬프를 찾으십시오. 많은 플러그인/테마가 코드 감사를 위해 제품을 자발적으로 제출합니다.

우아한 테마는 주력 테마인 Divi를 감사했습니다. 우아한 테마는 WP 틈새 시장에서 가장 큰 테마 하우스는 아니지만 가장 큰 테마 중 하나이지만 보안 문제에 대해 플래그십 테마를 감사했습니다.

다운로드 횟수가 많지 않은 무료 플러그인과 테마를 멀리하세요. 때로는 다운로드 횟수와 평점이 지나치게 높은 플러그인이 더 많은 장난꾸러기 제작자를 끌어들입니다. 숫자로 보호하는 것은 실제로 적용되지 않습니다. 더 많은 사람들이 플러그인을 사용하면 더 큰 목표가 되지만, 동시에 수천 명의 사용자가 있으면 빠른 업데이트를 통해 제로 데이 익스플로잇을 식별하고 보호하는 데 도움이 될 것입니다.

프리미엄 플러그인과 테마를 사용한다고 해서 사이트의 안전성이 보장되는 것은 아닙니다. 그러나 제로 데이 익스플로잇이 발견되면 일반적으로 신속하게 대응할 수 있습니다. 테마 하우스와 플러그인 개발자는 자신의 제품에 많은 관심을 가지고 있습니다. 그들이 마지막으로 원하는 것은 취약점의 출현입니다.

무료 플러그인을 위해 WordPress.org 디렉토리에 나열된 플러그인을 사용하십시오. 더 높은 등급과 다운로드 횟수는 플러그인을 어느 정도 더 안전하게 만듭니다. 과거에 같은 작성자가 만든 플러그인의 역사를 확인하십시오. 프로그래머의 혈통을 나타내는 좋은 지표입니다. 또한 특정 작성자가 플러그인/테마의 보안을 보장하기 위해 세심한 주의를 기울이는 것을 보게 될 것입니다.

마지막 업데이트 날짜는 고려할 가치가 있는 또 다른 요소입니다. 최신 버전의 플러그인이 최신 버전의 WordPress와 호환되는지 확인하는 것은 플러그인을 설치하고 활성화하기 전에 체크리스트를 체크해야 하는 또 다른 필수 사항입니다.

플러그인에 적용되는 내용이 테마에도 적용되는지 짐작할 수 있습니다. 플러그인과 테마를 사용할 때 기억해야 할 몇 가지 사항입니다.

- 프리미엄 플러그인은 의미에서 더 낫습니다. 팀은 무료 플러그인보다 훨씬 빠르게 보안 취약점에 대응할 수 있습니다.

- WP 보안 감사 로그를 사용하고 웹사이트 내부에서 실행되는 모든 것을 추적하십시오.

- 보안 위협이 보고되고 처리될 가능성이 훨씬 더 높기 때문에 확실히 숫자가 안전합니다. 그러나 이것이 양날의 검이라는 느낌을 지울 수 없습니다. 플러그인/테마는 다운로드 수가 많을수록 해커의 표적이 될 가능성이 훨씬 더 높습니다.

- WP.org의 플러그인 디렉토리는 다운로드 및 평가 수가 적은 플러그인에 대해 우수한 평가를 제공하도록 조작할 수 있습니다.

- 플러그인 작성자, 이력 및 이전 제품을 확인하십시오. 과거에 보안 문제가 있었다면 플러그인/테마가 나쁘다고 반드시 표시하지는 않지만 좋은 신호는 아닙니다.

- 플러그인/테마를 무자비하게 차별하고 Envato와 같은 시장에서 심지어 프리미엄 플러그인에 대해서도 제품에 대해 나쁜 평가를 제공하는 리뷰를 읽으십시오(이 제품이 낮은 평가를 받은 이유를 확인하십시오). 플러그인 및 테마에 대한 제품 리뷰의 댓글 섹션을 읽으십시오. 특정 워드프레스 제품에 대한 리뷰를 작성하거나 테마 목록 게시물을 작성할 때 항상 제품을 다운로드/구매한 사용자의 불만 사항에 대한 댓글 섹션을 봅니다. 이 연습은 항상 유익하며 구매하거나 다운로드하려는 제품에 대해 거의 항상 배울 수 있습니다.

- 플러그인/테마가 Sucuri 또는 기타 평판 좋은 WP 보안 솔루션 제공업체에 의해 감사된 코드를 받은 경우 제품이 보안 면에서 꽤 견고할 가능성이 높아집니다.

- Wordfence 또는 iThemes Security와 같은 보안 플러그인을 사용하여 악성 플러그인으로부터 자신을 보호할 수 있습니다. 또한 WP 코드에서 악성 스크립트를 찾는 Sucuri 무료 사이트 스캔 기능을 사용할 수 있습니다.

위의 단계 중 어느 것도 잘못된 플러그인이나 테마를 다운로드하지 않는다는 보장은 없지만 보안 문제의 영향을 받을 가능성은 줄어듭니다.

이제 올바른 호스트, 테마 및 플러그인을 사용하고 있다고 가정합니다. 나는 당신이 당신의 웹사이트를 안전하게 만들기 위해 취해야 할 필요한 보안 조치를 설명하고 설명할 것입니다.

개별 보안 조치를 설명하는 동안 특정 보안 응용 프로그램을 위해 설계된 독립 실행형 플러그인을 권장합니다.

이 게시물의 뒷부분에서 저는 Wordfence에 대해 완전한 프리미엄 보안 플러그인과 Sucuri의 보안 솔루션에 대해 논의할 것입니다. 둘 다 이전에 게시물에서 논의되었을 수 있는 거의 모든 보안 기능을 수행하고 경우에 따라 더 많은 기능을 수행한다는 것을 알아야 합니다.

따라서 개별 보안 조치에 대해 자세히 알고 싶지 않다면 Sucuri와 같은 보안 솔루션 제공업체 및 보안 플러그인의 기능에 대해 설명하는 마지막 부분으로 건너뛸 수 있습니다.

그러나 WordPress를 처음 사용하는 경우 각 보안 조치의 중요성을 완전히 이해하기 위해 전체 게시물을 읽는 것이 좋습니다.

#삼. 로그인 페이지 보호

WordPress 로그인 페이지는 무차별 대입 공격의 주요 대상입니다. 공격자를 막을 적절한 보안 조치를 취하지 않으면 로그인 페이지가 웹사이트의 취약한 부분이 됩니다.

귀하의 사이트를 안전하게 만들고 무차별 대입 공격으로부터 보호하는 여러 보안 조치로 강력하고 안전한 로그인 페이지를 유지하는 것의 중요성에 대해 논의하겠습니다.

강력한 암호 및 특이한 사용자 이름

관리자는 좋은 사용자 이름이 아닙니다. WordPress에는 이전에 기본 관리자 계정의 기본 사용자 이름으로 admin이 있었습니다. 그러나 오늘날 WordPress를 설치할 때 다른 사용자 이름을 선택할 수 있습니다. 그러나 사람들이 일반적으로 WordPress를 사용하기 시작할 때, 특히 처음으로 많은 사람들이 사용자 이름으로 admin을 계속 사용합니다. "admin"은 매우 예측 가능한 사용자 이름이며 사이트를 훨씬 쉽게 침입할 수 있습니다.

사용자 이름을 변경할 수 있는 Admin Renamer Extended 플러그인을 사용해 볼 수도 있습니다.

비정상적인 임의의 문자열을 선택하는 암호는 웹사이트를 손상시키거나 사이트 서버에 저장된 민감한 정보를 얻으려는 사람들에 대한 첫 번째 방어선을 만드는 데 도움이 됩니다.

SpashData에서 컴파일한 가장 일반적인 5가지 비밀번호 목록입니다.

- 123456

- 비밀번호

- 12345

- 12345678

- 쿼티

의욕이 넘치는 13세는 admin과 123456을 추측할 수 있습니다. 앞서 언급한 것과 같은 비밀번호를 사용하면 특히 적절한 트래픽을 수신하는 경우 사이트가 사라집니다.

가장 좋은 암호는 구두점과 특수 문자가 포함된 대문자와 소문자를 혼합한 것입니다. 가급적 의미가 없는 것을 사용하고 10자 이상이어야 합니다. 10자에 대한 특별한 이유는 없지만 암호가 길면 암호를 해독하기가 기하급수적으로 어려워진다는 것을 기억하십시오.

암호가 의미가 없고 암호 뒤에 논리적인 이유나 감상적인 이유가 없는 경우 추측하기가 훨씬 더 어렵습니다. Sherlock이 Irene Addler의 모바일 비밀번호 “I AM _ _ _ _ LOCKED”를 추측하는 방법을 기억하십시오. 글쎄요, 셜록도 추론할 수 없는 암호를 추측하기 어려울 것입니다!

어떤 암호를 사용할지 결정하는 데 어려움이 있는 경우 강력한 암호 생성기 또는 보안 암호 생성기와 같은 도구를 사용해 보십시오. 둘 다 무료로 제공되는 온라인 도구로 웹사이트의 관리자 로그인에 적합한 암호를 알아낼 수 있습니다.

보안 플러그인은 또한 관리자와 모든 사용자에게 강력한 암호를 적용합니다. 사용자에게 관리자 상태와 그에 따른 권한이 없더라도 WordPress에서 손상된 편집자 수준 계정에 대한 액세스 권한이 있는 사람이 상당한 장난을 칠 수 있다는 점에서 중요합니다.

항상 기억해야 할 또 다른 좋은 팁은 비밀번호를 자주 변경하는 것입니다. 모든 비밀번호를 기억하기 어렵다면 비밀번호 관리자를 사용하세요. One Password, Last Pass, KeePass 또는 DashLane을 사용하여 모든 암호를 안전하게 저장할 수 있습니다.

사용자 이름과 비밀번호에 관한 한, 의미가 덜하고 무작위일수록 웹사이트에 더 나은 보안을 제공할 수 있습니다.

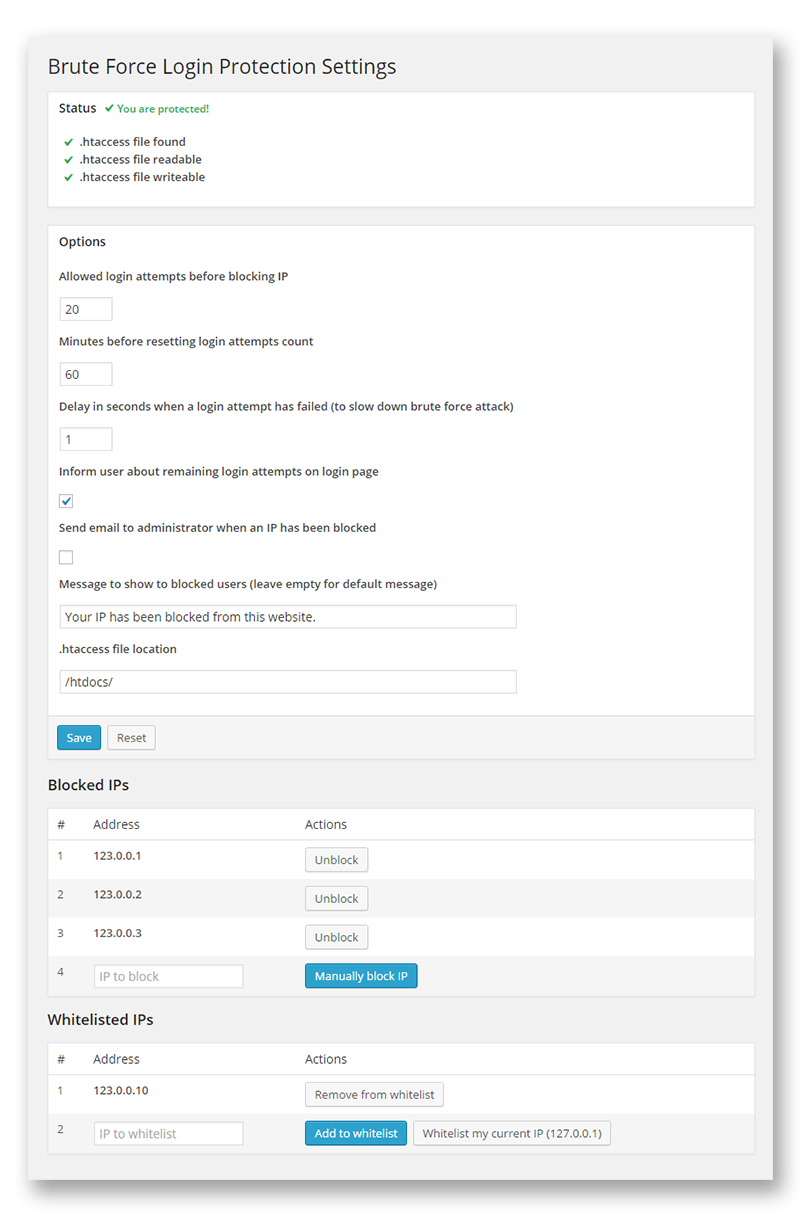

로그인 시도 횟수 제한

무차별 대입 공격은 WordPress 웹 사이트의 로그인 페이지를 대상으로 합니다. 모르는 경우 대부분의 무차별 대입 공격에는 특정 사용자 이름에 대한 사이트 비밀번호를 해독하기 위해 다른 영숫자 조합을 시도하는 것이 포함됩니다.

이제 무차별 대입 공격이 성공하지 못했다고 가정하더라도 엄청난 양의 서버 메모리와 처리 능력을 소모한다는 사실을 인식해야 합니다. 이것은 거의 확실히 귀하의 웹사이트를 느리게 하고 크롤링할 것입니다. 많은 호스트는 무차별 대입 공격에 대한 보호 기능도 제공합니다. 이는 공유 서버에서 과도한 양의 리소스를 사용하는 사이트가 잠재적으로 모든 사람에게 영향을 미칠 수 있기 때문입니다.

그러나 무차별 대입 공격을 막는 가장 쉬운 방법은 로그인 시도 횟수를 제한하는 것입니다. 누군가 여러 사용자 이름과 암호 조합으로 서버를 반복적으로 공격할 수 없으면 무차별 대입 공격이 작동하지 않습니다.

로그인 잠금, 로그인 보안 솔루션 및 무차별 대입 로그인 보호는 모두 무차별 대입 해킹 시도를 통해 웹사이트에 대한 액세스를 방지하는 것을 목표로 합니다. Brute Protect는 Automattic 팀에서 인수했으며 이제 Jetpack의 일부이며 무차별 대입 공격에 대한 보호 기능을 제공합니다.

거의 모든 로그인 보호 플러그인에는 유사한 인터페이스가 있습니다.

이 모든 플러그인은 기본적으로 로그인을 반복적으로 시도하고 실패하는 IP 주소를 추적하여 작동합니다. 로그인 시도가 여러 번 실패하면 특정 IP가 사이트의 로그인 페이지에 액세스할 수 없습니다.

로그인 보안 솔루션은 현재 로그인한 사용자가 다소 의심스러운 경우 이메일을 통해 WordPress 이메일 인증 및 비밀번호 변경을 강제합니다.

플러그인은 강력한 암호를 적용하고 사용자의 암호를 자주 변경하도록 요구할 수 있습니다. 또한 해킹 시도는 불법적으로 액세스 권한을 얻으려고 반복적으로 시도하는 IP 범위에 의해 추적되며 웹 사이트에 침입하려는 시도를 단념하기 위해 더 오랜 기간 동안 잠겨 있습니다.

2단계 로그인 인증

로그인을 인증하면 강력한 암호, 비정상적인 사용자 이름 및 제한된 횟수의 로그인 시도 실패 외에 추가 보안 계층이 추가됩니다.

2단계 로그인 인증 프로세스는 귀하의 사이트를 이중 보안 이상으로 만듭니다. WordPress 사이트에 로그인하려면 모바일 메시지를 통해서만 받을 수 있는 인증 코드가 필요합니다. 이를 감안할 때 준비 중인 해커가 모바일을 도난당할 가능성은 거의 없으므로 웹사이트의 로그인 페이지를 통과하는 데 의존하는 무차별 대입 및 기타 해킹 기술로부터 웹사이트를 안전하게 보호할 수 있습니다.

Google Authenticator는 웹사이트에 성공적으로 로그인하는 데 필요한 인증 코드를 제공하는 Android/iPhone/Blackberry에 설치된 앱에 의존하는 유용한 플러그인입니다. 관리자 전용 권한 수준으로 이 앱을 활성화하거나 사용자별로 사용할 수 있습니다.

나는 다음 플러그인을 아주 좋아합니다. 그들은 인증 코드 없이 로그인을 시도하는 사람들을 사용자 정의 가능한 URL이 있는 리디렉션으로 보내려고 합니다. 스텔스 로그인 페이지는 또한 봇을 완전히 차단합니다.

사용자가 전체 로그인 순서를 따르지 않으면 로그인 시도가 거부됩니다. 봇을 차단하는 데 사용할 수 있는 또 다른 기술은 로그인 페이지에서 보안 문자를 사용하는 것입니다.

WordPress 로그인 페이지 URL 변경

로그인 시도 제한, 로그인 인증, 강력한 암호와 특이한 사용자 이름 사용의 중요성에 대해 논의했습니다.

이제 로그인 페이지를 숨기거나 변경할 것입니다. 이러한 유형의 보안 모드는 은폐를 통한 보안이라고도 합니다. 나는 이것이 약간 과도하게 보인다는 것을 알고 있습니다. 그러나 이 단계는 로그인 페이지를 보호하기 위해 이전에 제안된 보안 조치보다 더 어렵지 않기 때문에 여기에서 나와 함께하십시오.

무차별 대입 공격은 로그인 페이지를 찾을 수 있는 경우에만 효과적입니다. 로그인 페이지를 변경하지 않고 그대로 두면 해커가 로그인 페이지를 찾을 수 있습니다.

그들에게서 로그인 페이지를 숨기려고 노력합시다. WPS Hide Login을 사용하여 로그인 페이지의 URL을 변경하여 이를 수행할 수 있습니다. 플러그인은 실제로 아무 것도 변경하지 않고 단순히 페이지 요청을 가로채서 wp-admin 디렉토리와 wp-login.php 페이지에 액세스할 수 없도록 만듭니다. 플러그인을 활성화하는 동안 설정된 새 로그인 페이지를 기억해야 합니다.

로그인 페이지의 URL을 변경하기 위한 대체 옵션에는 관리자 보호 및 wp-login.php 이름 바꾸기의 두 가지 다른 플러그인이 있습니다.

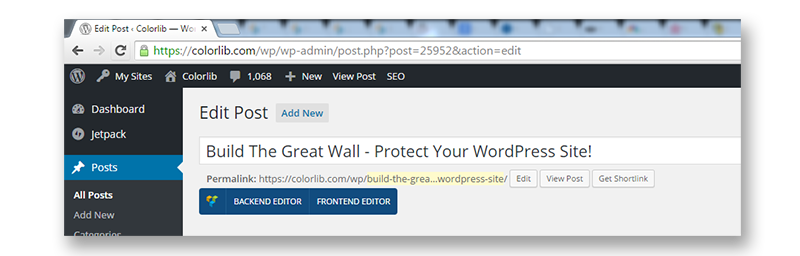

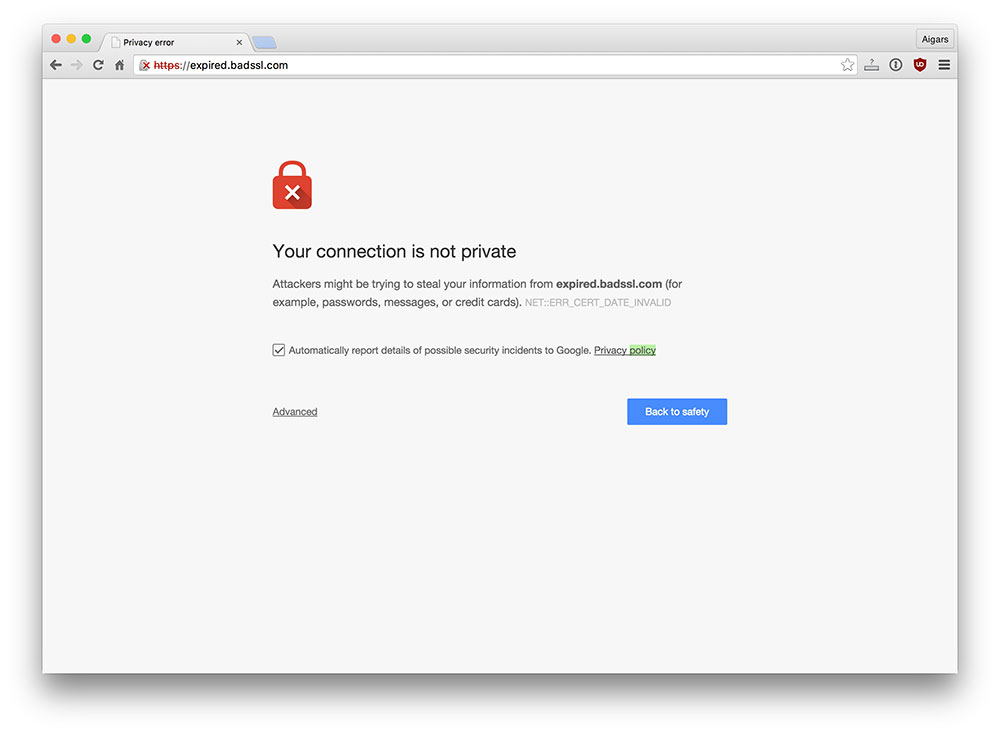

SSL

로그인 페이지 보호에서 SSL을 언급했지만 SSL은 민감한 정보를 다루는 모든 페이지에서 매우 중요하고 필요한 기능입니다. 그리고 이것은 모든 웹 페이지에 블로그 구독 양식이 있는 것처럼 많은 웹 사이트의 모든 페이지를 거의 포함합니다.

귀하 또는 귀하의 방문자/고객이 주소, 신용 카드 세부 정보 또는 이메일 ID와 같은 민감한 개인 정보를 공유한 적이 있는 경우. 그러면 당신은 그들에게 그들의 정보를 보호해야 할 의무가 있습니다.

SSL은 http를 https로 전환하고 그 과정에서 공유되는 모든 정보를 훨씬 더 안전하게 만드는 추가 보호 계층(Secure Socket Layer)입니다.

이것이 내가 작업하는 편집 포스트 페이지의 방식입니다. Colorlib는 SSL로 보입니다. URL 표시줄에 녹색으로 표시된 "https:"가 보이십니까?

SSL은 기본적으로 일반 텍스트처럼 읽을 수 없는 정보로 정보를 뒤섞는 것입니다. 따라서 정보가 서버와 브라우저 간에 이동할 때 정보에 액세스할 수 있는 사람은 그 정보를 이해할 수 없습니다. 개인 키와 공개 키가 있습니다. SSL이 정보 흐름을 재미있고 읽을 수 없게 만들면 브라우저 측에서 다시 이해해야 합니다. 여기에서 개인 키를 사용하여 항목을 다시 읽을 수 있습니다. 작동 메커니즘은 수학적 자물쇠와 열쇠와 매우 유사합니다.

권장 공유 호스트인 SiteGround는 SSL 보호를 무료로 제공합니다. 인증 기관에서 SSL 인증서를 구입할 수도 있습니다. Wordfence와 같은 보안 플러그인을 실행하면 SSL을 활성화할 수 있습니다.

사이트 전체 SSL을 권장합니다. ColorLib이 포함된 많은 WordPress 사이트는 사이트 전체 SSL을 사용합니다. 사이트 전체 SSL이 아닌 경우 최소한 로그인 페이지에 SSL을 강제 적용해야 합니다.

Chrome과 같은 브라우저는 SSL에서 인증서가 잘못되었거나 만료된 웹사이트에 대한 액세스도 차단합니다.

CDN이 SSL을 통해 콘텐츠를 쉽게 제공하는지 확인해야 할 수 있으며 때로는 SSL을 통해 제공할 때 광고 네트워크에 문제가 발생할 수 있습니다. 사이트 전체에 SSL을 추가하면 상당한 어려움이 있을 수 있습니다. 사이트 전체 SSL을 활성화하는 데 따른 어려움에 대한 매우 통찰력 있는 이 기사를 읽어야 합니다.

웹사이트에서 SSL을 사용하는 경우 Google은 검색 순위에서 약간의 향상(1%)을 제공합니다. 이 사실 자체가 SSL 사용을 보증해야 합니다. 왜요 ? Google은 대부분의 웹 개발 전문가와 마찬가지로 독자/방문자 데이터의 보안을 보장하는 것의 중요성을 이해하고 있습니다.

SSL은 Wordfence 보안 플러그인으로 로그인 화면에 적용할 수도 있습니다. 또한 보안 인증서는 2015년 언젠가 무료로 제공될 것으로 예상됩니다.

WordPress.org에서 SSL을 통한 관리에 대해 자세히 알아보세요.

#4. WP 코어, 데이터베이스 보호 및 올바른 파일 권한 사용

이러한 많은 보안 조치에서 우리는 WP 코어를 수정하고 FTP 클라이언트를 사용하여 변경하고 업로드하는 방법에 익숙해야 합니다. 그리고 이러한 보안 팁의 대부분에는 WP 코어 변경 또는 수정이 포함되므로 웹 사이트가 손상될 수 있습니다. 더 진행하기 전에 WordPress 코어와 모든 콘텐츠를 백업하세요. 백업으로 실수를 쉽게 취소할 수 있습니다.

워드프레스 보안 키

WordPress는 쿠키를 사용하여 WP 대시에서 댓글을 달고 변경하기 위해 로그인한 사용자를 식별하고 확인합니다.

이 쿠키에는 로그인 정보와 인증 세부 정보가 포함되어 있습니다. 암호는 해싱 처리되어 있어 읽을 수 없도록 수학 공식이 적용되었으며 읽을 수 있도록 수학을 한 번 더 적용하지 않고는 읽을 수 없습니다.

WP 보안 키를 사용하여 이 쿠키 주위에 추가 보호 계층을 추가할 수 있습니다. 이는 사용자 쿠키에 저장된 정보의 보안을 향상시키는 일련의 무작위 변수입니다. AUTH_KEY, SECURE_AUTH_KEY, LOGGED_IN_KEY, NONCE_KEY의 4가지 키가 있습니다.

WordPress 또는 12345와 같은 암호화되지 않은 암호는 누군가가 인증 쿠키를 재구성할 수 있다면 쉽게 깨질 수 있습니다. 그러나 WP 보안 키로 암호화하면 이 작업이 훨씬 더 어려워집니다.

WP 보안 키를 어떻게 추가합니까?

- wp-config.php 파일을 엽니다.

- "인증 고유 키 및 솔트"를 검색합니다.

- 온라인 자동 키 생성 도구를 사용하십시오.

- 온라인 도구에서 키를 복사하고 기존 키 세트를 교체하여 wp-config.php에서 덮어씁니다.

- 저장해.

- 매달 같은 과정을 반복할 수 있습니다.

보안 키를 변경할 때마다 사용자는 로그아웃되며 계정에 다시 로그인해야 합니다.

iThemes Security는 WP 대시에서 이를 수행하는 데 필요한 도구를 제공합니다. 또한 매월 보안 키를 변경하라는 알림을 보내드립니다.

암호로 WP 디렉토리 보호

이것은 cPanel 또는 모든 웹 호스트의 대시보드에서 수행할 수 있습니다. cPanel에서 보안 > 암호 보호 디렉터리를 엽니다. 사이트의 모든 폴더 목록을 찾을 수 있습니다. wp-admin과 같은 중요한 폴더로 시작하십시오.

사용자 이름과 암호를 제공하여 사용자를 생성하도록 요청하는 대화 상자를 찾을 수 있습니다. 이제 새 사용자를 만듭니다. 그런 다음 웹 사이트의 wp-admin 폴더에 액세스해야 하는 경우 웹 사이트에 액세스하려면 사용자 이름과 암호를 입력해야 합니다.

이렇게 하면 웹 사이트의 가장 중요한 부분에 암호 기반 보호 계층이 추가됩니다.

보안 FTP(SFTP) 사용

통합하려는 새 변경 사항을 추가할 때 웹 사이트의 데이터를 웹 호스트로 전달하려면 파일 전송 시스템이 필요합니다. 일반 파일 전송 프로토콜이나 FTP를 사용하면 누군가가 웹 사이트를 악용하기 위해 취약점을 가로채고 발견할 가능성이 높아집니다.

SFTP 연결을 사용하여 새 파일과 수정된 코드를 업로드하려면 올바른 클라이언트가 필요합니다. FileZilla를 사용하여 시작하는 데 도움을 받을 수 있습니다.

또한 웹 호스팅 계정에 대한 몇 가지 특정 세부 정보가 필요합니다. 일반적으로 모든 호스트는 보안 파일 전송 프로토콜을 설정하는 데 도움이 되는 특정 정보를 제공합니다. 일반적으로 호스트에서 생성한 SSH 키가 있습니다. 이 키는 FileZilla와 같은 SFTP 클라이언트에 추가해야 하며 여기에서 파일 전송을 위한 보안 연결을 설정하는 것이 간단합니다.

올바른 파일 권한 사용

파일에 대한 액세스에는 올바른 권한이 있어야 합니다. 웹 서버에서 WordPress에 쓸 수 있습니다. 문제는 해당 환경을 공유 서버에 웹 사이트가 있을 수 있는 여러 웹 사이트와 공유할 때 발생합니다.

일반적으로 WordPress 폴더와 WordPress 파일에는 서로 다른 호스트에 대한 특정 권한이 있습니다. 셸 액세스를 사용하면 다음 두 명령을 실행하여 WordPress 폴더와 파일을 안전하게 유지하고 올바른 사용자만 액세스할 수 있습니다.

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;Protecting WordPress using .htaccess

While editing .htaccess file, please add code before # BEGIN WordPress or after # END WordPress. Any code added within these two hashtags can be overwritten by WordPress and we wouldn't want any new security protocols we've added to disappear. So when you add any code to the .htaccess file, please remember to stay out of the section starting with # BEGIN and ending with # END.

The wp-includes contains files that aren't necessary for any user, but it contains files necessary for running WP. We can protect it by preventing access and adding some text to the .htaccess file. Keeping in mind to stay out of the code within hashtags.

Add this little snippet of code to the .htaccess file.

# Block the include-only files. <IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteRule ^wp-admin/includes/ - [F,L] RewriteRule !^wp-includes/ - [S=3] RewriteRule ^wp-includes/[^/]+\.php$ - [F,L] RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L] RewriteRule ^wp-includes/theme-compat/ - [F,L] </IfModule> # BEGIN WordPress <-- Always add code outside, before this line in your .htaccess file -->

This wouldn't work for wp multi sites. Remove this line – RewriteRule ^wp-includes/[^/]+\.php$ – [F,L], this will offer less security but it will work for multisite.

Your wp-config.php file contains sensitive information about your connection details and the WP security keys we previously discussed. Modifying your .htaccess will protect your website against hackers, spammers and significantly beef up your website's protection.

This process involves moving your .htaccess file out of your WP install and to a location accessible only with an FTP client or cPanel or from the web server.

Add this to the top your .htaccess file.

<files wp-config.php> order allow,deny deny from all </files>

This will essentially prevent access to anyone who surfs for the wp-config.php file and only access from the web server space will be permitted.

All this added protection is great, but remember all of this was accomplished from your .htaccess file. That means if someone can access your .htaccess file, all your added security isn't helpful.

Add the following to the top of your. htaccess file. It will prevent access to your .htaccess file.

<files .htaccess> order allow,deny deny from all </files>

You can add more modifications to .htaccess file, if you'd like.

You could, restrict files, by file types and extension. This piece of code will not only restrict access to your wp-config but it will prevent access to ini.php and your log files.

<FilesMatch "^(wp-config\.php|php\.ini|php5\.ini|install\.php|php\.info|readme\.html|bb-config\.php|\.htaccess|\.htpasswd|readme\.txt|timthumb\.php|error_log|error\.log|PHP_errors\.log|\.svn)"> Deny from all </FilesMatch> #Code courtesy - WPWhiteSecurity

Next we can disallow browsing of the WP directory contents.

Options All -Indexes

Apart from that we can add a few other changes to improve security by making changes to the .htaccess file in WordPress.

- Block IPs and IP ranges. You can limit access to your login pages by IP range, I would have covered it in the Login section but login page protection plugins already block IP ranges which try to access login pages through brute forcing techniques.

- Keep bad bots at bay.

- Prevent hot linking.

This is quite extensive and we are starting to get off point. If you'd like to do the other stuff as well, for which I haven't presented the code here, you can use this piece of custom code from WP White Security.

Please remember to keep track of which files you have moved to root directory of WP. You'll need to be aware of where each file/folder is, so that you can not only edit them but also be sure not create multiple copies in different locations which again jeopardizes the point of the entire exercise.

Turn Off PHP Error Reporting & PHP execution

PHP executions need to be kept to a minimum. Why ? A good example of a hack would be the Mailpoet Newsletter hack which could be used to add files which are run from the wp-content/uploads folder.

To prevent such vulnerabilities, we can deny PHP any room to run on WordPress. Add this code snippet to the .htaccess file.

https://gist.github.com/puikinsh/c8bf229921dbf6af4625

This code detects PHP files and denies access. You need to add it to the following wp folders.

- wp-includes

- wp-content/uploads

- wp-content

You'll need to create a .htaccess in the other folders. By default, it may be available in the root directory but to prevent PHP execution the .htaccess file needs to be created and added to the aforementioned folders. The three folder mentioned are primarily folders where content is uploaded and is particularly vulnerable to a PHP script that can cause a lot of problems.

PHP error reporting is a signal to all hackers who are looking for vulnerabilities that there is something not working on your website.

Adding these two lines of code to your wp-config.php file should resolve the problem.

error_reporting(0);

@ini_set('display_errors', 0);

Although having read multiple threads and discussions about PHP error reporting, it may not work. In which case your best option is to contact your web host and ask for instructions on how you can accomplish the same.

Change the wp_ table Prefix

All WordPress tables begin with a wp_ prefix. Change this wp table prefix across your entire website and make it more difficult for a hacker to infiltrate your website.

In your wp-config.php, you'll find this line of code.

$table_prefix = 'wp_';

Change that to something completely random,

$table_prefix = 'jrbf_';

Now every table like, wp_posts, wp_users, etc will change to jrbf_posts, jrbf_users and so on.

Almost all security plugins do this for you and furthermore changing wp table prefixes may be time consuming. You can do this with PHPMyAdmin or other database managers, but I'd much rather use a security plugin like iThemes Security to accomplish it.

Similarly, you can take it a step further by changing the name of your WordPress database. This way, not only do you change the prefix but you will also be changing the names of what follows the prefix. This will make it nearly impossible for hackers to randomly guess your database name and you can not access what you can not find.

Disable XMLRPC

Generally, DDOS attacks target all web pages of WordPress websites indiscriminately. But this particular part of WordPress can become a target for DDOS attacks. I'll explain, XMLPRC is used for pingbacks and trackbacks. But it has, in the past been exploited to launch DDOS attacks on websites.

You can use a plugin like Disable XMLPRC. But you will not need it, if you use security plugins or a login protection plugin. They generally provide protection against this particular vulnerability.

#5. Security Plugin – Wordfence/iThemes Security/ Sucuri

An effective security plugin is absolutely essential in ensuring your WordPress site's security, for the non-tech savvy at least. Security plugins perform the various functions many of which have already been discussed here, all of these added security measures add up to build a fortress around your website and its contents.

Wordfence performs a number of functions crucial to site security on a WordPress powered site,

- Real time blocking of attackers, blocking entire malicious networks and certain countries.

- Limit crawlers, bots and scrapers.

- Block users who trespass on your security rules.

- Two factor authentication via SMS, greatly improves security on login pages.

- Strong password enforcement for all users (non-admins).

- Protect against brute force attacks.

- Scan site for malicious scripts, back doors and phishing URLs on your site masquerading as comments on your website.

- Compare plugin/theme core files with files of the same listed on WordPress.org's directory.

- Run heuristics for Trojans, suspicious scripts and other potentially security endangering activities on your site.

- Firewall to block fake Google bots sent by hackers to scan for vulnerabilities.

- Real time awareness and live content access monitoring to enhance situational awareness.

- Geo-located down to a city level the threats to your website to find out the point of origin of threats to site security.

- Monitor DNS for unauthorized access.

- Keeps an eye on disk space consumption to prevent and react to Denial of Service attacks.

- It is multisite compatible.

- Falcon caching system to reduce server load.

- Full IPv6 compatibility for WHOIS lookup, location and security functions.

Some features are restricted to the premium version of the plugin. The premium version of the plugin is priced at $3.25/mo.

That being said, the free version of this plugin is a very capable site defender for your WordPress website. And you shouldn't be too apprehensive about the free version of the plugin, given that it has a rating of 4.9 on a five point scale and has been downloaded nearly a million times.

Security plugins require configuring and this can be an elaborate and long process. With Wordfence, you can to an extent at least customize all your security settings from Options under WordFence on your WordPress site menu.

Other options you can consider, if you still haven't settled on a security plugin for your WordPress site.

- Bullet Proof Security

- iThemes Security (Previously known as Better WP Security)

- Sucuri Security & Sucuri Cloudproxy For Firewall

- 올인원 WP 보안 및 방화벽

I do not think Wordfence is the best overall security system out there. What I mean by this is, there are better security solution providers/ managed hosting services that offer better overall security solutions for WordPress sites. But when it comes to simple security plugins that enforce good protection and security protocols, Wordfence is certainly one of the best. The not too distant second position would probably go to iThemes Security.

In the coming weeks, I'll probably write a post about all the security solutions available for WordPress, so stay tuned to Colorlib But right now, we'll stick to Wordfence as the recommended security plugin.

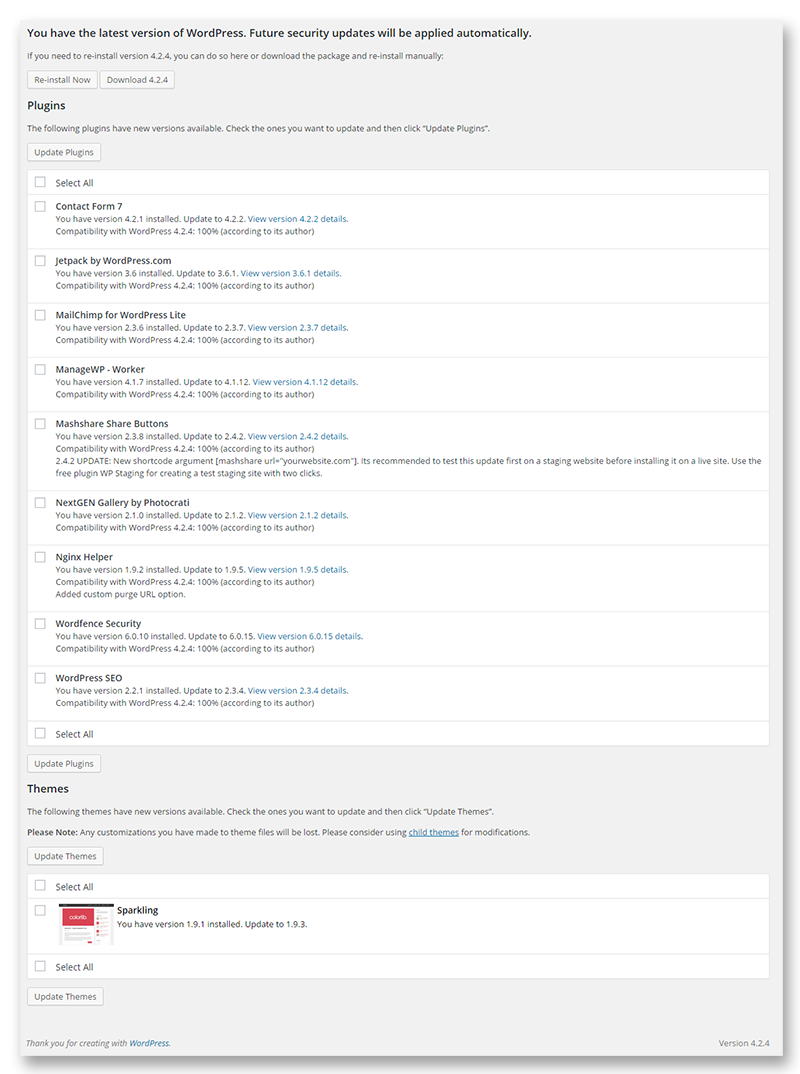

#6. Update ! Update! Update! And not just your WordPress

There are hundreds of WordPress vulnerabilities in the previous/non-current versions of WordPress.

Websites tend to be slow, when it comes to updating their WordPress platform. For example, in February of 2015 only 7.4% of websites had updated to WordPress 4.1, despite the fact that it had been released more than two months prior to February.

Whenever a software vulnerability is discovered, typically the vulnerability is reported to the software vendor. The software vendor then modifies the software and adds some added protection or merely deletes some unnecessary code. This is released as a software update or a patch. This is the best possible case, but if someone with less than noble intentions discovers a vulnerability in any web based or non web based software, then he/she is likely to exploit it to the fullest.

July 2014, Mail Poet Newsletters previously known as Wysija Newsletters, a plugin which had been downloaded over 2 million times was compromised as a result of which 50,000 websites were made vulnerable to attack. An automated attack where in, an injected PHP backdoor would allow for eventual control of the site by the hacker.

December 2014, 100,000+ websites were compromised by the Revolution Slider plugin which was targeted by the SoakSoak.ru campaign. This particular malware injected JavaScript into the wp template-loader.php file. A thousand themes were affected as they had been sold with this plugin as an add-on via Envato and other WordPress marketplaces.

The XSS vulnerability in WP Super Cache, a plugin I included in my round up for the Top 6 Caching Plugins. The list of vulnerabilities in top notch free plugins is quite concerning. But there are a number of steps you can take to decrease your chances of using a vulnerable piece of code theme or plugin on your website.

You should know that most plugins with vulnerabilities have been patched. But you need to stay fully updated at all times. Updating your site to the latest versions is an extremely important part of your site defense strategy. All the previously mentioned security measures are useless, unless you update as and when the updates for WordPress and other third party software are available.

Enable Automatic Updates For Your WordPress, Plugins & Themes.

You do not want your website's update page looking like this page on a test site.

WordPress introduced automatic background updates with the release of WordPress version 3.7.

You can enable auto updates for WP, by making a change to the WP_AUTO_UPDATE_CORE constant. This change needs to be made in the wp-config.php file.

define( 'WP_AUTO_UPDATE_CORE', true );

This will ensure that all updates major or minor are updated as soon as they are made available.

Change the update core constant to “false” and you will disable all updates. Changing it to “minor” will enable auto updates for minor changes, normally includes security patches.

You can update plugins and themes in the same manner, by editing the auto_update$type filter.

For automatic plugin updates,

add_filter( 'auto_update_plugin', '__return_true' );

And to enable automatic theme updates,

add_filter( 'auto_update_theme', '__return_true' );

코드 조작을 즐기지 않는다면 플러그인을 사용하여 해결할 수 있습니다. 사이트의 WP 및 모든 테마/플러그인의 원활한 업데이트를 보장하는 플러그인 형식의 또 다른 옵션이 있습니다. 고급 자동 업데이트를 사용하면 주요 업데이트와 부/보안 업데이트를 개별적으로 활성화할 수 있습니다. 그리고 플러그인은 테마 및 플러그인에 대한 자동 업데이트 솔루션도 제공합니다.

다중 사이트 업데이트 솔루션의 경우 WordPress 플러그인 및 테마로 업데이트를 처리하는 데 도움이 필요한 경우 Easy Updates Manager를 사용해 볼 수 있습니다. 프리미엄 플러그인 및 테마에 대한 자동 업데이트 솔루션을 제공하는 WP Updates에서 제공하는 프리미엄 서비스도 있습니다.

ManageWP와 같은 플러그인 또는 WPEngine과 같은 관리되는 WP 호스트를 사용하면 WordPress 및 웹사이트에서 사용하는 타사 소프트웨어 업데이트와 관련된 문제를 해결하는 데 도움이 됩니다.

문제가 발생하기 시작하면 WordPress 코어를 자동으로 업데이트하는 것이 문제가 됩니다. 이는 업데이트 중에 지워지는 사용자 정의 코드 또는 타사 소프트웨어(플러그인 및 테마)에서 발생하는 호환성 문제로 인해 발생할 수 있습니다. 이것이 일시 중지를 줄 수 있는 한 가지 이유이며, 아마도 사소한 업데이트를 활성화하는 것이 더 나은 생각일 수 있습니다.

자동 WordPress 업데이트에 문제가 있는 경우 Background Update Tester를 사용해 보는 것이 좋습니다. 플러그인은 호환성 문제를 확인하고 설명합니다.

업데이트하기 전에 항상 백업을 실행하십시오. 언제나! 이것은 끔찍하게 잘못된 일로부터 웹사이트를 보호하기 위한 것입니다. 이 경우 웹사이트가 엉망이 됩니다. WP 코어의 플러그인, 테마 및 사용자 지정 코드와의 호환성 문제를 통해 혼란을 야기하는 자동 업데이트로부터 보호하기 위해 따라야 할 모범 사례입니다.

#7. WP 보안에 대한 몇 가지 추가 사항 – 방화벽, 감사 로그 및 맬웨어 스캐너

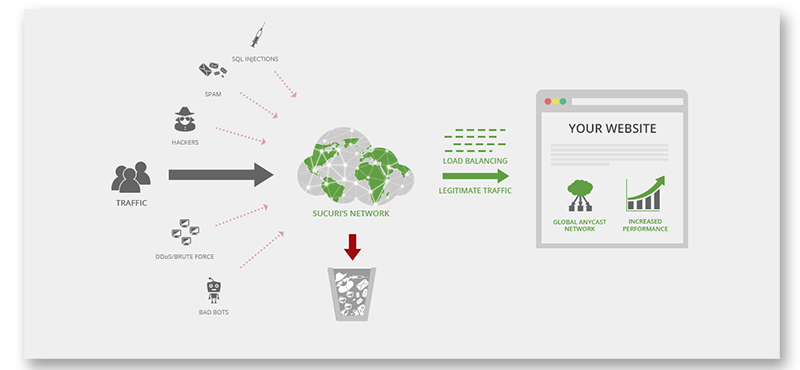

나는 WordPress에 대한 방화벽 에 대해 논의하지 않았습니다. 좋은 방화벽은 웹사이트에 대한 가장 일반적인 형태의 공격을 완화하고 많은 일을 해낼 것입니다.

- DDoS 공격의 영향을 완화합니다.

- 무차별 대입 공격은 그들의 트랙에서 죽은 채로 중지됩니다.

- 소프트웨어 취약점으로부터 보호합니다.

- SQL 또는 XSS 공격과 같은 코드 주입 공격을 중지합니다.

- 제로데이 취약점을 패치하고 방어합니다.

설명을 위해 여기 Sucuri 방화벽이 WordPress 웹사이트에 대해 수행하는 작업에 대한 스냅샷이 있습니다.

방화벽은 Sucuri가 보호 시스템을 설명하는 데 사용하는 용어가 아니라 웹 애플리케이션 방화벽과 침입 탐지 시스템의 조합인 CloudProxy라고 합니다. 모든 악성 트래픽이 걸러지고 비정상적인 활동이 모니터링됩니다.

방화벽은 전통적으로 연결을 모니터링하기 위해 개발되었지만 Sucuri의 CloudProxy는 나쁜 사람을 차단할 뿐만 아니라 취약점에 대한 가상 패치도 생성합니다. 방문자의 요청이 방화벽을 통과하면 침입 방지 및 탐지 시스템에 도달하여 시스템이 가능한 공격 패턴에 대한 요청을 선별합니다.

취약점으로부터 사용자를 보호하는 가상 패치 기능은 사용자 지정이 너무 많은 웹 사이트에 매우 효과적이고 귀중한 자산이라고 생각합니다(호환성 문제가 발생하면 많은 문제가 발생할 수 있음을 의미합니다). 항상 스테이징 영역에서 WordPress에 업데이트를 적용하고 웹 사이트가 원활하게 작동하는지 확인하는 것이 좋습니다. 그렇다면 웹사이트의 업데이트된 버전을 라이브로 사용할 수 있습니다. 그러나 그 사이에 귀하의 웹 사이트는 진정으로 위험에 처해 있습니다. 제로 데이 익스플로잇으로부터 보호하는 것은 취약점 수정 업데이트를 통해서만 가능하지만 Sucuri CloudProxy를 사용하는 동안에는 그럴 필요가 없습니다.

그 외에도 웹 사이트의 모든 활동에 대한 로그를 유지하고 장난의 징후를 찾습니다.

방화벽을 최후의 수단으로 생각하십시오. 해커가 웹사이트의 민감한 콘텐츠에 액세스하기 위해 뚫어야 하는 벽입니다. 대부분의 모범 사례는 방화벽을 많이 사용할 필요가 없도록 설계되었습니다.

맬웨어 검사 소프트웨어 또는 Sucuri SiteCheck와 같은 웹사이트는 웹사이트에서 취약점과 가능한 보안 허점을 검사할 수 있습니다. 보안 플러그인에는 비정상적으로 보이고 잠재적인 보안 문제의 원인이 되는 모든 변경 사항을 추적하는 맬웨어 검사 소프트웨어도 있습니다.

또한 이전에 WP 보안 감사 로그에 대해 언급했지만 웹 사이트의 모든 변경 사항을 추적하는 데 필요한 플러그인이라고 말했습니다. 다시 한 번 말씀드리지만, 테마와 플러그인의 영향뿐만 아니라 다른 사용자의 작업을 추적하는 데 매우 유용한 플러그인입니다. WP 보안 감사 로그를 사용하거나 다른 데이터 로깅 플러그인을 실행하여 모든 변경 사항을 추적하는 것이 매우 중요합니다.

로깅은 Sucuri 보호 시스템의 핵심 기능이기도 합니다. 보안을 보장하기 위한 과도한 노력에도 불구하고 때때로 나쁜 일이 발생하고 웹사이트가 해킹당합니다. 그런 일이 발생하면, 그들의 로깅 시스템은 도랑에서 웹사이트를 파헤치는 데 매우 유용합니다.

방화벽, 맬웨어 스캐너 및 감사 로그는 예측할 수 없는 위협 및 제로 데이 익스플로잇에 대해 매우 편리합니다. 그들은 좋은 WordPress 보안 관행을 대체하지 않습니다.

#8. WordPress 버전 숨기기 – 필요한가요?

WordPress 버전을 숨기면 악의적인 해커에 대한 보안이 강화된다는 몇 가지 웹사이트를 읽었습니다. 문제는 특정 WordPress와 관련된 취약점에 대한 지식이 누군가가 취약점을 악용할 가능성이 높다는 가정이 있다는 것입니다. 이것은 반드시 사실은 아닙니다. 일반적으로 웹사이트에서 정보를 훔치는 사람들은 자동화된 도구를 사용하여 웹사이트에서 알려진 취약점을 검색합니다. 그리고 WordPress 버전이 취약하다면 그들은 그것을 알게 될 것입니다. 해커가 한 번에 하나의 사이트를 확인하고 WordPress 버전별로 정렬하는 것과는 다릅니다.

이전에 언급했듯이 가능한 한 빨리 WordPress, 테마 및 플러그인을 업데이트하십시오. 해커는 WordPress 버전을 표시하는 사이트와 표시하지 않는 사이트를 구별하지 않습니다.

해커가 수동으로 모든 웹사이트를 방문하여 WordPress 버전을 확인한 다음 취약점을 찾으려고 시도하는 경우에는 WordPress 버전을 숨기는 것이 유익할 수 있습니다.

버전 제거 플러그인을 사용하여 WordPress 버전을 제거하십시오. 그래도 문제가 해결되지 않으면 약간의 수정이 필요하며 이 블로그 게시물이 도움이 될 것입니다.

#9. 백업 – 웹사이트 보안의 마지막 라인

모든 보안 조치에도 불구하고 WordPress 사이트가 손상될 가능성에 항상 대비해야 합니다. 그런 일이 발생하면 개입하여 문제를 해결해야 합니다. 이제 사이트 복구를 수행할 수 있는 여러 가지 방법이 있습니다. 보안 허점이나 취약점이 이미 수정되었다는 가정 하에 클릭 한 번으로 복원하는 백업은 손상된 웹사이트를 쉽게 수정할 수 있습니다.

자동 백업은 모든 WordPress 웹사이트의 보안 무기고의 필수적이고 필수적인 부분입니다. 보안 플러그인을 검으로, 백업을 방패로 생각하십시오. 공격이 실패하면 이 경우 백업이 방어선이 됩니다.

나는 완전히 다른 웜 백인 서버가 아닌 오직 당신의 워드프레스만 손상된다는 가정을 하고 있음을 기억하십시오. 그러나 대부분의 호스팅 서비스 제공업체에는 지속적으로, 특히 글로벌 공격 중에 악의적인 요소로부터 서버를 보호하는 강력한 보안 팀이 있습니다. 몇 주 전에 관심이 있는 경우 공유 호스팅 서비스의 여러 제공업체에 대한 게시물을 작성했습니다.

백업 - 백업 서비스에 한푼도 지불하지 않고 무료 플러그인을 원하신다면 프리미엄 플러그인인 Updraft Plus로 시작할 수 있습니다.

이 플러그인을 사용하면 다양한 서비스에서 제공하는 저장소에 웹사이트 사본을 백업하고 저장할 수 있습니다. 여기에는 Google 드라이브, Amazon S3, Dropbox, Rackspace Cloud, FTP 및 SFTP 및 이메일이 포함됩니다. 또한 무료 플러그인은 한 위치에서만 백업을 허용한다는 점에 유의해야 합니다. 플러그인을 활용하여 웹사이트를 여러 위치에 저장하려면 프리미엄 추가 기능이 필요합니다.

WordPress 백업의 대부분의 백업 공급자와 같은 이 플러그인은 콘텐츠, 테마 및 플러그인 설정을 포함한 모든 것을 저장하고 일반 백업과 별도로 WordPress 데이터베이스 백업을 실행할 수도 있습니다.

프리미엄 WordPress 백업 서비스를 사용하고 싶다면 BackUp Buddy, VaultPress 또는 BlogVault를 살펴보는 것이 좋습니다.

웹사이트 사본을 두 개 이상 사용할 수 있도록 유지하고 인터넷 연결에 의존하지 않는 물리적 드라이브에 항상 사본을 하나씩 두십시오. 비보안 관점에서도 백업은 좋은 생각입니다. 테마 및 플러그인을 실험할 때 테마, 플러그인 또는 WordPress를 업데이트할 때 호환성 문제가 발생하여 웹사이트가 중단될 가능성이 항상 존재합니다.

그리고 자동 백업에 대한 제 경험에 따르면 새 콘텐츠를 계속 추가하고 백업 복사본을 만드는 빈도와 일치하는 방식으로 백업 복사본을 계속 삭제해야 합니다.

내 PC의 경우, 저는 항상 전체 백업이 아닌 증분/차등 백업을 제공하는 백업 솔루션을 선호하지만 이전 재구성의 경우 복원 시간이 더 오래 걸립니다. WordPress 백업 시스템에도 동일하게 적용됩니다. 백업 공급자가 데이터 저장 제한에 대한 엄격한 제약으로 추가 비용을 청구하지 않는 한 걱정할 필요가 없습니다.

결론

해리포터 시리즈의 이 인용문이 너무 적절해 보입니다.

“지속적인 경계!” – 매드 아이 무디

무디는 시리즈의 흑마법사 포수입니다.

전에 이미 언급했듯이 웹에는 완전한 증거 보안과 같은 것이 없습니다. 수많은 보안 조치를 취하고도 웹사이트가 해킹당할 수 있습니다. 그러나 웹사이트가 SSL에서 실행되고 로그인 페이지가 강화되고 비밀번호와 사용자 이름이 매우 낯설고 웹사이트가 알려진 위협으로부터 완전히 업데이트되고 보호되며 매일 완전히 백업되도록 하면 유리할 확률이 크게 높아집니다. .

완전한 해킹/익스플로잇이 없는 WordPress를 원한다면 앞서 언급한 모든 보안 조치를 따르면 웹사이트에 완벽한 보안이 유지됩니다. 그러나 그런 경우에도 제로 데이 익스플로잇이나 웹 사이트를 파괴하려는 똑똑한 해커 지옥으로부터 보호할 수는 없습니다.

이런 식으로 생각하십시오. 내 웹사이트가 해킹당하면 비즈니스와 수익이 얼마나 줄어들까요? 고객의 정보를 위험에 빠뜨릴 수 있습니까? 소송에 대한 책임을 져야 합니까? 웹 사이트 해킹 비용이 상당히 높다는 것을 알게 되면 관리되는 WordPress 호스팅 서비스 또는 Sucuri의 보안 서비스 형태로 정말 큰 웹 경비원을 사용하는 것이 좋습니다.

귀하의 웹사이트가 타겟이 되기 위해 반드시 인기가 있어야 하는 것은 아닙니다. 그리고 계속해서 해킹과 공격의 희생양이 된다면 트래픽이 많은 웹사이트가 되지 않을 것입니다.

호스팅에 대해 이전에 말했듯이. 최고의 호스팅/보안 서비스 비용을 지불할 수익 창출 웹사이트를 만들 능력이 있다고 합리적으로 확신하는 경우 최고를 선택하십시오. 최고의 웹 호스팅/보안 서비스를 감당할 수 있다면 직업이 웹 개발자가 아니라고 가정할 때 장기적으로 그만한 가치가 있습니다.

최고의 관리 웹 호스팅이나 최고 수준의 보안을 감당할 수 없다면 앞서 언급한 보안 조치를 취하십시오. 귀하의 웹사이트는 안전할 것입니다.

WordPress 보안에 대한 추가 통찰력이 있거나 WordPress 웹 사이트를 보호하는 방법에 대한 다른 아이디어가 있는 경우 아래 의견에서 귀하의 아이디어를 듣고 싶습니다. 건배