WordPressのセキュリティを強化–WordPressサイトを保護するための完全なガイド

公開: 2021-03-28この投稿が終わったら、WordPressサイトがハッキングやエクスプロイトの影響を受けないことを保証します。

待って、私はそれを保証することはできません。 このように言えば、あなたはあなたのウェブサイトを比較的安全に保つために必要な知識を身につけるでしょう。

誰にでもできるセキュリティなどはありません。 Webサイトがハッキングや攻撃の犠牲になる可能性を大幅に減らすために実行できる特定の対策があります。

私は以前、WordPress Webサイトがどのように侵害されるか、そしてなぜあなたが良いセキュリティ慣行に投資すべきかについての小さな投稿を書きました。 ここで読むか、WordPress Webサイトを強化するための具体的な対策について説明する前に、WordPressの脆弱性の概要を説明します。

WordPress自体には脆弱性がほとんどなく、発見されるとすぐにアップデートでパッチが適用されます。 ただし、Webホストのセキュリティ慣行またはその欠如、および通常WordPress Webサイトで実行されるサードパーティのソフトウェアを考慮すると、他の人のミスにより、Webサイトがハッキングの犠牲になる可能性が高くなります。

2021年にハッキングされたすべてのWebサイトの51%が、実行中のテーマまたはプラグインによって侵害されました。 41%は、間違ったWebホストを選択したために悪用され、その結果、サイトがハッキングされました。

プレーンなWordPressサイトを運営し、安全に保つことはそれほど難しくありません。 しかし、サードパーティソフトウェアのメランジを追加し、適切なホストでドメインを維持する必要がある場合、それは少し難しくなります。

私は、ビジネスをオンラインで行った本質的にビジネスマンと女性であった成功したウェブ起業家によるたくさんのブログ投稿を読みました。 そして、彼らのオンラインベンチャーが成功したとき、彼らはターゲットになりました。 ただし、ターゲットになるために、Webサイトが成功している必要はなく、トラフィックがある必要もありません。

Webサイトをハッキングする人々は、自動化されたツールを使用して、何百、何千ものWebサイトの脆弱性を調査します。 あなたのウェブサイトはそれらの数百の1つかもしれません。 したがって、あなたのウェブサイトが人気がなくても、あなたはまだターゲットになる可能性があります。

現在、多くのWeb起業家は、Webサイトとオンラインビジネスを安全に保つために必要なセキュリティ基準と対策を認識しています。 しかし、今日のWordPressとWebの素晴らしいところは、Webサイトを開始するために技術の専門家やWeb開発者である必要がなくなったことです。 そして、ウェブサイトを作成することはまったく難しいことではありません、それは非常に簡単です、そして私はそれについての記事をColorlibに書きました(あなたが最初のWordPressウェブサイトを構築するときに少し助けを探している人のために)。

ウェブサイトを作成することはそれほど難しいことではありません、それを人気にすることはもう少し複雑な提案です。 しかし、それを安全にすることは、特に、非Webベースの製品/サービスを主な関心事とする非技術に精通したWeb起業家にとってはかなり困難です。

そして確かに、彼らは彼らを助けるためにウェブ開発者を雇うことができました。 しかし、多くの小規模なWebビジネスが繁栄している理由は、確かにコストを低く抑える能力に直接関係しています。 そして、1時間あたり100ドルを請求するWeb開発者を雇うことは、彼らの財政能力に落ちません。

ウェブセキュリティの専門家が常に好ましい選択肢ですが、残念ながら、すべての人がその費用を賄うために必要な事業収入を持っているわけではありません。 そしてそれは大丈夫かもしれません、多分そうではありません。 しかし、重要な事実は、小規模な企業でさえ、住所、クレジットカードの詳細、電話番号、電子メールIDなどの機密性の高い個人情報を収集することを認識しなければならないということです。

おそらく怠慢なセキュリティ慣行のために顧客の情報が危険にさらされるだけでなく、あなたが構築した、または構築に多くの時間を費やすビジネスそのものも危険にさらされます。 オンラインでビジネスを構築することはかなり骨の折れる努力です、あなたの成功はブランドの評判とグーグルがあなたのウェブサイトについてどう思うかを含む多くの要因に依存します。 そして私を信じてください、あなたのウェブサイトがシャットダウンしたり、攻撃/ハッキングの犠牲になった場合、誰もあなたのビジネスやあなたのサービスについて好意的な見方をすることはありません。

これらすべてと関係する利害関係を考えると、Web起業家としての「あなた」は、Webサイトを安全にするためにどのような手順を踏むことができますか?

この投稿は主に、主な職業がオンラインビジネスを運営していない人々を対象としています。 これは、さまざまな分野の人々がオンラインでの存在に部分的または大きく依存してビジネスを始めている人々を対象としています。 また、ウェブの65%以上がWPによって運営されており、WordPressは技術に精通していないウェブ起業家に最適なCMSであるため、WordPressウェブサイトを安全に保つための知識を身に付けることに注力します。 。

#1。 適切なホストサービスプロバイダーを選択する

Webサイトのサーバー側で問題が発生したため、脆弱性の大部分が存在します。 私はこの事実がかなり驚くべきことに気づきました、あなたのホスティングサービスは潜在的にあなたのウェブサイトの脆弱性の最大の原因です。

そして、サードパーティのホストを使用すると、Webサイトを保護するためにいじくり回す方法で多くのことを行うことはできません。

だからあなたができる次善の策–適切なウェブホスティングサービスプロバイダーを選択してください。

古いソフトウェアまたは現在メンテナンスされていないソフトウェアでシステムを実行しているWebホストプロバイダーが多すぎます。 もはやメンテナンスされていないソフトウェアの問題は、過去に脆弱性が存在しなかった可能性がある一方で、将来の安全性の保証がないことです。 また、ほぼ確実な脆弱性が検出された場合、コアチームが古いバージョンのソフトウェアを積極的に保守していないため、パッチが適用されていない可能性があります。

私がソフトウェアについて話すとき、私はあなたのサイトを生きて機能させるためにあなたのサーバー上で実行されるすべてのものを意味します。

- Apache

- PHP

- MySQL

- MariaDB

- PostgreSQL

- PHPMyAdmin

- SSL証明書

少し遅れてソフトウェアを更新したとしても、ソフトウェアパッチがリリースされたとき。 最近のアップデートでのみパッチが適用された脆弱性をハッカーが悪用する機会の窓が広がり、Webサイトが危険にさらされます。

ほとんどの新しく開始されたオンラインビジネスのホスティングの選択肢である共有ホスティングには、いくつかの問題があります。

- サーバー上の任意の1つのIPに対するDOS攻撃は、その特定のサーバーでホストされているすべてのWebサイトに影響を与える可能性があります。

- 共有IPアドレスは大きな問題です。 あなた自身の隣にあるIPアドレスはあなたのウェブサイトに影響を及ぼします。共有IPがブラックリストに載せられると、あなたのサイトはその結果に苦しみます。

- 共有ホスティングサービスプロバイダーがこれを防ぐための対策を講じている場合でも、共有サーバーにロードされた一部のソフトウェアがサーバー全体を危険にさらす可能性は常にあります。

共有ホスティングのための私の選択、

- 共有ホスティング– SiteGround –脆弱な可能性のある同じサーバー上のウェブサイトからユーザーを保護する、アカウントの分離を提供します。 WPコアとプラグインの自動更新、Grow Big Plan以降の無料のSSL証明書と毎日のバックアップ、フィルタリングシステム、ファイアウォール、侵入防止システム、ライブモニタリングによるスパムからの保護。 CloudFlareのようなCDNシステムを使用すると、DDoS攻撃からWebサイトを保護できます。

SiteGroundには、過去に公開された脆弱性に対して迅速かつ鋭敏に対応するという点で優れた歴史があります。 2013年、90,000を超えるIPアドレスからブルートフォース攻撃が行われたとき、SiteGroundはリクエストがサーバーに到達することさえできませんでした。

ブルートフォース攻撃は負荷でサーバーを圧倒する可能性がありますが、サーバーに十分な数の要求を送信できない場合は、サーバーに影響を与えることはできません。 攻撃中、サーバー上のWebサイトに対して12時間以内に1500万回以上の試行が行われましたが、パフォーマンスの問題が発生したサーバーはありませんでした。

実際、自分のクライアントのWebサイトで脆弱なパスワードを見つけるようにブルートフォース攻撃を行った後、サーバー上で脆弱で安全でないパスワードを持つ多くのWebサイトを見つけました。 その後、強力なパスワードを適用し、クライアントにメールで通知しました。 彼らは、攻撃を受けた場合でも、セキュリティと共有サーバー環境のパフォーマンスの確保に本当に関心を持っているようです。 同じことは、最大の共有ウェブホスティング会社のいくつかについては言えません。

共有ホスティングのためにSiteGroundの代替オプションが必要な場合は、以前の投稿でかなりの数をリストしました。

ただし、WordPressのセキュリティや、ウェブサイトの作成、維持、成長についてリモートで技術的なことを気にしたくない場合は、マネージドWordPressホストを使用することをお勧めします。 私はマネージドホスティングを好みますが、コストはかなり高くなります。

1か月間のマネージドホスティングの価格では、8か月間の共有ホスティングも購入できます。 あなたが現金で縛られた企業を経営しているなら、これはあなたのビジネスの持続可能性に非常に大きな影響を及ぼします。 しかし、もし彼らがそれを買う余裕があれば、誰もがマネージドWordPressホストの利点を却下するのはばかだろう。

WPEngineのセキュリティ対策-

- ディスク書き込み保護。悪用される可能性のある脆弱性を作成する悪意のあるコードは、ディスク書き込み制限によって厳しく制限されます。 脆弱性のあるプラグインやテーマを使用すると、WPを簡単に脆弱にするコードをサーバーに書き込むことができなくなるため、突然安全になります。

- WPダッシュにログインしたユーザーのディスク書き込み権限は、投稿の書き込みと編集、新しいスタイルシートの追加、プラグインのアクティブ化/無効化などの標準機能にまで及びます。

- 新しいファイルを削除および書き込むには、SFTPクライアントを介してログインする必要があります。

- 一般的なPHPコードを追加することは許可されていません。

- WPを危険にさらす既知の脆弱性を持つスクリプトをWordPressに追加することはできません。

- 特定のプラグインは、スキャナーがプラグインのコード内でWebサイトの安全性を低下させる何かを検出した場合、許可されない場合や無効になる場合があります。

- WPEngineの基本計画には、引き続きサーバー共有が含まれます。 専用ホスティングプランでは、ホストはサーバー全体を提供し、Webサイトのみにリソースを提供することに完全に専念します。

- Amazon S3を介したバックアップであり、それらにアクセスすることはできません。 試しても、バックアップを危険にさらすことはできませんでした。 あなたのサイトの保険契約は常に実施されています。

- サーバーへの物理的なアクセスは、重要な担当者のみに制限されています。 彼らのデータセンターは、フォートノックスがそれについて読んでいるように聞こえます。

- 彼らはWPを専門としており、安全なWordPressサイトを作成するための詳細を知っています。

- アカウントがハッキングされた場合の復旧は簡単で、無料で保証されます。

- WPセキュリティソリューションプロバイダーであるSucuriによる定期的なコード監査。

WPEngineをこのように考えると、爆弾の費用がかかりますが、ハッキングされたWebサイトよりもはるかに少ない費用で済みます。 これにより、コストの合理化がはるかに簡単になります。

あなたのウェブサイトがWPEgnineでより安全になるだけでなく、おそらくはるかに速くなるという事実を見逃さないでください。 仮想プライベートサーバーを使用するColorlibのようなWebサイトでさえ、WPEngineが実行するWebサイトの速度に合わせるのは難しいと感じています。

それでも疑問があり、共有WebホストとマネージドWPホストのどちらかを選択できない場合、それ自体が大きなトピックです。 しばらく前に書いた作品を読んでください。 うまくいけば、それはあなたのウェブサイトのためのホスティングプランの適合性に関するあなたのすべての質問に答えるでしょう。

#2。 信頼できるサードパーティソフトウェアを使用する–プレミアムテーマとプラグイン

プラグインとテーマは常に疑わしいものであり、特に保守が不十分で更新がほとんどない場合は懐疑的です。 これで、セキュリティの欠陥に基づいてプラグインを区別することで多くの手順を実行できますが、プラグインがWPセキュリティ監査ログで実行するアクションを常に記録しておくことにはメリットがあります。

セキュリティログはWeb開発に非常に役立ち、セキュリティの専門家はクライアントのニーズを処理するときにマルチサイトベースで変更を追跡します。 すべてのユーザーによるすべてのアクションは、プラグインで説明できます。 ログは、プラグイン、テーマ、その他のサードパーティソフトウェアの動作を監視するのにも役立ちます。 このプラグインはセキュリティの問題を防ぐことはできないかもしれませんが、何かがうまくいかない場合は、問題の原因を簡単に追跡できます。

もう1つの良い方法は、セキュリティの専門家にプラグインを監査させることです。 それを行う余裕がない場合は、プラグインに対する信頼のSucuri(SucuriはWordPressユーザー向けのセキュリティソリューションの大手プロバイダーです)のスタンプを探してください。 多くのプラグイン/テーマは、コード監査のために製品を自発的に提出します。

エレガントなテーマでは、主力テーマであるDiviが監査されています。 エレガントなテーマは、WPニッチで最大ではないにしても、最大のテーマハウスの1つですが、セキュリティの問題について監査された主力テーマがあります。

ダウンロード数が少ない無料のプラグインやテーマには近づかないでください。 ダウンロード数が非常に多く、評価が高いプラグインは、より多くのいたずらメーカーを引き付けることがあります。 数の保護は実際には適用できません。 プラグインを使用する人が増えると、プラグインはより大きなターゲットになりますが、同時に数千人のユーザーがいると、迅速な更新を通じてゼロデイエクスプロイトを特定して保護するのに役立つ可能性があります。

プレミアムプラグインとテーマを使用しても、サイトの安全性が保証されるわけではありません。 ただし、ゼロデイエクスプロイトが発見された場合、通常は迅速に対応できます。 テーマハウスとプラグイン開発者は彼らの製品に多くのことを乗せています、彼らが望む最後のことは脆弱性の出現です。

無料のプラグインについては、WordPress.orgディレクトリにリストされているプラグインに固執してください。 より高い評価とダウンロード数により、プラグインはある程度安全な賭けになります。 過去に同じ作者によって作成されたプラグインの履歴を確認してください。これは、プログラマーの血統を示す良い指標です。 また、特定の作成者がプラグイン/テーマのセキュリティを確保するために特別な注意を払っていることがわかります。

最終更新日は、考慮する価値のあるもう1つの要素です。 プラグインの最新バージョンがWordPressの最新バージョンと互換性があることを確認することは、プラグインをインストールしてアクティブ化する前にチェックリストをチェックするためのもう1つの重要なポイントです。

ご想像のとおり、プラグインはテーマにも当てはまります。 プラグインとテーマの使用に関しては、覚えておくべきことがいくつかあります。

- プレミアムプラグインはその意味で優れており、チームは無料のプラグインよりもはるかに迅速にセキュリティの脆弱性に対応する可能性があります。

- WPセキュリティ監査ログを使用して、Webサイトの内部で実行されるすべてのものを追跡します。

- セキュリティの脅威が報告され、対処される可能性がはるかに高いため、確かに数には安全性があります。 しかし、これが両刃の剣であると感じずにはいられません。プラグイン/テーマは、ダウンロード数が多いと、ハッカーの標的になる可能性がはるかに高くなります。

- WP.orgのプラグインディレクトリを操作して、ダウンロード数と評価数が少ないプラグインに優れた評価を提供できます。

- プラグインの作者、その歴史、以前の製品をチェックしてください。 過去にセキュリティの問題が発生したことがある場合、プラグイン/テーマが悪いことを必ずしも示しているわけではありませんが、それは良い兆候ではありません。

- プラグイン/テーマを冷酷に差別し、特にプレミアムプラグインであっても、Envatoなどのマーケットプレイスで製品の評価が悪いレビューを読んでください(これらの製品の評価が低い理由を必ず調べてください)。 プラグインとテーマの製品レビューからコメントセクションを読んでください。 特定のWordPress製品に関するレビューを書いたり、テーマのリスト投稿を作成したりするときは、製品をダウンロード/購入したユーザーからの苦情がないかコメントセクションを常に確認します。 この演習は常に実り多いものです。ほとんどの場合、購入またはダウンロードする予定の製品について何かを学ぶことができます。

- プラグイン/テーマのコードがSucuriまたは他の信頼できるWPセキュリティソリューションプロバイダーによって監査されている場合、セキュリティの点で製品がかなり堅実である可能性が高くなります。

- WordfenceやiThemesSecurityなどのセキュリティプラグインを使用して、不正なプラグインから身を守ることができます。 さらに、WPコードを調べて悪意のあるスクリプトを探すSucuriの無料サイトスキャン機能を使用できます。

上記の手順のいずれも、悪いプラグインやテーマをダウンロードしないことを保証するものではありませんが、セキュリティの問題の影響を受ける可能性は低くなります。

ここで、適切なホスト、テーマ、およびプラグインを使用していると仮定します。 私はあなたがあなたのウェブサイトを安全にするためにとる必要がある必要なセキュリティ対策を説明し、説明します。

個々のセキュリティ対策について説明する一方で、特定のセキュリティアプリケーション用に設計されたスタンドアロンプラグインをお勧めすることに注意してください。

この投稿の後半で、Wordfenceの本格的なフリーミアムセキュリティプラグインとSucuriのセキュリティソリューションについて説明します。 どちらも、以前に投稿で説明した可能性のあるほぼすべてのセキュリティ機能を実行し、場合によってはそれ以上の機能を実行することを知っておく必要があります。

したがって、個々のセキュリティ対策について詳しく知りたい場合を除いて、セキュリティプラグインとSucuriなどのセキュリティソリューションプロバイダーの機能について説明する最後の部分にスキップできます。

ただし、WordPressを初めて使用する場合は、投稿全体を読んで、さまざまなセキュリティ対策の重要性を完全に理解することを強くお勧めします。

#3。 ログインページを保護する

WordPressログインページは、ブルートフォース攻撃の主要なターゲットです。 攻撃者を阻止するための適切なセキュリティ対策を講じていない場合、ログインページは間違いなくWebサイトの脆弱な部分です。

サイトを安全にし、ブルートフォース攻撃から保護する複数のセキュリティ対策を備えた強力で安全なログインページを維持することの重要性について説明します。

強力なパスワードと異常なユーザー名

管理者は適切なユーザー名ではありません。 WordPressには、以前はプライマリ管理者アカウントのデフォルトのユーザー名としてadminがありました。 ただし、今日では、WordPressをインストールするときに、別のユーザー名を選択できます。 しかし、人々が一般的にWordPressを使い始めると、特に初めて、多くの人がユーザー名としてadminに固執し続けます。 「admin」は非常に予測可能なユーザー名であり、サイトへの侵入をはるかに容易にします。

ユーザー名を変更できるAdminRenamerExtendedプラグインを試すこともできます。

パスワード、異常なランダムな文字列の選択は、Webサイトに危害を加えたり、サイトのサーバーに保存されている機密情報を入手したりすることを意図する人々に対する最初の防衛線を作成するのに役立ちます。

SpashDataによってコンパイルされた5つの最も一般的なパスワードのリスト。

- 123456

- パスワード

- 12345

- 12345678

- qwerty配列

やる気のある13歳の人は、adminと123456を推測できます。前述のようなパスワードを使用すると、まともなトラフィックを受信した場合は特に、サイトは成功します。

最適なパスワードは、句読点と特殊文字を使用した大文字と小文字の組み合わせです。 できれば、まったく意味のないものを使用し、10文字以上であることを確認してください。 10文字の特別な理由はありませんが、パスワードが長いと、それらを解読するのが指数関数的に難しくなることを覚えておいてください。

パスワードに意味がなく、パスワードの背後に論理的な理由や感傷的な理由がない場合、推測するのは明らかに非常に困難です。 SherlockがIreneAddlerのモバイルパスワードをどのように推測するかを覚えておいてください–「IAM _ _ __LOCKED」。 さて、Sherlockでさえ、推論できないパスワードを推測するのは難しいでしょう!

使用するパスワードがわからない場合は、Strong PasswordGeneratorやSecurePassword Generatorなどのツールを無料で利用できるオンラインツールを試して、Webサイトの管理者ログインに適したパスワードを見つけてください。

セキュリティプラグインは、管理者とすべてのユーザーに強力なパスワードも適用します。 これは重要です。ユーザーに管理者ステータスと付随する権限がない場合でも、WordPressの侵害されたエディターレベルのアカウントにアクセスできる人は、かなりのいたずらをする可能性があります。

常に覚えておくべきもう1つの良いヒントは、パスワードを頻繁に変更することです。 すべてのパスワードを覚えるのが難しい場合は、パスワードマネージャーを使用してください。 One Password、Last Pass、KeePass、またはDashLaneを試して、すべてのパスワードを安全に保存できます。

ユーザー名とパスワードに関する限り、意味が少なく、ランダムであるほど、Webサイトに提供できるセキュリティが向上します。

ログイン試行回数を制限する

ブルートフォース攻撃は、WordPressWebサイトのログインページを標的にします。 知らない場合、ほとんどのブルートフォース攻撃では、特定のユーザー名のサイトのパスワードを解読するために、さまざまな英数字の組み合わせを試す必要があります。

これで、ブルートフォース攻撃が失敗したと想定しても、サーバーメモリと処理能力を大量に消費するという事実を認識する必要があります。 これはほぼ確実にあなたのウェブサイトを遅くし、それを這うようにします。 多くのホストは、ブルートフォース攻撃に対する保護も提供します。 これは、共有サーバーでは、サイトが過度のリソースを消費すると、すべての人に影響を与える可能性があるためです。

しかし、ブルートフォース攻撃を防ぐ最も簡単な方法は、ログインの試行回数を制限することです。 誰かが複数のユーザー名とパスワードの組み合わせでサーバーを繰り返し攻撃できない場合、ブルートフォース攻撃は機能しません。

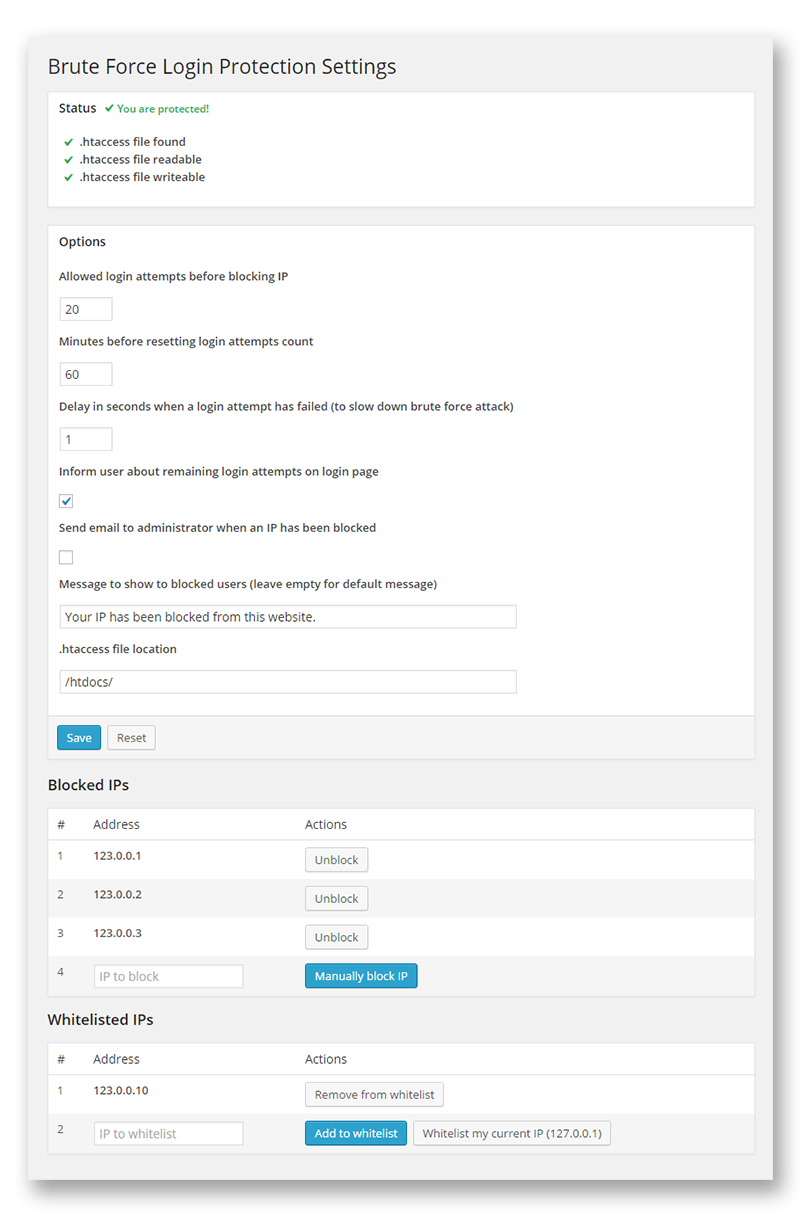

ログインロックダウン、ログインセキュリティソリューション、およびブルートフォースログイン保護はすべて、ブルートフォースハッキングの試みによるWebサイトへのアクセスを防ぐことを目的としています。 Brute ProtectはチームAutomatticによって買収され、現在Jetpackの一部であり、ブルートフォース攻撃に対する保護を提供します。

ほとんどすべてのログイン保護プラグインは、同様のインターフェースを備えています。

これらのプラグインはすべて、基本的に、ログインを繰り返し試行して失敗するIPアドレスを追跡することによって機能します。 ログイン試行が複数回失敗すると、特定のIPがサイトのログインページにアクセスできなくなります。

Login Security Solutionは、現在ログインしているユーザーがかなり疑わしいと判断した場合、WordPressの電子メール認証とパスワードの変更を電子メールで強制します。

プラグインは強力なパスワードを強制し、ユーザーにパスワードの頻繁な変更を義務付けることができます。 また、ハッキングの試みは、不正にアクセスを繰り返し試みるIP範囲によって追跡され、長期間ロックアウトされて、Webサイトへの侵入を阻止します。

2ステップのログイン認証

ログインを認証すると、強力なパスワード、通常とは異なるユーザー名、限られた数の失敗したログイン試行に加えて、セキュリティの層が追加されます。

2段階のログイン認証プロセスにより、サイトは2倍の安全性以上のものになります。 WordPressサイトにログインするには、モバイルメッセージを介してのみ受信できる認証コードが必要です。 それを考えると、準備中に携帯電話がハッカーに盗まれる可能性はかなり低く、Webサイトは、Webサイトのログインページを通過することに依存するブルートフォースやその他のハッキング手法に対して安全なままです。

Google Authenticatorは、Android / iPhone / Blackberryにインストールされているアプリに依存する便利なプラグインで、ウェブサイトに正常にログインするために必要な認証コードを提供します。 このアプリは、管理者のみの特権レベルで有効にすることも、ユーザーごとに使用することもできます。

私は次のプラグインがとても好きです、彼らは認証コードなしでログインしようとする人々をカスタマイズ可能なURLでリダイレクトに送るつもりです。 ステルスログインページもボットを完全にブロックします。

ユーザーが完全なログインシーケンスに従わなかった場合、ログインの試行は拒否されます。 ボットをブロックするために使用できるもう1つの手法は、ログインページでキャプチャを使用することです。LoginNoCaptchareCaptchaを使用して、ボットがログインしないようにすることができます。

WordPressのログインページのURLを変更する

ログイン試行の制限、ログインの認証、および強力なパスワードと通常とは異なるユーザー名を使用することの重要性について説明しました。

次に、ログインページを非表示にするか、変更します。このタイプのセキュリティmodは、隠すことによるセキュリティとも呼ばれます。 私はこれが少しやり過ぎのように見えることを知っています。 ただし、この手順は、ログインページを保護するために以前に提案されたセキュリティ対策と同じくらい難しいので、ここにいてください。

ブルートフォース攻撃は、ログインページを見つけることができる場合にのみ有効です。 ログインページを変更せずにそのままにしておくと、ハッカーがログインページを見つける可能性があります。

ログインページを非表示にしてみましょう。 これを行うには、WPS HideLoginを使用してログインページのURLを変更します。 プラグインは実際には何も変更しません。単にページ要求をインターセプトし、wp-adminディレクトリとwp-login.phpページにアクセスできないようにします。 プラグインのアクティブ化中に設定された新しいログインページを覚えておく必要があります。

ログインページのURLを変更するための代替オプションには、他の2つのプラグイン、「管理者の保護」と「wp-login.phpの名前の変更」があります。

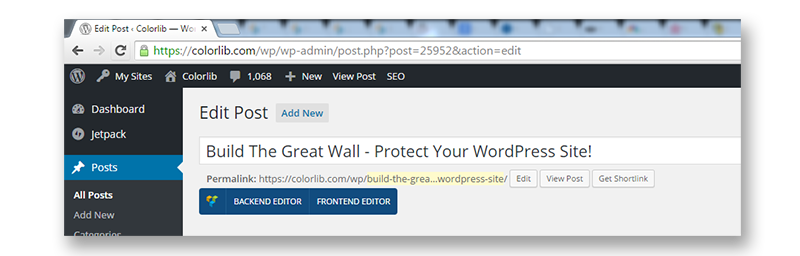

SSL

ログインページの保護の下でSSLについて言及しましたが、SSLは、機密情報を扱うページの非常に重要で必要な機能です。 そして、これには多くのWebサイトのすべてのページが含まれ、すべてのWebページにブログ購読フォームがあるかのように見えます。

あなたまたはあなたの訪問者/顧客が住所、クレジットカードの詳細などの機密性の高い個人情報を共有したり、電子メールIDをあなたと共有したりした場合。 次に、あなたは彼らの情報を保護する義務があります。

SSLは、httpをhttpsに変換し、その過程で共有されるすべての情報をより安全にする追加の保護レイヤー(Secure Socket Layer)です。

これは、ColorlibがSSLで表示されるために私が取り組んでいる編集投稿ページの方法です。 URLバーの緑色の「https:」に注目してください。

SSLは基本的に、プレーンテキストのように情報を読み取れないものにスクランブルするものです。 したがって、情報がサーバーとブラウザの間を移動するとき、その情報にアクセスできる人は誰もその情報を理解できません。 秘密鍵と公開鍵があります。 SSLによって情報がすべて面白くて判読できなくなったら、ブラウザ側でもう一度理解する必要があります。 これは、物事を再び読み取り可能にするための秘密鍵の出番です。 動作中のメカニズムは、数学的なロックとキーに非常に似ています。

推奨される共有ホストであるSiteGroundは、SSL保護を無料で提供します。 認証局からSSL証明書を購入することもできます。 Wordfenceなどのセキュリティプラグインを実行している場合は、SSLを有効にできます。

サイト全体のSSLをお勧めします。ColorLibに含まれている多くのWordPressサイトでは、サイト全体のSSLを使用しています。 サイト全体のSSLでない場合は、最低限、ログインページにSSLを強制する必要があります。

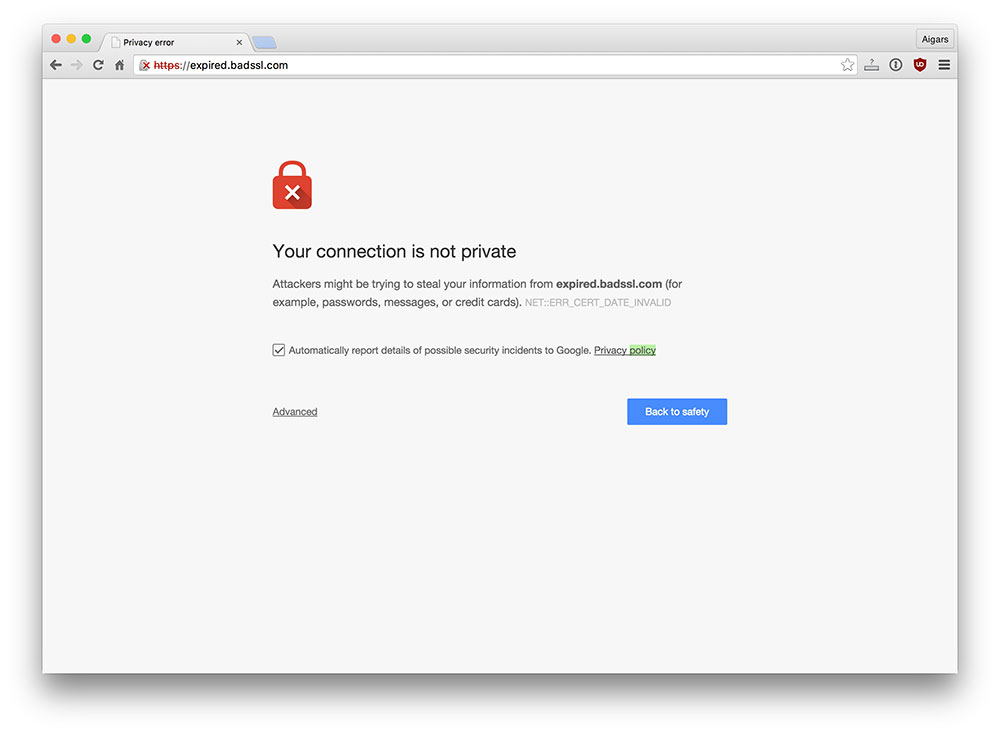

Chromeのようなブラウザは、SSLに不正な/期限切れの証明書があるWebサイトへのアクセスもブロックします。

CDNがSSLを介してコンテンツを簡単に配信するかどうかを把握する必要がある場合があり、SSLを介して配信するときに広告ネットワークで問題が発生する場合があります。 サイト全体にSSLを追加すると、重大な問題が発生する可能性があります。サイト全体のSSLを有効にすることの問題について、この非常に洞察に満ちた記事を読む必要があります。

ウェブサイトでSSLを使用している場合、Googleでは検索ランキングがわずかに向上します(1%)。 この事実自体は、SSLの使用を正当化するはずです。 どうして ? Googleは、ほとんどのWeb開発の専門家がそうであるように、読者/訪問者のデータのセキュリティを確保することの重要性を理解しています。

SSLは、Wordfenceセキュリティプラグインによってログイン画面に適用することもできます。 また、セキュリティ証明書は2015年中に無料で利用できるようになる予定です。

WordPress.orgでSSLを介した管理の詳細をご覧ください。

#4。 WPコア、データベースを保護し、正しいファイル権限を使用する

これらのセキュリティ対策の多くでは、WPコアを変更するため、FTPクライアントを使用して変更を加えてアップロードする方法に精通している必要があります。 また、これらのセキュリティのヒントのほとんどはWPコアの変更または変更を伴うため、Webサイトが破損する可能性があります。 先に進む前に、WordPressコアとそのすべてのコンテンツをバックアップしてください。バックアップを使用すると、間違いを簡単に元に戻すことができます。

WordPressのセキュリティキー

WordPressは、Cookieを使用して、WPダッシュからコメントおよび変更を行うためにログインしているユーザーを識別および確認します。

これらのCookieには、ログイン情報と認証の詳細が含まれています。 パスワードはハッシュ化されています。つまり、数式が適用されて判読できなくなり、もう一度計算を適用して読みやすくすることなく読み取ることはできません。

WPセキュリティキーを使用して、このCookieの周囲に保護層を追加できます。 これらは、ユーザーCookieに保存される情報のセキュリティを向上させる確率変数のセットです。 AUTH_KEY、SECURE_AUTH_KEY、LOGGED_IN_KEY、およびNONCE_KEYの4つのキーがあります。

誰かが認証Cookieを再構築できれば、WordPressや12345などの暗号化されていないパスワードは簡単に破られる可能性があります。 ただし、WPセキュリティキーを使用して暗号化すると、これが非常に困難になります。

WPセキュリティキーをどのように追加しますか?

- wp-config.phpファイルを開きます。

- 「認証の一意のキーとソルト」を検索します。

- オンラインの自動キージェネレータツールを使用します。

- オンラインツールからキーをコピーし、既存のキーセットを置き換えて、wp-config.phpで上書きします。

- それを保存。

- 同じプロセスを毎月かそこら繰り返すことができます。

セキュリティキーを変更するたびに、ユーザーはログアウトされ、アカウントに再度ログインする必要があることに注意してください。

iThemes Securityは、WPダッシュからこれを行うために必要なツールを提供します。 また、セキュリティキーを変更するように毎月リマインダーを送信します。

WPディレクトリをパスワードで保護する

これは、cPanelまたは任意のWebホストのダッシュボードから実行できます。 cPanelで、[セキュリティ]> [パスワード保護ディレクトリ]を開きます。 サイト上のすべてのフォルダのリストが表示されます。 wp-adminのような重要なフォルダから始めます。

ユーザー名とパスワードを入力してユーザーを作成するように求めるダイアログボックスがあります。 次に、新しいユーザーを作成します。 この後、Webサイトのwp-adminフォルダーにアクセスする必要がある場合は、Webサイトにアクセスするためにユーザー名とパスワードを入力する必要があります。

これにより、Webサイトの最も重要な部分にパスワードベースの保護の層が追加されます。

セキュアFTP(SFTP)を使用する

組み込みたい新しい変更を追加するときに、WebサイトのデータをWebホストに転送するには、ファイル転送システムが必要です。 通常のファイル転送プロトコルまたはFTPを使用すると、誰かがWebサイトを悪用する脆弱性を傍受して見つける可能性が高くなります。

SFTP接続を使用して新しいファイルや変更されたコードをアップロードするには、適切なクライアントが必要です。 FileZillaを使用して開始することができます。

さらに、Webホスティングアカウントに関する特定の詳細が必要になります。 通常、すべてのホストは、安全なファイル転送プロトコルの設定に役立つ特定の情報を提供します。 通常、ホストによって生成されたSSHキーがあります。このキーは、FileZillaなどのSFTPクライアントに追加する必要があり、そこからファイル転送用の安全な接続を設定するのは簡単です。

正しいファイルパーミッションの使用

ファイルへのアクセスには、適切な権限が必要です。 WebサーバーからWordPressに書き込むことができます。 この問題は、共有サーバー上にWebサイトを持っている可能性のある複数のWebサイトとその環境を共有する場合に発生します。

通常、WordPressフォルダーとWordPressファイルには、異なるホストに対する特定のアクセス許可があります。 シェルアクセスを使用すると、次の2つのコマンドを実行して、WordPressフォルダーとファイルを安全に保ち、正しいユーザーだけがアクセスできるようにすることができます。

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;Protecting WordPress using .htaccess

While editing .htaccess file, please add code before # BEGIN WordPress or after # END WordPress. Any code added within these two hashtags can be overwritten by WordPress and we wouldn't want any new security protocols we've added to disappear. So when you add any code to the .htaccess file, please remember to stay out of the section starting with # BEGIN and ending with # END.

The wp-includes contains files that aren't necessary for any user, but it contains files necessary for running WP. We can protect it by preventing access and adding some text to the .htaccess file. Keeping in mind to stay out of the code within hashtags.

Add this little snippet of code to the .htaccess file.

# Block the include-only files. <IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteRule ^wp-admin/includes/ - [F,L] RewriteRule !^wp-includes/ - [S=3] RewriteRule ^wp-includes/[^/]+\.php$ - [F,L] RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L] RewriteRule ^wp-includes/theme-compat/ - [F,L] </IfModule> # BEGIN WordPress <-- Always add code outside, before this line in your .htaccess file -->

This wouldn't work for wp multi sites. Remove this line – RewriteRule ^wp-includes/[^/]+\.php$ – [F,L], this will offer less security but it will work for multisite.

Your wp-config.php file contains sensitive information about your connection details and the WP security keys we previously discussed. Modifying your .htaccess will protect your website against hackers, spammers and significantly beef up your website's protection.

This process involves moving your .htaccess file out of your WP install and to a location accessible only with an FTP client or cPanel or from the web server.

Add this to the top your .htaccess file.

<files wp-config.php> order allow,deny deny from all </files>

This will essentially prevent access to anyone who surfs for the wp-config.php file and only access from the web server space will be permitted.

All this added protection is great, but remember all of this was accomplished from your .htaccess file. That means if someone can access your .htaccess file, all your added security isn't helpful.

Add the following to the top of your. htaccess file. It will prevent access to your .htaccess file.

<files .htaccess> order allow,deny deny from all </files>

You can add more modifications to .htaccess file, if you'd like.

You could, restrict files, by file types and extension. This piece of code will not only restrict access to your wp-config but it will prevent access to ini.php and your log files.

<FilesMatch "^(wp-config\.php|php\.ini|php5\.ini|install\.php|php\.info|readme\.html|bb-config\.php|\.htaccess|\.htpasswd|readme\.txt|timthumb\.php|error_log|error\.log|PHP_errors\.log|\.svn)"> Deny from all </FilesMatch> #Code courtesy - WPWhiteSecurity

Next we can disallow browsing of the WP directory contents.

Options All -Indexes

Apart from that we can add a few other changes to improve security by making changes to the .htaccess file in WordPress.

- Block IPs and IP ranges. You can limit access to your login pages by IP range, I would have covered it in the Login section but login page protection plugins already block IP ranges which try to access login pages through brute forcing techniques.

- Keep bad bots at bay.

- Prevent hot linking.

This is quite extensive and we are starting to get off point. If you'd like to do the other stuff as well, for which I haven't presented the code here, you can use this piece of custom code from WP White Security.

Please remember to keep track of which files you have moved to root directory of WP. You'll need to be aware of where each file/folder is, so that you can not only edit them but also be sure not create multiple copies in different locations which again jeopardizes the point of the entire exercise.

Turn Off PHP Error Reporting & PHP execution

PHP executions need to be kept to a minimum. どうして ? A good example of a hack would be the Mailpoet Newsletter hack which could be used to add files which are run from the wp-content/uploads folder.

To prevent such vulnerabilities, we can deny PHP any room to run on WordPress. Add this code snippet to the .htaccess file.

https://gist.github.com/puikinsh/c8bf229921dbf6af4625

This code detects PHP files and denies access. You need to add it to the following wp folders.

- wp-includes

- wp-content/uploads

- wp-content

You'll need to create a .htaccess in the other folders. By default, it may be available in the root directory but to prevent PHP execution the .htaccess file needs to be created and added to the aforementioned folders. The three folder mentioned are primarily folders where content is uploaded and is particularly vulnerable to a PHP script that can cause a lot of problems.

PHP error reporting is a signal to all hackers who are looking for vulnerabilities that there is something not working on your website.

Adding these two lines of code to your wp-config.php file should resolve the problem.

error_reporting(0);

@ini_set('display_errors', 0);

Although having read multiple threads and discussions about PHP error reporting, it may not work. In which case your best option is to contact your web host and ask for instructions on how you can accomplish the same.

Change the wp_ table Prefix

All WordPress tables begin with a wp_ prefix. Change this wp table prefix across your entire website and make it more difficult for a hacker to infiltrate your website.

In your wp-config.php, you'll find this line of code.

$table_prefix = 'wp_';

Change that to something completely random,

$table_prefix = 'jrbf_';

Now every table like, wp_posts, wp_users, etc will change to jrbf_posts, jrbf_users and so on.

Almost all security plugins do this for you and furthermore changing wp table prefixes may be time consuming. You can do this with PHPMyAdmin or other database managers, but I'd much rather use a security plugin like iThemes Security to accomplish it.

Similarly, you can take it a step further by changing the name of your WordPress database. This way, not only do you change the prefix but you will also be changing the names of what follows the prefix. This will make it nearly impossible for hackers to randomly guess your database name and you can not access what you can not find.

Disable XMLRPC

Generally, DDOS attacks target all web pages of WordPress websites indiscriminately. But this particular part of WordPress can become a target for DDOS attacks. I'll explain, XMLPRC is used for pingbacks and trackbacks. But it has, in the past been exploited to launch DDOS attacks on websites.

You can use a plugin like Disable XMLPRC. But you will not need it, if you use security plugins or a login protection plugin. They generally provide protection against this particular vulnerability.

#5。 Security Plugin – Wordfence/iThemes Security/ Sucuri

An effective security plugin is absolutely essential in ensuring your WordPress site's security, for the non-tech savvy at least. Security plugins perform the various functions many of which have already been discussed here, all of these added security measures add up to build a fortress around your website and its contents.

Wordfence performs a number of functions crucial to site security on a WordPress powered site,

- Real time blocking of attackers, blocking entire malicious networks and certain countries.

- Limit crawlers, bots and scrapers.

- Block users who trespass on your security rules.

- Two factor authentication via SMS, greatly improves security on login pages.

- Strong password enforcement for all users (non-admins).

- Protect against brute force attacks.

- Scan site for malicious scripts, back doors and phishing URLs on your site masquerading as comments on your website.

- Compare plugin/theme core files with files of the same listed on WordPress.org's directory.

- Run heuristics for Trojans, suspicious scripts and other potentially security endangering activities on your site.

- Firewall to block fake Google bots sent by hackers to scan for vulnerabilities.

- Real time awareness and live content access monitoring to enhance situational awareness.

- Geo-located down to a city level the threats to your website to find out the point of origin of threats to site security.

- Monitor DNS for unauthorized access.

- Keeps an eye on disk space consumption to prevent and react to Denial of Service attacks.

- It is multisite compatible.

- Falcon caching system to reduce server load.

- Full IPv6 compatibility for WHOIS lookup, location and security functions.

Some features are restricted to the premium version of the plugin. The premium version of the plugin is priced at $3.25/mo.

That being said, the free version of this plugin is a very capable site defender for your WordPress website. And you shouldn't be too apprehensive about the free version of the plugin, given that it has a rating of 4.9 on a five point scale and has been downloaded nearly a million times.

Security plugins require configuring and this can be an elaborate and long process. With Wordfence, you can to an extent at least customize all your security settings from Options under WordFence on your WordPress site menu.

Other options you can consider, if you still haven't settled on a security plugin for your WordPress site.

- Bullet Proof Security

- iThemes Security (Previously known as Better WP Security)

- Sucuri Security & Sucuri Cloudproxy For Firewall

- オールインワンWPセキュリティとファイアウォール

I do not think Wordfence is the best overall security system out there. What I mean by this is, there are better security solution providers/ managed hosting services that offer better overall security solutions for WordPress sites. But when it comes to simple security plugins that enforce good protection and security protocols, Wordfence is certainly one of the best. The not too distant second position would probably go to iThemes Security.

In the coming weeks, I'll probably write a post about all the security solutions available for WordPress, so stay tuned to Colorlib But right now, we'll stick to Wordfence as the recommended security plugin.

#6. Update ! アップデート! アップデート! And not just your WordPress

There are hundreds of WordPress vulnerabilities in the previous/non-current versions of WordPress.

Websites tend to be slow, when it comes to updating their WordPress platform. For example, in February of 2015 only 7.4% of websites had updated to WordPress 4.1, despite the fact that it had been released more than two months prior to February.

Whenever a software vulnerability is discovered, typically the vulnerability is reported to the software vendor. The software vendor then modifies the software and adds some added protection or merely deletes some unnecessary code. This is released as a software update or a patch. This is the best possible case, but if someone with less than noble intentions discovers a vulnerability in any web based or non web based software, then he/she is likely to exploit it to the fullest.

July 2014, Mail Poet Newsletters previously known as Wysija Newsletters, a plugin which had been downloaded over 2 million times was compromised as a result of which 50,000 websites were made vulnerable to attack. An automated attack where in, an injected PHP backdoor would allow for eventual control of the site by the hacker.

December 2014, 100,000+ websites were compromised by the Revolution Slider plugin which was targeted by the SoakSoak.ru campaign. This particular malware injected JavaScript into the wp template-loader.php file. A thousand themes were affected as they had been sold with this plugin as an add-on via Envato and other WordPress marketplaces.

The XSS vulnerability in WP Super Cache, a plugin I included in my round up for the Top 6 Caching Plugins. The list of vulnerabilities in top notch free plugins is quite concerning. But there are a number of steps you can take to decrease your chances of using a vulnerable piece of code theme or plugin on your website.

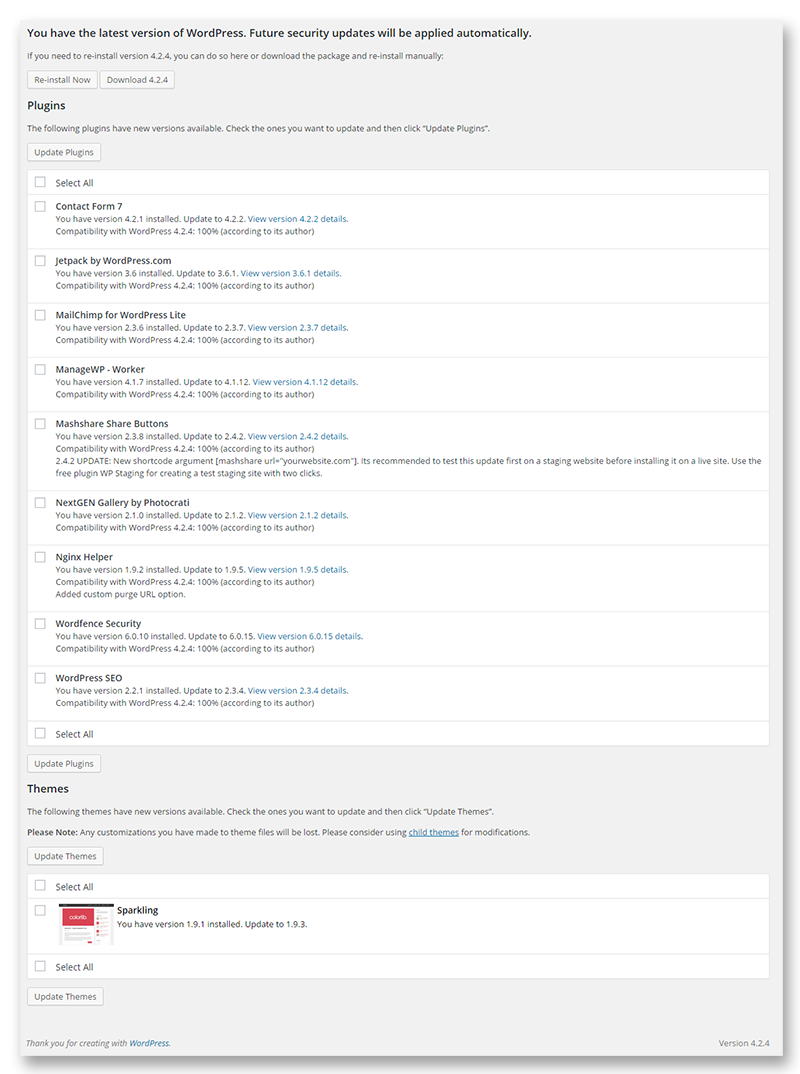

You should know that most plugins with vulnerabilities have been patched. But you need to stay fully updated at all times. Updating your site to the latest versions is an extremely important part of your site defense strategy. All the previously mentioned security measures are useless, unless you update as and when the updates for WordPress and other third party software are available.

Enable Automatic Updates For Your WordPress, Plugins & Themes.

You do not want your website's update page looking like this page on a test site.

WordPress introduced automatic background updates with the release of WordPress version 3.7.

You can enable auto updates for WP, by making a change to the WP_AUTO_UPDATE_CORE constant. This change needs to be made in the wp-config.php file.

define( 'WP_AUTO_UPDATE_CORE', true );

This will ensure that all updates major or minor are updated as soon as they are made available.

Change the update core constant to “false” and you will disable all updates. Changing it to “minor” will enable auto updates for minor changes, normally includes security patches.

You can update plugins and themes in the same manner, by editing the auto_update$type filter.

For automatic plugin updates,

add_filter( 'auto_update_plugin', '__return_true' );

And to enable automatic theme updates,

add_filter( 'auto_update_theme'、 '__ return_true');

コードをいじるのが苦手な場合は、プラグインを使用して自分で解決することができます。 WPとサイト上のすべてのテーマ/プラグインのスムーズな更新を確実にするために、プラグインの形式で別のオプションがあります。 Advanced Automatic Updatesを使用すると、メジャーアップデートとマイナー/セキュリティアップデートを個別に有効にできます。 また、プラグインはテーマとプラグインの自動更新ソリューションも提供します。

マルチサイトアップデートソリューションの場合、WordPressプラグインとテーマを使用したアップデートの処理についてサポートが必要な場合は、Easy UpdatesManagerを試すことができます。 プレミアムプラグインとテーマの自動更新ソリューションを提供するWPUpdatesが提供するプレミアムサービスもあります。

ManageWPのようなプラグインまたはWPEngineのようなマネージドWPホストを使用すると、WordPressおよびWebサイトで使用するサードパーティソフトウェアの更新に関する問題の解決にも役立ちます。

物事が崩壊し始めると、WordPressコアの更新は自動的に問題になります。 これは、更新中に消去されるカスタマイズされたコード、またはサードパーティソフトウェア(プラグインとテーマ)で発生する互換性の問題のいずれかが原因で発生する可能性があります。 これが一時停止を引き起こす可能性がある理由の1つであり、マイナーアップデートを有効にすることをお勧めします。

WordPressの自動更新に問題がある場合は、Background UpdateTesterを試してみることをお勧めします。 プラグインは互換性の問題をチェックして説明します。

更新する前に、必ずバックアップを実行してください。 いつも! これは、物事がひどく悪くなることからあなたのウェブサイトを保護するためです。その場合、あなたはあなたのウェブサイトを台無しにすることになります。 プラグイン、テーマ、場合によってはWPコア上のカスタマイズされたコードとの互換性の問題を通じて大混乱を引き起こす自動更新から保護するために従うべき良い習慣。

#7。 WPセキュリティに関するその他の事項–ファイアウォール、監査ログ、マルウェアスキャナー

WordPressのファイアウォールについては説明していません。 優れたファイアウォールは、多くのことを達成し、Webサイトに対する最も一般的な形態の攻撃を軽減します。

- DDoS攻撃の影響を軽減します。

- ブルートフォース攻撃は、彼らのトラックで死んで停止されます。

- ソフトウェアの脆弱性から保護します。

- SQLやXSS攻撃などのコードインジェクション攻撃を阻止します。

- パッチを適用し、ゼロデイ脆弱性から防御します。

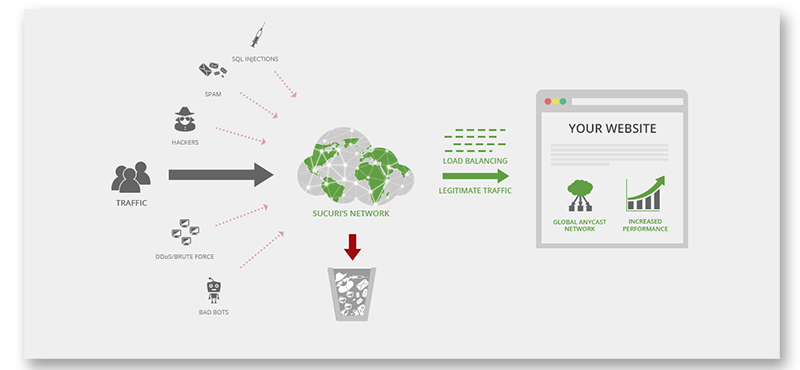

説明のために、SucuriファイアウォールがWordPressWebサイトに対して行うことのスナップショットを次に示します。

ファイアウォールは、Sucuriが保護システムを説明するために使用する用語ではなく、Webアプリケーションファイアウォールと侵入検知システムを組み合わせたCloudProxyと呼ばれています。 すべての悪意のあるトラフィックが除外され、異常なアクティビティが監視されます。

ファイアウォールは従来、接続を監視するために開発されましたが、SucuriのCloudProxyは悪意のあるユーザーを排除するだけでなく、脆弱性に対する仮想パッチも作成します。 訪問者からの要求がファイアウォールを通過すると、侵入防止および検出システムに到達し、システムは攻撃の可能性のあるパターンの要求を選別します。

脆弱性からユーザーを保護するための仮想パッチ機能は、カスタマイズが多すぎるWebサイトにとって非常に効果的で貴重な資産だと思います(互換性の問題が発生すると、多くの問題が発生する可能性があります)。 ステージングエリアでWordPressに更新を適用し、Webサイトがスムーズに機能するかどうかを確認することをお勧めします。 もしそうなら、あなたはあなたのウェブサイトの更新されたバージョンをライブにすることができます。 しかし、その間、あなたのウェブサイトは本当に危険にさらされています。 ゼロデイエクスプロイトからの保護は、脆弱性を修正するための更新によってのみ可能ですが、SucuriCloudProxyを使用している場合はそうである必要はありません。

そしてそれとは別に、彼らはまたあなたのウェブサイト上のすべての活動のログを維持し、いたずらの可能性のある兆候を探します。

ファイアウォールを最後の手段と考えてください。これは、ハッカーがWebサイトの機密コンテンツにアクセスするために破る必要のある壁です。 グッドプラクティスの大部分は、ファイアウォールをあまり使用する必要がないように設計されています。

マルウェアスキャンソフトウェアまたはSucuriSiteCheckなどのWebサイトは、脆弱性やセキュリティの抜け穴の可能性についてWebサイトをスキャンできます。 セキュリティプラグインには、異常に見え、潜在的なセキュリティ問題の原因となる変更を追跡するマルウェアスキャンソフトウェアもあります。

WPセキュリティ監査ログについても前述しましたが、Webサイトのすべての変更を追跡するために必要なプラグインであると述べました。 繰り返しになりますが、テーマやプラグインによる変更だけでなく、他のユーザーによるアクションも追跡するのに非常に便利なプラグインです。 WP Security Audit Logを使用するか、他のデータロギングプラグインを実行してすべての変更を追跡することが非常に重要です。

ロギングは、Sucuriの保護システムの重要な機能でもあります。 セキュリティを確保するための熱心な試みにもかかわらず、時には悪いことが起こり、Webサイトがハッキングされます。 それが起こったとき、彼らのロギングシステムは溝からウェブサイトを掘り出すのを助けるのに非常に役に立ちます。

ファイアウォール、マルウェアスキャナー、監査ログは、予測できない脅威やゼロデイエクスプロイトに対して非常に便利です。 これらは、WordPressの優れたセキュリティ慣行に代わるものではありません。

#8。 WordPressバージョンを非表示にする–必要ですか?

WordPressのバージョンを非表示にすると、悪意のあるハッカーに対するセキュリティが強化されることをいくつかのWebサイトで読みました。 問題は、特定のWordPressに関連する脆弱性の知識により、誰かがそれらを悪用する可能性が高くなるという仮定があることです。 これは必ずしも真実ではありません。 一般に、Webサイトから情報を盗む人々は、自動化されたツールを使用して、既知の脆弱性についてWebサイトをスキャンします。 そして、あなたのWordPressバージョンが脆弱であるなら、彼らはそれを知っているでしょう。 ハッカーが一度に1つのサイトをチェックして、WordPressのバージョンで並べ替えるわけではありません。

前に述べたように、WordPress、テーマ、プラグインをできるだけ早く更新してください。 ハッカーは、WordPressバージョンを表示するサイトと表示しないWebサイトを区別しません。

万が一、ハッカーが手動ですべてのWebサイトにアクセスし、WordPressのバージョンを確認してから脆弱性を見つけようとする場合、WordPressのバージョンを非表示にすることが有益な場合があります。

WordPressのバージョンを削除するには、バージョンの削除プラグインを使用します。 それでも問題が解決しない場合は、いくつかの小さな変更を加える必要があります。このブログ投稿が役に立ちます。

#9。 バックアップ–Webサイトセキュリティの最終行

すべてのセキュリティ対策が危険にさらされたとしても、WordPressサイトが万が一の事態に備えておく必要があります。 それが起こった場合、あなたは介入して物事を修正する必要があります。 現在、サイトの回復を実現する方法は複数あります。 セキュリティの抜け穴や脆弱性がすでに修正されている場合、ワンクリックで復元できるバックアップは、侵害されたWebサイトを簡単に修正できます。

自動バックアップは、すべてのWordPressWebサイトのセキュリティ兵器の必要不可欠な部分です。 セキュリティプラグインを剣、バックアップを盾と考えてください。 あなたの攻撃があなたに失敗した場合、あなたの盾、この場合はバックアップがあなたの最後の防衛線になります。

侵害されるのはWordPressのみであり、サーバーではなく、まったく異なるワームの袋であると想定していることを忘れないでください。 しかし、ほとんどのホスティングサービスプロバイダーには強力なセキュリティチームがあり、悪意のある要素からサーバーを絶えず、特にグローバルな攻撃から保護しています。 興味があれば、共有ホスティングサービスのさまざまなプロバイダーについて数週間前に投稿しました。

バックアップ-バックアップサービスに料金を支払わずに無料のプラグインが必要な場合は、フリーミアムプラグインであるUpdraftPlusから始めることができます。

このプラグインを使用すると、さまざまなサービスによって提供されるストレージにWebサイトのコピーをバックアップして保存できます。 これには、Googleドライブ、Amazon S3、Dropbox、Rackspace Cloud、FTP&SFTP、および電子メールが含まれます。 また、無料のプラグインは1つの場所でのバックアップのみを許可することに注意してください。 プラグインを利用してWebサイトを複数の場所に保存する場合は、プレミアムアドオンが必要になります。

このプラグインは、WordPressバックアップのほとんどのバックアッププロバイダーと同様に、コンテンツ、テーマ、プラグインの設定を含むすべてを保存し、通常のバックアップとは別にWordPressデータベースのバックアップを実行することもできます。

プレミアムWordPressバックアップサービスを使用したい場合は、BackUp Buddy、VaultPress、またはBlogVaultを確認することをお勧めします(私は過去にそれらと協力してきましたが、すばらしいサービスを提供しています)。

あなたのウェブサイトの複数のコピーを利用可能に保ち、インターネット接続に依存しない物理的なドライブに常に1つ持ってください。 セキュリティ以外の観点からも、バックアップは良い考えです。 テーマやプラグインを試したり、テーマ、プラグイン、WordPressを更新したりすると、互換性の問題が発生してWebサイトが破損する可能性が常にあります。

また、自動バックアップに関する私の経験から、新しいコンテンツを追加し続け、バックアップコピーを作成し続ける頻度と一致する方法で、バックアップのコピーを削除し続ける必要があります。

私のPCに関しては、完全バックアップではなく増分/差分バックアップを提供するバックアップソリューションを常に好みますが、以前の復元の再構成では時間がかかることにも注意してください。 同じことがWordPressバックアップシステムにも間違いなく当てはまります。 ただし、バックアッププロバイダーがデータストレージの制限に厳しい制約を課して追加料金を請求しない限り、心配する必要はありません。

結論

私はそれを助けることはできません、ハリーポッターシリーズからのこの引用はとても適切なようです。

「絶え間ない警戒!」 –マッド・アイ・ムーディ

不思議に思っているなら、ムーディーはシリーズのダークウィザードキャッチャーです。

すでに述べたように、Webには完全なセキュリティのようなものはありません。 さまざまなセキュリティ対策を講じても、Webサイトをハッキングすることができます。 ただし、WebサイトがSSLで実行されていること、ログインページが強化されていること、パスワードとユーザー名が非常に馴染みがないこと、Webサイトが完全に更新され、既知の脅威から保護されていること、および毎日完全にバックアップされていることを確認すると、有利になる可能性が大幅に向上します。 。

完全なハッキング/エクスプロイトのないWordPressが必要な場合は、前述のすべてのセキュリティ対策に従うことで、Webサイトのセキュリティを確保できます。 しかし、それでも、これは非常にまれなイベントですが、ゼロデイエクスプロイトやWebサイトの破壊に傾倒するスマートハッカーの地獄から保護することはできません。

このように考えてください。 私のウェブサイトがハッキングされた場合、どれだけのビジネスと収益が失われますか? 顧客の情報を危険にさらすことはありますか? それは私に訴訟の責任を負わせますか? ウェブサイトをハッキングするコストがかなり高いことがわかったら、マネージドWordPressホスティングサービスか、Sucuriのセキュリティサービスの形で非常に大きなウェブバウンサーを使用することをお勧めします。

あなたのウェブサイトは、ターゲットになるために必ずしも人気がある必要はありません。 また、ハッキングや攻撃の犠牲になり続けると、トラフィックの多いWebサイトになることはありません。

ホスティングについて前に言ったように。 あなたが最高のホスティング/セキュリティサービスの費用を支払う収入を生み出すウェブサイトを作成するあなたの能力を合理的に確信しているなら、最高のものを選んでください。 あなたが最高のウェブホスティング/セキュリティサービスを買う余裕があるなら、あなたが職業によるウェブ開発者でないならば、それは長期的にはそれの価値があるでしょう。

あなたが最高の管理されたウェブホスティングまたは一流のセキュリティを買う余裕がないならば、それから前述のセキュリティ対策を実施してください。 たぶん、あなたのウェブサイトは安全になるでしょう。

WordPressのセキュリティに関する追加の洞察がある場合、またはWordPress Webサイトを保護する方法についてさまざまなアイデアがある場合は、以下のコメントであなたのアイデアを聞いてみたいと思います。 乾杯