تعزيز أمان WordPress - دليل كامل لتأمين مواقع WordPress

نشرت: 2021-03-28عندما تنتهي من هذا المنشور ، سأضمن أن موقع WordPress الخاص بك سيكون محصنًا من الاختراقات والمآثر.

انتظر ، لا يمكنني ضمان ذلك. اسمحوا لي أن أصفها بهذه الطريقة ، ستكون مزودًا بالمعرفة اللازمة للحفاظ على موقع الويب الخاص بك آمنًا نسبيًا.

لا يوجد شيء مثل الأمن الخادع. هناك تدابير محددة يمكنك اتخاذها لتقليل فرصة وقوع موقع الويب الخاص بك ضحية لاختراق أو هجوم.

لقد كتبت سابقًا منشورًا صغيرًا حول كيفية اختراق مواقع WordPress ولماذا يجب عليك الاستثمار في ممارسات الأمان الجيدة. يمكنك إما قراءته هنا أو سأقدم لك ملخصًا صغيرًا لنقاط ضعف WordPress قبل أن نناقش تدابير محددة لتعزيز موقع WordPress الخاص بك.

يحتوي WordPress في حد ذاته على عدد قليل من نقاط الضعف وعندما يتم اكتشافها ، يتم إصلاحها بسرعة مع تحديث. ولكن عندما تأخذ في الاعتبار ممارسات أمان مضيف الويب الخاص بك أو عدم وجودها وبرامج الطرف الثالث التي تعمل عادةً على مواقع WordPress الإلكترونية ، فمن المرجح أن يصبح موقع الويب الخاص بك ضحية للاختراق بسبب أخطاء الآخرين.

51٪ من جميع مواقع الويب التي تم اختراقها في عام 2021 تعرضت للاختراق من خلال السمات أو المكونات الإضافية التي كانت تشغلها. 41٪ تم استغلالهم لأنهم اختاروا مضيف الويب الخطأ ونتيجة لذلك تم اختراق مواقعهم.

إن تشغيل موقع WordPress عادي والحفاظ عليه آمنًا ليس بالأمر الصعب. ولكن عندما تضيف مزيجًا من برامج الجهات الخارجية وتضطر إلى الحفاظ على المجال الخاص بك مع المضيف الصحيح ، يصبح الأمر أكثر صعوبة.

لقد قرأت الكثير من منشورات المدونات من قبل رواد الأعمال الناجحين الذين كانوا في الأساس رجال وسيدات أعمال أخذوا أعمالهم عبر الإنترنت. وعندما أصبحت مشاريعهم عبر الإنترنت ناجحة ، أصبحوا أهدافًا. على الرغم من أنه ليس من الضروري أن يكون موقع الويب الخاص بك ناجحًا أو حتى يكون لديه بعض الزيارات حتى يصبح هدفًا.

يستخدم الأشخاص الذين يخترقون مواقع الويب أدوات آلية تتيح لهم البحث في مئات وآلاف من مواقع الويب بحثًا عن نقاط الضعف. قد يكون موقع الويب الخاص بك واحدًا من هؤلاء المئات. لذلك حتى إذا لم يكن موقع الويب الخاص بك شائعًا ، فلا يزال بإمكانك أن تكون هدفًا.

الآن أصبح العديد من رواد الأعمال على شبكة الإنترنت على دراية بالمعايير والتدابير الأمنية اللازمة للحفاظ على أمان مواقعهم الإلكترونية وشركاتهم عبر الإنترنت. لكن الشيء العظيم في WordPress والويب اليوم ، هو أنك لم تعد بحاجة إلى أن تكون خبيرًا تقنيًا أو مطور ويب لبدء موقع ويب. وإنشاء موقع على شبكة الإنترنت ليس بالأمر الصعب على الإطلاق ، إنه سهل للغاية وقد كتبت مقالًا عنه على Colorlib (لأولئك منكم الذين يبحثون عن القليل من المساعدة عند إنشاء موقع WordPress الأول الخاص بك).

لا يعد إنشاء موقع ويب أمرًا صعبًا للغاية ، لذا فإن جعله شائعًا يعد اقتراحًا أكثر تعقيدًا بعض الشيء. ولكن جعله آمنًا ، خاصة لأصحاب المشاريع على شبكة الإنترنت غير المتمرسين في مجال التكنولوجيا والذين يدور اهتمامهم الأساسي حول منتج / خدمة لا تعتمد على الويب يعد أمرًا صعبًا إلى حد ما.

وبالتأكيد ، يمكنهم توظيف مطور ويب لمساعدتهم. لكن السبب وراء ازدهار العديد من شركات الويب الصغيرة ، يرتبط بالتأكيد ارتباطًا مباشرًا بقدرتها على الحفاظ على انخفاض التكاليف. وتوظيف مطور ويب يتقاضى 100 دولار في الساعة لا يتعارض مع قدراتهم المالية.

دائمًا ما يكون محترف أمان الويب هو الخيار المفضل ، ولكن لسوء الحظ لا يمتلك الجميع الدخل التجاري اللازم للسماح بهذه النفقات. وربما لا بأس بذلك ، ربما لا يكون كذلك. لكن الحقيقة الحاسمة هي أننا يجب أن ندرك أنه حتى الشركات الصغيرة تجمع معلومات شخصية حساسة بما في ذلك أشياء مثل عنوان إقامتك وتفاصيل بطاقة الائتمان الخاصة بك وأرقام الهواتف ومعرفات البريد الإلكتروني.

لا يقتصر الأمر على تعرض معلومات العميل للخطر بسبب الممارسات الأمنية التي قد تكون مهملة فحسب ، بل أيضًا الأعمال التجارية التي قمت بإنشائها أو ستقضي وقتًا طويلاً في بنائها. يعد بناء مشروع تجاري عبر الإنترنت مسعى شاقًا إلى حد ما ، ويعتمد نجاحك على عدد من العوامل ، بما في ذلك سمعة العلامة التجارية وما تفكر به Google في موقع الويب الخاص بك. وثق بي ، لن يكون لدى أي شخص نظرة إيجابية لأعمالك أو خدماتك ، إذا تم إغلاق موقع الويب الخاص بك أو أصبح ضحية لهجوم / اختراق.

بالنظر إلى كل ذلك والمخاطر التي ينطوي عليها الأمر ، ما هي الخطوات التي يمكن أن تتخذها "أنت" بصفتك رائد أعمال على شبكة الإنترنت لجعل موقع الويب الخاص بك آمنًا؟

يستهدف هذا المنشور بشكل أساسي الأشخاص الذين لا تدير مهنتهم الأساسية نشاطًا تجاريًا عبر الإنترنت. إنه يستهدف الأشخاص الذين من مختلف مناحي الحياة يبدأون أعمالًا تعتمد جزئيًا أو كبيرًا على التواجد عبر الإنترنت. ونظرًا لأن أكثر من 65٪ من الويب يتم تشغيله بواسطة WP و WordPress هو CMS المفضل لرائد أعمال الويب غير المتخصص في مجال التكنولوجيا ، فسوف أركز جهودي على تسليحك بالمعرفة للحفاظ على موقع WordPress الخاص بك آمنًا وآمنًا .

# 1. اختر مزود خدمة المضيف المناسب

توجد حصة الأسد من نقاط الضعف بسبب المشكلات التي تنشأ في نهاية الخادم لموقع الويب الخاص بك. لقد وجدت هذه الحقيقة مدهشة إلى حد ما ، فمن المحتمل أن تكون خدمة الاستضافة الخاصة بك هي أكبر مصدر لنقاط الضعف في موقع الويب الخاص بك.

ومع مضيف طرف ثالث ، لا يمكنك فعل الكثير في طريق إصلاح موقع الويب الخاص بك.

لذا فإن أفضل شيء يمكنك القيام به هو اختيار مزود خدمة استضافة الويب المناسب.

يوجد عدد كبير جدًا من مزودي خدمات استضافة الويب الذين يقومون بتشغيل أنظمتهم على برامج أو برامج قديمة لا يتم صيانتها حاليًا. تكمن مشكلة البرنامج الذي لم يعد يتم صيانته في أنه على الرغم من عدم وجود ثغرات أمنية في الماضي ، إلا أنه لا يوجد ضمان للأمان في المستقبل. وإذا تم الكشف عن ثغرة أمنية وهو أمر شبه مؤكد ، فقد لا يتم تصحيحها بعد الآن لأن الفريق الأساسي لا يعمل بنشاط على صيانة الإصدارات القديمة من البرامج.

عندما أتحدث عن البرامج ، أعني أي شيء يتم تشغيله على خادمك للحفاظ على موقعك حيًا وعمليًا.

- اباتشي

- بي أتش بي

- MySQL

- MariaDB

- PostgreSQL

- PHPMyAdmin

- شهادات SSL

حتى إذا قاموا بتحديث برامجهم مع تأخير بسيط ، عند إصدار تصحيحات البرامج. تتسع نافذة الفرصة للمتسللين لاستغلال الثغرات الأمنية التي تم تصحيحها فقط في التحديثات الأخيرة وتعرض موقع الويب الخاص بك للخطر.

الاستضافة المشتركة وهي اختيار الاستضافة لمعظم الأعمال التجارية عبر الإنترنت التي بدأت حديثًا بها مشكلتان ،

- يمكن أن تؤثر هجمات DOS على أي عنوان IP واحد على الخادم على جميع مواقع الويب المستضافة على هذا الخادم المحدد.

- عناوين IP المشتركة مشكلة كبيرة. تؤثر عناوين IP الخاصة بجيرانك على موقع الويب الخاص بك ، إذا تم إدراج عنوان IP مشترك في القائمة السوداء ، فإن موقعك يعاني من العواقب.

- هناك دائمًا احتمال أن تؤدي بعض البرامج التي يتم تحميلها على خادم مشترك إلى اختراق الخادم بأكمله ، على الرغم من أن مزودي خدمة الاستضافة المشتركة يتخذون إجراءات لمنع حدوث ذلك.

اختياري للاستضافة المشتركة ،

- الاستضافة المشتركة - SiteGround - توفر عزل الحساب الذي يحميك من مواقع الويب الموجودة على نفس الخادم والتي قد تكون معرضة للخطر. تحديثات آلية لـ WP الأساسية والمكونات الإضافية ، وشهادة SSL المجانية والنسخ الاحتياطية اليومية لخطة Grow Big Plan وما فوق ، والحماية من البريد العشوائي باستخدام نظام التصفية ، وجدار الحماية ، وأنظمة منع التطفل والمراقبة الحية. سيؤدي استخدام نظام CDN مثل CloudFlare إلى حماية موقع الويب الخاص بك من هجمات DDoS.

تتمتع SiteGround بتاريخ جيد من حيث الاستجابة بسرعة وبشكل قاطع ضد نقاط الضعف التي تم الكشف عنها في الماضي. في عام 2013 ، عندما تم تنفيذ هجمات bruteforce من أكثر من 90.000 عنوان IP ، منعت SiteGround الطلبات من الوصول حتى إلى خوادمها.

قد تطغى هجمات القوة الغاشمة على الخادم بالحمل ولكن إذا لم تتمكن من إرسال عدد كافٍ من الطلبات إلى الخادم ، فلا يمكنك التأثير عليه. خلال الهجوم تم إجراء أكثر من 15 مليون محاولة في أقل من 12 ساعة ضد مواقع الويب على خوادمهم ومع ذلك لم يتعرض أي من خوادمهم لأي مشكلات في الأداء.

في الواقع ، بعد أن قام البعض بالإجبار الغاشم على مواقع الويب الخاصة بعملائهم للعثور على كلمات مرور ضعيفة ، وجدوا العديد من مواقع الويب على خوادمهم بكلمات مرور ضعيفة وغير آمنة. لقد تبعوا ذلك من خلال فرض كلمات مرور قوية وتم إبلاغ عملائهم عبر البريد. يبدو أنهم يهتمون حقًا بأمنهم ويضمنون أداء بيئات الخوادم المشتركة الخاصة بهم حتى عند تعرضهم للهجوم. لا يمكن قول الشيء نفسه بالنسبة لبعض أكبر شركات استضافة الويب المشتركة.

إذا كنت تريد خيارات بديلة لـ SiteGround للاستضافة المشتركة ، فقد أدرجت عددًا قليلًا منها في منشور سابق.

ومع ذلك ، إذا كنت لا تريد أن تهتم بأمان WordPress وأي شيء آخر تقني عن بُعد يتعلق بإنشاء وصيانة وتنمية موقع ويب ، فستكون أفضل حالًا مع مضيف WordPress مُدار. أنا أفضل الاستضافة المدارة ولكن التكاليف أعلى بكثير.

سعر الاستضافة المدارة لمدة شهر واحد سيشتري لك أيضًا الاستضافة المشتركة لمدة 8 أشهر. إذا كنت تدير مؤسسة تعاني من ضائقة مالية ، فسيكون لذلك تأثير هائل للغاية على استدامة عملك. لكن سيكون أي شخص أحمق إذا تجاهل فوائد مضيف WordPress المُدار ، إذا كان بإمكانه تحمله.

تدابير الأمان WPEngine-

- الحماية ضد الكتابة على القرص ، أي رمز ضار ينتج عنه ثغرات يمكن استغلالها يكون محدودًا بشدة بسبب قيود الكتابة على القرص. أصبح استخدام المكونات الإضافية والسمات التي بها نقاط ضعف أكثر أمانًا بشكل مفاجئ ، نظرًا لأنها لا تستطيع كتابة التعليمات البرمجية في الخادم الخاص بك مما يجعل WP الخاص بك عرضة للخطر بسهولة بعد الآن.

- تمتد امتيازات الكتابة على القرص للمستخدمين الذين قاموا بتسجيل الدخول إلى شرطة WP الخاصة بهم إلى الوظائف القياسية مثل كتابة المنشورات وتحريرها ، والقوالب التي تضيف أوراق أنماط جديدة وتفعيل / تعطيل المكونات الإضافية.

- لحذف ملفات جديدة وكتابتها ، يلزمك تسجيل الدخول عبر عميل SFTP.

- إضافة رمز PHP عام غير مسموح به.

- لا يمكن إضافة البرامج النصية ذات الثغرات الأمنية المعروفة والتي تؤدي إلى اختراق WP إلى WordPress.

- يمكن رفض بعض المكونات الإضافية وحتى تعطيلها ، إذا التقطت الماسحات الضوئية شيئًا ما في رمز المكون الإضافي مما يجعل موقع الويب الخاص بك أقل أمانًا.

- ستظل الخطط الأساسية في WPEngine تتضمن مشاركة بعض الخوادم. في أي خطة استضافة مخصصة ، يوفر المضيف خادمًا كاملاً مخصصًا بالكامل لتوفير الموارد لموقع الويب الخاص بك فقط.

- النسخ الاحتياطية عبر Amazon S3 ولا يمكنك الوصول إليها. لا يمكنك المساومة على النسخ الاحتياطية الخاصة بك ، حتى لو حاولت. دائمًا ما توجد بوليصة تأمين لموقعك.

- يقتصر الوصول المادي إلى الخوادم على الأفراد الأساسيين فقط. تبدو مراكز البيانات الخاصة بهم مثل Fort Knox وهي تقرأ عنها للتو.

- إنهم متخصصون في WP ويعرفون خصوصيات وعموميات إنشاء موقع WordPress آمن.

- الاسترداد في حالة اختراق الحساب سهل ومضمون وخالي من التكلفة.

- تدقيقات التعليمات البرمجية العادية من مزود حلول الأمان WP - Sucuri.

فكر في WPEngine بهذه الطريقة ، فهو يكلفك قنبلة ولكن أقل بكثير مما قد يكلفك موقع ويب تم اختراقه. يجعل من الأسهل بكثير ترشيد التكاليف.

من فضلك لا تتغاضى عن حقيقة أن موقع الويب الخاص بك لن يكون أكثر أمانًا مع WPEgnine فحسب ، بل سيكون أسرع كثيرًا على الأرجح. حتى مواقع الويب مثل Colorlib التي تستخدم خادمًا خاصًا افتراضيًا تجد صعوبة في مطابقة سرعة موقع تشغيل WPEngine.

إذا كنت لا تزال لديك شكوك ولا يمكنك الاختيار بين مضيف ويب مشترك ومضيف WP مُدار ، فهذا موضوع ضخم في حد ذاته. يرجى قراءة قطعة كتبتها منذ فترة. نأمل أن يجيب هذا على جميع أسئلتك المتعلقة بمدى ملاءمة خطة الاستضافة لموقع الويب الخاص بك.

# 2. استخدم برامج الجهة الخارجية الموثوقة - السمات المميزة والمكونات الإضافية

دائمًا ما تكون المكونات الإضافية والسمات موضع شك ، وكن متشككًا ، خاصةً عندما لا يتم صيانتها بشكل جيد ونادرًا ما يتم تحديثها. يمكنك الآن اتخاذ العديد من الخطوات من خلال التمييز ضد المكونات الإضافية بناءً على عيوب الأمان ، ولكن من المفيد دائمًا ملاحظة الإجراءات التي تتخذها المكونات الإضافية مع WP Security Audit Log.

يعد سجل الأمان مفيدًا جدًا لمتخصصي تطوير الويب والأمان لتتبع التغييرات على أساس متعدد المواقع عندما يتعاملون مع احتياجات عملائهم. يمكن حساب كل إجراء يقوم به كل مستخدم باستخدام المكون الإضافي. يساعد السجل أيضًا في مراقبة المكونات الإضافية والسمات وسلوك برامج الجهات الخارجية الأخرى. قد لا يمنع هذا المكون الإضافي حدوث مشكلة أمنية ، ولكن إذا حدث خطأ ما ، فستجد أنه من السهل تتبع مصدر المشكلة.

من الممارسات الجيدة الأخرى أن يتم تدقيق المكون الإضافي بواسطة خبير أمني. إذا كنت لا تستطيع القيام بذلك ، فابحث عن طوابع الثقة على المكونات الإضافية (Sucuri هي شركة رائدة في توفير الحلول الأمنية لمستخدمي WordPress). تقدم العديد من المكونات الإضافية / القوالب منتجاتها طواعية لتدقيق الكود.

تم تدقيق السمات الأنيقة لموضوعها الرئيسي Divi. تعد السمات الأنيقة واحدة من أكبر ، إن لم تكن أكبر دار موضوع في مكانة WP ، ومع ذلك فقد تم تدقيق موضوعها الرئيسي للمشكلات الأمنية.

ابتعد عن المكونات الإضافية والسمات المجانية التي لا تحتوي على عدد كبير من التنزيلات. في بعض الأحيان ، تجذب المكونات الإضافية التي تحتوي على أعداد تنزيل عالية بشكل غير عادي وتقييمات عالية العديد من صانعي الأذى. الحماية بالأرقام ليست قابلة للتطبيق حقًا. المزيد من الأشخاص الذين يستخدمون مكونًا إضافيًا يجعله هدفًا أكبر ، ولكن في نفس الوقت ، من المحتمل أن يساعد وجود الآلاف من المستخدمين في التعرف على عمليات الاستغلال والحماية منها من خلال التحديثات السريعة.

لا يعني استخدام المكونات الإضافية والسمات المتميزة ضمان أمان موقعك. لكن يمكنك أن تكون على يقين من أنه إذا تم اكتشاف أي ثغرات يوم الصفر ، فإن الاستجابة تكون سريعة بشكل عام. تتمتع منازل السمات ومطورو المكونات الإضافية بقدر كبير من الركوب على منتجاتهم ، وآخر شيء يريدونه هو ظهور الضعف.

التزم بالمكونات الإضافية المدرجة في دليل WordPress.org للحصول على المكونات الإضافية المجانية. تجعل التقييمات الأعلى وعدد التنزيلات المكون الإضافي رهانًا أكثر أمانًا إلى حد ما. تحقق من تاريخ الإضافات التي أنشأها نفس المؤلف في الماضي ، وهو مؤشر جيد لنسب المبرمج. سترى أيضًا أن بعض المؤلفين يتوخون مزيدًا من العناية لضمان أمان المكون الإضافي / السمة الخاصة بهم.

آخر تاريخ تم تحديثه هو عامل آخر يستحق أن يؤخذ في الاعتبار. يعد التأكد من توافق أحدث إصدار من المكون الإضافي مع أحدث إصدار من WordPress نقطة أساسية أخرى لوضع علامة على قائمة التحقق قبل تثبيت المكون الإضافي وتنشيطه.

كما كنت قد خمنت ما ينطبق على المكونات الإضافية ينطبق أيضًا على السمات. بعض الأشياء التي يجب تذكرها ، عندما يتعلق الأمر باستخدام المكونات الإضافية والسمات.

- تعد المكونات الإضافية المتميزة أفضل بمعنى أنه من المرجح أن تستجيب فرقهم لأي ثغرة أمنية أسرع بكثير من المكونات الإضافية المجانية.

- استخدم WP Security Audit Log وتتبع كل ما يتم تشغيله تحت غطاء موقع الويب الخاص بك.

- من المؤكد أن هناك أمانًا في الأرقام لأنه من المرجح أن يتم الإبلاغ عن أي تهديد أمني والتعامل معه. لكن لا يسعني الشعور بأن هذا سيف ذو حدين ، فالمكونات الإضافية / السمات ستصبح أيضًا على الأرجح أهدافًا للقراصنة.

- يمكن التلاعب بدليل المكون الإضافي الخاص بـ WP.org لتوفير تقييمات ممتازة للمكونات الإضافية مع عدد أقل من التنزيلات والتقييمات.

- تحقق من مؤلف المكون الإضافي وتاريخه والمنتجات السابقة. إذا كانت لديهم مشكلات أمنية في الماضي ، فإنها لا تشير بالضرورة إلى أن المكونات الإضافية / السمات الخاصة بهم سيئة ، ولكنها ليست علامة جيدة.

- قم بالتمييز ضد المكونات الإضافية / السمات بلا رحمة ، اقرأ المراجعات خاصة تلك التي تقدم تقييمات سيئة للمنتج (تأكد من النظر في أسباب ضعف تصنيف هذه المنتجات) في أسواق مثل Envato ، حتى بالنسبة للمكونات الإضافية المتميزة. اقرأ أقسام التعليقات من مراجعات المنتج للمكونات الإضافية والسمات. عند كتابة تعليقات حول منتجات WordPress معينة أو إنشاء منشور بقائمة السمات ، أنظر دائمًا إلى قسم التعليقات للحصول على شكاوى من المستخدمين الذين قاموا بتنزيل / شراء المنتج. هذا التمرين مفيد دائمًا ، وستتعلم دائمًا شيئًا عن المنتج الذي تنوي شراءه أو تنزيله.

- إذا تم تدقيق الكود الإضافي / السمة من قبل Sucuri أو موفر حلول أمان WP ذو سمعة جيدة ، فإنه يضيف إلى احتمال أن يكون المنتج قويًا جدًا من حيث الأمان.

- يمكنك حماية نفسك من المكونات الإضافية المارقة باستخدام المكونات الإضافية للأمان مثل Wordfence أو iThemes Security. بالإضافة إلى ذلك ، يمكنك استخدام ميزة فحص الموقع المجاني من Sucuri والتي تبحث في كود WP الخاص بك بحثًا عن البرامج النصية الضارة.

لا تضمن أي من الخطوات المذكورة أعلاه أنك لن تقوم مطلقًا بتنزيل مكون إضافي أو سمة سيئة ، ولكنها تقلل من فرص تأثرك بمشكلات الأمان.

الآن ، بافتراض أنك تستخدم المضيف الصحيح والموضوع والإضافات. سأقوم بوصف وشرح الإجراءات الأمنية اللازمة التي تحتاج إلى اتخاذها لجعل موقع الويب الخاص بك آمنًا.

أثناء وصف إجراءات الأمان الفردية ، يرجى ملاحظة أنني أوصي بمكونات إضافية مستقلة مصممة لتطبيقات أمان محددة.

لاحقًا في هذا المنشور ، سأناقش Wordfence وهو مكون إضافي كامل لأمن freemium وأيضًا حلول Sucuri الأمنية. يجب أن تعلم أن كليهما ينجز تقريبًا جميع وظائف الأمان التي ربما تمت مناقشتها مسبقًا في المنشور والمزيد في بعض الحالات.

لذلك ، ما لم تكن تريد التعرف على إجراءات الأمان الفردية بالتفصيل ، يمكنك التخطي إلى الجزء الأخير حيث أناقش وظائف المكون الإضافي للأمان وموفري حلول الأمان مثل Sucuri.

ولكن إذا كنت تستخدم WordPress لأول مرة ، فإنني أوصيك بشدة بقراءة المنشور بأكمله لفهم أهمية كل إجراء أمني مختلف تمامًا.

# 3. حماية صفحة تسجيل الدخول الخاصة بك

تعد صفحة تسجيل الدخول إلى WordPress هدفًا رئيسيًا لهجمات القوة الغاشمة. تعد صفحة تسجيل الدخول الخاصة بك بالتأكيد جزءًا ضعيفًا من موقع الويب الخاص بك ، إذا لم تتخذ الإجراءات الأمنية المناسبة لعرقلة المهاجمين.

سأناقش أهمية الحفاظ على صفحة تسجيل دخول قوية وآمنة مع إجراءات أمنية متعددة تجعل موقعك آمنًا ويحمي من هجمات القوة الغاشمة.

كلمات مرور قوية واسم مستخدم غير عادي

المسؤول ليس اسم مستخدم جيد. كان WordPress سابقًا هو المسؤول كاسم المستخدم الافتراضي لحساب المسؤول الأساسي. اليوم ، عند تثبيت WordPress ، يمكنك اختيار اسم مستخدم مختلف. ولكن عندما يبدأ الأشخاص عمومًا في استخدام WordPress ، خاصةً لأول مرة ، يستمر الكثيرون في الالتزام بالمسؤول كاسم مستخدم. "admin" هو اسم مستخدم يمكن التنبؤ به للغاية ويجعل اقتحام موقعك أسهل بكثير.

يمكنك أيضًا تجربة المكون الإضافي Admin Renamer Extended الذي يمكنه تغيير اسم المستخدم الخاص بك.

تساعد كلمات المرور ، واختيار سلسلة أحرف عشوائية غير عادية في إنشاء خط الدفاع الأول ضد الأشخاص الذين يقصدون إلحاق الضرر بموقع الويب الخاص بك أو الحصول على معلومات حساسة مخزنة على خوادم موقعك.

قائمة بأكثر 5 كلمات مرور شائعة تم تجميعها بواسطة SpashData.

- 123456

- كلمه السر

- 12345

- 12345678

- qwerty

يمكن لشخص متحمس للغاية يبلغ من العمر ثلاثة عشر عامًا أن يخمن المسؤول و 123456. مع كلمات المرور مثل المذكورة أعلاه ، فإن موقعك على الويب هالك بشكل خاص ، إذا تلقيت أي حركة مرور جيدة.

أفضل كلمات المرور هي مزيج من الأحرف الكبيرة والصغيرة مع علامات الترقيم والأحرف الخاصة. على نحو مفضل ، استخدم شيئًا لا يحمل أي معنى على الإطلاق وتأكد من أنه يزيد عن 10 أحرف على الأقل. لا يوجد سبب محدد لـ 10 أحرف ، ولكن تذكر أنه من الصعب بشكل كبير كسرها ، إذا كانت كلمات المرور أطول.

إذا لم تكن كلمة مرورك منطقية ولا يوجد سبب منطقي أو سبب عاطفي وراء كلمة مرورك ، فمن الواضح أن تخمينها أصعب كثيرًا. تذكر ، كيف يخمن شيرلوك كلمة مرور هاتف Irene Addler - "I AM _ _ _ _ LOCKED". حسنًا ، حتى شيرلوك سيجد صعوبة في تخمين كلمة مرور لا يمكن تبريرها!

إذا كنت تواجه صعوبة في معرفة كلمة المرور التي يجب استخدامها ، فجرّب أدوات مثل Strong Password Generator أو Secure Password Generator ، وكلاهما أدوات متاحة مجانًا عبر الإنترنت لمعرفة كلمة مرور جيدة لتسجيل دخول مسؤول موقع الويب الخاص بك.

تفرض المكونات الإضافية للأمان أيضًا كلمات مرور قوية للمسؤول وجميع المستخدمين. يعد هذا أمرًا مهمًا ، حتى إذا لم يكن لدى المستخدمين حالة المسؤول والامتيازات المصاحبة ، فقد يتسبب شخص ما لديه حق الوصول إلى حساب مستوى محرر مخترق على WordPress في إحداث قدر كبير من الضرر.

نصيحة أخرى جيدة يجب تذكرها دائمًا ، قم بتغيير كلمات المرور الخاصة بك بشكل متكرر. إذا كنت تواجه صعوبة في تذكر جميع كلمات المرور الخاصة بك ، فاستخدم مدير كلمات المرور. يمكنك تجربة كلمة مرور واحدة أو Last Pass أو KeePass أو DashLane لتخزين جميع كلمات المرور الخاصة بك بشكل آمن.

بقدر ما يتعلق الأمر بأسماء المستخدمين وكلمات المرور ، فكلما كانت منطقية أقل وكلما كانت عشوائية ، كلما كان الأمان الذي يمكنهم تقديمه لموقعك على الويب أفضل.

الحد من عدد محاولات تسجيل الدخول

تستهدف هجمات القوة الغاشمة صفحات تسجيل الدخول لمواقع WordPress. إذا كنت غير مدرك ، فإن معظم هجمات القوة الغاشمة تتضمن تجربة مجموعات أبجدية رقمية مختلفة لاختراق كلمة مرور الموقع لاسم مستخدم معين.

الآن ، حتى لو افترضت أن هجوم القوة الغاشمة غير ناجح ، فأنت بحاجة إلى إدراك حقيقة أنه يستهلك كميات هائلة من ذاكرة الخادم وقوة المعالجة. سيؤدي هذا بالتأكيد إلى إبطاء موقع الويب الخاص بك وجعله في حالة زحف. يوفر العديد من المضيفين أيضًا الحماية ضد هجمات القوة الغاشمة. هذا لأنه على خادم مشترك ، قد يؤثر استهلاك موقعك على كمية غير ضرورية من الموارد على الجميع.

لكن أسهل طريقة لدرء هجمات القوة الغاشمة هي الحد من عدد محاولات تسجيل الدخول. إذا لم يتمكن شخص ما من ضرب الخادم الخاص بك بشكل متكرر باستخدام مجموعات اسم مستخدم وكلمة مرور متعددة ، فلن ينجح هجوم القوة الغاشمة.

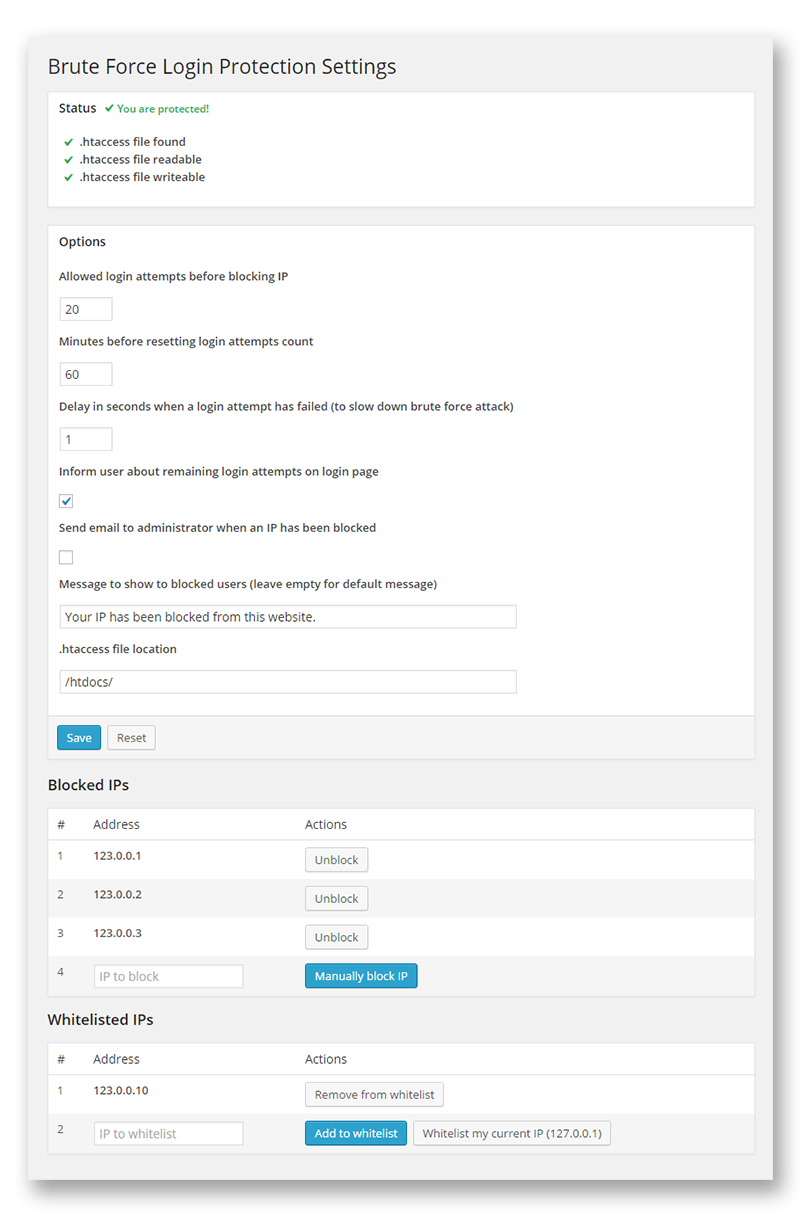

يهدف تأمين تسجيل الدخول وحل أمان تسجيل الدخول وحماية تسجيل الدخول باستخدام القوة الغاشمة إلى منع الوصول إلى موقع الويب الخاص بك عن طريق محاولات اختراق القوة الغاشمة. تم الحصول على Brute Protect بواسطة فريق Automattic وهو الآن جزء من Jetpack وهو يوفر الحماية ضد هجمات القوة الغاشمة.

تحتوي جميع المكونات الإضافية لحماية تسجيل الدخول تقريبًا على واجهة مماثلة.

تعمل كل هذه المكونات الإضافية بشكل أساسي من خلال تتبع عناوين IP التي تحاول بشكل متكرر وفشل في تحقيق تسجيل الدخول. بعد عدة محاولات تسجيل دخول فاشلة ، يتم منع عناوين IP المعينة من الوصول إلى صفحة تسجيل الدخول الخاصة بموقعك.

يفرض حل أمان تسجيل الدخول مصادقة البريد الإلكتروني على WordPress وتغيير كلمة المرور عبر البريد الإلكتروني ، إذا حدد أن المستخدم الذي قام بتسجيل الدخول حاليًا مريب إلى حد ما.

يمكن أن يفرض المكون الإضافي كلمات مرور قوية ويفرض تغييرًا متكررًا لكلمات المرور على المستخدمين. يتم أيضًا تعقب محاولات الاختراق بواسطة نطاقات IP التي تحاول مرارًا وتكرارًا الوصول بشكل غير قانوني ، ويتم حظرها لفترات زمنية أطول لثنيهم عن محاولة اقتحام موقع الويب الخاص بك.

مصادقة تسجيل الدخول بخطوتين

تضيف مصادقة تسجيل الدخول طبقة إضافية من الأمان بالإضافة إلى كلمة مرور قوية واسم مستخدم غير معتاد وعدد محدود من محاولات تسجيل الدخول غير الناجحة.

عملية مصادقة تسجيل الدخول المكونة من خطوتين تجعل موقعك أكثر من مجرد أمان مضاعف. يتطلب تسجيل الدخول إلى موقع WordPress الخاص بك رمز مصادقة لا يمكن استلامه إلا عبر رسالة هاتف محمول. بالنظر إلى ذلك ، من غير المرجح أن يسرق أحد المتطفلين هاتفك المحمول أثناء التحضير له ، سيظل موقع الويب الخاص بك آمنًا ضد القوة الغاشمة وتقنيات الاختراق الأخرى التي تعتمد على تجاوز صفحة تسجيل الدخول إلى موقع الويب الخاص بك.

يعد Google Authenticator مكونًا إضافيًا مفيدًا يعتمد على تطبيق مثبت على جهاز Android / iPhone / Blackberry الخاص بك والذي يوفر لك رمز المصادقة الضروري لتسجيل الدخول بنجاح على موقع الويب الخاص بك. يمكنك تمكين هذا التطبيق لمستوى امتياز المسؤول فقط أو استخدامه على أساس مستخدم حسب المستخدم.

يعجبني المكون الإضافي التالي كثيرًا ، فهم ينوون إرسال الأشخاص الذين يحاولون تسجيل الدخول بدون رمز المصادقة إلى إعادة توجيه بعنوان URL قابل للتخصيص. كما تحظر صفحة تسجيل الدخول الخفية برامج الروبوت تمامًا.

إذا فشل المستخدم في الامتثال لتسلسل تسجيل الدخول الكامل ، فسيتم رفض محاولة تسجيل الدخول. هناك أسلوب آخر يمكن استخدامه لحظر الروبوتات وهو استخدام captcha في صفحات تسجيل الدخول ، ويمكنك استخدام Login No Captcha reCaptcha لمنع الروبوتات من تسجيل الدخول.

قم بتغيير عنوان URL الخاص بصفحة تسجيل الدخول إلى WordPress

لقد ناقشنا تقييد محاولات تسجيل الدخول ومصادقة عمليات تسجيل الدخول وأهمية استخدام كلمة مرور قوية واسم مستخدم غير معتاد.

سنقوم الآن بإخفاء صفحة تسجيل الدخول أو تغييرها ، يُعرف هذا النوع من تعديلات الأمان أيضًا باسم الأمان عبر الغموض. أعلم أن هذا يبدو مبالغة بعض الشيء. لكن ابق معي هنا ، لأن هذه الخطوة ليست أكثر صعوبة من الإجراءات الأمنية المقترحة سابقًا لتأمين صفحة تسجيل الدخول الخاصة بك.

لا تكون هجمات القوة الغاشمة فعالة إلا إذا تمكنت من العثور على صفحة تسجيل الدخول. ترك التصاريح الخاصة بصفحة تسجيل الدخول الخاصة بك دون تغيير سيكون المتسللين للعثور على صفحات تسجيل الدخول الخاصة بك.

دعنا نحاول إخفاء صفحة تسجيل الدخول عنهم. يمكنك القيام بذلك عن طريق تغيير عنوان URL لصفحة تسجيل الدخول باستخدام WPS Hide Login. لا يغير المكون الإضافي أي شيء حقًا ، فهو ببساطة يعترض طلبات الصفحة ويجعل دليل wp-admin وصفحات wp-login.php غير قابلة للوصول. ستحتاج إلى تذكر صفحة تسجيل الدخول الجديدة كما تم تعيينها أثناء تنشيط المكون الإضافي.

تتضمن الخيارات البديلة لتغيير عنوان URL لصفحة تسجيل الدخول الخاصة بك مكونين إضافيين آخرين ، حماية مشرفك وإعادة تسمية wp-login.php.

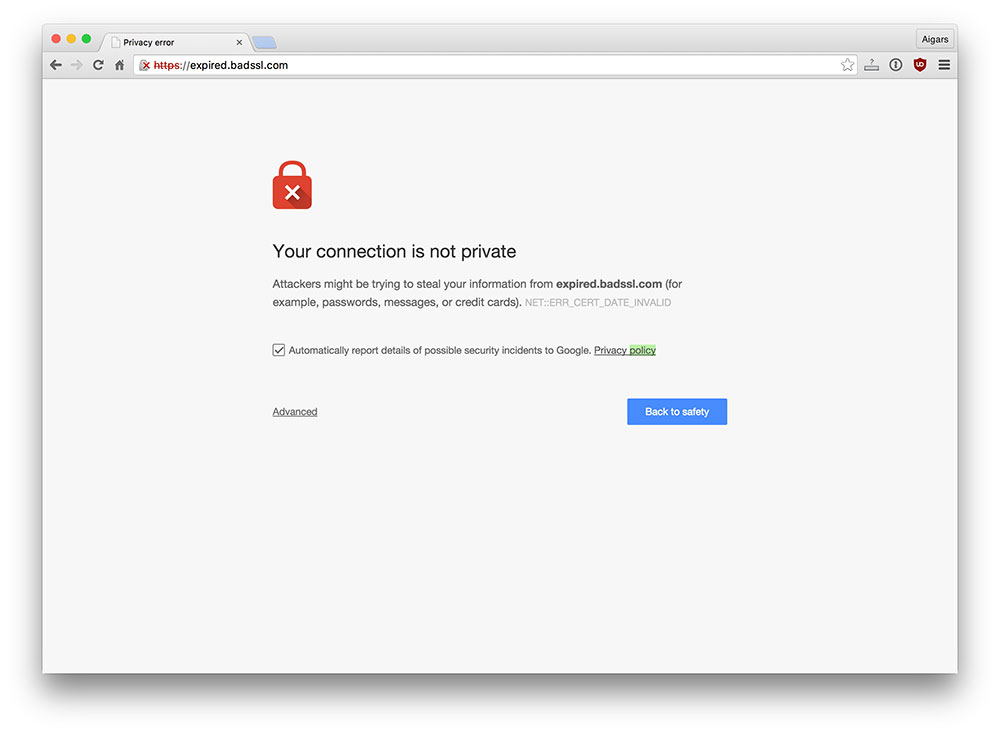

SSL

على الرغم من أنني أذكر SSL تحت حماية صفحة تسجيل الدخول الخاصة بك ، فإن SSL هي ميزة مهمة وضرورية للغاية لأي صفحة تتعامل فيها مع معلومات حساسة. وهذا يشمل إلى حد كبير كل صفحة على العديد من مواقع الويب ، حيث ترى كما لو أن هناك نماذج اشتراك في المدونة على جميع صفحات الويب.

إذا قمت أنت أو زوارك / عملاؤك بمشاركة معلومات خاصة حساسة مثل العناوين وتفاصيل بطاقة الائتمان أو حتى مشاركة معرف البريد الإلكتروني الخاص بهم معك. إذن فأنت مدين لهم بحماية معلوماتهم.

SSL هي طبقة إضافية من الحماية (Secure Socket Layer) والتي تحول http إلى https وفي هذه العملية تجعل جميع المعلومات المشتركة أكثر أمانًا.

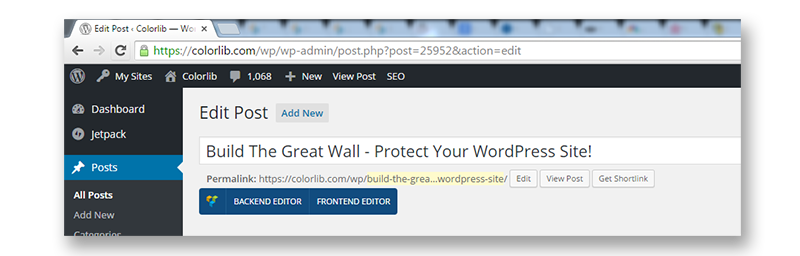

هذه هي الطريقة التي أعمل بها على صفحة تحرير المنشور ، بحيث تبدو Colorlib مع SSL. هل لاحظت "https:" باللون الأخضر على شريط URL؟

SSL هو في الأساس شيء يخلط معلوماتك إلى شيء لا يمكن قراءته كما نفعل نصًا عاديًا. لذلك عندما تنتقل المعلومات بين خوادمك وأي متصفح ، فإن أي شخص يمكنه الوصول إليها لا يستطيع أن يفهمها. يوجد مفتاح خاص ومفتاح عام. بمجرد أن تجعل طبقة المقابس الآمنة المعلومات تتدفق بشكل مضحك وغير مقروء ، نحتاج إلى إعادة فهمها مرة أخرى في نهاية المتصفح. هذا هو المكان الذي يأتي فيه المفتاح الخاص ليجعل الأشياء قابلة للقراءة مرة أخرى. الآلية في اللعب تشبه إلى حد بعيد القفل والمفتاح الرياضي.

SiteGround ، يوفر مضيفنا المشترك الموصى به حماية SSL مجانًا. يمكنك أيضًا شراء شهادة SSL من مرجع مصدق. إذا قمت بتشغيل المكونات الإضافية للأمان مثل Wordfence ، فيمكن تمكين SSL.

أوصي بـ SSL على مستوى الموقع ، والعديد من مواقع WordPress المتضمنة ColorLib تستخدم SSL على مستوى الموقع. إذا لم يكن SSL على مستوى الموقع ، فيجب عليك بالتأكيد فرض SSL لصفحات تسجيل الدخول بالحد الأدنى.

تمنع المتصفحات مثل Chrome الوصول إلى مواقع الويب ذات الشهادات السيئة / منتهية الصلاحية على SSL.

قد تضطر إلى معرفة ما إذا كانت شبكة CDN الخاصة بك تقدم المحتوى بسهولة عبر طبقة المقابس الآمنة وأحيانًا قد تتسبب شبكات الإعلانات في حدوث مشكلات عند العرض عبر طبقة المقابس الآمنة. قد تؤدي إضافة موقع SSL على نطاق واسع إلى صعوبات كبيرة ، يجب عليك قراءة هذه المقالة الثاقبة حول صعوبات تمكين SSL على مستوى الموقع.

تمنحك Google دفعة صغيرة (1٪) في تصنيفات البحث الخاصة بك ، إذا كنت تستخدم SSL على مواقع الويب الخاصة بك. هذه الحقيقة في حد ذاتها يجب أن تضمن استخدام SSL. لماذا ا ؟ حسنًا ، تدرك Google كما يفعل معظم محترفي تطوير الويب ، أهمية ضمان أمان بيانات القارئ / الزائر.

يمكن أيضًا فرض SSL على شاشة تسجيل الدخول الخاصة بك عن طريق المكون الإضافي للأمان Wordfence. ومن المتوقع أيضًا أن تكون الشهادات الأمنية متاحة مجانًا في وقت ما في عام 2015.

اقرأ المزيد عن الإدارة عبر SSL على WordPress.org.

# 4. حماية WP Core وقاعدة البيانات واستخدام أذونات الملفات الصحيحة

في العديد من إجراءات الأمان هذه ، سنقوم بتعديل جوهر WP الخاص بك وستحتاج إلى أن تكون على دراية بكيفية الاستخدام وعميل FTP لإجراء التغييرات وتحميله. ونظرًا لأن معظم هذه النصائح الأمنية تتضمن تغيير أو تعديل جوهر WP الخاص بك ، فقد يؤدي ذلك إلى كسر موقع الويب الخاص بك. قم بعمل نسخة احتياطية من مركز WordPress الخاص بك وجميع محتوياته قبل المتابعة ، يمكن بسهولة التراجع عن خطأ بنسخة احتياطية.

مفاتيح أمان WordPress

يستخدم WordPress ملفات تعريف الارتباط لتحديد والتحقق من المستخدمين الذين قاموا بتسجيل الدخول للتعليق وإجراء التغييرات من شرطة WP.

تحتوي ملفات تعريف الارتباط هذه على معلومات تسجيل الدخول وتفاصيل المصادقة الخاصة بك. تمت تجزئة كلمة المرور مما يعني تطبيق صيغة رياضية لجعلها غير مقروءة ولا يمكن قراءتها دون تطبيق الرياضيات مرة أخرى لجعلها قابلة للقراءة.

يمكننا إضافة طبقة حماية إضافية حول ملف تعريف الارتباط هذا باستخدام مفاتيح أمان WP. هذه مجموعة من المتغيرات العشوائية التي تعمل على تحسين أمان المعلومات المخزنة على ملف تعريف ارتباط المستخدم. هناك 4 مفاتيح هي AUTH_KEY و SECURE_AUTH_KEY و LOGGED_IN_KEY و NONCE_KEY.

يمكن بسهولة كسر كلمة مرور غير مشفرة مثل WordPress أو 12345 ، إذا كان بإمكان شخص ما إعادة إنشاء ملف تعريف ارتباط المصادقة. لكن التشفير باستخدام مفاتيح أمان WP يجعل هذا الأمر أكثر صعوبة.

كيف تضيف مفاتيح أمان WP؟

- افتح ملف wp-config.php.

- ابحث عن "مفاتيح وأملاح المصادقة الفريدة".

- استخدم أداة إنشاء المفاتيح التلقائية عبر الإنترنت.

- انسخ المفاتيح من الأداة عبر الإنترنت واستبدل مجموعة المفاتيح الحالية ، واستبدلها في ملف wp-config.php.

- احفظها.

- يمكنك تكرار نفس العملية كل شهر أو نحو ذلك.

تذكر أنه في كل مرة تقوم فيها بتغيير مفاتيح الأمان ، سيتم تسجيل خروج المستخدمين وسيتعين عليهم تسجيل الدخول إلى حساباتهم مرة أخرى.

يوفر iThemes Security الأدوات اللازمة للقيام بذلك من شرطة WP. وسيرسلون لك أيضًا تذكيرًا كل شهر لتغيير مفاتيح الأمان الخاصة بك.

حماية كلمة المرور الدلائل WP الخاصة بك

يمكن القيام بذلك من خلال cPanel أو أي لوحة تحكم خاصة بمضيف الويب. في cPanel ، افتح Security> Password Protect Directories. ستجد قائمة بجميع المجلدات الموجودة على موقعك. ابدأ بمجلد مهم مثل wp-admin.

ستجد مربع حوار يطلب إنشاء مستخدم من خلال توفير اسم مستخدم وكلمة مرور. الآن قم بإنشاء المستخدم الجديد. بعد ذلك ، إذا كنت بحاجة إلى الوصول إلى مجلد wp-admin على موقع الويب الخاص بك ، فيجب إدخال اسم المستخدم وكلمة المرور للوصول إلى موقع الويب.

يضيف هذا طبقة إضافية من الحماية المستندة إلى كلمة المرور لأهم أجزاء موقع الويب الخاص بك.

استخدام بروتوكول نقل الملفات الآمن (SFTP)

يلزم وجود نظام لنقل الملفات لنقل بيانات موقع الويب الخاص بك إلى مضيف الويب الخاص بك عند إضافة تغييرات جديدة ترغب في دمجها. مع بروتوكول نقل الملفات العادي أو بروتوكول FTP ، تزداد فرص اعتراض شخص ما والعثور على نقاط ضعف لاستغلال موقع الويب الخاص بك.

ستحتاج إلى العميل المناسب لاستخدام اتصال SFTP لتحميل ملفات جديدة وتعليمات برمجية معدلة. يمكنك استخدام FileZilla لمساعدتك على البدء.

بالإضافة إلى ذلك ، ستحتاج إلى بعض التفاصيل المحددة حول حساب استضافة الويب الخاص بك. بشكل عام ، سيوفر كل مضيف معلومات محددة لمساعدتك في إعداد بروتوكول آمن لنقل الملفات. سيكون لديك عادةً مفتاح SSH يتم إنشاؤه بواسطة المضيف ، ويجب إضافة هذا المفتاح إلى عميل SFTP مثل FileZilla ومن السهل إعداد اتصال آمن لنقل الملفات من هناك.

باستخدام أذونات الملفات الصحيحة

يحتاج الوصول إلى ملفاتك إلى الأذونات الصحيحة. من الممكن الكتابة على WordPress الخاص بك من خادم الويب. تنشأ المشكلة عند مشاركة تلك البيئة مع مواقع ويب متعددة قد يكون لها مواقعها على خادم مشترك.

بشكل عام ، تحتوي مجلدات WordPress وملفات WordPress على أذونات محددة على مضيفين مختلفين. من خلال الوصول إلى shell ، يمكنك تشغيل الأمرين التاليين للحفاظ على مجلدات وملفات WordPress الخاصة بك آمنة ويمكن الوصول إليها فقط من قبل المستخدم الصحيح.

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;Protecting WordPress using .htaccess

While editing .htaccess file, please add code before # BEGIN WordPress or after # END WordPress. Any code added within these two hashtags can be overwritten by WordPress and we wouldn't want any new security protocols we've added to disappear. So when you add any code to the .htaccess file, please remember to stay out of the section starting with # BEGIN and ending with # END.

The wp-includes contains files that aren't necessary for any user, but it contains files necessary for running WP. We can protect it by preventing access and adding some text to the .htaccess file. Keeping in mind to stay out of the code within hashtags.

Add this little snippet of code to the .htaccess file.

# Block the include-only files. <IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteRule ^wp-admin/includes/ - [F,L] RewriteRule !^wp-includes/ - [S=3] RewriteRule ^wp-includes/[^/]+\.php$ - [F,L] RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L] RewriteRule ^wp-includes/theme-compat/ - [F,L] </IfModule> # BEGIN WordPress <-- Always add code outside, before this line in your .htaccess file -->

This wouldn't work for wp multi sites. Remove this line – RewriteRule ^wp-includes/[^/]+\.php$ – [F,L], this will offer less security but it will work for multisite.

Your wp-config.php file contains sensitive information about your connection details and the WP security keys we previously discussed. Modifying your .htaccess will protect your website against hackers, spammers and significantly beef up your website's protection.

This process involves moving your .htaccess file out of your WP install and to a location accessible only with an FTP client or cPanel or from the web server.

Add this to the top your .htaccess file.

<files wp-config.php> order allow,deny deny from all </files>

This will essentially prevent access to anyone who surfs for the wp-config.php file and only access from the web server space will be permitted.

All this added protection is great, but remember all of this was accomplished from your .htaccess file. That means if someone can access your .htaccess file, all your added security isn't helpful.

Add the following to the top of your. htaccess file. It will prevent access to your .htaccess file.

<files .htaccess> order allow,deny deny from all </files>

You can add more modifications to .htaccess file, if you'd like.

You could, restrict files, by file types and extension. This piece of code will not only restrict access to your wp-config but it will prevent access to ini.php and your log files.

<FilesMatch "^(wp-config\.php|php\.ini|php5\.ini|install\.php|php\.info|readme\.html|bb-config\.php|\.htaccess|\.htpasswd|readme\.txt|timthumb\.php|error_log|error\.log|PHP_errors\.log|\.svn)"> Deny from all </FilesMatch> #Code courtesy - WPWhiteSecurity

Next we can disallow browsing of the WP directory contents.

Options All -Indexes

Apart from that we can add a few other changes to improve security by making changes to the .htaccess file in WordPress.

- Block IPs and IP ranges. You can limit access to your login pages by IP range, I would have covered it in the Login section but login page protection plugins already block IP ranges which try to access login pages through brute forcing techniques.

- Keep bad bots at bay.

- Prevent hot linking.

This is quite extensive and we are starting to get off point. If you'd like to do the other stuff as well, for which I haven't presented the code here, you can use this piece of custom code from WP White Security.

Please remember to keep track of which files you have moved to root directory of WP. You'll need to be aware of where each file/folder is, so that you can not only edit them but also be sure not create multiple copies in different locations which again jeopardizes the point of the entire exercise.

Turn Off PHP Error Reporting & PHP execution

PHP executions need to be kept to a minimum. لماذا ا ؟ A good example of a hack would be the Mailpoet Newsletter hack which could be used to add files which are run from the wp-content/uploads folder.

To prevent such vulnerabilities, we can deny PHP any room to run on WordPress. Add this code snippet to the .htaccess file.

https://gist.github.com/puikinsh/c8bf229921dbf6af4625

This code detects PHP files and denies access. You need to add it to the following wp folders.

- wp-includes

- wp-content/uploads

- wp-content

You'll need to create a .htaccess in the other folders. By default, it may be available in the root directory but to prevent PHP execution the .htaccess file needs to be created and added to the aforementioned folders. The three folder mentioned are primarily folders where content is uploaded and is particularly vulnerable to a PHP script that can cause a lot of problems.

PHP error reporting is a signal to all hackers who are looking for vulnerabilities that there is something not working on your website.

Adding these two lines of code to your wp-config.php file should resolve the problem.

error_reporting(0);

@ini_set('display_errors', 0);

Although having read multiple threads and discussions about PHP error reporting, it may not work. In which case your best option is to contact your web host and ask for instructions on how you can accomplish the same.

Change the wp_ table Prefix

All WordPress tables begin with a wp_ prefix. Change this wp table prefix across your entire website and make it more difficult for a hacker to infiltrate your website.

In your wp-config.php, you'll find this line of code.

$table_prefix = 'wp_';

Change that to something completely random,

$table_prefix = 'jrbf_';

Now every table like, wp_posts, wp_users, etc will change to jrbf_posts, jrbf_users and so on.

Almost all security plugins do this for you and furthermore changing wp table prefixes may be time consuming. You can do this with PHPMyAdmin or other database managers, but I'd much rather use a security plugin like iThemes Security to accomplish it.

Similarly, you can take it a step further by changing the name of your WordPress database. This way, not only do you change the prefix but you will also be changing the names of what follows the prefix. This will make it nearly impossible for hackers to randomly guess your database name and you can not access what you can not find.

Disable XMLRPC

Generally, DDOS attacks target all web pages of WordPress websites indiscriminately. But this particular part of WordPress can become a target for DDOS attacks. I'll explain, XMLPRC is used for pingbacks and trackbacks. But it has, in the past been exploited to launch DDOS attacks on websites.

You can use a plugin like Disable XMLPRC. But you will not need it, if you use security plugins or a login protection plugin. They generally provide protection against this particular vulnerability.

# 5. Security Plugin – Wordfence/iThemes Security/ Sucuri

An effective security plugin is absolutely essential in ensuring your WordPress site's security, for the non-tech savvy at least. Security plugins perform the various functions many of which have already been discussed here, all of these added security measures add up to build a fortress around your website and its contents.

Wordfence performs a number of functions crucial to site security on a WordPress powered site,

- Real time blocking of attackers, blocking entire malicious networks and certain countries.

- Limit crawlers, bots and scrapers.

- Block users who trespass on your security rules.

- Two factor authentication via SMS, greatly improves security on login pages.

- Strong password enforcement for all users (non-admins).

- Protect against brute force attacks.

- Scan site for malicious scripts, back doors and phishing URLs on your site masquerading as comments on your website.

- Compare plugin/theme core files with files of the same listed on WordPress.org's directory.

- Run heuristics for Trojans, suspicious scripts and other potentially security endangering activities on your site.

- Firewall to block fake Google bots sent by hackers to scan for vulnerabilities.

- Real time awareness and live content access monitoring to enhance situational awareness.

- Geo-located down to a city level the threats to your website to find out the point of origin of threats to site security.

- Monitor DNS for unauthorized access.

- Keeps an eye on disk space consumption to prevent and react to Denial of Service attacks.

- It is multisite compatible.

- Falcon caching system to reduce server load.

- Full IPv6 compatibility for WHOIS lookup, location and security functions.

Some features are restricted to the premium version of the plugin. The premium version of the plugin is priced at $3.25/mo.

That being said, the free version of this plugin is a very capable site defender for your WordPress website. And you shouldn't be too apprehensive about the free version of the plugin, given that it has a rating of 4.9 on a five point scale and has been downloaded nearly a million times.

Security plugins require configuring and this can be an elaborate and long process. With Wordfence, you can to an extent at least customize all your security settings from Options under WordFence on your WordPress site menu.

Other options you can consider, if you still haven't settled on a security plugin for your WordPress site.

- Bullet Proof Security

- iThemes Security (Previously known as Better WP Security)

- Sucuri Security & Sucuri Cloudproxy For Firewall

- الكل في واحد WP Security & Firewall

I do not think Wordfence is the best overall security system out there. What I mean by this is, there are better security solution providers/ managed hosting services that offer better overall security solutions for WordPress sites. But when it comes to simple security plugins that enforce good protection and security protocols, Wordfence is certainly one of the best. The not too distant second position would probably go to iThemes Security.

In the coming weeks, I'll probably write a post about all the security solutions available for WordPress, so stay tuned to Colorlib But right now, we'll stick to Wordfence as the recommended security plugin.

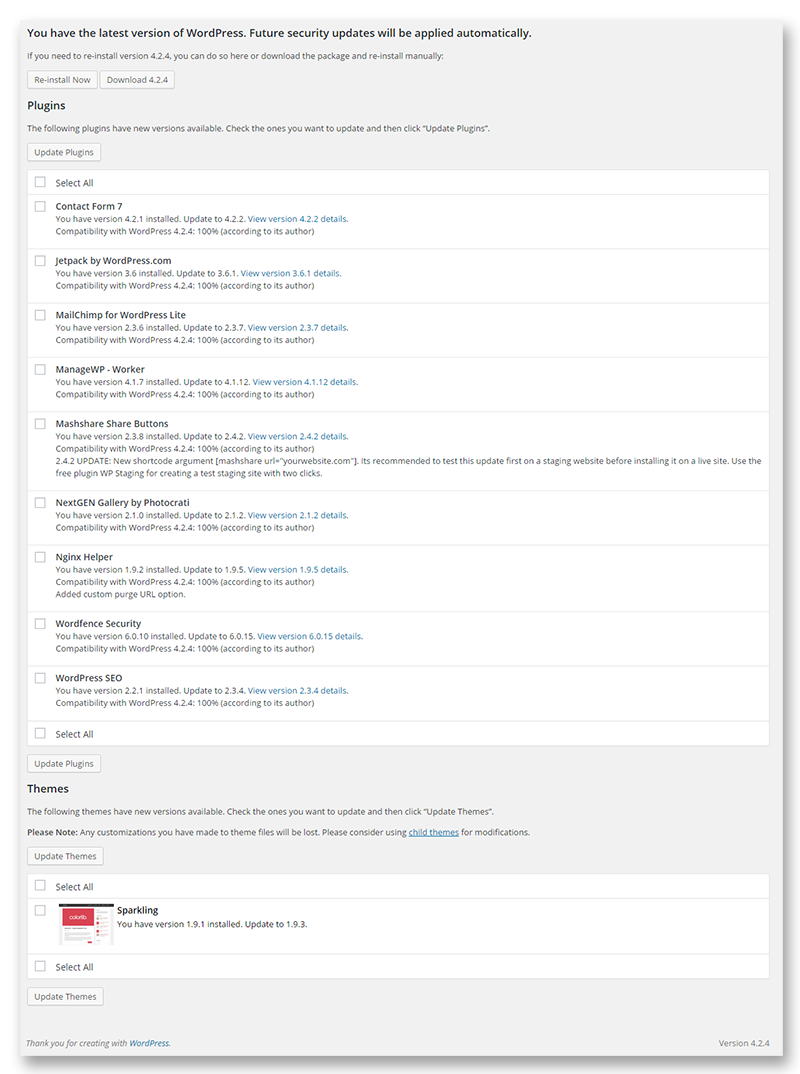

# 6. Update ! Update! Update! And not just your WordPress

There are hundreds of WordPress vulnerabilities in the previous/non-current versions of WordPress.

Websites tend to be slow, when it comes to updating their WordPress platform. For example, in February of 2015 only 7.4% of websites had updated to WordPress 4.1, despite the fact that it had been released more than two months prior to February.

Whenever a software vulnerability is discovered, typically the vulnerability is reported to the software vendor. The software vendor then modifies the software and adds some added protection or merely deletes some unnecessary code. This is released as a software update or a patch. This is the best possible case, but if someone with less than noble intentions discovers a vulnerability in any web based or non web based software, then he/she is likely to exploit it to the fullest.

July 2014, Mail Poet Newsletters previously known as Wysija Newsletters, a plugin which had been downloaded over 2 million times was compromised as a result of which 50,000 websites were made vulnerable to attack. An automated attack where in, an injected PHP backdoor would allow for eventual control of the site by the hacker.

December 2014, 100,000+ websites were compromised by the Revolution Slider plugin which was targeted by the SoakSoak.ru campaign. This particular malware injected JavaScript into the wp template-loader.php file. A thousand themes were affected as they had been sold with this plugin as an add-on via Envato and other WordPress marketplaces.

The XSS vulnerability in WP Super Cache, a plugin I included in my round up for the Top 6 Caching Plugins. The list of vulnerabilities in top notch free plugins is quite concerning. But there are a number of steps you can take to decrease your chances of using a vulnerable piece of code theme or plugin on your website.

You should know that most plugins with vulnerabilities have been patched. But you need to stay fully updated at all times. Updating your site to the latest versions is an extremely important part of your site defense strategy. All the previously mentioned security measures are useless, unless you update as and when the updates for WordPress and other third party software are available.

Enable Automatic Updates For Your WordPress, Plugins & Themes.

You do not want your website's update page looking like this page on a test site.

WordPress introduced automatic background updates with the release of WordPress version 3.7.

You can enable auto updates for WP, by making a change to the WP_AUTO_UPDATE_CORE constant. This change needs to be made in the wp-config.php file.

define( 'WP_AUTO_UPDATE_CORE', true );

This will ensure that all updates major or minor are updated as soon as they are made available.

Change the update core constant to “false” and you will disable all updates. Changing it to “minor” will enable auto updates for minor changes, normally includes security patches.

You can update plugins and themes in the same manner, by editing the auto_update$type filter.

For automatic plugin updates,

add_filter( 'auto_update_plugin', '__return_true' );

And to enable automatic theme updates,

add_filter ('auto_update_theme'، '__return_true') ؛إذا كنت لا تستمتع بالتلاعب بالكود ، فيمكنك استخدام مكون إضافي لمساعدة نفسك. لديك خيار آخر في شكل مكون إضافي ، عندما يتعلق الأمر بالتأكد من التحديث السلس لـ WP وجميع السمات / المكونات الإضافية على موقعك. تتيح لك التحديثات التلقائية المتقدمة تمكين التحديثات الرئيسية والتحديثات الثانوية / الأمنية بشكل فردي. كما يوفر المكون الإضافي أيضًا حلول تحديث تلقائي للسمات والمكونات الإضافية.

بالنسبة لحلول التحديث متعدد المواقع ، إذا كنت بحاجة إلى مساعدة في التعامل مع التحديثات مع مكونات WordPress الإضافية والسمات ، فيمكنك تجربة Easy Updates Manager. هناك أيضًا خدمة متميزة تقدمها WP Updates والتي توفر حلولًا للتحديث التلقائي للإضافات والسمات المتميزة.

سيساعد استخدام المكونات الإضافية مثل ManageWP أو مضيف WP المُدار مثل WPEngine أيضًا في حل المشكلات المتعلقة بتحديث WordPress الخاص بك وبرنامج الطرف الثالث الذي تستخدمه على موقع الويب الخاص بك.

يصبح تحديث نواة WordPress تلقائيًا مشكلة عندما تبدأ الأشياء في الانهيار. يمكن أن يحدث هذا إما بسبب الكود المخصص الذي يتم محوه أثناء التحديث أو مشكلات التوافق التي تنشأ مع برامج الجهات الخارجية (المكونات الإضافية والسمات). هذا أحد الأسباب التي قد تجعلك تتوقف مؤقتًا ، وربما يكون تمكين التحديثات الطفيفة فكرة أفضل.

إذا كنت تواجه مشكلات مع تحديثات WordPress التلقائية ، فنوصيك بتجربة Background Update Tester. يتحقق المكون الإضافي من أي مشكلات توافق ويشرحها.

قم دائمًا بتشغيل نسخة احتياطية قبل التحديث. دائما! هذا لحماية موقع الويب الخاص بك من حدوث أخطاء فظيعة ، وفي هذه الحالة ينتهي بك الأمر إلى إحداث فوضى في موقع الويب الخاص بك. ممارسة جيدة يجب اتباعها ، للحماية من التحديثات التلقائية التي تسبب الفوضى من خلال مشكلات التوافق مع المكونات الإضافية والسمات وأحيانًا التعليمات البرمجية المخصصة على WP الأساسية الخاصة بك.

# 7. بعض الأشياء القليلة حول WP Security - جدران الحماية وسجلات التدقيق والماسحات الضوئية للبرامج الضارة

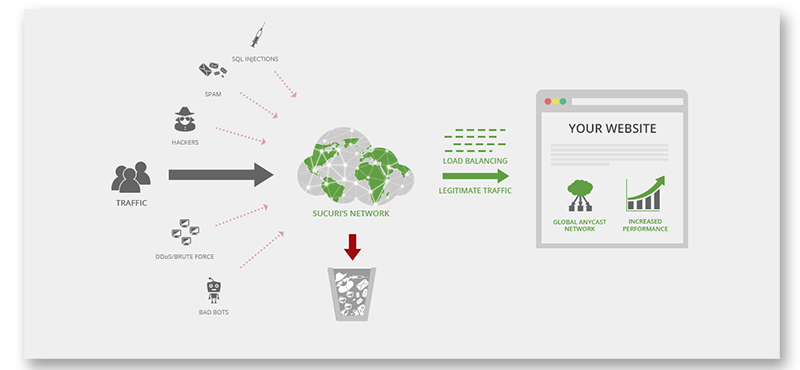

لم أناقش جدران الحماية لـ WordPress. سينجز جدار الحماية الجيد قدرًا كبيرًا ويخفف أكثر أشكال الهجوم شيوعًا على مواقع الويب الخاصة بك.

- التخفيف من آثار هجوم DDoS.

- تم إيقاف هجمات القوة الغاشمة ميتة في مساراتها.

- الحماية من نقاط الضعف في البرامج.

- يوقف هجمات حقن التعليمات البرمجية مثل هجمات SQL أو XSS.

- قم بالتصحيح والدفاع ضد ثغرات يوم الصفر.

فقط للتوضيح ، إليك لقطة لما يفعله جدار الحماية Sucuri لموقع WordPress على الويب.

جدار الحماية ليس هو المصطلح الذي يستخدمه Sucuri لوصف نظام الحماية الخاص به ، بل يشيرون إليه باسم CloudProxy وهو مزيج من جدار حماية تطبيق الويب ونظام اكتشاف التسلل. يتم تصفية جميع حركات المرور الضارة ومراقبة النشاط الشاذ.

تم تطوير جدران الحماية تقليديًا لمراقبة الاتصالات ، ومع ذلك فإن Sucuri's CloudProxy لن تمنع الأشرار فحسب ، بل ستنشئ أيضًا تصحيحات افتراضية ضد نقاط الضعف. بمجرد مرور طلب من الزائر عبر جدار الحماية ، فإنه يصل إلى نظام منع التطفل واكتشافه ، حيث يقوم النظام بتفتيش الطلبات بحثًا عن أنماط الهجوم المحتملة.

أعتقد أن ميزة الترقيع الافتراضي لحمايتك من الثغرات الأمنية هي أصل فعال للغاية ولا يقدر بثمن لأي موقع ويب به الكثير من التخصيص (يعني أن الكثير يمكن أن ينحرف عندما يترتب على ذلك مشاكل التوافق). من الأفضل دائمًا تطبيق التحديث على WordPress في منطقة التدريج والتحقق مما إذا كان موقع الويب الخاص بك يعمل بسلاسة. وإذا حدث ذلك ، يمكنك عرض الإصدار المحدّث من موقع الويب الخاص بك على الهواء مباشرة. ولكن في غضون ذلك ، موقع الويب الخاص بك في خطر حقيقي. لا يمكن الحماية من عمليات استغلال ثغرات يوم الصفر إلا من خلال التحديثات لإصلاح الثغرات الأمنية ، ولكن لا يجب أن يكون هذا هو الحال أثناء استخدام Sucuri CloudProxy.

وبصرف النظر عن ذلك ، فإنهم يحتفظون أيضًا بسجلات لجميع الأنشطة على موقع الويب الخاص بك ويبحثون عن علامات الأذى المحتملة.

فكر في جدار الحماية كإجراء أخير ، إنه الجدار الذي يحتاج المتسلل إلى اختراقه للوصول إلى المحتويات الحساسة لموقعك على الويب. تم تصميم الممارسات الجيدة إلى حد كبير بحيث لا تحتاج إلى استخدام جدار الحماية بنفس القدر.

يمكن لبرامج مسح البرامج الضارة أو مواقع الويب مثل Sucuri SiteCheck فحص مواقع الويب الخاصة بك بحثًا عن نقاط الضعف والثغرات الأمنية المحتملة. تحتوي المكونات الإضافية للأمان أيضًا على برنامج مسح للبرامج الضارة لتتبع أي تغييرات تبدو غير طبيعية وهي مصادر لمشاكل الأمان المحتملة.

لقد ذكرت أيضًا WP Security Audit Log سابقًا ، بينما ذكرت أنه مكون إضافي ضروري لتتبع جميع التغييرات على موقع الويب الخاص بك. أود أن أكرر هذه النقطة ، إنه مكون إضافي مفيد للغاية ليس فقط لتتبع التغييرات التي تتأثر بالقوالب والمكونات الإضافية ولكن أيضًا الإجراءات التي يقوم بها المستخدمون الآخرون. من المهم جدًا إما استخدام WP Security Audit Log أو تشغيل بعض المكونات الإضافية الأخرى لتسجيل البيانات لتتبع جميع التغييرات.

يعد التسجيل أيضًا ميزة أساسية لنظام الحماية في Sucuri. على الرغم من محاولاتهم الحماسية لضمان الأمن ، تحدث أحيانًا أشياء سيئة ويتم اختراق مواقع الويب. عندما يحدث ذلك ، يكون نظام التسجيل الخاص بهم مفيدًا جدًا للمساعدة في حفر مواقع الويب من الخندق.

تعد جدران الحماية والماسحات الضوئية للبرامج الضارة وسجلات التدقيق مفيدة جدًا في مواجهة التهديدات التي لا يمكن توقعها واستغلالها. فهي ليست بدائل لممارسات أمان WordPress الجيدة.

# 8. إخفاء إصدار WordPress الخاص بك - هل هو ضروري؟

لقد قرأت في عدد قليل من مواقع الويب أن إخفاء إصدار WordPress الخاص بك سيضيف إلى أمنك ضد المتسللين الضارين. المشكلة هي أن هناك افتراضًا بأن معرفة نقاط الضعف المرتبطة بـ WordPress معين ، تجعل من المرجح أن يستغلها شخص ما. هذا ليس الضروري الصحيح. بشكل عام ، يستخدم الأشخاص الذين يسرقون المعلومات من مواقع الويب أدوات آلية لفحص مواقع الويب بحثًا عن نقاط الضعف المعروفة. وإذا كان إصدار WordPress الخاص بك ضعيفًا ، فسيعرفونه. ليس الأمر كما لو أن المتسللين يقومون بفحص موقع واحد في كل مرة وفرزهم حسب إصدار WordPress.

كما ذكرنا سابقًا ، قم بتحديث WordPress والسمات والإضافات في أسرع وقت ممكن. لا يميز المتسللون بين المواقع التي تعرض إصدار WordPress والمواقع التي لا تعرض إصدار WordPress.

في حالة غير محتملة ، يقوم أحد المتطفلين بزيارة كل موقع ويب يدويًا ويتحقق من إصدار WordPress ثم يحاول العثور على نقاط الضعف ، فقد تجد أنه من المفيد إخفاء إصدار WordPress الخاص بك.

استخدم Remove Version Plugin لإزالة إصدار WordPress الخاص بك. إذا لم يكن ذلك مناسبًا لك ، فستحتاج إلى إجراء بعض التعديلات الطفيفة وسيساعدك منشور المدونة هذا.

# 9. النسخ الاحتياطي - السطر الأخير من أمان الموقع

يجب أن تكون دائمًا مستعدًا لاحتمال تعرض موقع WordPress الخاص بك على الرغم من جميع تدابير الأمان الخاصة بك للخطر. إذا حدث ذلك ، فأنت بحاجة إلى التدخل وإصلاح الأمور. الآن هناك طرق متعددة يمكن من خلالها إنجاز استعادة الموقع. تُعد عمليات الاستعادة الاحتياطية بنقرة واحدة حلاً سهلاً لأي موقع ويب تم اختراقه ، على افتراض أن ثغرة أمنية أو ثغرة أمنية قد تم إصلاحها بالفعل.

تعد النسخ الاحتياطية التلقائية جزءًا ضروريًا وأساسيًا من ترسانة أمان كل موقع WordPress. فكر في المكونات الإضافية للأمان على أنها سيفك والنسخة الاحتياطية كدرع لك. إذا فشلت هجومك ، فإن درعك في هذه الحالة هو النسخ الاحتياطية ، يصبح خط دفاعك الأخير.

تذكر ، أنا أفترض أن WordPress الخاص بك هو الوحيد الذي تم اختراقه وليس خادمك ، وهو عبارة عن حقيبة مختلفة تمامًا من الديدان. لكن معظم مزودي خدمة الاستضافة لديهم فريق أمان قوي يحمي خوادمهم من العناصر الضارة باستمرار وخاصة أثناء الهجمات العالمية. لقد كتبت منشورًا قبل بضعة أسابيع ، حول مقدمي خدمات الاستضافة المشتركة المختلفين ، إذا كنت مهتمًا.

النسخ الاحتياطية - إذا قررت أنك تريد مكونًا إضافيًا مجانيًا دون دفع عشرة سنتات مقابل خدمات النسخ الاحتياطي ، فأنا أقول أنه يمكنك البدء باستخدام Updraft Plus وهو مكون إضافي مجاني.

باستخدام هذا المكون الإضافي ، يمكنك الاحتفاظ بنسخة احتياطية من موقع الويب الخاص بك وحفظه على مساحة تخزين يوفرها عدد من الخدمات المختلفة. يتضمن Google Drive و Amazon S3 و Dropbox و Rackspace Cloud و FTP و SFTP والبريد الإلكتروني. يجب أيضًا ملاحظة أن المكون الإضافي المجاني يسمح فقط بالنسخ الاحتياطي في أي مكان واحد. ستحتاج إلى إضافة مميزة ، إذا كنت ترغب في استخدام المكون الإضافي لحفظ موقع الويب الخاص بك في أماكن متعددة.

يحفظ هذا المكون الإضافي مثل معظم موفري النسخ الاحتياطي للنسخ الاحتياطي في WordPress كل شيء بما في ذلك إعدادات المحتوى والسمات والمكونات الإضافية ويمكنه أيضًا تشغيل نسخة احتياطية لقاعدة بيانات WordPress منفصلة عن النسخ الاحتياطية العادية.

إذا كنت ترغب في استخدام خدمة النسخ الاحتياطي المتميزة في WordPress ، فإنني أوصيك بإلقاء نظرة على BackUp Buddy أو VaultPress أو BlogVault (لقد عملت معهم في الماضي ولديهم خدمة رائعة).

احتفظ بأكثر من نسخة واحدة من موقع الويب الخاص بك ، واحصل دائمًا على نسخة على محرك أقراص فعلي لا يعتمد على اتصال الإنترنت. تعتبر النسخ الاحتياطية فكرة جيدة حتى من وجهة نظر غير أمنية. عندما تقوم بتجربة السمات والمكونات الإضافية ، عند تحديث السمات أو المكونات الإضافية أو WordPress الخاص بك ، فهناك دائمًا احتمال ظهور مشكلة توافق وتعطل موقع الويب الخاص بك.

ومن تجربتي مع النسخ الاحتياطية التلقائية ، تحتاج إلى الاستمرار في حذف النسخ الاحتياطية بطريقة تتسق مع التردد الذي تستمر فيه بإضافة محتوى جديد وتواصل عمل نسخ احتياطية.

عندما يتعلق الأمر بجهاز الكمبيوتر الخاص بي ، فإنني أفضل دائمًا حلول النسخ الاحتياطي التي تقدم نسخًا احتياطيًا تزايديًا / تفاضليًا بدلاً من النسخ الاحتياطية الكاملة ، لكنك تلاحظ أيضًا أنه مع إعادة التكوين السابقة للاستعادة يستغرق وقتًا أطول. نفس الشيء ينطبق بالتأكيد على نظام النسخ الاحتياطي في WordPress. على الرغم من ذلك ، ما لم يتقاضى مزود النسخ الاحتياطي رسومًا إضافية مع وجود قيود صارمة على حدود تخزين البيانات ، فلا داعي للقلق بشأن ذلك.

استنتاج

لا يمكنني مساعدته ، هذا الاقتباس من سلسلة هاري بوتر يبدو مناسبًا جدًا.

"يقظة دائمة!" - جنون العين مودي

مودي هو الماسك الساحر المظلم في السلسلة ، إذا كنت تتساءل.

كما ذكرت من قبل ، لا يوجد شيء مثل الحماية الكاملة على الويب. يمكنك اتخاذ العديد من الإجراءات الأمنية مع استمرار اختراق موقع الويب الخاص بك. ولكن التأكد من أن موقع الويب الخاص بك يعمل على SSL ، وأن صفحات تسجيل الدخول الخاصة بك أصبحت أكثر صلابة ، وأن كلمات المرور وأسماء المستخدمين الخاصة بك غير مألوفة بشكل ملحوظ ، ويتم تحديث موقع الويب الخاص بك بالكامل وحمايته من التهديدات المعروفة ونسخه احتياطيًا كاملاً على أساس يومي ، مما يحسن بشكل كبير الاحتمالات لصالحك .

إذا كنت تريد اختراق WordPress مجانيًا كاملاً / استغلاله ، فإن اتباع جميع الإجراءات الأمنية المذكورة أعلاه سيضمن أن موقع الويب الخاص بك يتمتع بأمان شديد. ولكن حتى في ذلك الوقت ، لا يمكنك الحماية من عمليات الاستغلال في يوم الصفر أو جحيم المتسلل الذكي المصمم على كسر موقع الويب الخاص بك ، على الرغم من أن هذا حدث غير مرجح للغاية.

أعتقد أنه من هذا الطريق. إذا تم اختراق موقع الويب الخاص بي ، فما مقدار الأعمال والإيرادات التي سأفقدها؟ هل سأعرض معلومات عميلي للخطر؟ هل سيجعلني ذلك مسؤولا عن الدعاوى القضائية؟ عندما تصل إلى النقطة التي ترى فيها أن تكاليف اختراق موقع الويب الخاص بك مرتفعة بشكل معقول ، فأنا أقترح عليك استخدام إما خدمة استضافة WordPress مُدارة أو حارس ويب كبير حقًا في شكل خدمات أمان Sucuri.

لا يحتاج موقع الويب الخاص بك بالضرورة إلى أن يكون شائعًا حتى يصبح هدفًا. ولن يصبح موقع ويب عالي الحركة أبدًا ، إذا استمر في الوقوع ضحية لعمليات القرصنة والهجمات.

كما قلت سابقا عن الاستضافة. إذا كنت متأكدًا بشكل معقول من قدرتك على إنشاء موقع ويب مدر للدخل سيدفع تكاليف أفضل خدمات الاستضافة / الأمان ، فابدأ مع الأفضل. إذا كنت قادرًا على تحمل أفضل خدمات استضافة / أمان الويب ، فسيكون الأمر يستحق ذلك على المدى الطويل ، على افتراض أنك لست مطور ويب حسب المهنة.

إذا كنت لا تستطيع تحمل أفضل استضافة ويب مُدارة أو أمان من الدرجة الأولى ، فضع تدابير الأمان المذكورة أعلاه في مكانها. من المحتمل أن يكون موقع الويب الخاص بك آمنًا.

إذا كان لديك بعض الأفكار الإضافية حول أمان WordPress أو لديك أفكار مختلفة حول كيفية حماية موقع WordPress الخاص بك ، فأنا أحب سماع أفكارك في التعليقات أدناه. هتافات