WordPress 漏洞報告:2021 年 9 月,第 2 部分

已發表: 2021-09-08易受攻擊的插件和主題是 WordPress 網站被黑的第一大原因。 由 WPScan 提供支持的每週 WordPress 漏洞報告涵蓋了最近的 WordPress 插件、主題和核心漏洞,以及如果您在網站上運行易受攻擊的插件或主題之一該怎麼辦。

每個漏洞的嚴重性等級為低、中、高或嚴重。 負責任地披露和報告漏洞是確保 WordPress 社區安全的一個組成部分。

作為迄今為止最大的 WordPress 漏洞報告之一,請與您的朋友分享這篇文章,以幫助宣傳並讓 WordPress 對每個人都更安全。

WordPress 核心漏洞

WordPress 插件漏洞

本節披露了最新的 WordPress 插件漏洞。 每個插件列表都包括漏洞類型、修補後的版本號和嚴重性等級。

1. 倒計時塊

插件:倒計時塊

漏洞:AJAX 操作中缺少授權

已修補版本:1.1.2

嚴重性評分:中等

2. 用戶活動日誌

插件:用戶活動日誌

漏洞:通過查詢字符串反射跨站腳本

已修補版本:1.4.7

嚴重性評分:中等

插件:用戶活動日誌

漏洞:反射跨站腳本

已修補版本:1.4.7

嚴重性評分:高

3. GDPR / CCPA 的 Cookie 聲明和合規性

插件: GDPR / CCPA 的 Cookie 通知和合規性

漏洞:Admin+ 存儲的跨站腳本

已修補版本:2.1.2

嚴重性評分:低

4. 翻譯出版社

插件: TranslatePress

漏洞:經過身份驗證的存儲跨站點腳本

補丁版本:2.0.9

嚴重性評分:低

5. WP 統計

插件: WP 統計

漏洞:反射跨站腳本(XSS)

已修補版本:13.1

嚴重性評分:高

6. 酷時鐘

插件: CoolClock

漏洞:貢獻者+存儲的跨站腳本

修補版本:4.3.5

嚴重性評分:中等

7. 來自 miniorange 的多個插件

插件:來自 miniorange 的多個插件

漏洞:通過 appId 反射跨站腳本

修補版本:6.20.3

嚴重性評分:高

8. Elementor 的高級插件

插件: Elementor 的高級插件

漏洞:訂閱者+任意博客選項更新

已修補版本:4.5.2

嚴重性評分:高

9. 檔案緩存

插件: Docket Cache

漏洞:反射跨站腳本

補丁版本:21.08.02

嚴重性評分:高

10. WooCommerce Zoho 集成 – CRM、書籍、發票、庫存

插件: WooCommerce Zoho 集成 – CRM、書籍、發票、庫存

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.2.4

嚴重性:高

11. WooCommerce 和 QuickBooks 的集成

插件: WooCommerce 和 QuickBooks 的集成

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.1.9

嚴重性:高

12. 重力形式 Salesforce

插件:重力形式 Salesforce

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.2.6

嚴重性:高

13. Gravity Forms Zoho CRM 插件

插件: Gravity Forms Zoho CRM插件

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.1.6

嚴重性:高

14. 重力形式 HubSpot

插件:重力形式 HubSpot

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.0.9

嚴重性:高

15. WooCommerce Salesforce 集成

插件: WooCommerce Salesforce 集成

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.5.9

嚴重性:高

16. 重力形式 Zendesk

插件:重力形式 Zendesk

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.0.8

嚴重性:高

17. WP Infusionsoft WooCommerce 插件

插件: WP Infusionsoft WooCommerce 插件

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.0.9

嚴重性:高

18. Contact Form 7 和 ActiveCampaign 的集成

插件: Contact Form 7 和 ActiveCampaign 的集成

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.0.4

嚴重性:高

19. HubSpot 和 WooCommerce 的集成

插件:集成 HubSpot 和 WooCommerce

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.0.5

嚴重性:高

20. Gravity Forms FreshDesk 插件

插件: Gravity Forms FreshDesk 插件 – WordPress 插件 | WordPress.org

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.2.9

嚴重性:高

21. Gravity Forms Dynamics CRM

插件: Gravity Forms Dynamics CRM

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.0.8

嚴重性:高

22. Gravity Forms Constant Contact 插件

插件:重力形式恆定接觸插件

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

已修補版本: 1.0.6

嚴重性:高

23. 重力形式和管道驅動的集成

插件: Gravity Forms 和 Pipedrive 的集成

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.0.7

嚴重性:高

24. WP Gravity Forms 洞察力

插件: WP Gravity Forms Insight

漏洞:來自 CRM Perks 的多個插件 – 反映跨站點腳本

補丁版本: 1.0.7

嚴重性:高

25. WordPress 卸載

插件: WordPress 卸載

漏洞:通過CSRF刪除WordPress

已修補版本:無已知修復

嚴重性:高

26. CF 地理插件

插件: CF Geo 插件

漏洞:反射跨站腳本

修補版本: 7.13.12

嚴重性:高

27. 建設中

插件: underConstruction

漏洞:反射跨站腳本

補丁版本: 1.19

嚴重性:高

28. DZS Zoomsounds

插件: DZS Zoomsounds

漏洞:未經身份驗證的任意文件下載

已修補版本: 6.50

嚴重性:高

29. WooCommerce 動態定價和折扣

插件: WooCommerce 動態定價和折扣

漏洞:未經身份驗證的設置導入到存儲的 XSS

已修補版本: 2.4.2

嚴重性:高

插件: WooCommerce 動態定價和折扣

漏洞:未經身份驗證的設置導出

已修補版本: 2.4.2

嚴重性:中

30. 軟件許可證管理器

插件:軟件許可證管理器

漏洞:Admin+ 存儲的跨站腳本

已修補版本: 4.5.0

嚴重性:低

31. MotoPress 的時間表和活動安排

插件: MotoPress 的時間表和活動安排

漏洞:作者+存儲的跨站腳本

補丁版本: 2.3.19

嚴重性:中

32.簡單的社交圖標

插件:簡單的社交圖標

漏洞:反射跨站腳本

已修補版本: 3.1.0

嚴重性:高

33. 用二維碼捐款

插件:使用二維碼捐贈

漏洞:存儲的跨站腳本

已修補版本: 1.4.5

嚴重性:中

插件:使用二維碼捐贈

漏洞:插件設置通過CSRF更新

已修補版本:無已知修復

嚴重性:中

34. XO 活動日曆

插件: XO 活動日曆

漏洞:反射跨站腳本

已修補版本: 2.3.7

嚴重性:高

35. 瓦圖測驗

插件: Watu 測驗

漏洞:通過 question-form.html.php 反射 XSS

修補版本: 3.1.2.6

嚴重性:高

36. Gutenberg 模板庫和 Redux 框架

插件: Gutenberg 模板庫和 Redux 框架

漏洞:貢獻者+任意插件安裝和刪除後

修補版本: 4.2.13

嚴重性:高

37.喵畫廊

插件:喵畫廊

漏洞:通過 REST API 進行未經授權的任意選項更新

已修補版本: 4.2.0

嚴重性:高

插件:喵畫廊

漏洞:貢獻者+ SQL注入

已修補版本: 4.1.9

嚴重性:高

38. WP Mapa Politico Espana

插件: WP Mapa Politico Espana

漏洞:經過身份驗證的存儲跨站點腳本

修補版本: 3.7.0

嚴重性:低

39. WP 上傳限制

插件: WP 上傳限制

漏洞:getSelectedMimeTypesByRole 中缺少訪問控制

已修補版本: 2.2.5

嚴重性:中

插件: WP 上傳限制

漏洞:deleteCustomType 中缺少訪問控制

已修補版本: 2.2.5

嚴重性:中

插件: WP 上傳限制

漏洞:經過身份驗證的存儲型 XSS

已修補版本: 2.2.5

嚴重性:中

WordPress 主題漏洞

關於負責任披露的說明

您可能想知道為什麼要披露一個漏洞,如果它為黑客提供了攻擊的漏洞。 好吧,安全研究人員發現漏洞並將其私下報告給軟件開發人員是很常見的。

在負責任的披露下,研究人員的初始報告是私下向擁有該軟件的公司的開發人員提交的,但同意在補丁發布後發布完整的詳細信息。 對於重大安全漏洞,可能會稍微延遲披露漏洞,讓更多人有時間修補。

安全研究人員可以為軟件開發人員提供一個截止日期以響應報告或提供補丁。 如果沒有達到這個期限,那麼研究人員可能會公開披露該漏洞,迫使開發者發布補丁。

公開披露漏洞並看似引入零日漏洞(一種沒有補丁且正在野外利用的漏洞)似乎適得其反。 但是,這是研究人員必須向開發人員施壓以修補漏洞的唯一手段。

如果黑客發現了該漏洞,他們可以悄悄地使用漏洞利用程序並對最終用戶(也就是您)造成損害,而軟件開發人員仍然滿足於不修補漏洞。 在披露漏洞方面,Google 的 Project Zero 也有類似的指導方針。 無論漏洞是否已修補,他們都會在 90 天后發布漏洞的完整詳細信息。

如何保護您的 WordPress 網站免受易受攻擊的插件和主題的影響

從這份報告中可以看出,每週都會披露許多新的 WordPress 插件和主題漏洞。 我們知道很難掌握每個報告的漏洞披露情況,因此 iThemes Security Pro 插件可以輕鬆確保您的站點沒有運行具有已知漏洞的主題、插件或 WordPress 核心版本。

1. 打開 iThemes Security Pro 站點掃描儀

iThemes Security Pro 插件的 Site Scanner 會掃描 WordPress 網站被黑的第一大原因:過時的插件和具有已知漏洞的主題。 站點掃描程序會檢查您的站點是否存在已知漏洞,並在可用時自動應用補丁。

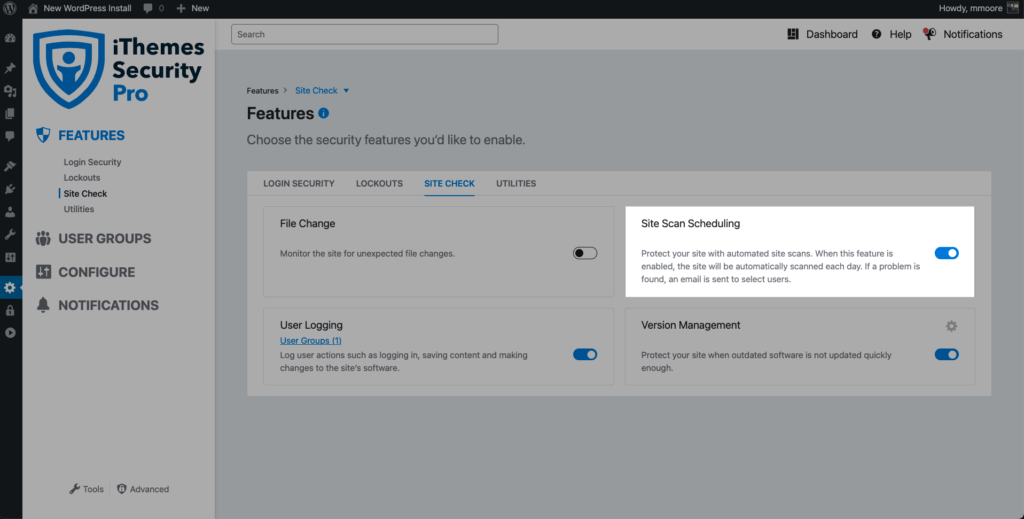

要在新安裝時啟用站點掃描,請導航到插件內功能菜單上的站點檢查選項卡,然後單擊切換開關以啟用站點掃描。

要觸發手動站點掃描,請單擊站點掃描安全儀表闆卡上的立即掃描按鈕。

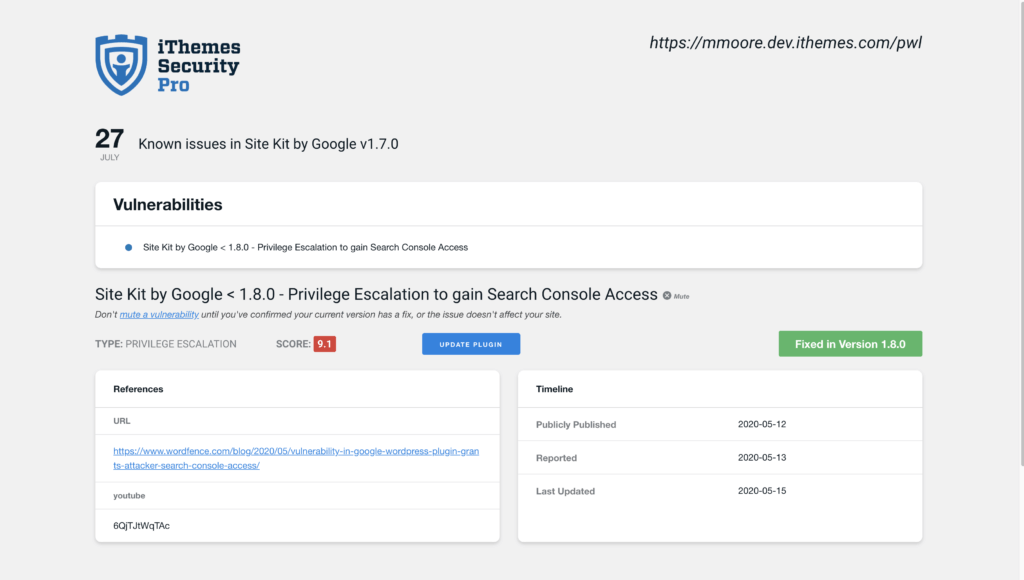

如果站點掃描檢測到漏洞,請單擊漏洞鏈接以查看詳細信息頁面。

在站點掃描漏洞頁面上,您將看到是否有針對該漏洞的修復程序。 如果有可用的補丁,您可以單擊“更新插件”按鈕在您的網站上應用此修復程序。

2. 開啟版本管理以修復漏洞時自動更新

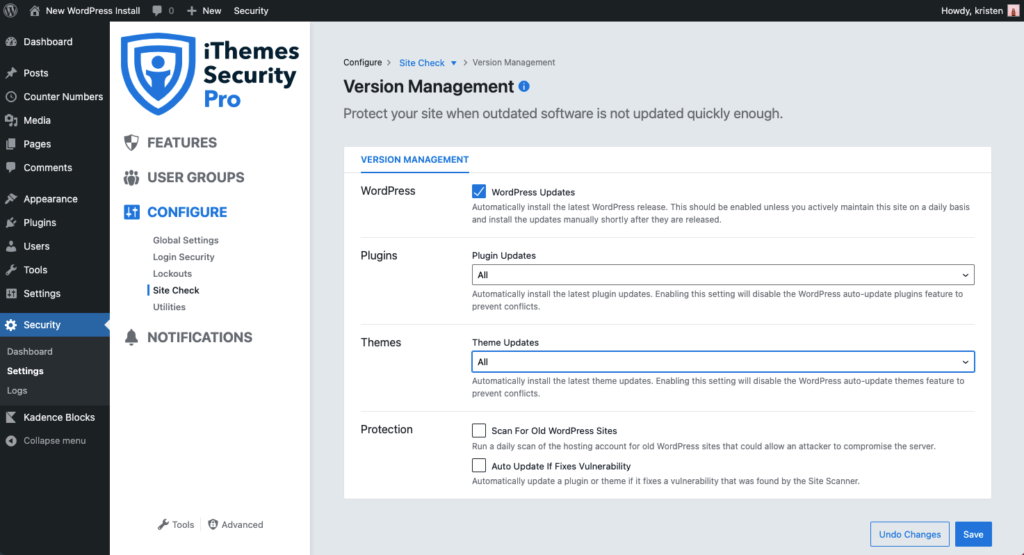

iThemes Security Pro 中的版本管理功能與站點掃描集成,以在過時的軟件更新速度不夠快時保護您的站點。 如果您在網站上運行易受攻擊的軟件,即使是最強大的安全措施也會失敗。 如果存在已知漏洞且補丁可用,這些設置可以通過選項自動更新到新版本,從而幫助保護您的站點。

從 iThemes Security Pro 的設置頁面,導航到功能屏幕。 單擊站點檢查選項卡。 從這裡,使用切換來啟用版本管理。 使用設置工具,您可以配置更多設置,包括您希望 iThemes Security Pro 如何處理 WordPress、插件、主題和額外保護的更新。

確保在修復漏洞時選擇自動更新框,以便 iThemes Security Pro 在修復站點掃描程序發現的漏洞時自動更新插件或主題。

3. 當 iThemes Security Pro 在您的網站上發現已知漏洞時收到電子郵件警報

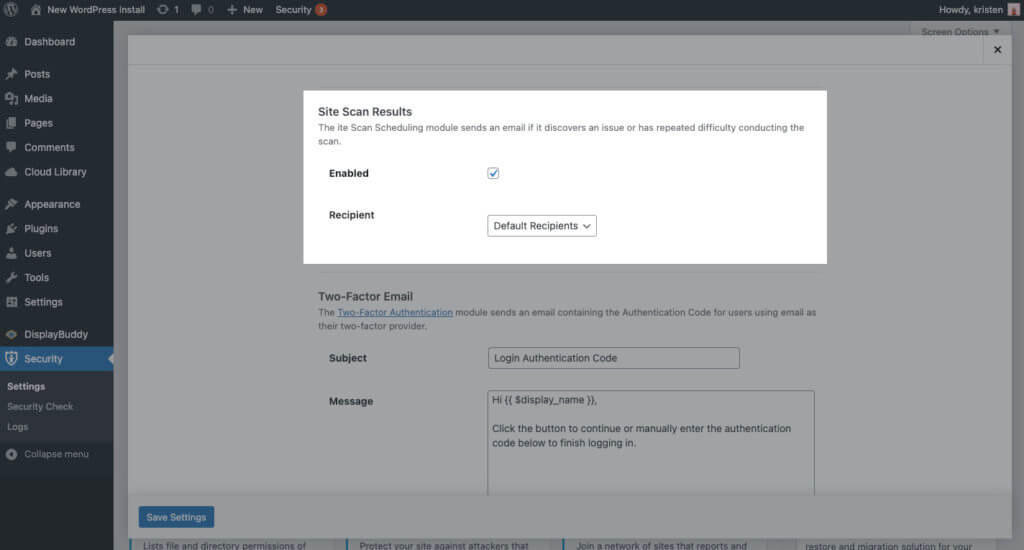

啟用站點掃描計劃後,前往插件的通知中心設置。 在此屏幕上,滾動到站點掃描結果部分。

單擊該框以啟用通知電子郵件,然後單擊“保存設置”按鈕。

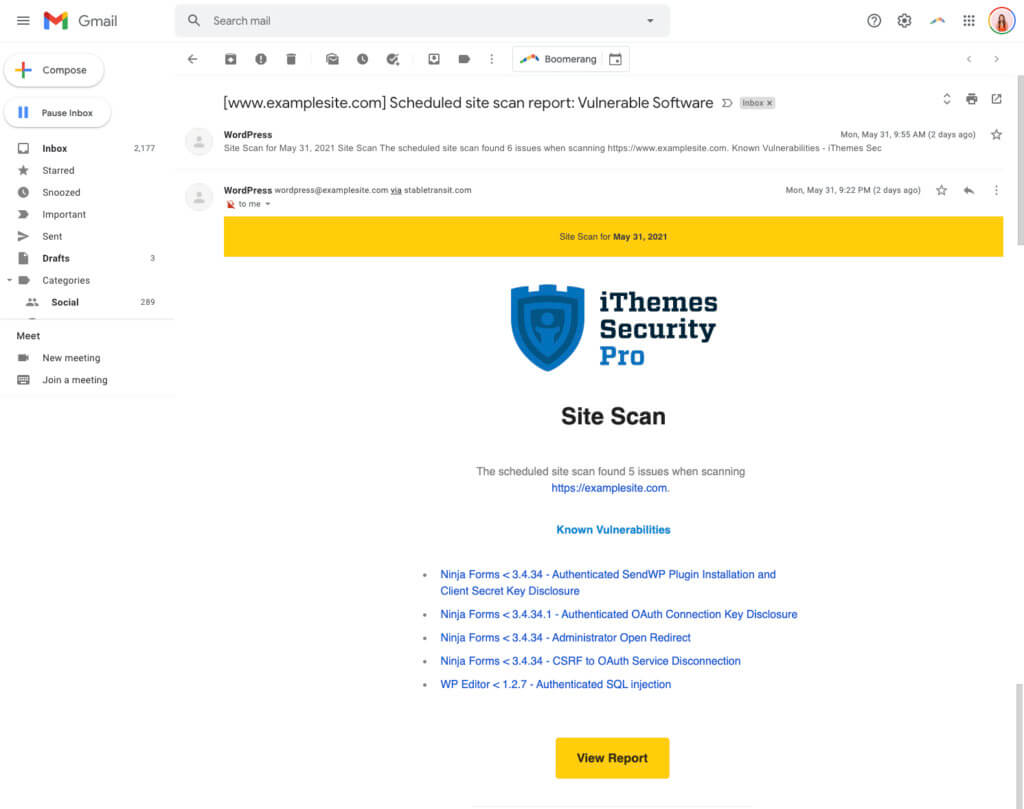

現在,在任何計劃的站點掃描期間,如果 iThemes Security Pro 發現任何已知漏洞,您將收到一封電子郵件。 電子郵件看起來像這樣。

獲取 iThemes Security Pro 並在今晚輕鬆一點

iThemes Security Pro 是我們的 WordPress 安全插件,提供 50 多種方法來保護您的網站免受常見 WordPress 安全漏洞的侵害。 使用 WordPress、雙因素身份驗證、強力保護、強密碼強制執行等,您可以為您的網站添加額外的安全層。

獲取 iThemes 安全專業版

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。