WordPress 漏洞报告:2021 年 6 月,第 2 部分

已发表: 2021-06-09易受攻击的插件和主题是 WordPress 网站被黑的第一大原因。 由 WPScan 提供支持的每周 WordPress 漏洞报告涵盖了最近的 WordPress 插件、主题和核心漏洞,以及如果您在网站上运行易受攻击的插件或主题之一该怎么办。

每个漏洞的严重性等级为低、中、高或严重。 负责任地披露和报告漏洞是确保 WordPress 社区安全的一个组成部分。 请与您的朋友分享这篇文章,以帮助宣传并使 WordPress 对每个人都更安全。

WordPress 核心漏洞

截至今天,WordPress 的当前版本是 5.7.2。 请务必确保您的所有网站都是最新的!

WordPress 插件漏洞

1. Elementor 的 Plus 插件

插件: Elementor 的 Plus 插件

漏洞:反射跨站脚本

修补版本:4.1.12

严重性:中

插件: Elementor 的 Plus 插件

漏洞:打开重定向

已修补版本:4.1.10

严重性:中

插件: Elementor 的 Plus 插件

漏洞:任意重置密码电子邮件发送

已修补版本:4.1.11

严重性:高

2. 是/否图表

插件:是/否图表

漏洞:经过身份验证的 SQL 盲注

已修补版本:1.0.12

严重性评分:高

3.FooGallery

插件: FooGallery

漏洞:经过身份验证的存储跨站点脚本

补丁版本:2.0.35

严重性评分:中等

4.活动日历WD

插件:事件日历 WD

漏洞:跨站脚本

修补版本:1.1.45

严重性评分:中等

5. MC4WP:用于 WordPress 的 Mailchimp

插件: MC4WP:WordPress Mailchimp

漏洞:经过身份验证的任意重定向

已修补版本:4.8.5

严重性评分:中等

插件: MC4WP:WordPress Mailchimp

漏洞:通过 CSRF 进行的未经授权的操作

已修补版本:4.8.5

严重性评分:中等

6.所有404重定向到主页

插件:所有 404 重定向到主页

漏洞:经过身份验证的存储跨站点脚本

已修补版本:无已知修复

严重性评分:中等

7. 花式产品设计师

插件:花式产品设计师

漏洞:未经身份验证的任意文件上传和 RCE

已修补版本:4.6.9

严重性评分:严重

8.获取付费

插件: GetPaid

漏洞:经过身份验证的存储跨站点脚本

已修补版本:2.3.4

严重性评分:高

9.测验和调查大师

插件:测验和调查大师

漏洞:未经身份验证的存储跨站脚本

补丁版本:7.1.19

严重性评分:高

插件:测验和调查大师

漏洞:反射跨站脚本

补丁版本:7.1.18

严重性评分:高

10. 喷气背包

插件: Jetpack

漏洞:轮播非发布页面/帖子附件评论泄露

补丁版本:9.8

严重性评分:中等

WordPress 主题漏洞

关于负责任披露的说明

您可能想知道为什么要披露一个漏洞,如果它为黑客提供了攻击的漏洞。 好吧,安全研究人员发现漏洞并将其私下报告给软件开发人员是很常见的。

在负责任的披露下,研究人员的初始报告是私下向拥有该软件的公司的开发人员提交的,但同意在补丁发布后发布完整的详细信息。 对于重大安全漏洞,可能会稍微延迟披露漏洞,让更多人有时间修补。

安全研究人员可以为软件开发人员提供一个截止日期以响应报告或提供补丁。 如果没有达到这个期限,那么研究人员可能会公开披露该漏洞,迫使开发者发布补丁。

公开披露漏洞并看似引入零日漏洞(一种没有补丁且正在野外利用的漏洞)可能会适得其反。 但是,这是研究人员必须向开发人员施压以修补漏洞的唯一手段。

如果黑客发现了该漏洞,他们可以悄悄地使用漏洞利用程序并对最终用户(也就是您)造成损害,而软件开发人员仍然满足于不修补漏洞。 在披露漏洞方面,Google 的 Project Zero 也有类似的指导方针。 无论漏洞是否已修补,他们都会在 90 天后发布漏洞的完整详细信息。

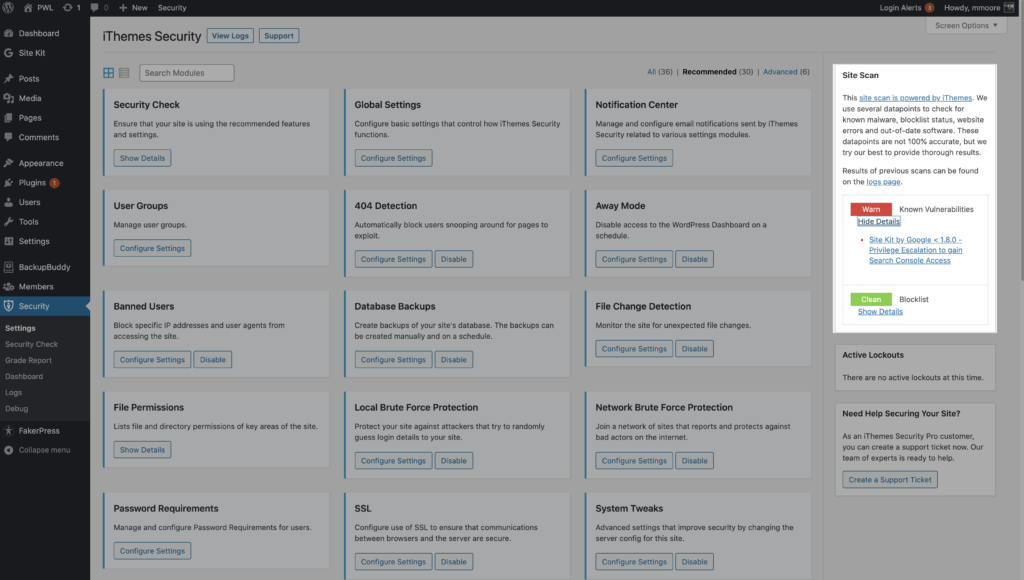

当 iThemes Security Pro 在您的网站上发现已知漏洞时收到电子邮件警报

iThemes Security Pro 插件的站点扫描器是另一种保护您的 WordPress 网站免受所有软件黑客攻击的首要原因的方法:过时的插件和具有已知漏洞的主题。 站点扫描程序会检查您的站点是否存在已知漏洞,并在可用时自动应用补丁。

如果 iThemes Security Pro 插件在您的站点上发现易受攻击的插件、主题或 WordPress 核心版本,它可以通过电子邮件向您发送站点扫描的结果。 站点扫描结果将显示在小部件中。

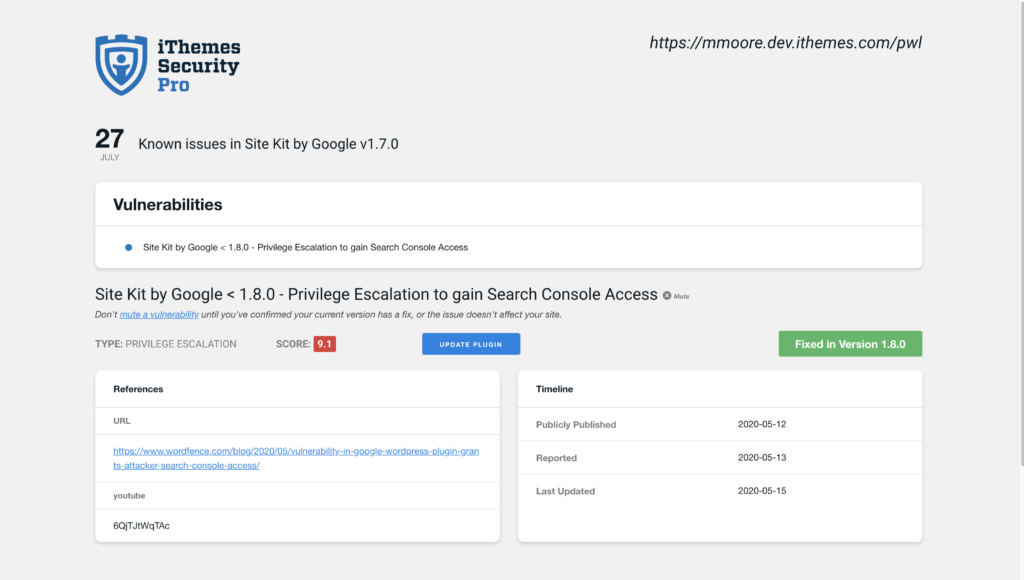

如果站点扫描检测到漏洞,请单击漏洞链接以查看详细信息页面。

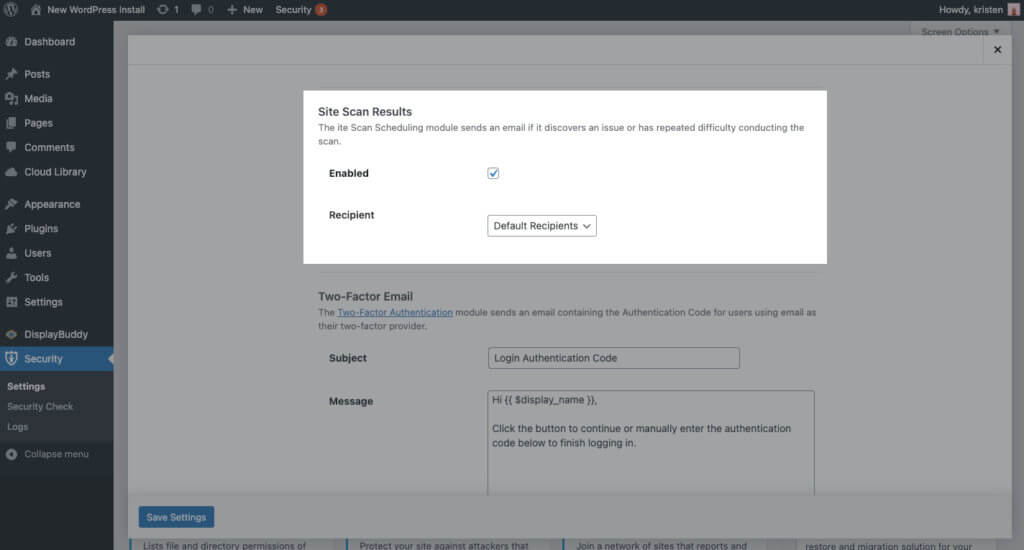

启用站点扫描计划后,前往插件的通知中心设置。 在此屏幕上,滚动到站点扫描结果部分。

单击该框以启用通知电子邮件,然后单击“保存设置”按钮。

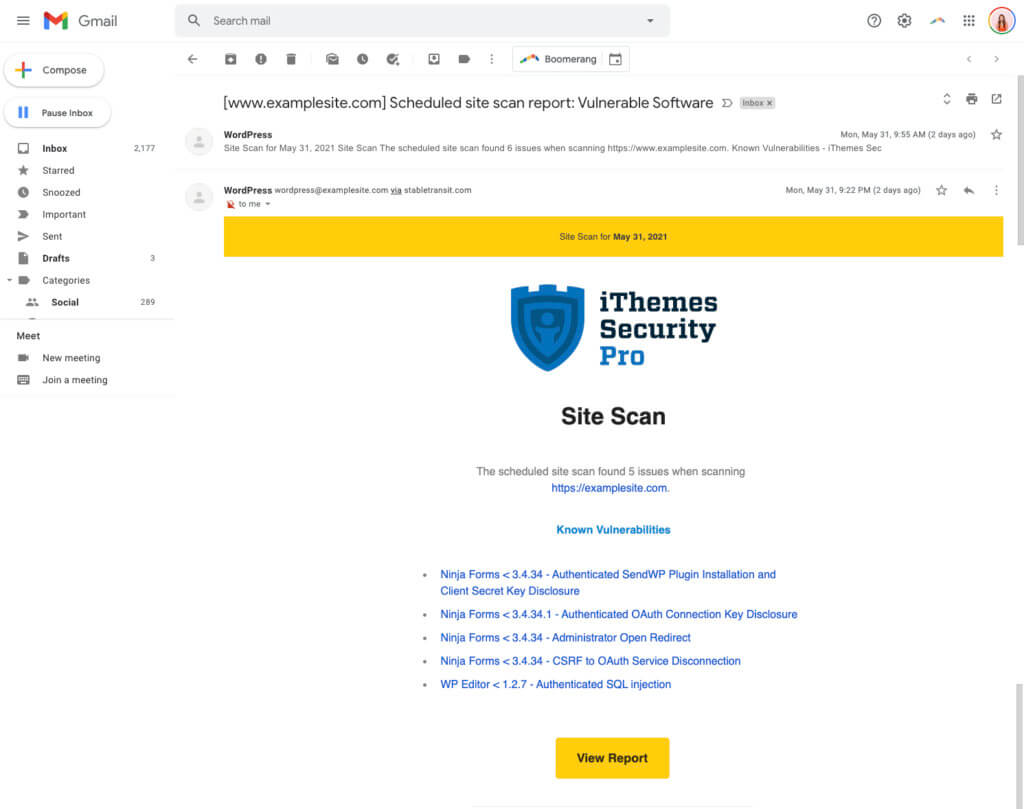

现在,在任何计划的站点扫描期间,如果 iThemes Security Pro 发现任何已知漏洞,您将收到一封电子邮件。 电子邮件看起来像这样。

获取 iThemes Security Pro 以保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 50 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全专业版

您错过了 WordPress 漏洞报告的第一期 6 月吗?

赶上下面:

2021 年 6 月,第 1 部分

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。