Informe de vulnerabilidad de WordPress: junio de 2021, parte 2

Publicado: 2021-06-09Los complementos y temas vulnerables son la razón número 1 por la que los sitios web de WordPress son pirateados. El Informe de vulnerabilidad de WordPress semanal impulsado por WPScan cubre las vulnerabilidades principales, el tema y el complemento de WordPress reciente, y qué hacer si ejecuta uno de los complementos o temas vulnerables en su sitio web.

Cada vulnerabilidad tendrá una clasificación de gravedad de Baja , Media , Alta o Crítica . La divulgación responsable y la notificación de vulnerabilidades es una parte integral para mantener segura la comunidad de WordPress. Comparta esta publicación con sus amigos para ayudar a correr la voz y hacer que WordPress sea más seguro para todos.

Vulnerabilidades del núcleo de WordPress

A día de hoy, la versión actual de WordPress es 5.7.2. ¡Asegúrese de que todos sus sitios web estén actualizados!

Vulnerabilidades de los complementos de WordPress

1. Los complementos Plus para Elementor

Complemento : los complementos Plus para Elementor

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 4.1.12

Gravedad : media

Complemento : los complementos Plus para Elementor

Vulnerabilidad : redireccionamiento abierto

Parcheado en la versión : 4.1.10

Gravedad : media

Complemento : los complementos Plus para Elementor

Vulnerabilidad : Restablecimiento arbitrario del envío de correo electrónico de Pwd

Parcheado en la versión : 4.1.11

Gravedad : alta

2. Cuadro Sí / No

Complemento: Gráfico Sí / No

Vulnerabilidad : Inyección SQL ciega autenticada

Parcheado en la versión : 1.0.12

Puntuación de gravedad : alta

3. FooGallery

Complemento : FooGallery

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : 2.0.35

Puntuación de gravedad : media

4. Calendario de eventos WD

Complemento: Calendario de eventos WD

Vulnerabilidad : secuencias de comandos entre sitios

Parcheado en la versión : 1.1.45

Puntuación de gravedad : media

5. MC4WP: Mailchimp para WordPress

Complemento : MC4WP: Mailchimp para WordPress

Vulnerabilidad : redireccionamiento arbitrario autenticado

Parcheado en la versión : 4.8.5

Puntuación de gravedad : media

Complemento : MC4WP: Mailchimp para WordPress

Vulnerabilidad : acciones no autorizadas a través de CSRF

Parcheado en la versión : 4.8.5

Puntuación de gravedad : media

6. Todos los 404 redireccionan a la página de inicio

Complemento: todos los 404 redireccionan a la página de inicio

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : Sin solución conocida

Puntuación de gravedad : media

7. Diseñador de productos de lujo

Complemento: Diseñador de productos de lujo

Vulnerabilidad : Carga de archivos arbitrarios no autenticados y RCE

Parcheado en la versión : 4.6.9

Puntuación de gravedad : crítica

8. GetPaid

Complemento : GetPaid

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : 2.3.4

Puntuación de gravedad : alta

9. Maestro de cuestionarios y encuestas

Complemento: Quiz And Survey Master

Vulnerabilidad : secuencias de comandos entre sitios almacenadas no autenticadas

Parcheado en la versión : 7.1.19

Puntuación de gravedad : alta

Complemento: Quiz And Survey Master

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 7.1.18

Puntuación de gravedad : alta

10. Jetpack

Complemento: Jetpack

Vulnerabilidad : página no publicada de carrusel / fuga de comentario de adjunto de publicación

Parcheado en la versión : 9.8

Puntuación de gravedad : media

Vulnerabilidades del tema de WordPress

Una nota sobre divulgación responsable

Quizás se pregunte por qué se revelaría una vulnerabilidad si les da a los piratas informáticos un exploit para atacar. Bueno, es muy común que un investigador de seguridad encuentre e informe de forma privada la vulnerabilidad al desarrollador de software.

Con la divulgación responsable , el informe inicial del investigador se realiza de forma privada a los desarrolladores de la empresa propietaria del software, pero con el acuerdo de que los detalles completos se publicarán una vez que se haya puesto a disposición un parche. En el caso de vulnerabilidades de seguridad importantes, puede haber un ligero retraso en la divulgación de la vulnerabilidad para que más personas tengan tiempo de parchear.

El investigador de seguridad puede proporcionar una fecha límite para que el desarrollador de software responda al informe o proporcione un parche. Si no se cumple este plazo, el investigador puede revelar públicamente la vulnerabilidad para presionar al desarrollador para que emita un parche.

Revelar públicamente una vulnerabilidad y aparentemente introducir una vulnerabilidad de día cero, un tipo de vulnerabilidad que no tiene parche y está siendo explotada en la naturaleza, puede parecer contraproducente. Pero es la única ventaja que tiene un investigador para presionar al desarrollador para que parchee la vulnerabilidad.

Si un pirata informático descubriera la vulnerabilidad, podría usar el Exploit silenciosamente y causar daño al usuario final (este es usted), mientras que el desarrollador de software sigue contento con dejar la vulnerabilidad sin parchear. Project Zero de Google tiene pautas similares cuando se trata de revelar vulnerabilidades. Publican los detalles completos de la vulnerabilidad después de 90 días, independientemente de que se haya parcheado o no.

Reciba una alerta por correo electrónico cuando iThemes Security Pro encuentre una vulnerabilidad conocida en su sitio

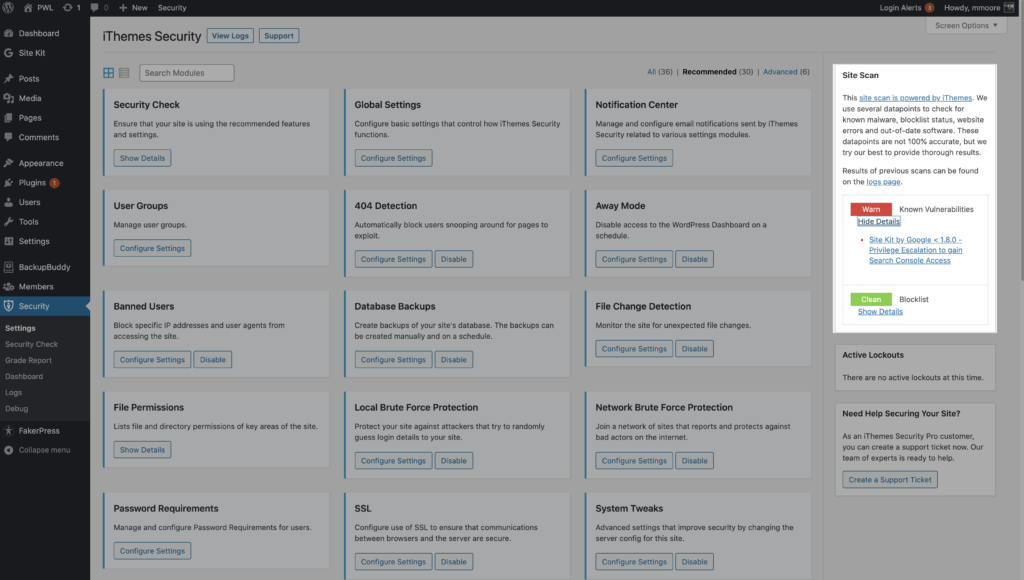

El escáner de sitios del complemento iThemes Security Pro es otra forma de asegurar y proteger su sitio web de WordPress de la causa número uno de todos los hackeos de software: complementos y temas obsoletos con vulnerabilidades conocidas. Site Scanner comprueba su sitio en busca de vulnerabilidades conocidas y aplica automáticamente un parche si hay alguno disponible.

El complemento iThemes Security Pro puede enviarle por correo electrónico los resultados de un escaneo del sitio si encuentra complementos, temas o la versión principal de WordPress vulnerables en su sitio. Los resultados de Site Scan se mostrarán en el widget.

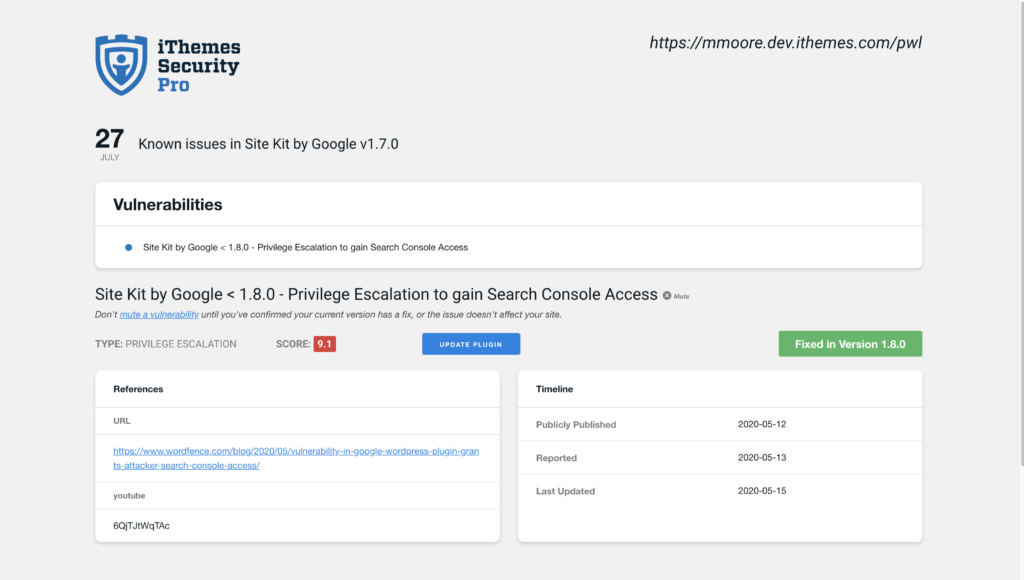

Si Site Scan detecta una vulnerabilidad, haga clic en el enlace de la vulnerabilidad para ver la página de detalles.

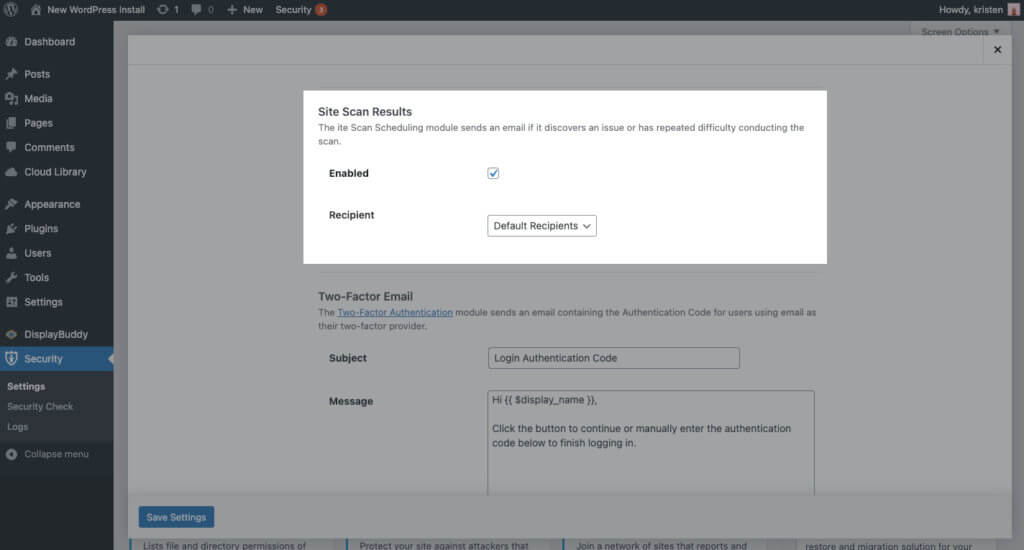

Una vez que haya habilitado la Programación de escaneo del sitio, diríjase a la configuración del Centro de notificaciones del complemento. En esta pantalla, desplácese hasta la sección Resultados del análisis del sitio .

Haga clic en la casilla para habilitar el correo electrónico de notificación y luego haga clic en el botón Guardar configuración .

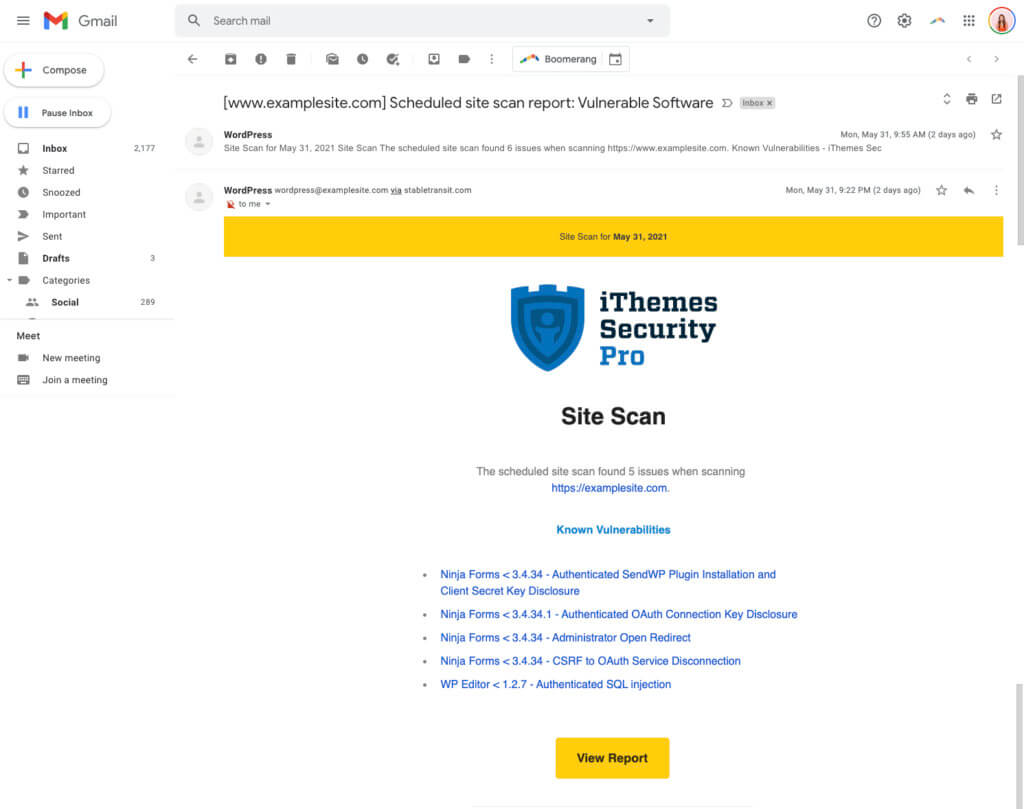

Ahora, durante cualquier escaneo programado del sitio, recibirá un correo electrónico si iThemes Security Pro descubre alguna vulnerabilidad conocida. El correo electrónico se verá así.

Obtenga iThemes Security Pro para proteger su sitio

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

¿Se perdió la primera entrega de junio de los informes de vulnerabilidad de WordPress?

Ponte al día a continuación:

Junio de 2021, parte 1

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.