Résumé des vulnérabilités WordPress : décembre 2019

Publié: 2020-01-16Quelques nouvelles vulnérabilités de plugins et de thèmes WordPress ont été divulguées au cours de la première quinzaine de décembre, nous souhaitons donc vous tenir au courant. Dans cet article, nous couvrons les récentes vulnérabilités des plugins WordPress, des thèmes et des cœurs et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Le résumé des vulnérabilités WordPress est divisé en quatre catégories différentes :

- 1. Noyau WordPress

- 2. Extensions WordPress

- 3. Thèmes WordPress

- 4. Infractions sur le Web

Remarque : vous pouvez passer directement au tableau récapitulatif des vulnérabilités pour la première partie de décembre 2019 répertorié ci-dessous.

Vulnérabilités principales de WordPress

Version de sécurité et de maintenance de WordPress 5.3.1

L'équipe WordPress a récemment révélé trois vulnérabilités dans la version 5.3 de WordPress :

- Les utilisateurs non privilégiés pourraient rendre un post collant via l'API REST.

- La vulnérabilité de type Cross-Site Scripting peut être stockée dans des liens.

- Vulnérabilité stockée de scripts intersites utilisant le contenu de l'éditeur de blocs.

Plus de détails peuvent être trouvés dans la publication de la version de sécurité et de maintenance de WordPress 5.3.1.

Ce que tu devrais faire

Vulnérabilités du plugin WordPress

Plusieurs nouvelles vulnérabilités de plugin WordPress ont été découvertes ce mois-ci jusqu'à présent. Assurez-vous de suivre l'action suggérée ci-dessous pour mettre à jour le plugin ou le désinstaller complètement.

1. Vérification orthographique WP

WP Spell Check version 7.1.9 et inférieure est vulnérable à une attaque de contrefaçon de requête intersites.

Ce que tu devrais faire

2. Héros CSS

CSS Hero version 4.03 et inférieure est vulnérable à une attaque XSS Authenticated Reflected.

Ce que tu devrais faire

3. Addons ultimes pour Beaver Builder

Ultimate Addons for Beaver Builder version 1.24.0 et inférieure est vulnérable à une attaque de contournement d'authentification.

Ce que tu devrais faire

4. Addons ultimes pour Elementor

Ultimate Addons for Elementor version 1.20.0 et inférieure est vulnérable à une attaque de contournement d'authentification.

Ce que tu devrais faire

5. Scoutnet Kalender

Les versions 1.1.0 et inférieures de Scoutnet Kalender sont vulnérables à une attaque de script inter-sites stocké.

Ce que tu devrais faire

Thèmes WordPress

1. hypnotiser

Mesmerize versions 1.6.89 et inférieures ont une vulnérabilité de mise à jour des options authentifiées.

Ce que tu devrais faire

2. Matérialise

Les versions 1.0.172 et inférieures de Materialis présentent une vulnérabilité de mise à jour des options authentifiées.

Ce que tu devrais faire

3. ListingPro

Les versions 2.0.14.2 et inférieures de ListingPro présentent une vulnérabilité de script intersites réfléchi et persistant.

Ce que tu devrais faire

4. Superliste

Les versions 2.9.2 et inférieures de Superlist sont vulnérables à une attaque de type "Stored Cross-Site Scripting".

Ce que tu devrais faire

Comment être proactif sur les vulnérabilités des thèmes et plugins WordPress

L'exécution de logiciels obsolètes est la principale raison pour laquelle les sites WordPress sont piratés. Il est crucial pour la sécurité de votre site WordPress que vous ayez une routine de mise à jour. Vous devez vous connecter à vos sites au moins une fois par semaine pour effectuer des mises à jour.

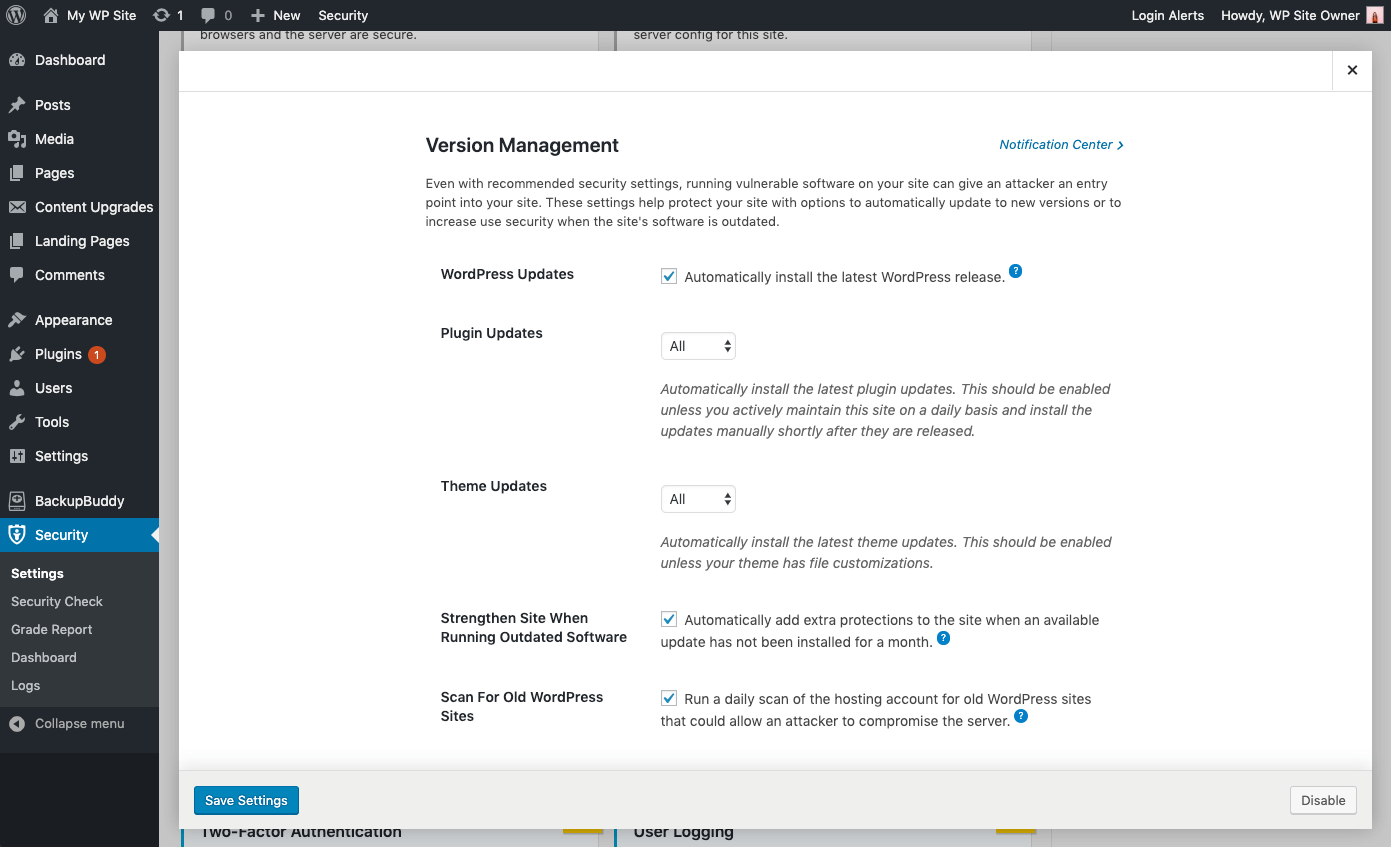

Les mises à jour automatiques peuvent aider

Les mises à jour automatiques sont un excellent choix pour les sites Web WordPress qui ne changent pas très souvent. Le manque d'attention laisse souvent ces sites négligés et vulnérables aux attaques. Même avec les paramètres de sécurité recommandés, l'exécution de logiciels vulnérables sur votre site peut donner à un attaquant un point d'entrée sur votre site.

À l'aide de la fonction de gestion des versions du plug-in iThemes Security Pro, vous pouvez activer les mises à jour automatiques de WordPress pour vous assurer d'obtenir les derniers correctifs de sécurité. Ces paramètres aident à protéger votre site avec des options pour mettre à jour automatiquement vers de nouvelles versions ou pour augmenter la sécurité des utilisateurs lorsque le logiciel du site est obsolète.

Options de mise à jour de la gestion des versions

- Mises à jour WordPress – Installez automatiquement la dernière version de WordPress.

- Mises à jour automatiques des plugins – Installez automatiquement les dernières mises à jour des plugins. Cela devrait être activé, sauf si vous maintenez activement ce site quotidiennement et installez les mises à jour manuellement peu de temps après leur publication.

- Mises à jour automatiques du thème – Installez automatiquement les dernières mises à jour du thème. Cela devrait être activé sauf si votre thème a des personnalisations de fichiers.

- Contrôle granulaire des mises à jour de plugins et de thèmes – Vous pouvez avoir des plugins/thèmes que vous souhaitez soit mettre à jour manuellement, soit retarder la mise à jour jusqu'à ce que la version ait eu le temps de s'avérer stable. Vous pouvez choisir Personnalisé pour avoir la possibilité d'attribuer à chaque plugin ou thème une mise à jour immédiate ( Activer ), ne pas mettre à jour automatiquement ( Désactiver ) ou une mise à jour avec un délai d'un nombre de jours spécifié ( Délai ).

Renforcement et alerte aux problèmes critiques

- Renforcez le site lors de l'exécution d'un logiciel obsolète - Ajoutez automatiquement des protections supplémentaires au site lorsqu'une mise à jour disponible n'a pas été installée depuis un mois. Le plugin iThemes Security activera automatiquement une sécurité plus stricte lorsqu'une mise à jour n'a pas été installée depuis un mois. Premièrement, cela forcera tous les utilisateurs qui n'ont pas activé le double facteur à fournir un code de connexion envoyé à leur adresse e-mail avant de se reconnecter. Deuxièmement, cela désactivera l'éditeur de fichiers WP (pour empêcher les gens d'éditer le plugin ou le code de thème) , les pingbacks XML-RPC et bloquent plusieurs tentatives d'authentification par requête XML-RPC (les deux rendant XML-RPC plus fort contre les attaques sans avoir à le désactiver complètement).

- Rechercher d'autres anciens sites WordPress - Cela vérifiera les autres installations WordPress obsolètes sur votre compte d'hébergement. Un seul site WordPress obsolète avec une vulnérabilité pourrait permettre aux attaquants de compromettre tous les autres sites sur le même compte d'hébergement.

- Envoyer des notifications par e-mail – Pour les problèmes nécessitant une intervention, un e-mail est envoyé aux utilisateurs de niveau administrateur.

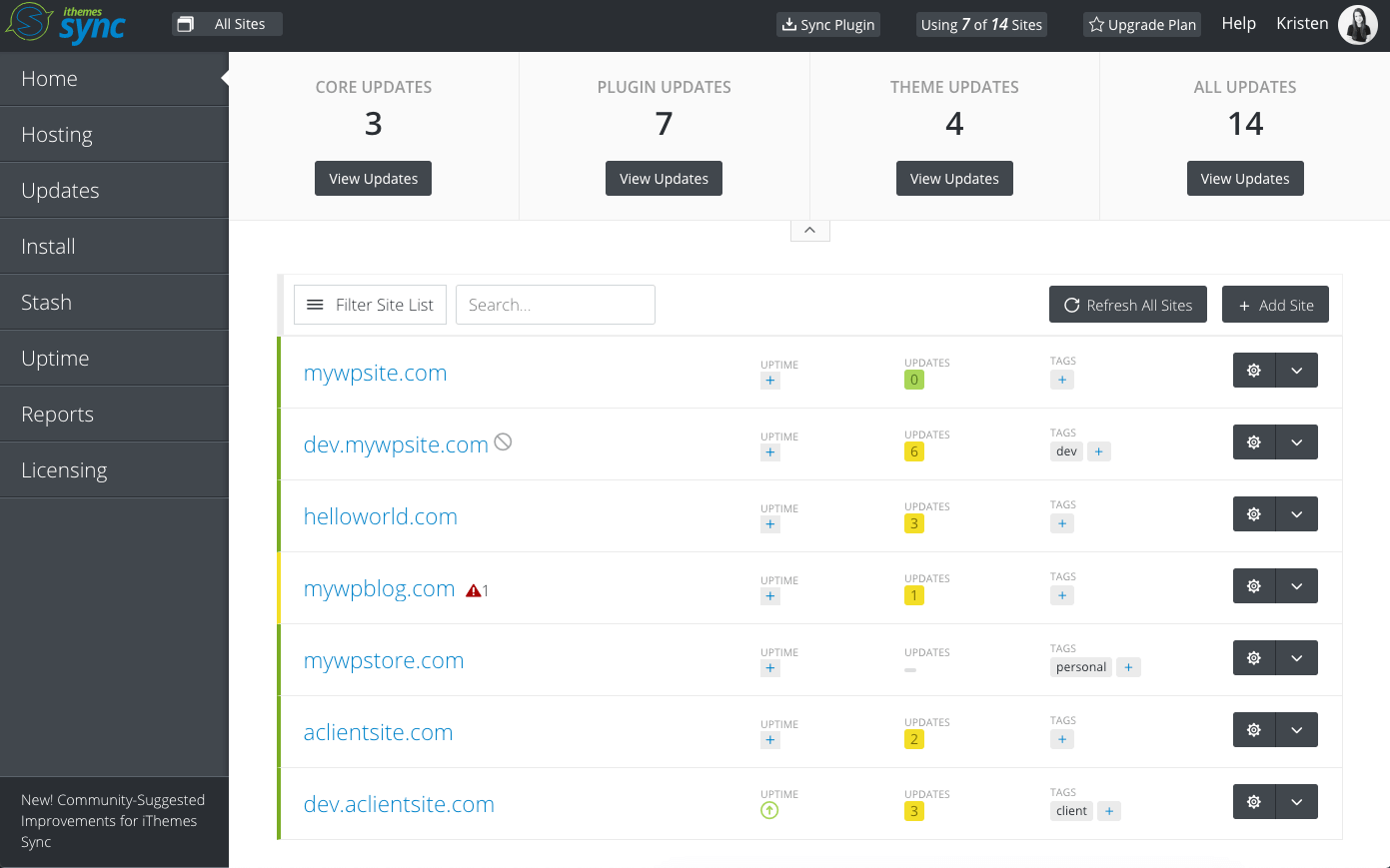

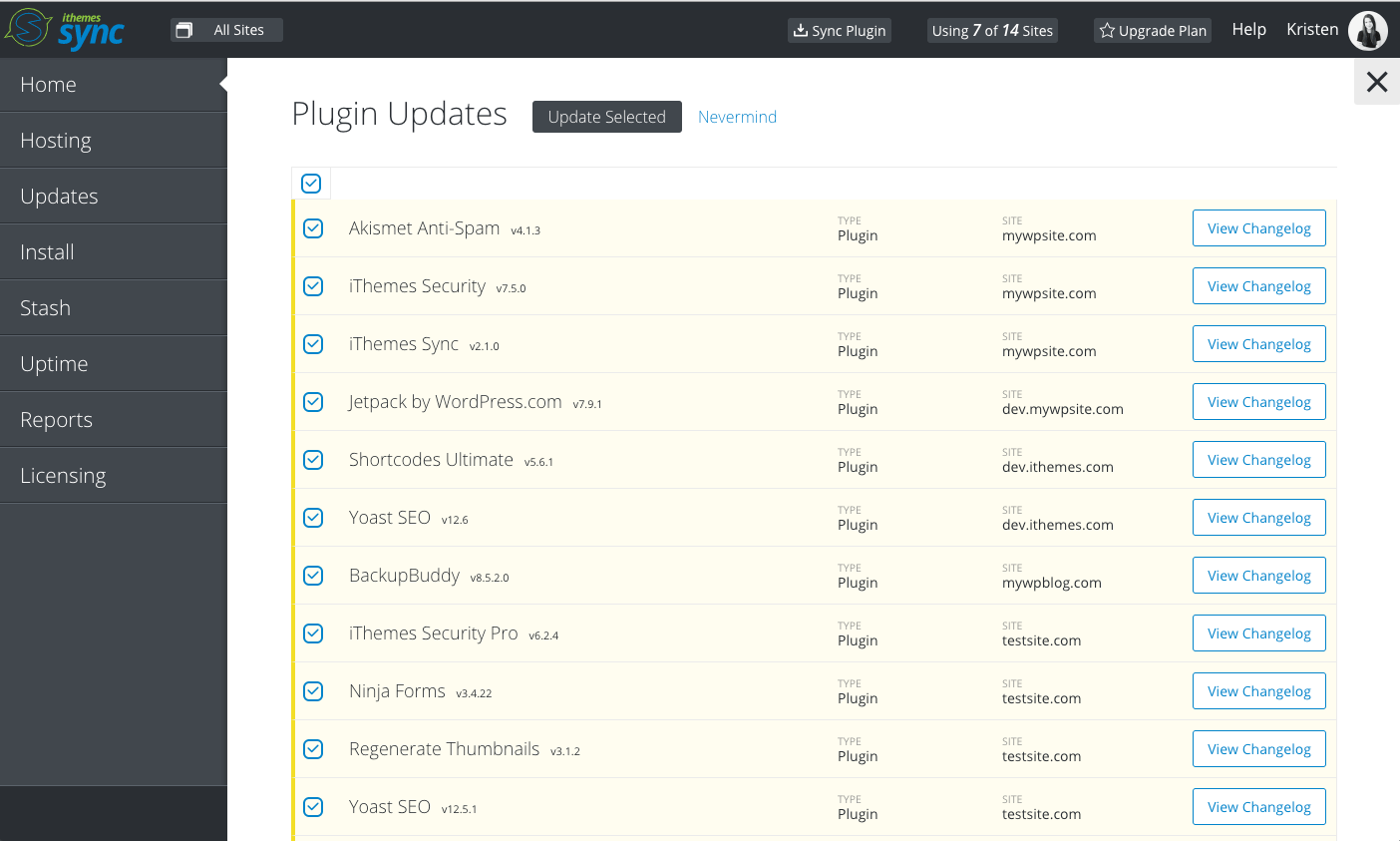

Gérer plusieurs sites WP ? Mettre à jour les plugins, les thèmes et le noyau à la fois à partir du tableau de bord de synchronisation iThemes

iThemes Sync est notre tableau de bord central pour vous aider à gérer plusieurs sites WordPress. À partir du tableau de bord Sync, vous pouvez afficher les mises à jour disponibles pour tous vos sites, puis mettre à jour les plugins, les thèmes et le noyau WordPress en un seul clic . Vous pouvez également recevoir des notifications quotidiennes par e-mail lorsqu'une nouvelle mise à jour de version est disponible.

Violations du Web

Nous incluons les violations du Web car il est essentiel d'être également conscient des vulnérabilités en dehors de l'écosystème WordPress. Les exploits du logiciel serveur peuvent exposer des données sensibles. Les violations de bases de données peuvent exposer les informations d'identification des utilisateurs de votre site, ouvrant la porte aux attaquants pour accéder à votre site.

1. Piratage de la caméra en anneau

Malheureusement, certaines familles signalent des épisodes de harcèlement après le piratage de leurs appareils Ring. Si vous utilisez une caméra de sécurité qui vous permet de visualiser à distance un flux en direct, vous devez savoir comment les pirates informatiques s'introduisent dans les caméras Ring.

Selon un porte-parole de Ring, ces rapports de piratage étaient isolés et n'étaient pas liés au piratage ou à la violation de Ring Security. C'est une excellente nouvelle, et cela signifie que le coupable probable des piratages était des mots de passe faibles et n'utilisant pas 2FA. Une attaque par force brute, lorsqu'un bot malveillant essaie une combinaison aléatoire de noms d'utilisateur et de mots de passe jusqu'à ce que l'un réussisse, et qu'il puisse accéder à votre compte.

Heureusement pour nous, il est assez facile de protéger vos comptes contre une attaque par force brute. Selon les recherches de Google sur la sécurité, l'utilisation de l'authentification à deux facteurs arrêtera 100 % des attaques de bots. famille en utilisant un mot de passe fort et une authentification à deux facteurs.

Résumé des vulnérabilités de WordPress pour

Décembre 2019, Partie 1

WP Spell Check version 7.1.9 et inférieure est vulnérable à une attaque de contrefaçon de requête intersites.

Ultimate Addons for Beaver Builder version 1.24.0 et inférieure est vulnérable à une attaque de contournement d'authentification.

Ultimate Addons for Elementor version 1.20.0 et inférieure est vulnérable à une attaque de contournement d'authentification.

CSS Hero version 4.03 et inférieure est vulnérable à une attaque XSS Authenticated Reflected.

Les versions 1.1.0 et inférieures de Scoutnet Kalender sont vulnérables à une attaque de script inter-sites stocké.

Exporter les utilisateurs vers CSV version 1.3 et inférieure présente une vulnérabilité d'accès CSV non autorisé.

Mesmerize versions 1.6.89 et inférieures ont une vulnérabilité de mise à jour des options authentifiées.

Les versions 1.0.172 et inférieures de Materialis présentent une vulnérabilité de mise à jour des options authentifiées.

Les versions 2.9.2 et inférieures de Superlist sont vulnérables à une attaque de type "Stored Cross-Site Scripting".

Les versions 2.0.14.2 et inférieures de ListingPro présentent une vulnérabilité de script intersites réfléchi et persistant.

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 30 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez la sécurité iThemes

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.