Résumé des vulnérabilités WordPress : décembre 2020, partie 1

Publié: 2020-12-09De nouvelles vulnérabilités de plugin et de thème WordPress ont été divulguées au cours de la première quinzaine de décembre. Cet article couvre les vulnérabilités récentes des plugins, thèmes et principaux WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Le résumé des vulnérabilités WordPress est divisé en trois catégories différentes : le noyau WordPress, les plugins WordPress et les thèmes WordPress.

Vulnérabilités principales de WordPress

Aucune nouvelle vulnérabilité principale de WordPress n'a été divulguée ce mois-ci.

Cependant, une nouvelle version majeure du noyau WordPress vient d'être publiée hier. WordPress 5.6 inclut plusieurs nouvelles fonctionnalités et améliorations, alors assurez-vous de mettre à jour.

Vulnérabilités du plugin WordPress

1. WPJobBoard

Les versions de WPJobBoard inférieures à 5.7.0 présentent des vulnérabilités d'injection SQL non authentifiée, de réflexion XSS et XFS.

2. Plugin WP Google Map

Les versions de WP Google Map Plugin inférieures à 4.1.4 présentent une vulnérabilité d'injection SQL authentifiée.

3. BuddyPress

Versions de BuddyPress inférieures à 6.4.0 Vulnérabilité Manque de vérification de capacité.

4. Gestionnaire d'événements

Les versions d'Events Manager inférieures à 5.9.8 ont une vulnérabilité de type Cross-Site Scripting & SQL Injection.

5. Porte d'âge

Les versions d'Age Gate inférieures à 2.13.5 présentent une vulnérabilité de redirection ouverte non authentifiée.

6. Chant

Toutes les versions de Canto ont une vulnérabilité SSRF aveugle non authentifiée.

7. Générateur de profil

Les versions de Profile Builder inférieures à 3.3.3 présentent une vulnérabilité d'injection SQL aveugle authentifiée.

8. Abonnements payants Pro

Les versions payantes des abonnements Pro inférieures à 2.5.1 présentent une vulnérabilité de script intersite authentifié.

9. Themify Portfolio Post

Les versions de Themify Portfolio Post inférieures à 1.1.6 présentent une vulnérabilité de script intersites stocké authentifié.

10. WP SMTP facile

Les versions d'Easy WP SMTP inférieures à 1.4.3 présentent une vulnérabilité de divulgation du journal de débogage.

Vulnérabilités du thème WordPress

1. Wi-bar

Les versions de Wibar inférieures à 1.2.1 présentent une vulnérabilité de script intersites stocké authentifié.

Conseil de sécurité de décembre : pourquoi vous avez besoin d'un utilisateur universel pour l'assistance

Chaque fois que vous créez un nouvel utilisateur sur votre site Web, vous ajoutez un autre point d'entrée qu'un pirate pourrait exploiter. Mais il y aura probablement des moments où vous aurez besoin d'une aide extérieure pour votre site Web, comme lorsque vous cherchez de l'aide ou après avoir embauché un entrepreneur indépendant. Vous avez besoin d'un moyen sûr et sécurisé d'ajouter un accès administrateur temporaire à votre site Web.

Accorder un accès extérieur à votre site Web : vos mauvaises options typiques

En règle générale, vous avez deux options pour fournir un accès externe à votre site Web…. et ni l'un ni l'autre ne sont grands .

1. Partagez les informations d'identification de votre utilisateur administrateur

Votre première et pire option est de partager le nom d'utilisateur et le mot de passe de votre administrateur WordPress.

Pourquoi partager vos informations d'identification d'administrateur est une idée terrible

- Sécurité réduite – Si vous partagez les informations d'identification de votre utilisateur, vous devrez désactiver l'authentification à deux facteurs pour permettre à la personne utilisant vos informations d'identification de se connecter. Google a partagé sur son blog que l'utilisation de l'authentification à deux facteurs, ou vérification en 2 étapes, peut arrêter 100% des attaques de bots automatisées. La désactivation de l'authentification à deux facteurs, même pour une courte période, réduit considérablement la sécurité de votre site Web.

- Inconvénient – Le partage de vos informations d'identification vous oblige à changer votre mot de passe. Si vous oubliez de changer votre mot de passe, une ou plusieurs personnes ont un accès administrateur à votre site Web quand elles le souhaitent.

2. Créez un utilisateur distinct pour le support technique

Bien qu'il soit préférable de créer un nouvel utilisateur administrateur pour le spécialiste de l'assistance que de partager vos informations d'identification d'administrateur, ce n'est toujours pas génial.

Pourquoi la création d'un utilisateur pour le support technique est terrible

- Vulnérabilité accrue – La création d'un nouvel utilisateur administrateur ajoute un autre point d'entrée qui pourrait être exploité. Si vous n'avez pas mis en place de politique de mot de passe, le support technique peut choisir un mot de passe faible, rendant votre connexion WordPress plus vulnérable aux attaques.

- Inconvénient – Passer par le processus de configuration d'un nouvel utilisateur chaque fois que vous avez besoin d'une aide extérieure prend du temps. Vous devez créer le nouvel utilisateur, puis n'oubliez pas de supprimer l'utilisateur lorsqu'il n'a plus besoin d'accéder à votre site Web. C'est une bonne pratique de sécurité WordPress pour supprimer tous les utilisateurs inutilisés de votre site Web.

Accorder un accès externe à votre site Web : la meilleure façon

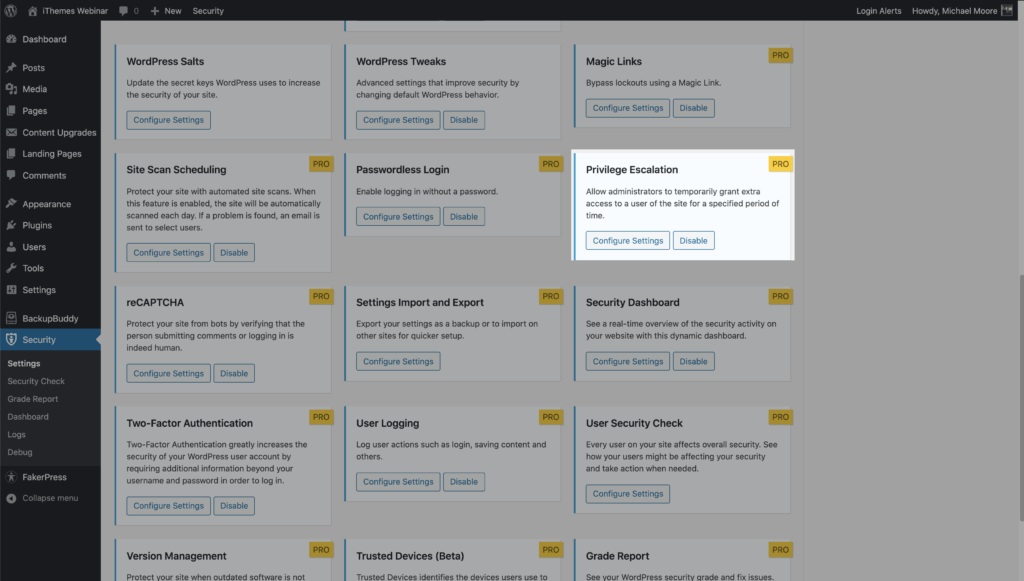

La fonction d'escalade des privilèges d'iThemes Security Pro vous permet d'accorder temporairement des capacités supplémentaires à un utilisateur.

Privilege Escalation permet de créer facilement et en toute sécurité un utilisateur universel que vous pouvez donner à tous les développeurs externes ou techniciens de support qui ont besoin d'un accès temporaire à votre site Web.

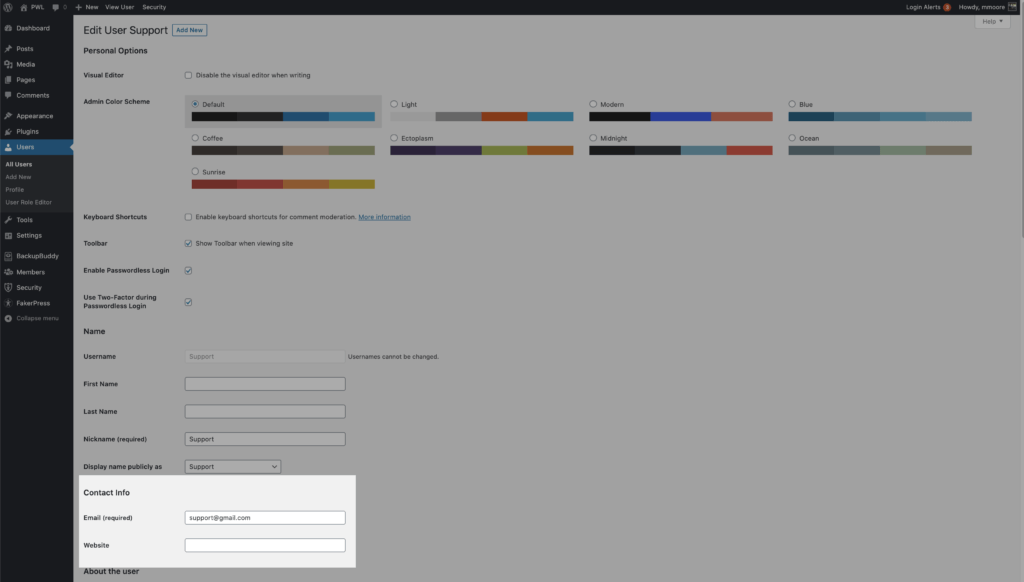

Avec Privilege Escalation, vous pouvez créer un nouvel utilisateur et le nommer Support et lui donner le rôle d'utilisateur Abonné. La prochaine fois que vous devrez fournir un accès temporaire à votre site Web, vous pourrez faire passer l'utilisateur du support d'abonné à administrateur. Nous verrons comment procéder plus tard dans l'article, mais d'abord, voyons pourquoi l'escalade de privilèges est un meilleur moyen d'accorder l'accès à votre site Web.

Pourquoi l'escalade des privilèges est meilleure

- Facile – Vous n'avez pas besoin de créer un nouvel utilisateur à chaque fois que vous devez autoriser l'accès à votre site Web.

- Automatique – L'augmentation des privilèges ne dure que 24 heures. Après 24 heures, l'utilisateur perd automatiquement tous les privilèges supplémentaires. Vous n'avez pas à vous souvenir de supprimer des utilisateurs ou de modifier des mots de passe.

- Pas de sacrifice en matière de sécurité – Vous pouvez toujours demander à cet utilisateur de support universel d'utiliser la méthode de courrier électronique à deux facteurs pour vous connecter, ce qui signifie que vous avez le même niveau de sécurité qu'avec vos autres utilisateurs administrateurs. Étant donné que le rôle d'utilisateur réel est un abonné, vous ne courez aucun risque réel de le laisser sur votre site Web.

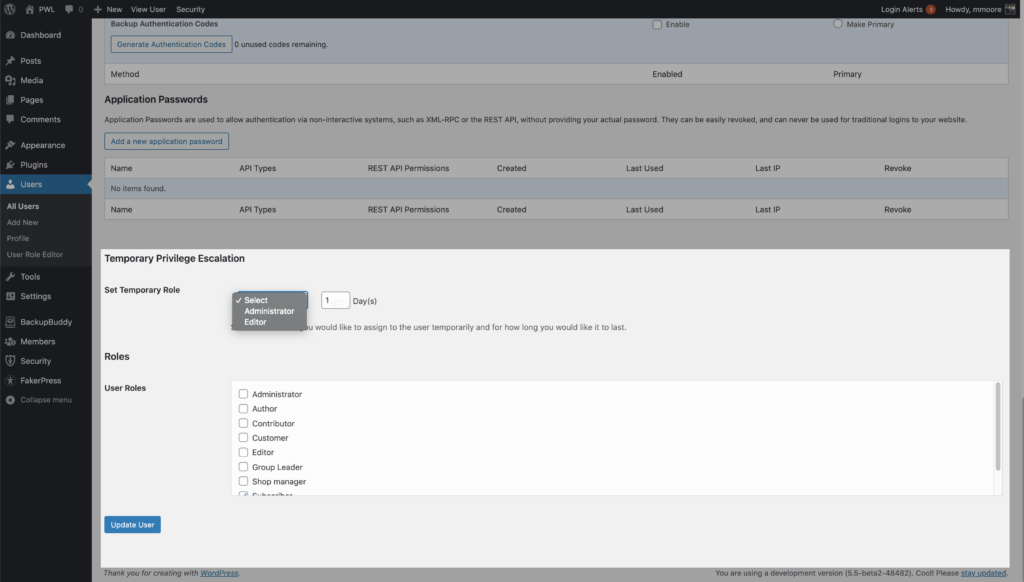

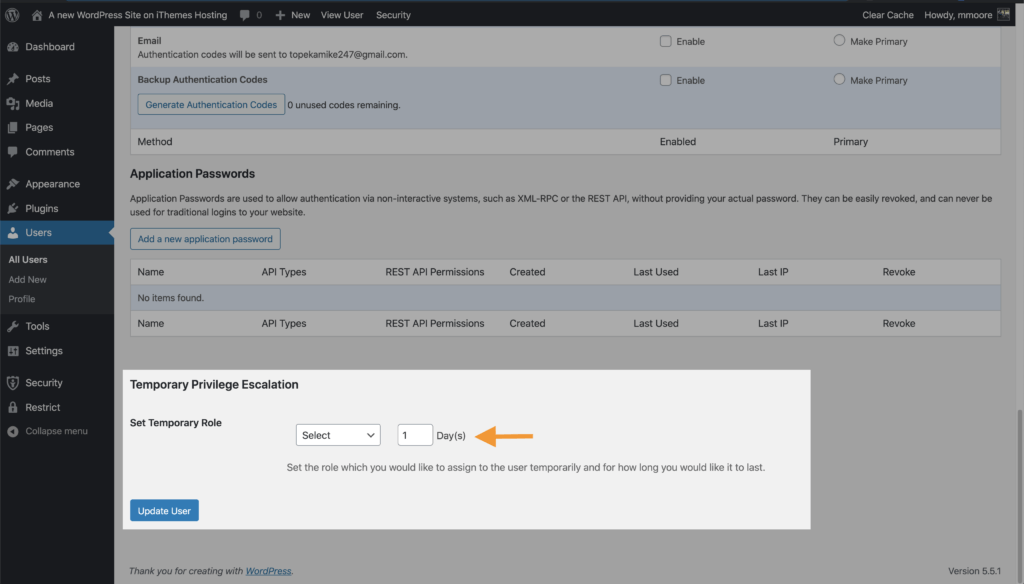

Comment utiliser l'escalade de privilèges dans iThemes Security Pro

Pour commencer, activez l' escalade de privilèges sur la page principale des paramètres de sécurité.

Vous pouvez créer un nouvel utilisateur, le nommer Support et lui attribuer le rôle d'utilisateur Abonné. La prochaine fois que vous devrez fournir un accès temporaire à votre site Web, accédez à la page de profil de votre utilisateur d'assistance.

Mettez à jour l'adresse e-mail pour permettre à la personne d'assistance externe de demander un nouveau mot de passe. Faites ensuite défiler vers le bas jusqu'à ce que vous voyiez les paramètres d'escalade temporaire des privilèges. Cliquez sur le bouton bascule Définir un rôle temporaire et sélectionnez Admin. L'utilisateur aura désormais un accès administrateur pour les prochaines 24 heures.

S'ils n'ont pas besoin des 24 heures complètes, vous pouvez révoquer l'augmentation des privilèges à partir de la page de profil utilisateur. Si vous avez besoin de plus de 24 heures, vous pouvez définir le nombre exact de jours dont vous avez besoin dans le champ Jours .

Regarde comment ça marche

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.