تقرير موجز عن نقاط الضعف في WordPress: ديسمبر 2020 ، الجزء الأول

نشرت: 2020-12-09تم الكشف عن مكون WordPress الإضافي الجديد والثغرات الأمنية خلال النصف الأول من ديسمبر. يغطي هذا المنشور مكون WordPress الإضافي والسمات ونقاط الضعف الأساسية وماذا تفعل إذا قمت بتشغيل أحد المكونات الإضافية أو السمات الضعيفة على موقع الويب الخاص بك.

تم تقسيم تقرير الثغرات الأمنية في WordPress إلى ثلاث فئات مختلفة: نواة WordPress ومكونات WordPress الإضافية وموضوعات WordPress.

نقاط الضعف الأساسية في ووردبريس

لم يتم الكشف عن ثغرات أمنية جديدة في WordPress هذا الشهر.

ومع ذلك ، تم إصدار نسخة رئيسية جديدة من نواة WordPress بالأمس. يتضمن WordPress 5.6 العديد من الميزات والتحسينات الجديدة ، لذا تأكد من التحديث.

نقاط الضعف في البرنامج المساعد WordPress

1. WPJobBoard

تحتوي إصدارات WPJobBoard الأقل من 5.7.0 على ثغرات أمنية غير مصدق عليها من خلال حقن SQL و XSS المنعكس و XFS.

2. WP Google Map Plugin

تحتوي إصدارات WP Google Map Plugin أدناه 4.1.4 على ثغرة أمنية مصادقة لإدخال SQL.

3. BuddyPress

إصدارات BuddyPress أدناه 6.4.0 نقص القدرة تحقق من الضعف.

4. مدير الفعاليات

تحتوي إصدارات "مدير الأحداث" الأقل من 5.9.8 على ثغرة أمنية في البرمجة النصية عبر المواقع وإدخال SQL.

5. بوابة العمر

تحتوي إصدارات Age Gate الأقل من 2.13.5 على ثغرة أمنية غير مصادق عليها Open Redirect.

6. كانتو

جميع إصدارات Canto بها ثغرة أمنية غير مصادق عليها Blind SSRF.

7. منشئ الملف الشخصي

تحتوي إصدارات Profile Builder أدناه 3.3.3 على ثغرة أمنية مصدق عليها عمياء حقن SQL.

8. الاشتراكات المدفوعة برو

عضوية مدفوعة الأجر تحتوي إصدارات Pro التي تقل عن 2.5.1 على ثغرة أمنية في برمجة المواقع عبر المواقع المصادق عليها.

9. Themify Portfolio Post

إصدارات Themify Portfolio Post أدناه 1.1.6 وهي ثغرة أمنية في البرمجة النصية عبر المواقع المصادق عليها.

10. Easy WP SMTP

إصدارات Easy WP SMTP الأقل من 1.4.3 بها ثغرة أمنية في الكشف عن سجل التصحيح.

ثغرات ثغرات سمة WordPress

1. Wibar

تحتوي إصدارات Wibar الأقل من 1.2.1 على ثغرة أمنية في البرمجة النصية عبر المواقع المصادق عليها.

نصيحة الأمان لشهر ديسمبر: لماذا تحتاج إلى مستخدم عالمي للدعم

في أي وقت تنشئ فيه مستخدمًا جديدًا على موقع الويب الخاص بك ، فإنك تضيف نقطة دخول أخرى يمكن للمتسلل استغلالها. ولكن من المحتمل أن تكون هناك أوقات قد تحتاج فيها إلى بعض المساعدة الخارجية لموقعك على الويب ، مثل عندما تبحث عن دعم أو بعد التعاقد مع مقاول مستقل. أنت بحاجة إلى طريقة آمنة وآمنة لإضافة وصول إداري مؤقت إلى موقع الويب الخاص بك.

منح الوصول الخارجي إلى موقع الويب الخاص بك: خياراتك السيئة النموذجية

عادة ، لديك خياران لتوفير الوصول الخارجي إلى موقع الويب الخاص بك…. ولا شيء رائع .

1. مشاركة بيانات اعتماد المستخدم المسؤول

خيارك الأول والأسوأ هو مشاركة اسم المستخدم وكلمة المرور لمستخدم مسؤول WordPress الخاص بك.

لماذا تعد مشاركة بيانات اعتماد المسؤول فكرة رهيبة

- أمان منخفض - إذا قمت بمشاركة بيانات اعتماد المستخدم الخاصة بك ، فسيتعين عليك تعطيل المصادقة الثنائية للسماح للشخص الذي يستخدم بيانات اعتمادك بتسجيل الدخول. شاركت Google على مدونتها أن استخدام المصادقة ذات العاملين ، أو التحقق بخطوتين ، يمكن أن يوقف 100٪ من هجمات الروبوت الآلية. يؤدي تعطيل المصادقة ذات العاملين ، حتى لفترة قصيرة من الوقت ، إلى تقليل أمان موقع الويب بشكل كبير.

- غير مريح - تتطلب مشاركة بيانات الاعتماد الخاصة بك تغيير كلمة المرور الخاصة بك. إذا نسيت تغيير كلمة المرور الخاصة بك ، فهناك شخص واحد أو أكثر لديهم حق وصول المسؤول إلى موقع الويب الخاص بك متى أرادوا ذلك.

2. قم بإنشاء مستخدم منفصل لتقنية الدعم

في حين أن إنشاء مستخدم إداري جديد لأخصائي الدعم أفضل من مشاركة بيانات اعتماد المسؤول ، إلا أنه لا يزال غير رائع.

لماذا يعد إنشاء مستخدم لتقنية الدعم أمرًا فظيعًا

- زيادة الضعف - يؤدي إنشاء مستخدم مسؤول جديد إلى إضافة نقطة دخول أخرى يمكن استغلالها. إذا لم يكن لديك سياسة كلمة مرور مطبقة ، فقد تختار تقنية الدعم كلمة مرور ضعيفة ، مما يجعل تسجيل الدخول إلى WordPress الخاص بك أكثر عرضة للهجوم.

- غير مريح - إجراء عملية إعداد مستخدم جديد في أي وقت تحتاج فيه إلى مساعدة خارجية يستغرق وقتًا طويلاً. يجب عليك إنشاء المستخدم الجديد ثم تذكر حذف المستخدم عندما لا يكون بحاجة إلى الوصول إلى موقع الويب الخاص بك. إنها أفضل ممارسات أمان WordPress لإزالة أي مستخدمين غير مستخدمين من موقع الويب الخاص بك.

منح الوصول الخارجي إلى موقع الويب الخاص بك: الطريق الأفضل

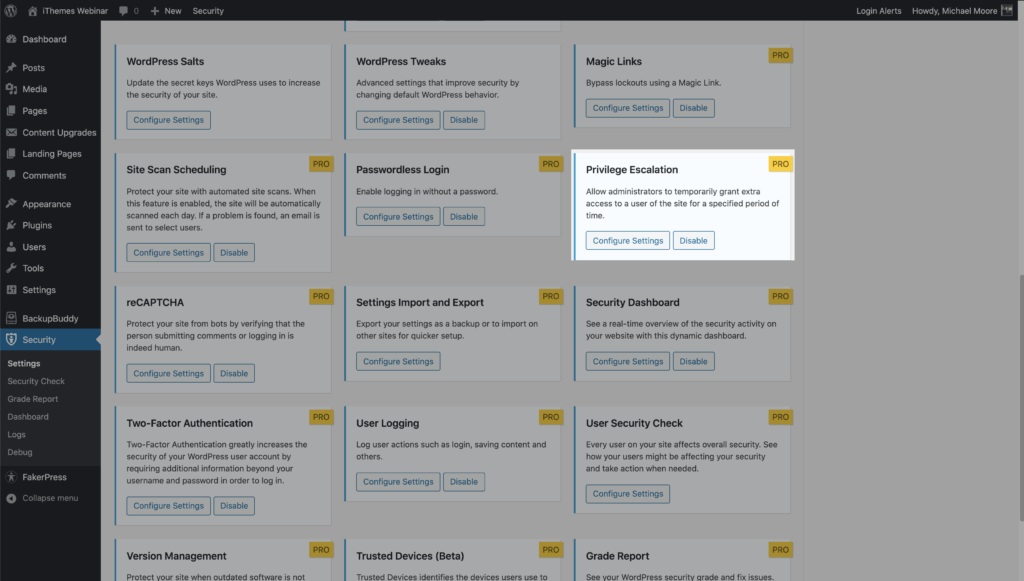

تتيح لك ميزة iThemes Security Pro Privilege Escalation منح المستخدم إمكانيات إضافية بشكل مؤقت.

تسهّل ميزة تصعيد الامتياز إنشاء مستخدم عالمي يمكنك منحه لأي مطورين خارجيين أو دعم فني يحتاج إلى وصول مؤقت إلى موقع الويب الخاص بك بطريقة سهلة وآمنة.

مع تصعيد الامتياز ، يمكنك إنشاء مستخدم جديد وتسميته بالدعم ومنحه دور المستخدم المشترك. في المرة التالية التي تحتاج فيها إلى توفير وصول مؤقت إلى موقع الويب الخاص بك ، يمكنك نقل مستخدم الدعم من مشترك إلى مسؤول. سوف نتعرف على كيفية القيام بذلك لاحقًا في المنشور ، ولكن أولاً ، دعنا نتحدث عن سبب كون تصعيد الامتياز طريقة أفضل لمنح الوصول إلى موقع الويب الخاص بك.

لماذا يعتبر تصعيد الامتيازات أفضل

- سهل - ليس عليك إنشاء مستخدم جديد في كل مرة تحتاج فيها إلى منح حق الوصول إلى موقع الويب الخاص بك.

- تلقائي - يستمر تصعيد الامتياز لمدة 24 ساعة فقط. بعد مرور 24 ساعة ، يفقد المستخدم تلقائيًا جميع الامتيازات الإضافية. لا يتعين عليك تذكر إزالة المستخدمين أو تغيير أي كلمات مرور.

- لا تضحية في الأمان - لا يزال بإمكانك مطالبة مستخدم الدعم العام هذا باستخدام طريقة البريد الإلكتروني ذات العاملين لتسجيل الدخول ، مما يعني أن لديك نفس مستوى الأمان كما تفعل مع المستخدمين المسؤولين الآخرين. نظرًا لأن دور المستخدم الفعلي هو مشترك ، فأنت لا تخاطر بتركه على موقع الويب الخاص بك.

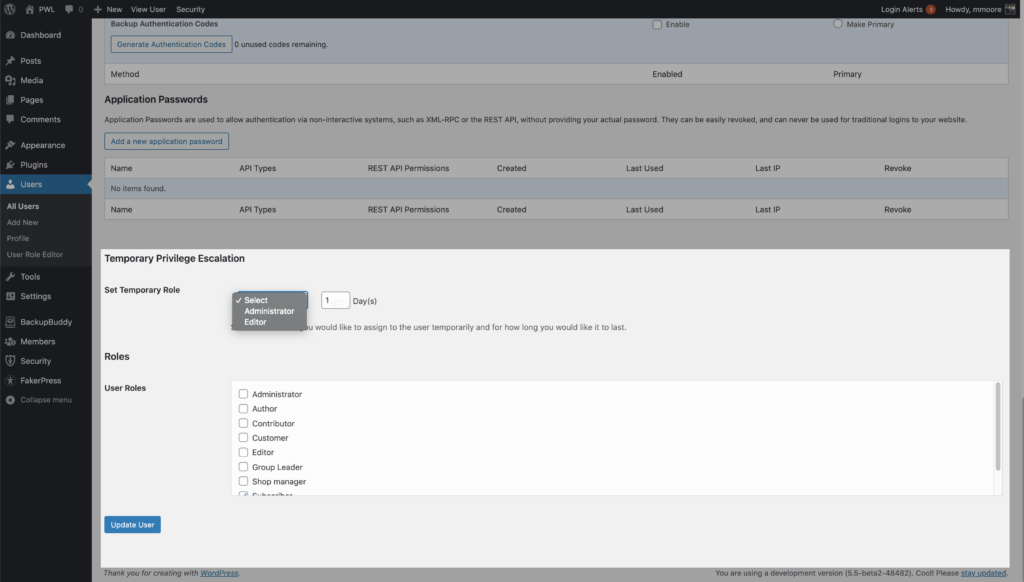

كيفية استخدام تصعيد الامتياز في iThemes Security Pro

للبدء ، قم بتمكين تصعيد الامتياز في الصفحة الرئيسية لإعدادات الأمان.

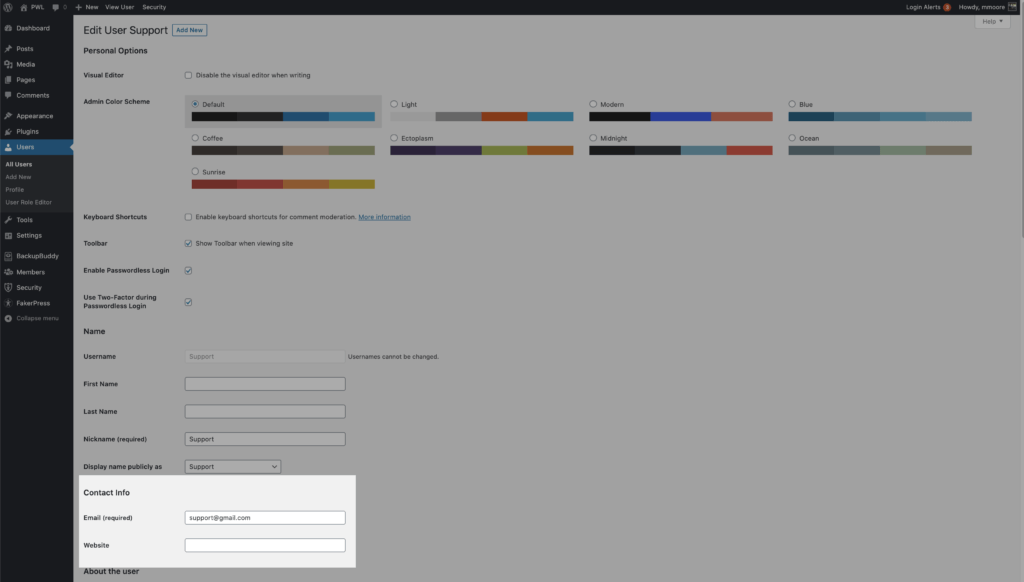

يمكنك إنشاء مستخدم جديد وتسميته بالدعم ومنحه دور المستخدم المشترك. في المرة التالية التي تحتاج فيها إلى توفير وصول مؤقت إلى موقع الويب الخاص بك ، انتقل إلى صفحة ملف تعريف مستخدم الدعم.

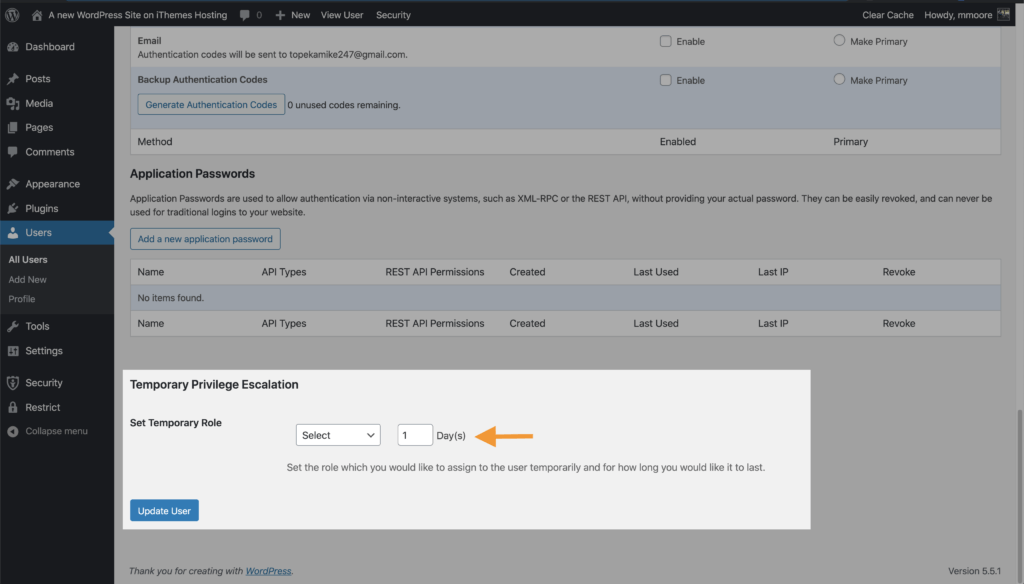

قم بتحديث عنوان البريد الإلكتروني للسماح لشخص الدعم الخارجي بطلب كلمة مرور جديدة. ثم قم بالتمرير لأسفل حتى ترى إعدادات تصعيد الامتياز المؤقت. انقر فوق تبديل تعيين الدور المؤقت ، وحدد المسؤول. سيكون لدى المستخدم الآن حق وصول المسؤول لمدة 24 ساعة القادمة.

إذا لم يكونوا بحاجة إلى 24 ساعة كاملة ، فيمكنك إبطال تصعيد الامتياز من صفحة ملف تعريف المستخدم. إذا كنت بحاجة إلى أكثر من 24 ساعة ، فيمكنك تعيين عدد الأيام التي تحتاجها بالضبط في حقل الأيام .

انظر كيف يعمل

يمكن أن يساعد المكون الإضافي لأمان WordPress في تأمين موقع الويب الخاص بك

يوفر iThemes Security Pro ، المكون الإضافي لأمان WordPress ، أكثر من 50 طريقة لتأمين وحماية موقع الويب الخاص بك من الثغرات الأمنية الشائعة في WordPress. باستخدام WordPress والمصادقة الثنائية وحماية القوة الغاشمة وفرض كلمة مرور قوية وغير ذلك ، يمكنك إضافة طبقة إضافية من الأمان إلى موقع الويب الخاص بك.

احصل على iThemes Security Pro

كل أسبوع ، يضع مايكل تقرير WordPress Vulnerability Report معًا للمساعدة في الحفاظ على أمان مواقعك. بصفته مدير المنتجات في iThemes ، فهو يساعدنا في مواصلة تحسين مجموعة منتجات iThemes. إنه الطالب الذي يذاكر كثيرا عملاقًا ويحب التعرف على كل ما يتعلق بالتكنولوجيا ، القديم والجديد. يمكنك أن تجد مايكل يتسكع مع زوجته وابنته ، يقرأ أو يستمع إلى الموسيقى عندما لا يعمل.