Rapport de vulnérabilité WordPress : octobre 2021, partie 1

Publié: 2021-10-06Les plugins et thèmes vulnérables sont la principale raison pour laquelle les sites Web WordPress sont piratés. Le rapport hebdomadaire sur les vulnérabilités WordPress fourni par WPScan couvre les vulnérabilités récentes des plugins, thèmes et noyaux WordPress, et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Chaque vulnérabilité aura un indice de gravité faible , moyen , élevé ou critique . La divulgation et le signalement responsables des vulnérabilités font partie intégrante de la sécurité de la communauté WordPress.

Veuillez partager ce message avec vos amis pour aider à faire passer le mot et rendre WordPress plus sûr pour tout le monde.

Vulnérabilités principales de WordPress

La dernière version du noyau WordPress est 5.8.1 a été publiée en tant que version de sécurité et de maintenance. En tant que meilleure pratique, assurez-vous toujours d'exécuter la dernière version du noyau WordPress !

Vulnérabilités du plugin WordPress

Dans cette section, les dernières vulnérabilités du plugin WordPress ont été divulguées. Chaque liste de plug-ins comprend le type de vulnérabilité, le numéro de version si corrigé et l'indice de gravité.

1. Outils WP DSGVO

Plugin : Outils WP DSGVO

Vulnérabilité : Mise à jour des paramètres du plugin non authentifié pour les scripts intersites stockés

Patché dans la version : 3.1.24 – plugin fermé

Score de gravité : Élevé

2. Grandes citations

Plugin : Grandes citations

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patched in Version : Aucun correctif connu – plugin fermé

Score de gravité : Faible

3. Débogage WP

Plugin : Débogage WP

Vulnérabilité : Mise à jour des paramètres du plugin non authentifié

Patché dans la version : 2.11.0

Score de gravité : Moyen

4. Vérifier et enregistrer les e-mails

Plugin : Vérifier et enregistrer les e-mails

Vulnérabilité : Admin+ SQL Injections

Patché dans la version : 1.0.3

Score de gravité : Moyen

5. Gestionnaire de liens permanents Lite

Plugin : Permalink Manager Lite

Vulnérabilité : Admin+ SQL Injection

Patché dans la version : 2.2.13.1

Score de gravité : Moyen

6. Table de produits WooCommerce Lite

Plugin : WooCommerce Product Table Lite

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 2.4.0

Score de gravité : Moyen

7. WP Table Builder

Plugin : WP Table Builder

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 1.3.10

Score de gravité : Élevé

8. Générateur de formulaires visuels

Plugin : Générateur de formulaires visuels

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 3.0.4

Score de gravité : Faible

9. Formes Ninja

Plugin : NinjaForms

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 3.5.8.2

Score de gravité : Faible

10. Rendez-vous

Plugin : Wappointment

Vulnérabilité : Script cross-site stocké non authentifié

Patché dans la version : 2.2.5

Score de gravité : Élevé

11. Compte à rebours et compte à rebours, minuteries de vente WooCommerce

Plugin : Compte à rebours et compte à rebours, minuteries de vente WooCommerce

Vulnérabilité : CSRF to Stored Cross-Site Scripting

Patché dans la version : 1.5.8

Score de gravité : Élevé

11. uListe

Plugin : uListing

Vulnérabilité : Mise à jour des paramètres via CSRF

Patché dans la version : 2.0.6

Score de gravité : Moyen

Plugin : uListing

Vulnérabilité : Injection SQL non authentifiée

Patché dans la version : 2.0.4

Score de gravité : Élevé

Plugin : uListing

Vulnérabilité : escalade de privilèges non authentifiés

Patché dans la version : 2.0.6

Score de gravité : Moyen

Plugin : uListing

Vulnérabilité : Modifier les rôles des utilisateurs via CSRF

Patché dans la version : 2.0.6

Score de gravité : Moyen

Plugin : uListing

Vulnérabilité : Multiple CSRF

Patché dans la version : 2.0.6

Score de gravité : Moyen

Plugin : uListing

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 2.0.6

Score de gravité : Moyen

Plugin : uListing

Vulnérabilité : IDOR Authentifié

Patché dans la version : 2.0.6

Score de gravité : Moyen

12. Mode d'entretien YITH

Plugin : Mode de maintenance YITH

Vulnérabilité : Multiple Admin+ Stored Cross-Site Scripting

Patché dans la version : 1.4.0

Score de gravité : Faible

Plugin : Mode de maintenance YITH

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 1.3.8

Score de gravité : Faible

13. Formulaires de contact WordPress par Cimatti

Plugin : Formulaires de contact WordPress par Cimatti

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 1.4.12

Score de gravité : Faible

14. Étiquettes OG

Plugin : OG Tags

Vulnérabilité : Mise à jour des paramètres du plugin via CSRF

Patché dans la version : 2.0.2

Score de gravité : Moyen

15. Annuaire des entreprises de connexions

Plugin : Annuaire des entreprises de connexions

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 10.4.3

Score de gravité : Faible

16. Préchargeur plat

Plugin : Flat Preloader

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 1.5.5

Score de gravité : Moyen

Plugin : Flat Preloader

Vulnérabilité : CSRF to Stored Cross-Site Scripting

Patché dans la version : 1.54

Score de gravité : Élevé

17. Nuage de tags cool

Plugin : Cool Tag Cloud

Vulnérabilité : Contributor+ Stored Cross-Site Scripting

Patché dans la version : 2.26

Score de gravité : Moyen

18. sousConstruction

Plugin : underConstruction

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 1.19

Score de gravité : Élevé

19. Menu du restaurant par MotoPress

Plugin : Menu du restaurant par MotoPress

Vulnérabilité : Authenticated Stored Cross Site Scripting

Patched in Version : Aucun correctif connu – plugin fermé

Score de gravité : Faible

20. AutomatorWP

Plugin : AutomatorWP

Vulnérabilité : Absence d'autorisation et élévation de privilèges

Patché dans la version : 1.7.6

Score de gravité : Moyen

21. WP Réactions Lite

Plugin : WP Réactions Lite

Vulnérabilité : Authenticated Stored Cross Site Scripting

Patché dans la version : 1.3.6

Score de gravité : Faible

22. Liste de prix élégante

Plugin : liste de prix élégante

Vulnérabilité : Abonné+ Téléchargement d'image arbitraire

Patché dans la version : 6.9.1

Score de gravité : Moyen

Plugin : liste de prix élégante

Vulnérabilité : Téléchargement d'images arbitraires non authentifiées

Patché dans la version : 6.9.0

Score de gravité : Moyen

23 icônes sociales faciles

Plugin : icônes sociales faciles

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 3.0.9

Score de gravité : Élevé

Plugin : icônes sociales faciles

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 3.1.3

Score de gravité : Élevé

24. Récupérateur de flux RSS WPeMatico

Plugin : WPeMatico Flux RSS Récupérateur

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 2.6.12

Score de gravité : Faible

25. Gestionnaire de téléchargement WordPress

Plugin : Gestionnaire de téléchargement WordPress

Vulnérabilité : Admin+ Stored Cross-Site Scripting

Patché dans la version : 3.2.16

Score de gravité : Faible

26. Calendrier des événements modernes Lite

Plugin : Calendrier d'événements moderne Lite

Vulnérabilité : Authenticated Stored Cross Site Scripting

Patché dans la version : 5.22.3

Score de gravité : Faible

27. Credova_Financière

Plugin : Credova_Financial

Vulnérabilité : Divulgation d'informations sensibles

Patché dans la version : 1.4.9

Score de gravité : Moyen

28. Gestionnaire de travaux JS

Plugin : JS Job Manager

Vulnérabilité : Installation/Activation de Plugin Arbitraire Non Authentifié

Patched in Version : Aucun correctif connu – plugin fermé

Score de gravité : Critique

29. Les événements simplifiés

Plugin : Événements simplifiés

Vulnérabilité : Multi CSRF to Stored Cross-Site Scripting & Event Deletion

Patché en Version : 1.5.50

Score de gravité : Élevé

30. Bande pour WooCommerce

Plugin : Stripe pour WooCommerce

Vulnérabilité : Contrôles d'autorisation manquants pour le piratage de compte financier

Patché dans la version : 3.3.10

Score de gravité : Moyen

Comment protéger votre site WordPress contre les plugins et thèmes vulnérables

Comme vous pouvez le voir dans ce rapport, de nombreuses nouvelles vulnérabilités de plugins et de thèmes WordPress sont divulguées chaque semaine. Nous savons qu'il peut être difficile de rester au courant de chaque divulgation de vulnérabilité signalée, donc le plugin iThemes Security Pro permet de s'assurer facilement que votre site n'exécute pas un thème, un plugin ou une version principale de WordPress avec une vulnérabilité connue.

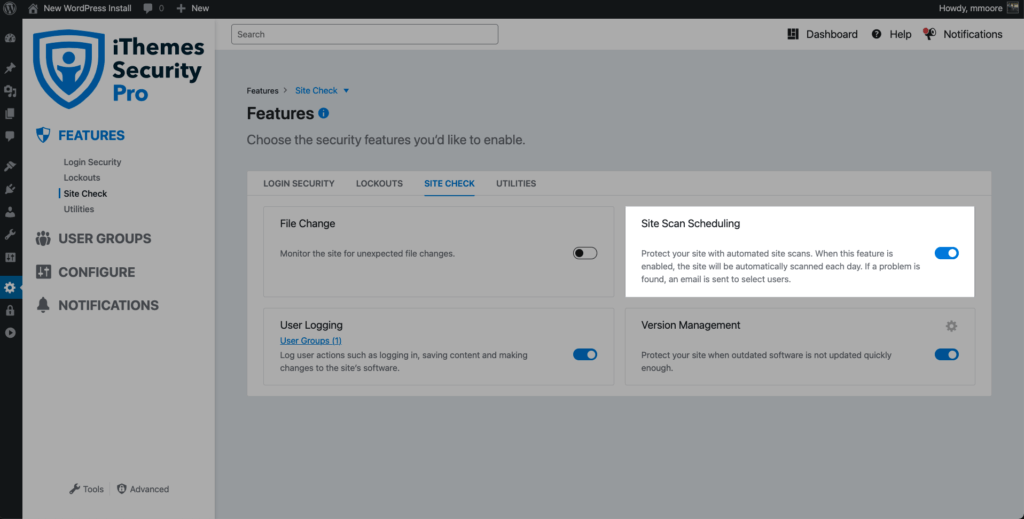

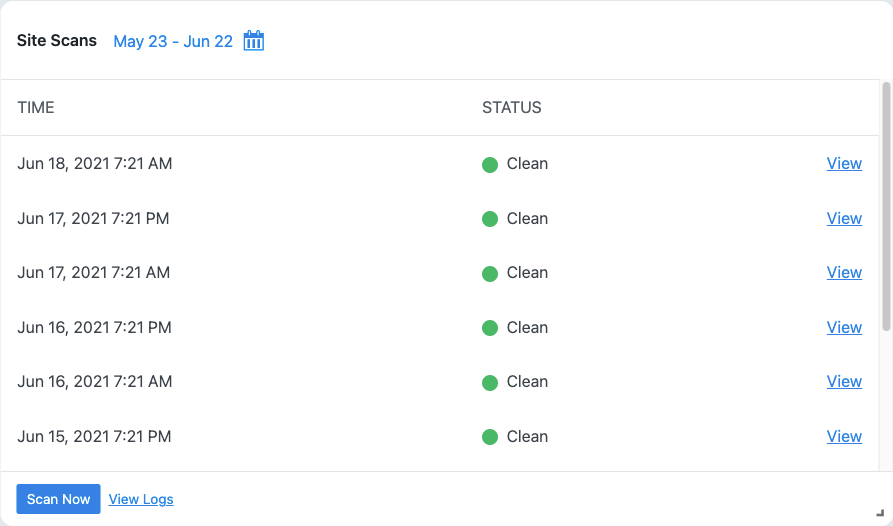

1. Activez le scanner de site iThemes Security Pro

Le scanner de site du plugin iThemes Security Pro analyse la première raison pour laquelle les sites WordPress sont piratés : les plugins obsolètes et les thèmes avec des vulnérabilités connues. Le scanner de site recherche sur votre site les vulnérabilités connues et applique automatiquement un correctif s'il en existe un.

Pour activer l'analyse du site sur les nouvelles installations, accédez à l'onglet Vérification du site dans le menu Fonctionnalités à l'intérieur du plug-in et cliquez sur le bouton bascule pour activer l' analyse du site .

Pour déclencher une analyse de site manuelle, cliquez sur le bouton Analyser maintenant sur la carte du tableau de bord de sécurité de l'analyse de site.

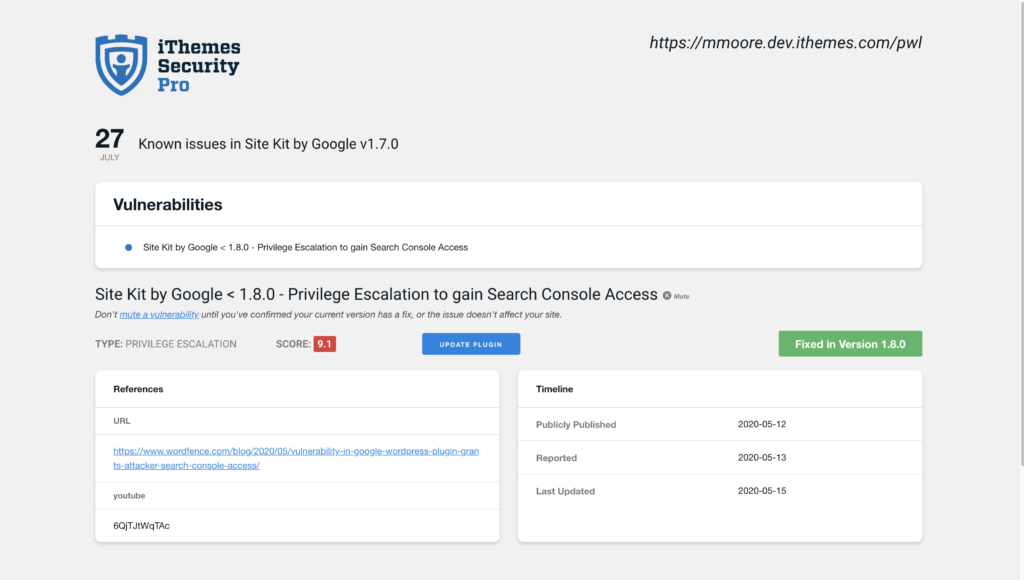

Si l'analyse du site détecte une vulnérabilité, cliquez sur le lien de vulnérabilité pour afficher la page de détails.

Sur la page de vulnérabilité de l'analyse du site, vous verrez s'il existe un correctif disponible pour la vulnérabilité. Si un correctif est disponible, vous pouvez cliquer sur le bouton Mettre à jour le plug- in pour appliquer le correctif sur votre site Web.

2. Activez la gestion des versions pour la mise à jour automatique si la vulnérabilité est corrigée

La fonction de gestion des versions d'iThemes Security Pro s'intègre à l'analyse du site pour protéger votre site lorsque les logiciels obsolètes ne sont pas mis à jour assez rapidement. Même les mesures de sécurité les plus strictes échoueront si vous exécutez un logiciel vulnérable sur votre site Web. Ces paramètres aident à protéger votre site avec des options pour mettre à jour automatiquement vers de nouvelles versions si une vulnérabilité connue existe et qu'un correctif est disponible.

À partir de la page Paramètres dans iThemes Security Pro, accédez à l'écran Fonctionnalités. Cliquez sur l'onglet Vérification du site. À partir de là, utilisez la bascule pour activer la gestion des versions. À l'aide de l'équipement de configuration, vous pouvez configurer encore plus de paramètres, notamment la manière dont vous souhaitez que iThemes Security Pro gère les mises à jour de WordPress, les plugins, les thèmes et une protection supplémentaire.

Assurez-vous de sélectionner la case Mise à jour automatique si elle corrige une vulnérabilité afin qu'iThemes Security Pro mette automatiquement à jour un plugin ou un thème s'il corrige une vulnérabilité trouvée par le scanner de site.

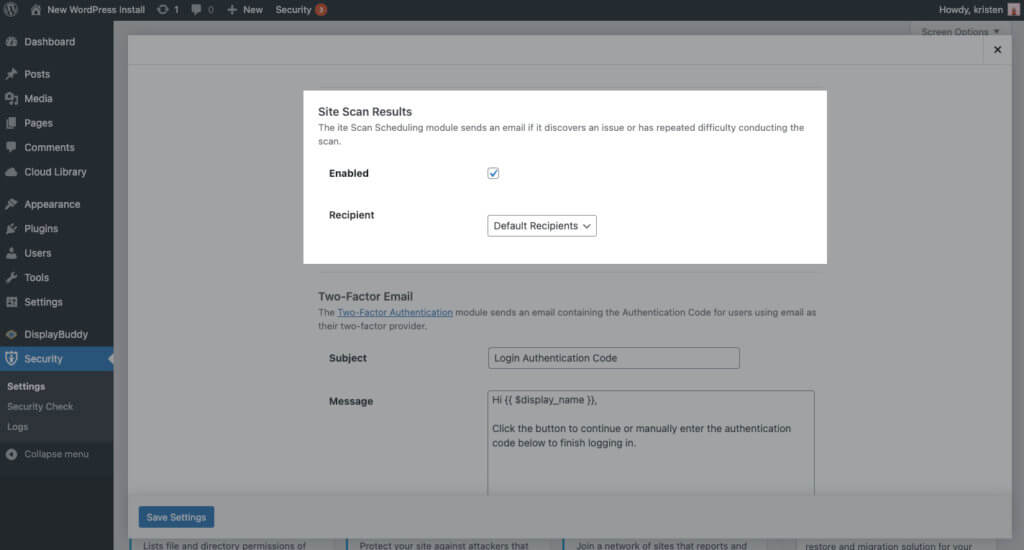

3. Recevez une alerte par e-mail lorsque iThemes Security Pro trouve une vulnérabilité connue sur votre site

Une fois que vous avez activé la planification de l'analyse du site, accédez aux paramètres du centre de notifications du plug-in. Sur cet écran, faites défiler jusqu'à la section Résultats de l'analyse du site .

Cochez la case pour activer l'e - mail de notification , puis cliquez sur le bouton Enregistrer les paramètres .

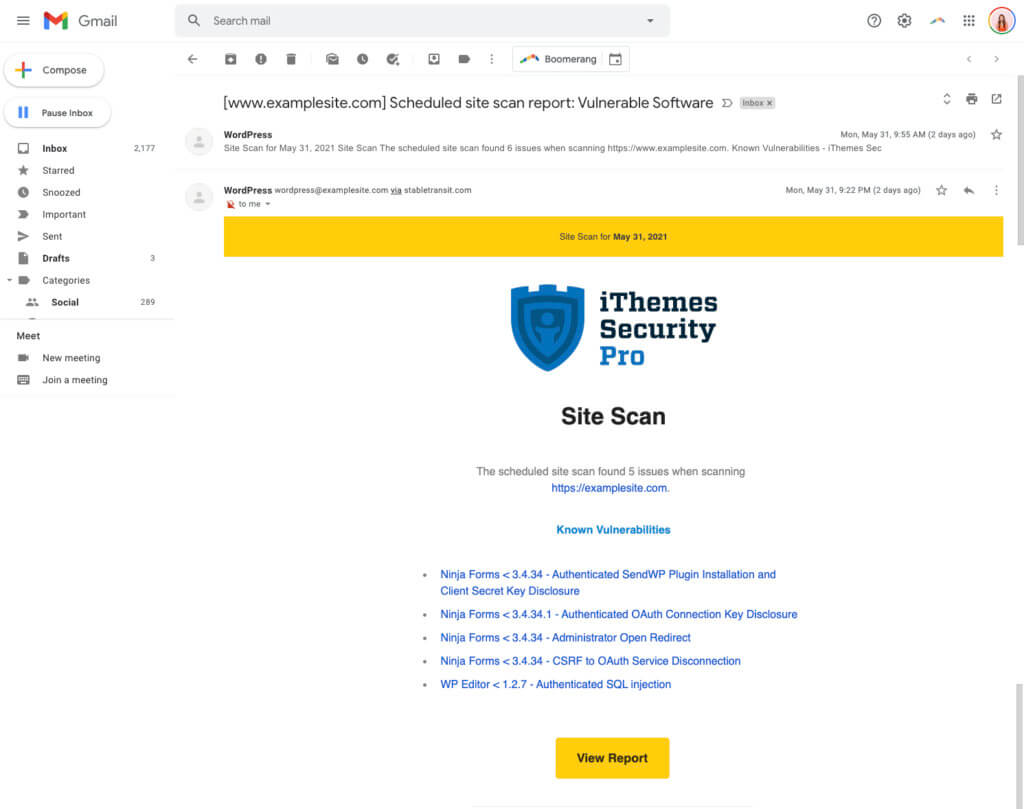

Désormais, lors de toute analyse de site planifiée, vous recevrez un e-mail si iThemes Security Pro découvre des vulnérabilités connues. L'e-mail ressemblera à quelque chose comme ceci.

Obtenez iThemes Security Pro et reposez-vous un peu plus facilement ce soir

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter des couches de sécurité supplémentaires à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.