Informe de vulnerabilidad de WordPress: octubre de 2021, parte 1

Publicado: 2021-10-06Los complementos y temas vulnerables son la razón número 1 por la que los sitios web de WordPress son pirateados. El Informe de vulnerabilidad de WordPress semanal impulsado por WPScan cubre las vulnerabilidades principales, el tema y el complemento de WordPress reciente, y qué hacer si ejecuta uno de los complementos o temas vulnerables en su sitio web.

Cada vulnerabilidad tendrá una clasificación de gravedad de Baja , Media , Alta o Crítica . La divulgación responsable y la notificación de vulnerabilidades es una parte integral para mantener segura la comunidad de WordPress.

Comparta esta publicación con sus amigos para ayudar a correr la voz y hacer que WordPress sea más seguro para todos.

Vulnerabilidades del núcleo de WordPress

La última versión del núcleo de WordPress es la 5.8.1 y se lanzó como una versión de seguridad y mantenimiento. Como práctica recomendada, asegúrese siempre de ejecutar la última versión del núcleo de WordPress.

Vulnerabilidades de los complementos de WordPress

En esta sección, se han revelado las últimas vulnerabilidades de los complementos de WordPress. Cada lista de complementos incluye el tipo de vulnerabilidad, el número de versión si se parcheó y la clasificación de gravedad.

1. Herramientas WP DSGVO

Complemento : WP DSGVO Tools

Vulnerabilidad : Actualización de la configuración del complemento no autenticado a secuencias de comandos almacenadas entre sitios

Parcheado en la versión : 3.1.24 - complemento cerrado

Puntuación de gravedad : alta

2. Grandes citas

Complemento: Grandes citas

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : No se conoce una solución - complemento cerrado

Puntuación de gravedad : baja

3. Depuración de WP

Complemento: depuración de WP

Vulnerabilidad : Actualización de la configuración del complemento no autenticado

Parcheado en la versión : 2.11.0

Puntuación de gravedad : media

4. Verifique y registre el correo electrónico

Complemento: comprobar y registrar correo electrónico

Vulnerabilidad : Admin + inyecciones SQL

Parcheado en la versión : 1.0.3

Puntuación de gravedad : media

5. Permalink Manager Lite

Complemento: Permalink Manager Lite

Vulnerabilidad : Admin + Inyección SQL

Parcheado en la versión : 2.2.13.1

Puntuación de gravedad : media

6. Tabla de productos de WooCommerce Lite

Complemento: WooCommerce Product Table Lite

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 2.4.0

Puntuación de gravedad : media

7. Generador de tablas WP

Complemento: WP Table Builder

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 1.3.10

Puntuación de gravedad : alta

8. Generador de formularios visuales

Complemento: Visual Form Builder

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 3.0.4

Puntuación de gravedad : baja

9. NinjaForms

Complemento : NinjaForms

Vulnerabilidad: Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 3.5.8.2

Puntuación de gravedad : baja

10. Nombramiento

Complemento : Wappointment

Vulnerabilidad : secuencias de comandos entre sitios almacenadas no autenticadas

Parcheado en la versión : 2.2.5

Puntuación de gravedad : alta

11. Countdown y CountUp, temporizadores de ventas de WooCommerce

Complemento : Countdown y CountUp, WooCommerce Sales Timers

Vulnerabilidad : CSRF a secuencias de comandos almacenadas entre sitios

Parcheado en la versión : 1.5.8

Puntuación de gravedad : alta

11. uListing

Complemento : uListing

Vulnerabilidad : Actualización de la configuración a través de CSRF

Parcheado en la versión : 2.0.6

Puntuación de gravedad : media

Complemento : uListing

Vulnerabilidad : inyección SQL no autenticada

Parcheado en la versión : 2.0.4

Puntuación de gravedad : alta

Complemento : uListing

Vulnerabilidad : escalamiento de privilegios no autenticado

Parcheado en la versión : 2.0.6

Puntuación de gravedad : media

Complemento : uListing

Vulnerabilidad : modificar roles de usuario a través de CSRF

Parcheado en la versión : 2.0.6

Puntuación de gravedad : media

Complemento : uListing

Vulnerabilidad : CSRF múltiple

Parcheado en la versión : 2.0.6

Puntuación de gravedad : media

Complemento : uListing

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 2.0.6

Puntuación de gravedad : media

Complemento : uListing

Vulnerabilidad : IDOR autenticado

Parcheado en la versión : 2.0.6

Puntuación de gravedad : media

12. YITH Modo de mantenimiento

Complemento : YITH Modo de mantenimiento

Vulnerabilidad : múltiples administradores + secuencias de comandos entre sitios almacenadas

Parcheado en la versión : 1.4.0

Puntuación de gravedad : baja

Complemento : YITH Modo de mantenimiento

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 1.3.8

Puntuación de gravedad : baja

13. Formularios de contacto de WordPress de Cimatti

Complemento: Formularios de contacto de WordPress de Cimatti

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 1.4.12

Puntuación de gravedad : baja

14. Etiquetas OG

Complemento: Etiquetas OG

Vulnerabilidad : Actualización de la configuración del complemento a través de CSRF

Parcheado en la versión : 2.0.2

Puntuación de gravedad : media

15. Directorio empresarial de conexiones

Complemento: Directorio empresarial de conexiones

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 10.4.3

Puntuación de gravedad : baja

16. Precargador plano

Complemento: Precargador plano

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 1.5.5

Puntuación de gravedad : media

Complemento: Precargador plano

Vulnerabilidad : CSRF a secuencias de comandos almacenadas entre sitios

Parcheado en la versión : 1.54

Puntuación de gravedad : alta

17. Nube de etiquetas genial

Complemento: Cool Tag Cloud

Vulnerabilidad : Colaborador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 2.26

Puntuación de gravedad : media

18. bajoConstrucción

Complemento : underConstruction

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 1.19

Puntuación de gravedad : alta

19. Menú de restaurante de MotoPress

Complemento: Menú de restaurante de MotoPress

Vulnerabilidad : secuencias de comandos de sitios cruzados almacenadas y autenticadas

Parcheado en la versión : No se conoce una solución - complemento cerrado

Puntuación de gravedad : baja

20. AutomatorWP

Complemento: AutomatorWP

Vulnerabilidad : falta de autorización y escalamiento de privilegios

Parcheado en la versión : 1.7.6

Puntuación de gravedad : media

21. WP Reactions Lite

Complemento: WP Reactions Lite

Vulnerabilidad : secuencias de comandos de sitios cruzados almacenadas y autenticadas

Parcheado en la versión : 1.3.6

Puntuación de gravedad : baja

22. Lista de precios con estilo

Complemento: lista de precios con estilo

Vulnerabilidad : suscriptor + carga arbitraria de imágenes

Parcheado en la versión : 6.9.1

Puntuación de gravedad : media

Complemento: lista de precios con estilo

Vulnerabilidad : carga de imágenes arbitrarias no autenticadas

Parcheado en la versión : 6.9.0

Puntuación de gravedad : media

23 iconos sociales fáciles

Complemento: Iconos sociales fáciles

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 3.0.9

Puntuación de gravedad : alta

Complemento: Iconos sociales fáciles

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 3.1.3

Puntuación de gravedad : alta

24. Recuperador de feeds RSS de WPeMatico

Complemento : WPeMatico RSS Feed Fetcher

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 2.6.12

Puntuación de gravedad : baja

25. Administrador de descargas de WordPress

Complemento: Administrador de descargas de WordPress

Vulnerabilidad : Administrador + Secuencias de comandos entre sitios almacenados

Parcheado en la versión : 3.2.16

Puntuación de gravedad : baja

26. Modern Events Calendar Lite

Complemento: Calendario de eventos moderno Lite

Vulnerabilidad : secuencias de comandos de sitios cruzados almacenadas y autenticadas

Parcheado en la versión : 5.22.3

Puntuación de gravedad : baja

27. Credova_Financial

Complemento : Credova_Financial

Vulnerabilidad : divulgación de información confidencial

Parcheado en la versión : 1.4.9

Puntuación de gravedad : media

28. Administrador de trabajos JS

Complemento: JS Job Manager

Vulnerabilidad : instalación / activación de complementos arbitrarios no autenticados

Parcheado en la versión : No se conoce una solución - complemento cerrado

Puntuación de gravedad : crítica

29. Eventos simplificados

Complemento: Eventos más fáciles

Vulnerabilidad : CSRF múltiple para eliminación de eventos y secuencias de comandos de sitios cruzados almacenados

Parcheado en la versión : 1.5.50

Puntuación de gravedad : alta

30. Stripe para WooCommerce

Complemento: Stripe para WooCommerce

Vulnerabilidad : controles de autorización faltantes para el secuestro de cuentas financieras

Parcheado en la versión : 3.3.10

Puntuación de gravedad : media

Cómo proteger su sitio web de WordPress de complementos y temas vulnerables

Como puede ver en este informe, cada semana se revelan muchas vulnerabilidades de temas y complementos de WordPress nuevos. Sabemos que puede ser difícil estar al tanto de todas las divulgaciones de vulnerabilidades reportadas, por lo que el complemento iThemes Security Pro hace que sea fácil asegurarse de que su sitio no esté ejecutando un tema, complemento o versión principal de WordPress con una vulnerabilidad conocida.

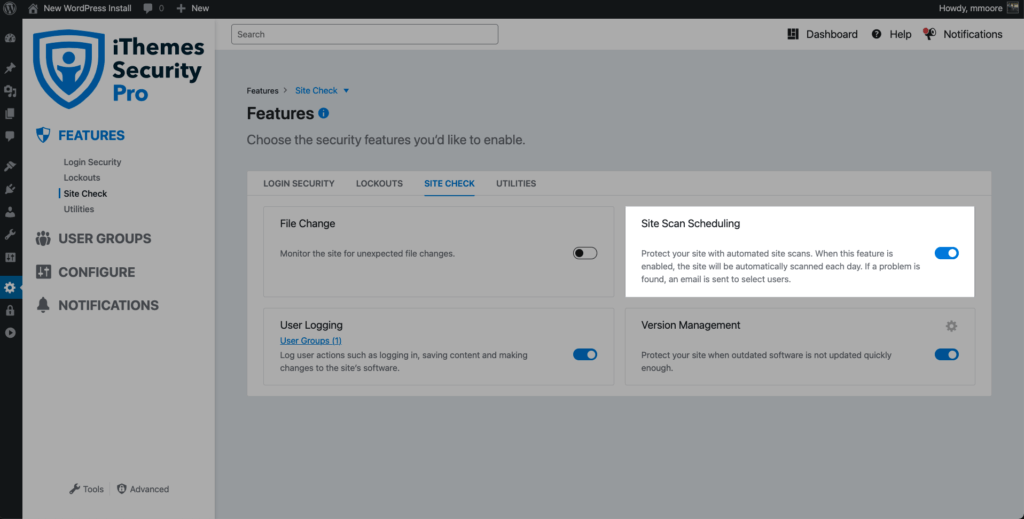

1. Encienda el escáner de sitios de iThemes Security Pro

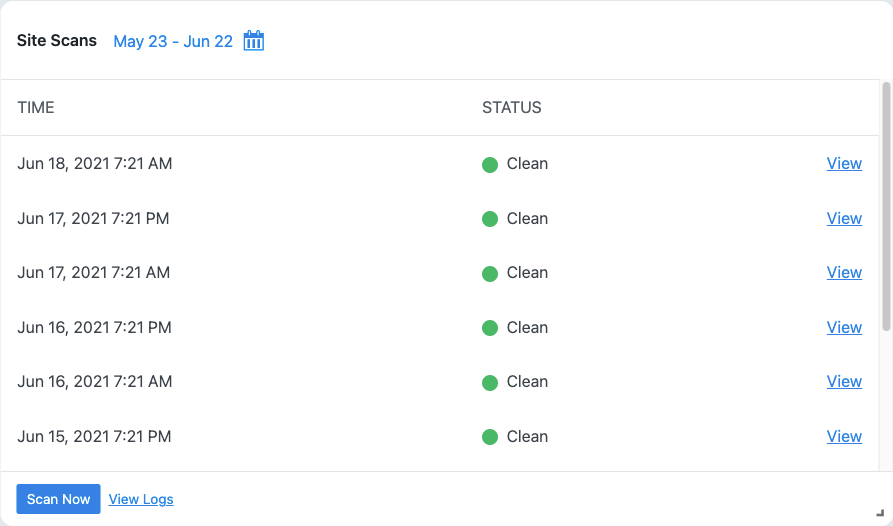

El Site Scanner del complemento iThemes Security Pro analiza la razón número 1 por la que los sitios de WordPress son pirateados: complementos y temas obsoletos con vulnerabilidades conocidas. Site Scanner comprueba su sitio en busca de vulnerabilidades conocidas y aplica automáticamente un parche si hay alguno disponible.

Para habilitar el escaneo del sitio en nuevas instalaciones, navegue a la pestaña Verificación del sitio en el menú Funciones dentro del complemento y haga clic en la palanca para habilitar el escaneo del sitio .

Para activar un escaneo del sitio manual, haga clic en el botón Escanear ahora en la tarjeta del panel de control de seguridad del escaneo del sitio.

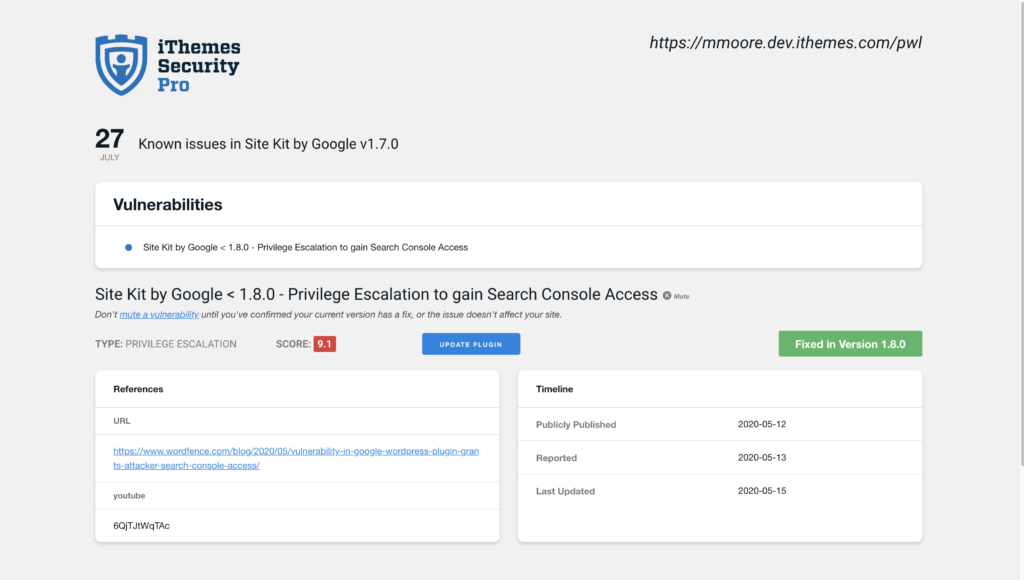

Si Site Scan detecta una vulnerabilidad, haga clic en el enlace de la vulnerabilidad para ver la página de detalles.

En la página de vulnerabilidades de Site Scan, verá si hay una solución disponible para la vulnerabilidad. Si hay un parche disponible, puede hacer clic en el botón Actualizar complemento para aplicar la corrección en su sitio web.

2. Active la administración de versiones para actualizar automáticamente si corrige la vulnerabilidad.

La función de administración de versiones en iThemes Security Pro se integra con Site Scan para proteger su sitio cuando el software desactualizado no se actualiza con la suficiente rapidez. Incluso las medidas de seguridad más estrictas fallarán si ejecuta software vulnerable en su sitio web. Esta configuración ayuda a proteger su sitio con opciones para actualizar a nuevas versiones automáticamente si existe una vulnerabilidad conocida y hay un parche disponible.

Desde la página Configuración en iThemes Security Pro, navegue hasta la pantalla Funciones. Haga clic en la pestaña Verificación del sitio. Desde aquí, use el interruptor para habilitar la Gestión de versiones. Con el equipo de configuración, puede configurar aún más configuraciones, incluida la forma en que desea que iThemes Security Pro maneje las actualizaciones de WordPress, los complementos, los temas y la protección adicional.

Asegúrese de seleccionar la actualización automática si se soluciona un cuadro de vulnerabilidad para que iThemes Security Pro se actualizará automáticamente un plugin o tema si se corrige una vulnerabilidad que fue encontrada por el explorador web.

3. Reciba una alerta por correo electrónico cuando iThemes Security Pro encuentre una vulnerabilidad conocida en su sitio

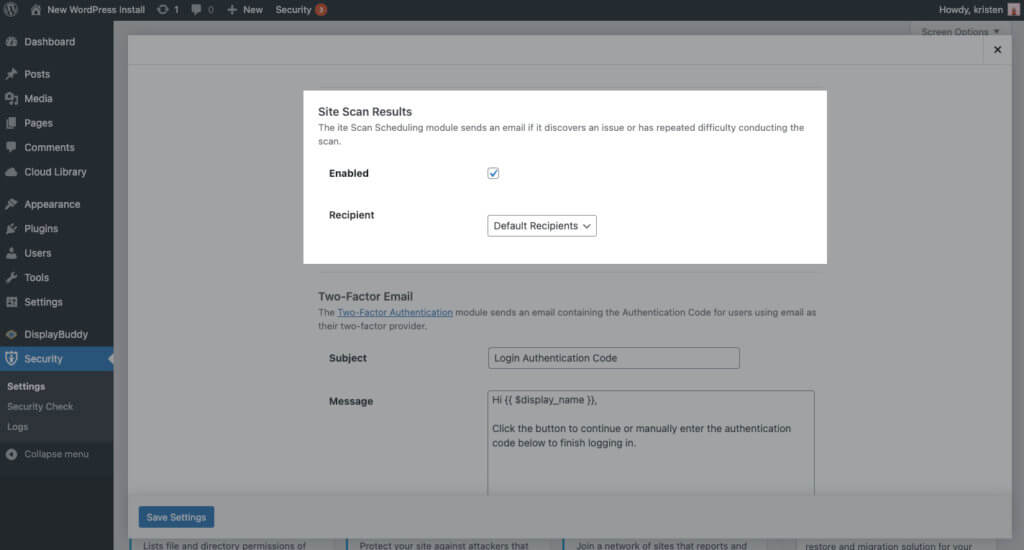

Una vez que haya habilitado la Programación de escaneo del sitio, diríjase a la configuración del Centro de notificaciones del complemento. En esta pantalla, desplácese hasta la sección Resultados del análisis del sitio .

Haga clic en la casilla para habilitar el correo electrónico de notificación y luego haga clic en el botón Guardar configuración .

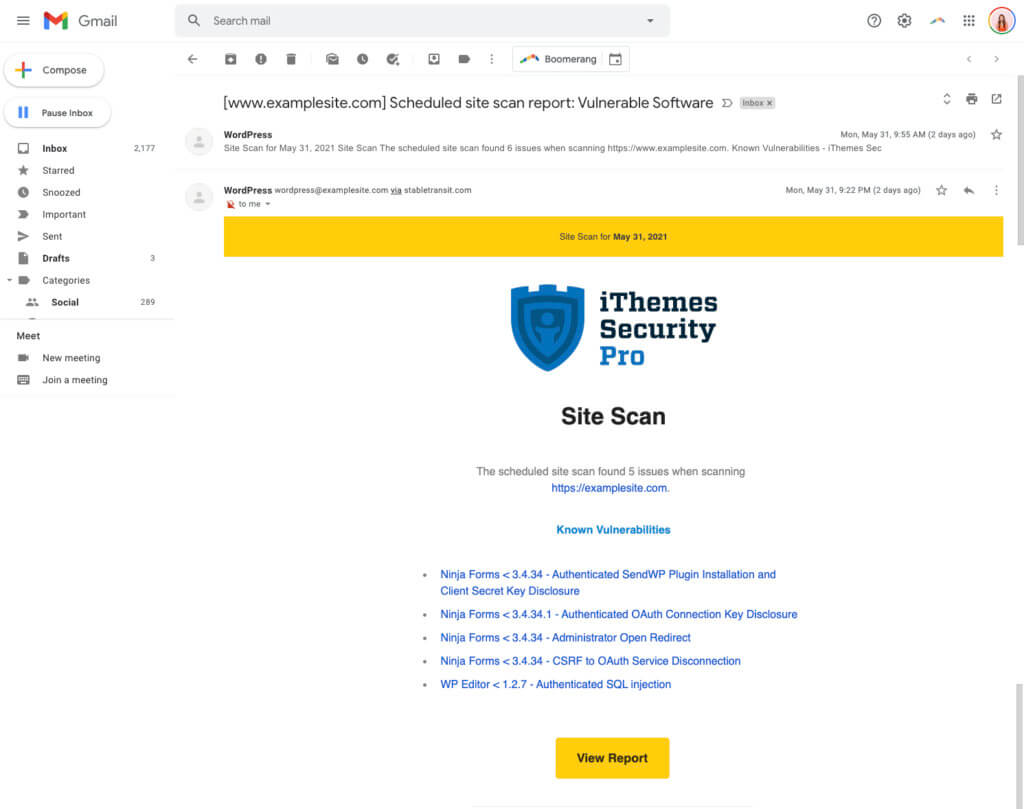

Ahora, durante cualquier escaneo programado del sitio, recibirá un correo electrónico si iThemes Security Pro descubre alguna vulnerabilidad conocida. El correo electrónico se verá así.

Obtén iThemes Security Pro y descansa un poco más tranquilo esta noche

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar capas adicionales de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.