Comment protéger votre site WordPress contre les injections SQL

Publié: 2022-03-09WordPress est l'une des plateformes de création de sites Web les plus utilisées en raison de sa large gamme d'applications potentielles. Vous pouvez créer une boutique en ligne, héberger un blog sur votre passe-temps préféré, créer une communauté via des forums ou représenter une grande entreprise.

Mais quelle que soit la façon dont vous l'utilisez, l'une des principales responsabilités est de protéger votre site contre les pirates. C'est pourquoi il est important de comprendre comment empêcher les attaques par injection SQL (Structured Query Language).

La bonne nouvelle est que vous pouvez prendre de nombreuses mesures pour protéger votre site WordPress de ce code malveillant. Apprendre à détecter, supprimer et empêcher les injections SQL peut vous aider à sécuriser efficacement vos précieuses données et à vous rendre moins vulnérable aux attaques.

Qu'est-ce qu'une injection SQL et comment ça marche ?

Pour comprendre le fonctionnement des injections, il est utile de commencer par apprendre ce qu'est SQL. Il s'agit d'un langage courant utilisé dans le développement de bases de données.

Votre site Web l'utilise pour récupérer des informations critiques de votre base de données et générer du contenu dynamique. Certaines des bases de données SQL incluent MySQL (sites WordPress), MongoDB et SQL Server.

Votre site Web WordPress utilise une base de données pour gérer les données et le contenu essentiels de votre site, comme vos pages, vos publications et vos commentaires. Il organise ces informations dans des tableaux.

Votre base de données est l'endroit où vos données les plus sensibles sont stockées. Par conséquent, toute attaque qui l'expose peut avoir de graves conséquences.

L'injection SQL (SQLI) est un type de méthode de piratage que les cybercriminels utilisent pour infiltrer et manipuler les bases de données WordPress. Essentiellement, les pirates peuvent exploiter les failles dans le codage backend des sites Web et insérer du code malveillant dans les champs de saisie de données.

Ce code permet à des acteurs malveillants d'exécuter des commandes SQL sur les serveurs de base de données via des requêtes Web à l'aide de chaînes de requête, de cookies et d'éléments <input>. Cela signifie qu'ils peuvent créer, accéder, modifier et éliminer des données de votre base de données WordPress.

Il existe de nombreux points d'entrée différents où cela peut se produire. Les champs de saisie les plus couramment utilisés comprennent les formulaires d'inscription, de connexion et de contact, ainsi que les barres de recherche et les paniers d'achat.

Disons que vous avez un formulaire sur votre site Web où les visiteurs peuvent entrer leur numéro de téléphone. Les cybercriminels peuvent utiliser ce champ de saisie pour insérer un code malveillant qui demande le nom d'utilisateur et le mot de passe de l'administrateur.

Types d'injections SQL

Il existe plusieurs types d'injections SQL. Une catégorie est ce qu'on appelle "in-band". Il s'agit du type d'injection le plus simple et inclut les attaques basées sur les erreurs.

Avec cette technique, les pirates utilisent l'injection pour obtenir des détails sur la structure de la base de données et les noms des tables. Par exemple, un message d'erreur peut fournir le nom de table inclus dans une requête. Ensuite, le pirate peut utiliser ces informations pour créer de nouvelles attaques.

Un autre type est ce que l'on appelle «l'injection SQL aveugle». C'est à ce moment que l'attaquant envoie diverses requêtes à la base de données pour savoir comment le site analyse les réponses. Cela peut les aider à sonder les réponses aux requêtes SQL pour identifier les vulnérabilités potentielles et demander à la base de données de transmettre des données à une source externe.

Quelle est la fréquence des injections SQL ?

Malheureusement, les attaques par injection SQL sont courantes. En effet, selon un rapport publié par Akamai, entre 2017 et 2019, environ les deux tiers des attaques contre les applications logicielles ont été attribuées à des injections SQL.

Un rapport distinct sur les statistiques de vulnérabilité de 2020 a également révélé que les injections SQL représentaient 42 % des vulnérabilités critiques les plus courantes.

Les injections SQL sont une possibilité pour tout site Web utilisant des bases de données SQL, comme les sites basés sur WordPress, en particulier ceux qui ont des champs de saisie comme les formulaires de contact et les champs de recherche.

Pourquoi les injections SQL sont dangereuses

Les injections SQL sont dangereuses pour plusieurs raisons. Premièrement, ils donnent aux pirates la possibilité de voler des informations sensibles, telles que vos identifiants de connexion ou les données de vos clients.

Non seulement les pirates peuvent utiliser l'injection SQL pour se procurer et voler des données, mais ils peuvent également l'utiliser pour supprimer ces données. Cela signifie que vous risquez de perdre des informations privées et essentielles utilisées pour faire fonctionner votre site Web.

De plus, il existe un risque d'atteinte à la réputation et de perte de revenus. Une violation de données peut nuire à votre entreprise et vous pourriez perdre la confiance de vos clients ou de vos fans.

De plus, ces attaques peuvent amener Google à bloquer votre site. Si vous vous retrouvez sur cette liste, de nombreux visiteurs potentiels recevront un avertissement indiquant que votre site n'est pas sûr. La plupart de ces gens feront demi-tour et ne reviendront peut-être jamais. De plus, Google rétrogradera également considérablement votre classement de recherche, ce qui pourrait entraîner une perte importante et à long terme de trafic organique difficile à récupérer.

Comment détecter les injections SQL

Il y a quelques signes qui pourraient indiquer que vous avez été victime d'une attaque par injection SQL. La première est que vous recevez soudainement un afflux d'e-mails via le formulaire de contact de votre site. Un autre indicateur est si vous recevez des popups, des publicités et des messages d'erreur étranges, surtout s'ils vous redirigent vers des sites Web apparemment sommaires.

Malheureusement, les signes d'une attaque par injection SQL ne sont pas toujours aussi évidents. Comme nous l'avons mentionné précédemment, les pirates souhaitent parfois utiliser des injections pour voler des informations plutôt que d'endommager votre site Web. Par conséquent, ils peuvent utiliser des méthodes plus subtiles qui rendent la détection plus difficile.

Outils de détection et d'analyse des injections SQL

La seule façon de savoir avec certitude si vous avez été ciblé est d'effectuer une analyse de votre site Web. Heureusement, il existe une variété d'outils en ligne qui peuvent vous aider à détecter les injections SQL sur votre site WordPress.

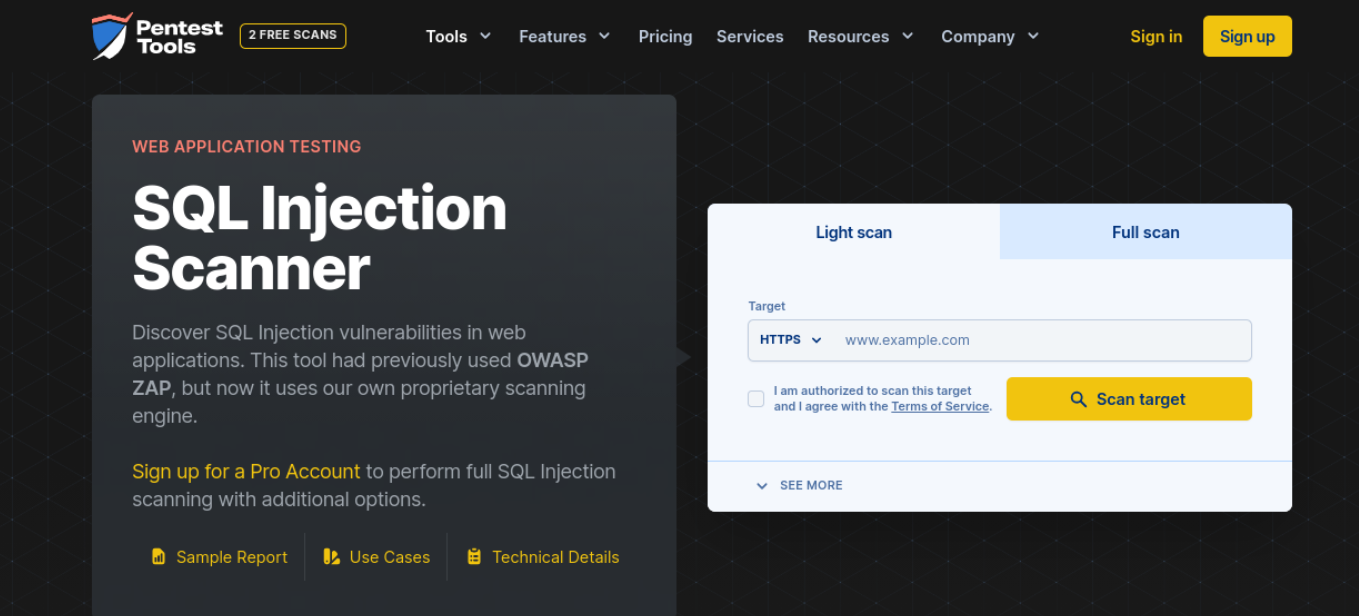

Par exemple, vous pouvez utiliser Pentest Tools pour effectuer deux analyses gratuites de votre site Web.

Il existe deux options : une analyse légère ou une analyse complète. Pour ce dernier, vous devrez passer à un forfait payant. Entrez simplement l'URL de votre site Web et cliquez sur le bouton Analyser la cible . S'il y a des vulnérabilités présentes, l'analyse les révélera.

Comment supprimer les injections SQL de votre site WordPress

1. Restaurer une sauvegarde

Votre meilleure option pour supprimer les injections SQL est de restaurer une sauvegarde de votre site. Si vous utilisez Jetpack Backup, tout ce que vous avez à faire est d'utiliser le journal d'activité pour déterminer quand l'attaque s'est produite, puis de restaurer une sauvegarde antérieure à ce point. Votre site sera remis dans l'état où il se trouvait avant le piratage.

Cependant, il est important de noter que, dans certains cas, les injections SQL se font petit à petit, dans le temps. Vous devrez peut-être remonter assez loin pour trouver une sauvegarde propre, ce qui pourrait entraîner une perte de données.

Et bien que la restauration d'une sauvegarde puisse permettre à votre site de fonctionner à nouveau, si des données sensibles ont été volées, vous devrez toujours faire face aux ramifications de la violation.

2. Utilisez un service de nettoyage de site Web

Une autre option consiste à utiliser un service de nettoyage de site Web tiers pour analyser votre site et corriger les éventuelles injections SQL. Sucuri est une option - soumettez simplement votre site Web à leur équipe et laissez-les s'occuper de tout le reste. Puisqu'ils sont des experts, ils peuvent supprimer les logiciels malveillants de votre base de données plus efficacement que le développeur moyen.

3. Retirez vous-même les injections

Enfin, si vous avez de l'expérience dans la gestion et l'utilisation de MySQL, vous pouvez nettoyer manuellement votre base de données. Notez cependant qu'il s'agit d'une technique avancée et que si vous ne savez pas ce que vous faites, toute modification peut entraîner des problèmes.

Comment empêcher les injections SQL à l'avenir

Il n'y a aucun moyen de garantir que votre site est toujours sécurisé à 100 %, mais il existe des mesures que vous pouvez prendre pour minimiser votre risque d'attaque. Jetons un coup d'œil à huit méthodes que vous pouvez utiliser pour empêcher les injections SQL dans WordPress.

1. Validez (ou assainissez) vos données

La clé pour empêcher les injections SQL dans WordPress est de sécuriser tout champ de saisie pouvant être utilisé pour saisir des données ou du contenu sur votre site Web. Cela inclut les sections de commentaires et les formulaires. Par conséquent, il est important de valider et de nettoyer les données saisies dans ces champs lors de la soumission.

La validation et le nettoyage des entrées vous permettent de vérifier les commandes soumises par les utilisateurs. La désinfection vous permet même de modifier les commandes. C'est un moyen efficace de s'assurer que ces commandes ne contiennent pas de code malveillant ou de chaînes de caractères.

La validation permet de s'assurer que les informations saisies dans un formulaire correspondent au format demandé avant de traiter la demande. Par exemple, si vous aviez un champ de saisie pour une adresse e-mail, les données ne seraient pas validées si le symbole '@' n'était pas présent.

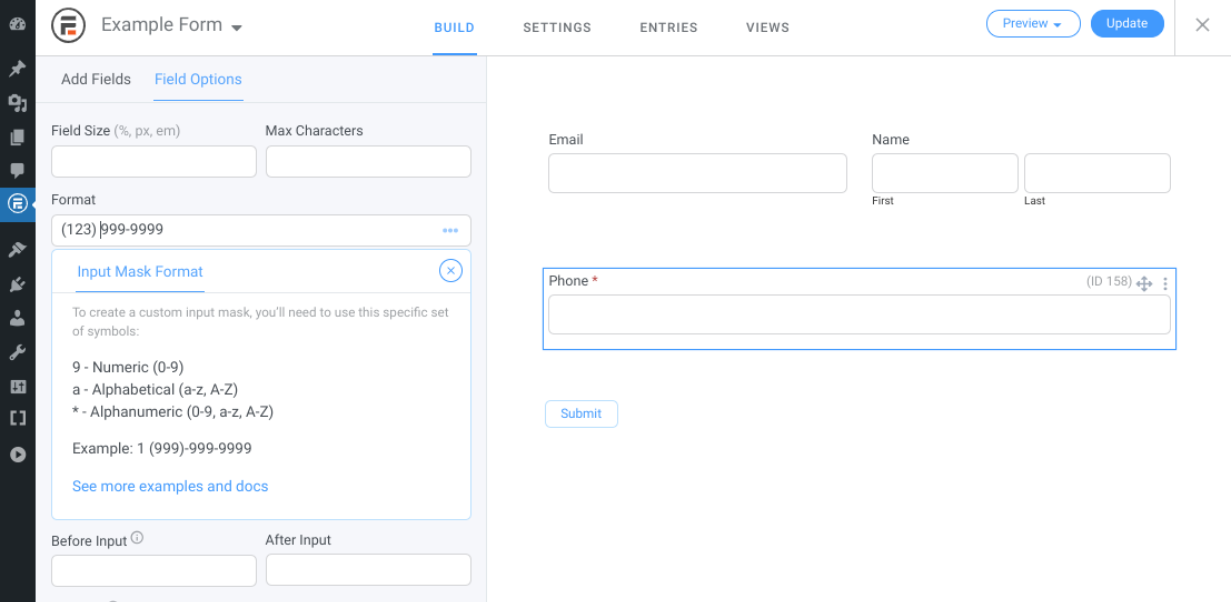

Le moyen le plus simple de créer une validation pour vos données de formulaire consiste à établir des règles pour vos formulaires. Le processus pour le faire dépendra du plugin spécifique que vous utilisez. Par exemple, si vous utilisez la version premium de Formidable Forms, vous pouvez ajouter votre propre format de masque de saisie personnalisé. pour les champs de texte.

L'ajout d'exigences de format d'entrée peut limiter le risque d'injection SQL. La désinfection peut aider à garantir que les données saisies peuvent être traitées en toute sécurité une fois qu'elles ont été validées.

La plupart des plugins de formulaire WordPress nettoient automatiquement les données de formulaire. Cependant, vous pouvez ajouter des mesures de sécurité supplémentaires. Plutôt que des réponses ouvertes, pensez à utiliser des menus déroulants et des options à choix multiples. Vous pouvez également limiter l'utilisation de caractères spéciaux.

2. Installez un outil de sécurité WordPress

Le plugin de sécurité WordPress de Jetpack peut surveiller votre site pour les vulnérabilités qui pourraient conduire à des injections SQL. Cela vous donne la possibilité de les réparer avant que quelqu'un n'en profite.

Grâce à la surveillance des temps d'arrêt, vous saurez à la seconde où votre site tombe en panne afin que vous puissiez réagir rapidement. Et avec des sauvegardes en temps réel, vous pouvez restaurer votre site dans son intégralité.

Il fournit également des outils de sécurité tels que :

- Analyse des logiciels malveillants pour vos fichiers WordPress, ainsi que des correctifs en un clic pour la majorité des problèmes

- Des solutions anti-spam pour protéger vos commentaires et formulaires de contact

- Protection contre les attaques par force brute pour empêcher les pirates d'entrer

3. Gardez votre site Web et votre base de données à jour en tout temps

L'utilisation de logiciels et d'outils obsolètes peut introduire toute une gamme de vulnérabilités sur votre site que les pirates peuvent exploiter. C'est pourquoi il est important de s'assurer que votre site Web WordPress est constamment mis à jour.

Actuellement, près de la moitié des installations de WordPress n'utilisent pas la version la plus récente. Par conséquent, vous pouvez envisager d'activer les mises à jour automatiques pour vous assurer que vous utilisez toujours la version la plus récente de WordPress.

Pour ce faire pour les mises à jour du Core, vous pouvez accéder au wp-config.php dans le répertoire racine de votre site Web. Ensuite, copiez et collez l'extrait de code suivant dans le fichier :

define( 'WP_AUTO_UPDATE_CORE', true );Vous pouvez activer les mises à jour automatiques pour vos plugins en accédant aux plugins écran depuis votre tableau de bord d'administration. Ensuite, cliquez sur Activez les mises à jour automatiques dans la colonne la plus à droite.

Pour minimiser les vulnérabilités, nous vous recommandons de supprimer tous les plugins ou thèmes inutilisés de votre site. Il est également sage de mettre à jour votre version SQL. Si vous utilisez cPanel pour votre panneau de contrôle d'hébergement, vous pouvez mettre à jour votre logiciel MySQL à partir de votre tableau de bord. Selon votre fournisseur d'hébergement, vous pourrez peut-être activer les mises à jour SQL automatiques.

4. Changez le préfixe de votre base de données WordPress

Par défaut, chaque fois que vous installez WordPress, le CMS utilise « wp_ » comme préfixe de base de données. Nous vous recommandons fortement de changer cela en quelque chose d'autre, car les pirates peuvent l'utiliser pour exploiter les vulnérabilités via l'injection SQL.

Avant de commencer, vous devez sauvegarder votre base de données. De cette façon, en cas de problème, vous disposez d'une version sécurisée à restaurer.

Ensuite, connectez-vous à votre site via le client FTP ou le gestionnaire de fichiers de votre hôte et accédez au fichier wp-config.php , qui se trouve dans le répertoire racine de votre site. Dans le fichier, recherchez la ligne table_prefix, puis remplacez "wp_" par autre chose :

$table_prefix = 'wp_a12345_';Lorsque vous avez terminé, enregistrez le fichier. C'est ça!

5. Utilisez un pare-feu

Une autre stratégie que vous pouvez utiliser pour vous protéger contre l'injection SQL consiste à installer un pare-feu. Il s'agit d'un système de sécurité réseau qui vous aide à surveiller et à contrôler les données entrant sur votre site WordPress. Cela peut intercepter et filtrer le code malveillant, y compris ceux des attaques par injection SQL.

Il existe une grande variété d'outils de pare-feu WordPress que vous pouvez utiliser. Certaines options populaires incluent Wordfence et Sucuri. Ces outils n'empêcheront pas les attaquants de soumettre des commandes, mais ils peuvent aider à les empêcher d'accéder réellement à votre site.

6. Cachez la version de WordPress que vous utilisez

Le fait que la version de votre site WordPress soit accessible au public peut permettre aux attaquants d'exploiter plus facilement les vulnérabilités connues, car chaque version est livrée avec son propre ensemble. Par conséquent, pour protéger votre site, nous vous recommandons de masquer la version que vous utilisez.

C'est simple et rapide. Pour commencer, copiez simplement l'extrait de code suivant :

remove_action('wp_head', 'wp_generator');Ensuite, accédez au fichier functions.php de votre thème WordPress actuel. Vous pouvez le faire directement depuis l' éditeur de thèmes de WordPress, en utilisant un client FTP ou en utilisant le gestionnaire de fichiers de votre hébergeur. Collez le code dans le fichier, puis enregistrez vos modifications.

7. Éliminez les fonctionnalités inutiles de la base de données

Plus votre base de données WordPress a de fonctionnalités, plus elle est susceptible d'être attaquée. Pour minimiser votre risque d'injection SQL, envisagez de normaliser votre base de données et d'éliminer les fonctions et le contenu inutiles.

En un mot, la normalisation de la base de données fait référence au processus d'organisation de vos données. Le but de cela est d'éliminer toutes les données redondantes dans votre base de données et de s'assurer que toutes les dépendances de données ont un sens. Vous pouvez le faire en mettant votre base de données en première forme normale.

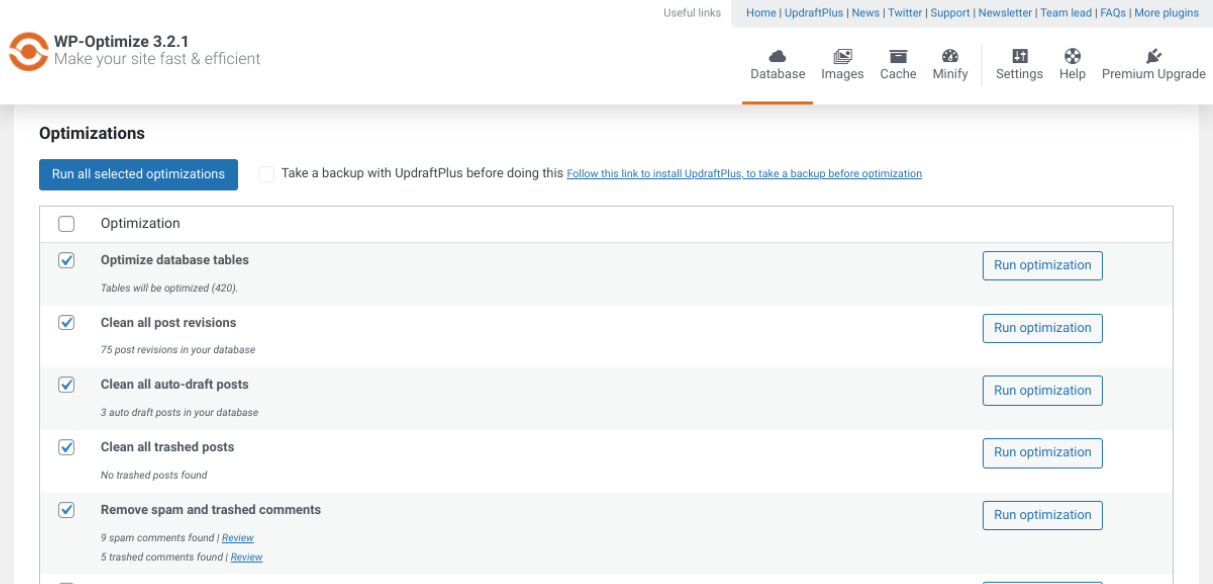

Si vous souhaitez une option plus conviviale pour les débutants pour nettoyer votre base de données WordPress, vous pouvez utiliser un plugin. Il existe une poignée d'options solides parmi lesquelles choisir, comme WP-Optimize.

Ce plugin freemium vous aide à nettoyer votre base de données sans avoir à exécuter manuellement des commandes SQL via phpMyAdmin. Au lieu de cela, vous pouvez l'utiliser pour optimiser votre base de données directement depuis votre tableau de bord WordPress.

Il supprime toutes les informations inutiles de votre base de données, y compris les déchets et les commentaires non approuvés. WP-Optimize vous permet également de défragmenter vos tables de base de données MySQL en un seul clic.

8. Limitez l'accès et les autorisations des utilisateurs

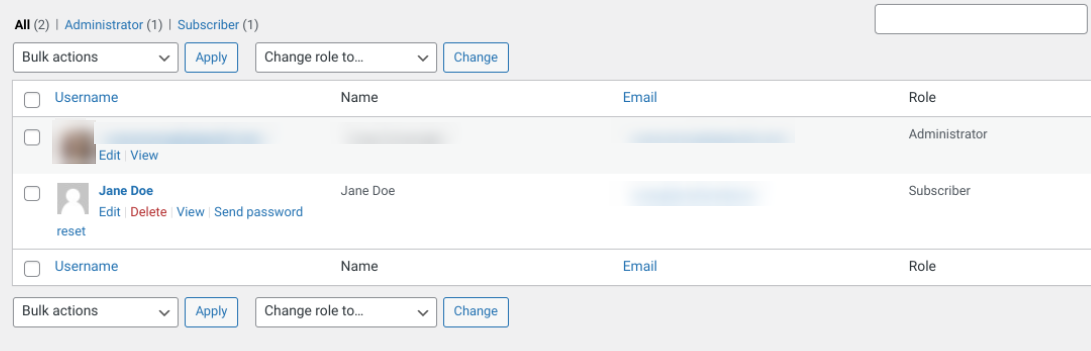

Vous pouvez attribuer différents rôles aux utilisateurs de WordPress sur votre site Web. Ceux-ci peuvent aller d'un abonné à un administrateur. Avec chaque rôle, vous pouvez contrôler le niveau d'accès accordé et les « capacités » qui leur sont attribuées.

Pour aider à renforcer votre sécurité, il est préférable de limiter le nombre de rôles avec un accès administrateur complet et des autorisations utilisateur. Moins il y a de personnes capables de modifier et de saisir des données, moins vous risquez de faire face à une attaque par injection SQL.

Pour personnaliser les rôles et les autorisations des utilisateurs dans WordPress, vous pouvez accéder à Utilisateurs → Tous les utilisateurs .

Ensuite, cliquez sur le lien Modifier sous le nom de l'utilisateur pour lequel vous souhaitez limiter l'accès et les autorisations. Sur l'écran suivant, vous pouvez modifier leur rôle à l'aide du menu déroulant Rôle .

Lors de la gestion de vos rôles d'utilisateur WordPress, nous vous recommandons également de supprimer tous les comptes qui ne sont plus utilisés. L'élimination des rôles obsolètes peut minimiser vos vulnérabilités.

9. Évitez d'utiliser des plugins annulés

Les plugins nuls sont des outils premium qui ont été volés et sont offerts gratuitement. Bien qu'ils puissent sembler beaucoup, non seulement vous blessez le développeur d'origine en ne le payant pas pour son travail, mais vous risquez également un piratage.

Les plugins nuls sont très souvent pleins de code malveillant et de portes dérobées qui offrent aux pirates une passerelle facile vers votre site. Évitez-les à tout prix et utilisez plutôt des plugins provenant de sources fiables.

Protégez votre site WordPress des injections SQL

Pour protéger votre site Web et vos données contre la menace des cybercriminels, il est important de connaître certaines des méthodes les plus couramment utilisées pour accéder à votre site. Lorsqu'il s'agit de renforcer la sécurité de votre base de données, cela signifie être versé dans les injections SQL.

Comme nous en avons discuté dans cet article, une injection SQL peut avoir des effets néfastes sur votre site WordPress, de l'exposition de données sensibles à la perte de contenu et de revenus. Heureusement, il existe quelques mesures que vous pouvez prendre pour détecter, supprimer et prévenir les attaques par injection.

Aucun site Web n'est jamais entièrement sûr, mais en suivant les conseils et techniques ci-dessus, vous pouvez réduire considérablement vos risques d'être victime d'injections SQL.