วิธีป้องกันเว็บไซต์ WordPress ของคุณจากการฉีด SQL

เผยแพร่แล้ว: 2022-03-09WordPress เป็นหนึ่งในแพลตฟอร์มการสร้างเว็บไซต์ที่มีการใช้งานมากที่สุด เนื่องจากมีแอพพลิเคชั่นที่หลากหลาย คุณสามารถสร้างร้านค้าออนไลน์ โฮสต์บล็อกเกี่ยวกับงานอดิเรกที่คุณชื่นชอบ สร้างชุมชนผ่านฟอรัม หรือเป็นตัวแทนขององค์กรขนาดใหญ่

แต่ไม่ว่าคุณจะใช้งานอย่างไร ความรับผิดชอบหลักคือการทำให้ไซต์ของคุณปลอดภัยจากแฮกเกอร์ นั่นเป็นเหตุผลสำคัญที่ต้องเข้าใจวิธีป้องกันการโจมตีแบบฉีดโครงสร้างคิวรี่ภาษา (SQL)

ข่าวดีก็คือมีขั้นตอนมากมายที่คุณสามารถทำได้เพื่อปกป้องไซต์ WordPress ของคุณจากโค้ดที่เป็นอันตรายนี้ การเรียนรู้วิธีตรวจจับ ลบ และป้องกันการแทรก SQL สามารถช่วยให้คุณรักษาความปลอดภัยข้อมูลอันมีค่าของคุณได้อย่างมีประสิทธิภาพ และทำให้คุณไวต่อการโจมตีน้อยลง

การฉีด SQL คืออะไรและทำงานอย่างไร

เพื่อให้เข้าใจถึงวิธีการทำงานของการฉีด คุณควรเรียนรู้ว่า SQL คืออะไรก่อน เป็นภาษากลางที่ใช้ในการพัฒนาฐานข้อมูล

เว็บไซต์ของคุณใช้เพื่อดึงข้อมูลสำคัญจากฐานข้อมูลของคุณและสร้างเนื้อหาแบบไดนามิก ฐานข้อมูล SQL บางส่วน ได้แก่ MySQL (ไซต์ WordPress), MongoDB และ SQL Server

เว็บไซต์ WordPress ของคุณใช้ฐานข้อมูลเพื่อจัดการข้อมูลและเนื้อหาที่สำคัญของไซต์ เช่น หน้า โพสต์ และความคิดเห็น มันจัดเรียงข้อมูลนี้ในตาราง

ฐานข้อมูลของคุณเป็นที่เก็บข้อมูลที่ละเอียดอ่อนที่สุดของคุณ ดังนั้น การโจมตีใด ๆ ที่เปิดเผยอาจมีผลร้ายแรง

การฉีด SQL (SQLI) เป็นวิธีการแฮ็กประเภทหนึ่งที่อาชญากรไซเบอร์ใช้เพื่อแทรกซึมและจัดการฐานข้อมูล WordPress โดยพื้นฐานแล้ว แฮกเกอร์สามารถหาช่องโหว่ในการเข้ารหัสแบ็คเอนด์ของเว็บไซต์และแทรกโค้ดที่เป็นอันตรายลงในช่องป้อนข้อมูล

รหัสนี้อนุญาตให้ผู้กระทำผิดดำเนินการคำสั่ง SQL ไปยังเซิร์ฟเวอร์ฐานข้อมูลผ่านคำขอเว็บโดยใช้สตริงการสืบค้น คุกกี้ และองค์ประกอบ <input> ซึ่งหมายความว่าสามารถสร้าง เข้าถึง เปลี่ยนแปลง และลบข้อมูลออกจากฐานข้อมูล WordPress ของคุณได้

มีจุดเริ่มต้นที่แตกต่างกันมากมายที่สามารถเกิดขึ้นได้ ช่องป้อนข้อมูลที่ใช้บ่อยที่สุด ได้แก่ แบบฟอร์มลงทะเบียน เข้าสู่ระบบ และติดต่อ ตลอดจนแถบค้นหาและตะกร้าสินค้า

สมมติว่าคุณมีแบบฟอร์มบนเว็บไซต์ที่ผู้เข้าชมสามารถป้อนหมายเลขโทรศัพท์ได้ อาชญากรไซเบอร์สามารถใช้ช่องป้อนข้อมูลนั้นเพื่อแทรกโค้ดอันตรายที่ขอชื่อผู้ใช้และรหัสผ่านของผู้ดูแลระบบ

ประเภทของการฉีด SQL

การฉีด SQL มีหลายประเภท ประเภทหนึ่งคือสิ่งที่เรียกว่า "ในวงดนตรี" นี่เป็นประเภทการฉีดที่ง่ายที่สุดและรวมถึงการโจมตีตามข้อผิดพลาด

ด้วยเทคนิคนี้ แฮกเกอร์ใช้การฉีดเพื่อดูรายละเอียดเกี่ยวกับโครงสร้างฐานข้อมูลและชื่อตาราง ตัวอย่างเช่น ข้อความแสดงข้อผิดพลาดอาจระบุชื่อตารางที่รวมอยู่ในแบบสอบถาม จากนั้นแฮกเกอร์สามารถใช้ข้อมูลนี้เพื่อสร้างการโจมตีใหม่

อีกประเภทหนึ่งคือสิ่งที่เรียกว่า "blind SQL injection" นี่คือเวลาที่ผู้โจมตีส่งแบบสอบถามที่หลากหลายไปยังฐานข้อมูลเพื่อค้นหาว่าไซต์วิเคราะห์การตอบสนองอย่างไร การทำเช่นนี้สามารถช่วยให้พวกเขาตรวจสอบการตอบสนองต่อการสืบค้น SQL เพื่อระบุช่องโหว่ที่อาจเกิดขึ้น และขอให้ฐานข้อมูลส่งข้อมูลไปยังแหล่งข้อมูลภายนอก

การฉีด SQL เกิดขึ้นบ่อยแค่ไหน?

น่าเสียดายที่การโจมตีด้วยการฉีด SQL เป็นที่แพร่หลาย ตามรายงานที่เผยแพร่โดย Akamai ระหว่างปี 2017 ถึง 2019 การโจมตีประมาณสองในสามของซอฟต์แวร์แอปพลิเคชันนั้นเกิดจากการฉีด SQL

รายงานสถิติช่องโหว่ประจำปี 2020 แยกออกมายังเปิดเผยว่าการฉีด SQL คิดเป็น 42 เปอร์เซ็นต์ของช่องโหว่ที่สำคัญที่พบบ่อยที่สุด

การฉีด SQL เป็นไปได้สำหรับเว็บไซต์ใดๆ ที่ใช้ฐานข้อมูล SQL เช่น ไซต์ที่ใช้ WordPress โดยเฉพาะไซต์ที่มีช่องป้อนข้อมูล เช่น แบบฟอร์มการติดต่อและช่องค้นหา

เหตุใดการฉีด SQL จึงเป็นอันตราย

การฉีด SQL นั้นอันตรายด้วยเหตุผลหลายประการ ประการแรก พวกเขาเปิดโอกาสให้แฮกเกอร์ขโมยข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลรับรองการเข้าสู่ระบบหรือข้อมูลลูกค้า

แฮกเกอร์ไม่เพียงแต่สามารถใช้การฉีด SQL เพื่อจัดหาและขโมยข้อมูลเท่านั้น แต่ยังสามารถใช้เพื่อลบข้อมูลนั้นได้อีกด้วย ซึ่งหมายความว่าคุณมีความเสี่ยงที่จะสูญเสียข้อมูลส่วนตัวและข้อมูลสำคัญที่ใช้ในการเรียกใช้เว็บไซต์ของคุณ

นอกจากนี้ยังมีความเสี่ยงที่จะเกิดความเสียหายต่อชื่อเสียงและการสูญเสียรายได้ การละเมิดข้อมูลสามารถทำร้ายธุรกิจของคุณ และคุณอาจสูญเสียความไว้วางใจจากลูกค้าหรือแฟนๆ ของคุณ

นอกจากนี้ การโจมตีเหล่านี้ยังทำให้ Google บล็อกไซต์ของคุณได้อีกด้วย หากคุณลงเอยในรายการนี้ ผู้มีโอกาสเป็นผู้เข้าชมจำนวนมากจะได้รับคำเตือนว่าไซต์ของคุณไม่ปลอดภัย คนเหล่านี้ส่วนใหญ่จะหันหลังกลับและอาจไม่กลับมาอีกเลย นอกจากนี้ Google จะลดอันดับการค้นหาของคุณลงอย่างมาก ซึ่งอาจนำไปสู่การสูญเสียปริมาณการเข้าชมที่เกิดขึ้นเองในระยะยาวซึ่งยากจะกู้คืน

วิธีตรวจจับการฉีด SQL

มีสัญญาณบางอย่างที่อาจบ่งบอกว่าคุณตกเป็นเหยื่อของการโจมตีด้วยการฉีด SQL หนึ่งคือคุณได้รับอีเมลจำนวนมากผ่านทางแบบฟอร์มติดต่อของไซต์ของคุณ ตัวบ่งชี้อื่นคือหากคุณได้รับป๊อปอัป โฆษณา และข้อความแสดงข้อผิดพลาดแปลก ๆ โดยเฉพาะอย่างยิ่งหากพวกเขากำลังเปลี่ยนเส้นทางคุณไปยังเว็บไซต์ที่ดูเหมือนคร่าวๆ

น่าเสียดายที่สัญญาณของการโจมตีด้วยการฉีด SQL นั้นไม่ชัดเจนเสมอไป ดังที่เราได้กล่าวไว้ก่อนหน้านี้ บางครั้งแฮกเกอร์ต้องการใช้การแทรกเพื่อขโมยข้อมูล แทนที่จะสร้างความเสียหายให้กับเว็บไซต์ของคุณ ดังนั้น พวกเขาอาจใช้วิธีการที่ละเอียดกว่าซึ่งทำให้การตรวจจับยากขึ้น

เครื่องมือตรวจจับและสแกนการฉีด SQL

วิธีเดียวที่จะทราบว่าคุณตกเป็นเป้าหมายหรือไม่คือการสแกนเว็บไซต์ของคุณ โชคดีที่มีเครื่องมือออนไลน์มากมายที่สามารถช่วยคุณตรวจจับการฉีด SQL บนไซต์ WordPress ของคุณได้

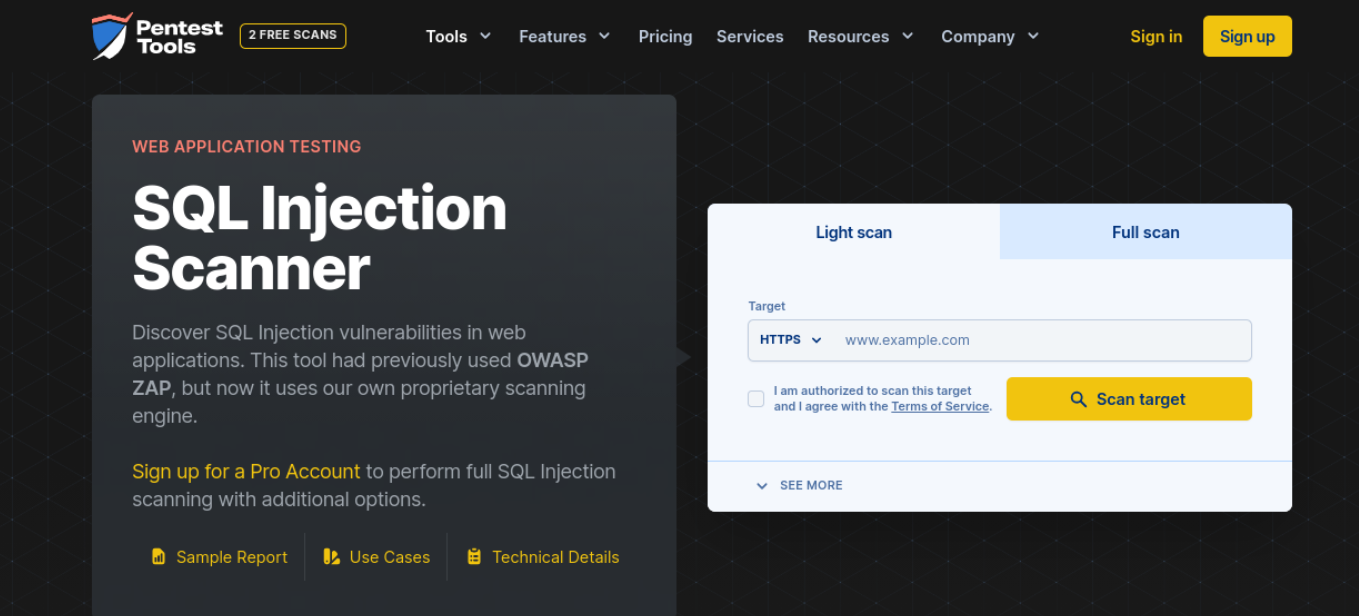

ตัวอย่างเช่น คุณสามารถใช้ Pentest Tools เพื่อทำการสแกนเว็บไซต์ของคุณได้ฟรี 2 ครั้ง

มีสองตัวเลือก: การสแกนด้วยแสงหรือการสแกนแบบเต็ม สำหรับระยะหลัง คุณจะต้องอัปเกรดเป็นแผนชำระเงิน เพียงป้อน URL ของเว็บไซต์ของคุณแล้วคลิกปุ่ม สแกนเป้าหมาย หากมีช่องโหว่ใด ๆ การสแกนจะเปิดเผย

วิธีลบการฉีด SQL ออกจากเว็บไซต์ WordPress ของคุณ

1. กู้คืนข้อมูลสำรอง

ตัวเลือกที่ดีที่สุดของคุณในการลบการฉีด SQL คือการกู้คืนข้อมูลสำรองของไซต์ของคุณ หากคุณกำลังใช้ Jetpack Backup สิ่งที่คุณต้องทำคือใช้บันทึกกิจกรรมเพื่อระบุว่าการโจมตีเกิดขึ้นเมื่อใด จากนั้นกู้คืนข้อมูลสำรองก่อนหน้านั้น เว็บไซต์ของคุณจะกลับสู่สถานะเดิมก่อนการแฮ็ก

อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบคือ ในบางกรณี การฉีด SQL จะทำทีละเล็กทีละน้อยเมื่อเวลาผ่านไป คุณอาจต้องย้อนกลับไปค่อนข้างไกลเพื่อค้นหาข้อมูลสำรองทั้งหมด ซึ่งอาจส่งผลให้ข้อมูลสูญหายได้

และแม้ว่าการกู้คืนข้อมูลสำรองอาจทำให้ไซต์ของคุณกลับมาทำงานได้อีกครั้ง แต่หากข้อมูลที่ละเอียดอ่อนถูกขโมยไป คุณจะต้องจัดการกับการแตกสาขาของการละเมิด

2. ใช้บริการทำความสะอาดเว็บไซต์

อีกทางเลือกหนึ่งคือการใช้บริการทำความสะอาดเว็บไซต์บุคคลที่สามเพื่อสแกนเว็บไซต์ของคุณและแก้ไขการฉีด SQL Sucuri เป็นทางเลือกหนึ่ง — เพียงส่งเว็บไซต์ของคุณให้กับทีมของพวกเขาและปล่อยให้พวกเขาดูแลอย่างอื่น เนื่องจากพวกเขาเป็นผู้เชี่ยวชาญ พวกเขาจึงสามารถลบมัลแวร์ออกจากฐานข้อมูลของคุณได้อย่างมีประสิทธิภาพมากกว่านักพัฒนาทั่วไป

3. ถอนยาฉีดเอง

สุดท้าย หากคุณมีประสบการณ์ในการจัดการและทำงานกับ MySQL คุณสามารถล้างฐานข้อมูลด้วยตนเองได้ อย่างไรก็ตาม โปรดทราบว่านี่เป็นเทคนิคขั้นสูง และหากคุณไม่รู้ว่ากำลังทำอะไรอยู่ การเปลี่ยนแปลงใดๆ อาจนำไปสู่ปัญหาได้

วิธีป้องกันการฉีด SQL ในอนาคต

ไม่มีวิธีใดที่จะรับประกันได้ว่าไซต์ของคุณจะปลอดภัย 100 เปอร์เซ็นต์ แต่มีมาตรการที่คุณสามารถทำได้เพื่อลดความเสี่ยงที่จะถูกโจมตี มาดูแปดวิธีที่คุณสามารถใช้เพื่อป้องกันการฉีด SQL ใน WordPress

1. ตรวจสอบ (หรือฆ่าเชื้อ) ข้อมูลของคุณ

กุญแจสำคัญในการป้องกันการแทรก SQL ใน WordPress คือการรักษาความปลอดภัยฟิลด์รายการใด ๆ ที่สามารถใช้เพื่อป้อนข้อมูลหรือเนื้อหาในเว็บไซต์ของคุณ ซึ่งรวมถึงส่วนความคิดเห็นและแบบฟอร์ม ดังนั้นจึงเป็นสิ่งสำคัญในการตรวจสอบและฆ่าเชื้อข้อมูลที่ป้อนลงในฟิลด์เหล่านี้เมื่อส่ง

การตรวจสอบความถูกต้องและการฆ่าเชื้อของอินพุตช่วยให้คุณตรวจสอบคำสั่งที่ผู้ใช้ส่งมาได้ การฆ่าเชื้อยังช่วยให้คุณเปลี่ยนคำสั่งได้อีกด้วย เป็นวิธีที่มีประสิทธิภาพเพื่อให้แน่ใจว่าคำสั่งเหล่านี้ไม่มีโค้ดที่เป็นอันตรายหรือสตริงอักขระ

การตรวจสอบความถูกต้องช่วยให้แน่ใจว่าข้อมูลที่ป้อนในแบบฟอร์มตรงกับรูปแบบที่ร้องขอก่อนดำเนินการตามคำขอ ตัวอย่างเช่น หากคุณมีช่องป้อนข้อมูลสำหรับที่อยู่อีเมล ข้อมูลจะไม่ได้รับการตรวจสอบหากไม่มีสัญลักษณ์ '@'

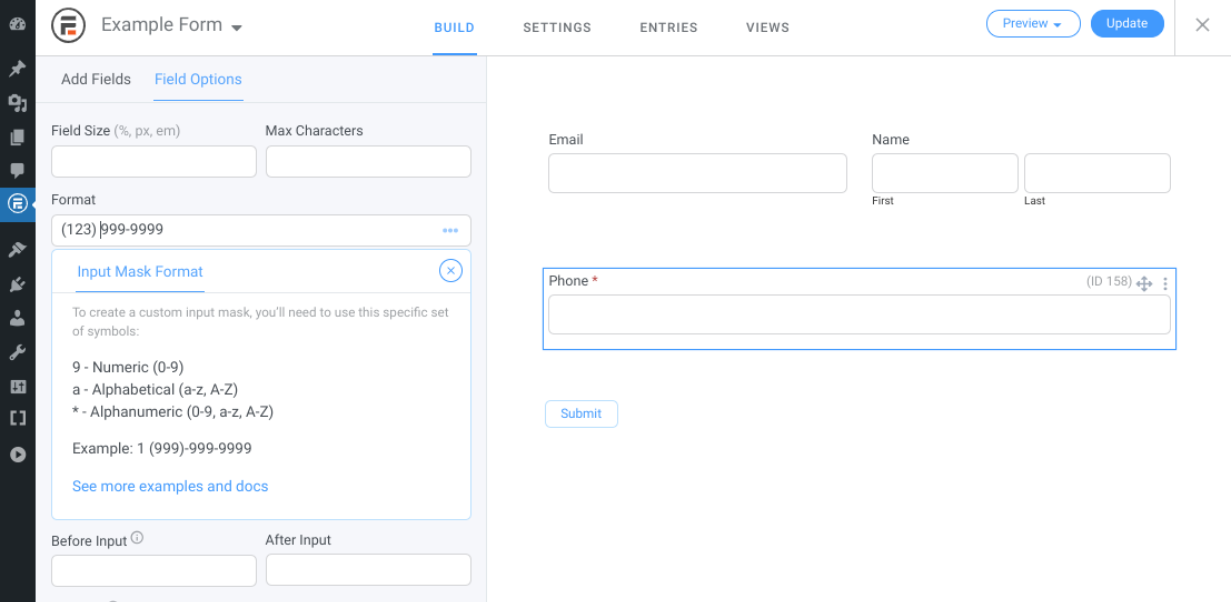

วิธีที่ง่ายที่สุดในการสร้างการตรวจสอบความถูกต้องของข้อมูลในแบบฟอร์มคือการสร้างกฎสำหรับแบบฟอร์มของคุณ ขั้นตอนการดำเนินการจะขึ้นอยู่กับปลั๊กอินเฉพาะที่คุณใช้อยู่ ตัวอย่างเช่น หากคุณใช้ Formidable Forms เวอร์ชันพรีเมียม คุณสามารถเพิ่ม Input Mask Format . ของคุณเองได้ สำหรับช่องข้อความ

การเพิ่มข้อกำหนดรูปแบบอินพุตสามารถจำกัดความเสี่ยงของการฉีด SQL การฆ่าเชื้อสามารถช่วยให้แน่ใจว่าข้อมูลที่ป้อนนั้นปลอดภัยสำหรับการประมวลผลเมื่อได้รับการตรวจสอบแล้ว

ปลั๊กอินแบบฟอร์ม WordPress ส่วนใหญ่จะล้างข้อมูลในแบบฟอร์มโดยอัตโนมัติ อย่างไรก็ตาม คุณสามารถเพิ่มมาตรการรักษาความปลอดภัยเพิ่มเติมได้ แทนที่จะใช้คำตอบปลายเปิด ให้ลองใช้เมนูแบบเลื่อนลงและตัวเลือกหลายตัวเลือก คุณยังจำกัดการใช้อักขระพิเศษได้อีกด้วย

2. ติดตั้งเครื่องมือรักษาความปลอดภัย WordPress

ปลั๊กอินความปลอดภัย WordPress ของ Jetpack สามารถตรวจสอบไซต์ของคุณเพื่อหาช่องโหว่ที่อาจนำไปสู่การแทรก SQL ซึ่งเปิดโอกาสให้คุณแก้ไขก่อนที่จะมีคนฉวยโอกาส

ด้วยการตรวจสอบเวลาหยุดทำงาน คุณจะทราบวินาทีที่ไซต์ของคุณหยุดทำงาน เพื่อให้คุณตอบสนองได้อย่างรวดเร็ว และด้วยการสำรองข้อมูลตามเวลาจริง คุณสามารถกู้คืนไซต์ของคุณทั้งหมดได้

นอกจากนี้ยังมีเครื่องมือรักษาความปลอดภัยเช่น:

- การสแกนมัลแวร์สำหรับไฟล์ WordPress ของคุณ พร้อมแก้ไขปัญหาส่วนใหญ่ได้ในคลิกเดียว

- โซลูชันป้องกันสแปมเพื่อปกป้องความคิดเห็นและแบบฟอร์มการติดต่อของคุณ

- การป้องกันการโจมตีด้วยกำลังเดรัจฉานเพื่อป้องกันแฮ็กเกอร์

3. ปรับปรุงเว็บไซต์และฐานข้อมูลของคุณตลอดเวลา

การใช้ซอฟต์แวร์และเครื่องมือที่ล้าสมัยสามารถทำให้เกิดช่องโหว่มากมายบนไซต์ของคุณเพื่อให้แฮกเกอร์สามารถหาประโยชน์ได้ นี่คือเหตุผลสำคัญที่ต้องแน่ใจว่าคุณอัปเดตเว็บไซต์ WordPress อยู่ตลอดเวลา

ปัจจุบัน การติดตั้ง WordPress เกือบครึ่งหนึ่งไม่ได้ใช้เวอร์ชันล่าสุด ดังนั้น คุณอาจต้องพิจารณาเปิดใช้งานการอัปเดตอัตโนมัติเพื่อให้แน่ใจว่าคุณใช้ WordPress เวอร์ชันล่าสุดอยู่เสมอ

ในการดำเนินการนี้สำหรับการอัปเดต Core คุณสามารถไปที่ wp-config.php ในไดเร็กทอรีรากของเว็บไซต์ของคุณ ถัดไป คัดลอกและวางข้อมูลโค้ดต่อไปนี้ลงในไฟล์:

define( 'WP_AUTO_UPDATE_CORE', true );คุณสามารถเปิดใช้งานการอัปเดตอัตโนมัติสำหรับปลั๊กอินของคุณโดยไปที่ Plugins หน้าจอจากแดชบอร์ดผู้ดูแลระบบของคุณ จากนั้นคลิกที่ เปิดใช้งาน Automatic Updates จากคอลัมน์ขวาสุด

เพื่อลดความเสี่ยง เราขอแนะนำให้คุณลบปลั๊กอินหรือธีมที่ไม่ได้ใช้ออกจากไซต์ของคุณ คุณควรอัปเดตเวอร์ชัน SQL ของคุณด้วย หากคุณใช้ cPanel สำหรับแผงควบคุมการโฮสต์ คุณสามารถอัปเดตซอฟต์แวร์ MySQL ได้จากแดชบอร์ดของคุณ คุณอาจสามารถเปิดใช้งานการอัปเดต SQL อัตโนมัติได้ ทั้งนี้ขึ้นอยู่กับผู้ให้บริการโฮสต์ของคุณ

4. เปลี่ยนคำนำหน้าฐานข้อมูล WordPress ของคุณ

ตามค่าเริ่มต้น ทุกครั้งที่คุณติดตั้ง WordPress CMS จะใช้ “wp_” เป็นคำนำหน้าฐานข้อมูล เราขอแนะนำเป็นอย่างยิ่งให้เปลี่ยนสิ่งนี้เป็นอย่างอื่น เนื่องจากแฮกเกอร์สามารถใช้แฮ็กเกอร์เพื่อใช้ประโยชน์จากช่องโหว่ผ่านการฉีด SQL

ก่อนเริ่มต้น คุณควรสำรองฐานข้อมูลของคุณ ด้วยวิธีนี้ หากมีสิ่งใดผิดพลาด แสดงว่าคุณมีเวอร์ชันที่ปลอดภัยสำหรับการกู้คืน

จากนั้น เชื่อมต่อกับไซต์ของคุณผ่านไคลเอนต์ FTP หรือตัวจัดการไฟล์ของโฮสต์ และเรียกดู ไฟล์ wp-config.php ซึ่งอยู่ในไดเร็กทอรีรากของไซต์ของคุณ ในไฟล์ ให้มองหาบรรทัด table_prefix จากนั้นเปลี่ยน "wp_" เป็นอย่างอื่น:

$table_prefix = 'wp_a12345_';เมื่อเสร็จแล้วให้บันทึกไฟล์ แค่นั้นแหละ!

5. ใช้ไฟร์วอลล์

อีกกลยุทธ์หนึ่งที่คุณสามารถใช้เพื่อป้องกันการฉีด SQL คือการติดตั้งไฟร์วอลล์ นี่คือระบบรักษาความปลอดภัยเครือข่ายที่ช่วยให้คุณตรวจสอบและควบคุมข้อมูลที่เข้ามาในไซต์ WordPress ของคุณ ซึ่งสามารถตรวจจับและกรองโค้ดที่เป็นอันตราย รวมถึงโค้ดจากการโจมตีด้วยการฉีด SQL

มีเครื่องมือไฟร์วอลล์ WordPress มากมายที่คุณสามารถใช้ได้ บางตัวเลือกยอดนิยม ได้แก่ Wordfence และ Sucuri เครื่องมือเหล่านี้จะไม่ป้องกันผู้โจมตีไม่ให้ส่งคำสั่ง แต่สามารถช่วยบล็อกไม่ให้เข้าถึงไซต์ของคุณได้

6. ซ่อนเวอร์ชันของ WordPress ที่คุณใช้อยู่

การมีเวอร์ชันของไซต์ WordPress ที่เปิดเผยต่อสาธารณะจะช่วยให้ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่ที่รู้จักได้ง่ายขึ้น เนื่องจากแต่ละเวอร์ชันมาพร้อมกับชุดของตัวเอง ดังนั้น เพื่อปกป้องไซต์ของคุณ เราแนะนำให้ซ่อนเวอร์ชันที่คุณใช้อยู่

การทำเช่นนี้ทำได้ง่ายและรวดเร็ว ในการเริ่มต้น เพียงคัดลอกข้อมูลโค้ดต่อไปนี้:

remove_action('wp_head', 'wp_generator');จากนั้นไปที่ไฟล์ functions.php ของธีม WordPress ปัจจุบันของคุณ คุณสามารถทำได้โดยตรงจาก Theme Editor ใน WordPress โดยใช้ไคลเอนต์ FTP หรือใช้ตัวจัดการไฟล์ของโฮสต์ วางรหัสภายในไฟล์ จากนั้นบันทึกการเปลี่ยนแปลงของคุณ

7. ขจัดฟังก์ชันฐานข้อมูลที่ไม่จำเป็น

ยิ่งฐานข้อมูล WordPress ของคุณมีฟังก์ชันการทำงานมากเท่าไหร่ ก็ยิ่งมีโอกาสถูกโจมตีมากขึ้นเท่านั้น เพื่อลดความเสี่ยงของการฉีด SQL ให้พิจารณาปรับฐานข้อมูลของคุณให้เป็นมาตรฐานและกำจัดฟังก์ชันและเนื้อหาที่ไม่จำเป็น

โดยสรุป การปรับฐานข้อมูลให้เป็นมาตรฐานหมายถึงกระบวนการจัดระเบียบข้อมูลของคุณ จุดประสงค์ของการทำเช่นนี้คือการกำจัดข้อมูลที่ซ้ำซ้อนในฐานข้อมูลของคุณ และตรวจสอบให้แน่ใจว่าการขึ้นต่อกันของข้อมูลทั้งหมดนั้นสมเหตุสมผล คุณสามารถทำได้โดยใส่ฐานข้อมูลของคุณในรูปแบบ First Normal

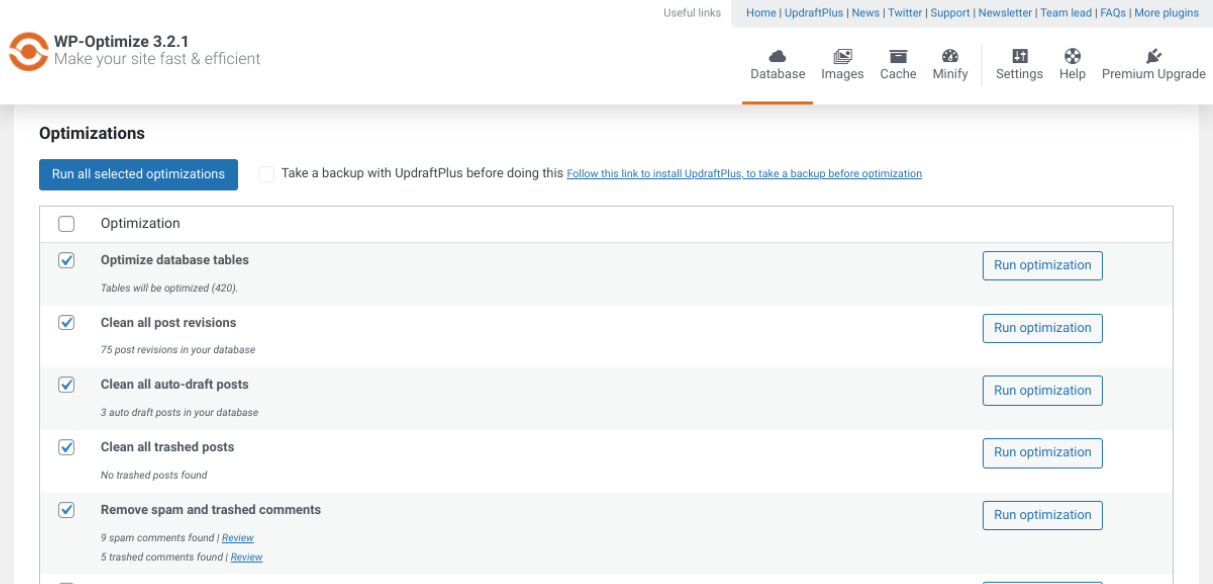

หากคุณต้องการตัวเลือกที่เป็นมิตรกับมือใหม่ในการทำความสะอาดฐานข้อมูล WordPress คุณสามารถใช้ปลั๊กอินได้ มีตัวเลือกมากมายให้เลือก เช่น WP-Optimize

ปลั๊กอิน freemium นี้ช่วยให้คุณล้างฐานข้อมูลของคุณโดยไม่จำเป็นต้องเรียกใช้คำสั่ง SQL ด้วยตนเองผ่าน phpMyAdmin คุณสามารถใช้เพื่อเพิ่มประสิทธิภาพฐานข้อมูลของคุณได้โดยตรงจากแดชบอร์ด WordPress ของคุณ

โดยจะลบข้อมูลที่ไม่จำเป็นทั้งหมดออกจากฐานข้อมูลของคุณ รวมถึงถังขยะและความคิดเห็นที่ไม่ได้รับอนุมัติ WP-Optimize ยังให้คุณจัดเรียงข้อมูลตารางฐานข้อมูล MySQL ของคุณได้ด้วยคลิกเดียว

8. จำกัด การเข้าถึงและการอนุญาตของผู้ใช้

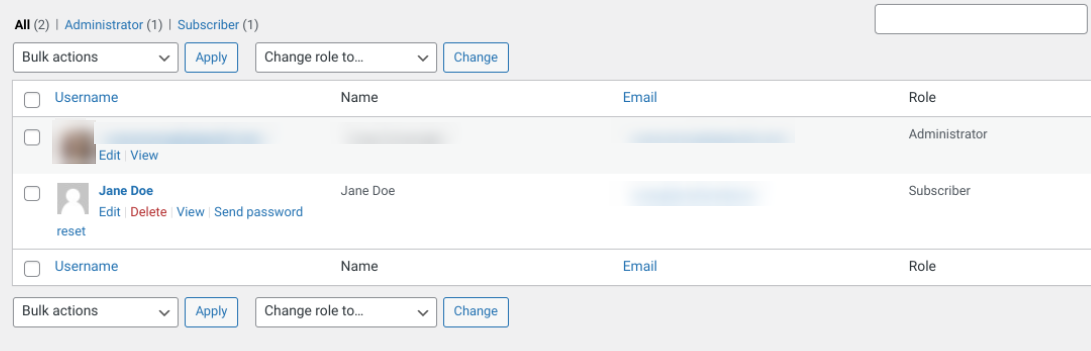

คุณสามารถกำหนดบทบาทต่างๆ ให้กับผู้ใช้ WordPress บนเว็บไซต์ของคุณได้ สิ่งเหล่านี้สามารถอยู่ในช่วงใดก็ได้ตั้งแต่สมาชิกไปจนถึงผู้ดูแลระบบ ในแต่ละบทบาท คุณสามารถควบคุมจำนวนการเข้าถึงที่ได้รับและ "ความสามารถ" ที่พวกเขาได้รับ

เพื่อช่วยเสริมความปลอดภัยของคุณ เป็นการดีที่สุดที่จะจำกัดจำนวนบทบาทด้วยการเข้าถึงแบบเต็มของผู้ดูแลระบบและการอนุญาตของผู้ใช้ ยิ่งคนที่สามารถเปลี่ยนแปลงและป้อนข้อมูลได้น้อยเท่าไร โอกาสที่คุณจะเผชิญการโจมตีด้วยการฉีด SQL ก็ยิ่งน้อยลงเท่านั้น

ในการปรับแต่งบทบาทผู้ใช้และการอนุญาตใน WordPress คุณสามารถไปที่ ผู้ใช้ → ผู้ใช้ทั้งหมด

จากนั้นคลิกลิงก์ แก้ไข ด้านล่างชื่อของผู้ใช้ที่คุณต้องการจำกัดการเข้าถึงและการอนุญาต ในหน้าจอถัดไป คุณสามารถเปลี่ยนบทบาทได้โดยใช้เมนู บทบาท แบบเลื่อนลง

เมื่อจัดการบทบาทผู้ใช้ WordPress ของคุณ เรายังแนะนำให้ลบบัญชีใดๆ ที่ไม่ได้ใช้งานแล้ว การกำจัดบทบาทที่ล้าสมัยสามารถลดความเสี่ยงของคุณได้

9. หลีกเลี่ยงการใช้ปลั๊กอินที่เป็นโมฆะ

ปลั๊กอิน Nulled เป็นเครื่องมือระดับพรีเมียมที่ถูกขโมยและให้บริการฟรี แม้ว่าพวกเขาจะดูเป็นเรื่องใหญ่ แต่คุณไม่เพียงแต่ทำร้ายนักพัฒนาดั้งเดิมด้วยการไม่จ่ายเงินสำหรับงานของพวกเขาเท่านั้น คุณยังเสี่ยงที่จะถูกแฮ็กอีกด้วย

ปลั๊กอินที่เป็นโมฆะมักเต็มไปด้วยโค้ดที่เป็นอันตรายและแบ็คดอร์ที่ทำให้แฮกเกอร์มีเกตเวย์ที่ง่ายดายในไซต์ของคุณ หลีกเลี่ยงค่าใช้จ่ายทั้งหมดและใช้ปลั๊กอินจากแหล่งที่เชื่อถือได้แทน

ปกป้องไซต์ WordPress ของคุณจากการฉีด SQL

เพื่อปกป้องเว็บไซต์และข้อมูลจากภัยคุกคามจากอาชญากรไซเบอร์ คุณควรระวังวิธีการทั่วไปบางวิธีที่ใช้ในการเข้าถึงไซต์ของคุณ เมื่อพูดถึงการเสริมความปลอดภัยให้กับฐานข้อมูลของคุณ แสดงว่ามีความรอบรู้ในการฉีด SQL

ดังที่เราได้พูดคุยกันในโพสต์นี้ การฉีด SQL สามารถส่งผลเสียต่อไซต์ WordPress ของคุณได้ ตั้งแต่การเปิดเผยข้อมูลที่ละเอียดอ่อนไปจนถึงการสูญเสียเนื้อหาและรายได้ โชคดีที่มีขั้นตอนไม่กี่ขั้นตอนที่คุณสามารถใช้เพื่อตรวจจับ นำออก และป้องกันการโจมตีจากการฉีด

ไม่มีเว็บไซต์ใดที่ปลอดภัยโดยสิ้นเชิง แต่การปฏิบัติตามคำแนะนำและเทคนิคด้านบนนี้ คุณสามารถลดโอกาสในการตกเป็นเหยื่อของการฉีด SQL ได้อย่างมาก