10 أفضل ممارسات WordPress للأمن

نشرت: 2025-05-02تشكل مواقع WordPress أكثر من 40 ٪ من الويب ، مما يجعله هدفًا رئيسيًا للمجرمين الإلكترونية. من المدونات الصغيرة إلى مواقع المؤسسات ، تأتي شعبيتها مع الصيد: يبحث المتسللون باستمرار عن طرق لاستغلالها. يمكن أن يؤدي الفاصل الأمني الواحد إلى صفحات مشوهة أو بيانات مسروقة أو استحواذ موقع كامل ، وتكلفة الوقت ، والمال ، والثقة. والخبر السار هو أن تأمين موقع WordPress الخاص بك لا يجب أن يكون معقدًا. يبدأ بالعادات الذكية والقابلة للتنفيذ. في هذا المنشور ، سنستكشف أفضل ممارسات WordPress للأمن لحماية موقعك ، وراحة البال ، من التهديدات.

لنبدأ.

- 1 10 أفضل ممارسات WordPress للأمن

- 1.1 1. حافظ على تحديث WordPress Core والموضوعات والإضافات

- 1.2 2. استخدم كلمات مرور قوية ومصادقة ثنائية العوامل (2FA)

- 1.3 3. توظيف أدوار وأذونات مستخدم آمنة

- 1.4 4. اختر مزود استضافة آمن

- 1.5 5. قم بتثبيت مكون إضافي أمان جيد

- 1.6 6. النسخ الاحتياطي لموقعك بانتظام

- 1.7 7. استخدم شهادات HTTPS و SSL

- 1.8 8. مراقبة ونشاط موقع التدقيق

- 1.9 9. تقييد الوصول إلى تحرير الملفات

- 1.10 10. Harden WordPress عن طريق تعطيل الميزات غير الضرورية

- 2 تحصين موقع WordPress الخاص بك

10 أفضل ممارسات WordPress للأمن

تعالج قائمة التركيز هذه من عشرة ممارسات أكبر المخاطر ، مثل البرامج القديمة ، وتسجيل الدخول الضعيف ، والفجوات من جانب الخادم ، بينما يسهل تنفيذها. تساعد هذه الخطوات في منع الهجمات ، وتقليل الأضرار ، والحفاظ على تشغيل موقعك بسلاسة ، مما يوفر دفاعًا متوازنًا ضد التهديدات الأكثر شيوعًا اليوم.

1. حافظ على تحديث WordPress Core والموضوعات والمكونات الإضافية

واحدة من أسهل الخطوات لتأمين موقع WordPress الخاص بك هي الحفاظ على برامجها الأساسية وموضوعاتها والمكونات الإضافية. البرنامج الذي عفا عليه الزمن هو ملعب للمتسللين ، مما يتيح له الوصول الرئيسي إلى موقعك. يمكن لكل إصدار غير مسبب أن يضعوا نقاط الضعف المعروفة التي يمكن للمتسللين استغلالها مع البرامج النصية الآلية. على سبيل المثال ، قد يحتوي المكون الإضافي القديم على عيب يسمح بحقن الكود الضار ، في حين أن نواة WordPress التي عفا عليها الزمن قد يعرض موقعك لهجمات التصعيد.

المواضيع ، أيضا ، تلعب دورًا ؛ يمكن أن يصبح السمة المهملة مع رمز غير مسبب نقطة دخول للمشكلة. يحرر المطورون تحديثات ليس فقط للميزات الجديدة ولكن لتصحيح ثقوب الأمان هذه. خذ موضوعًا مثل Divi ، على سبيل المثال. إنه خيار شائع لمرونته وبانيه المرئي في الواجهة الأمامية ، ولكن ما يسير في كثير من الأحيان دون أن يلاحظه أحد هو مدى جدنا نطرح التحديثات لمعالجة الأمان والأداء. يعني التمسك بموضوع مدعوم جيدًا مثل Divi أنك أقل عرضة للتعامل مع الكود المهجور ، وهو خطر شائع مع موضوعات حرة أو أقل شهرة. قم بإقران ذلك مع الحفاظ على WordPress والمكونات الإضافية الخاصة بك ، ولديك أساس متين.

قم بإجراء تحديثات باستخدام أداة إدارة الموقع

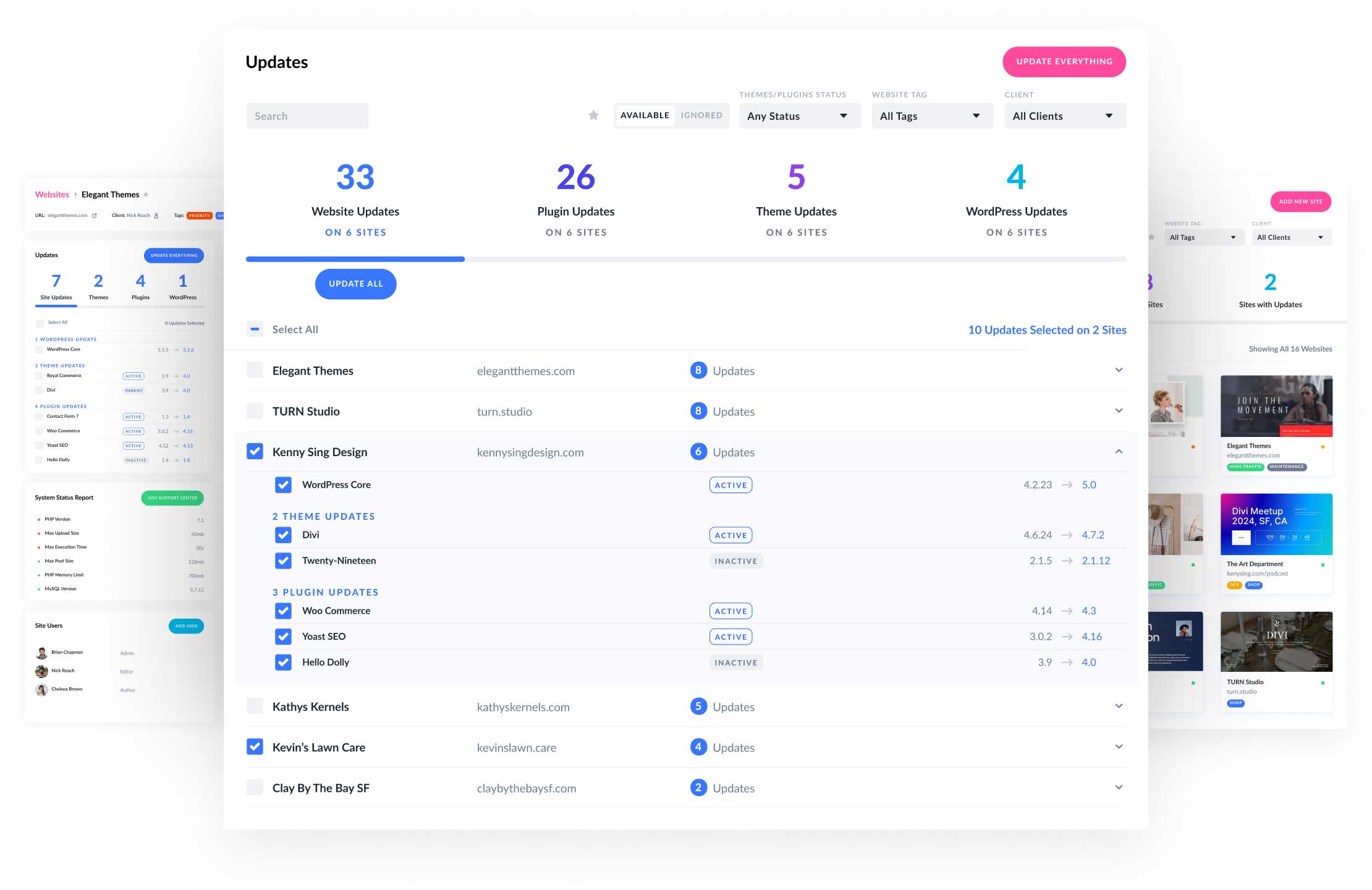

يمكن أن يكون التحقق يدويًا للحصول على التحديثات مملاً ، خاصة عند إدارة مواقع متعددة. هذا هو المكان الذي تأتي فيه أدوات إدارة الموقع في متناول يدي. إنهم يعلمونك بالتحديثات المتاحة ، ويتيح لك تطبيقها ببضع نقرات ، ويمكنهم حتى أتمتة العملية.

يعد Divi Dash اختيارًا رائعًا ، خاصةً إذا كنت مستخدم Divi. توفر هذه الأداة المجانية (المضمنة مع ترخيص Divi) لوحة معلومات مركزية لمراقبة وتحديث WordPress Core والموضوعات والمكونات الإضافية على مواقع الويب غير المحدودة. يمكنك حتى جدولة التحديثات لتشغيلها بشروطك ، والحفاظ على آمنة مواقعك دون جهد كبير.

يتوفر Divi Dash للاستخدام المجاني على مواقع الويب غير المحدودة عن طريق شراء ترخيص Divi.

احصل على Divi + Divi Dash

من خلال البقاء قبل التحديثات - سواء من خلال أداة مثل Divi Dash أو آخر - فأنت لا تحافظ فقط على موقعك ولكن تحصينه ضد التهديدات. يتوافق هذا تمامًا مع أفضل ممارسات WordPress للأمان ، مما يضمن ترقيم نقاط الضعف قبل استغلالها.

2. استخدم كلمات مرور قوية ومصادقة ثنائية العوامل (2FA)

كلمات المرور هي سطر الدفاع الأول لموقعك ، لكن تلك الضعيفة هي دعوة مفتوحة للمتسللين. يستخدم مجرمو الإنترنت هجمات القوة الغاشمة ، أو ركوب الدراجات من خلال كلمات المرور الشائعة - مثل Password123 - أو بيانات الاعتماد المسروقة من انتهاكات البيانات لتكسير تسجيلات تسجيلات ضعيفة في ثوانٍ. يمكن للحساب المعرض للخطر تسليم التحكم الكامل في موقع WordPress الخاص بك ، مما يتيح للمهاجمين سرقة البيانات أو تحرير الصفحات أو تثبيت البرامج الضارة. إن استخدام مزيج من الحروف والأرقام والرموز يجعل التخمين أو تكسير كلمات المرور أصعب بشكل كبير. من المهم بنفس القدر التخلص من أسماء المستخدمين الافتراضية مثل المشرف لأنها أول ما يحاول المتسللين.

ومع ذلك ، فإن كلمة المرور القوية ليست مضمونة. تحتاج أيضًا إلى مصادقة ثنائية العوامل (2FA). يضيف طبقة ثانية من الأمان من خلال طلب شيء ما وراء كلمة المرور الخاصة بك ، مثل رمز يتم إرساله إلى هاتفك أو تم إنشاؤه بواسطة تطبيق. يتعثر المتسللون بدون هذا العامل الثاني ، حتى لو كانوا يعانون من كلمة المرور الخاصة بك. يعد إعداد 2FA على WordPress أمرًا سهلاً مع الأدوات الصحيحة. المكونات الإضافية للأمن مثل Solid Security يمكن أن تمكينها في دقائق ، مع خيارات لفرضها على جميع المستخدمين.

اختر مكونًا إضافيًا ، وتمكين 2FA ، وقم بتبديل أي أسماء مستخدمة افتراضية لشيء فريد. تخلق هذه التحركات البسيطة حاجزًا قويًا ضد الوصول غير المصرح به إلى موقع الويب الخاص بك ، وهو حجر الزاوية في أفضل ممارسات أمان WordPress.

3. توظيف أدوار وأذونات مستخدم آمنة

كل مستخدم يتمتع بالوصول إلى موقع WordPress الخاص بك هو نقطة دخول محتملة ، سواء من خلال الخبث أو الخطأ أو حساب اختراق. يعد الحد من الوصول إلى أدوار وأذونات المستخدمين الآمنة وسيلة قوية لتقليل خطر الانتهاكات الداخلية. إذا تم اختراق حساب أحد المساهمين ، فلن يتمكن المهاجم الذي يحمل امتيازات المحرر فقط من تثبيت الإضافات أو حذف الصفحات ، ولكن قد يؤدي خرق المسؤول إلى الكارثة. يزيد المستخدمون الذين لا يحتاجون إلى الوصول إلى كل شيء أيضًا من احتمالات الأضرار العرضية ، مما يجعل الوصول المقيد حماية ضد التهديدات والأخطاء.

يجعل WordPress هذا واضحًا مع أدوار المستخدم المدمجة: المسؤول ، المحرر ، المؤلف ، المساهم ، والمشترك ، ولكل منهما مستويات منخفضة من التحكم. حدد الحد الأدنى من الامتيازات بناءً على ما يحتاجه شخص ما. على سبيل المثال ، يجب أن يكون كاتب المدونة مؤلفًا حتى يتمكنوا من إنشاء منشورات ونشرها ، لكن لا يمكنهم لمس إعدادات الموقع. بغض النظر عن الأدوار التي تقوم بتعيينها للمستخدمين أو حسابات المسؤول الاحتياطي عن نفسك أو قلة موثوق بها تحتاج حقًا إلى إدارة الإضافات أو الموضوعات أو الإعدادات الأساسية. من خلال تشديد الأذونات ، فإنك تقلص سطح الهجوم والحفاظ على المناطق الحساسة لموقعك مغلقة.

4. اختر مزود استضافة آمن

إن مزود استضافة WordPress الخاص بك ليس مجرد مكان لإيقاف موقع WordPress الخاص بك - إنه أساس استراتيجية الأمان الخاصة بك. يمكن للمضيف المضمون بشكل سيء فضح موقعك ، حتى لو كنت قد قمت بتسمير كل أفضل الممارسات الأخرى. يؤثر استضافة الأمان بشكل كبير: فهو يحدد حماية على مستوى الخادم ، ومدى تصحيح نقاط الضعف ، وما إذا كانت بياناتك تبقى في مأمن من الانتهاكات أو التوقف عن التوقف عن الهجمات. قد يخلط المضيف الرخيص أو الأقل شهرة على جدران الحماية أو التحديثات أو النسخ الاحتياطية ، مما يحول موقعك إلى ثمار منخفضة المعلقة للمتسللين. على الجانب الآخر ، يتصرف مزود آمن مثل قلعة ، يحمي موقعك من التهديدات قبل أن تعرف أنهم هناك.

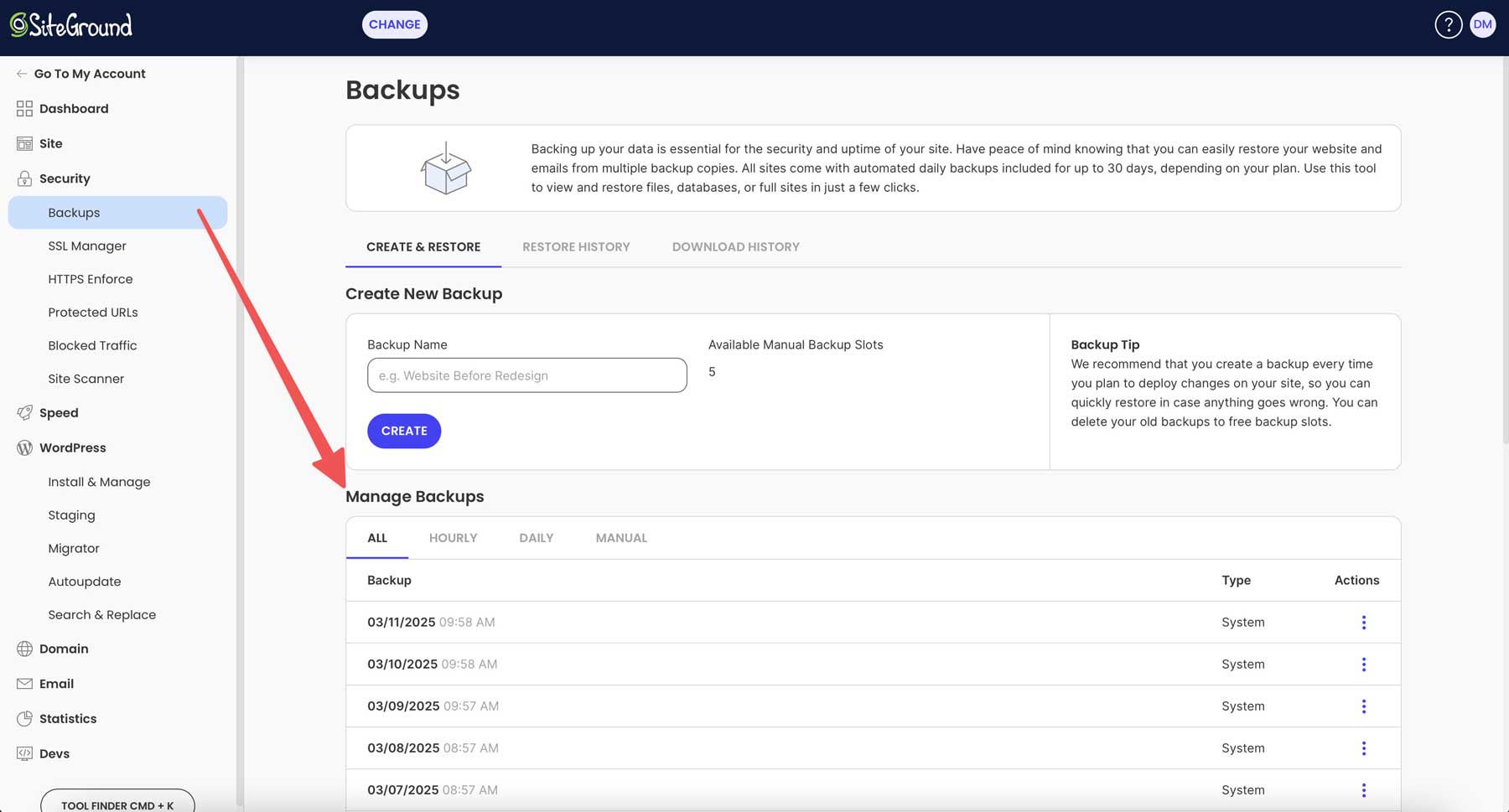

عند اختيار مضيف WordPress ، حدد أولويات ميزات أمان قوية. ابحث عن شهادات SSL المجانية لتشفير البيانات بين موقعك والزوار. جدار حماية تطبيق الويب (WAF) أمر لا بد منه ، حيث يقوم بتصفية حركة المرور الضارة مثل حقن SQL ومحاولات البرمجة النصية عبر المواقع. يمكن أن توفر لك النسخ الاحتياطية التلقائية من رانسومبرات أو فقدان البيانات العرضية ، في حين أن حماية DDOS تبقي موقعك عبر الإنترنت أثناء فيضانات حركة المرور.

يبرز مقدمي الخدمات مثل Hostinger و Siteground كأهم خيارات للاستضافة. يقدم Hostinger SSL مجانًا مع كل خطة ، ونسخ احتياطية يومية ، والأمن لمنع التهديدات ، وكل ذلك بأسعار ملائمة للميزانية. يرفع موقع Siteground اللعبة مع WAF مخصصة ، وأدوات مضادة للبوت A-A-A-AI-، والنسخ الاحتياطية الآلية ، وأكثر من ذلك ، مما يضمن بقاء موقعك مغلقًا ويسخن البرق. يعد اختيار المضيف الصحيح جزءًا رئيسيًا من أفضل ممارسات WordPress للأمان.

5. قم بتثبيت مكون إضافي أمان جيد

لا يحتوي WordPress على أدوات أمان مدمجة قوية بما يكفي لدرء التهديدات الحديثة ، ولكن يمكن للمكون الإضافي الأمان الجيد سد تلك الفجوة. لقد تطرقنا بالفعل إلى كيفية مساعدة بعض الإضافات الأمامية في الحفاظ على سلامة موقعك مع 2FA ، لكنها عادة ما تفعل أكثر من ذلك بكثير. يمكنهم مراقبة النشاط المشبوه ومنع التهديدات في الوقت الفعلي ، مثل هجمات القوة الغاشمة وحقن البرامج الضارة ، وتنبيهك قبل أن يخرج الموقف تمامًا عن السيطرة. بدون مكون إضافي للأمان ، تعتمد على الأمل بدلاً من الدفاع الاستباقي ، وتعرض موقعك للمخاطر التي يمكن إيقافها بالبرد مع الإعداد الصحيح.

هناك بعض الخيارات البارزة للاختيار من بينها. يعد WordFence اختيارًا حرة شائعًا ، ويوفر حظر التهديد في الوقت الفعلي وجدار الحماية ومسح البرامج الضارة ، وكلها مدعومة بقاعدة بيانات تهديد محدثة باستمرار. يجلب Sucuri جدار حماية قائم على السحابة وأدوات تنظيف البرامج الضارة العميقة ، وهي مثالية إذا كنت تريد الحماية التي تمتد إلى ما وراء الخادم الخاص بك. يركز البرنامج المساعد الآخر المذكور مسبقًا - Solid Security - على سهولة الاستخدام ، وقفل تسجيلات تسجيل الدخول ، وتصحيح المشكلات الشائعة مع بضع نقرات.

6. النسخ الاحتياطي لموقعك بانتظام

بغض النظر عن مدى تأمين موقع WordPress الخاص بك ، يمكن أن تسير الأمور على ما يرام - يمكن للاختراقات ، أو حوادث الخادم ، أو حتى تحديث البرنامج المساعد الفاشل أن يمحو عملك الشاق على الفور. النسخ الاحتياطية العادية هي شبكة الأمان الخاصة بك ، مما يخفف من الأضرار من خلال السماح لك باستعادة موقعك إلى ولاية قبل الكوارث. إذا كان المهاجمون يستخدمون البرامج الضارة أو البرامج الفدية لقفلك ، فهذا يعني النسخ الاحتياطي الأخير أنه يمكنك التراجع دون دفع عشرة سنتات أو البدء من نقطة الصفر. وينطبق الشيء نفسه على حالات الفشل العرضي ، حيث تحول النسخة الاحتياطية كارثة محتملة إلى الفواق البسيطة. بدون واحد ، أنت مقامرة مع بقاء موقعك.

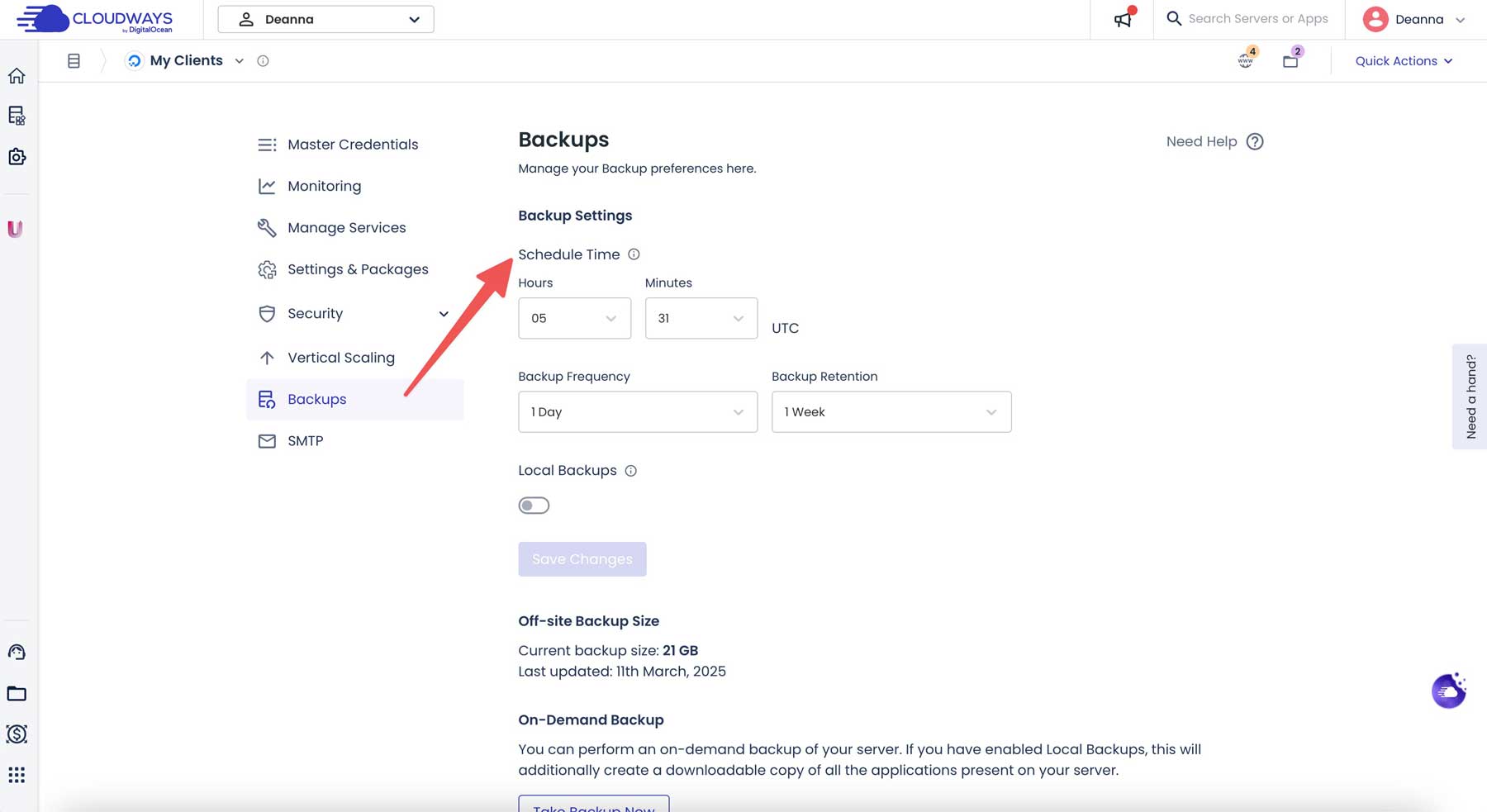

يتضمن العديد من مقدمي الاستضافة الجيدة ، مثل Cloudways ، النسخ الاحتياطية التلقائية كجزء من خططهم ، وتوفير لقطات يوميًا أو أسبوعيًا. ومع ذلك ، لا يفعل جميع مقدمي الاستضافة. لهذا السبب يعد المكون الإضافي الاحتياطي أمرًا بالغ الأهمية. تمنحك إضافة حل احتياطي تحكمًا إضافيًا وراحة البال.

تقوم UPDRAFTPLUS بجدولة النسخ الاحتياطية اليومية أو الأسبوعية أو الشهرية ، وتخزينها بشكل آمن على Google Cloud و Dropbox وخيارات أخرى. آخرون ، مثل Jetpack Backup ، يقدمون حفظ في الوقت الفعلي ونقرة واحدة تعيد. تضمن الإضافات مثل هذه أن لديك نسخة من موقعك يمكنك الوصول إليها في أي وقت وفي أي مكان. اضبطه ، ونسيه ، ومعرفة موقعك جاهزًا للارتداد من أي شيء. هذه عناصر مهمة من أفضل الممارسات للأمن.

7. استخدم شهادات HTTPS و SSL

HTTPS ، مدعوم من شهادات طبقة المقبس الآمنة (SSL) ، تشفير البيانات بين موقعك والزوار ، والحفاظ عليها في مأمن من الجهات الفاعلة الشائكة. بدون ذلك ، يمكن للمتسللين اعتراض تسجيلات التسجيل أو النماذج أو تفاصيل الدفع من خلال هجمات Man-in-Middle (MITM). يقوم SSL أيضًا بحظر العبث بالمحتوى ويعزز الثقة ، حيث يتم وضع علامة على مواقع بدون SSL من قبل المتصفحات على أنها غير آمنة . عندما يواجه العملاء المحتملين خطأً كهذا ، فإنه يخيفهم ، ومن المحتمل ألا يعود أبدًا إلى موقعك.

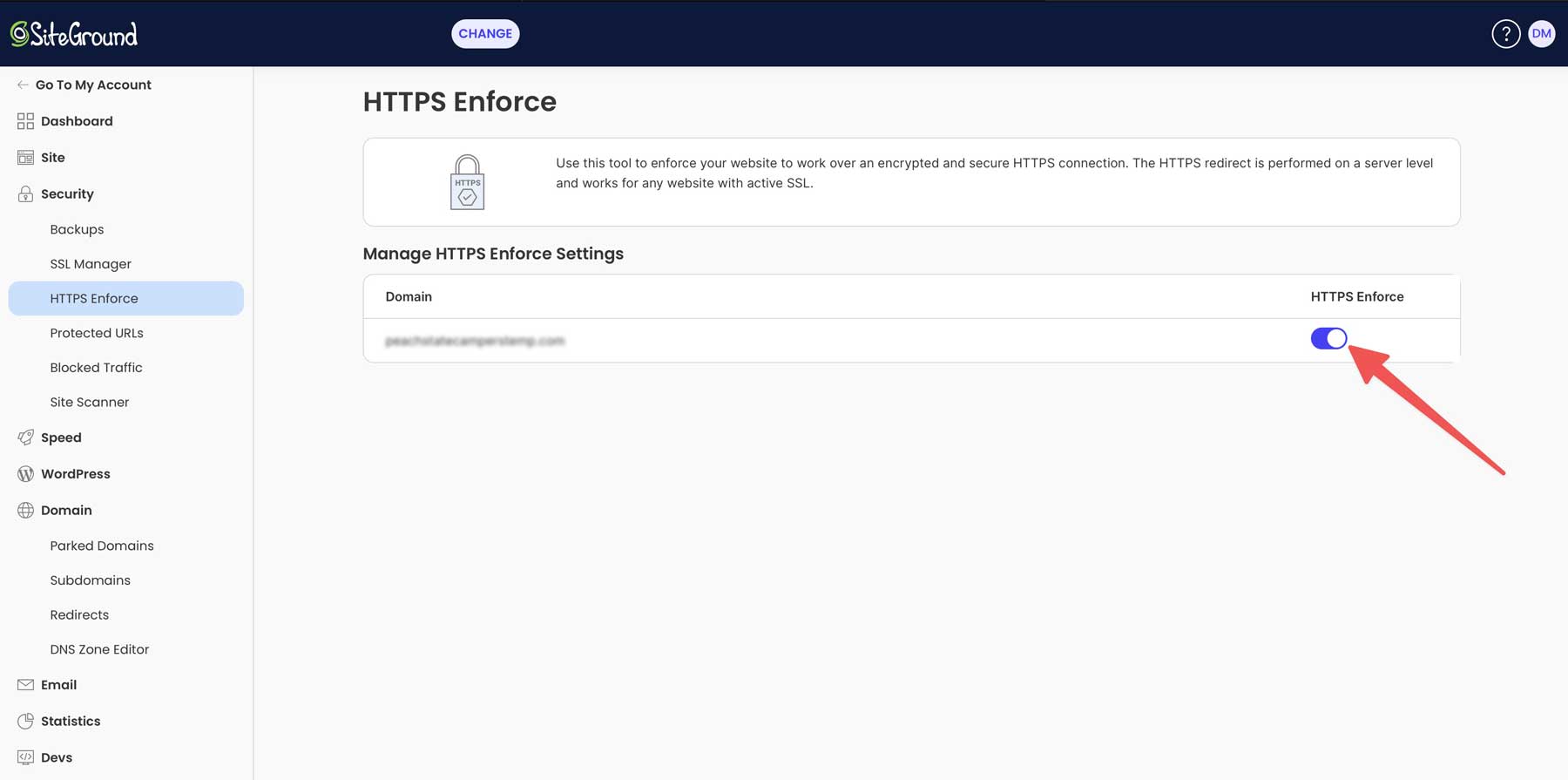

هناك عدة طرق للحصول على شهادة SSL ، بما في ذلك Let's Encrypt (خيار مجاني) ، من خلال مزود الاستضافة الخاص بك ، أو عن طريق شراء واحدة من مزود مثل NameCheap. تجمع معظم شهادات SSL المجانية ذات السمعة الطيبة مع كل خطة ، وأحيانًا تكوين تلقائيًا عند الاشتراك. باستخدام SiteGround ، تقوم بتنشيطها من خلال لوحة معلومات الموقع ، مع التقليب إلى HTTPS مع نقرات بضع نقرات.

يتيح لك SiteGround تطبيق HTTPs باستخدام أدوات مدمجة. بعد أن يكون SSL نشطًا ، يمكنك فرض جميع حركة المرور على HTTPS على مستوى الخادم. باستخدام المكون الإضافي الخاص بـ Speed Optimizer ، فإنه يوفر أيضًا طريقة سهلة لفرض HTTPs عبر لوحة معلومات WordPress. يؤدي تطبيق HTTPS إلى إعادة توجيه حركة المرور والإصلاح التلقائي المحتوى المختلط عن طريق تحويل روابط HTTP إلى HTTPs ، مع الحفاظ على موقعك خاليًا من التحذير.

8. مراقبة ونشاط موقع التدقيق

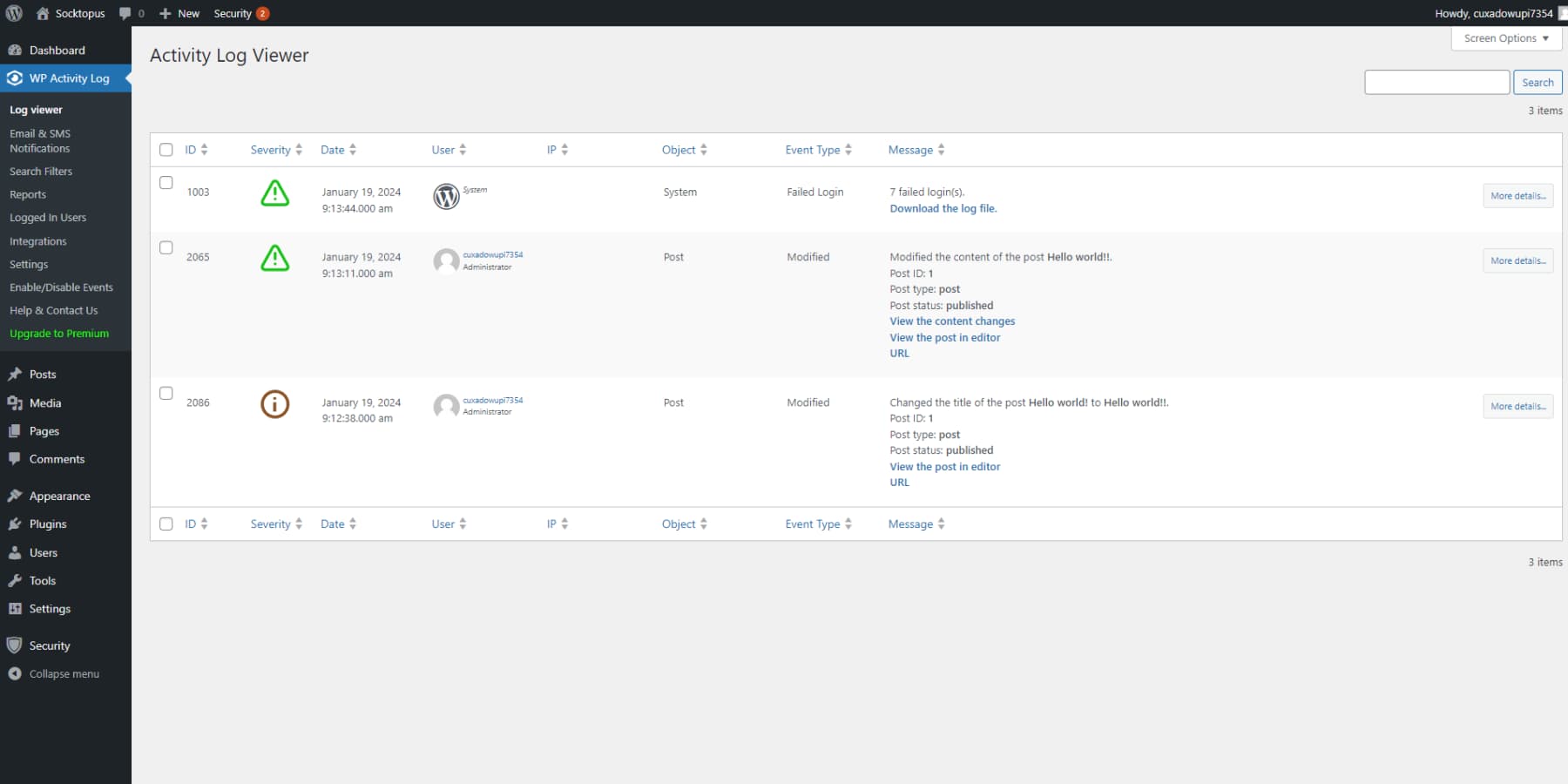

اكتشاف النشاط المشبوه في وقت مبكر يمكن أن يتوقف عن الانتهاك قبل أن يصل إلى نقطة اللاعودة. دون مراقبة ، أنت أعمى عن التهديدات حتى يتم الضرر. تكشف سجلات النشاط من يفعل ماذا وعند السماح لك باكتشاف الأعلام الحمراء بسرعة والرد بشكل حاسم.

مكون إضافي لسجل النشاط الجيد يجعل هذا دون عناء. يسجل سجل نشاط WP إجراءات المستخدم ، وتغييرات البرنامج المساعد ، ومحاولات تسجيل الدخول ، مع مراجعات منتظمة تكشف عن أعلام حمراء.

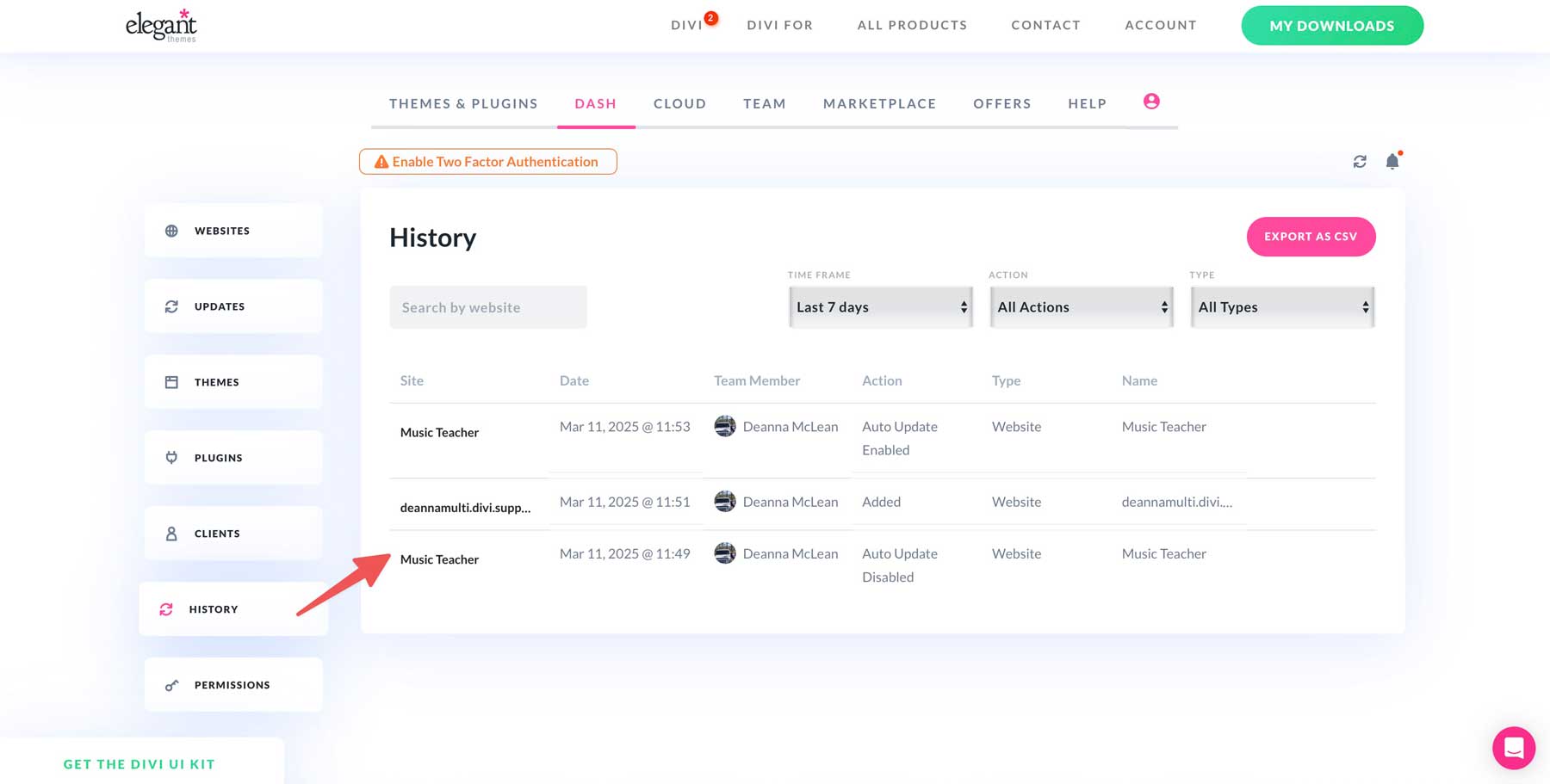

بالنسبة لمستخدمي Divi ، يقدم Divi Dash بديلاً قويًا مع أداة التاريخ الخاصة به. يمكن الوصول إليها من منطقة أعضاء SELANT للموضوعات ، توفر هذه الميزة نظرة عامة كاملة على نشاط المستخدم وتحديثات البرنامج المساعد عبر جميع مواقع الويب المتصلة. يمكنك تصفية موقع ويب معين أو إطار زمني أو إجراء أو كتابة ، مما يجعل المعلومات سهلة العثور عليها.

إن إقران أداة تاريخ Divi Dash مع الشيكات الروتينية يبقيك متقدمًا على التهديدات المحتملة ، ومزج إدارة المواقع والأمان في حزمة واحدة بديهية. تعد المراقبة جزءًا من أفضل الممارسات التي يتم التغلب عليها في WordPress ، ومع ذلك فهو ضروري للبقاء استباقي.

9. تقييد الوصول إلى تحرير الملفات

يتيح محرر الرمز المدمج في WordPress للمسؤولين تعديل السمات والإضافات مباشرة من لوحة القيادة ، لكنه سيف ذو حدين. في حين أن هذه الأداة مفيدة للتعديلات السريعة ، فإن هذه الأداة هي خطر أمني صارخ. إذا قام أحد المهاجمين بالوصول إلى المسؤول ، فيمكنه استغلال المحرر لحقن التعليمات البرمجية الضارة مثل الخلفية أو برامج التجسس أو البرامج النصية لإعادة توجيه ، كل ذلك بنقرات قليلة. حتى بدون هؤلاء الجهات الفاعلة السيئة ، فإن الخطأ الصادق من قبل مستخدم أقل ذكاءً للتكنولوجيا يمكن أن يعطل موقعك أو فضح نقاط الضعف الجديدة. ممكّنة ، إنها دعوة مفتوحة للفوضى ، وتحويل حساب واحد للخطر إلى كارثة كاملة. تعطيله يجبر التعديلات عبر قنوات أكثر أمانًا مثل FTP أو موقع التدريج ، حيث يمكنك إرسال التغييرات والاحتفاظ بالنسخ الاحتياطية في متناول يدي.

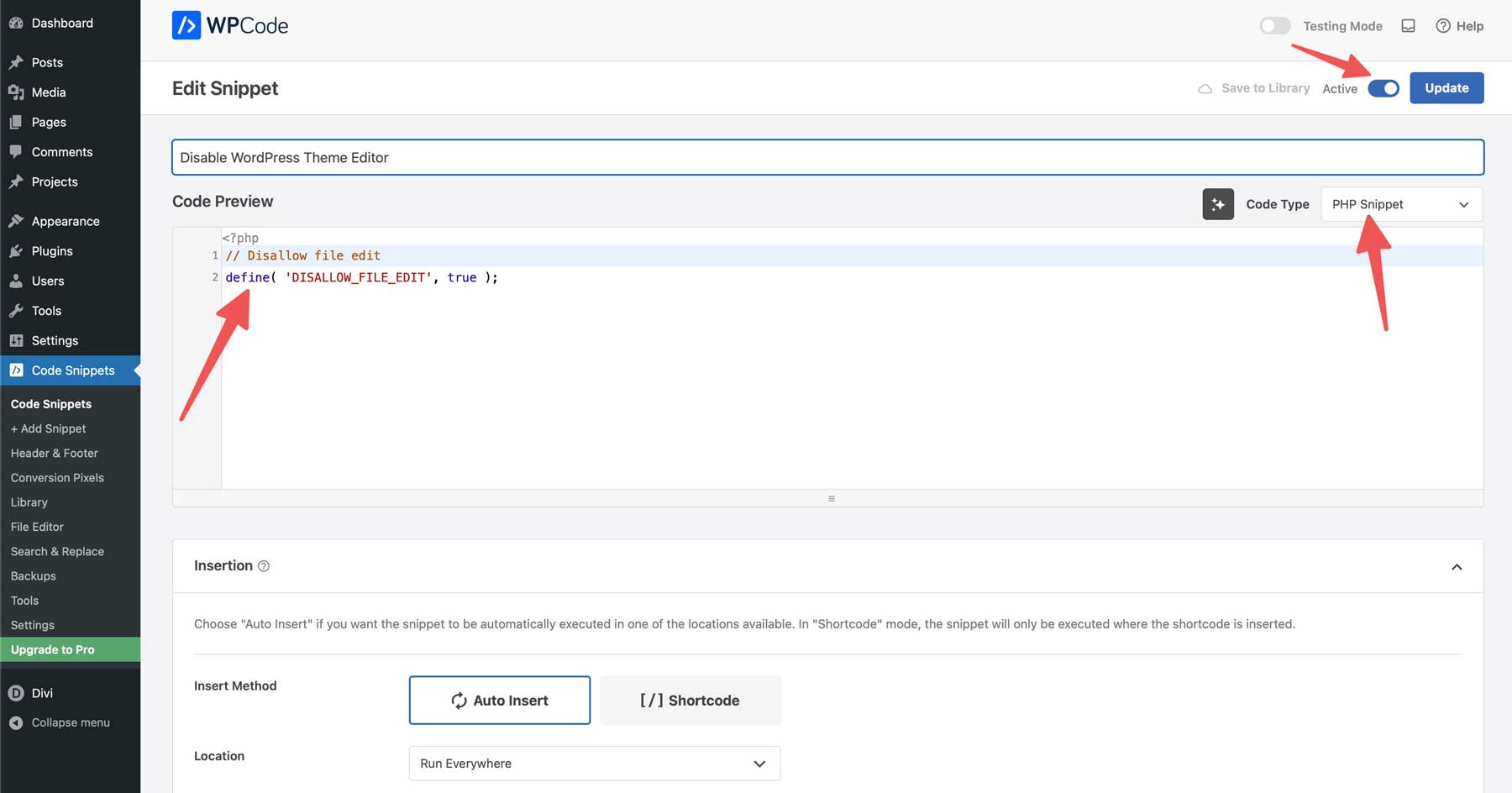

لقفل محرر الملفات لموقعك ، يمكنك تحرير ملف wp-config.php لموقعك. يتحكم هذا الملف في إعدادات المفاتيح مثل اتصال قاعدة البيانات الخاص بك وبيانات اعتماد المستخدم والمزيد ، مما يجعله المكان المثالي لفرض قاعدة على مستوى الموقع مثل تعطيل المحرر. يضمن المقتطف البسيط التغير على مستوى الخادم ، وحماية موقعك من الأذى.

يمكنك استخدام مكون إضافي مثل WPCode لإدخال مقتطف أو تحرير ملف WP-Config مباشرة عن طريق إضافة سطر أعلى من هذا كل شيء ، توقف عن التعليق:

// Disallow file edit define( 'DISALLOW_FILE_EDIT', true );

احفظ المقتطف ، ويختفي المحرر من لوحة القيادة الخاصة بك ، ويغلق نقطة دخول خطيرة مع الحد الأدنى من الجهد.

10. تصلب WordPress عن طريق تعطيل ميزات غير ضرورية

يحتوي WordPress على ميزات افتراضية-مثل XML-RPC ، وتنفيذ الملفات في التحميلات ، وتصفح الدليل-والتي يمكن أن تكون مفيدة في حالات محددة ولكنها غالبًا ما تكون بمثابة طعم هاكر. تعطيل هذه الإضافات يقلب نقاط الضعف في موقعك ، مما يجعله هدفًا أكثر صرامة دون التضحية بالوظائف الأساسية.

تعطيل XML-RPC

خذ XML-RPC ، على سبيل المثال. إنه بروتوكول مخبوز في WordPress ، مصمم في الأصل للسماح للتطبيقات الخارجية بالتحدث إلى موقعك عن بُعد. تعمل ميزات تعمل بالطاقة مثل pingbacks و trackbacks ، وإعلامك عندما يرتبط شخص ما بالمحتوى الخاص بك. ولكن اليوم ، تلاشت فائدتها. تعتمد الأدوات الحديثة على REST API بدلاً من ذلك ، و pingbacks عفا عليها الزمن إلى حد كبير (و spammy). وفي الوقت نفسه ، تظل XML-RPC مسؤولية أمنية ؛ يستغلها المتسللون لهجمات القوة الغاشمة ، أو محاولات تسجيل الدخول في الفيضانات ، أو حتى شن هجمات DDOS من خلال الساحبة في الخادم الخاص بك مع الطلبات. ما لم تكن تستخدم مكونًا إضافيًا قديمًا يتطلب ذلك ، فإن تعطيله يوزع ثقبًا يحب المهاجمين التحقيق.

يمكنك تعطيله عن طريق إضافة مقتطف إلى وظائفك.

add_filter( 'xmlrpc_enabled', '__return_false' );

قفل مجلد التحميل الخاص بك لأسفل

بقعة ضعيفة أخرى هي عمليات الإعدام PHP في مجلد التحميلات. يمكن للمتسللين تحميل ملفات PHP الخبيثة المتنايرة كصور ثم تشغيلها لإحداث الفوضى. يمكنك إيقاف هذا عن طريق إضافة ملف .htaccess إلى مجلد WP-Content/Uploads . باستخدام محرر نصوص ، قم بإنشاء ملف جديد ، وصق مقتطف رمز في الداخل ، ثم قم بتحميل الملف الجديد عبر FTP:

<Files *.php> deny from all </Files>

التصفح الدليل هو خطر ثالث. إذا تركت مفتوحة ، فإنه يتيح لأي شخص نظرة خاطفة على بنية الملف. يمكن أن يساعدك المكون الإضافي للأمان مثل Solid Security أو WPCode في تعطيل كل هذه التهديدات ببضع نقرات ، مما يؤدي إلى أتمتة عملية التصلب حتى لا تضطر إلى التوفيق بين الكود. من خلال تجريد هذه الميزات غير الضرورية ، فإنك تقفل الأبواب التي سيتمكن المتسللون من الركل.

تحصين موقع WordPress الخاص بك

إن تأمين موقع الويب الخاص بك WordPress يعني وضع الدفاعات الذكية والعملية التي تتماشى مع أفضل ممارسات WordPress للأمان. من التحديثات في الوقت المناسب وكلمات المرور القوية إلى النسخ الاحتياطية الموثوقة والإعدادات الصلبة ، تقلص هذه الخطوات مخاطرك ودافع المتسللين. أدوات مثل Divi Dash و Solid Security وغيرها تجعل البقاء في صدارة التهديدات الإلكترونية أسهل. على الرغم من أنها لن تختفي تمامًا ، إلا أن موقعًا محصنًا يمكن أن يقاومهم. ابدأ بإجراء واحد ، وبناء عليه ، وشاهد موقع WordPress الخاص بك يقف قويًا. من خلال التمسك بأفضل ممارسات WordPress للأمان ، تضمن أن موقعك يظل هدفًا صعبًا للمهاجمين.