10のWordPressセキュリティのためのベストプラクティス

公開: 2025-05-02WordPressのWebサイトは、Webの40%以上を構成しており、サイバー犯罪者の主要なターゲットとなっています。小さなブログからエンタープライズサイトに至るまで、その人気はキャッチに伴います。ハッカーは常にそれを悪用する方法を求めています。 1回のセキュリティが失効すると、ページの損傷、盗まれたデータ、または完全なサイトの買収、費用のかかる時間、お金、信頼につながる可能性があります。良いニュースは、WordPressサイトを確保することは複雑である必要はないということです。それは賢くて実行可能な習慣から始まります。この投稿では、セキュリティのためのWordPressのベストプラクティスを脅威から保護するためのセキュリティのベストプラクティスを探ります。

始めましょう。

- 1 10 WordPressセキュリティのためのベストプラクティス

- 1.1 1. WordPressコア、テーマ、プラグインを更新してください

- 1.22 。強力なパスワードと2要素認証(2FA)を使用します

- 1.3 3。安全なユーザーの役割と許可を使用します

- 1.4 4.安全なホスティングプロバイダーを選択します

- 1.5 5.優れたセキュリティプラグインをインストールします

- 1.6 6。サイトを定期的にバックアップします

- 1.77。HTTPSおよびSSL証明書を使用します

- 1.8 8。サイトのアクティビティを監視および監査します

- 1.9 9。ファイル編集へのアクセスを制限します

- 1.10 10。不要な機能を無効にすることにより、WordPressを強化します

- 2 WordPressサイトを強化します

10のWordPressセキュリティのためのベストプラクティス

この10のプラクティスのフォーカスリストは、時代遅れのソフトウェア、弱いログイン、サーバー側のギャップなど、最大のリスクに取り組み、簡単に実装します。これらの手順は、攻撃をブロックし、損傷を最小限に抑え、サイトをスムーズに実行し続けるのに役立ち、今日の最も一般的な脅威に対するバランスの取れた防御を提供します。

1. WordPressコア、テーマ、プラグインを更新してください

WordPressサイトを保護するための最も簡単な手順の1つは、コアソフトウェア、テーマ、プラグインを最新の状態に保つことです。時代遅れのソフトウェアはハッカーの遊び場であり、彼にあなたのサイトへの主要なアクセスを与えます。各バージョンの各バージョンは、ハッカーが自動化されたスクリプトで悪用できる既知の脆弱性を抱くことができます。たとえば、古いプラグインには悪意のあるコードインジェクションを可能にする欠陥がある場合がありますが、時代遅れのWordPressコアはサイトをエスカレーション攻撃にさらす可能性があります。

テーマも役割を果たします。公開されていないコードを使用した無視されたテーマは、トラブルのエントリポイントになる可能性があります。開発者は、新機能だけでなく、これらのセキュリティホールにパッチを当てるための更新をリリースします。たとえば、Diviのようなテーマを取ります。柔軟性とフロントエンドのビジュアルビルダーには人気のある選択肢ですが、しばしば気付かれないのは、セキュリティとパフォーマンスに対処するために更新を熱心に展開することです。 Diviのようなサポートされているテーマに固執することは、放棄されたコードに対処する可能性が低いことを意味します。これは、無料またはあまり知られていないテーマの一般的なリスクです。 WordPressとプラグインを最新の状態に保つこととペアリングすると、強固な基盤があります。

サイト管理ツールで更新を作成します

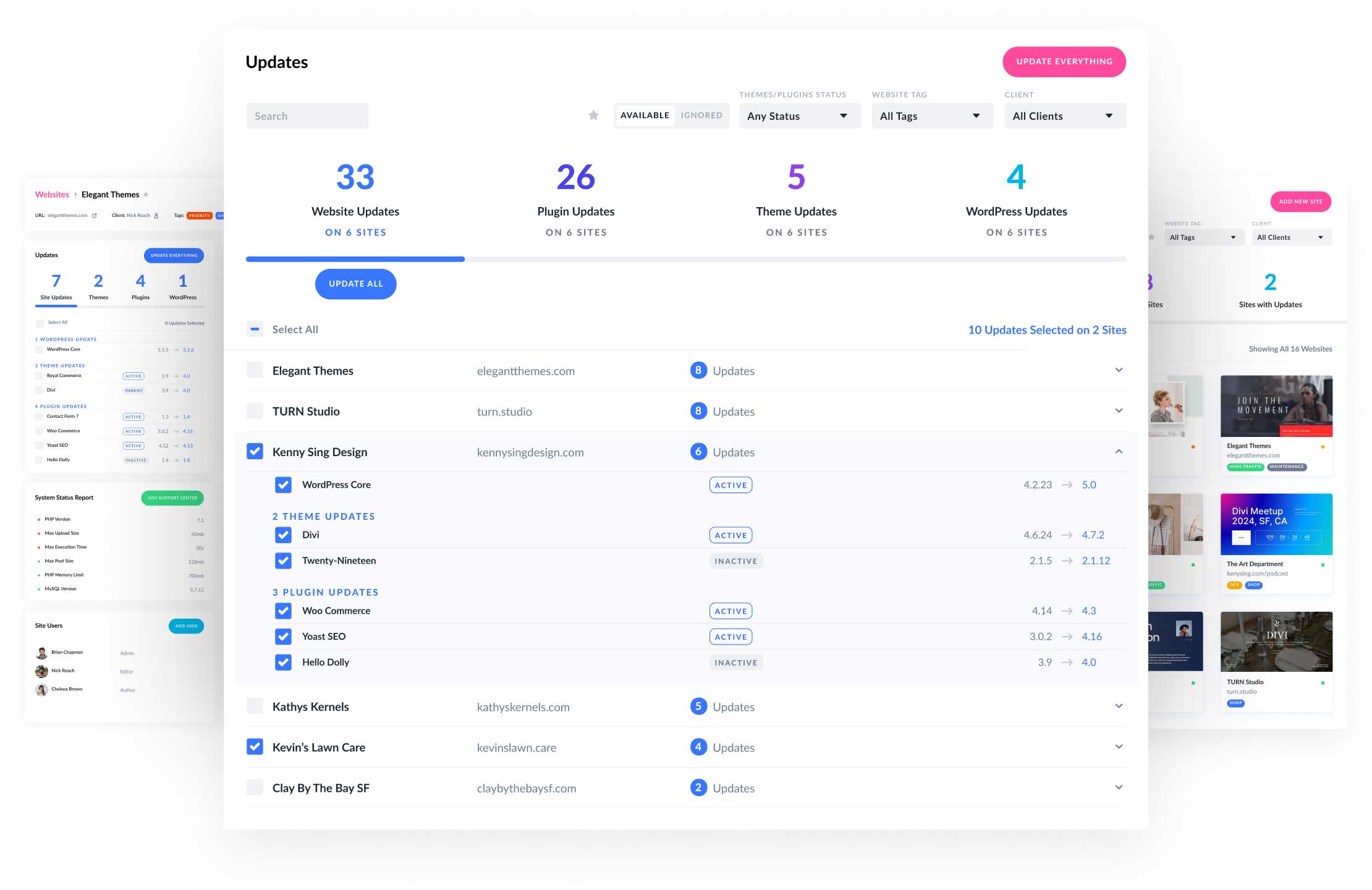

特に複数のサイトを管理する場合、手動で更新をチェックすることは退屈です。これは、サイト管理ツールが役立つ場所です。利用可能な更新を通知し、数回クリックしてそれらを適用して、プロセスを自動化することさえできます。

Divi Dashは、特にDiviユーザーの場合は素晴らしい選択です。この無料ツール(DIVIライセンスに含まれる)は、WordPressコア、テーマ、プラグインを無制限のWebサイトで監視および更新するための集中ダッシュボードを提供します。更新をスケジュールして条件で実行することもできます。これは、多くの労力をかけずにサイトを安全に保つこともできます。

Divi Dashは、Diviライセンスを購入することにより、無制限のWebサイトで無料で使用できます。

Divi + Divi Dashを取得します

Divi Dashなどのツールを介して更新を先に進むことで、サイトを維持するだけでなく、脅威に反してそれを強化することです。これは、WordPressのセキュリティのためのベストプラクティスと完全に一致し、脆弱性が悪用される前にパッチが適用されるようにします。

2。強力なパスワードと2要素認証(2FA)を使用します

パスワードはあなたのサイトの最初の防衛線ですが、弱いものはハッカーへのオープンな招待状です。サイバークリミナルは、パスワード123などの一般的なパスワードを循環させるブルートフォース攻撃を使用したり、データ侵害から盗まれた資格情報を数秒で弱いログインをクラックしたりします。侵害されたアカウントは、WordPressサイトの完全な制御を引き渡すことができ、攻撃者がデータを盗んだり、ページを編集したり、マルウェアをインストールしたりできます。文字、数字、および記号を組み合わせて使用すると、パスワードを推測またはクラッキングすることで、指数関数的に難しくなります。ハッカーが最初に試すことであるため、管理者のようなデフォルトのユーザー名を捨てることも同様に重要です。

ただし、強力なパスワードは絶対確実ではありません。また、2要素認証(2FA)も必要です。携帯電話に送信されたり、アプリで生成されたコードなど、パスワードを超えて何かを要求することにより、セキュリティの2番目のレイヤーを追加します。ハッカーは、たとえパスワードを引っ掛けても、その2番目の要素なしで立ち往生しています。 WordPressで2FAをセットアップするのは、適切なツールで簡単です。 Solid Securityなどのセキュリティプラグインは、すべてのユーザーに実施するオプションを備えた数分でそれを有効にすることができます。

プラグインを選択し、2FAを有効にし、デフォルトのユーザー名をユニークなものに交換します。これらの単純な動きは、WordPressセキュリティのベストプラクティスの基礎であるWebサイトへの不正アクセスに対する強力な障壁を生み出します。

3.安全なユーザーの役割と許可を使用します

WordPressサイトにアクセスできるすべてのユーザーは、悪意、間違い、またはハッキングされたアカウントを介して、潜在的なエントリポイントです。安全なユーザーの役割と許可を使用してアクセスを制限することは、内部違反のリスクを軽減する強力な方法です。貢献者のアカウントが侵害されている場合、エディターの特権を持つ攻撃者はプラグインをインストールしたり、ページを削除したりすることはできませんが、管理者違反は災害を綴る可能性があります。すべてにアクセスする必要がないユーザーも、偶発的な損害の確率を高め、制限されたアクセスを脅威やエラーに対する保護手段にします。

WordPressは、管理者、編集者、著者、貢献者、サブスクライバーの組み込みのユーザーロールでこれを簡単にします。それぞれがコントロールのレベルが低下します。誰かが必要とするものに基づいて最小限の特権を割り当てます。たとえば、ブログライターは、投稿を作成および公開できるように著者にする必要がありますが、サイトの設定に触れることはできません。ユーザーを割り当てる役割、自分のために管理者アカウントを予約するか、プラグイン、テーマ、またはコア設定を本当に管理する必要がある信頼できる少数の人。権限を締めて、攻撃面を縮小し、サイトの敏感な領域をロックダウンしたままにしています。

4.安全なホスティングプロバイダーを選択します

WordPressホスティングプロバイダーは、WordPressサイトを駐車する単なる場所ではなく、セキュリティ戦略の基盤です。保護されていないホストは、他のすべてのベストプラクティスを釘付けにしたとしても、サイトを公開できます。ホスティングはセキュリティに大きな影響を与えます。サーバーレベルの保護、脆弱性がどれだけ速くパッチされているか、攻撃による違反またはダウンタイムからデータが安全であるかどうかを決定します。安価またはあまり知られていないホストは、ファイアウォール、アップデート、またはバックアップをskimpり、ハッカーのためにサイトを低いフルーツに変える可能性があります。反対に、安全なプロバイダーは要塞のように機能し、あなたがそこにいることを知る前にあなたのサイトを脅威から保護します。

WordPressホストを選択するときは、強力なセキュリティ機能に優先順位を付けます。サイトと訪問者の間でデータを暗号化するための無料のSSL証明書を探してください。 Webアプリケーションファイアウォール(WAF)は必須であり、SQLインジェクションやクロスサイトスクリプトの試みなどの悪意のあるトラフィックを除外します。自動バックアップは、ランサムウェアや偶発的なデータ損失からあなたを救うことができますが、DDOS保護は交通洪水時にサイトをオンラインに保ちます。

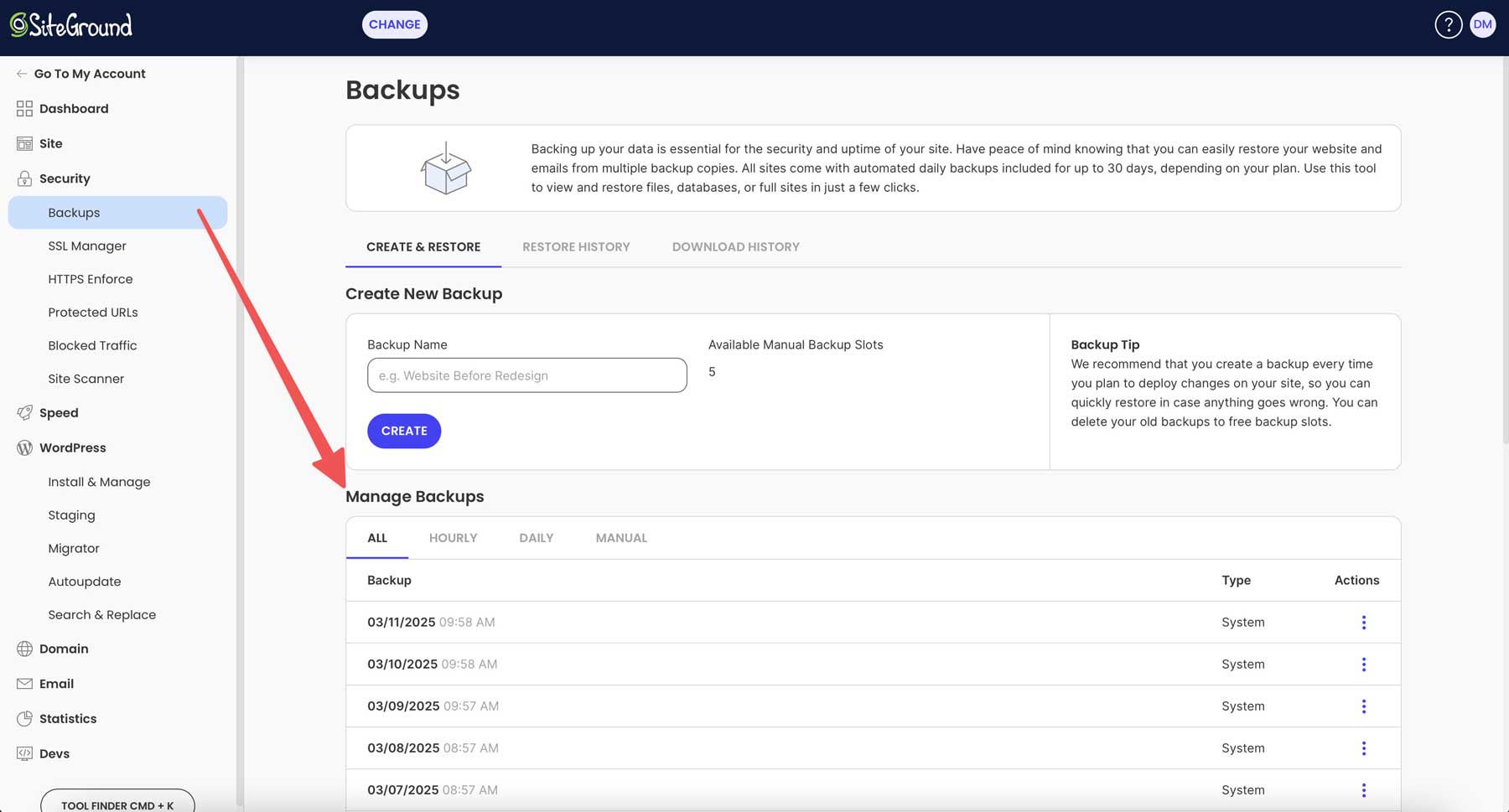

HostingerやSitegroundなどのプロバイダーは、ホスティングの最大の選択肢として際立っています。 Hostingerは、すべてのプラン、毎日のバックアップ、およびすべての脅威をブロックするセキュリティで無料のSSLを提供します。 Sitegroundは、カスタムWAF、AI駆動型のアンチボットツール、自動バックアップなどでゲームを上げ、サイトがロックダウンされ、稲妻の延長を保証します。適切なホストを選択することは、WordPressのセキュリティのベストプラクティスの重要な部分です。

5.優れたセキュリティプラグインをインストールします

WordPressには、最新の脅威をかわすほど堅牢なセキュリティツールが組み込まれていませんが、優れたセキュリティプラグインはそのギャップを埋めることができます。いくつかのセキュリティプラグインが2FAでサイトを安全に保つのに役立つ方法について既に触れていますが、通常はそれ以上のことをしています。彼らは、ブルートフォースの攻撃やマルウェア注入など、不審な活動を監視し、リアルタイムで脅威をブロックすることができ、状況が完全に制御不能になる前にあなたに警告することができます。セキュリティプラグインがなければ、積極的な防御ではなく希望に依存し、適切なセットアップで冷たく停止する可能性のあるリスクにサイトをさらします。

選択するいくつかの傑出したオプションがあります。 WordFenceは人気のある自由な選択であり、リアルタイムの脅威ブロッキング、ファイアウォール、マルウェアスキャンを提供し、すべてが絶えず更新された脅威データベースに支えられています。 Sucuriは、クラウドベースのファイアウォールとディープマルウェアクリーンアップツールをもたらします。これは、サーバーを超えて拡張される保護が必要な場合に理想的です。前述の別のプラグイン(Solid Security)は、使いやすさ、ログインのロックダウン、数回のクリックで一般的な問題のパッチを適用しています。

6。サイトを定期的にバックアップします

WordPressサイトがどれほど安全であっても、ハッキング、サーバーのクラッシュ、またはプラグインの更新に障害が発生した場合でも、ハードワークを即座に一掃することができます。定期的なバックアップはあなたのセーフティネットであり、あなたのサイトを事前災害状態に復元できるようにすることにより、損害を軽減します。攻撃者がマルウェアまたはランサムウェアを使用してロックアウトした場合、最近のバックアップは、ダイムを支払うこともゼロから開始せずにロールバックできることを意味します。同じことが偶発的な障害にも当てはまります。バックアップにより、潜在的な大惨事が軽微なしゃっくりになります。 1つでも、サイトの生存に合わせてギャンブルをしています。

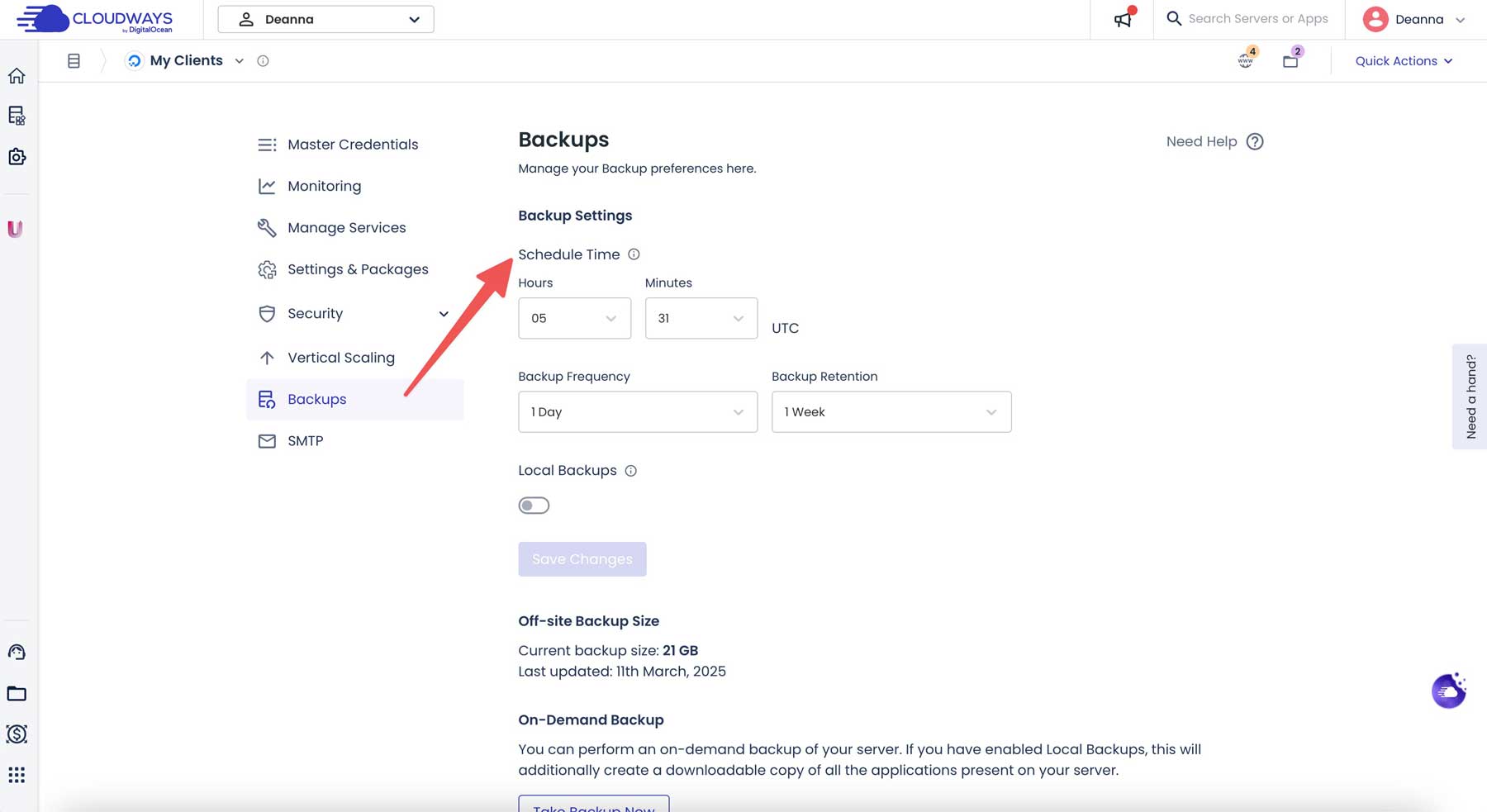

Cloudwaysのような多くの優れたホスティングプロバイダーには、計画の一部として自動バックアップが含まれており、スナップショットを毎日または毎週保存しています。ただし、すべてのホスティングプロバイダーが行っているわけではありません。そのため、バックアッププラグインが重要です。バックアップソリューションを追加すると、さらにコントロールと安心が得られます。

UpdraftPlusは、毎日、毎週、または毎月のバックアップをスケジュールし、Googleクラウド、Dropbox、その他のオプションに安全に保存します。 Jetpackバックアップのような他のものは、リアルタイムのセーブとワンクリックの復元を提供します。このようなプラグインは、いつでもどこでもアクセスできるサイトのコピーを保証します。それを設定し、それを忘れて、あなたのサイトが何かから跳ね返る準備ができていることを知ってください。これは、セキュリティのためのWordPressのベストプラクティスの重要な要素です。

7. HTTPSおよびSSL証明書を使用します

Secure Socket Layer(SSL)証明書を搭載したHTTPSは、サイトと訪問者の間でデータを暗号化し、不気味なアクターから安全に保ちます。それがなければ、ハッカーは、中間者(MITM)攻撃を通じて、ログイン、フォーム、または支払いの詳細を傍受できます。また、SSLはコンテンツの改ざんをブロックし、信頼を高めます。SSLのないサイトは、安全でないとブラウザによってフラグを立てます。潜在的な顧客がこのようなエラーに遭遇したとき、それは彼らを怖がらせ、おそらくあなたのサイトに戻らないでしょう。

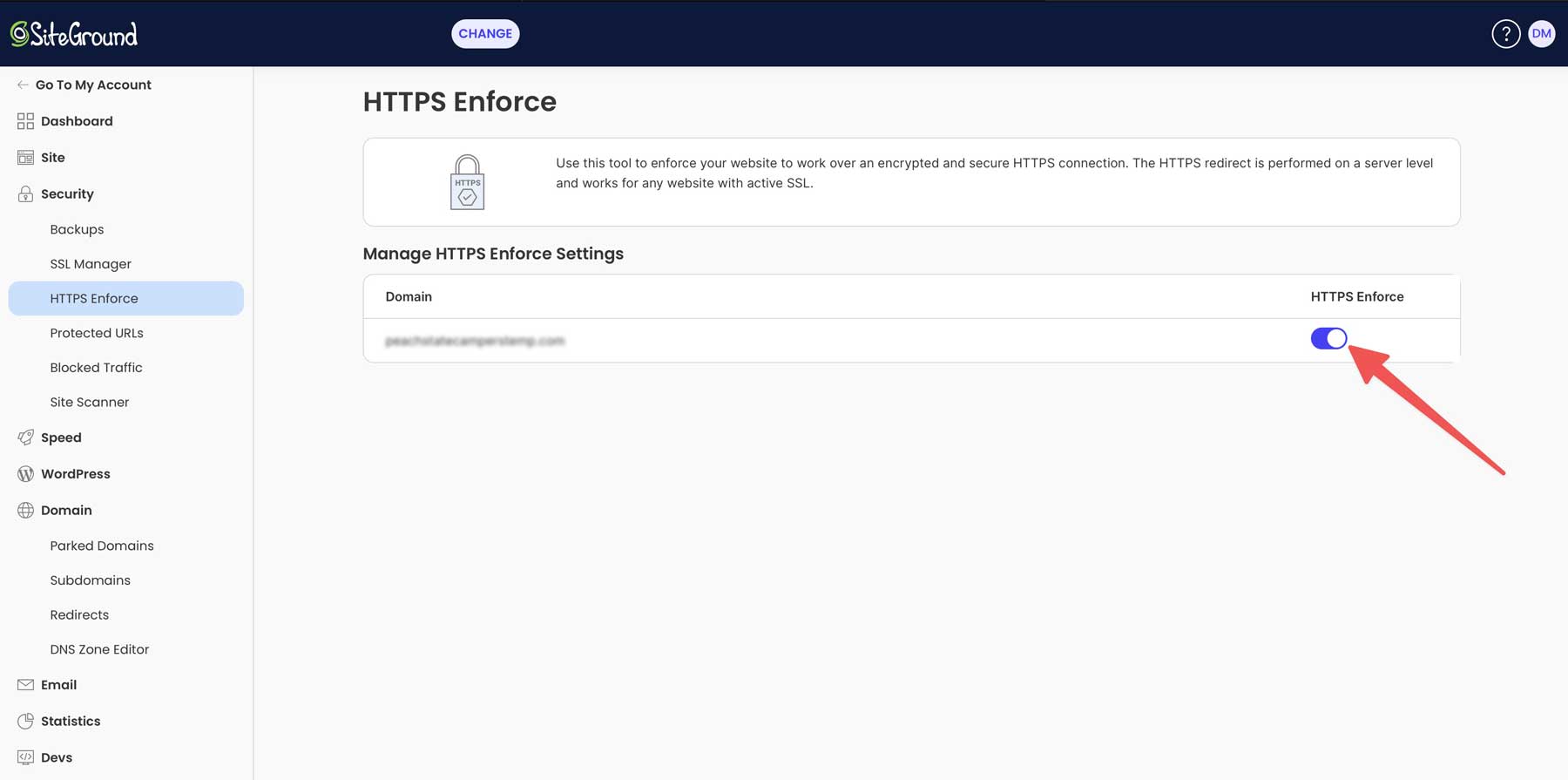

Let's Encrypt(無料オプション)、ホスティングプロバイダーを介して、またはNamecheapのようなプロバイダーから購入することにより、SSL証明書を取得するには、いくつかの方法があります。ほとんどの評判の良いホストは、すべてのプランで無料のSSL証明書をバンドルし、サインアップ時に自動構成されることもあります。 Sitegroundを使用すると、サイトツールダッシュボードを介してアクティブになり、数回クリックしてHTTPSにひっくり返します。

Sitegroundを使用すると、ビルトインツールを使用してHTTPSを実施することもできます。 SSLがアクティブになった後、すべてのトラフィックにサーバーレベルでHTTPSに強制することができます。 Speed Optimizerプラグインを使用して、WordPressダッシュボードを介してHTTPを実施する簡単な方法も提供します。 HTTPSの実施は、HTTPリンクをHTTPSに変換し、サイトを警告なしに保つことにより、トラフィックとオートフィックスの混合コンテンツをリダイレクトします。

8。サイトのアクティビティを監視および監査します

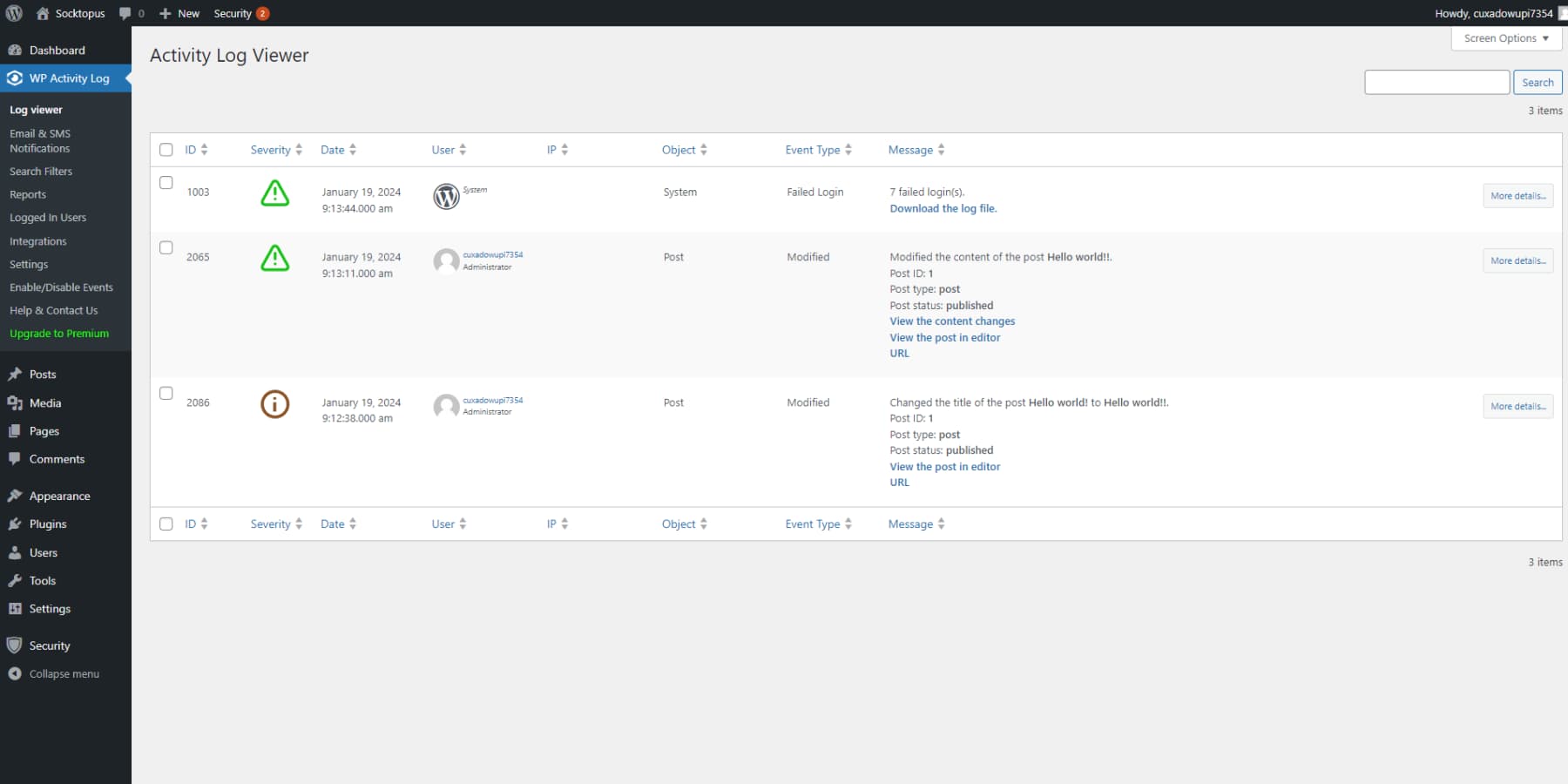

疑わしい活動を早期に発見すると、復帰のポイントに達する前に違反を止めることができます。監視がなければ、損害が発生するまで脅威に盲目になります。アクティビティログは、誰が何をしているのかを明らかにし、いつ赤い旗を見つけて決定的に応答できるようにします。

優れたアクティビティログプラグインはこれを簡単にします。 WPアクティビティログは、ユーザーアクション、プラグインの変更、ログインの試みを記録し、定期的なレビューが赤旗を明らかにします。

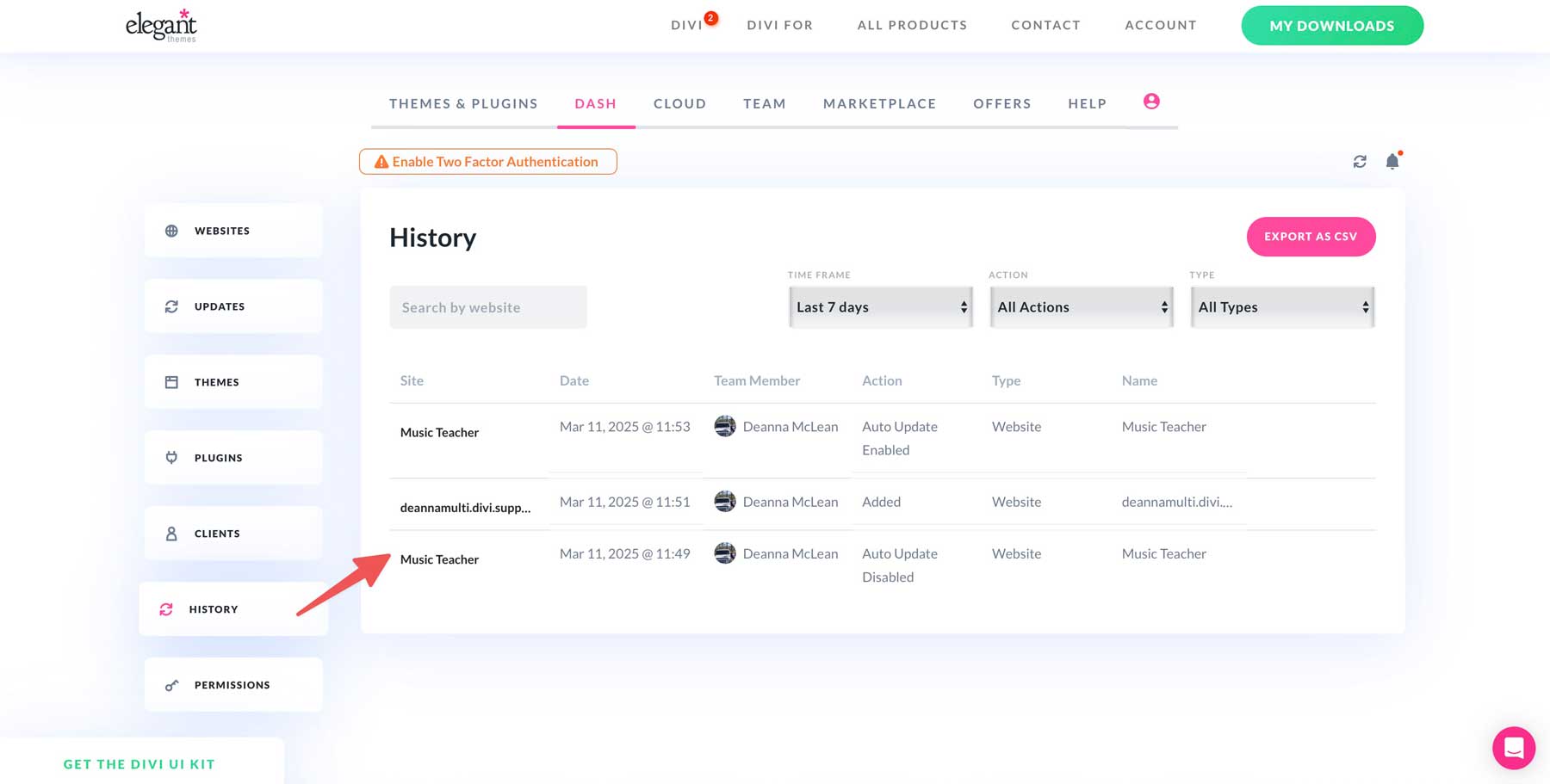

Diviユーザーには、Divi Dashが履歴ツールを備えた強力な代替品を提供します。エレガントなテーマのメンバー領域からアクセスできるこの機能は、接続されたすべてのWebサイトでのユーザーアクティビティとプラグインの更新の完全な概要を提供します。特定のWebサイト、時間枠、アクション、またはタイプでフィルタリングでき、情報を簡単に見つけることができます。

Divi Dashの履歴ツールと日常的なチェックをペアリングすると、潜在的な脅威を先取りし、サイト管理とセキュリティを1つの直感的なパッケージにブレンドします。監視は、WordPressセキュリティのベストプラクティスのしばしば見過ごされている部分ですが、積極的に保つためには不可欠です。

9。ファイルの編集へのアクセスを制限します

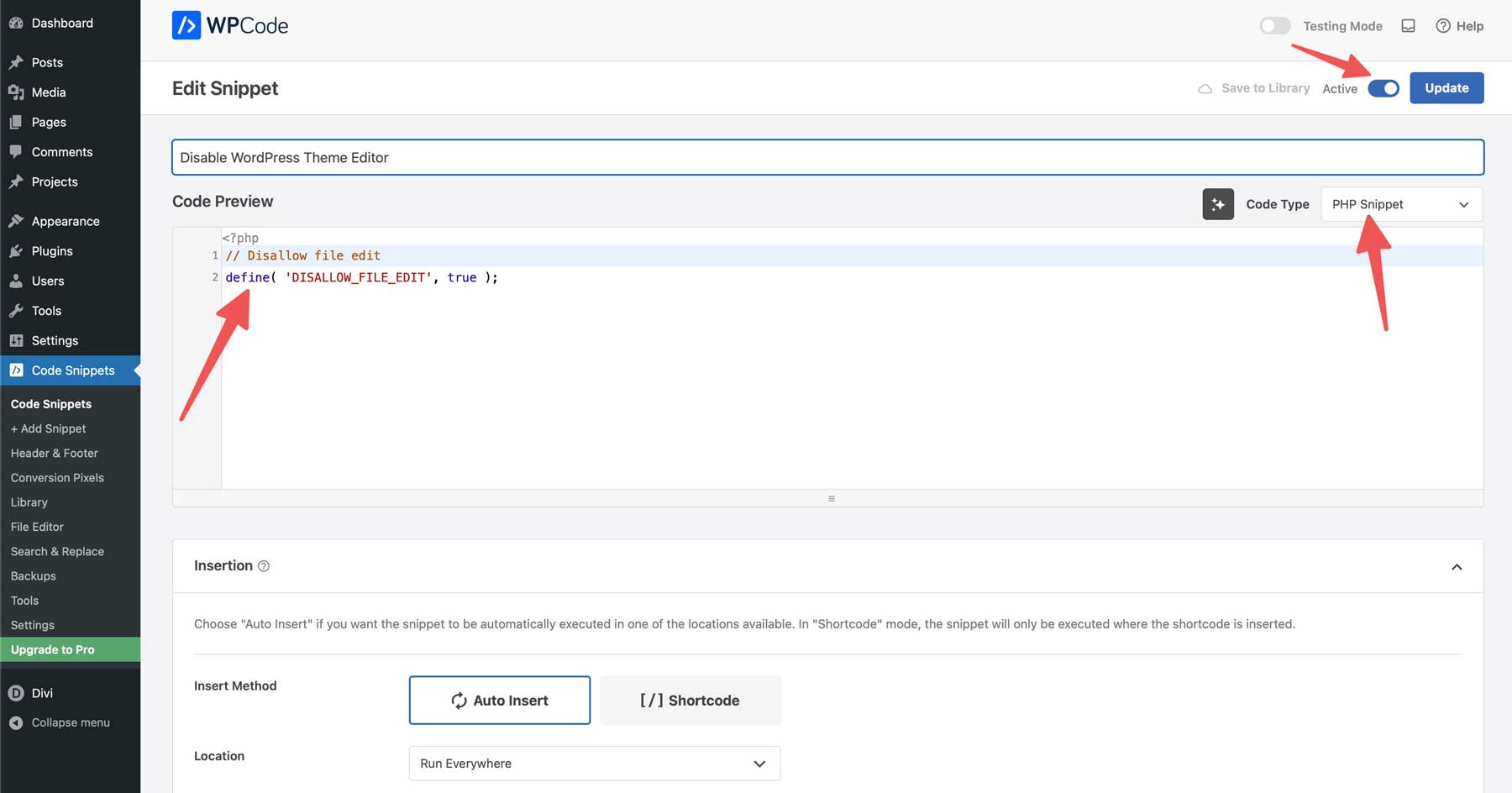

WordPressの組み込みコードエディターにより、管理者はダッシュボードから直接テーマとプラグインを調整できますが、これは両刃の剣です。迅速な編集には便利ですが、このツールは明白なセキュリティリスクです。攻撃者が管理者アクセスを手に入れる場合、エディターを悪用して、バックドア、スパイウェア、またはリダイレクトスクリプトなどの悪意のあるコードを注入できます。これらの悪い俳優がいなくても、技術に精通していないユーザーによる正直な間違いは、あなたのサイトをクラッシュさせたり、新しい脆弱性を暴露したりする可能性があります。左に有効になっているため、混乱への公開招待状であり、妥協した単一のアカウントを本格的な災害に変えます。 ITの無効化は、FTPやステージングサイトなどのより安全なチャネルを介して編集を強制します。このサイトでは、変更をテキストしてバックアップを便利に保つことができます。

サイトのファイルエディターをロックダウンするには、サイトのwp-config.phpファイルを編集できます。このファイルは、データベース接続、ユーザー資格情報などの重要な設定を制御し、エディターを無効にするなどのサイト全体のルールを実施するのに最適な場所になります。シンプルなスニペットにより、サーバーレベルに変更が付着し、サイトが危害から保護されます。

WPCodeなどのプラグインを使用してスニペットを挿入したり、WP-Configファイルを直接編集したりすることができます。

// Disallow file edit define( 'DISALLOW_FILE_EDIT', true );

スニペットを保存すると、編集者はダッシュボードから消滅し、最小限の労力で危険なエントリポイントを密閉します。

10。不要な機能を無効にすることにより、WordPressを強化します

WordPressには、XML-RPC、アップロードでのファイル実行、ディレクトリブラウジングなどのデフォルト機能があります。これは、特定の場合に便利ですが、多くの場合ハッカーベイトとして機能します。これらのエキストラを無効にすると、サイトの脆弱性がトリムされ、コア機能を犠牲にすることなく、より厳しいターゲットになります。

XML-RPCを無効にします

たとえば、XML-RPCを使用してください。これは、外部アプリがリモートでサイトに通信できるように設計されたWordPressに焼き付けられたプロトコルです。 PingbacksやTrackbacksなどの機能を搭載し、誰かがコンテンツにリンクしたときに通知します。しかし、今日、その有用性は衰退しています。最新のツールは代わりにREST APIに依存しており、ピングバックはほとんど陳腐化(およびスパム)です。一方、XML-RPCは引き続きセキュリティ責任です。ハッカーは、ブルートフォースの攻撃、洪水のログインの試み、またはリクエストでサーバーを圧倒することでDDOS攻撃を起動するためにそれを活用します。それを要求するレガシープラグインを使用している場合を除き、攻撃者がプローブが大好きな穴を無効にします。

functions.php(子のテーマが必要)にスニペットを追加するか、さらに良いことに、WPCodeを使用してテーマファイルに触れずにサイトにドロップすることで無効にできます。

add_filter( 'xmlrpc_enabled', '__return_false' );

アップロードフォルダーをロックダウンします

もう1つの弱点は、アップロードフォルダーのPHP実行です。ハッカーは、画像を偽装した悪意のあるPHPファイルをアップロードしてから、それらを実行して大混乱をもたらすことができます。 .htaccessファイルをWP-Content/uploadsフォルダーに追加することで、これを停止できます。テキストエディターを使用して、新しいファイルを作成し、コードスニペットを内部に貼り付けてから、FTPを介して新しいファイルをアップロードします。

<Files *.php> deny from all </Files>

ディレクトリブラウジングは3番目のリスクです。開いたままにしておくと、ファイル構造を覗くことができます。 Solid SecurityやWPCodeなどのセキュリティプラグインは、数回クリックしてこれらの脅威をすべて無効にして、コードをジャグリングする必要がないように硬化プロセスを自動化するのに役立ちます。これらの不要な機能を剥奪することで、ドアをロックしているハッカーは、それ以外の場合はキックダウンできるでしょう。

WordPressサイトを強化します

WordPressのWebサイトを保護するということは、WordPressのセキュリティのためのベストプラクティスと一致する、スマートで実用的な防御を重ねることを意味します。タイムリーな更新や強力なパスワードから信頼性の高いバックアップや硬化設定まで、これらの手順はリスクを縮小し、ハッカーをかわします。 Divi Dash、Solid Securityなどのツールは、サイバーの脅威よりも先を行くことができます。それらは完全に消えることはありませんが、強化されたサイトはそれらに耐えることができます。 1つのアクションから始めて、それに基づいて構築し、WordPressサイトが強く立つのを見てください。 WordPressのセキュリティのためのベストプラクティスに固執することにより、サイトが攻撃者にとって厳しいターゲットであることを確認します。