WordPress 漏洞报告:2021 年 8 月,第 2 部分

已发表: 2021-08-11易受攻击的插件和主题是 WordPress 网站被黑的第一大原因。 由 WPScan 提供支持的每周 WordPress 漏洞报告涵盖了最近的 WordPress 插件、主题和核心漏洞,以及如果您在网站上运行易受攻击的插件或主题之一该怎么办。

每个漏洞的严重性等级为低、中、高或严重。 负责任地披露和报告漏洞是确保 WordPress 社区安全的一个组成部分。

作为迄今为止最大的 WordPress 漏洞报告之一,请与您的朋友分享这篇文章,以帮助宣传并让 WordPress 对每个人都更安全。

WordPress 核心漏洞

1. 全站公告WP

插件:全站通知 WP

漏洞:经过身份验证的存储型 XSS

已修补版本:2.3

严重性评分:低

2. 营业时间指标

插件:营业时间指标

漏洞:经过身份验证的存储型 XSS

已修补版本:2.3.5

严重性评分:低

3. 粗体页面构建器

插件:粗体页面生成器

漏洞:PHP 对象注入

修补版本:3.1.6

严重性评分:中等

4. ShareThis Dashboard for Google Analytics

插件:用于 Google Analytics 的 ShareThis 仪表板

漏洞:反射跨站脚本(XSS)

修补版本:2.5.2

严重性评分:高

5. 故事长

插件: StoryChief

漏洞:反射跨站脚本(XSS)

已修补版本:1.0.31

严重性评分:高

插件: StoryChief

漏洞:经过身份验证的存储跨站脚本 (XSS)

已修补版本:1.0.31

严重性评分:低

6. WP LMS

插件: WP LMS

漏洞:未经身份验证的任意用户现场版/创建

已修补版本:1.1.5

严重性评分:中等

7. VDZ Google Analytics 或 Google Tag Manager / GTM

插件: VDZ Google Analytics 或 Google Tag Manager / GTM

漏洞:经过身份验证的存储型 XSS

已修补版本:1.6.0

严重性评分:低

插件: VDZ Google Analytics 或 Google Tag Manager / GTM

漏洞:经过身份验证的存储型 XSS

已修补版本:1.4.9

严重性评分:低

8. 煮熟

插件:熟

漏洞:未经身份验证的反射跨站脚本 (XSS)

已修补版本:1.7.9.1

严重性评分:中等

9. 电子邮件编码器 - 保护电子邮件地址

插件:电子邮件编码器 - 保护电子邮件地址

漏洞:反射跨站脚本

已修补版本:2.1.2

严重性评分:中等

10. SMS 警报订单通知 – WooCommerce

插件:短信提醒订单通知 – WooCommerce

漏洞:经过身份验证的跨站点脚本

修补版本:3.4.7

严重性评分:低

11. HM 多重角色

插件: HM 多重角色

漏洞:任意角色变更

已修补版本:1.3

严重性评分:严重

12.WP自定义登录

插件: WP 自定义登录

漏洞:经过身份验证的存储跨站脚本 (XSS)

已修补版本:无已知修复

严重性评分:低

13. 用户权限访问管理器

插件:用户权限访问管理器

漏洞:访问限制绕过

已修补版本:无已知修复

严重性评分:中等

14.江切官网小程序

插件:江切官网小程序

漏洞:经过身份验证的 SQL 注入

已修补版本:1.1.1

严重性评分:严重

15. Welcart 电子商务

插件: Welcart电子商务

漏洞:未经身份验证的信息泄露

修补版本:2.2.8

严重性评分:高

插件: Welcart电子商务

漏洞:经过身份验证的系统信息泄露

修补版本:2.2.8

严重性评分:中等

16. 亮点

插件:突出显示

漏洞:经过身份验证的存储跨站点脚本

修补版本:0.9.3

严重性评分:低

17. 符合 GDPR 和 CCPA 的 Cookie 通知和同意横幅

插件:用于 GDPR 和 CCPA 合规性的 Cookie 通知和同意横幅

漏洞:经过身份验证的存储型 XSS

已修补版本:1.7.2

严重性评分:低

18. 豆荚

插件: Pods

漏洞:多重身份验证存储跨站脚本(XSS)

补丁版本:2.7.29

严重性评分:低

WordPress 主题漏洞

关于负责任披露的说明

您可能想知道为什么要披露一个漏洞,如果它为黑客提供了攻击的漏洞。 好吧,安全研究人员发现漏洞并将其私下报告给软件开发人员是很常见的。

在负责任的披露下,研究人员的初始报告是私下向拥有该软件的公司的开发人员提交的,但同意在补丁发布后发布完整的详细信息。 对于重大安全漏洞,可能会稍微延迟披露漏洞,让更多人有时间修补。

安全研究人员可以为软件开发人员提供一个截止日期以响应报告或提供补丁。 如果没有达到这个期限,那么研究人员可能会公开披露该漏洞,迫使开发者发布补丁。

公开披露漏洞并看似引入零日漏洞(一种没有补丁且正在野外利用的漏洞)可能会适得其反。 但是,这是研究人员必须向开发人员施压以修补漏洞的唯一手段。

如果黑客发现了该漏洞,他们可以悄悄地使用漏洞利用程序并对最终用户(也就是您)造成损害,而软件开发人员仍然满足于不修补漏洞。 在披露漏洞方面,Google 的 Project Zero 也有类似的指导方针。 无论漏洞是否已修补,他们都会在 90 天后发布漏洞的完整详细信息。

如何保护您的 WordPress 网站免受易受攻击的插件和主题的影响

从这份报告中可以看出,每周都会披露许多新的 WordPress 插件和主题漏洞。 我们知道很难掌握每个报告的漏洞披露情况,因此 iThemes Security Pro 插件可以轻松确保您的站点没有运行具有已知漏洞的主题、插件或 WordPress 核心版本。

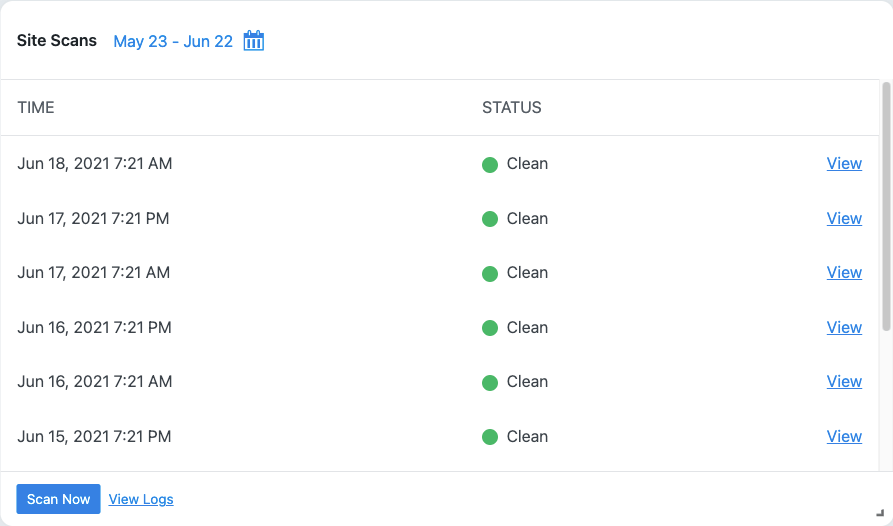

1. 打开 iThemes Security Pro 站点扫描仪

iThemes Security Pro 插件的 Site Scanner 会扫描 WordPress 网站被黑的第一大原因:过时的插件和具有已知漏洞的主题。 站点扫描程序会检查您的站点是否存在已知漏洞,并在可用时自动应用补丁。

要在新安装时启用站点扫描,请导航到插件内功能菜单上的站点检查选项卡,然后单击切换开关以启用站点扫描。

要触发手动站点扫描,请单击站点扫描安全仪表板卡上的立即扫描按钮。

如果站点扫描检测到漏洞,请单击漏洞链接以查看详细信息页面。

在站点扫描漏洞页面上,您将看到是否有针对该漏洞的修复程序。 如果有可用的补丁,您可以单击“更新插件”按钮在您的网站上应用此修复程序。

2.开启版本管理

iThemes Security Pro 中的版本管理功能与站点扫描集成,以在过时的软件更新速度不够快时保护您的站点。 如果您在网站上运行易受攻击的软件,即使是最强大的安全措施也会失败。 如果存在已知漏洞且补丁可用,这些设置可以通过选项自动更新到新版本,从而帮助保护您的站点。

从 iThemes Security Pro 的设置页面,导航到功能屏幕。 单击站点检查选项卡。 从这里,使用切换来启用版本管理。 使用设置工具,您可以配置更多设置,包括您希望 iThemes Security Pro 如何处理 WordPress、插件、主题和额外保护的更新。

确保在修复漏洞时选择自动更新框,以便 iThemes Security Pro 在修复站点扫描程序发现的漏洞时自动更新插件或主题。

3. 当 iThemes Security Pro 在您的网站上发现已知漏洞时收到电子邮件警报

启用站点扫描计划后,前往插件的通知中心设置。 在此屏幕上,滚动到站点扫描结果部分。

单击该框以启用通知电子邮件,然后单击“保存设置”按钮。

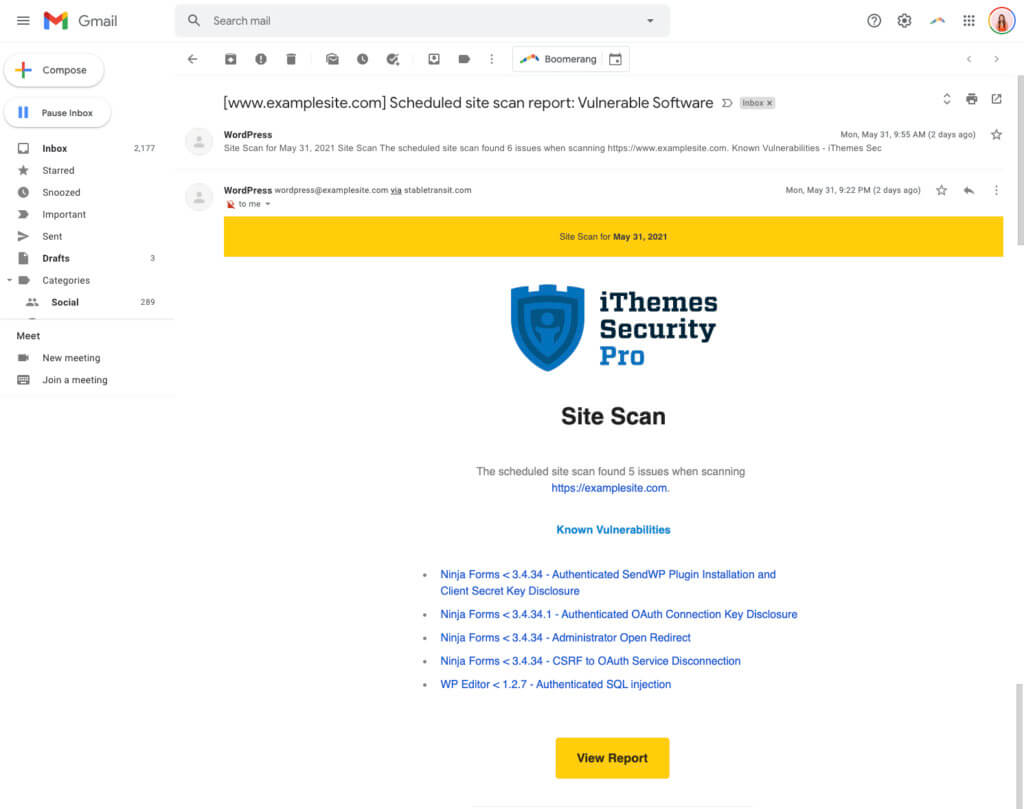

现在,在任何计划的站点扫描期间,如果 iThemes Security Pro 发现任何已知漏洞,您将收到一封电子邮件。 电子邮件看起来像这样。

获取 iThemes Security Pro 并在今晚轻松一点

iThemes Security Pro 是我们的 WordPress 安全插件,提供 50 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全专业版

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。