8 anteturi de securitate HTTP pe care trebuie să le utilizați pentru a îmbunătăți securitatea

Publicat: 2022-04-08Antetul HTTP Security este una dintre cele mai de bază, dar puternice părți ale securității web. Cu ajutorul acestor măsuri de securitate, veți putea crește securitatea aplicației dvs. web la nivelul următor. Îți apără site-ul de toate atacurile pe care site-ul tău probabil trebuie să le întâmpine.

Aceste anteturi de securitate HTTP sunt atât de puternice încât, atunci când le activați, vă protejează site-ul web de unele atacuri obișnuite, cum ar fi clickjacking, injectare de cod, cross-site scripting și multe altele.

Deci, în această postare, vă vom explica totul despre lista antetelor de securitate HTTP, cum pot fi benefice și cum le puteți implementa.

Rămâneți pe fază și să începem!

Ce este HTTP Security Header?

Practic, un antet de securitate HTTP este un set de comenzi sau directive care sunt schimbate între browserul dvs. web (sau orice client web) și un server web pentru a specifica detaliile legate de securitate ale comunicării HTTP. Aceste schimburi sau partajarea de informații fac parte din protocolul HTTP. Aceste comenzi sau directive indică browserului dumneavoastră ce este permis să arate sau nu, pentru site-ul dvs. web, pentru a asigura securitatea acestuia și nicio injecție de malware.

Aceste comenzi de antet de securitate HTTP ajută la protejarea atât a browserului web, cât și a site-ului dvs. de orice amenințări de securitate, cum ar fi atacul hackerilor sau injectarea de cod rău intenționat . Deci, această strategie de securitate acționează ca un sistem general de apărare.

De ce trebuie să implementați antetul de securitate HTPP?

După cum ați observat deja, pe internet au circulat mai multe articole și rapoarte despre creșterea maximă a atacurilor cibernetice și a cazurilor de încălcare a datelor în ultimii ani. Iar unul dintre principalii vinovați ai tuturor acestor accidente sunt măsurile de securitate slabe și configurările greșite.

Aceste anteturi de securitate HTTP ajută la oprirea unora dintre cele mai comune atacuri de hacker, injecții de malware, clickjacking, injectare de script rău intenționat etc. Ele oferă un strat suplimentar de protecție prin restricționarea unor activități între server și browser web, în timp ce aplicația web este alergare.

Deși au existat multe antete HTTP disponibile, ideea este pe care ar trebui să le implementați pentru a obține o protecție mai bună. La fel ca orice tehnologie web care se schimbă în timp, noile anteturi HTTP vor apărea și vor merge în funcție de suportul browserului.

Deci, devine esențial pentru dvs. să decideți ce antet HTTP ar trebui să implementați și care nu, dar deocamdată trebuie să implementați aceste 8 liste de antet de securitate HTTP, astfel încât să puteți obține protecție împotriva unora dintre cele mai comune amenințări.

În plus față de acesta, antetul HTTP Security poate ajuta și la îmbunătățirea scorului SEO al site-ului dvs. web.

Executați verificarea antetelor de securitate

Înainte de a continua, primul lucru pe care trebuie să-l faceți este să efectuați o verificare a antetului de securitate pe site-ul dvs. Cu ajutorul căruia îți va fi ușor să vezi care sunt anteturile de securitate esențiale care lipsesc de pe site-ul tău.

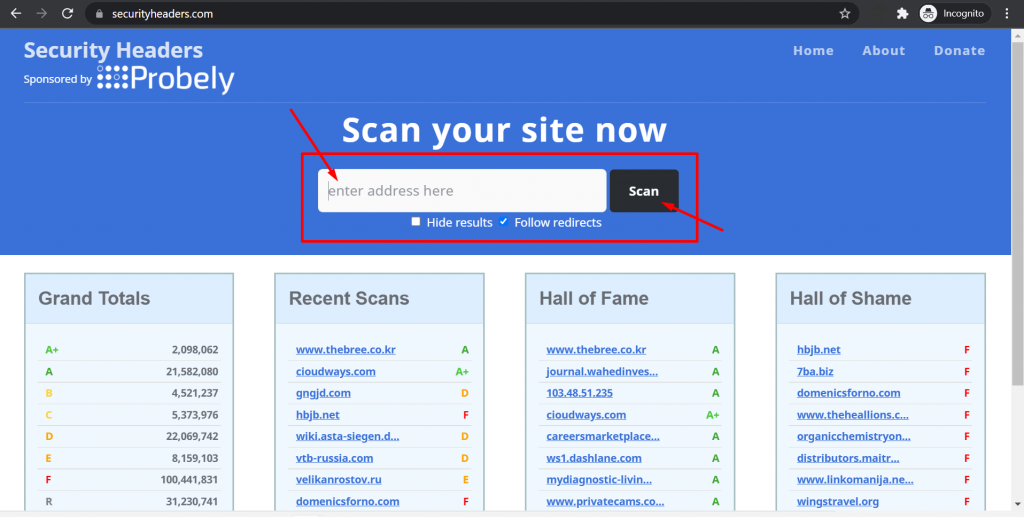

Pentru a face acest lucru, trebuie să vizitați site-ul web antete de securitate și să introduceți adresa site-ului dvs., așa cum se arată în imaginea de mai jos:

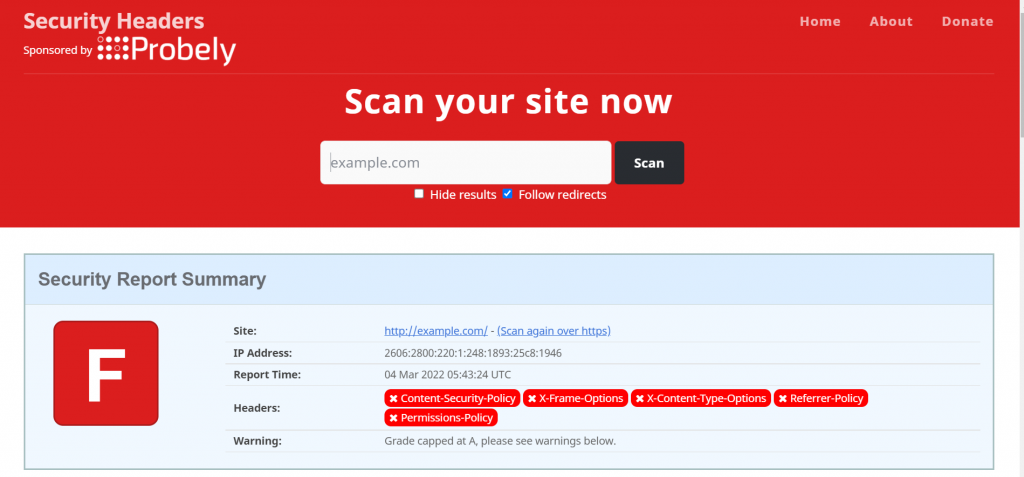

Când introduceți adresa URL a site-ului dvs. și apăsați butonul Scanare, va fi generat un raport cuprinzător, care arată toate anteturile de securitate HTTP lipsă, dacă există, în culoare roșie și o notă care arată cât de sigur este site-ul dvs.

Din imaginea de mai sus, puteți vedea anteturile de securitate HTTP nedetectate. pe care le-am explicat și enumerat mai jos secțiunea.

Cele mai importante liste de anteturi de securitate HTTP

Să vedem câteva dintre cele mai importante anteturi de securitate HTTP pe care trebuie să le implementați în aplicațiile dvs. web pentru a îmbunătăți securitatea și a activa un strat suplimentar de protecție.

1. Opțiuni X-Frame

Pentru prima dată, Microsoft a introdus opțiunile X-Frame în Microsoft Internet Explorer, care ajută la protejarea împotriva injectării de scripturi rău intenționate sau a atacurilor de scripturi între site-uri. Acest antet de securitate HTTP vă protejează iFrame-urile site-ului dvs., solicitând browserelor să întrebe dacă să proceseze iFrame pe site sau nu.

În principal, protejează de toate atacurile de tip clickjacking în care un atacator implementează mai multe straturi pe un link sau buton pentru a redirecționa utilizatorii către o altă pagină și a le fura informațiile vitale.

Sintaxa de urmat:

|

1 2 3 |

X - Frame - Options : DENY X - Frame - Options : SAMEORIGIN X - Frame - Options : ALLOW - FROM < em > URL < / em > |

Instrucțiuni Explicație:

DENY : Această directivă nu va permite redarea iFrame-ului

SAMEORIGIN: Această directivă va permite redarea iFrame-urilor numai cu aceeași origine.

ALLOW- FROM: Această directivă va permite redarea iFrame-ului numai de la o anumită adresă URL.

2. Strict-Transport-Securitate

Antetul Strict-Transport-Security sau HTTPS Strict Transport Security ajută la protejarea împotriva atacurilor MIM și a deturnării cookie-urilor atunci când este activat. Această directivă impune browserului să utilizeze HTTPS mai degrabă decât comunicarea HTTP.

Să înțelegem cum funcționează dacă rulați orice site web pe HTTP și ați migrat la acesta pe HTTPS. Vechii dvs. vizitatori vor încerca în continuare să acceseze vechiul URL cu HTTP. Deoarece ați migrat deja site-ul dvs. la HTTPS, vechea adresă URL o va redirecționa către cea nouă.

Dar ideea este că vizitatorii dvs. pot încă să acceseze versiunea necriptată a site-ului dvs. web înainte de a redirecționa către noua adresă URL criptată. Între proces, hackerii au ocazia să facă atacuri MIM sau Man in the middle.

Dar când activați Strict-Transport-Security, browserul va primi instrucțiuni pentru a nu încărca site-uri web HTTP, mai degrabă va forța browserul să comunice prin HTTPS.

Sintaxa de urmat:

|

1 2 3 |

Strict - Transport - Security : max - age = < expire - time > Strict - Transport - Security : max - age = < expire - time > ; includeSubDomains Strict - Transport - Security : max - age = < expire - time > ; preload |

Instrucțiuni Explicație

max-age=<expire-time> : Această directivă vă permite să decideți pentru cât timp (în secunde) îl poate accesa browserul prin HTTPS.

max-age=<timp de expirare>; includeSubDomains : Dacă această directivă este menționată, înseamnă că regula de mai sus este valabilă și pentru toate subdomeniile site-ului web.

max-age=<timp de expirare>; preîncărcare : această directivă arată că site-ul web a fost listat în lista globală de site-uri HTTPS.

3. Politica de securitate a conținutului

Acest antet de securitate HTTP instruiește browserul să încarce numai acele conținuturi care sunt menționate în politică. Înseamnă că veți avea puterea de a controla resursele site-ului dvs. și de a permite browserelor să încarce numai resursele de conținut pe care le-ați înscris pe lista albă.

Ajută browserele să decidă de unde să încarce resursele de conținut, cum ar fi scripturi, imagini sau CSS. Dacă puteți implementa cu succes acest antet de securitate HTTP, acesta vă va proteja site-ul de Clickjacking, Cross-Site Scripting (XSS) și orice injecție de cod rău intenționat.

Deși nu garantează 100% protecție, ajută la prevenirea și limitarea posibilelor daune. Chiar și, majoritatea browserelor identifică acum această problemă serioasă și au început să o susțină.

Sintaxa de urmat:

|

1 |

Content - Security - Policy : < policy - directive > ; < policy - directive > |

Explicația instrucțiunii

<policy-directive> : Puteți include orice directivă de politică, cum ar fi script-src(CSS) , img-src (Imagini) sau style-src (foaia de stil) și le puteți încărca.

4. X-conținut-Tip-Opțiuni

Acest tip de antet vă permite să restricționați sau să preveniți mirosirea tipului MIME, spunând browserului că tipurile MIME sunt configurate în mod deliberat pe server. Practic, în MIME sniffing, oferă atacatorilor o oportunitate de a injecta orice script rău intenționat executabil.

De exemplu, un atacator a injectat orice resursă rău intenționată care a schimbat răspunsul unei alte resurse nevinovate, cum ar fi imagini. Datorită mirosului MIME, browserul va opri redarea tipului de conținut al imaginii, în loc să înceapă să execute resursele rău intenționate care au fost injectate.

Când activați acest antet, acesta va încredința și va forța browserul să urmeze numai tipurile MIME care au fost specificate în anteturile tip conținut. În acest fel, puteți proteja și preveni cu ușurință injectarea de scripturi rău intenționate sau atacurile de scripturi între site-uri.

Sintaxa de urmat:

|

1 |

X - Content - Type - Options : nosniff |

Explicația instrucțiunii:

Directiva nosniff va bloca imediat o cerere dacă destinația cererii de tip:

- stil

- Tipul MIME nu este text/CSS sau tip Script

- Tipul MIME nu este de tip MIME JavaScript

5. Politica referitor

Această securitate antet vă va permite să controlați dacă informațiile de referință ar trebui să fie dezvăluite? Daca da atunci cu cat.

Cu toate acestea, pentru alte solicitări, browserul va partaja doar informații despre origine.

Sintaxa de urmat:

|

1 2 |

Referrer - Policy : origin - when - cross - origin Referrer - Policy : no - referrer - when - downgrade |

Explicația instrucțiunii:

origin-when-cross-origin: browserul va partaja informații complete de recomandare pentru solicitările de aceeași origine și alte solicitări, browserul va partaja doar despre origine.

no- Referrer -when-downgrade: browserul nu va partaja informații de recomandare atunci când trimite antetul de referință pentru solicitări către destinații mai puțin sigure.

6. Caracteristică sau Permisiuni-Politică

Acest antet de securitate permite unui site web să decidă dacă oferă sau nu acces la o anumită caracteristică sau API din browser. Cu ajutorul acestui antet, puteți controla cu ușurință funcționalitatea oricărei aplicații din browser, care vă poate denigra confidențialitatea și permite doar dacă o găsiți legitimă și necesară.

De exemplu, dacă nu doriți ca site-ul web să vă acceseze microfonul, camera web sau locația și doriți să restricționați funcționalitatea acestora urmând sintaxa dată de mai jos:

|

1 2 3 |

Feature - Policy : microphone 'none' ; camera 'none' Feature - Policy : geolocation 'self' ; vibrate 'none' Permissions - Policy : geolocation = ( self ) , vibrate = ( ) |

sintaxa de urmat:

|

1 |

Feature - Policy : < directive > < allowlist > |

Explicația instrucțiunii:

<directiva> poate fi orice, cum ar fi accelerometru, redare automată, senzor de lumină ambientală, baterie, cameră, microfon sau localizare geografică.

în timp ce <allowlist> este o listă de origini, care poate lua una sau mai multe valori precum „none”, „self” etc. puse separat. Pentru referință, puteți consulta lista completă de directive și lista de permisiuni de aici.

7. X-Permitted Cross Domain

Cu ajutorul acestui Header de securitate HTTP, puteți da instrucțiuni browser-ului și puteți avea control asupra tuturor solicitărilor care vin din cross-domain. Când activați acest antet, veți limita site-ul dvs. la încărcarea activelor site-ului web inutile care provin din alte domenii. Astfel, resursele site-ului web pot fi utilizate eficient.

Acest antet de securitate este opțional și nu este necesar să le aveți, dar este bine să le instalați și să le activați.

Sintaxa de urmat:

|

1 |

X - Permitted - Cross - Domain - Policies : "none" |

8. Protectie XSS

Protecția XSS sau antetul de protecție cu scripturi încrucișate este introdusă pentru a proteja împotriva atacurilor de scriptare între site-uri. Aceste atacuri sunt considerate a fi foarte comune și eficiente, prin urmare majoritatea browserelor web au activat în mod implicit protecția XSS în ele.

Când un atacator încearcă să infecteze un site web prin injectarea unui cod javascript rău intenționat în timpul unei solicitări HTTP pentru a fura informații confidențiale, cum ar fi date despre tranzacții, date personale etc. Când este detectat orice atac de scripting între site-uri, antetul de protecție XSS va filtra și va opri ei imediat.

Cu toate acestea, acest filtru era disponibil doar pe browserele vechi și acum a devenit inutil pentru browserele moderne. Mai ales dacă ați implementat deja o politică de securitate foarte bună și este bine să mergeți mai departe și să o aveți în cazul în care vizitatorii dvs. folosesc încă browsere vechi, care nu înțeleg politica de securitate a conținutului.

Sintaxa de urmat:

|

1 2 3 4 |

X - XSS - Protection : 0 X - XSS - Protection : 1 X - XSS - Protection : 1 ; mode = block X - XSS - Protection : 1 ; report = < reporting - uri > |

Explicaţie:

0 – aceasta va dezactiva protecția XSS

1 – Activați protecția XSS

1; mode=block – Oprește browserele pentru a încărca pagina web în întregime, atunci când este detectat un atac de scripting între site-uri.

1; report=<reporting-uri> – Când este detectat atacul XSS, partea nesigură va fi blocată de browser și o va raporta

Cum să implementați remedierea vulnerabilității HTTP Security Headers pe site-ul dvs.?

Dacă furnizorul dvs. de servicii de găzduire web vă permite să aveți acces la oricare dintre cele două fișiere .htaccess sau fișierul wp-config.php. Apoi, poate fi ușor să implementați o remediere a vulnerabilității HTTP Security Header pe site-ul dvs., adăugând anteturile de securitate HTTP oriunde.

La WPOven veți oferi acces SSH, prin care puteți accesa cu ușurință Managerul de fișiere și puteți edita fișierul .htaccess .

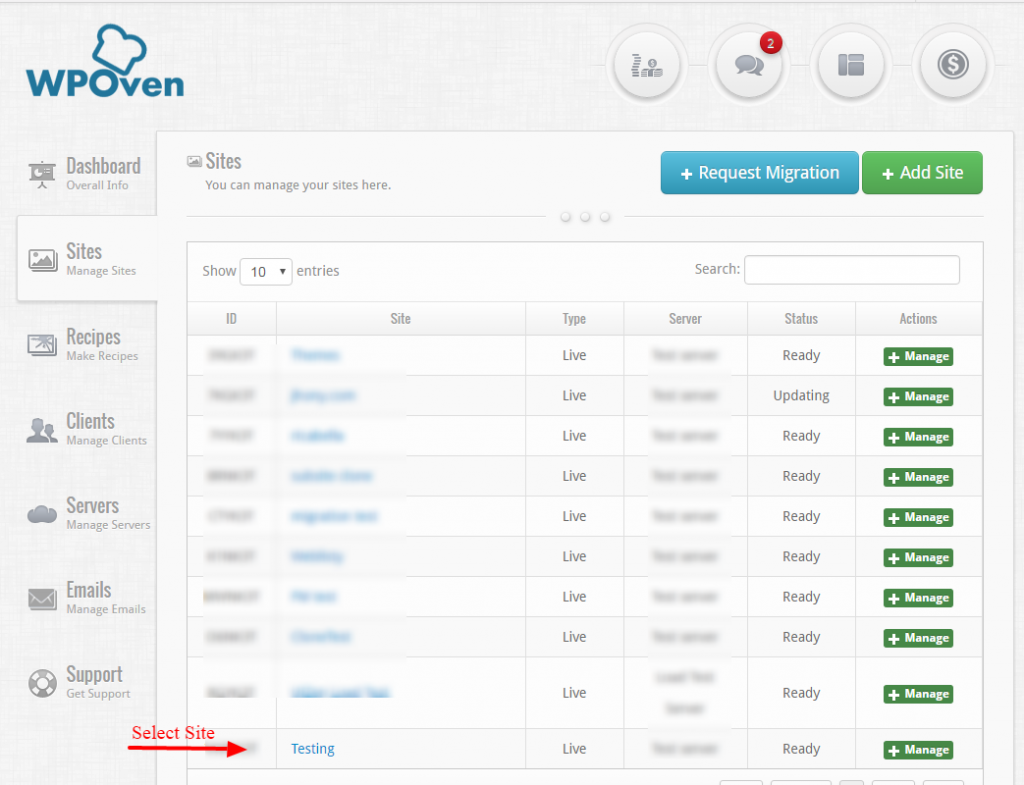

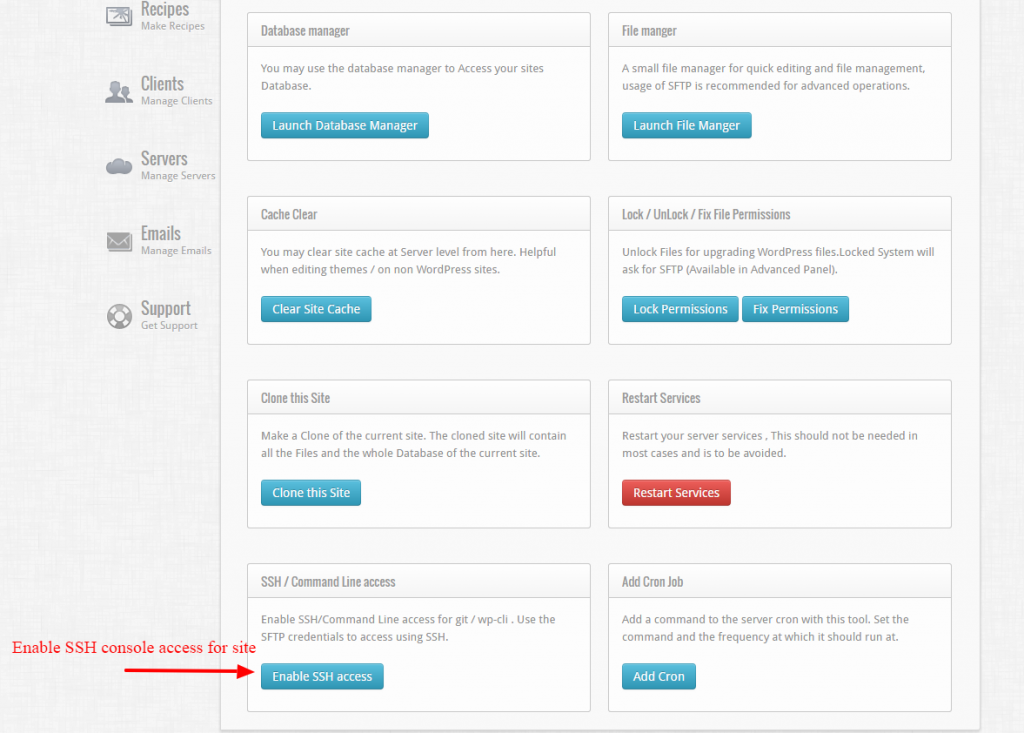

Pasul 1 : Mai întâi trebuie să activați accesul SSH pentru site. Pentru a face acest lucru, trebuie să accesați site-ul din tabloul de bord WPOven .

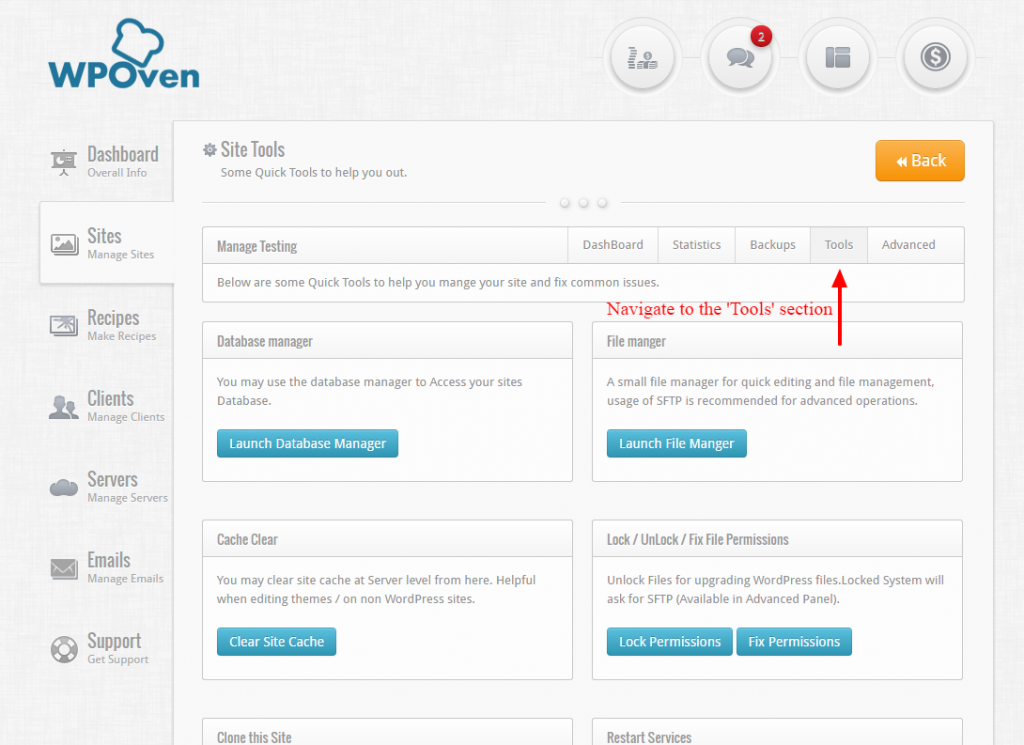

Navigați la secțiunea „Instrumente” .

Apoi, din secțiunea „Instrumente” , trebuie să apăsați butonul „Activați accesul SSH” din partea de jos a paginii.

Pasul 2 : Odată ce accesul SSH este activat pentru site, vă puteți conecta prin aplicații terțe, cum ar fi Putty sau PenguiNet, folosind acreditările de conectare SFTP ale site-ului dvs.

Cu toate acestea, puteți obține și acces la fișierul dvs. .htaccess sau wp-config.php, direct printr-un client FTP cunoscut sub numele de File Zilla.

Tot ce trebuie să faceți este să urmați acești pași indicați mai jos:

- În primul rând, trebuie să vă conectați la site-ul dvs. WordPress folosind clientul FTP. Acest lucru vă va permite să editați fișierul .htaccess. Acest fișier poate fi găsit în directorul rădăcină al site-ului dvs. WordPress.

- În cazul în care fișierul .htaccess nu este vizibil, poate doriți să verificați fișierele ascunse.

- Nu este nevoie să aveți vreun editor special, puteți scrie codul în orice editor de text, cum ar fi Notepad.

- Trebuie să scrieți acest cod și să-l adăugați în fișierul .htaccess. Se recomandă să-l adăugați la sfârșitul fișierului .htaccess.

- Când găsiți site-ul, descărcați-l pe unitatea locală și apoi deschideți-l în orice editor de text. Cea mai simplă opțiune este un Notepad standard. Adăugați următorul cod în partea de jos a fișierului:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

X - Frame - Options : DENY X - Frame - Options : SAMEORIGIN X - Frame - Options : ALLOW - FROM URL Strict - Transport - Security : max - age = < expire - time > Strict - Transport - Security : max - age = < expire - time > ; includeSubDomains Strict - Transport - Security : max - age = < expire - time > ; preload Content - Security - Policy : < policy - directive > ; < policy - directive > X - Content - Type - Options : nosniff Referrer - Policy : origin - when - cross - origin Referrer - Policy : no - referrer - when - downgrade Feature - Policy : < directive > < allowlist > X - Permitted - Cross - Domain - Policies : "none" X - XSS - Protection : 0 X - XSS - Protection : 1 X - XSS - Protection : 1 ; mode = block X - XSS - Protection : 1 ; report = < reporting - uri > |

Modificați atributele, directivele și valorile după cum este necesar, salvați-le și încărcați-le.

Alternativ, puteți accesa și fișierele de configurare a serverului web și puteți aplica aceste anteturi de securitate. Cu toate acestea, dacă nu vă place să faceți modificări pe cont propriu și sunteți client WPOven, puteți deschide un bilet de asistență și o putem face rapid pentru dvs.

rezumat

Din postarea de mai sus, puteți vedea cât de important este să aveți un antet de securitate HTTP activat pe site-ul dvs. Și în ce măsură oferă întărirea securității site-ului web. Cu toate acestea, aceste valori mobiliare au fost implementate implicit în cele mai recente și avansate browsere disponibile. Dar totuși, nu există niciun motiv pentru care am descoperit că nu ar trebui să le folosești.

În cazul în care nu aveți acces la serverele site-ului dvs., vi se pare dificil. Întotdeauna este mai bine să ceri ajutor de la profesioniști. Este mai bine să contactați furnizorul dvs. de găzduire web și să îi cereți să implementeze antetele de securitate HTTP pe site-ul dvs. web.

întrebări frecvente

Anteturile HTTP sunt sigure?

Da, anteturile de securitate HTTP sunt una dintre cele mai importante directive de întărire a securității cibernetice. Întreaga informație din anteturile HTTP este criptată.

Care sunt unele anteturi care adaugă securitate?

Unele dintre anteturile care adaugă securitate site-ului web sunt:

1. Opțiuni X-Frame

2. Strict-Transport-Securitate

3. Politica de securitate a conținutului

4. X-conținut-Tip-Opțiuni

5. Politica referitor

6. Caracteristică sau Permisiuni-Politică

7. X-Permitted Cross Domain

8. Protectie XSS

Ce este antetul CSP?

Antetul CSP sau Politica de securitate a conținutului indică browserului să încarce numai acele conținuturi care sunt menționate în politică. Înseamnă că veți avea puterea de a controla resursele site-ului dvs. și de a permite browserelor să încarce numai resursele de conținut pe care le-ați înscris pe lista albă.