8 nagłówków bezpieczeństwa HTTP, których musisz użyć, aby zwiększyć bezpieczeństwo

Opublikowany: 2022-04-08Nagłówek HTTP Security jest jednym z najbardziej podstawowych, ale potężnych elementów bezpieczeństwa sieci. Za pomocą tych środków bezpieczeństwa będziesz mógł podnieść bezpieczeństwo swojej aplikacji internetowej na wyższy poziom. Chroni Twoją witrynę przed wszystkimi atakami, które prawdopodobnie napotka Twoja witryna.

Te nagłówki bezpieczeństwa HTTP są tak potężne, że po ich włączeniu chronią Twoją witrynę przed niektórymi typowymi atakami, takimi jak clickjacking, wstrzykiwanie kodu, cross-site scripting i wiele innych.

Tak więc w tym poście wyjaśnimy Ci wszystko o liście nagłówków bezpieczeństwa HTTP, w jaki sposób mogą one być korzystne i jak możesz je zaimplementować.

Bądź na bieżąco i zaczynajmy!

Co to jest nagłówek bezpieczeństwa HTTP?

Zasadniczo nagłówek bezpieczeństwa HTTP to zestaw poleceń lub dyrektyw, które są wymieniane między przeglądarką internetową (lub dowolnym klientem sieciowym) a serwerem internetowym w celu określenia szczegółów związanych z bezpieczeństwem komunikacji HTTP. Taka wymiana lub udostępnianie informacji jest częścią protokołu HTTP. Te polecenia lub dyrektywy informują przeglądarkę, co może wyświetlać, a czego nie, w Twojej witrynie, aby zapewnić jej bezpieczeństwo i brak wstrzykiwania złośliwego oprogramowania.

Te polecenia nagłówka zabezpieczeń HTTP pomagają chronić zarówno przeglądarkę internetową, jak i witrynę przed wszelkimi zagrożeniami bezpieczeństwa, takimi jak atak hakerów lub wstrzyknięcie złośliwego kodu . Tak więc ta strategia bezpieczeństwa działa jak ogólny system obronny.

Dlaczego musisz wdrożyć nagłówek bezpieczeństwa HTPP?

Jak już zauważyłeś, w Internecie krążyło wiele artykułów i raportów na temat szczytowego wzrostu liczby cyberataków i przypadków naruszenia bezpieczeństwa danych w ostatnich latach. A jednym z głównych winowajców tych wszystkich wpadek są słabe środki bezpieczeństwa i błędne konfiguracje.

Te nagłówki bezpieczeństwa HTTP pomagają powstrzymać niektóre z najczęstszych ataków hakerów, wstrzykiwania złośliwego oprogramowania, wstrzykiwania kliknięć, złośliwego wstrzykiwania skryptów itp. Zapewniają dodatkową warstwę ochrony, ograniczając niektóre działania między serwerem a przeglądarką internetową, podczas gdy aplikacja internetowa jest działanie.

Chociaż dostępnych było wiele nagłówków HTTP, chodzi o to, który z nich należy zaimplementować, aby uzyskać lepszą ochronę. Podobnie jak w przypadku każdej technologii internetowej, która zmienia się w czasie, nowe nagłówki HTTP pojawią się i znikną w zależności od obsługi przeglądarki.

Dlatego kluczowe staje się podjęcie decyzji, który nagłówek HTTP należy zaimplementować, a który nie, ale na razie należy zaimplementować te 8 list nagłówków zabezpieczeń HTTP, aby uzyskać ochronę przed niektórymi z najczęstszych zagrożeń.

Oprócz tego nagłówek HTTP Security może również pomóc poprawić wynik SEO Twojej witryny.

Uruchom sprawdzanie nagłówków bezpieczeństwa

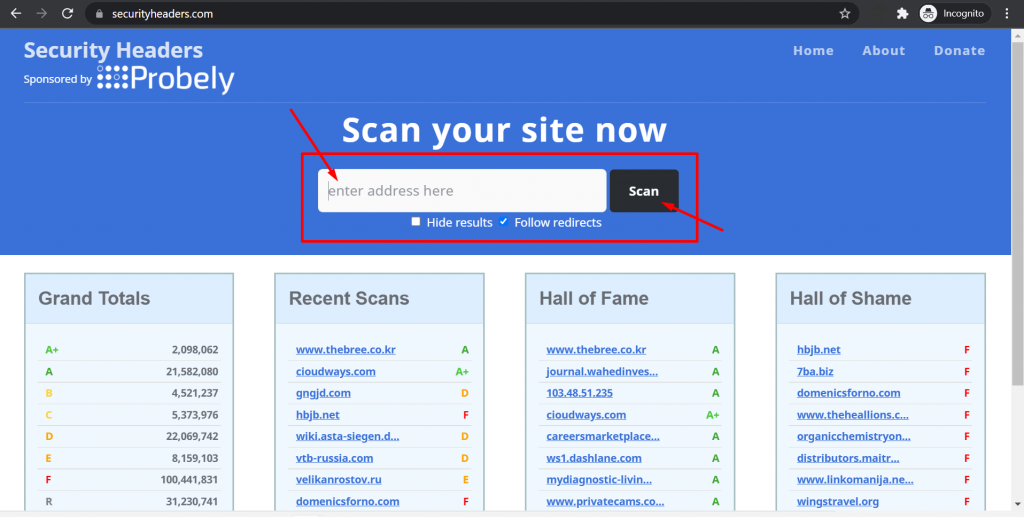

Zanim przejdziesz dalej, pierwszą rzeczą, którą musisz zrobić, jest sprawdzenie nagłówka bezpieczeństwa w swojej witrynie. Za pomocą którego łatwo zorientujesz się, jakich podstawowych nagłówków bezpieczeństwa brakuje w Twojej witrynie.

Aby to zrobić, musisz odwiedzić witrynę z nagłówkami bezpieczeństwa i wprowadzić adres swojej witryny, jak pokazano na poniższym obrazku:

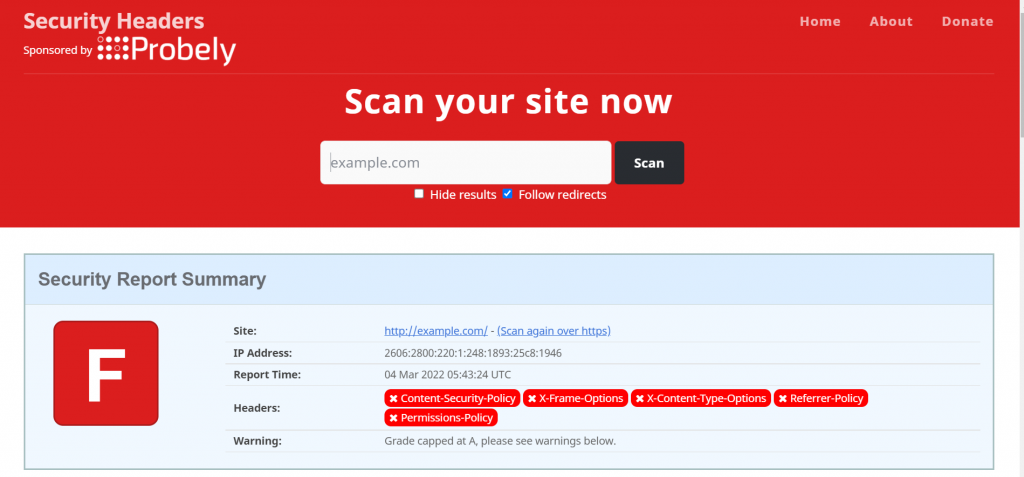

Po wprowadzeniu adresu URL witryny i naciśnięciu przycisku Skanuj zostanie wygenerowany obszerny raport, pokazujący wszystkie istotne brakujące nagłówki zabezpieczeń HTTP, jeśli takie istnieją, w kolorze czerwonym oraz ocenę, która pokazuje, jak bezpieczna jest Twoja witryna.

Na powyższym obrazku widać, że nie wykryto nagłówków zabezpieczeń HTTP. które wyjaśniliśmy i wymieniliśmy poniżej.

Lista najważniejszych nagłówków bezpieczeństwa HTTP

Pozwól nam sprawdzić niektóre z najważniejszych nagłówków zabezpieczeń HTTP, które musisz zaimplementować w swoich aplikacjach internetowych, aby zwiększyć bezpieczeństwo i włączyć dodatkową warstwę ochrony.

1. Opcje ramek X

Po raz pierwszy firma Microsoft wprowadziła w swojej przeglądarce internetowej Microsoft X-Frame Options, które pomagają chronić przed wstrzykiwaniem złośliwego skryptu lub atakami typu cross-site scripting. Ten nagłówek bezpieczeństwa HTTP chroni elementy iFrame Twojej witryny, instruując przeglądarki, aby pytały, czy przetworzyć elementy iFrame do witryny, czy nie.

Chroni głównie przed wszystkimi atakami typu clickjacking, w których atakujący implementuje wiele warstw na łączu lub przycisku, aby przekierować użytkowników na inną stronę i wykraść ich ważne informacje.

Składnia do naśladowania:

|

1 2 3 |

X - Frame - Options : DENY X - Frame - Options : SAMEORIGIN X - Frame - Options : ALLOW - FROM < em > URL < / em > |

Instrukcje Wyjaśnienie:

ODMÓW : Ta dyrektywa nie pozwoli na renderowanie iFrame

SAMEORIGIN: Ta dyrektywa pozwoli na renderowanie ramek iFrame tylko o tym samym źródle.

ALLOW- FROM: Ta dyrektywa umożliwi renderowanie iFrame tylko z określonego adresu URL.

2. Ścisłe bezpieczeństwo transportu

Nagłówek Strict-Transport-Security lub HTTPS Strict Transport Security pomaga chronić przed atakami MIM i przechwytywaniem plików cookie, gdy jest włączony. Ta dyrektywa wymusza na przeglądarce używanie protokołu HTTPS zamiast komunikacji HTTP.

Pozwól nam zrozumieć, jak to działa, jeśli prowadzisz dowolną witrynę internetową w HTTP i migrujesz do niej w HTTPS. Twoi dawni użytkownicy nadal będą próbować uzyskać dostęp do starego adresu URL za pomocą protokołu HTTP. Ponieważ Twoja witryna została już przeniesiona na HTTPS, stary adres URL przekieruje ją do nowego.

Ale chodzi o to, że odwiedzający mogą nadal mieć dostęp do niezaszyfrowanej wersji Twojej witryny przed przekierowaniem na nowy zaszyfrowany adres URL. W międzyczasie hakerzy mają możliwość przeprowadzenia ataków MIM lub Man in the middle.

Ale po włączeniu Strict-Transport-Security przeglądarka otrzyma instrukcje, aby nie ładować witryn HTTP, zamiast wymuszać komunikację przez przeglądarkę HTTPS.

Składnia do naśladowania:

|

1 2 3 |

Strict - Transport - Security : max - age = < expire - time > Strict - Transport - Security : max - age = < expire - time > ; includeSubDomains Strict - Transport - Security : max - age = < expire - time > ; preload |

Instrukcje Wyjaśnienie

max-age=<exire-time> : Ta dyrektywa pozwala określić, jak długo (w sekundach) przeglądarka może uzyskiwać do niej dostęp przez HTTPS.

max-wiek=<czas-wygasania>; includeSubDomains : Jeśli wspomniana jest ta dyrektywa, oznacza to, że powyższa reguła dotyczy również wszystkich subdomen witryny.

max-wiek=<czas-wygasania>; preload : ta dyrektywa wskazuje, że witryna została umieszczona na globalnej liście witryn HTTPS.

3. Polityka bezpieczeństwa treści

Ten nagłówek bezpieczeństwa HTTP instruuje przeglądarkę, aby ładowała tylko te treści, które są wymienione w zasadach. Oznacza to, że będziesz mieć możliwość kontrolowania zasobów swojej witryny i zezwalania przeglądarkom na ładowanie tylko zasobów treści umieszczonych na białej liście.

Pomaga przeglądarkom zdecydować, skąd mają ładować zasoby treści, takie jak skrypty, obrazy lub CSS. Jeśli uda Ci się pomyślnie zaimplementować ten nagłówek zabezpieczeń HTTP, ochroni on Twoją witrynę przed atakami typu Clickjacking, Cross-Site Scripting (XSS) i wstrzyknięciem złośliwego kodu.

Chociaż nie gwarantuje 100% ochrony, pomaga zapobiegać i ograniczać ewentualne uszkodzenia. Nawet większość przeglądarek identyfikuje teraz ten poważny problem i zaczyna go wspierać.

Składnia do naśladowania:

|

1 |

Content - Security - Policy : < policy - directive > ; < policy - directive > |

Instrukcja Objaśnienie

<policy-directive> : Możesz dołączyć dowolną dyrektywę dotyczącą polityki, taką jak script-src(CSS) , img-src (obrazy) lub style-src (arkusz stylów) i zezwolić na ich załadowanie.

4. Opcje typu treści X

Ten typ nagłówka pozwala ograniczyć lub uniemożliwić podsłuchiwanie typu MIME, informując przeglądarkę, że typy MIME są celowo konfigurowane na serwerze. Zasadniczo, w sniffingu MIME daje to atakującym możliwość wstrzyknięcia dowolnego wykonywalnego złośliwego skryptu.

Na przykład atakujący wstrzyknął dowolny złośliwy zasób, który zmienił odpowiedź niewinnego innego zasobu, np. obrazów. Ze względu na sniffowanie MIME przeglądarka przestanie renderować typ zawartości obrazu, zamiast rozpocząć wykonywanie złośliwych zasobów, które zostały wstrzyknięte.

Włączenie tego nagłówka spowoduje powierzenie i zmuszenie przeglądarki do przestrzegania tylko tych typów MIME, które zostały określone w nagłówkach Content-type. W ten sposób można łatwo chronić i zapobiegać wstrzykiwaniu złośliwego skryptu lub atakom cross-site scripting.

Składnia do naśladowania:

|

1 |

X - Content - Type - Options : nosniff |

Instrukcja Objaśnienie:

Dyrektywa nosniff natychmiast zablokuje żądanie, jeśli miejsce docelowe żądania typu:

- styl

- Typ MIME nie jest tekstem/CSS ani typem Script

- Typ MIME nie jest typem MIME JavaScript

5. Zasady dotyczące polecających

To zabezpieczenie nagłówka pozwoli Ci kontrolować, czy informacje o stronie polecającej powinny zostać ujawnione? Jeśli tak, to o ile.

Jednak w przypadku innych żądań przeglądarka udostępni tylko informacje o pochodzeniu.

Składnia do naśladowania:

|

1 2 |

Referrer - Policy : origin - when - cross - origin Referrer - Policy : no - referrer - when - downgrade |

Wyjaśnienie instrukcji:

origin-when-cross-origin: przeglądarka będzie udostępniać pełne informacje o odesłaniu dla żądań tego samego pochodzenia i innych żądań, przeglądarka będzie udostępniać tylko informacje o pochodzeniu.

no-referrer-when-downgrade: przeglądarka nie będzie udostępniać informacji o odesłaniu podczas wysyłania nagłówka Referrer w przypadku żądań do mniej bezpiecznych miejsc docelowych.

6. Funkcja lub polityka uprawnień

Ten nagłówek bezpieczeństwa pozwala stronie internetowej zdecydować, czy zapewnić dostęp do określonej funkcji lub interfejsu API w przeglądarce. Za pomocą tego nagłówka możesz łatwo kontrolować funkcjonalność dowolnej aplikacji w przeglądarce, która może oczernić Twoją prywatność i pozwolić tylko wtedy, gdy uznasz to za uzasadnione i konieczne.

Na przykład, jeśli nie chcesz, aby witryna miała dostęp do mikrofonu, kamery internetowej lub lokalizacji i chcesz ograniczyć ich funkcjonalność, postępując zgodnie z podaną poniżej składnią:

|

1 2 3 |

Feature - Policy : microphone 'none' ; camera 'none' Feature - Policy : geolocation 'self' ; vibrate 'none' Permissions - Policy : geolocation = ( self ) , vibrate = ( ) |

składnia do naśladowania:

|

1 |

Feature - Policy : < directive > < allowlist > |

Instrukcja Objaśnienie:

<dyrektywą> może być cokolwiek, na przykład akcelerometr, autoodtwarzanie, czujnik światła otoczenia, bateria, kamera, mikrofon lub geolokalizacja.

podczas gdy <allowlist> jest listą źródeł, która może przyjmować jedną lub więcej wartości, takich jak „brak”, „self” itp. umieszczonych osobno. W celach informacyjnych możesz zapoznać się z pełną listą dyrektyw i listą dozwolonych tutaj.

7. Dozwolone przez X domeny krzyżowe

Za pomocą tego nagłówka bezpieczeństwa HTTP możesz wydawać instrukcje przeglądarce i mieć kontrolę nad wszystkimi żądaniami pochodzącymi z wielu domen. Po włączeniu tego nagłówka ograniczysz swoją witrynę do ładowania niepotrzebnych zasobów witryny, które pochodzą z innych domen. Aby zasoby serwisu mogły być efektywnie wykorzystywane.

Ten nagłówek bezpieczeństwa jest opcjonalny i nie jest konieczne ich posiadanie, ale dobrze jest je zainstalować i włączyć.

Składnia do naśladowania:

|

1 |

X - Permitted - Cross - Domain - Policies : "none" |

8. Ochrona XSS

Ochrona XSS lub nagłówek ochrony skryptów między lokacjami został wprowadzony w celu ochrony przed atakami skryptów między lokacjami. Ataki te uważane są za bardzo powszechne i skuteczne, stąd większość przeglądarek domyślnie włączyła w nich ochronę XSS.

Gdy atakujący próbuje zainfekować witrynę internetową, wstrzykując złośliwy kod JavaScript podczas żądania HTTP w celu kradzieży poufnych informacji, takich jak dane transakcyjne, dane osobowe itp. W przypadku wykrycia jakichkolwiek ataków typu cross-site scripting nagłówek ochrony XSS zostanie odfiltrowany i zatrzymany je natychmiast.

Jednak ten filtr był dostępny tylko w starych przeglądarkach i stał się niepotrzebny w nowoczesnych przeglądarkach. Zwłaszcza jeśli wdrożyłeś już naprawdę dobrą politykę bezpieczeństwa i dobrze jest po prostu ją mieć na wypadek, gdyby odwiedzający nadal używali starych przeglądarek, które nie rozumieją polityki bezpieczeństwa treści.

Składnia do naśladowania:

|

1 2 3 4 |

X - XSS - Protection : 0 X - XSS - Protection : 1 X - XSS - Protection : 1 ; mode = block X - XSS - Protection : 1 ; report = < reporting - uri > |

Wyjaśnienie:

0 – to wyłączy ochronę XSS

1 – Włącz ochronę XSS

1; mode=block – Zatrzymaj przeglądarki, aby całkowicie załadować stronę internetową, gdy wykryty zostanie atak cross-site scripting.

1; report=<raportowanie-uri> – Po wykryciu ataku XSS niebezpieczna część zostanie zablokowana przez przeglądarkę i zgłosi ją

Jak zaimplementować poprawkę luki w zabezpieczeniach nagłówków HTTP na swojej stronie?

Jeśli dostawca usług hostingowych umożliwia dostęp do jednego z dwóch plików .htaccess lub wp-config.php. Wtedy może być łatwo zaimplementować poprawkę luki w zabezpieczeniach nagłówka HTTP w witrynie, dodając nagłówki zabezpieczeń HTTP w dowolnym miejscu.

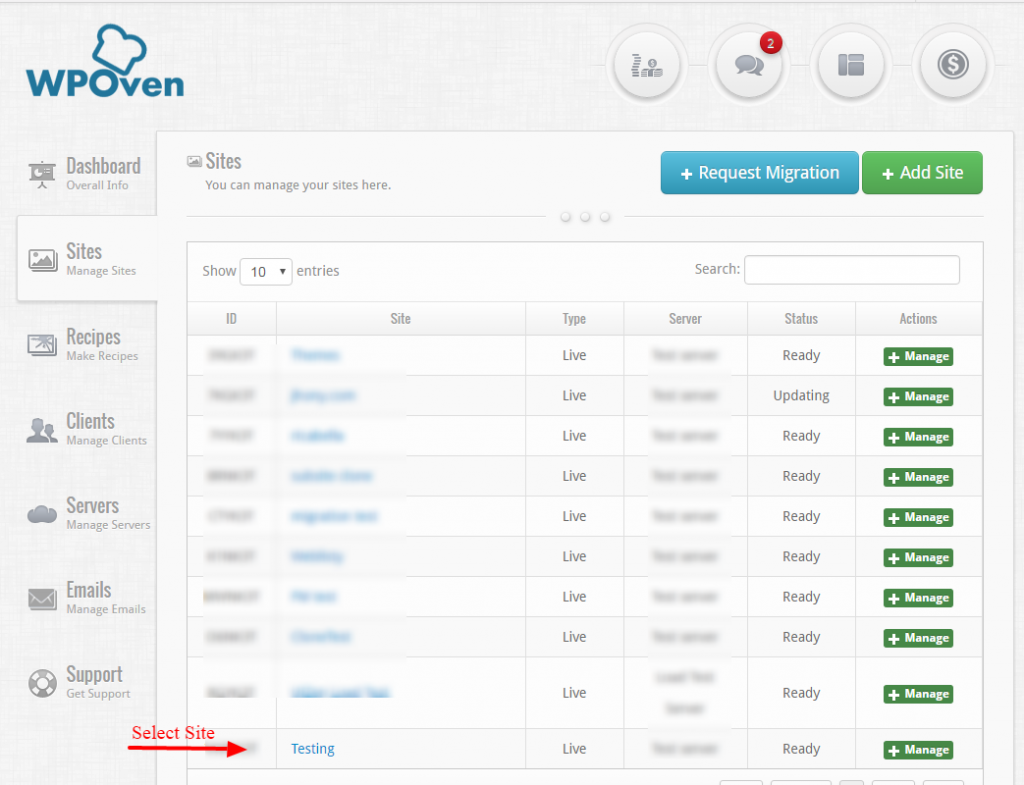

W WPOven zapewnisz dostęp SSH, dzięki któremu możesz łatwo uzyskać dostęp do Menedżera plików i edytować plik .htaccess .

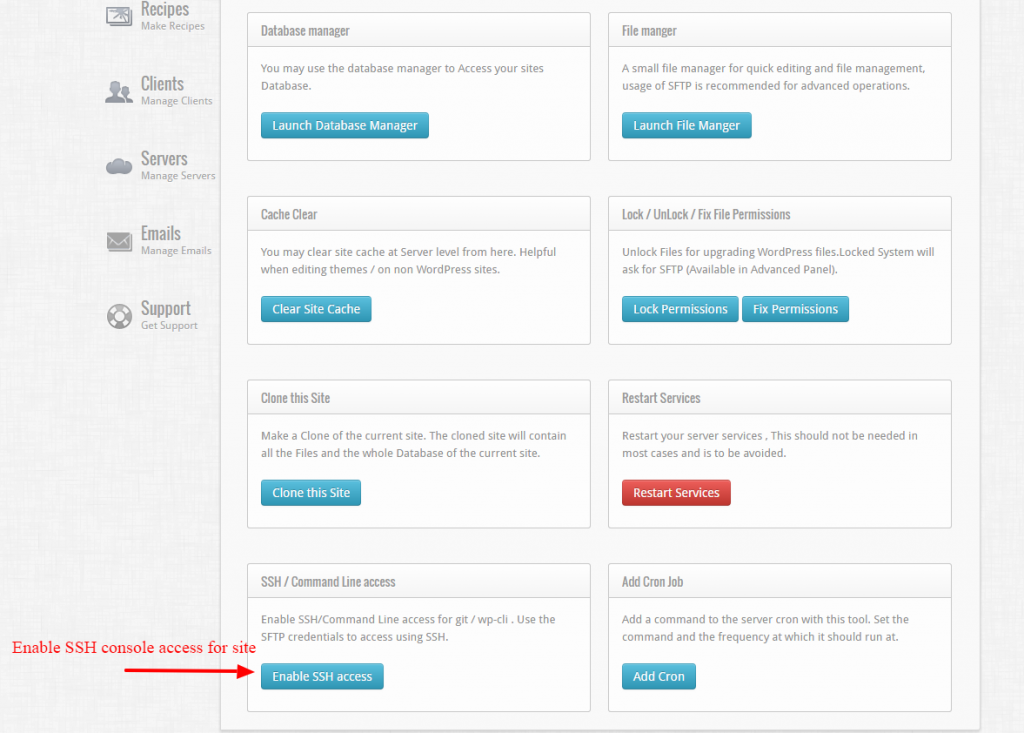

Krok 1 : Najpierw musisz włączyć dostęp SSH do witryny. Aby to zrobić, musisz uzyskać dostęp do witryny z pulpitu nawigacyjnego WPOven .

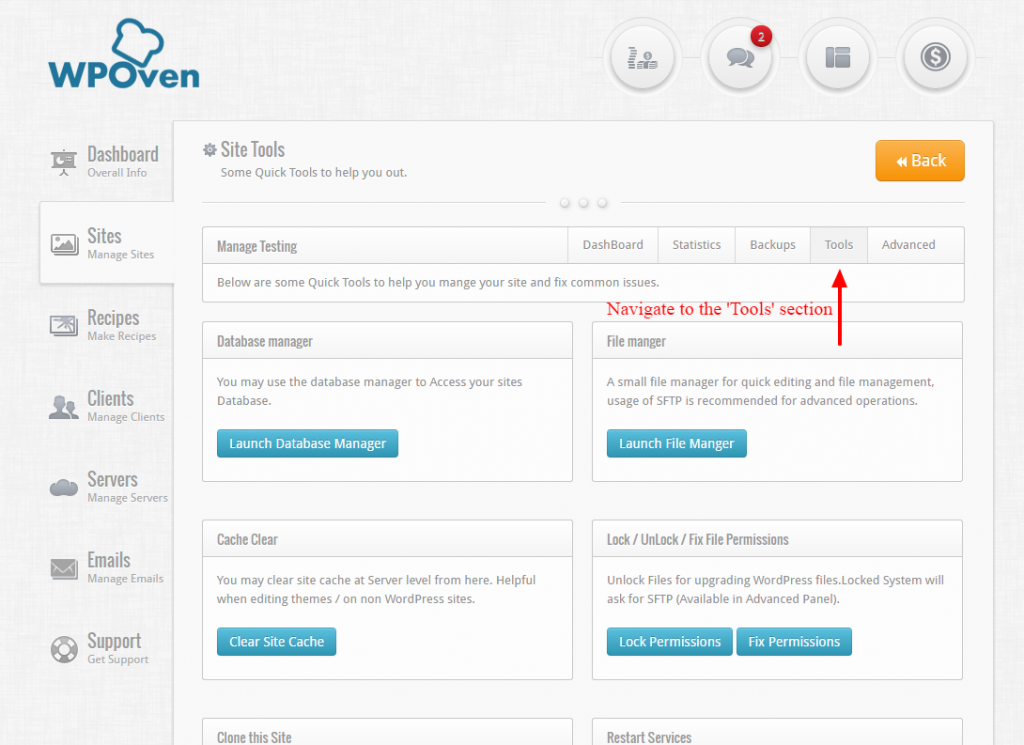

Przejdź do sekcji „Narzędzia” .

Następnie w sekcji „Narzędzia” musisz nacisnąć przycisk „Włącz dostęp SSH” u dołu strony.

Krok 2 : Po włączeniu dostępu SSH dla witryny możesz zalogować się za pomocą aplikacji innych firm, takich jak Putty lub PenguiNet , używając danych logowania SFTP witryny

Możesz jednak również uzyskać dostęp do pliku .htaccess lub wp-config.php bezpośrednio przez klienta FTP, popularnie znanego jako File Zilla.

Wszystko, co musisz zrobić, to wykonać poniższe kroki:

- Najpierw musisz połączyć się ze swoją witryną WordPress za pomocą klienta FTP. Umożliwi to edycję pliku .htaccess. Ten plik można znaleźć w katalogu głównym witryny WordPress.

- Jeśli plik .htaccess nie jest widoczny, możesz sprawdzić ukryte pliki.

- Nie ma potrzeby posiadania specjalnego edytora, możesz napisać kod w dowolnym edytorze tekstowym, takim jak Notatnik.

- Musisz napisać ten kod i dodać go do pliku .htaccess. Zaleca się dodanie go na końcu pliku .htaccess.

- Po znalezieniu witryny pobierz ją na dysk lokalny, a następnie otwórz w dowolnym edytorze tekstu. Najprostszą opcją jest standardowy Notatnik. Dodaj następujący kod na dole pliku:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

X - Frame - Options : DENY X - Frame - Options : SAMEORIGIN X - Frame - Options : ALLOW - FROM URL Strict - Transport - Security : max - age = < expire - time > Strict - Transport - Security : max - age = < expire - time > ; includeSubDomains Strict - Transport - Security : max - age = < expire - time > ; preload Content - Security - Policy : < policy - directive > ; < policy - directive > X - Content - Type - Options : nosniff Referrer - Policy : origin - when - cross - origin Referrer - Policy : no - referrer - when - downgrade Feature - Policy : < directive > < allowlist > X - Permitted - Cross - Domain - Policies : "none" X - XSS - Protection : 0 X - XSS - Protection : 1 X - XSS - Protection : 1 ; mode = block X - XSS - Protection : 1 ; report = < reporting - uri > |

Zmień atrybuty, dyrektywy i wartości zgodnie z wymaganiami, zapisz je i prześlij.

Alternatywnie możesz również uzyskać dostęp do plików konfiguracyjnych serwera WWW i zastosować te nagłówki zabezpieczeń. Jeśli jednak nie lubisz samodzielnie wprowadzać zmian i jesteś klientem WPOven, możesz otworzyć zgłoszenie do pomocy technicznej, a my szybko zrobimy to za Ciebie.

Streszczenie

Z powyższego posta możesz zobaczyć, jak ważne jest włączenie nagłówka bezpieczeństwa HTTP w Twojej witrynie. I w jakim stopniu zapewniają wzmocnienie bezpieczeństwa witryny. Jednak te zabezpieczenia zostały domyślnie zaimplementowane w najnowszych i zaawansowanych dostępnych przeglądarkach. Ale nadal nie ma powodu, dla którego uznałem, że nie powinieneś ich używać.

Jeśli nie masz dostępu do serwerów swojej witryny, jest to trudne. Zawsze lepiej poprosić o pomoc profesjonalistów. Lepiej jest skontaktować się z dostawcą usług hostingowych i poprosić go o zaimplementowanie nagłówków bezpieczeństwa HTTP w Twojej witrynie.

Często Zadawane Pytania

Czy nagłówki HTTP są bezpieczne?

Tak, nagłówki bezpieczeństwa HTTP są jedną z najważniejszych dyrektyw wzmacniających bezpieczeństwo cybernetyczne. Całość informacji w nagłówkach HTTP jest zaszyfrowana.

Jakie są nagłówki, które zwiększają bezpieczeństwo?

Niektóre z nagłówków, które zwiększają bezpieczeństwo witryny, to:

1. Opcje ramek X

2. Ścisłe bezpieczeństwo transportu

3. Polityka bezpieczeństwa treści

4. Opcje typu treści X

5. Zasady dotyczące polecających

6. Funkcja lub polityka uprawnień

7. Dozwolone przez X domeny krzyżowe

8. Ochrona XSS

Co to jest nagłówek CSP?

Nagłówek CSP lub Content Security Policy instruuje przeglądarkę, aby ładowała tylko te treści, które są wymienione w zasadach. Oznacza to, że będziesz mieć możliwość kontrolowania zasobów swojej witryny i zezwalania przeglądarkom na ładowanie tylko zasobów treści umieszczonych na białej liście.