8 رؤوس أمان HTTP يجب استخدامها لتعزيز الأمان

نشرت: 2022-04-08يعد رأس HTTP Security أحد الأجزاء الأساسية والأكثر قوة في أمان الويب. بمساعدة تدابير الأمان هذه ، ستتمكن من زيادة أمان تطبيق الويب الخاص بك إلى المستوى التالي. إنه يدافع عن موقع الويب الخاص بك من جميع الهجمات التي ربما يواجهها موقع الويب الخاص بك.

تعتبر رؤوس أمان HTTP هذه قوية جدًا لدرجة أنه عند تمكينها ، فإنها تحمي موقع الويب الخاص بك من بعض الهجمات الشائعة مثل النقر فوق الاختراق وإدخال الكود والبرمجة النصية عبر المواقع وغير ذلك الكثير.

لذلك ، في هذا المنشور ، سنشرح لك كل شيء عن قائمة رؤوس أمان HTTP ، وكيف يمكن أن تكون مفيدة ، وكيف يمكنك تنفيذها.

ترقبوا ودعونا نبدأ!

ما هو رأس أمان HTTP؟

في الأساس ، رأس أمان HTTP عبارة عن مجموعة من الأوامر أو التوجيهات التي يتم تبادلها بين متصفح الويب الخاص بك (أو أي عميل ويب) وخادم الويب لتحديد التفاصيل المتعلقة بالأمان لاتصال HTTP. تعد عمليات تبادل المعلومات أو مشاركتها جزءًا من بروتوكول HTTP. تتيح هذه الأوامر أو التوجيهات للمتصفح الخاص بك معرفة ما هو مسموح بعرضه أو ما هو مسموح به ، لموقع الويب الخاص بك ، لضمان أمانه وعدم إدخال البرامج الضارة.

تساعد أوامر رأس أمان HTTP هذه في حماية كل من متصفح الويب وموقع الويب الخاص بك من أي تهديدات أمنية مثل هجوم المتسللين أو حقن التعليمات البرمجية الضارة . لذلك ، تعمل استراتيجية الأمن هذه كنظام دفاع شامل.

لماذا تحتاج إلى تنفيذ HTPP Security Header؟

كما لاحظت بالفعل ، كانت هناك العديد من المقالات والتقارير المتداولة على الإنترنت حول الارتفاع الذروة في الهجمات الإلكترونية وحالات خرق البيانات في السنوات الأخيرة. وأحد المذنبين الرئيسيين في كل هذه الحوادث المؤسفة هو ضعف الإجراءات الأمنية والتشكيلات الخاطئة.

تساعد رؤوس أمان HTTP هذه في إيقاف بعض هجمات القراصنة الأكثر شيوعًا ، وحقن البرامج الضارة ، والقرصنة ، وحقن السكريب الخبيث ، وما إلى ذلك ، فهي توفر طبقة إضافية من الحماية عن طريق تقييد بعض الأنشطة بين الخادم ومتصفح الويب ، بينما يكون تطبيق الويب كذلك ادارة.

على الرغم من توفر العديد من رؤوس HTTP ، فإن النقطة هي أي واحد يجب عليك تنفيذه للحصول على حماية أفضل. تمامًا مثل أي تقنية ويب تتغير بمرور الوقت ، ستظهر رؤوس HTTP الجديدة وتذهب بناءً على دعم المتصفح.

لذلك ، يصبح من الضروري بالنسبة لك أن تقرر أي رأس HTTP يجب عليك تنفيذه وأيها لا يجب تنفيذه ، ولكن في الوقت الحالي ، يجب عليك تنفيذ قوائم رؤوس أمان HTTP الثمانية هذه حتى تتمكن من الحصول على الحماية من بعض التهديدات الأكثر شيوعًا.

بالإضافة إلى ذلك ، يمكن أن يساعد رأس HTTP Security أيضًا في تحسين درجة تحسين محركات البحث لموقعك على الويب.

قم بتشغيل فحص رؤوس الأمان

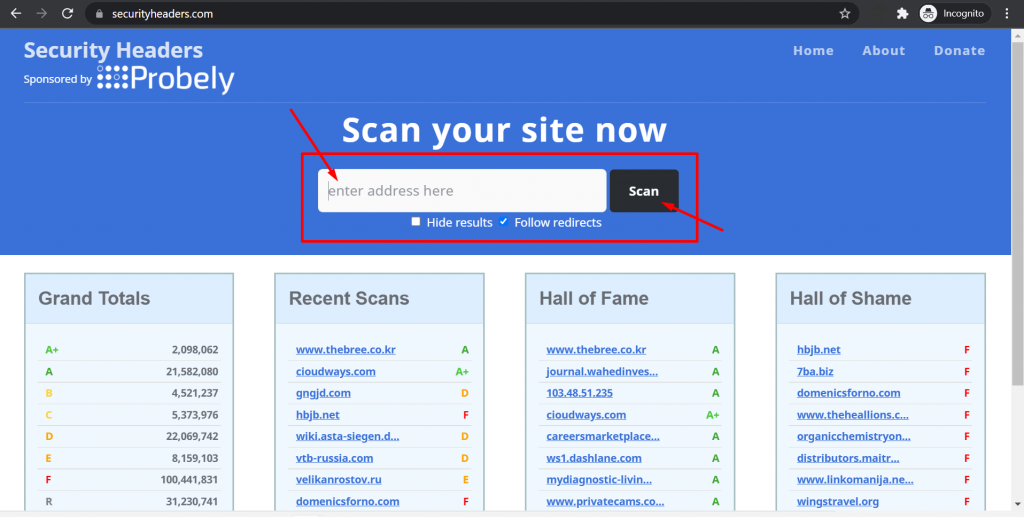

قبل المضي قدمًا ، فإن أول شيء يجب عليك فعله هو تشغيل فحص رأس الأمان على موقع الويب الخاص بك. مع المساعدة التي سيكون من السهل عليك أن ترى ما هي رؤوس الأمان الأساسية المفقودة على موقع الويب الخاص بك.

للقيام بذلك ، تحتاج إلى زيارة موقع الويب رؤوس الأمان ، وإدخال عنوان موقع الويب الخاص بك كما هو موضح في الصورة أدناه:

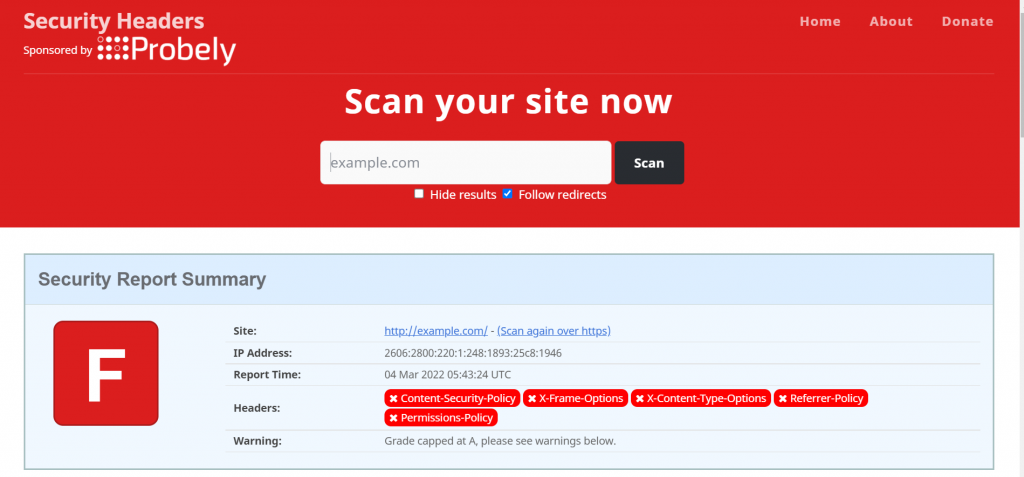

عند إدخال عنوان URL لموقع الويب الخاص بك والضغط على الزر Scan ، سيتم إنشاء تقرير شامل ، يعرض جميع رؤوس أمان HTTP الحيوية المفقودة إن وجدت باللون الأحمر ، ودرجة توضح مدى أمان موقع الويب الخاص بك.

من الصورة أعلاه ، يمكنك رؤية رؤوس أمان HTTP لم يتم اكتشافها. التي شرحناها وأدرجناها أدناه.

قائمة رأس أمان HTTP الأكثر أهمية

دعنا نتحقق من بعض أهم رؤوس أمان HTTP التي يجب عليك تنفيذها على تطبيقات الويب الخاصة بك لتعزيز الأمان وتمكين طبقة إضافية من الحماية.

1. خيارات X-Frame

لأول مرة ، قدمت Microsoft خيارات X-Frame في متصفح إنترنت Microsoft الخاص بها ، مما يساعد على الحماية من حقن البرامج الضارة أو هجمات البرمجة النصية عبر المواقع. يحمي رأس أمان HTTP هذا إطارات iFrame لموقع الويب الخاص بك عن طريق توجيه المستعرضات للسؤال عما إذا كان يجب معالجة iFrame على موقع الويب أم لا.

إنه يحمي بشكل أساسي من جميع هجمات النقر التي ينفذ فيها المهاجم طبقات متعددة على رابط أو زر لإعادة توجيه المستخدمين إلى صفحة أخرى وسرقة معلوماتهم الحيوية.

بناء الجملة لمتابعة:

|

1 2 3 |

X - Frame - Options : DENY X - Frame - Options : SAMEORIGIN X - Frame - Options : ALLOW - FROM < em > URL < / em > |

شرح التعليمات:

رفض : لن يسمح هذا التوجيه لـ iFrame بالعرض

SAMEORIGIN: سيسمح هذا التوجيه بعرض iFrames فقط مع نفس الأصل.

السماح- من: سيسمح هذا التوجيه بعرض iFrame فقط من عنوان URL معين.

2. النقل الصارم والأمن

يساعد رأس Strict-Transport-Security أو HTTPS Strict Transport Security على الحماية من هجمات MIM واختطاف ملفات تعريف الارتباط عند التمكين. يفرض هذا التوجيه على المتصفح استخدام HTTPS بدلاً من اتصال HTTP.

دعنا نفهم كيف يعمل إذا كنت تقوم بتشغيل أي موقع ويب على HTTP وترحيله إليه عبر HTTPS. سيظل زوار موقعك القدامى يحاولون الوصول إلى عنوان URL القديم باستخدام HTTP. نظرًا لأنك قمت بالفعل بترحيل موقع الويب الخاص بك إلى HTTPS ، فإن عنوان URL القديم سيعيد توجيهه إلى الموقع الجديد.

لكن النقطة المهمة هي أنه لا يزال بإمكان زوارك الوصول إلى الإصدار غير المشفر من موقع الويب الخاص بك قبل إعادة التوجيه إلى عنوان URL المشفر الجديد. بين العملية ، يحصل المتسللون على فرصة للقيام بهجمات MIM أو Man in the middle.

ولكن عند تمكين Strict-Transport-Security ، سيحصل المتصفح على إرشادات لعدم تحميل مواقع HTTP بدلاً من فرض المتصفح للتواصل عبر HTTPS.

بناء الجملة لمتابعة:

|

1 2 3 |

Strict - Transport - Security : max - age = < expire - time > Strict - Transport - Security : max - age = < expire - time > ; includeSubDomains Strict - Transport - Security : max - age = < expire - time > ; preload |

شرح التعليمات

max-age = <expire-time> : يسمح لك هذا التوجيه بتحديد المدة (بالثواني) التي يمكن للمتصفح الوصول إليها عبر HTTPS.

max-age = <تاريخ انتهاء الصلاحية> ؛ includeSubDomains : إذا تم ذكر هذا التوجيه ، فهذا يعني أن القاعدة المذكورة أعلاه تنطبق أيضًا على جميع النطاقات الفرعية لموقع الويب.

max-age = <تاريخ انتهاء الصلاحية> ؛ التحميل المسبق : يوضح هذا التوجيه أن موقع الويب قد تم إدراجه في قائمة مواقع HTTPS العالمية.

3. سياسة أمان المحتوى

يوجه رأس أمان HTTP هذا المتصفح إلى تحميل المحتويات المذكورة في السياسة فقط. هذا يعني أنه سيكون لديك القدرة على التحكم في موارد موقع الويب الخاص بك والسماح للمتصفحات بتحميل موارد المحتوى فقط التي أضفتها إلى القائمة البيضاء.

يساعد المتصفحات على تحديد مكان تحميل موارد المحتوى مثل البرامج النصية أو الصور أو CSS. إذا تمكنت من تنفيذ رأس أمان HTTP هذا بنجاح ، فسيحمي موقع الويب الخاص بك من Clickjacking و Cross-Site Scripting (XSS) وأي حقن برمجية ضارة.

على الرغم من أنه لا يضمن الحماية بنسبة 100٪ ، إلا أنه يساعد على منع الأضرار المحتملة والحد منها. حتى أن غالبية المتصفحات تحدد الآن هذه المشكلة الخطيرة وبدأت في دعمها.

بناء الجملة لمتابعة:

|

1 |

Content - Security - Policy : < policy - directive > ; < policy - directive > |

شرح التعليمات

<policy-directive> : يمكنك تضمين أي توجيه سياسة مثل script-src (CSS) أو img-src (الصور) أو style-src (ورقة الأنماط) والسماح لها بالتحميل.

4. خيارات نوع المحتوى X

يتيح لك هذا النوع من الرؤوس تقييد أو منع استنشاق نوع MIME من خلال إخبار المتصفح بأن أنواع MIME يتم تكوينها بشكل متعمد على الخادم. بشكل أساسي ، في استنشاق MIME ، يوفر فرصة للمهاجمين لإدخال أي نص برمجي ضار قابل للتنفيذ.

على سبيل المثال ، قام مهاجم بحقن أي مورد ضار غيّر استجابة مصدر بريء آخر مثل الصور. نظرًا لاستنشاق MIME ، سيتوقف المتصفح عن عرض نوع محتوى الصورة بدلاً من بدء تنفيذ الموارد الضارة التي تم إدخالها.

عندما تقوم بتمكين هذا العنوان ، فإنه سيكلف ويفرض على المتصفح اتباع أنواع MIME التي تم تحديدها في رؤوس نوع المحتوى فقط. بهذه الطريقة يمكنك بسهولة حماية ومنع حقن البرامج الضارة أو هجمات البرمجة النصية عبر المواقع.

بناء الجملة لمتابعة:

|

1 |

X - Content - Type - Options : nosniff |

شرح التعليمات:

سيقوم التوجيه nosniff بحظر الطلب فورًا إذا كانت وجهة الطلب من النوع:

- نمط

- نوع MIME ليس نصًا / CSS أو نوع برنامج نصي

- نوع MIME ليس من نوع JavaScript MIME

5. سياسة الإحالة

سيسمح لك أمان الرأس هذا بالتحكم في ما إذا كان يجب الكشف عن معلومات المُحيل؟ إذا كانت الإجابة بنعم فما مقدار ذلك.

ومع ذلك ، بالنسبة للطلبات الأخرى ، لن يشارك المتصفح سوى معلومات حول الأصل.

بناء الجملة لمتابعة:

|

1 2 |

Referrer - Policy : origin - when - cross - origin Referrer - Policy : no - referrer - when - downgrade |

شرح التعليمات:

origin-when-cross-origin: سيشارك المتصفح معلومات الإحالة الكاملة لطلبات من نفس الأصل وطلبات أخرى ، وسيشارك المتصفح فقط حول الأصل.

no-Referer-when-downgrade: لن يشارك المتصفح معلومات الإحالة عند إرسال Referrer للطلبات إلى وجهات أقل أمانًا.

6. ميزة أو سياسة الأذونات

يسمح رأس الأمان هذا لموقع الويب بتحديد ما إذا كان سيتم توفير الوصول إلى أي ميزة معينة أو واجهة برمجة تطبيقات على المتصفح أم لا. بمساعدة هذا العنوان ، يمكنك التحكم بسهولة في وظائف أي تطبيق على متصفحك ، مما قد يسيء إلى خصوصيتك ويسمح لك فقط إذا وجدت ذلك شرعيًا وضروريًا.

على سبيل المثال ، إذا كنت لا تريد أن يصل موقع الويب إلى الميكروفون أو كاميرا الويب أو الموقع وتريد تقييد وظائفها باتباع الصيغة المحددة أدناه:

|

1 2 3 |

Feature - Policy : microphone 'none' ; camera 'none' Feature - Policy : geolocation 'self' ; vibrate 'none' Permissions - Policy : geolocation = ( self ) , vibrate = ( ) |

بناء الجملة لمتابعة:

|

1 |

Feature - Policy : < directive > < allowlist > |

شرح التعليمات:

يمكن أن يكون <directive> أي شيء ، مثل مقياس التسارع أو التشغيل التلقائي أو مستشعر الإضاءة المحيطة أو البطارية أو الكاميرا أو الميكروفون أو تحديد الموقع الجغرافي.

في حين أن <allowlist> عبارة عن قائمة أصول ، يمكن أن تأخذ قيمة واحدة أو أكثر مثل "لا شيء" و "الذات" وما إلى ذلك موضوعة بشكل منفصل. للرجوع اليها ، يمكنك التحقق من القائمة الكاملة للتوجيهات والسماح بالقائمة من هنا.

7. عبر المجال المسموح به X

بمساعدة رأس أمان HTTP هذا ، يمكنك إعطاء إرشادات للمتصفح والتحكم في جميع الطلبات التي تأتي من عبر المجال. عند تمكين هذا العنوان ، ستحد من موقع الويب الخاص بك لتحميل أصول موقع الويب غير الضرورية التي تأتي من مجالات أخرى. بحيث يمكن استخدام موارد الموقع بكفاءة.

رأس الأمان هذا اختياري وليس من الضروري أن يكون لديك ، لكن من الجيد تثبيتها وتمكينها.

بناء الجملة لمتابعة:

|

1 |

X - Permitted - Cross - Domain - Policies : "none" |

8. حماية XSS

يتم تقديم حماية XSS أو حماية البرمجة النصية عبر المواقع للحماية من هجمات البرمجة النصية عبر المواقع. تعتبر هذه الهجمات شائعة جدًا وفعالة ، وبالتالي فإن غالبية متصفحات الويب مكّنت حماية XSS فيها افتراضيًا.

عندما يحاول المهاجم إصابة موقع ويب عن طريق إدخال رمز جافا سكريبت ضار أثناء طلب HTTP لسرقة المعلومات السرية مثل بيانات المعاملات والبيانات الشخصية وما إلى ذلك. عند اكتشاف أي هجمات نصية عبر المواقع ، سيقوم رأس حماية XSS بالتصفية والتوقف منهم على الفور.

ومع ذلك ، كان هذا الفلتر متاحًا فقط على المتصفحات القديمة ، وأصبح الآن غير ضروري للمتصفحات الحديثة. خاصة إذا كنت قد نفذت بالفعل سياسة أمان جيدة حقًا ومن الجيد المضي قدمًا والحصول عليها في حالة استمرار زوارك في استخدام متصفحات قديمة لا تفهم سياسة أمان المحتوى.

بناء الجملة لمتابعة:

|

1 2 3 4 |

X - XSS - Protection : 0 X - XSS - Protection : 1 X - XSS - Protection : 1 ; mode = block X - XSS - Protection : 1 ; report = < reporting - uri > |

تفسير:

0 - سيؤدي ذلك إلى تعطيل حماية XSS

1 - تمكين حماية XSS

1 ؛ mode = block - قم بإيقاف المتصفحات لتحميل صفحة الويب بالكامل ، عند اكتشاف هجوم البرمجة النصية عبر المواقع.

1 ؛ report = <reporting-uri> - عند اكتشاف هجوم XSS ، سيتم حظر الجزء غير الآمن بواسطة المتصفح والإبلاغ عنه

كيفية تنفيذ إصلاح ثغرة أمنية في رؤوس HTTP على موقع الويب الخاص بك؟

إذا كان مزود خدمة استضافة الويب الخاص بك يسمح لك بالوصول إلى أي من الملفين .htaccess أو ملف wp-config.php. بعد ذلك ، يمكن أن يكون من السهل تنفيذ إصلاح ثغرة أمنية في HTTP على موقع الويب الخاص بك عن طريق إضافة رؤوس أمان HTTP في أي مكان.

في WPOven ، ستوفر وصولاً إلى SSH ، والذي من خلاله يمكنك الوصول بسهولة إلى مدير الملفات وتعديل ملف htaccess الخاص بك.

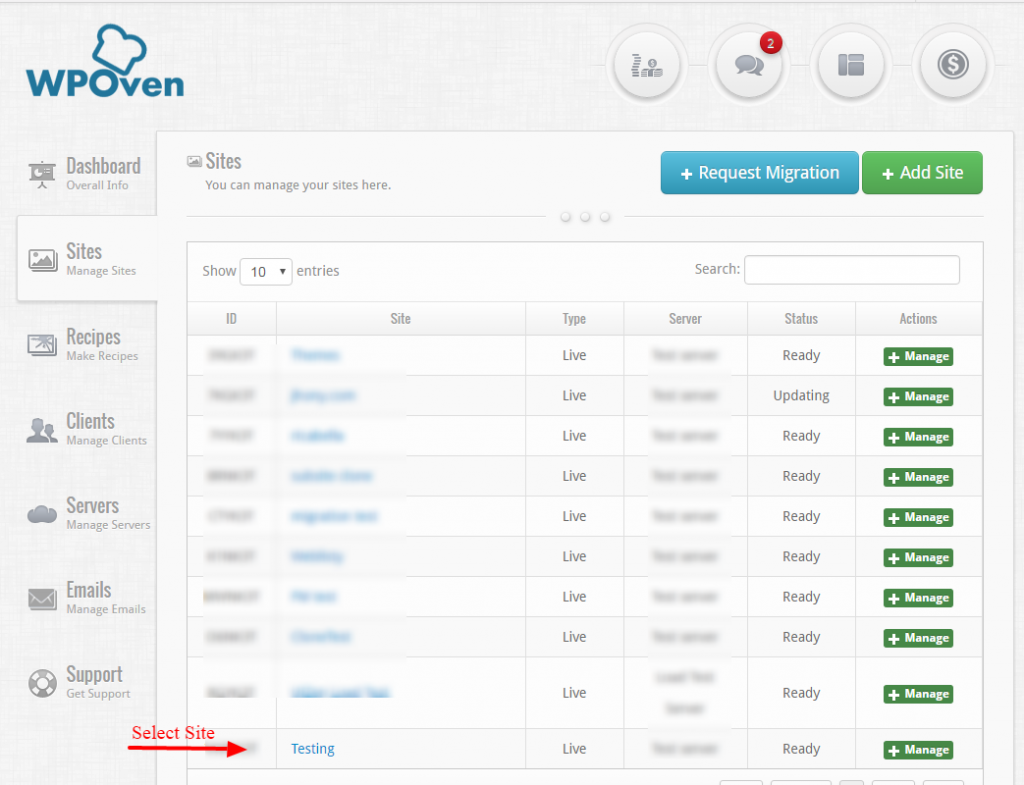

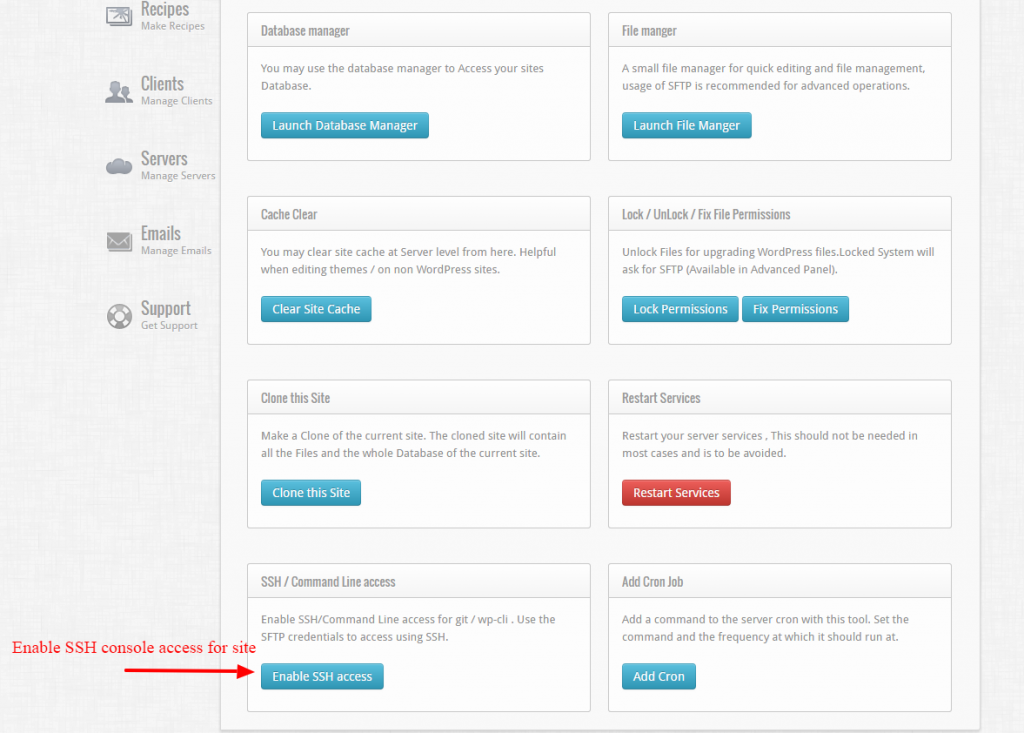

الخطوة 1 : تحتاج أولاً إلى تمكين وصول SSH للموقع. للقيام بذلك ، تحتاج إلى الوصول إلى الموقع من لوحة معلومات WPOven .

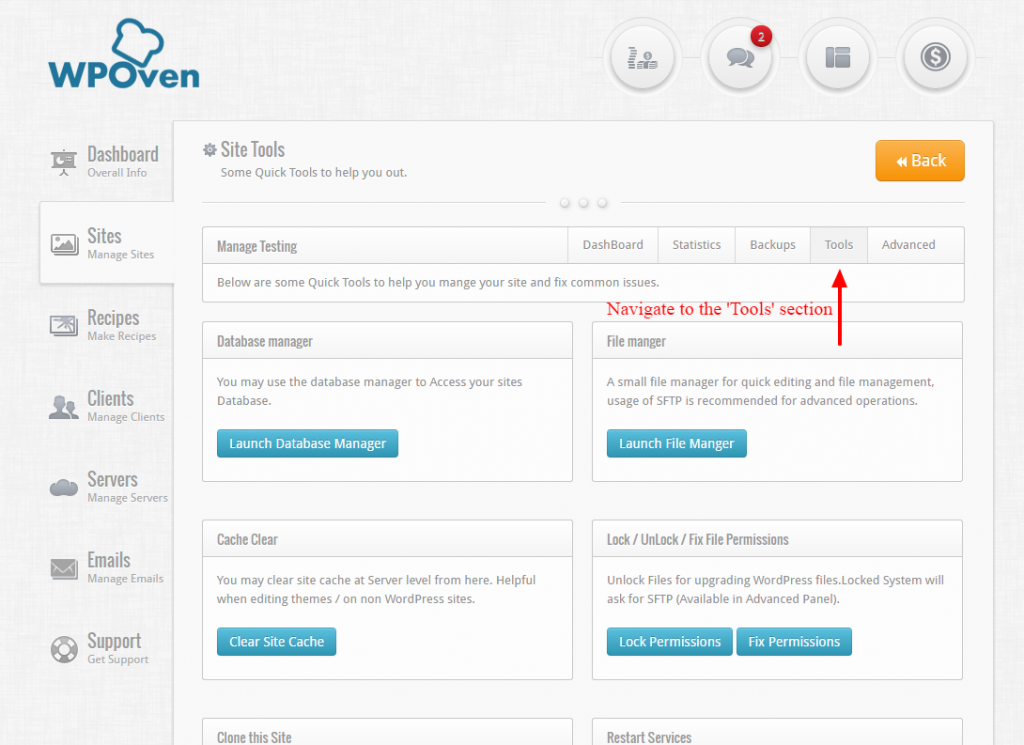

انتقل إلى قسم "الأدوات" .

ثم من قسم "الأدوات" ، تحتاج إلى الضغط على الزر "تمكين وصول SSH" أسفل الصفحة.

الخطوة 2 : بمجرد تمكين الوصول إلى SSH للموقع ، يمكنك بعد ذلك تسجيل الدخول عبر تطبيقات الطرف الثالث مثل Putty أو PenguiNet باستخدام بيانات اعتماد تسجيل الدخول إلى SFTP الخاصة بموقعك

ومع ذلك ، يمكنك أيضًا الوصول إلى ملف .htaccess أو wp-config.php الخاص بك ، مباشرةً من خلال عميل FTP المعروف باسم File Zilla.

كل ما عليك فعله هو اتباع هذه الخطوات الموضحة أدناه:

- أولاً ، تحتاج إلى الاتصال بموقع WordPress الخاص بك باستخدام عميل FTP. سيمكنك هذا من تحرير ملف htaccess الخاص بك. يمكن العثور على هذا الملف في الدليل الجذر لموقع WordPress الخاص بك.

- في حالة عدم ظهور ملف .htaccess ، قد ترغب في التحقق من الملفات المخفية.

- ليست هناك حاجة إلى أي محرر خاص ، يمكنك كتابة الكود في أي محرر نصوص مثل المفكرة.

- يجب عليك كتابة هذا الرمز وإضافته إلى ملف htaccess. ينصح بإضافته في نهاية ملف htaccess.

- عندما تعثر على الموقع ، قم بتنزيله على محرك الأقراص المحلي ثم افتحه في أي محرر نصوص. أبسط خيار هو المفكرة القياسية. أضف الكود التالي في أسفل الملف:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

X - Frame - Options : DENY X - Frame - Options : SAMEORIGIN X - Frame - Options : ALLOW - FROM URL Strict - Transport - Security : max - age = < expire - time > Strict - Transport - Security : max - age = < expire - time > ; includeSubDomains Strict - Transport - Security : max - age = < expire - time > ; preload Content - Security - Policy : < policy - directive > ; < policy - directive > X - Content - Type - Options : nosniff Referrer - Policy : origin - when - cross - origin Referrer - Policy : no - referrer - when - downgrade Feature - Policy : < directive > < allowlist > X - Permitted - Cross - Domain - Policies : "none" X - XSS - Protection : 0 X - XSS - Protection : 1 X - XSS - Protection : 1 ; mode = block X - XSS - Protection : 1 ; report = < reporting - uri > |

قم بتغيير السمات والتوجيهات والقيم حسب الحاجة وحفظها وتحميلها.

بدلاً من ذلك ، يمكنك أيضًا الوصول إلى ملفات تكوين خادم الويب وتطبيق رؤوس الأمان هذه. ومع ذلك ، إذا كنت لا ترغب في إجراء تغييرات بنفسك وكنت أحد عملاء WPOven ، فيمكنك فتح تذكرة دعم ويمكننا القيام بذلك نيابة عنك بسرعة.

ملخص

من المنشور أعلاه ، يمكنك معرفة مدى أهمية تمكين رأس أمان HTTP على موقع الويب الخاص بك. وإلى أي مدى توفر تشديدًا لأمن موقع الويب. ومع ذلك ، فقد تم تنفيذ هذه الأوراق المالية بشكل افتراضي في أحدث المتصفحات المتاحة والمتقدمة. لكن مع ذلك ، لا يوجد سبب لوجدت أنه لا يجب عليك استخدامها.

إذا لم يكن لديك وصول إلى خوادم موقع الويب الخاص بك ، فستجد ذلك صعبًا. من الأفضل دائمًا طلب المساعدة من المتخصصين. من الأفضل أن تتواصل مع مزود استضافة الويب الخاص بك وتطلب منهم تنفيذ رؤوس أمان HTTP على موقع الويب الخاص بك.

أسئلة مكررة

هل رؤوس HTTP آمنة؟

نعم ، تعتبر رؤوس أمان HTTP من أهم توجيهات تعزيز الأمن السيبراني. يتم تشفير كافة المعلومات الموجودة في رؤوس HTTP.

ما هي بعض العناوين التي تضيف الأمان؟

بعض الرؤوس التي تضيف الأمان إلى موقع الويب هي:

1. خيارات X-Frame

2. النقل الصارم والأمن

3. سياسة أمان المحتوى

4. خيارات نوع المحتوى X

5. سياسة الإحالة

6. ميزة أو سياسة الأذونات

7. عبر المجال المسموح به X

8. حماية XSS

ما هو رأس CSP؟

يرشد رأس CSP أو Content Security Policy المستعرض إلى تحميل المحتويات المذكورة في السياسة فقط. هذا يعني أنه سيكون لديك القدرة على التحكم في موارد موقع الويب الخاص بك والسماح للمتصفحات بتحميل موارد المحتوى فقط التي أضفتها إلى القائمة البيضاء.