Bezpieczeństwo witryny: jak zabezpieczyć i chronić swoją witrynę w 2024 r

Opublikowany: 2024-03-22Jeśli chodzi o maksymalne wykorzystanie WordPressa, zbyt często zaniedbuje się jeden aspekt: bezpieczeństwo. Nie pozostawiłbyś swojego sklepu stacjonarnego otwartego na noc i nie powinieneś ryzykować pozostawienia swojej witryny bez ochrony.

Cyberzagrożenia to poważny, stale obecny problem — niezależnie od tego, czy prowadzisz osobę fizyczną, małą firmę, czy przedsiębiorstwo globalne.

Z roku na rok rośnie liczba złośliwego oprogramowania, naruszeń danych i innych form cyberprzestępczości. Jedno z badań wykazało, że w 2022 r. liczba cyberataków wzrosła o 38%. I nic nie wskazuje na to, aby tendencja ta miała się odwrócić.

Aby chronić się przed cyberzagrożeniami, musisz najpierw wiedzieć, z czym masz do czynienia. Od podstaw manewrowania obroną po usługi takie jak Jetpack Security, które automatyzują proces – w tym poście omówiono wszystko, czego potrzebujesz, aby chronić swoją ciężką pracę.

Dlaczego bezpieczeństwo stron internetowych jest ważne

Wyobraź sobie, że budzisz się i zastajesz koszmarny widok: ktoś włamał się na Twoją witrynę.

Być może został w straszny sposób zniszczony, wypełniony spamem lub złośliwym oprogramowaniem. Być może zniknął całkowicie, z pustym serwerem i pustymi stronami oznaczającymi miejsce, w którym był kiedyś.

Wynik nie zmienia się w zależności od tego, czym faktycznie jest Twoja witryna — jest to Twoje źródło utrzymania, źródło dochodu lub projekt będący pasją, w realizację którego włożyłeś całe swoje serce i duszę.

Jeśli masz dużą liczbę odbiorców, ich dane osobowe mogą być zagrożone lub ich komputery mogą zostać zainfekowane złośliwym oprogramowaniem, nawet nie wiedząc dlaczego.

Dla właścicieli firm jest jeszcze gorzej. Naruszenie może mieć katastrofalny wpływ na wizerunek Twojej marki, całkowicie wstrzymać sprzedaż, potencjalnie zrujnować zaufanie odbiorców do Ciebie i wszelkie perspektywy na przyszłość, jakie możesz z nimi mieć, a nawet skutkować pozwem i podjęciem przeciwko Tobie działań prawnych.

Niestety większość ludzi uważa, że nigdy by im się to nie przydarzyło i nie podejmuje działań mających na celu uratowanie swojej witryny internetowej. Prawda jest jednak taka, że większość cyberataków nie jest ukierunkowana. Pochodzą one od botów, które przeczesują sieć w poszukiwaniu witryn posiadających jakiekolwiek słabe punkty w zakresie bezpieczeństwa.

Jedno z badań wykazało, że 57% wszystkich cyberataków w handlu elektronicznym jest powodowanych przez boty. Liczba ta stale rośnie wraz z ewolucją cyberzagrożeń. Kiedy naruszenie danych kosztuje średnio 9,48 miliona dolarów, jeśli przechowujesz wrażliwe dane, nie możesz sobie pozwolić na nic nierobienie.

Rozumiejąc, jak działają te zagrożenia i podejmując odpowiednie kroki, możesz złagodzić wszelkie możliwe szkody lub zapobiec występowaniu problemów.

Typowe zagrożenia bezpieczeństwa stron internetowych

Od ransomware, przez spam, po ataki DDoS – istnieje wiele sposobów, w jakie złoczyńcy mogą zaatakować Twoją witrynę.

Ich motywacje są różne — mogą chcieć ukraść dane uwierzytelniające użytkownika, uzyskać bezpłatne linki zwrotne do swoich witryn ze spamem lub po prostu ze złej woli wyłączyć Twoją witrynę. Liczy się zrozumienie metod, jakie stosują i sposobów ich powstrzymania.

1. Złośliwe oprogramowanie i oprogramowanie ransomware

Złośliwe oprogramowanie — krótki, uniwersalny termin określający zbiór szkodliwych programów — stanowi poważne zagrożenie. Prawdopodobnie znasz już wiele z nich, np. wirusy, robaki, trojany i oprogramowanie szpiegujące. Podobnie jak Twój komputer osobisty, serwery, na których znajduje się Twoja witryna internetowa i przechowują Twoje dane, również muszą być chronione.

W przeciwnym razie Twoje dane mogą zostać uszkodzone, usunięte lub wycieknięte, a Twoja witryna internetowa zamieni się w fabrykę rozprzestrzeniającą złośliwe oprogramowanie, które może mieć wpływ na tysiące ludzi.

Szczególnie nieprzyjemnym rodzajem złośliwego oprogramowania jest oprogramowanie ransomware. To szyfruje pliki Twojej witryny i żąda pieniędzy w zamian za ich uwolnienie. Jeśli nie dokonasz płatności w ciągu kilku dni, dane zostaną zazwyczaj usunięte. I niestety wiele osób płaci. Jest to najczęstszy rodzaj cyberataku na świecie (68% cyberataków w samym 2022 r.).

Złośliwe oprogramowanie i oprogramowanie ransomware mogą dostać się do Twojej witryny i zainfekować ją na wiele sposobów, ale najczęstsze z nich to podatne wtyczki, motywy i nieaktualne oprogramowanie.

2. Ataki brutalną siłą

Ataki brute-force to bardzo tępa i często skuteczna metoda „odgadywania” haseł użytkowników i uzyskiwania nieautoryzowanego dostępu do strony internetowej. Ten rodzaj cyberataku zwykle polega na wykorzystaniu botnetu (zautomatyzowanego programu) do systematycznego wprowadzania lub „odgadywania” haseł, aż natknie się na właściwe.

W chwili, gdy haker złamie Twoje unikalne hasło i przeniknie do Twojej witryny, może zacząć siać spustoszenie. Niezależnie od tego, czy kradną dane, niszczą Twoją witrynę, usuwają pliki, czy korzystają z uprawnień administratora, aby Cię zablokować i dać im pełną kontrolę – gra się skończyła.

Zagrożone są nie tylko konta administratorów. Nawet role użytkowników niższego poziomu mogą zapewnić hakerowi wystarczającą kontrolę, aby mógł robić, co chce. Lub exploit może umożliwić hakerowi „przejście” na konto administratora.

Tego rodzaju ataki często wykorzystują słabe, domyślne lub łatwe do odgadnięcia hasła. Przy odpowiedniej ilości czasu i odpowiedniej metodzie ataku hasło — niezależnie od tego, jak bezpieczne — może w końcu zostać złamane.

O ile oczywiście nie zastosujesz środków bezpieczeństwa, które zapobiegają atakom typu brute-force. Techniki takie jak uwierzytelnianie dwuskładnikowe, ograniczanie prób logowania i po prostu zmuszanie wszystkich do używania supersilnych haseł mogą zdziałać cuda, powstrzymując hakerów.

3. Wstrzyknięcie SQL

Wstrzykiwanie SQL jest od lat powszechnym zagrożeniem dla bezpieczeństwa WordPressa. Ten typ ataku może manipulować zapytaniami do bazy danych wysyłanymi ze strony internetowej korzystającej z bazy danych SQL, umożliwiając hakerowi dostęp do informacji, do przeglądania których nie ma uprawnień. Następnie mogą wstawiać, aktualizować lub usuwać według własnego uznania.

Rozważ formularz kontaktowy na swojej stronie internetowej. Jeśli strona lub skrypt nie oczyszcza prawidłowo danych wejściowych i nie pozwala nikomu aktualizować danych wejściowych w Twojej witrynie, hakerzy mogą przesłać kod w celu wstrzyknięcia kodu SQL do Twojej bazy danych. Wynik? Wszystko, od wycieku danych po modyfikację danych lub całkowite przejęcie bazy danych.

Najlepszym sposobem zapobiegania wstrzykiwaniu SQL jest oczyszczenie danych wejściowych z formularzy i przesłanych plików. Jednak nawet jeśli hakerzy będą mogli za pomocą tej wektora naruszyć bezpieczeństwo kont, mechanizmy kontroli dostępu i zarządzania użytkownikami pomogą zmniejszyć skutki tych ataków.

4. Skrypty między witrynami (XSS)

Cross-site scripting (XSS) to ciągły problem związany z bezpieczeństwem cybernetycznym, stanowiący ryzyko zarówno dla osób odwiedzających witrynę, jak i jej właścicieli. XSS umożliwia hakerom osadzanie złośliwych skryptów bezpośrednio na stronie internetowej. Skrypty mogą uzyskiwać dostęp do informacji po stronie klienta (przeglądarki), a także przeprowadzać wiele innych ataków.

Skrypty te mogą przechwytywać sesje użytkowników, kraść poufne informacje i dane uwierzytelniające użytkownika lub po prostu niszczyć Twoją witrynę.

Pomimo postępu w bezpieczeństwie sieciowym, luki w zabezpieczeniach XSS nadal występują, głównie z powodu niepewnych praktyk kodowania i braku sprawdzania poprawności danych wejściowych.

Ochrona przed tego rodzaju atakami wymaga przyjęcia dobrych praktyk kodowania i instalowania wyłącznie wtyczek, które również to robią. Nie chcesz się martwić pracą z kodem? Możesz zainstalować wtyczkę bezpieczeństwa, która zajmie się wszystkim za Ciebie.

5. Rozproszona odmowa usługi (DDoS)

W przeciwieństwie do zwykłego złośliwego oprogramowania ataki DDoS są szczególnie podstępne, ponieważ nie muszą włamywać się do Twojej witryny, aby wywołać chaos.

Każdy, kto ma zasoby, może podjąć decyzję o przeprowadzeniu ataku DDoS na Twoją witrynę, przytłaczając Twój serwer lub sieć zalewem fałszywego ruchu, przez co w ciągu kilku milisekund stanie się on niedostępny.

W przypadku ataku DDoS sieć zaatakowanych urządzeń, zwana „botnetem”, przeprowadza zmasowany atak na konkretny cel: Twoją witrynę internetową. Bombardując go większym ruchem, niż serwer jest w stanie przetworzyć, powodują ogromne obciążenie serwera, spowalniając go do indeksowania lub całkowicie zawieszając.

Ich motywacje są różnorodne. Mogą chcieć okupu, aby powstrzymać atak, lub mogą cię po prostu nie lubić. Na szczęście ataki DDoS, chociaż są niedrogie i łatwe do przeprowadzenia, wymagają również dużo pieniędzy i zasobów, aby mogły być kontynuowane, dlatego są rzadkie i zwykle krótkotrwałe — nie dłużej niż kilka dni do tygodnia.

Ale to wciąż wystarczająco długo, aby zirytować użytkowników, zszarganić Twoje dobre imię i stracić dużo pieniędzy.

Aby chronić się przed atakami DDoS, powinieneś zainstalować niezawodną zaporę sieciową dla aplikacji internetowych, która ma funkcję ograniczania szybkości i sztuczną inteligencję odróżniającą ruch zły od dobrego. Powinieneś także zainstalować CDN, ponieważ obejmuje on ochronę DDoS.

6. Spam SEO

Kiedy osoba atakująca włamie się do Twojej witryny, zazwyczaj dość szybko się o tym dowiesz. Albo blokują Cię z konta, albo niszczą każdą stronę nieprzyjemnymi wiadomościami i złośliwym kodem.

Spam SEO jest nieco inny: napastnicy wykorzystują Twoją witrynę, aby szkodzić innym. Robią to poprzez ukryty atak z udziałem Twojej witryny internetowej w celu manipulowania rankingami wyszukiwania i aktywnie starają się uniknąć wykrycia.

Hakerzy wykorzystują luki w zabezpieczeniach Twojej witryny, aby wstrzyknąć ukryte linki, słowa kluczowe i inną treść. Wykorzystywane są one do wykorzystania istniejących uprawnień SEO w celu poprawy rankingów złośliwych witryn w wyszukiwarkach. Ponieważ tego rodzaju ataki są często ukryte, może minąć kilka miesięcy, zanim zauważysz szkody.

Ostatecznie jednak Google karze witryny, które w złośliwy sposób oszukują w ten sposób, a wkrótce Twoja witryna również zostanie ukarana. Szybko zostaniesz zepchnięty na sam dół wyników wyszukiwania, a kiedy użytkownicy klikną wypełnione spamem i wirusami linki umieszczone w Twojej witrynie, Twoja wiarygodność i reputacja gwałtownie się obniżą.

Na szczęście silna kontrola dostępu użytkowników i regularne audyty witryn zminimalizują szkody, jakie mogą wyrządzić spamerzy SEO.

Podstawy bezpieczeństwa stron internetowych

Jeśli prowadzisz jakąkolwiek witrynę internetową, musisz wdrożyć szereg zabezpieczeń. Przyjrzyjmy się kluczowym filarom bezpieczeństwa witryn internetowych — podstawowym, niezbędnym aspektom, takim jak wybór bezpiecznego hosta i instalacja CDN.

1. Wybierz niezawodnego dostawcę usług hostingowych

Bezpieczeństwo zaczyna się od wyboru niezawodnego dostawcy hostingu z bezpieczną infrastrukturą.

Nie ma znaczenia, ile środków wdrożysz w celu zabezpieczenia swojej witryny — jeśli Twój hosting pozostawi otwarte drzwi do słabo zabezpieczonej infrastruktury, stanie się to głównym wektorem infiltracji złośliwego oprogramowania, a cała Twoja ciężka praca pójdzie na marne.

Przyjrzyj się środkom bezpieczeństwa zastosowanym przez dostawcę usług hostingowych. Czy ma wbudowaną zaporę sieciową aplikacji internetowej chroniącą przed atakami?

Oprócz własnych środków bezpieczeństwa, weź pod uwagę ich osiągnięcia. Ile razy zostały złamane? Jakie zabezpieczenia wprowadzili, aby zapobiec ponownemu wystąpieniu takiej sytuacji?

Jeśli chodzi o bezpieczeństwo witryny internetowej, musisz wziąć pod uwagę, że Ty i Twój dostawca usług hostingowych jesteście zobowiązani do zapewnienia bezpieczeństwa Twojej witryny. Nie daj się zwieść, możesz mieć dużą odpowiedzialność, ale Twój dostawca usług hostingowych również musi wziąć na siebie sprawiedliwy udział.

2. Aktualizuj całe oprogramowanie i wtyczki

Najprostszą rzeczą, jaką możesz zrobić dla swojej witryny WordPress, jest aktualizowanie wszystkiego.

WordPress, PHP i inne oprogramowanie potrzebne do prowadzenia strony internetowej są stale udoskonalane. W przypadku wykrycia luk w zabezpieczeniach aktualizacje dostarczają poprawki, dzięki czemu nie można ich już wykorzystać.

Jako właściciel witryny największym błędem, jaki możesz popełnić, jest niezastosowanie aktualizacji. Spraw, aby sprawdzanie i stosowanie aktualizacji (lub włączanie ich automatycznego uruchamiania) było stałym priorytetem dla całego oprogramowania, w tym:

- Rdzeń WordPressa

- Wszystkie wtyczki WordPress

- Motywy WordPressa

- Twoja wersja PHP i system operacyjny serwera

Pamiętaj, że duży odsetek cyberataków ma charakter całkowicie zautomatyzowany. Boty bezkrytycznie skanują strony internetowe pod kątem znanych luk w oprogramowaniu i wykorzystują te, które nie zostały załatane. Nie pozwól, żeby to był ty!

3. Zmień domyślne ustawienia CMS

Jednym z najprostszych (choć często pomijanych kroków) zwiększania bezpieczeństwa witryny jest zmiana domyślnych ustawień w systemie CMS. Obecnie WordPress jest domyślnie dobrze zabezpieczony, ale jest kilka rzeczy, które warto zrobić:

- Zmień domyślną nazwę użytkownika. Jedną z rzeczy, na której polegają ataki brute-force, jest brak konieczności odgadywania domyślnej nazwy użytkownika administratora — jest to po prostu „admin”. Zmień je na coś innego (nie na swoje imię, nazwę użytkownika lub coś, co można odgadnąć), a znacznie zmniejszysz ryzyko włamania przy użyciu brutalnej siły.

- Zmień adres URL strony logowania. Ataki brutalnej siły zwykle kończą się sukcesem, ponieważ strona logowania dla większości instalacji WordPress jest taka sama. Jeśli jest to próba automatyczna, bot zwykle poddaje się po wypróbowaniu kilku oczywistych adresów URL. Możesz także ograniczyć dostęp z wyjątkiem adresów IP swoich lub zaufanych współpracowników.

- Włącz aktualizacje WordPressa. Automatyczne aktualizacje WordPressa są teraz domyślnie włączone, ale jeśli masz starszą instalację (a nie powinieneś tego robić, jeśli aktualizujesz wszystko), upewnij się, że włączone są aktualizacje wtyczek i rdzenia.

- Zmień domyślny prefiks tabeli dla WordPress. Utrudnia to atakującym wykorzystanie dobrze znanego prefiksu wp_.

- Wyłącz edycję plików panelu kontrolnego. Edycja plików z poziomu panelu WordPress jest bardzo wygodna, ale znacznie ułatwia hakerowi zniszczenie Twojej witryny, jeśli uda mu się włamać.

- Ukryj swoją wersję WordPress. Ukryj te informacje, aby hakerzy nie mogli łatwo wykorzystać znanych luk w zabezpieczeniach określonych wersji WordPressa.

- Zmień uprawnienia do plików. Jeśli znasz uprawnienia do plików w systemie Linux, możesz przejrzeć uprawnienia swojej witryny i upewnić się, że nic nie jest zbyt łatwo dostępne.

- Wyłącz wykonywanie PHP w katalogach zapisywalnych przez użytkownika. Dzięki temu wtyczki mogą nadal działać, a jednocześnie blokować atakujących, którzy przesyłają złośliwe pliki i próbują je wykonać.

Dokonując kilku drobnych zmian w ustawieniach, możesz znacznie zmniejszyć ryzyko naruszeń bezpieczeństwa.

4. Zainstaluj certyfikat SSL w całej witrynie

Certyfikat SSL szyfruje dane przesyłane pomiędzy przeglądarką użytkownika a serwerem Twojej witryny, zapobiegając nieautoryzowanemu dostępowi lub przechwyceniu przez złośliwe osoby trzecie.

Zabezpieczenie witryny internetowej certyfikatem SSL to nie tylko podstawowy krok w ochronie wrażliwych danych (i może być wymagane prawnie, jeśli korzystasz z czegoś, co przetwarza wrażliwe dane, takie jak loginy użytkowników lub dane karty kredytowej), ale protokół HTTPS obejmujący całą witrynę gwarantuje, że wszystkie dane (od danych logowania, przez informacje dotyczące płatności, aż po dane osobowe) są szyfrowane podczas transmisji.

Nawet jeśli nie masz do czynienia z takimi informacjami, jest to koniecznością. Ludzie często nie czują się bez tego komfortowo. Przeglądarki głośno informują o braku certyfikatu SSL dużym czerwonym symbolem ostrzegawczym. Google karze witryny, które nie posiadają certyfikatu SSL.

Instalacja takiego certyfikatu jest zwykle dość prosta, a Twój dostawca usług hostingowych lub rejestrator domeny często daje Ci bezpłatny certyfikat SSL. Po instalacji wystarczy upewnić się, że adresy URL Twojej witryny są skonfigurowane tak, aby korzystały z protokołu HTTPS, a nie HTTP, w celu wymuszenia bezpiecznych połączeń w całej witrynie.

5. Zainstaluj CDN

Sieć dostarczania treści (CDN) może zapewnić Twojej witrynie duży wzrost wydajności i bezpieczeństwa. CDN to sieci serwerów rozmieszczone na całym świecie, których zadaniem jest szybsze dostarczanie treści użytkownikom.

Jak się okazuje, ma to wpływ na bezpieczeństwo. Szczególnym zagrożeniem, które sieci CDN są bardzo skuteczne w udaremnianiu, są ataki DDoS, podczas których witryna zostaje włamana w wyniku zalania jej zbyt dużym ruchem.

Sieci CDN udaremniają te bezlitosne cyberataki, rozkładając obciążenie na wiele różnych serwerów, zamiast obciążać tylko jedną witrynę internetową.

W przypadku Twojej witryny sieć CDN może być wyjątkowo pomocna, ponieważ wiele sieci CDN ma świetne dodatkowe funkcje bezpieczeństwa, takie jak zapory sieciowe aplikacji internetowych i ochrona przed botami.

Instalacja CDN to zwykle tylko kwestia zarejestrowania się w usłudze i skonfigurowania ustawień DNS w celu kierowania ruchu przez sieć dostawcy CDN. Niektóre wtyczki, takie jak Jetpack, mają nawet CDN specjalnie dla WordPress, z którego możesz korzystać.

Kontrola dostępu i zarządzanie użytkownikami

Jedną z typowych luk, które hakerzy będą próbowali wykorzystać, jest słaba kontrola dostępu użytkowników. Nawet jeśli konto administratora jest szczelnie zamknięte, włamanie się na konto niższego poziomu może zapewnić mu dźwignię potrzebną do przejęcia witryny.

W związku z tym będziesz potrzebować silnych zasad kontroli dostępu i ograniczania uprawnień użytkowników.

Oto pięć sposobów na poprawę kontroli dostępu i zarządzania użytkownikami w celu zwiększenia bezpieczeństwa:

1. Wdrażaj zasady i praktyki dotyczące silnych haseł

Odwiedzający stanowią podstawę Twojej witryny i często chcą używać najprostszych możliwych danych logowania. Jeśli jednak nie będziesz wymagać od nich używania silnych haseł, nawet początkujący haker może uniemożliwić wszystkim usunięcie Twojej witryny. Słabe lub łatwe do odgadnięcia hasła stanowią ogromne zagrożenie bezpieczeństwa, ponieważ mogą zapewnić nieautoryzowany dostęp do zaplecza Twojej witryny.

Szczególnie w przypadku użytkowników o wysokich rolach i możliwościach, np. tych, którzy mogą bezpośrednio edytować witrynę, nie należy po prostu zachęcać, ale narzucać stosowanie silnych, złożonych i trudnych do odgadnięcia haseł. Im bardziej skomplikowane, tym lepiej. Unikaj popularnych i łatwych do odgadnięcia słów, zwrotów i wzorców. Używaj długich kombinacji wielkich i małych liter, cyfr i symboli, które nie są oparte na informacjach dostępnych dla innych w Internecie.

Możesz także wdrożyć zasady wygasania haseł, aby po naruszeniu hasła było ono szybko zmieniane.

2. Wymagaj uwierzytelniania dwuskładnikowego (2FA)

Wdrożenie uwierzytelniania dwuskładnikowego na wszystkich kluczowych kontach użytkowników może zapobiec naruszeniom. Nawet jeśli osoba atakująca zna hasło użytkownika, nadal będzie potrzebować dostępu do dodatkowej metody uwierzytelniania, aby uzyskać dostęp.

Popularne metody uwierzytelniania dwuskładnikowego obejmują kody czasowe, które często są wysyłane na dodatkowy adres e-mail lub telefon, oraz aplikacje uwierzytelniające, takie jak Google Authenticator lub Authy. Niektóre usługi wymagają nawet odcisku palca lub innego identyfikatora biometrycznego.

Funkcja bezpiecznego uwierzytelniania Jetpack pozwala wymagać logowania za pośrednictwem konta WordPress.com i wymagać, aby konto WordPress.com korzystało z uwierzytelniania dwuskładnikowego. W przypadku odpowiednich witryn WordPress jest to wygodny sposób na dodanie tego poziomu ochrony do wielu witryn WordPress.

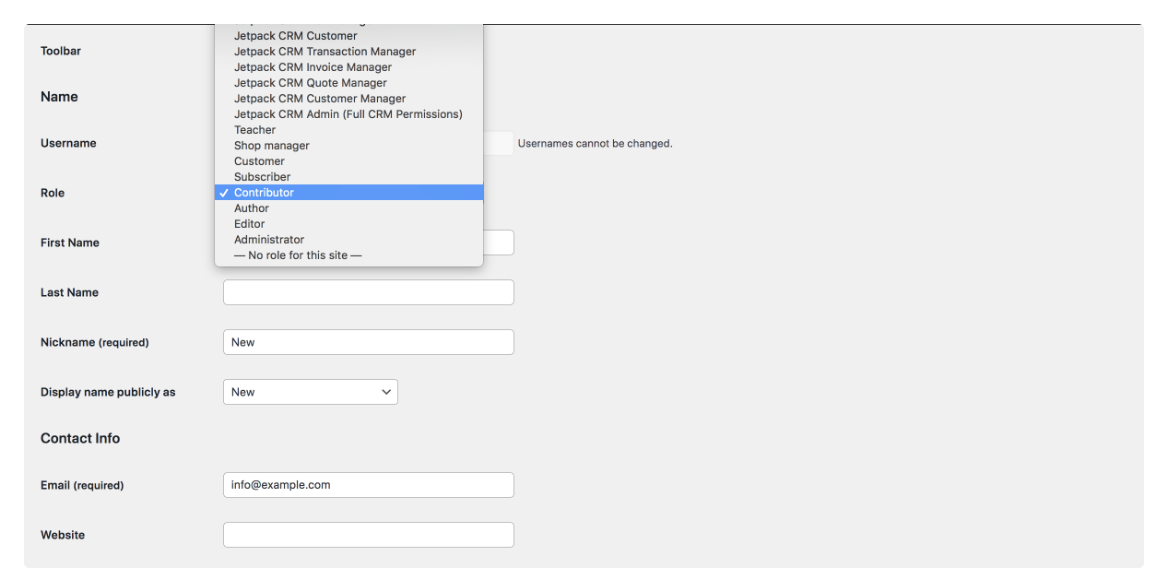

3. Uważaj na role i uprawnienia użytkowników

W WordPress role użytkowników ograniczają dostęp do różnych funkcji w Twojej witrynie, takich jak możliwość dodawania nowych stron lub edytowania istniejących.

Przypisując użytkownikom określone role i definiując ich uprawnienia, możesz mieć pewność, że każda osoba będzie miała odpowiedni poziom dostępu w zależności od swoich obowiązków.

WordPress oferuje kilka predefiniowanych ról użytkowników:

- Superadministrator. Ma pełny dostęp administratora do wszystkich witryn internetowych w konfiguracji wielostanowiskowej.

- Administrator. Ma pełną kontrolę nad pojedynczą stroną internetową.

- Redaktor. Może tworzyć, edytować i publikować posty.

- Autor. Może tworzyć, edytować i publikować tylko własne posty.

- Współpracownik. Może tworzyć i edytować własne posty, ale nie może ich publikować.

- Abonent. Może zostawiać komentarze i zmieniać swój profil użytkownika.

Ponadto możesz tworzyć role niestandardowe lub edytować istniejące role, aby miały różne możliwości. Niektóre wtyczki mogą także dodawać własne role lub nowe funkcje, które możesz włączyć lub wyłączyć dla każdej z nich.

Przypisanie odpowiednich ról pomaga ograniczyć dostęp do wrażliwych danych i zapobiega wyrządzeniu zbyt dużych szkód każdemu, kto uzyska nieautoryzowany dostęp do roli niskiego poziomu.

4. Ogranicz próby logowania

Ograniczenie liczby prób zalogowania się użytkownika (bez powodzenia) to doskonały sposób na zabezpieczenie witryny.

Ostatecznie to Ty masz ostatnie zdanie na temat tego, na jak długo zostanie nałożona blokada, ile żądań zostanie zrealizowanych, ile żądań potrzeba do zablokowania konkretnego adresu IP i czy blokada na konkretnym koncie zostanie zniesiona tylko wtedy, gdy włączone jest 2FA — funkcja zawarta w niektórych wtyczkach.

Chronimy Twoją witrynę. Prowadzisz swój biznes.

Jetpack Security zapewnia łatwą w obsłudze, kompleksową ochronę witryny WordPress, w tym kopie zapasowe w czasie rzeczywistym, zaporę sieciową aplikacji internetowych, skanowanie w poszukiwaniu złośliwego oprogramowania i ochronę przed spamem.

Zabezpiecz swoją witrynę5. Korzystaj z bezpiecznych połączeń do przesyłania plików (SFTP lub SSH)

W pewnym momencie prawdopodobnie będziesz musiał edytować pliki swojej witryny. Chociaż FTP (protokół przesyłania plików) jest szybki i łatwy, wszystkie przesyłane dane pozostają niezaszyfrowane i dostępne dla każdego do przechwycenia.

Może to obejmować dane logowania FTP, pliki witryny i ustawienia konfiguracyjne — dostęp do nich niezwykle ułatwi hakerom infiltrację Twojej witryny.

Aby temu zapobiec, podczas zarządzania plikami na swoim zapleczu korzystaj z protokołu SFTP (bezpieczny protokół przesyłania plików) lub SSH (bezpieczna powłoka; dostęp do wiersza poleceń). Protokoły te szyfrują przesyłane dane, chroniąc je przed przeglądaniem lub przechwytywaniem.

Aby używać protokołu SFTP lub SSH do przesyłania plików, musisz skonfigurować klienta lub serwer FTP tak, aby obsługiwał te protokoły. Większość hostów internetowych również to obsługuje.

Skanowanie i kopie zapasowe w czasie rzeczywistym

Nawet jeśli dołożysz wszelkich starań, złośliwe oprogramowanie może nadal przedostać się do Twojej witryny. Gdy coś pójdzie nie tak, skanowanie w czasie rzeczywistym może wykryć włamanie, a kopie zapasowe pozwolą na rozwiązanie awaryjne, jeśli złośliwe oprogramowanie uszkodzi Twoją witrynę.

1. Skonfiguruj wtyczkę zabezpieczającą lub system monitorowania

Nie powinieneś uruchamiać swojej witryny bez wtyczki zabezpieczającej lub platformy monitorującej. Powinien stale monitorować podejrzaną aktywność użytkownika w czasie rzeczywistym, nieudane próby logowania, złośliwe oprogramowanie i inne wskaźniki ryzyka.

Jetpack Scan będzie monitorować Twoją witrynę 24 godziny na dobę, 7 dni w tygodniu i wysyłać natychmiastowe powiadomienia, jeśli coś wydaje się nie tak. Aby wyeliminować większość zagrożeń, wystarczy jedno kliknięcie. Scan jest również wyposażony w zaporę sieciową aplikacji internetowej i jest dostępny samodzielnie lub jako część pakietu Jetpack Security, który obejmuje między innymi Jetpack Backup i Akismet.

Większość hostów internetowych oferuje również wbudowane monitorowanie bezpieczeństwa, które śledzi złośliwe oprogramowanie na poziomie serwera i ataki typu brute-force, które uzupełniają środki bezpieczeństwa w warstwie aplikacji.

Pamiętaj, aby często przeglądać dzienniki audytu bezpieczeństwa uzyskiwane z narzędzi i wtyczek pod kątem jakichkolwiek oznak problemów, których nie sygnalizuje automatyzacja.

2. Zainstaluj zaporę aplikacji internetowej (WAF)

Zapora sieciowa aplikacji internetowej działa jak tarcza pomiędzy Twoją witryną a Internetem i może monitorować i filtrować wszelki złośliwy ruch w czasie rzeczywistym. Może to obejmować wszystko, od prób wstrzyknięcia SQL i ataków typu cross-site scripting (XSS) po ataki DDoS.

WAF działają jako linia obrony, która może pomóc w zabezpieczeniu przed wieloma najczęstszymi zagrożeniami bezpieczeństwa witryn internetowych, z którymi możesz się spotkać. Można go w pełni zainstalować bezpośrednio na serwerze internetowym lub za pośrednictwem usług opartych na chmurze, takich jak zapora sieciowa aplikacji Jetpack.

Regularnie przeglądaj generowane przez niego dzienniki, aby wyprzedzić wszelkie zagrożenia, które staną na Twojej drodze.

3. Regularnie twórz kopie zapasowe swojej witryny

Regularne kopie zapasowe witryn internetowych chronią przed utratą danych, naruszeniem bezpieczeństwa i wszystkim innym, co może pójść nie tak.

Kopie zapasowe należy wykonywać w regularnych odstępach czasu. Tak naprawdę, chociaż w niektórych rzadko aktualizowanych witrynach codzienne kopie zapasowe mogą być wystarczające, większość witryn powinna korzystać z kopii zapasowych w czasie rzeczywistym, które zapisują każdą dokonaną zmianę.

Te pliki kopii zapasowych powinny być przechowywane poza serwerem Twojej witryny, aby mieć pewność, że Twoje dane nie zostaną utracone w przypadku awarii serwera lub luki w zabezpieczeniach. Dlatego poleganie wyłącznie na kopiach zapasowych dostarczanych przez hosta nie jest bezpieczną strategią.

Jetpack VaultPress Backup oferuje najbardziej niezawodne rozwiązanie, z kopiami zapasowymi w czasie rzeczywistym bezpiecznie przechowywanymi w chmurze za pośrednictwem tej samej wysokiej klasy infrastruktury, z której korzysta WordPress VIP.

Najlepsze jest to, że jeśli Twoja witryna kiedykolwiek ulegnie awarii, możesz ją odzyskać jednym kliknięciem. Korzystając z aplikacji Jetpack lub konta WordPress.com, możesz przywrócić witrynę z niemal dowolnego miejsca na świecie.

To takie proste. Nie chcesz, aby Twoja witryna internetowa była offline lub aby Twoje dane zostały utracone. Potrzebujesz zautomatyzowanego rozwiązania, które będzie regularnie wykonywać kopie zapasowe stron internetowych i baz danych, więc nie musisz się tym martwić.

Wystarczy, że uzyskasz kopię zapasową Jetpack . Możesz samodzielnie uzyskać kopie zapasowe za pomocą dedykowanej wtyczki VaultPress lub skorzystać z bardziej kompleksowego rozwiązania w ramach planu Jetpack Security.

W centrum uwagi bezpieczeństwo Jetpack dla witryn WordPress

Użytkownikom WordPressa poszukującym kompletnego pakietu bezpieczeństwa Jetpack Security oferuje pełny zestaw potężnych narzędzi zaprojektowanych w celu ochrony przed szeroką gamą zagrożeń i pomocy w odzyskaniu sił w sytuacji awaryjnej.

Skanowanie pod kątem luk w zabezpieczeniach w czasie rzeczywistym to jedna z głównych funkcji, zapewniająca całodobowe monitorowanie Twojej witryny internetowej pod kątem wszelkich luk w zabezpieczeniach lub naruszeń. Zawsze aktywna zapora sieciowa aplikacji internetowych jest doskonale dostosowana do wychwytywania potencjalnych zagrożeń, zanim wyrządzą szkody.

Dodatkowo Jetpack Security zapewnia automatyczne kopie zapasowe w czasie rzeczywistym, bezpiecznie przechowywane w chmurze. Jeśli coś się stanie, przywrócenie jest w zasięgu jednego kliknięcia.

Wreszcie, Jetpack Security wykrywa i chroni przed szeregiem innych zagrożeń, od ataków brute-force po możliwe do wykorzystania luki w powłoce.

Ochrona strony internetowej nie jest łatwym zadaniem samodzielnie, ale Jetpack Security automatyzuje najtrudniejsze części, pozwalając Ci odciążyć umysł.

Dodatkowa wskazówka: Unikaj CAPTCHA w celu ochrony przed spamem

Chociaż CAPTCHA jest używany od ponad dwudziestu lat do zapobiegania spamowi, wiesz, jak denerwujące może być jego wypełnianie. Dlaczego miałbyś narażać na to swoich gości? Co ważniejsze, CAPTCHA może skutkować wysokim współczynnikiem odrzuceń i słabą konwersją.

Co gorsza, boty radzą sobie coraz lepiej z ich rozwiązywaniem. W jednym z badań wykazano, że sztuczna inteligencja rozwiązuje „odporny na roboty” kod CAPTCHA w prawie 100% przypadków.

Rozważ skorzystanie z Jetpack Akismet Anti-spam, potężnej usługi filtrowania spamu zaprojektowanej specjalnie dla WordPress.

Akismet wykorzystuje moc uczenia maszynowego do analizowania przychodzących komentarzy i przesłanych formularzy, chroniąc Twoją witrynę przed publikowaniem złośliwych treści bez konieczności angażowania użytkowników.

Dzięki automatycznemu wykrywaniu i blokowaniu spamu Akismet sprawia, że Twoja witryna wygląda płynnie i jest wolna od spamu, nie utrudniając realizacji celów marketingowych.

Jest dostępny jako samodzielna wtyczka lub w ramach kwalifikującego się planu Jetpack (w tym Jetpack Security!).

Jak reagować na naruszenia bezpieczeństwa strony internetowej

Pomimo wszystkich tych proaktywnych środków zatrzymanie hakera, który naprawdę tego chce, może być trudne. Wiedza o tym, jak szybko i skutecznie reagować, ma kluczowe znaczenie dla minimalizacji skutków naruszenia.

1. Przygotuj plan reakcji na incydent

Zanim nastąpi cyberatak, powinieneś mieć przygotowany szczegółowy plan reagowania na incydenty. Ustali to procedury postępowania w przypadku wystąpienia różnych naruszeń bezpieczeństwa, zapewniając szybką i zorganizowaną reakcję.

Jeśli Twoja firma lub projekt jest bardzo mała lub jeśli jesteś jedyną osobą nad nią pracującą, samo sporządzenie planu może pomóc Ci w przeprowadzeniu Cię przez szereg natychmiastowych kroków, które musisz podjąć, aby naprawić swoją witrynę i pokazać intruzom drzwi .

Oto kilka uwag dotyczących tworzenia planu reagowania na incydenty i zarządzania nim:

- Przypisz role i obowiązki każdej osobie lub grupie osób. Z kim należy się natychmiast skontaktować? Kto przywraca kopie zapasowe? Kto zajmuje się usuwaniem złośliwego oprogramowania?

- Upewnij się, że istnieją jasne kanały komunikacji umożliwiające skontaktowanie się z każdą z tych osób, niezależnie od tego, na jakim szczeblu organizacji się znajdują.

- Opracuj szczegółowy plan reagowania, który pokieruje Twoimi działaniami w przypadku wielu typów incydentów związanych z bezpieczeństwem, od zniszczenia witryny po ataki DDoS. Powinieneś także posiadać procedury zapobiegające naruszeniom bezpieczeństwa, aby w panice nie dopuścić do dalszych szkód.

- Regularnie przeglądaj swój plan reagowania na incydenty, aby upewnić się, że jest on nadal aktualny i w razie potrzeby można go wdrożyć.

- Regularnie testuj swój plan reagowania na incydenty, podobnie jak kod, aby upewnić się, że jest spójny i łatwy do przestrzegania.

Podjęcie takich proaktywnych działań może radykalnie zminimalizować przestoje. Może to oznaczać różnicę między witryną, która nie działa przez kilka dni, a witryną, która nie działa tylko przez kilka godzin.

2. Przeskanuj swoją witrynę

Gdy dowiesz się o naruszeniu bezpieczeństwa, przeskanuj dokładnie swoją witrynę za pomocą narzędzia takiego jak Jetpack Scan, aby zidentyfikować wszelkie pozostałe złośliwe pliki, backdoory, nieprawidłowy kod, podejrzane uprawnienia do plików, nieautoryzowanych użytkowników lub inne oznaki naruszenia bezpieczeństwa.

3. Ogranicz i napraw naruszenie

Po zidentyfikowaniu źródła i zakresu naruszenia bezpieczeństwa podejmij natychmiastowe działania, aby usunąć wszelkie ślady zagrożenia.

Jeśli masz zainstalowany Jetpack Security lub coś podobnego, zwykle jest to próba jednego kliknięcia. Jeśli nic więcej, powinno to usunąć większość złośliwego oprogramowania.

Niestety, złośliwe oprogramowanie może pozostawić po sobie pozostałości, otwierając luki w zabezpieczeniach, dzięki czemu hakerzy mogą wrócić. Zautomatyzowane skanery zwykle również je wychwytują, ale nie zaszkodzi ręcznie przejrzeć witrynę i sprawdzić, czy nie ma w niej nic niezwykłego.

Oto kilka potencjalnych działań, które należy podjąć:

- Rozważ tymczasowe wyłączenie swojej witryny, jeśli uległa zniszczeniu lub aktywnie rozprzestrzenia wśród odwiedzających złośliwe oprogramowanie i spam.

- Natychmiast zmień wszelkie złamane hasła.

- Przywróć kopię zapasową.

- Przejrzyj kod swojej witryny w poszukiwaniu fragmentów złośliwego kodu, których wcześniej tam nie było.

- Sprawdź, czy w plikach witryny nie ma nowych plików. Sprawdź istniejące pliki pod kątem nieautoryzowanych zmian.

- Sprawdź, czy wśród użytkowników nie ma nieautoryzowanych osób, szczególnie tych z uprawnieniami wysokiego poziomu.

- Najpierw załataj lukę, która doprowadziła do infekcji. Automatyczne skanery powinny być w stanie wskazać problem.

W najgorszym przypadku może być konieczne zatrudnienie programisty, który przeszuka Twoją witrynę i usunie wszelki pozostający złośliwy kod.

Rola kopii zapasowych witryn internetowych w łagodzeniu skutków naruszenia

Jeśli jest jeden środek bezpieczeństwa, który powinieneś zastosować, to instalowanie kopii zapasowych. Jeśli wszystko pójdzie nie tak, będziesz mógł przynajmniej przywrócić swoją witrynę do poprzedniego, nienaruszonego stanu.

Nie jest to rozwiązanie uniwersalne, ponieważ niektóre formy złośliwego oprogramowania mogą wbić się w Twoją witrynę i ponownie ją zainfekować. Ponadto problemy takie jak ataki DDoS lub przejęte hasła nie zostaną w ogóle rozwiązane.

Jeśli jednak straciłeś dużo danych lub Twoja witryna uległa zniszczeniu, kopie zapasowe mogą całkowicie uratować Twoją firmę.

Dlatego tak istotne jest regularne wykonywanie kopii zapasowych w chmurze.

Często Zadawane Pytania

Podsumujmy wszystko kilkoma pytaniami, które być może nadal chodzą Ci po głowie.

Co to jest bezpieczeństwo strony internetowej?

Bezpieczeństwo witryn internetowych to różne strategie i protokoły wdrażane w celu ochrony witryn internetowych przed cyberzagrożeniami. Obejmuje to wybór bezpiecznego hosta po skonfigurowanie zapory sieciowej aplikacji internetowej.

Jakie ryzyko wiąże się z brakiem zabezpieczenia strony internetowej?

Brak zabezpieczenia witryny internetowej naraża ją na ryzyko złośliwego oprogramowania, naruszenia bezpieczeństwa danych, ataki DDoS, a nawet całkowite usunięcie witryny. Oprócz zrujnowania Twojego twardego słowa, może to również narazić odwiedzających na ryzyko złośliwym oprogramowaniem i spamem. Usuwanie złośliwego oprogramowania może być również bardzo trudne.

Dlaczego kopie zapasowe są ważne dla bezpieczeństwa witryny?

Kopie zapasowe pozwalają przywrócić witrynę do poprzedniego stanu. Jest to przydatne w przypadku infekcji złośliwym oprogramowaniem, usterek lub utraty danych.

Czy istnieją szczególne obawy dotyczące bezpieczeństwa, które dotyczą wyłącznie witryn WordPress?

Niebezpieczne wtyczki i motywy mogą zapewniać wektory ataków, chociaż oprogramowanie integrujące się z dowolnym typem witryny może być podatne na ataki, jeśli nie jest aktualizowane.

W jaki sposób Jetpack Security pomaga w ochronie mojej witryny WordPress?

Jetpack Security oferuje kompleksową ochronę stron internetowych, zaprojektowaną specjalnie w celu ochrony WordPressa przed różnymi zagrożeniami. Od kopii zapasowych w chmurze w czasie rzeczywistym po potężną zaporę sieciową aplikacji internetowych, Jetpack Security pomaga wyprzedzać typowe problemy.

Jak mogę skonfigurować Jetpack Security na mojej stronie WordPress?

Aby uzyskać korzyści płynące z bezpieczeństwa JetPack, musisz zainstalować bezpłatną wtyczkę JetPack i utworzyć konto WordPress.com, aby je podłączyć. Stamtąd możesz kupić bezpieczeństwo JetPack lub dowolne poszczególne komponenty, aby chronić swoją witrynę WordPress.

Gdzie mogę dowiedzieć się więcej o bezpieczeństwie JetPack?

Jeśli chcesz dowiedzieć się więcej o zabezpieczeniu swojej witryny za pomocą JetPack, najlepszej wtyczki WordPress, możesz przeczytać wszystko o bezpieczeństwie JetPack na stronie internetowej. Wtyczka została zaprojektowana jako kompleksowe rozwiązanie wszystkich potrzeb bezpieczeństwa.