WordPress 취약점 보고서: 2021년 5월, 1부

게시 됨: 2021-05-05취약한 플러그인과 테마는 WordPress 웹사이트가 해킹되는 #1 이유입니다. 이 보고서는 최근 WordPress 플러그인, 테마 및 핵심 취약점과 웹사이트에서 취약한 플러그인 또는 테마 중 하나를 실행하는 경우 수행할 작업을 다룹니다.

각 취약점의 심각도는 낮음 , 보통 , 높음 또는 위험 입니다. 취약성에 대한 책임 있는 공개 및 보고는 WordPress 커뮤니티를 안전하게 유지하는 데 필수적인 부분입니다. 이 게시물을 친구들과 공유하여 모든 사람들이 WordPress를 더 안전하게 사용할 수 있도록 도와주세요.

WordPress 핵심 취약점

WordPress 5.7.1은 2021년 4월 15일에 릴리스되었습니다. 이 보안 및 유지 관리 릴리스에는 2개의 보안 수정 사항과 함께 26개의 버그 수정 사항이 포함되어 있습니다. 이것은 WordPress 코어의 보안 릴리스 이므로 즉시 사이트를 업데이트하는 것이 좋습니다.

WordPress 플러그인 취약점

1. 에이시메일링

취약점 : 오픈 리다이렉트

버전 : 7.5.0 에서 패치됨

심각도 : 보통

2. WP 제공

취약점 : 인증된 저장된 교차 사이트 스크립팅

버전 : 2.10.4 에서 패치됨

심각도 : 보통

3. 다운로드 관리자

취약점 : CSRF를 통한 플러그인 설정 변경

버전 : 3.1.22 에서 패치됨

심각도 : 보통

취약점 : 자산 관리자 무단 사용

버전 : 3.1.23 에서 패치됨

심각도 : 높음

취약점 : RCE에 인증된 PHP4 파일 업로드

버전 : 3.1.19 에서 패치됨

심각도 : 치명적

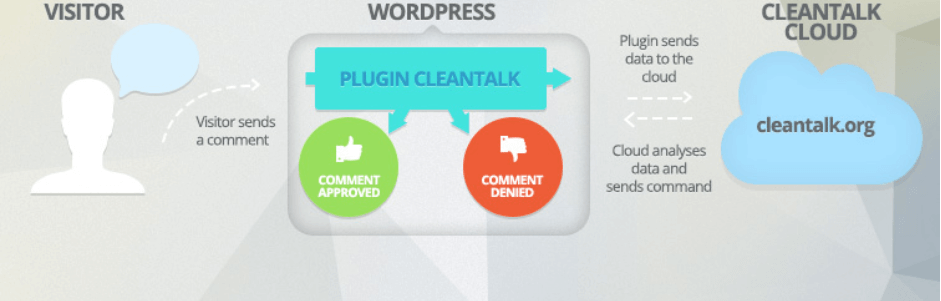

4. 스팸 방지, AntiSpam, CleanTalk의 FireWall

취약점 : 인증되지 않은 블라인드 SQL 인젝션

버전 : 5.153.4 에서 패치 됨

심각도 : 높음

5. WP 고객 리뷰

취약점 : 인증된 저장된 교차 사이트 스크립팅

버전 : 3.5.6 에서 패치됨

심각도 : 보통

WordPress 테마 취약점

1. 고토

취약점 : 인증되지 않은 블라인드 SQL 인젝션

버전 : 2.1 에서 패치됨

심각도 : 치명적

취약점 : 반영된 교차 사이트 스크립팅

버전 : 2.1 에서 패치됨

심각도 : 높음

책임 있는 공개에 대한 참고 사항

해커가 공격에 악용할 수 있는 취약점이 공개되는 이유가 궁금할 수 있습니다. 보안 연구원이 취약점을 찾아 소프트웨어 개발자에게 비공개로 보고하는 것은 매우 일반적입니다.

책임 있는 공개 와 함께 연구원의 초기 보고서는 소프트웨어를 소유한 회사의 개발자에게 비공개로 이루어지지만 패치가 제공되면 전체 세부 정보가 게시될 것이라는 동의 하에 이루어집니다. 심각한 보안 취약점의 경우 더 많은 사람들이 패치할 시간을 주기 위해 취약점 공개가 약간 지연될 수 있습니다.

보안 연구원은 소프트웨어 개발자가 보고서에 응답하거나 패치를 제공할 기한을 지정할 수 있습니다. 이 기한이 충족되지 않으면 연구원은 취약점을 공개적으로 공개하여 개발자에게 패치를 발행하도록 압력을 가할 수 있습니다.

취약점을 공개적으로 공개하고 제로데이 취약점(패치가 없고 야생에서 악용되는 취약점 유형)을 도입하는 것처럼 보이는 것은 역효과를 낳는 것처럼 보일 수 있습니다. 그러나 연구원이 개발자에게 취약점을 패치하도록 압력을 가해야 하는 유일한 수단입니다.

해커가 취약점을 발견하면 조용히 Exploit을 사용하여 최종 사용자(본인)에게 피해를 줄 수 있지만 소프트웨어 개발자는 취약점을 패치하지 않은 상태로 두는 것에 만족합니다. Google의 Project Zero에는 취약점 공개와 관련하여 유사한 지침이 있습니다. 그들은 취약점이 패치되었는지 여부에 관계없이 90일 후에 취약점의 전체 세부 정보를 게시합니다.

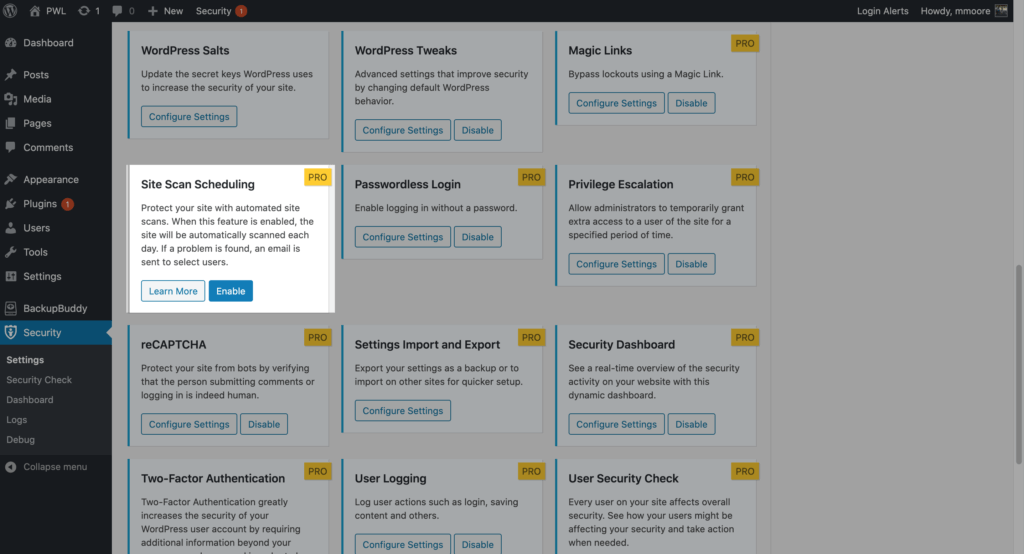

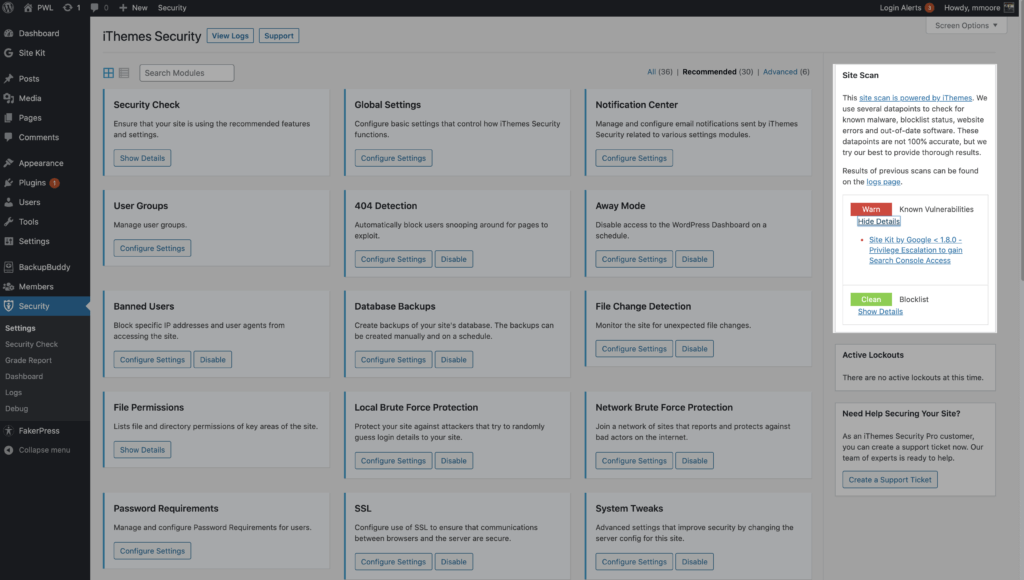

취약한 플러그인 및 테마로부터 WordPress 웹사이트를 보호하는 방법

iThemes Security Pro 플러그인의 사이트 스캐너는 모든 소프트웨어 해킹의 가장 큰 원인인 오래된 플러그인과 알려진 취약점이 있는 테마로부터 WordPress 웹사이트를 보호하고 보호하는 또 다른 방법입니다. Site Scanner는 사이트에 알려진 취약점이 있는지 확인하고 사용 가능한 경우 패치를 자동으로 적용합니다.

3가지 유형의 WordPress 취약점 확인

- 워드프레스 취약점

- 플러그인 취약점

- 테마 취약점

새로 설치할 때 사이트 스캔을 활성화하려면 iThemes Security Pro 설정으로 이동하여 사이트 스캔 설정 모듈에서 활성화 버튼을 클릭하십시오.

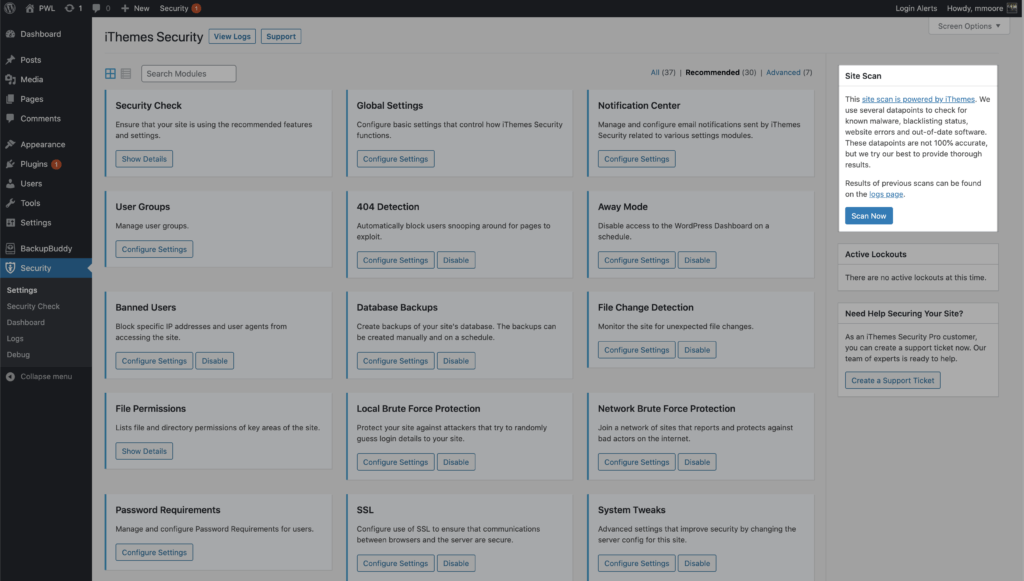

수동 사이트 스캔을 실행하려면 보안 설정의 오른쪽 사이드 바에 있는 사이트 스캔 위젯 에서 지금 스캔 버튼을 클릭하십시오.

사이트 스캔 결과가 위젯에 표시됩니다.

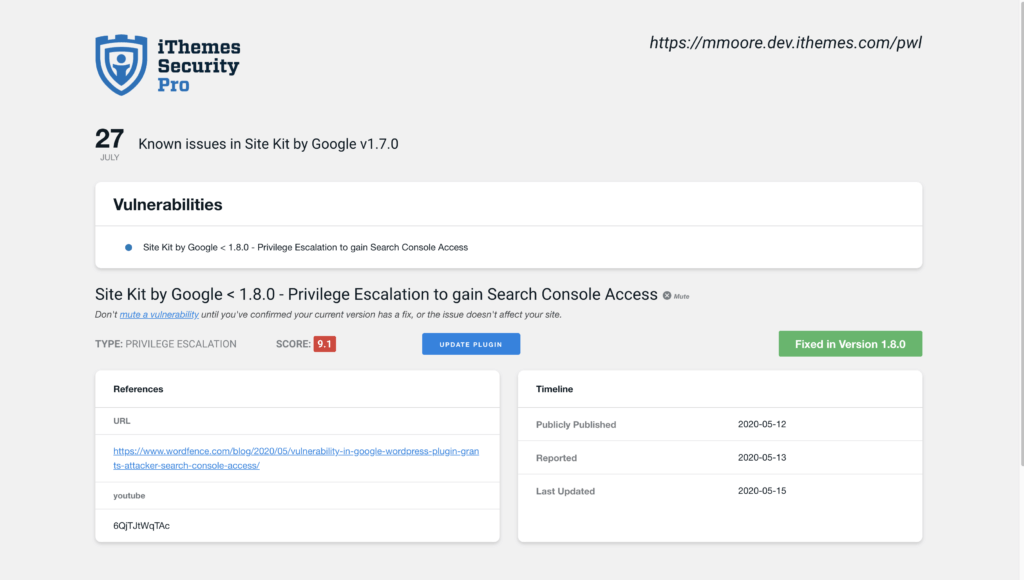

사이트 스캔이 취약점을 감지하면 취약점 링크를 클릭하여 세부 정보 페이지를 봅니다.

사이트 스캔 취약점 페이지에서 해당 취약점에 대한 수정 사항이 있는지 확인할 수 있습니다. 사용 가능한 패치가 있는 경우 플러그인 업데이트 버튼을 클릭하여 웹 사이트에 수정 사항을 적용할 수 있습니다.

패치를 사용할 수 있는 시점과 수정 사항을 반영하기 위해 iThemes 보안 취약성 데이터베이스가 업데이트되는 사이에는 지연이 있을 수 있습니다. 이 경우 취약점과 관련된 경고를 더 이상 받지 않도록 알림을 음소거할 수 있습니다.

WordPress 보안 플러그인인 iThemes Security Pro는 일반적인 WordPress 보안 취약성으로부터 웹사이트를 보호하고 보호하는 50가지 이상의 방법을 제공합니다. WordPress, 이중 인증, 무차별 대입 방지, 강력한 암호 적용 등을 사용하여 웹 사이트에 보안 계층을 추가할 수 있습니다.

iThemes 보안 프로 받기

Michael은 매주 WordPress 취약점 보고서를 작성하여 사이트를 안전하게 보호합니다. iThemes의 제품 관리자로서 그는 iThemes 제품 라인업을 지속적으로 개선하는 데 도움을 줍니다. 그는 거대한 괴짜이며 기술, 오래된 및 새로운 모든 것에 대해 배우는 것을 좋아합니다. 마이클이 아내와 딸과 어울리고, 일하지 않을 때는 책을 읽거나 음악을 듣는 것을 볼 수 있습니다.