Rapporto sulla vulnerabilità di WordPress: maggio 2021, parte 1

Pubblicato: 2021-05-05I plugin e i temi vulnerabili sono la ragione principale per cui i siti Web WordPress vengono violati. Questo rapporto copre i recenti plug-in, temi e vulnerabilità principali di WordPress e cosa fare se si esegue uno dei plug-in o temi vulnerabili sul tuo sito web.

Ogni vulnerabilità avrà un livello di gravità Bassa , Media , Alta o Critica . La divulgazione responsabile e la segnalazione delle vulnerabilità sono parte integrante del mantenimento della sicurezza della community di WordPress. Per favore condividi questo post con i tuoi amici per aiutare a spargere la voce e rendere WordPress più sicuro per tutti.

Vulnerabilità principali di WordPress

WordPress 5.7.1 è stato rilasciato il 15 aprile 2021. Questa versione di sicurezza e manutenzione presenta 26 correzioni di bug oltre a due correzioni di sicurezza. Poiché si tratta di una versione di sicurezza del core di WordPress, si consiglia di aggiornare immediatamente i propri siti.

Vulnerabilità del plugin WordPress

1. AcyMailing

Vulnerabilità : reindirizzamento aperto

Patchato nella versione : 7.5.0

Gravità : Media

2. Dai WP

Vulnerabilità : Scripting cross-site archiviato autenticato

Patchato nella versione : 2.10.4

Gravità : Media

3. Gestione download

Vulnerabilità : modifica delle impostazioni del plugin tramite CSRF

Patchato nella versione : 3.1.22

Gravità : Media

Vulnerabilità : utilizzo non autorizzato di asset manager

Patchato nella versione : 3.1.23

Gravità : Alta

Vulnerabilità : caricamento file PHP4 autenticato su RCE

Patchato nella versione : 3.1.19

Gravità : Critico

4. Protezione antispam, AntiSpam, FireWall di CleanTalk

Vulnerabilità : blind SQL injection non autenticata

Patchato nella versione : 5.153.4

Gravità : Alta

5. Recensioni dei clienti WP

Vulnerabilità : Scripting cross-site archiviato autenticato

Patchato nella versione : 3.5.6

Gravità : Media

Vulnerabilità dei temi WordPress

1. Vai a

Vulnerabilità : blind SQL injection non autenticata

Patchato nella versione : 2.1

Gravità : Critico

Vulnerabilità : Scripting cross-site riflesso

Patchato nella versione : 2.1

Gravità : Alta

Una nota sulla divulgazione responsabile

Ci si potrebbe chiedere perché una vulnerabilità venga rivelata se offre agli hacker un exploit per attaccare. Bene, è molto comune per un ricercatore di sicurezza trovare e segnalare privatamente la vulnerabilità allo sviluppatore del software.

Con una divulgazione responsabile , il rapporto iniziale del ricercatore viene presentato privatamente agli sviluppatori dell'azienda proprietaria del software, ma con un accordo sul fatto che i dettagli completi verranno pubblicati una volta resa disponibile una patch. Per vulnerabilità di sicurezza significative, potrebbe esserci un leggero ritardo nella divulgazione della vulnerabilità per dare a più persone il tempo di applicare le patch.

Il ricercatore di sicurezza può fornire allo sviluppatore del software una scadenza per rispondere alla segnalazione o per fornire una patch. Se questa scadenza non viene rispettata, il ricercatore può rivelare pubblicamente la vulnerabilità per esercitare pressioni sullo sviluppatore affinché rilasci una patch.

La divulgazione pubblica di una vulnerabilità e l'apparente introduzione di una vulnerabilità Zero-Day, un tipo di vulnerabilità che non ha patch e viene sfruttata allo stato brado, può sembrare controproducente. Ma è l'unica leva che un ricercatore ha per fare pressione sullo sviluppatore per correggere la vulnerabilità.

Se un hacker dovesse scoprire la vulnerabilità, potrebbe tranquillamente utilizzare l'Exploit e causare danni all'utente finale (questo sei tu), mentre lo sviluppatore del software si accontenta di lasciare la vulnerabilità senza patch. Project Zero di Google ha linee guida simili quando si tratta di rivelare le vulnerabilità. Pubblicano i dettagli completi della vulnerabilità dopo 90 giorni, indipendentemente dal fatto che la vulnerabilità sia stata corretta o meno.

Come proteggere il tuo sito Web WordPress da temi e plugin vulnerabili

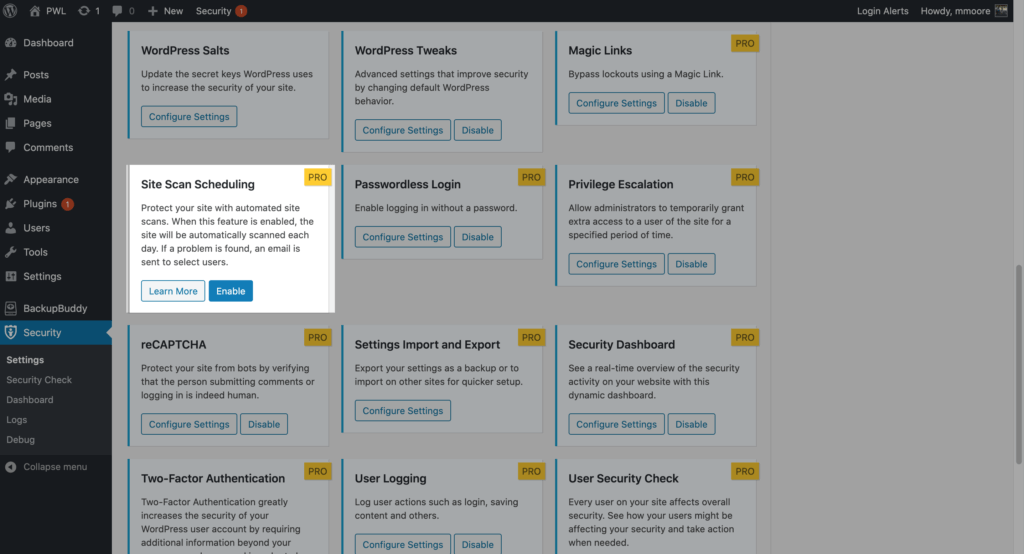

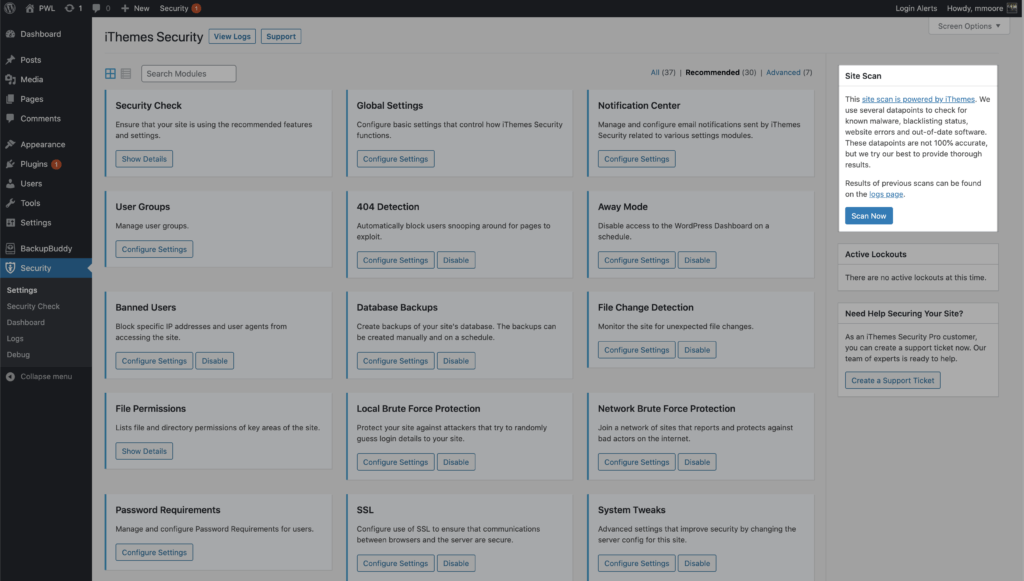

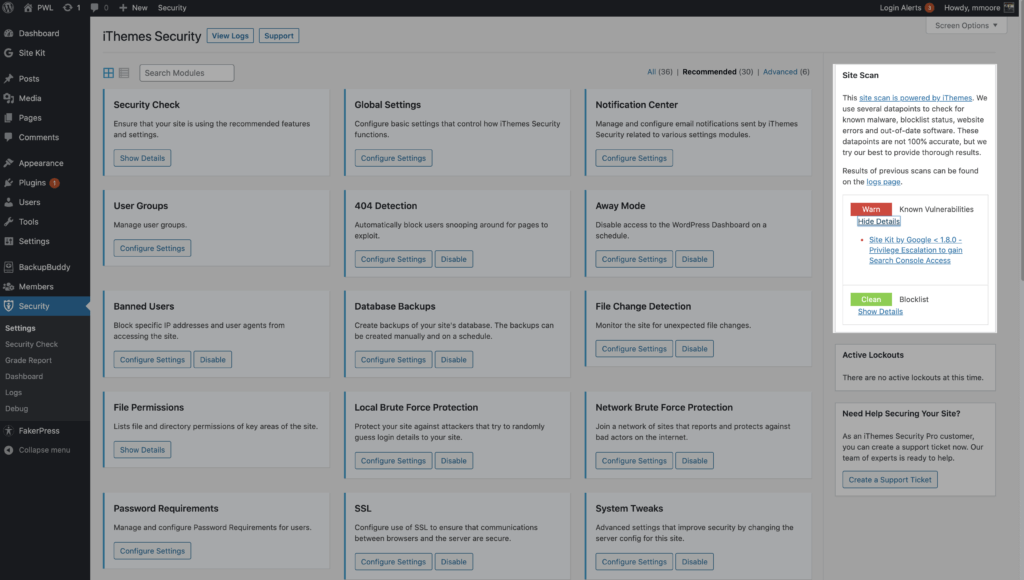

Lo scanner del sito del plug-in iThemes Security Pro è un altro modo per proteggere e proteggere il tuo sito Web WordPress dalla causa numero uno di tutti gli hack del software: plug-in obsoleti e temi con vulnerabilità note. Site Scanner verifica la presenza di vulnerabilità note sul tuo sito e applica automaticamente una patch, se disponibile.

I 3 tipi di vulnerabilità di WordPress verificate

- Vulnerabilità di WordPress

- Vulnerabilità dei plugin

- Vulnerabilità del tema

Per abilitare la scansione del sito su nuove installazioni, vai alle impostazioni di iThemes Security Pro e fai clic sul pulsante Abilita nel modulo delle impostazioni della scansione del sito .

Per attivare una scansione manuale del sito, fare clic sul pulsante Scansiona ora sul widget Scansione sito situato nella barra laterale destra delle impostazioni di sicurezza.

I risultati della scansione del sito verranno visualizzati nel widget.

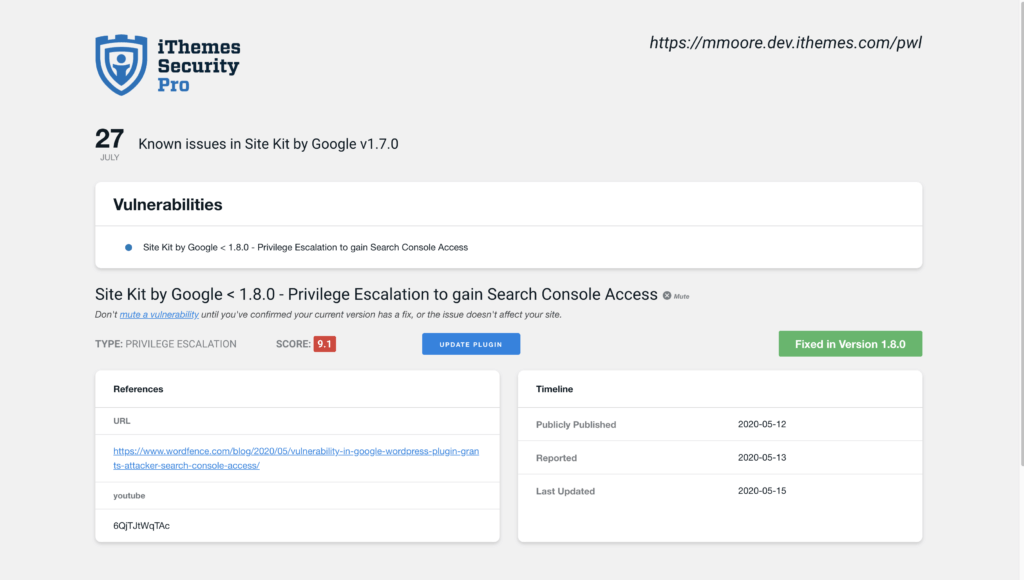

Se la scansione del sito rileva una vulnerabilità, fare clic sul collegamento della vulnerabilità per visualizzare la pagina dei dettagli.

Nella pagina della vulnerabilità di Site Scan, vedrai se è disponibile una correzione per la vulnerabilità. Se è disponibile una patch, puoi fare clic sul pulsante Aggiorna plug-in per applicare la correzione sul tuo sito web.

Potrebbe esserci un ritardo tra la disponibilità di una patch e l'aggiornamento del database delle vulnerabilità della sicurezza di iThemes per riflettere la correzione. In questo caso, puoi disattivare la notifica per non ricevere più avvisi relativi alla vulnerabilità.

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.