iThemes Security Pro Feature Spotlight – WordPress Tweaks

Pubblicato: 2021-06-23Nei post di Feature Spotlight, evidenzieremo una funzione nel plug-in iThemes Security Pro e condivideremo un po' del motivo per cui abbiamo sviluppato la funzione, per chi è la funzione e come utilizzarla.

Oggi tratteremo WordPress Tweaks, una raccolta di strumenti per proteggere il tuo sito Web WordPress.

Perché dovresti usare WordPress Tweaks

Uno dei grandi vantaggi di WordPress è la sua compatibilità con strumenti e servizi di terze parti. Tuttavia, se non stai sfruttando questi servizi, hai punti di ingresso non necessari sul tuo sito Web che un hacker potrebbe potenzialmente sfruttare.

WordPress offre anche altre comodità che consentirebbero a un utente malintenzionato di amplificare un attacco di forza bruta o persino di apportare modifiche dannose ai file archiviati sul tuo server.

Dovresti utilizzare le impostazioni di iThemes Security Pro WordPress Tweaks perché sono un insieme di strumenti progettati specificamente per rafforzare alcuni dei potenziali punti deboli di WordPress.

Come utilizzare le modifiche di WordPress in iThemes Security Pro

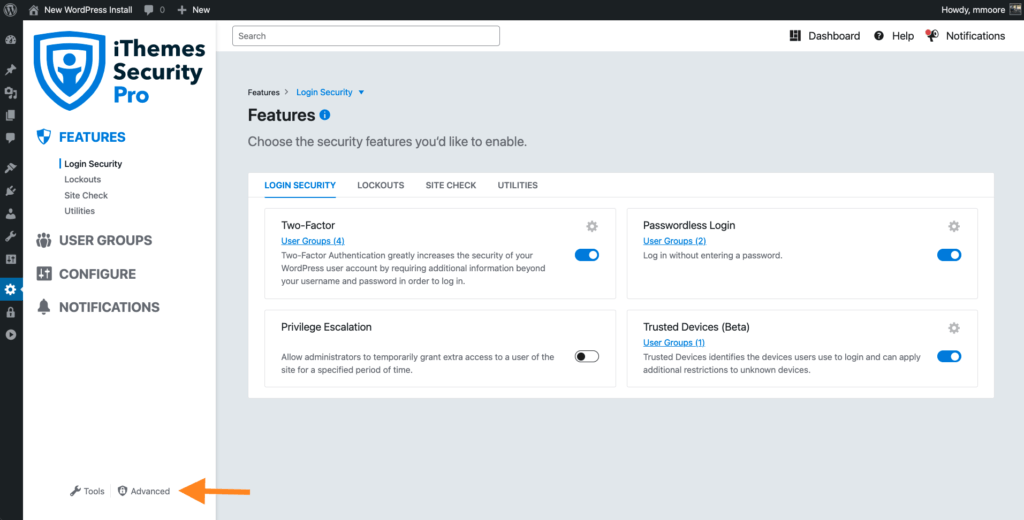

Per iniziare a utilizzare WordPress Tweaks, fai clic sul collegamento Avanzate nel menu Sicurezza.

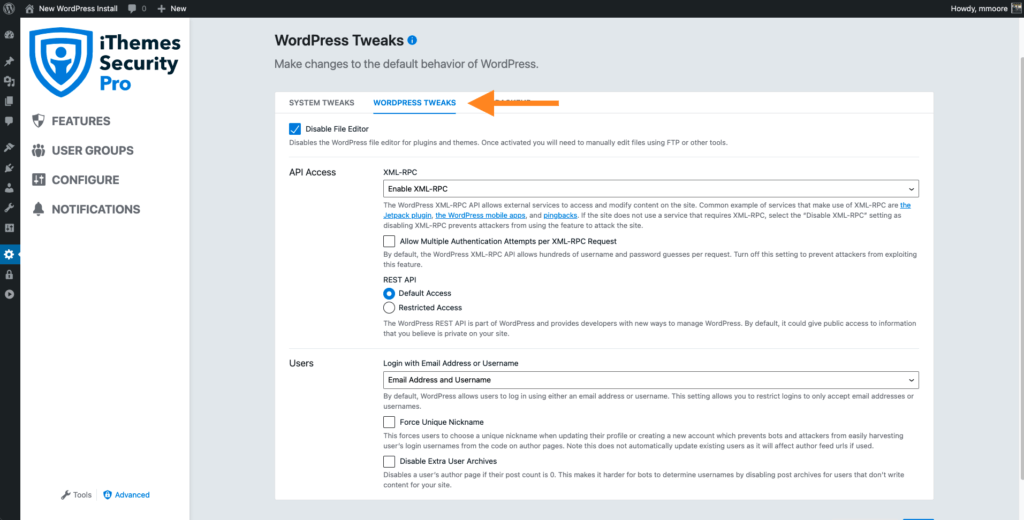

Una volta che sei nel menu Avanzate. fai clic sulla scheda WordPress Tweaks .

Le impostazioni dei ritocchi di WordPress

I Tweak di WordPress sono suddivisi in 2 sezioni, Accesso API e Utenti. Diamo un'occhiata più da vicino a queste impostazioni.

Accesso API

1. XML-RPC

L'impostazione Disabilita editor di file disabilita l'editor di file di WordPress per plugin e temi. La disabilitazione dell'editor di file di WordPress aggiunge un'enorme quantità di sicurezza al tuo sito web.

Se un hacker riesce a entrare con successo nel tuo sito web, l'editor di file WP gli consentirà di apportare modifiche dannose ai file archiviati sul tuo server. Tuttavia, se disabiliti l'editor di file WP, l'hacker avrà comunque bisogno delle credenziali del server per apportare modifiche dannose ai tuoi plugin e temi.

La funzione XML-RPC di WordPress consente ai servizi esterni di accedere e modificare i contenuti del sito. Ad esempio, Jetpack richiede XML-RPC per connettersi ai siti Web WordPress e modificare i contenuti.

L'impostazione XML-RPC in iThemes Security Pro ha 3 opzioni:

- Disabilita XML-RPC – XML-RPC è disabilitato sul sito. Questa impostazione è altamente consigliata se Jetpack, l'app mobile WordPress, i pingback e altri servizi che utilizzano XML-RPC non vengono utilizzati.

- Disabilita pingback: disabilita solo i pingback. Altre funzionalità XML-RPC funzioneranno normalmente. Seleziona questa impostazione se hai bisogno di funzionalità come Jetpack o l'app WordPress Mobile.

- Abilita XML-RPC – XML-RPC è completamente abilitato e funzionerà normalmente. Utilizzare questa impostazione solo se il sito deve disporre di un uso illimitato di XML-RPC.

Si consiglia di utilizzare l' opzione Disabilita XML-RPC se non si utilizzano servizi che utilizzano XML-RPC.

2. Tentativi di autenticazione multipli per richiesta XML-RPC

Esistono altri modi per accedere a WordPress oltre a utilizzare un modulo di accesso. Utilizzando XML-RPC, un utente malintenzionato può effettuare centinaia di tentativi di nome utente e password in una singola richiesta HTTP.

Il metodo di amplificazione della forza bruta consente agli aggressori di effettuare migliaia di tentativi di nome utente e password utilizzando XML-RPC in poche richieste HTTP.

L' impostazione Tentativi di autenticazione multipli per richiesta XML-RPC in iThemes Security Pro ha due opzioni:

- Blocca : blocca le richieste XML-RPC che contengono più tentativi di accesso. Questa impostazione è altamente consigliata.

- Consenti : consente le richieste XML-RPC che contengono più tentativi di accesso. Utilizzare questa impostazione solo se un servizio lo richiede.

L'utilizzo di più tentativi di autenticazione per l'opzione Blocco richiesta XML-RPC impedirà più tentativi di autenticazione per richiesta XML-RPC. Limitare il numero di tentativi di nome utente e password a uno per ogni richiesta farà molto per proteggere il tuo accesso a WordPress.

3. API REST

L'API REST di WordPress fa parte di WordPress e offre agli sviluppatori nuovi modi per gestire WordPress.

Per impostazione predefinita, l'API REST può essere utilizzata per accedere a informazioni che potresti ritenere private sul tuo sito, tra cui:

- Post pubblicati di tutti i tipi, inclusi quelli che non sembrano post, come prodotti o programmi per i membri.

- Dettagli utente che possono includere utenti che non hanno pagine o post pubblicati.

- Voci della libreria multimediale che possono esporre collegamenti per scaricare contenuti multimediali che non sono collegati pubblicamente da nessuna parte. Ciò potrebbe includere collegamenti per scaricare contenuti riservati ai membri, backup creati da alcuni plug-in o qualsiasi altro tipo di file aggiunto alla libreria multimediale. (Si noti che i backup di BackupBuddy non sono archiviati nella libreria multimediale e non sono accessibili tramite l'API REST.)

L'impostazione dell'API REST in iThemes Security Pro ha due opzioni:

- Accesso limitato : limita l'accesso alla maggior parte dei dati dell'API REST. Ciò significa che la maggior parte delle richieste richiederà un utente connesso o un utente con privilegi specifici, bloccando le richieste pubbliche di dati potenzialmente privati. Consigliamo di selezionare questa opzione.

- Accesso predefinito : l'accesso ai dati dell'API REST viene lasciato come predefinito. Le informazioni inclusi i post pubblicati, i dettagli dell'utente e le voci della libreria multimediale sono disponibili per l'accesso pubblico.

Si consiglia di utilizzare l'opzione Accesso limitato per limitare l'accesso alle informazioni private.

Utenti

1. Disabilita l'editor di file

L'impostazione Disabilita editor di file disabilita l'editor di file di WordPress per plugin e temi. La disabilitazione dell'editor di file di WordPress aggiunge un'enorme quantità di sicurezza al tuo sito web.

Se un hacker riesce a entrare con successo nel tuo sito web, l'editor di file WP gli consentirà di apportare modifiche dannose ai file archiviati sul tuo server. Tuttavia, se disabiliti l'editor di file WP, l'hacker avrà comunque bisogno delle credenziali del server per apportare modifiche dannose ai tuoi plugin e temi.

2. Forza soprannome univoco

L'impostazione Force Unique Nickname obbliga gli utenti a scegliere un nickname univoco quando aggiornano il loro profilo o creano un nuovo account. L'utilizzo di un nickname univoco impedisce a bot e aggressori di raccogliere facilmente i nomi utente di accesso degli utenti dal codice nelle pagine degli autori. Tieni presente che questo non aggiorna automaticamente gli utenti esistenti poiché influirà sugli URL del feed dell'autore, se utilizzato.

Forzare gli utenti a utilizzare un nickname univoco è un altro esempio di sicurezza attraverso l'oscurità. Faresti meglio ad abilitare i requisiti per la password di iThemes Security Pro e le funzionalità di autenticazione a due fattori per proteggere il tuo accesso a WordPress.

3. Disabilita archivi utente aggiuntivi

L'impostazione Disabilita archivi utente aggiuntivi in iThemes Security Pro rende più difficile per i bot determinare i nomi utente disabilitando gli archivi dei post per gli utenti che non pubblicano sul tuo sito.

La disabilitazione della pagina autore di un utente se il conteggio dei post è 0 è un altro esempio di sicurezza attraverso l'oscurità. Faresti meglio ad abilitare i requisiti per la password di iThemes Security Pro e le funzionalità di autenticazione a due fattori per proteggere il tuo accesso a WordPress.

4. Accedi con indirizzo e-mail o nome utente

Per impostazione predefinita, WordPress consente agli utenti di accedere utilizzando un indirizzo email o un nome utente. L'impostazione Accesso con indirizzo e-mail o nome utente consente di limitare gli accessi per accettare solo indirizzi e-mail o nomi utente.

L'impostazione Accedi con indirizzo e-mail o nome utente in iThemes Security Pro ha tre opzioni:

- Indirizzo e-mail e nome utente (predefinito) : consente agli utenti di accedere utilizzando l'indirizzo e-mail o il nome utente dell'utente. Questo è il comportamento predefinito di WordPress.

- Solo indirizzo e-mail : gli utenti possono accedere solo utilizzando l'indirizzo e-mail dell'utente. Questo disabilita l'accesso utilizzando un nome utente.

- Solo nome utente : gli utenti possono accedere solo utilizzando il nome utente del proprio utente. Questo disabilita l'accesso utilizzando un indirizzo e-mail.

Limitare gli accessi agli indirizzi e-mail può aggiungere un po' di protezione contro un attacco di forza bruta. Mentre un bot può raschiare la pagina dell'autore per i nomi utente, è meno probabile che riesca a raschiare un sito Web per gli indirizzi e-mail degli utenti.

Ma ancora una volta, faresti meglio ad abilitare i requisiti per la password di iThemes Security Pro e le funzionalità di autenticazione a due fattori per proteggere il tuo accesso a WordPress.

Conclusione: modifiche a WordPress per rafforzare la sicurezza di WordPress

Le modifiche di WordPress in iThemes Security Pro sono state progettate specificamente per rafforzare la sicurezza del tuo sito Web WordPress. Con il plug-in iThemes Security Pro, puoi anche aggiungere questi livelli extra di sicurezza al tuo sito web, tra cui:

- Autenticazione a due fattori

- Login senza password

- Rilevamento modifica file

- Protezione dalla forza bruta locale

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.