iThemes Security Pro機能スポットライト–WordPressの調整

公開: 2021-06-23Feature Spotlightの投稿では、iThemes Security Proプラグインの機能を強調し、その機能を開発した理由、その機能の対象者、およびその機能の使用方法について少し説明します。

今日は、WordPressWebサイトを保護するためのツールのコレクションであるWordPressTweaksについて説明します。

WordPressの微調整を使用する必要がある理由

WordPressの大きな利点の1つは、サードパーティのツールやサービスとの互換性です。 ただし、これらのサービスを利用していない場合は、ハッカーが悪用する可能性のある不要なエントリポイントがWebサイトにあります。

WordPressは、攻撃者がブルートフォース攻撃を増幅したり、サーバーに保存されているファイルに悪意のある変更を加えたりすることを可能にするその他の便利な機能も提供します。

iThemes Security Pro WordPress Tweaks設定は、WordPressの潜在的なソフトスポットの一部を強化するために特別に設計されたツールのセットであるため、使用する必要があります。

iThemes SecurityProでWordPressの調整を使用する方法

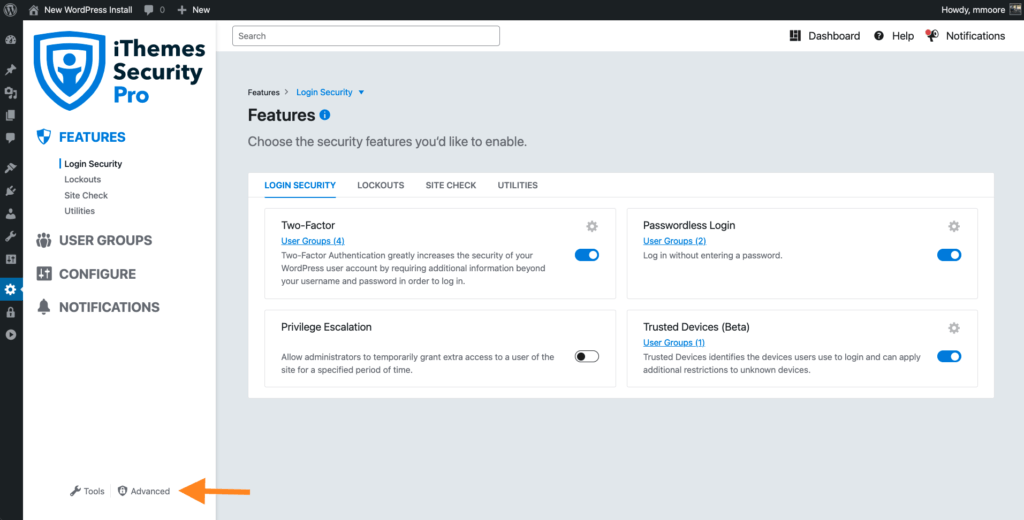

WordPress Tweaksの使用を開始するには、[セキュリティ]メニューの[詳細]リンクをクリックします。

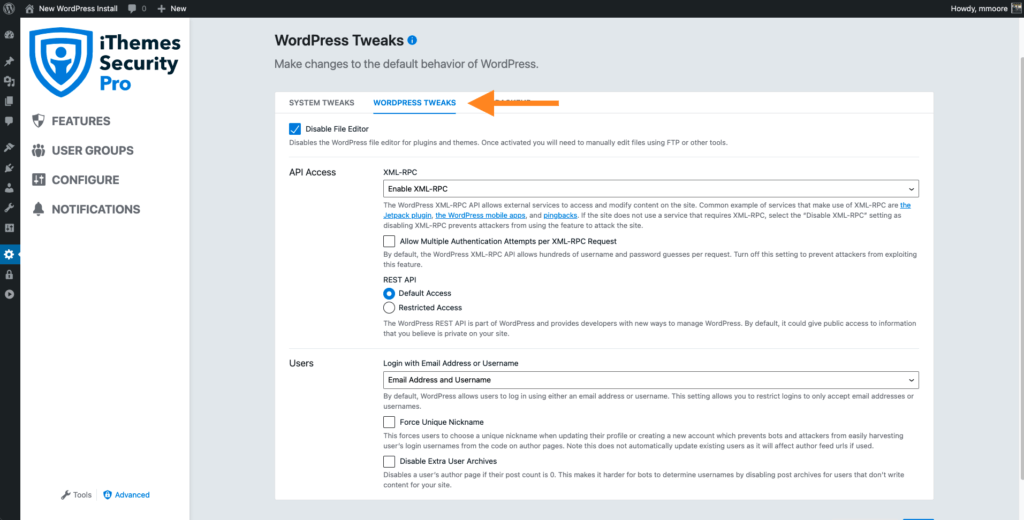

[詳細設定]メニューが表示されたら。 WordPressの調整タブをクリックします。

WordPressの微調整設定

WordPressの調整は、APIアクセスとユーザーの2つのセクションに分かれています。 これらの設定を詳しく見てみましょう。

APIアクセス

1. XML-RPC

[ファイルエディターを無効にする]設定は、プラグインとテーマのWordPressファイルエディターを無効にします。 WordPressファイルエディタを無効にすると、Webサイトに非常に多くのセキュリティが追加されます。

ハッカーがWebサイトに侵入できた場合、WPファイルエディターを使用すると、サーバーに保存されているファイルに悪意のある変更を加えることができます。 ただし、WPファイルエディタを無効にしても、ハッカーはプラグインやテーマに悪意のある変更を加えるためにサーバーのクレデンシャルを必要とします。

WordPressのXML-RPC機能により、外部サービスがサイトのコンテンツにアクセスして変更できるようになります。 たとえば、Jetpackでは、WordPress Webサイトに接続してコンテンツを変更するために、XML-RPCが必要です。

iThemes Security ProのXML-RPC設定には、次の3つのオプションがあります。

- XML-RPCを無効にする–XML-RPCはサイトで無効になっています。 Jetpack、WordPressモバイルアプリ、ピングバック、およびXML-RPCを使用するその他のサービスを使用しない場合は、この設定を強くお勧めします。

- ピングバックを無効にする–ピングバックのみを無効にします。 他のXML-RPC機能は通常どおり機能します。 JetpackやWordPressMobileアプリなどの機能が必要な場合は、この設定を選択します。

- XML-RPCを有効にする– XML-RPCは完全に有効になっており、通常どおり機能します。 この設定は、サイトでXML-RPCを無制限に使用する必要がある場合にのみ使用してください。

XML-RPCを使用するサービスを使用していない場合は、[ XML-RPCを無効にする]オプションを使用することをお勧めします。

2.XML-RPC要求ごとの複数の認証試行

ログインフォームを使用する以外に、WordPressにログインする方法は他にもあります。 攻撃者はXML-RPCを使用して、1回のHTTPリクエストで数百回のユーザー名とパスワードの試行を行うことができます。

強引な増幅方法により、攻撃者はわずか数回のHTTPリクエストでXML-RPCを使用して何千ものユーザー名とパスワードを試行できます。

iThemes SecurityProのXML-RPC要求ごとの複数認証試行には2つのオプションがあります。

- ブロック–複数のログイン試行を含むXML-RPCリクエストをブロックします。 この設定を強くお勧めします。

- 許可–複数のログイン試行を含むXML-RPC要求を許可します。 この設定は、サービスで必要な場合にのみ使用してください。

XML-RPC要求ブロックオプションごとに複数の認証試行を使用すると、XML-RPC要求ごとに複数の認証試行を防ぐことができます。 ユーザー名とパスワードの試行回数をリクエストごとに1回に制限すると、WordPressログインを保護するのに大いに役立ちます。

3. REST API

WordPress REST APIはWordPressの一部であり、開発者にWordPressを管理するための新しい方法を提供します。

デフォルトでは、REST APIを使用して、次のようなサイトで非公開と思われる情報にアクセスできます。

- 製品やメンバープログラムなど、投稿のように見えないものを含む、すべての投稿タイプの公開された投稿。

- 公開された投稿やページを持たないユーザーを含む可能性のあるユーザーの詳細。

- どこにも公開されていないダウンロードメディアへのリンクを公開する可能性のあるメディアライブラリエントリ。 これには、メンバー限定コンテンツをダウンロードするためのリンク、一部のプラグインによって作成されたバックアップ、またはメディアライブラリに追加されたその他の種類のファイルが含まれる場合があります。 (BackupBuddyバックアップはメディアライブラリに保存されず、REST APIを介してアクセスできないことに注意してください。)

iThemes SecurityProのRESTAPI設定には2つのオプションがあります。

- 制限付きアクセス–ほとんどのRESTAPIデータへのアクセスを制限します。 つまり、ほとんどのリクエストには、ログインユーザーまたは特定の権限を持つユーザーが必要であり、プライベートデータの可能性があるパブリックリクエストはブロックされます。 このオプションを選択することをお勧めします。

- デフォルトアクセス– RESTAPIデータへのアクセスはデフォルトのままです。 公開された投稿、ユーザーの詳細、メディアライブラリのエントリなどの情報は、一般公開されています。

個人情報へのアクセスを制限するには、[制限付きアクセス]オプションを使用することをお勧めします。

ユーザー

1.ファイルエディタを無効にします

[ファイルエディターを無効にする]設定は、プラグインとテーマのWordPressファイルエディターを無効にします。 WordPressファイルエディタを無効にすると、Webサイトに非常に多くのセキュリティが追加されます。

ハッカーがWebサイトに侵入できた場合、WPファイルエディターを使用すると、サーバーに保存されているファイルに悪意のある変更を加えることができます。 ただし、WPファイルエディタを無効にしても、ハッカーはプラグインやテーマに悪意のある変更を加えるためにサーバーのクレデンシャルを必要とします。

2.一意のニックネームを強制する

Force Unique Nickname設定は、ユーザーがプロファイルを更新するとき、または新しいアカウントを作成するときに、一意のニックネームを選択するように強制します。 一意のニックネームを使用すると、ボットや攻撃者が作成者ページのコードからユーザーのログインユーザー名を簡単に取得できなくなります。 使用すると作成者フィードのURLに影響するため、既存のユーザーは自動的に更新されないことに注意してください。

ユーザーに一意のニックネームを使用するように強制することは、隠すことによるセキュリティのもう1つの例です。 WordPressログインを保護するには、iThemes SecurityProのパスワード要件と2要素認証機能を有効にすることをお勧めします。

3.追加のユーザーアーカイブを無効にする

iThemes Security Proの[追加のユーザーアーカイブを無効にする]設定を使用すると、サイトに投稿しないユーザーの投稿アーカイブを無効にすることで、ボットがユーザー名を判別しにくくなります。

投稿数が0の場合にユーザーの作成者ページを無効にすることは、隠すことによるセキュリティのもう1つの例です。 WordPressログインを保護するには、iThemes SecurityProのパスワード要件と2要素認証機能を有効にすることをお勧めします。

4.メールアドレスまたはユーザー名でログインします

デフォルトでは、WordPressはユーザーが電子メールアドレスまたはユーザー名のいずれかを使用してログインすることを許可します。 [電子メールアドレスまたはユーザー名でログイン]設定を使用すると、電子メールアドレスまたはユーザー名のみを受け入れるようにログインを制限できます。

iThemes SecurityProの[電子メールアドレスまたはユーザー名でログイン]設定には、次の3つのオプションがあります。

- 電子メールアドレスとユーザー名(デフォルト) –ユーザーがユーザーの電子メールアドレスまたはユーザー名を使用してログインできるようにします。 これはデフォルトのWordPressの動作です。

- メールアドレスのみ–ユーザーは自分のメールアドレスを使用してのみログインできます。 これにより、ユーザー名を使用したログインが無効になります。

- ユーザー名のみ–ユーザーはユーザーのユーザー名を使用してのみログインできます。 これにより、メールアドレスを使用したログインが無効になります。

ログインを電子メールアドレスに制限すると、ブルートフォース攻撃に対する保護が少し強化される可能性があります。 ボットは作成者のページでユーザー名を取得できますが、Webサイトでユーザーの電子メールアドレスを取得する可能性は低くなります。

ただし、繰り返しになりますが、WordPressログインを保護するには、iThemes SecurityProのパスワード要件と2要素認証機能を有効にすることをお勧めします。

まとめ:WordPressのセキュリティを強化するためのWordPressの調整

iThemes SecurityProのWordPressTweaksは、WordPressWebサイトのセキュリティを強化するために特別に設計されました。 iThemes Security Proプラグインを使用すると、次のようなセキュリティのこれらの追加レイヤーをWebサイトに追加することもできます。

- 二要素認証

- パスワードなしのログイン

- ファイル変更の検出

- ローカルブルートフォース保護

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。