GoDaddy hackerato: 5 modi per proteggere il tuo sito WordPress

Pubblicato: 2021-11-26AGGIORNATO

Nuovi dettagli sono emersi dopo il nostro post originale. È stato riscontrato che la violazione che ha colpito fino a 1,2 milioni di clienti di hosting presso GoDaddy ha colpito anche altri sei provider di hosting di proprietà di GoDaddy. Questi includono 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. Nella notifica di divulgazione della California, GoDaddy ha fornito date specifiche per le intrusioni, dal 6 all'11 settembre 2021 e dal 7 novembre 2021. Le raccomandazioni qui riportate sono applicabili anche ai clienti di tali società di hosting.

In una divulgazione sulla sicurezza pubblicata oggi, GoDaddy afferma che fino a 1,2 milioni di clienti attivi e inattivi sono stati esposti dopo che gli hacker hanno ottenuto l'accesso alla sua piattaforma di hosting WordPress gestita. L'hack è stato scoperto per la prima volta da GoDaddy il 17 novembre 2021.

In questo post, analizzeremo alcuni dei dettagli del recente hack di GoDaddy, come influisce sui clienti e i nostri consigli su cosa fare se sei un cliente di hosting WordPress su GoDaddy.

Divulgazione dell'incidente di sicurezza di GoDaddy il 22 novembre 2021

Nella divulgazione dell'incidente di pubblica sicurezza rilasciata oggi, Demetrius Comes, Chief Information Security Officer di GoDaddy, ha spiegato i dettagli dell'hacking di GoDaddy:

"Utilizzando una password compromessa, una terza parte non autorizzata ha avuto accesso al sistema di provisioning nella nostra base di codice legacy per Managed WordPress", spiega. "La nostra indagine è in corso e stiamo contattando tutti i clienti interessati direttamente con dettagli specifici".

Secondo la divulgazione, GoDaddy ha stabilito che a partire dal 6 settembre 2021, la "terza parte non autorizzata" ha utilizzato una password compromessa per accedere alle seguenti informazioni sui clienti:

- Fino a 1,2 milioni di clienti di Managed WordPress attivi e inattivi avevano il loro indirizzo e-mail e il numero di cliente esposti . L'esposizione degli indirizzi e-mail presenta il rischio di attacchi di phishing.

- La password dell'amministratore di WordPress originale impostata al momento del provisioning è stata esposta. Se quelle credenziali erano ancora in uso, GoDaddy reimposta quelle password.

- Per i clienti attivi, sono stati esposti nomi utente e password sFTP e database . GoDaddy reimposta entrambe le password.

- Per un sottoinsieme di clienti attivi, la chiave privata SSL è stata esposta . GoDaddy sta emettendo e installando nuovi certificati per quei clienti.

Sono interessato dall'hack di GoDaddy?

Secondo la divulgazione, l'hacking ha un impatto sia sui clienti attuali che passati della piattaforma di hosting WordPress gestita da GoDaddy. Ciò include i piani di hosting WordPress da Basic, Deluxe, Ultimate, a E-commerce. L'informativa non indica se altri piani di hosting siano stati interessati.

Cosa devo fare se sono affetto?

Se utilizzi GoDaddy per ospitare il tuo sito WordPress, abbiamo alcuni (forti) consigli:

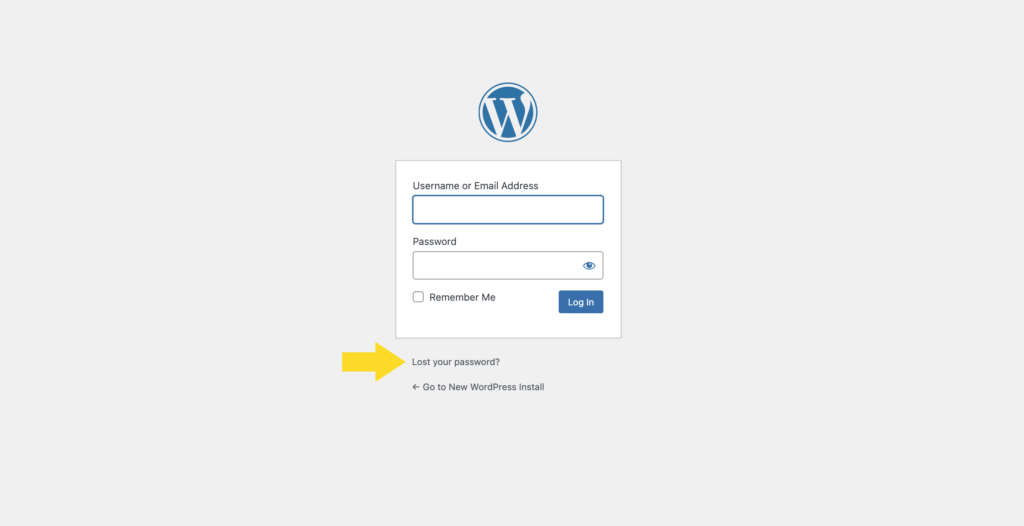

1. Reimposta la password dell'amministratore di WordPress.

Per precauzione, reimposta la password di WordPress. Puoi farlo dalla schermata di accesso di WordPress situata in [yourURL]/wp-admin. Cambia la tua password in qualcosa di forte, unico e complesso. Consulta i nostri suggerimenti per la sicurezza della password di WordPress qui.

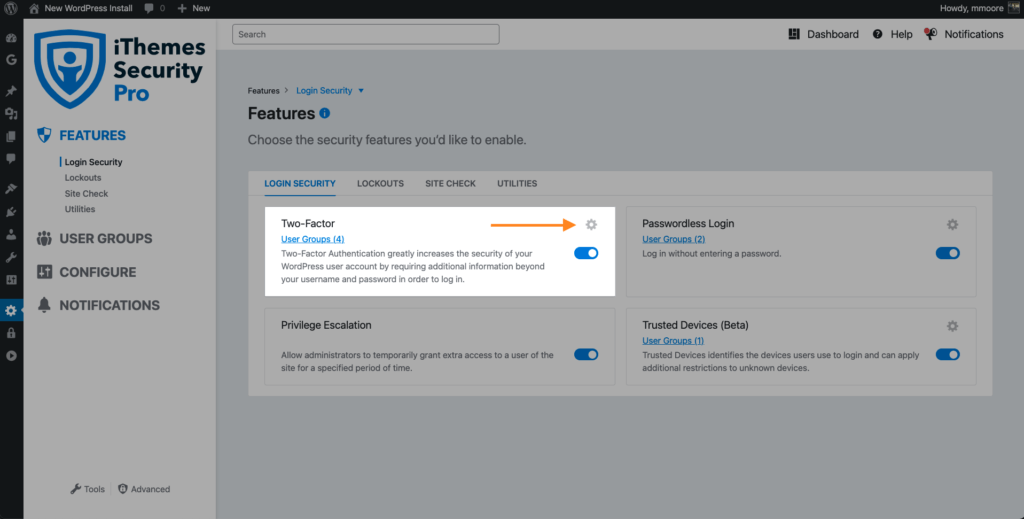

2. Implementa l'autenticazione a due fattori per gli account amministratore di WordPress.

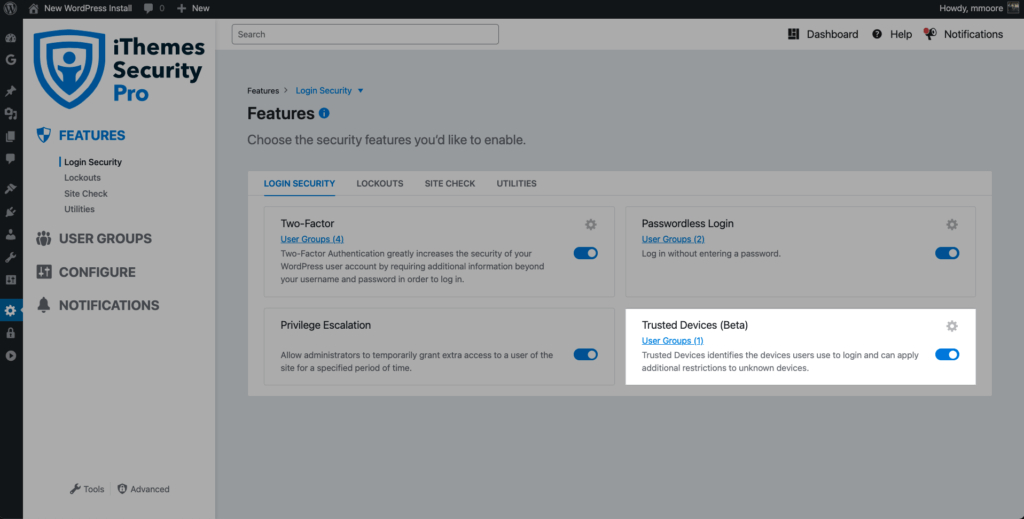

Utilizzando il plug-in iThemes Security, attiva l'autenticazione a due fattori di WordPress per tutti i tuoi account a livello di amministratore. L'autenticazione a due fattori è un processo di verifica dell'identità di una persona che richiede due metodi di verifica separati.

Due fattori è una funzionalità GRATUITA nel plug-in iThemes Security, quindi scarica iThemes Security e installalo sul tuo sito WordPress.

Scarica iThemes Sicurezza

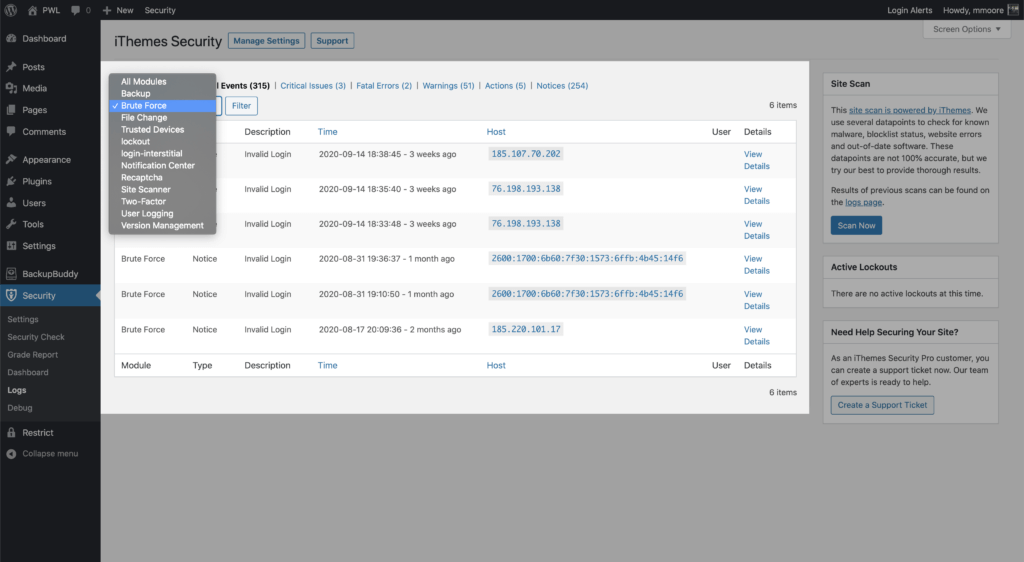

3. Esamina i registri di sicurezza del tuo sito Web per vedere se sono presenti accessi imprevisti agli account amministratore.

La registrazione della sicurezza del sito Web è una parte essenziale della strategia di sicurezza di WordPress. La registrazione e il monitoraggio insufficienti possono causare un ritardo nel rilevamento di una violazione della sicurezza.

I registri di sicurezza di WordPress hanno diversi vantaggi nella tua strategia di sicurezza generale:

1. Identificare e fermare i comportamenti dannosi. Ogni giorno, sul tuo sito si verificano molte attività di cui potresti non essere a conoscenza. Molte di queste attività possono essere direttamente correlate alla sicurezza del tuo sito. Ecco perché la registrazione è così importante: le attività vengono tracciate in modo da poter sapere se si è verificata un'hacking o una violazione.

2. Individua l'attività che può avvisarti di una violazione. Attività come modifiche ai file non riconosciute o attività sospette degli utenti possono indicare un hack. Questo è ciò che è così importante sapere quando si sono verificate queste attività in modo da poter sapere rapidamente se si è verificata una violazione.

3. Valuta quanto danno è stato fatto. Con i registri di sicurezza di WordPress, puoi visualizzare le modifiche ai file e le attività degli utenti che potrebbero essere correlate a un attacco o una violazione. I registri forniscono una sorta di traccia che può aiutare a riparare eventuali danni causati da un hacker per inserire script dannosi o apportare altre modifiche ai file sul tuo sito web.

4. Aiutare nella riparazione di un sito compromesso. Se il tuo sito viene violato, vorrai avere le migliori informazioni per aiutare in una rapida indagine e ripristino. I registri di sicurezza di WordPress possono guidarti attraverso la sequenza temporale di un hack e mostrare tutto ciò che l'hacker ha cambiato, dall'aggiunta di nuovi utenti all'aggiunta di annunci farmaceutici indesiderati sul tuo sito.

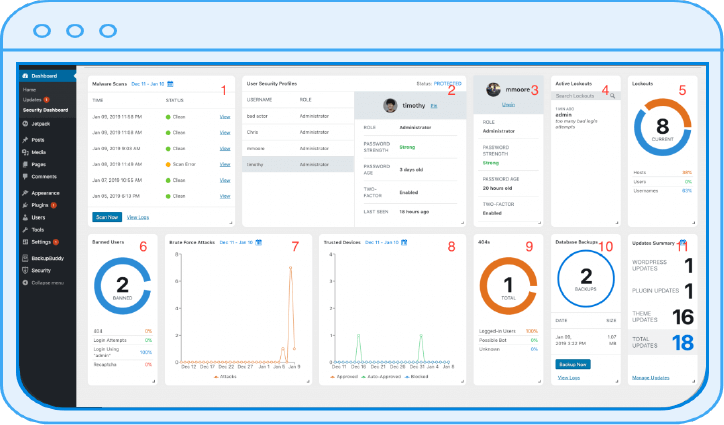

I registri di sicurezza di WordPress di iThemes Security Pro semplificano il monitoraggio delle attività degli utenti, come accessi, creazione/registrazione utente, aggiunta/rimozione di plug-in e modifiche a post/pagine.

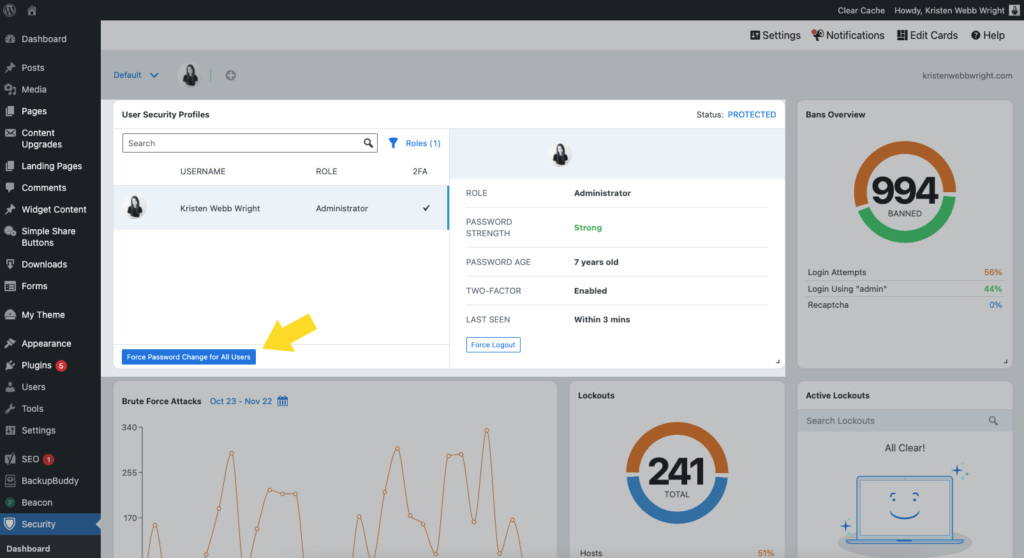

4. Forza una modifica della password dalla dashboard di sicurezza di WordPress.

Dalla dashboard di iThemes Security Pro, puoi forzare la modifica della password per tutti gli utenti. Ciò richiederà agli utenti di modificare la propria password per un'abbondanza di cautela.

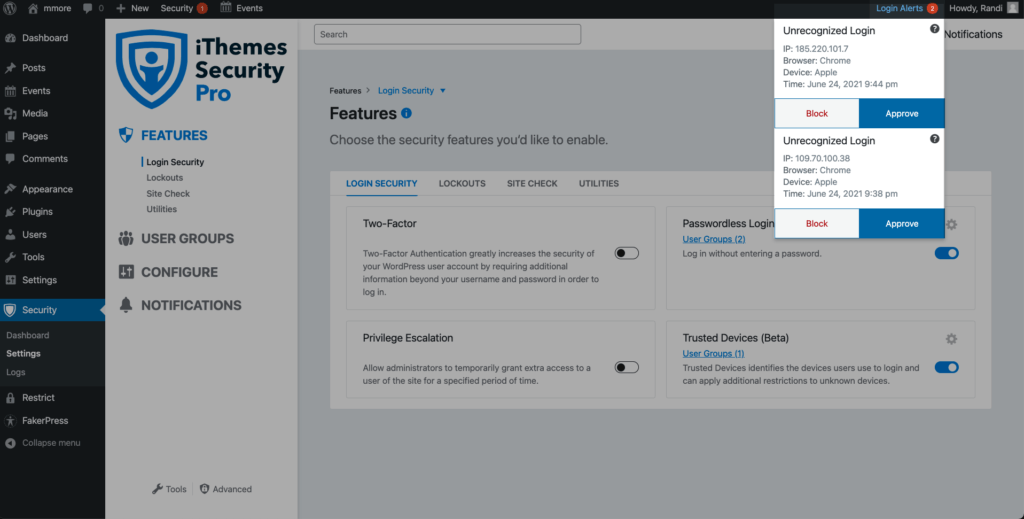

5. Abilita i dispositivi affidabili con la protezione dal dirottamento della sessione.

La funzione Dispositivi attendibili nel plug-in iThemes Security Pro funziona per identificare i dispositivi che tu e altri utenti utilizzate per accedere al vostro sito WordPress. Dopo che i tuoi dispositivi sono stati identificati, possiamo impedire a dirottatori di sessione e altri malintenzionati di fare danni al tuo sito web.

Quando un utente ha effettuato l'accesso su un dispositivo non riconosciuto, i dispositivi attendibili possono limitare le proprie capacità a livello di amministratore. Ciò significa che se un utente malintenzionato fosse in grado di entrare nel back-end del tuo sito WordPress, non avrebbe la possibilità di apportare modifiche dannose al tuo sito web.

iThemes Security Pro ti invierà anche un'e-mail che ti informa che qualcuno ha effettuato l'accesso al tuo sito da un dispositivo non riconosciuto. L'e-mail include un'opzione per bloccare il dispositivo dell'hacker.

Quindi sarai in grado di vedere quando si verificano accessi non riconosciuti sul tuo sito da dispositivi che non sono stati approvati.

Stai in guardia per un aumento delle e-mail di phishing

Come indicato dall'informativa sulla sicurezza, la fuga di indirizzi e-mail dei clienti GoDaddy potrebbe rappresentare un rischio di phishing. Fai attenzione alle e-mail sospette da GoDaddy.

Il phishing è un metodo di attacco informatico che utilizza e-mail, social media, messaggi di testo e telefonate per indurre la vittima a fornire informazioni personali. L'attaccante utilizzerà quindi le informazioni per accedere agli account personali o per commettere frode sull'identità.

4 consigli per individuare un'e-mail di phishing

- Guarda l'indirizzo e-mail da : se ricevi un'e-mail da un'azienda come GoDaddy, la parte dell'indirizzo e-mail del mittente dopo la "@" deve corrispondere al nome dell'azienda. Se un'e-mail rappresenta un'azienda o un ente governativo ma utilizza un indirizzo e-mail pubblico come "@gmail", questo è probabilmente un segno di un'e-mail di phishing. Tieni d'occhio i sottili errori di ortografia del nome di dominio. Ad esempio, diamo un'occhiata a questo indirizzo email "[email protected]" Possiamo vedere che Netflix ha una "x" in più alla fine. L'errore di ortografia è un chiaro segno che l'e-mail è stata inviata da un truffatore e dovrebbe essere eliminata immediatamente.

- Cerca errori grammaticali : un'e-mail piena di errori grammaticali è un segno di un'e-mail dannosa. Tutte le parole possono essere scritte correttamente, ma nelle frasi mancano parole che renderebbero la frase coerente. Ad esempio, "Il tuo account è stato violato. Aggiorna la password per la sicurezza dell'account”. Tutti commettono errori e non tutte le e-mail con un errore di battitura o due sono un tentativo di truffarti. Tuttavia, più errori grammaticali meritano un'occhiata più da vicino prima di rispondere.

- Cerca allegati o collegamenti sospetti : vale la pena fare una pausa prima di interagire con eventuali allegati o collegamenti inclusi in un'e-mail. Se non riconosci il mittente di un'e-mail, non dovresti scaricare alcun allegato incluso nell'e-mail in quanto potrebbe contenere malware e infettare il tuo computer. Se l'email afferma di provenire da un'azienda, puoi Google le sue informazioni di contatto per verificare che l'email sia stata inviata da loro prima di aprire eventuali allegati. Se un'e-mail contiene un collegamento, puoi passare il mouse sopra il collegamento per verificare che l'URL ti stia inviando dove dovrebbe essere.

- Fai attenzione alle richieste urgenti : un trucco comune utilizzato dai truffatori è creare un senso di urgenza. Un'e-mail dannosa potrebbe creare uno scenario che richiede un'azione immediata. Più tempo hai per pensare, maggiore è la possibilità di identificare la richiesta proveniente da un truffatore. Esempi comuni di phishing includono l'e-mail urgente del tuo "capo" che ti chiede di pagare un fornitore il prima possibile o della tua banca che ti informa che il tuo account è stato violato e che è necessaria un'azione immediata.

Conclusione: verso un Web più sicuro, insieme

Utilizzando alcune best practice di sicurezza di WordPress, puoi difendere il tuo sito da password e vulnerabilità compromesse. Poiché la minaccia di hack e violazioni è in aumento per i siti WordPress, il plug-in iThemes Security Pro è stato progettato per aiutarti a riposare un po' più facilmente ogni notte.

Ottieni iThemes Security Pro con il monitoraggio della sicurezza del sito web 24 ore su 24, 7 giorni su 7

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle comuni vulnerabilità di sicurezza di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere ulteriori livelli di sicurezza al tuo sito web.