GoDaddy zhakowany: 5 sposobów na zabezpieczenie witryny WordPress

Opublikowany: 2021-11-26ZAKTUALIZOWANO

Po naszym oryginalnym poście pojawiły się nowe szczegóły. Stwierdzono, że naruszenie, które dotknęło nawet 1,2 miliona klientów hostingowych w GoDaddy, dotyczyło również sześciu innych dostawców usług hostingowych, również należących do GoDaddy. Należą do nich 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. W powiadomieniu o ujawnieniu w Kalifornii firma GoDaddy podała konkretne daty włamań, 6-11 września 2021 r. i 7 listopada 2021 r. Zalecenia tutaj dotyczą również klientów tych firm hostingowych.

W opublikowanym dzisiaj ujawnieniu bezpieczeństwa GoDaddy twierdzi, że nawet 1,2 miliona aktywnych i nieaktywnych klientów zostało ujawnionych po tym, jak hakerzy uzyskali dostęp do zarządzanej platformy hostingowej WordPress. Hakowanie zostało po raz pierwszy wykryte przez GoDaddy 17 listopada 2021 r.

W tym poście przedstawimy kilka szczegółów niedawnego hacka GoDaddy, jego wpływu na klientów oraz naszych zaleceń, co zrobić, jeśli jesteś klientem hostingu WordPress w GoDaddy.

Ujawnienie incydentu związanego z bezpieczeństwem przez GoDaddy 22 listopada 2021 r.

W ujawnionym dzisiaj incydencie dotyczącym bezpieczeństwa publicznego Demetrius Comes, dyrektor ds. bezpieczeństwa informacji w GoDaddy, wyjaśnił szczegóły włamania w GoDaddy:

„Korzystając ze złamanego hasła, nieupoważniona strona trzecia uzyskała dostęp do systemu obsługi administracyjnej w naszej starszej bazie kodu dla zarządzanego WordPressa”, wyjaśnia. „Nasze dochodzenie jest w toku i kontaktujemy się bezpośrednio ze wszystkimi klientami, których to dotyczy, podając szczegółowe informacje”.

Zgodnie z ujawnieniem firma GoDaddy ustaliła, że od 6 września 2021 r. „nieautoryzowana osoba trzecia” użyła zhakowanego hasła, aby uzyskać dostęp do następujących informacji o klientach:

- Nawet 1,2 miliona aktywnych i nieaktywnych klientów Managed WordPress miało ujawniony adres e-mail i numer klienta . Ujawnienie adresów e-mail stwarza ryzyko ataków typu phishing.

- Ujawniono oryginalne hasło administratora WordPress , które zostało ustawione podczas udostępniania. Jeśli te poświadczenia były nadal używane, GoDaddy zresetuj te hasła.

- W przypadku aktywnych klientów ujawniono nazwy użytkownika i hasła sFTP i bazy danych . GoDaddy zresetował oba hasła.

- W przypadku podzbioru aktywnych klientów ujawniono klucz prywatny SSL . GoDaddy jest w trakcie wydawania i instalowania nowych certyfikatów dla tych klientów.

Czy dotyczy mnie hack GoDaddy?

Zgodnie z ujawnieniem, włamanie dotyczy zarówno obecnych, jak i byłych klientów zarządzanej platformy hostingowej WordPress firmy GoDaddy. Obejmuje to plany hostingowe WordPress od Basic, Delux, Ultimate do Ecommerce. Ujawnienie nie wskazuje, czy miało to wpływ na inne plany hostingowe.

Co powinienem zrobić, jeśli mnie to dotyczy?

Jeśli używasz GoDaddy do hostowania swojej witryny WordPress, mamy kilka (mocnych) zaleceń:

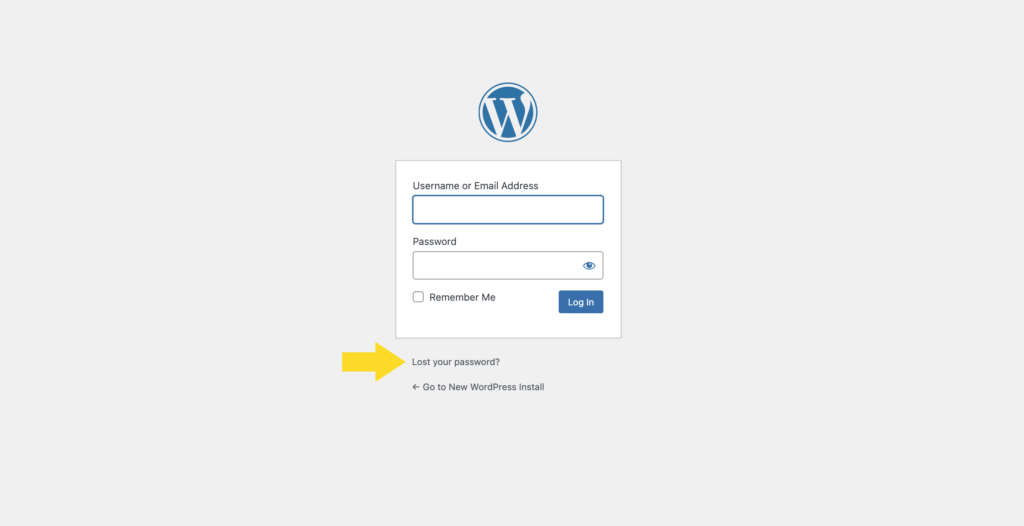

1. Zresetuj hasło administratora WordPress.

Na wszelki wypadek zresetuj hasło do WordPressa. Możesz to zrobić na ekranie logowania WordPress znajdującym się pod adresem [TwójURL]/wp-admin. Zmień hasło na mocne, niepowtarzalne i złożone. Zobacz nasze wskazówki dotyczące bezpieczeństwa hasła WordPress tutaj.

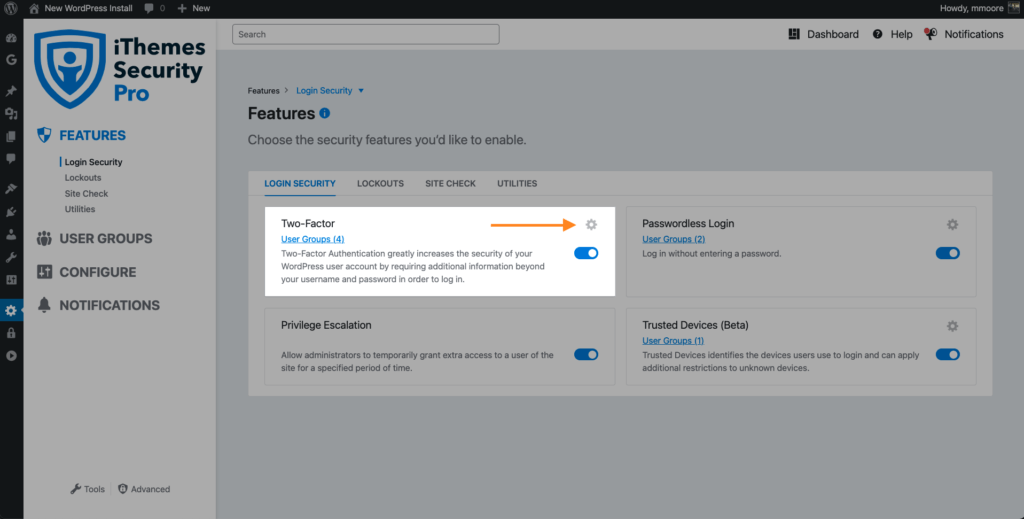

2. Zaimplementuj uwierzytelnianie dwuskładnikowe dla kont administratorów WordPress.

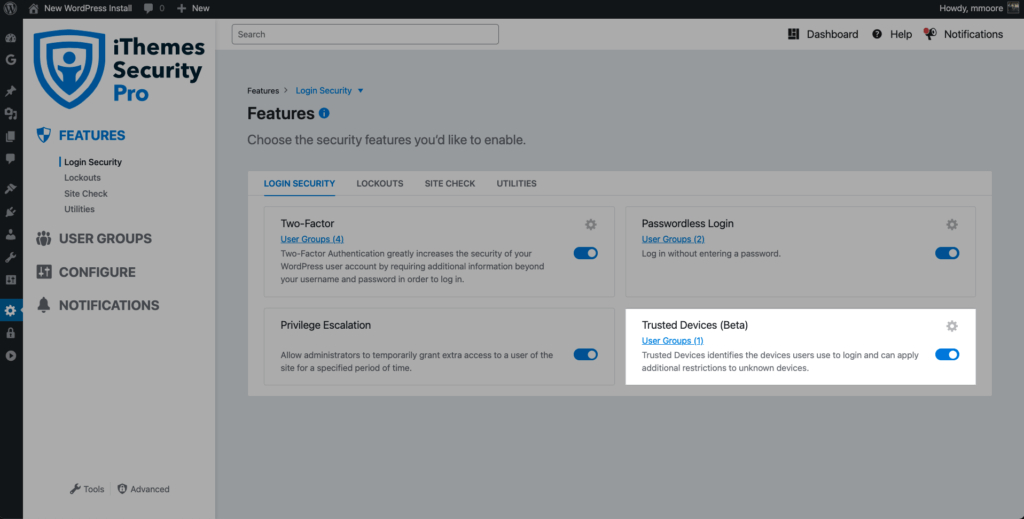

Korzystając z wtyczki iThemes Security, aktywuj uwierzytelnianie dwuskładnikowe WordPress dla wszystkich kont na poziomie administratora. Uwierzytelnianie dwuskładnikowe to proces weryfikacji tożsamości osoby, wymagający dwóch oddzielnych metod weryfikacji.

Dwuskładnikowa funkcja to BEZPŁATNA funkcja wtyczki iThemes Security, więc pobierz iThemes Security i zainstaluj ją na swojej witrynie WordPress.

Pobierz iThemes Bezpieczeństwo

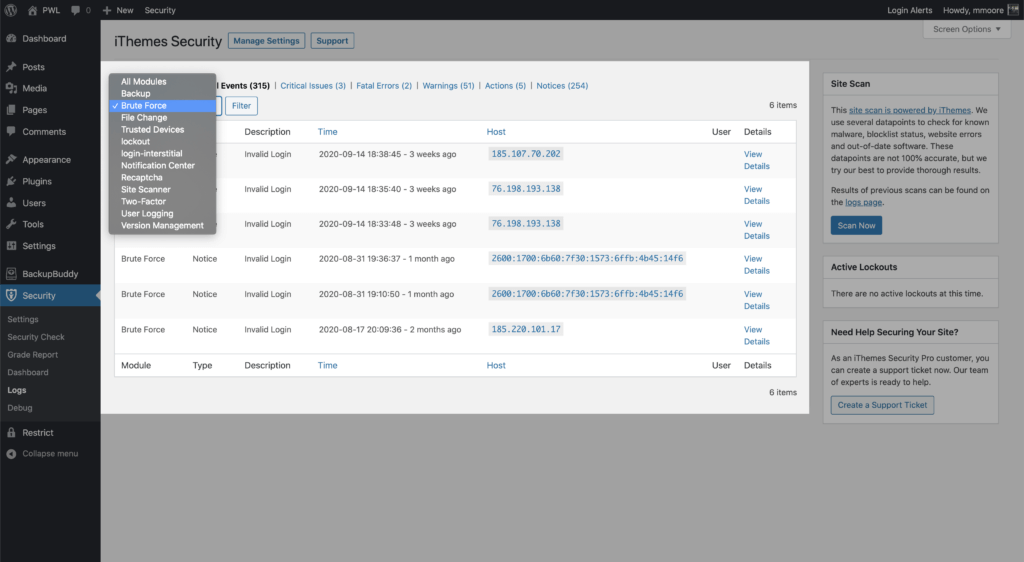

3. Przejrzyj dzienniki bezpieczeństwa swojej witryny, aby sprawdzić, czy występują nieoczekiwane logowania na konta administratora.

Rejestrowanie bezpieczeństwa witryny jest istotną częścią Twojej strategii bezpieczeństwa WordPress. Niewystarczające rejestrowanie i monitorowanie może prowadzić do opóźnienia w wykryciu naruszenia bezpieczeństwa.

Dzienniki bezpieczeństwa WordPress mają kilka zalet w ogólnej strategii bezpieczeństwa:

1. Zidentyfikuj i powstrzymaj złośliwe zachowanie. Każdego dnia w Twojej witrynie dzieje się wiele działań, o których możesz nie wiedzieć. Wiele z tych działań może być bezpośrednio związanych z bezpieczeństwem Twojej witryny. Dlatego logowanie jest tak ważne: działania są śledzone, abyś mógł wiedzieć, czy doszło do włamania lub naruszenia.

2. Dostrzeż aktywność, która może ostrzec Cię o naruszeniu. Działania takie jak nierozpoznane zmiany plików lub podejrzana aktywność użytkownika mogą wskazywać na włamanie. Dlatego tak ważne jest, aby wiedzieć, kiedy te działania miały miejsce, abyś mógł szybko dowiedzieć się, czy doszło do naruszenia.

3. Oceń, ile szkód zostało wyrządzonych. Dzięki dziennikom bezpieczeństwa WordPress możesz zobaczyć zmiany w plikach i aktywność użytkowników, które mogą być związane z włamaniem lub naruszeniem. Dzienniki dają rodzaj śladu, który może pomóc cofnąć wszelkie szkody wyrządzone przez hakera w celu wstawienia złośliwych skryptów lub wprowadzenia innych zmian w plikach w Twojej witrynie.

4. Pomoc w naprawie zhakowanej witryny. Jeśli Twoja witryna zostanie zhakowana, będziesz potrzebować najlepszych informacji, aby pomóc w szybkim dochodzeniu i odzyskaniu. Dzienniki bezpieczeństwa WordPress mogą poprowadzić Cię przez oś czasu włamania i pokazać wszystko, co zmienił haker, od dodawania nowych użytkowników po dodawanie niechcianych reklam farmaceutycznych w Twojej witrynie.

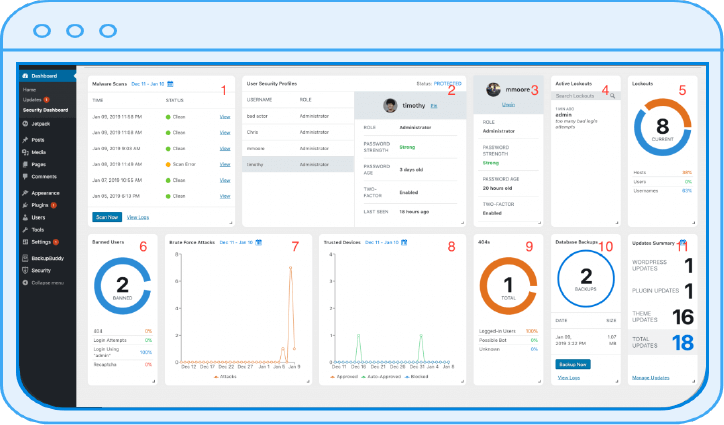

Dzienniki bezpieczeństwa WordPress iThemes Security Pro ułatwiają śledzenie aktywności użytkowników, takich jak logowanie, tworzenie/rejestracja użytkowników, dodawanie/usuwanie wtyczek oraz zmiany w postach/stronach.

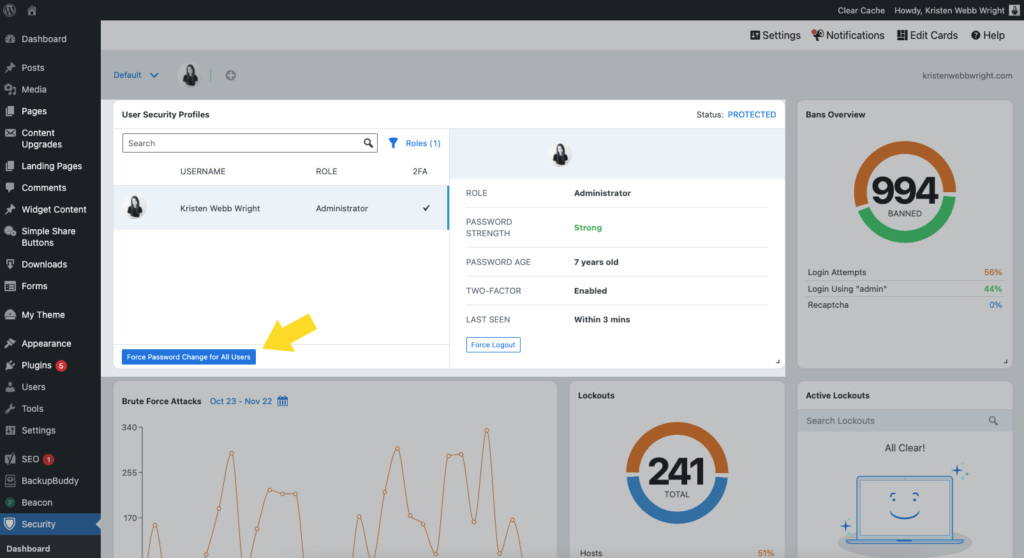

4. Wymuś zmianę hasła z pulpitu bezpieczeństwa WordPress.

Z pulpitu nawigacyjnego iThemes Security Pro możesz wymusić zmianę hasła dla wszystkich użytkowników. Będzie to wymagało od użytkowników zmiany hasła z dużą ostrożnością.

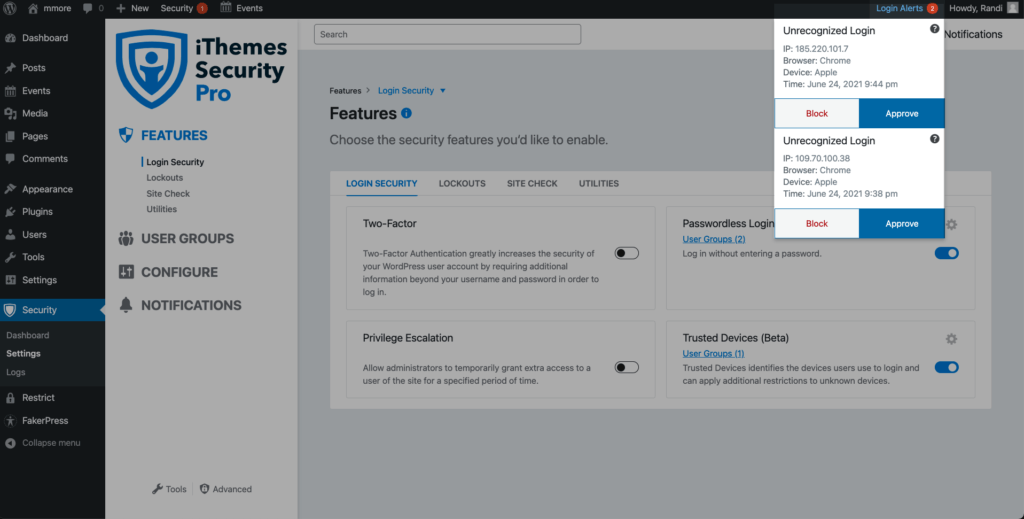

5. Włącz Zaufane urządzenia z ochroną przed przejęciem sesji.

Funkcja Trusted Devices we wtyczce iThemes Security Pro działa w celu identyfikacji urządzeń, których Ty i inni użytkownicy używacie do logowania się do witryny WordPress. Po zidentyfikowaniu Twoich urządzeń możemy powstrzymać porywacze sesji i inne złe podmioty przed wyrządzeniem jakichkolwiek szkód w Twojej witrynie.

Gdy użytkownik zalogował się na nierozpoznanym urządzeniu, Zaufane urządzenia mogą ograniczyć jego możliwości na poziomie administratora. Oznacza to, że gdyby osoba atakująca była w stanie włamać się do zaplecza Twojej witryny WordPress, nie miałaby możliwości dokonania żadnych złośliwych zmian w Twojej witrynie.

iThemes Security Pro wyśle Ci również wiadomość e-mail z informacją, że ktoś zalogował się do Twojej witryny z nierozpoznanego urządzenia. Wiadomość e-mail zawiera opcję zablokowania urządzenia hakera.

Dzięki temu będziesz mógł zobaczyć, kiedy w Twojej witrynie dochodzi do nierozpoznanych logowań z urządzeń, które nie zostały zatwierdzone.

Miej się na baczności przed wzrostem liczby e-maili phishingowych

Jak wskazuje ujawnienie zabezpieczeń, wyciek adresów e-mail klientów GoDaddy może stanowić zagrożenie phishingiem. Wypatruj podejrzanych e-maili od GoDaddy.

Phishing to metoda cyberataku wykorzystująca pocztę e-mail, media społecznościowe, wiadomości tekstowe i połączenia telefoniczne w celu nakłonienia ofiary do podania danych osobowych. Atakujący wykorzysta te informacje w celu uzyskania dostępu do kont osobistych lub popełnienia oszustwa dotyczącego tożsamości.

4 wskazówki, jak rozpoznać e-mail phishingowy

- Spójrz na adres e-mail nadawcy — jeśli otrzymasz wiadomość e-mail od firmy takiej jak GoDaddy, część adresu e-mail nadawcy po znaku „@” powinna być zgodna z nazwą firmy. Jeśli e-mail reprezentuje firmę lub podmiot rządowy, ale korzysta z publicznego adresu e-mail, takiego jak „@gmail”, jest to prawdopodobnie oznaka wiadomości phishingowej. Zwracaj uwagę na subtelne błędy pisowni w nazwie domeny. Na przykład spójrzmy na ten adres e-mail „[email protected]” Widzimy, że Netflix ma dodatkowy „x” na końcu. Błędna pisownia jest wyraźnym sygnałem, że wiadomość e-mail została wysłana przez oszusta i powinna zostać natychmiast usunięta.

- Szukaj błędów gramatycznych — wiadomość e-mail pełna błędów gramatycznych jest oznaką złośliwej wiadomości e-mail. Wszystkie słowa mogą być napisane poprawnie, ale w zdaniach brakuje słów, które sprawią, że zdanie będzie spójne. Na przykład „Twoje konto zostało zhakowane. Zaktualizuj hasło, aby zabezpieczyć konto”. Każdy popełnia błędy i nie każdy e-mail z literówką lub dwoma jest próbą oszustwa. Jednak wiele błędów gramatycznych gwarantuje dokładniejsze przyjrzenie się przed udzieleniem odpowiedzi.

- Poszukaj podejrzanych załączników lub linków — warto zatrzymać się na chwilę przed interakcją z dowolnymi załącznikami lub linkami zawartymi w wiadomości e-mail. Jeśli nie rozpoznajesz nadawcy wiadomości e-mail, nie powinieneś pobierać żadnych załączników zawartych w wiadomości e-mail, ponieważ mogą one zawierać złośliwe oprogramowanie i zainfekować komputer. Jeśli e-mail twierdzi, że pochodzi od firmy, możesz skorzystać z Google ich informacji kontaktowych, aby zweryfikować, że e-mail został od nich wysłany, zanim otworzysz jakiekolwiek załączniki. Jeśli wiadomość e-mail zawiera łącze, możesz najechać kursorem myszy na łącze, aby sprawdzić, czy adres URL wysyła Cię tam, gdzie powinien.

- Uważaj na pilne prośby – częstą sztuczką stosowaną przez oszustów jest stworzenie poczucia pilności. Złośliwy e-mail może stworzyć scenariusz, który wymaga natychmiastowego działania. Im więcej masz czasu na przemyślenie, tym większa szansa, że zidentyfikujesz żądanie pochodzące od oszusta. Typowe przykłady phishingu to pilna wiadomość e-mail od „szefa” z prośbą o jak najszybszą płatność dostawcy lub z banku informujący Cię, że Twoje konto zostało zhakowane i wymagane jest natychmiastowe działanie.

Podsumowanie: do bezpieczniejszej sieci, razem

Korzystając z kilku sprawdzonych metod bezpieczeństwa WordPress, możesz chronić swoją witrynę przed złamanymi hasłami i lukami w zabezpieczeniach. Ponieważ zagrożenie włamaniami i naruszeniami rośnie w przypadku witryn WordPress, wtyczka iThemes Security Pro została zaprojektowana, aby pomóc Ci trochę łatwiej odpocząć każdej nocy.

Uzyskaj iThemes Security Pro z całodobowym monitorowaniem bezpieczeństwa witryn

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 50 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkowe warstwy bezpieczeństwa do swojej witryny.