WordPressWebサイトを保護するための15のWordPressセキュリティトリック

公開: 2017-03-17最近、WordPressのWebサイトがハッキングされているというニュースがたくさんあります。 そして、最近の攻撃により、多くの人がWordPressの安全性に疑問を呈し始めています。

したがって、WordPress Webサイトを所有している場合は、このガイドで説明する15のWordPressセキュリティ手法に基づいて行動する必要があります。

すぐにそれに飛び込む前に、先に警告させてください。

あなたがこの記事を読むのに忙しい間、スクリプトキディがあなたのウェブサイトをハッキングしようとしているかもしれません(WordPressかどうかは関係ありません)。

真剣に?

はい。

「なぜ何人かの男が私に時間を浪費するのでしょうか? 私が大企業であるとは限りません。」

さて、私はあなたの心配をぶつけたくありませんが、ハッカーは簡単な標的であるため、小さなウェブサイトが好きです。

目次

- なぜウェブサイトのセキュリティはそんなに大騒ぎなのですか?

- WordPressがハッキングされました、他のプラットフォームを探す必要がありますか?

- 1.一意のユーザー名とパスワードを使用する

- 2.2要素認証を使用する

- 3.ユーザーが人間であることを確認します

- 4.WordPressを更新します

- WordPressを更新する方法

- 5.ファイル編集を無効にする

- 6.ログイン試行を制限する

- 7.ブルートフォース攻撃からの保護

- 8.DDoS攻撃からの保護

- 9.マルウェアをスキャンして削除します

- 10.良いウェブホスト

- 11.プラグインとテーマを賢く選択する

- 12.不要/古いテーマとプラグインを削除します

- 13..htaccessとwp-content.phpを保護します

- 14.機密情報を非表示にする

- 15.先を行き、最新情報を入手する

- 結論

なぜウェブサイトのセキュリティはそんなに大騒ぎなのですか?

さて、誰かが私のウェブサイトに侵入しようとしていますが、なぜ私は気にする必要がありますか? 特に、私はすべてのバックアップを持っているので。 WordPressを削除して再インストールするだけです。

あなたの質問は有効です。 しかし、ハッカーがバックアップとWebホストにアクセスした場合はどうなるでしょうか。

また、コンピュータの海賊があなたのWebサイトを制御できるようになると、他にもリスクがあります。その中には…

- ハッカーはあなたとあなたの訪問者の情報を盗み、それを違法な目的に使用する可能性があります。

- 訪問者を獲得し始めたばかりの場合、ダウンタイムは長期的には影響を及ぼします。

- 人々はあなたのウェブサイトの品質に疑問を呈し始めます。

- 攻撃者はあなたのウェブサイトに不快または違法なものを投稿する可能性があり、そのためにあなたは結果(合法またはその他)に直面しなければならない可能性があります。

しかし、なぜ誰かが私のような小さなウェブサイトに問題を起こすためだけに全力を尽くすのでしょうか?

- 小さなウェブサイトはハッキングしやすいです。

- ハッカーは、より大きなプロジェクトのために小さなWebサイトでツールをテストします。

- 彼らはあなたのウェブホストを使ってスパムメールを送ることができます。

- 侵入者は小さなWebサイトのリソースを使用して、「大物」を攻撃します。 Webサーバーは、DDoS攻撃のボットネットの一部になる可能性があります。

- ハッカーはWebサイトを使用してマルウェアを拡散させる可能性があります。 小さなWebサイトの所有者はセキュリティの専門家にセキュリティをチェックする余裕がないため、何千もの小さなWebサイトがマルウェアを拡散する良い方法です。

- ハッカーは、バックリンクを投稿することにより、トラフィックと自分のWebサイトのGoogleランクを上げるためにあなたのWebサイトを使用する可能性があります。

したがって、Webサイトを立ち上げたばかりの場合でも、セキュリティには十分注意する必要があります。 それはあなただけではありません。 あなたの不注意は他の人にも影響を与える可能性があります(DDoS攻撃)。

WordPressがハッキングされました、他のプラットフォームを探す必要がありますか?

まず第一に、どのシステム(ウェブサイトやパソコン)も安全ではありません。 人々は、エアギャップシステム(隔離されたコンピューター)にハッキングする方法さえ見つけました。

どちらのプラットフォームを選択しても、ハッカーはそのプラットフォームへの道を見つけるでしょう。

非常に多くのWordPressWebサイトがハッキングされる理由は、WordPressが非常に人気があるためです。 ウェブサイトの約27%がWordPressを使用しており、成長しています。 そのため、WordPressはハッカーやスパマーにとっての金鉱になりました。

サイバーパンクは、脆弱性を見つけることができれば、インターネットの27%を制御できる可能性があるため、常にWordPressを攻撃します。

WordPressサイトがハッキングされるもう1つの理由は、WordPressサイトがオープンな環境であるためです。 ユーザーは自分でWebサイトをコーディングおよび変更できます。 サードパーティのプラグインを追加できます。

それで、あなたはあなたのウェブサイトのために別のCMSを見つけるべきですか?

いいえ。

問題はWordPressのコアコードではなく、インストールするプラグインとテーマです。 しかし、先に述べたように、完全に安全なシステムはありません。

WordPress自体が安全でない場合、なぜWebの27%がWordPressを使用するのでしょうか。

多くのボランティアは、コアシステムとWordPressリポジトリを維持するために特別な注意を払っています。 WordPressリポジトリで利用可能なテーマとプラグインは、セキュリティと信頼性について徹底的にテストされています。

また、WordPressチームはすべてのセキュリティ問題に非常に巧みに取り組んでいます。 彼らはセキュリティパッチを含むアップデートを絶えずリリースしています。 だから、あなたはあなたのウェブサイトのためにワードプレスを信頼することができます。

ただし、Webサイトの所有者であるあなたも、特に注意する必要があります。 あなたは常にあなたのウェブサイトを定期的に監視するべきです。

ウェブサイトがハッキングされるリスクを最小限に抑えるために従うべき15のWordPressセキュリティ対策があります!

上級者向けのヒント:ファイルに変更を加えたり、セキュリティプラグインをインストールしたりする前に、データベースを含むWordPressファイルを常にバックアップしてください。

注:このガイドのリンクの一部はアフィリエイトリンクです。 リンクを介してサービス/製品を購入すると、追加費用なしで一定の手数料が発生します。 そうは言っても、価値のない製品はお勧めしません。

1.一意のユーザー名とパスワードを使用する

WordPressをインストールすると、WordPressは「admin」というユーザー名を自動的に作成します。 自分のユーザー名を入力するという面倒な作業から解放されるので、すばらしい機能だと思います。 私は他の本当に重要なことに集中することができます。 ありがとう、WordPress!

分かってる。 それは愚かな言い訳です。 しかし、WordPressのインストール中にデフォルトの「admin」ユーザー名を変更しましたか? クラブへようこそ!

ハッカーが管理パネルにログインしようとすると、最初にユーザー名として「admin」を試します。

強力なパスワードを使用している場合、ユーザー名の重要な点は何ですか?

まあ、私は強力なパスワードを持つことは良いことだと知っています。 ただし、ユーザー名として「admin」を使用している場合は、ハッカーの労力を半分に減らすことができます。 順列が減少します。

ハッカーはすでにユーザー名を知っているため、さまざまなパスワードの組み合わせを試すことができます。

しかし、残念なことに、WordPressでユーザー名を変更することはできません!

プラグインをインストールしてユーザー名を変更することはできますが、単純なタスクにプラグインを使用することはお勧めしません。

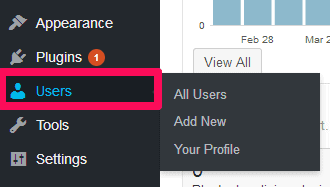

したがって、管理者権限を持つ新しいユーザーを作成してから、古い管理者ユーザーを削除するだけです。 心配しないでください。WordPressは、ユーザーが作成した投稿をどうするかを尋ねてきます。

新しいユーザーを作成するときは、「myname」や「mysitename」など、あまりわかりにくいユーザー名を使用してください。

パスワードに関しては、簡単なルールは、パスワードは複雑で、長く、一意である必要があるということです。

複雑:パスワードには、少なくとも1つの数字、1つの大文字、および1つの特殊文字が含まれている必要があります。

長さ:パスワードは10文字以上にする必要があります。

一意:パスワードに一般的な単語やフレーズを含めないでください。 また、Webサイトごとに異なるパスワードを使用する必要があります。

上記のパスワードルールを適用すると、パスワードは次のようになります。LTwYgrsewDhw@ ertzK9#M!K%

これは強力なパスワードです。 しかし問題は、私たちは人間であり、それを覚えるのは難しいということです。

したがって、LastPassやKeePassなどのツールを利用してください。 それらは無料で、複数のデバイスで使用できます。

あなたが創造的であるために簡単なパスワードで逃げることができるとまだ思っているなら、これがあなたの心を変えることを願っています。

2.2要素認証を使用する

これで、WordPress管理パネルに一意のユーザー名と強力なパスワードを使用しました。

素晴らしい!

これは、WordPressのセキュリティを向上させるための一歩です。

しかし、どんなに強力であっても、パスワードは破られる可能性があります。 ハッカーはブルートフォース攻撃(後で説明します)を使用してWebサイトに侵入します。 強力なブルートフォース攻撃は、あらゆるパスワードを解読する可能性があります。

そのため、Webサイトで2要素認証の使用を開始する必要があります。 それはセキュリティを強化します。

二要素認証では、ログイン用のユーザー名とパスワードに加えてセキュリティコードを入力する必要があります。二要素認証を有効にすると、スマートフォンにコード(1回限り)が届きます。 コードを入力して初めてログインできます。

これは面倒なことですが、後悔するよりも安全であることを忘れないでください。 セキュリティの達人がいくつかのDNAログインオプションを見つけない限り、2つの要因がそこにある最良のセキュリティ方法です。

残念ながら、WordPressには2要素認証を追加するための設定が組み込まれていません。 Google認証システムと呼ばれるプラグインを使用する必要があります。

Googleの2段階認証に慣れていない場合は、Evanto tuts +にWordPressでのGoogle2要素認証システムの使用に関する優れたチュートリアルがあります。

3.ユーザーが人間であることを確認します

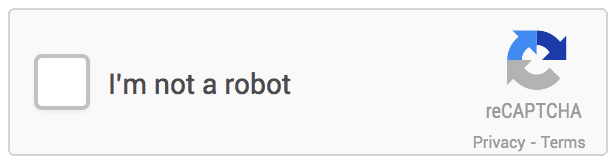

ハッカーはボットネットを使用して、ブルートフォースでシステムを攻撃します。 そして、ハッカーに本当に問題を与える1つの方法は、reCAPTCHAフォームを使用することです。

通常、ボットネットはreCAPTCHAを検証できないため、ハッカーはユーザー名とパスワードを手動で入力する必要があります。 それは、私の友人、痛みです…あなたはどこにいるのか知っています。

ただし、歪んだテキストを使用する古いreCAPTCHAは効率的ではありません。 あなたがいくつかの手紙について大げさな推測をしなければならないとき、私たちは皆そこにいました。

reCAPTCHAエクスペリエンスをより人間に優しく、ボットを忌避するために、Googleは新しい「NoCAPTCHAreCAPTCHA」を導入しました。 新しい目に見えないreCAPTCHAは、人間を自動的に検出することもできます。

WordPressのログイン、コメント、登録フォームにreCAPTCHAを手動で追加するか、No CAPTCHAreCAPTCHAプラグインを使用して追加できます。

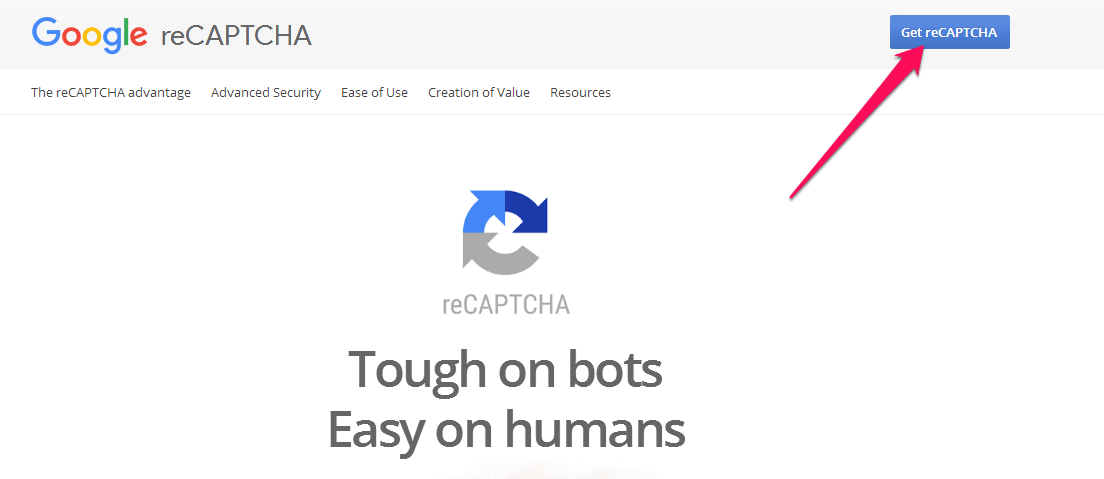

ただし、最初に、GoogleからreCAPTCHAキーを取得する必要があります。 キーを取得したら、手動で行う場合はコードに、プラグインを使用する場合はプラグイン設定にキーを入力します。

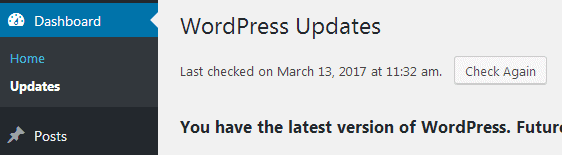

4.WordPressを更新します

常にWordPressを更新する必要があります。 WordPressのアップデートは、機能を追加するためだけのものではありません。 更新は、最も重要なことに、バグとセキュリティホールを修正するためにリリースされます。

しかし、WordPressを更新した後、テーマとプラグインとの互換性の問題が発生した場合はどうなりますか? さて、通常、優れたテーマとプラグインは、コアのWordPressが更新されるとすぐに更新をリリースします。

使用するプラグインまたはテーマが更新されていない場合は、それらに代わるものを見つけるときが来ました。

ハッキングされたWebサイトの大部分は、古いWordPress、プラグイン、またはテーマを使用しています。 プラグインの古いバージョンはあなたのウェブサイトを危険にさらすかもしれません。

だから、あなたのテーマとプラグインをできるだけ早く更新してください! 利用可能なアップデートがない場合は、それらを変更します。 WordPressリポジトリには、最新のテーマやプラグインがたくさんあります。

WordPressのテーマを試すこともできます。 テーマのセキュリティ問題を気にする必要がないように、定期的に更新しています。

WordPressを更新する方法

WordPressの更新は簡単です。 コアシステム、テーマ、またはプラグインの更新がある場合、WordPressはダッシュボードに通知を自動的に表示します。

[ダッシュボード]> [更新]に移動し、更新ボタンをクリックします。

自動更新を有効にして、コアのWordPress、プラグイン、テーマがマイナーリリース用に自動的に更新されるようにすることもできます。 ウェブサイトが自動的に更新されると、メール通知が届きます。

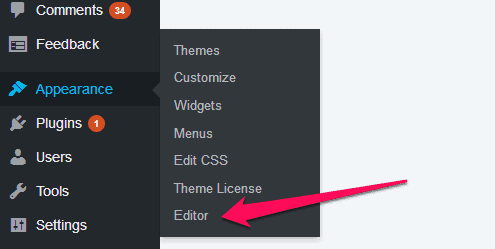

5.ファイル編集を無効にする

WordPressに組み込まれているコードエディタを使用して、Webサイトを簡単にカスタマイズできます。

しかし、想像してみてください。ハッカーはどういうわけかあなたのWebサイトにログインすることができました。 今では、エディターを使用してWebサイトを簡単に編集することもできます。 したがって、エディターを介したWordPressの編集を無効にすることは安全な方法です。

エディターを無効にするには、最初にWordPressをバックアップします。 次に、Webサイトのバックエンドでwp-config.phpファイルを見つけます。 wp-config.phpは、 wp-adminやwp-contentなどの他のフォルダーと一緒にWebサイトのルートフォルダーにあります。

FTPクライアントを使用して、Webサイトのバックエンドに接続できます。 または、cPanelにアクセスできる場合は、cPanelで利用できるファイルマネージャーを使用できます。

ここで、 wp-config.phpファイルに次のコード行を追加し、ファイルを保存します

| //ファイル編集を禁止します define( 'DISALLOW_FILE_EDIT'、true); |

ファイルが更新されると、WordPressダッシュボードを使用してテーマテンプレートを編集することはできなくなります。 FTPまたはcPanelのファイルマネージャーを使用して、テーマを変更することはできます。

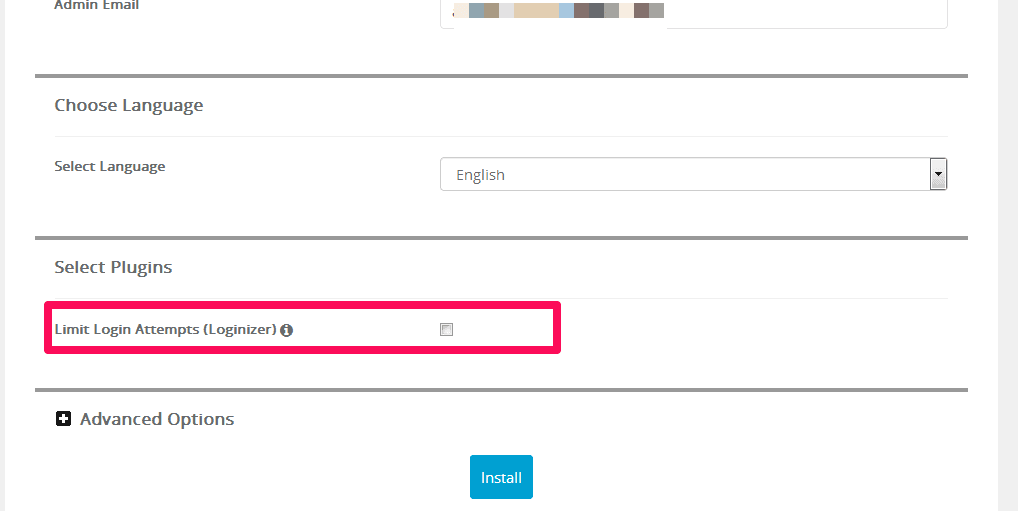

6.ログイン試行を制限する

WordPressをインストールすると、WordPressはログイン試行回数制限プラグインをインストールするかどうかを尋ねてきます。

ログイン試行を制限することは、ブルートフォース攻撃からWebサイトを保護するための優れた方法です。

ハッカーは、さまざまなログインの組み合わせでWebサイトにログインしようとします。 ただし、ログイン試行の制限を有効にすると、ユーザーが特定の回数だけログインを試行できるようになり、その後、ユーザーはブロックされます。

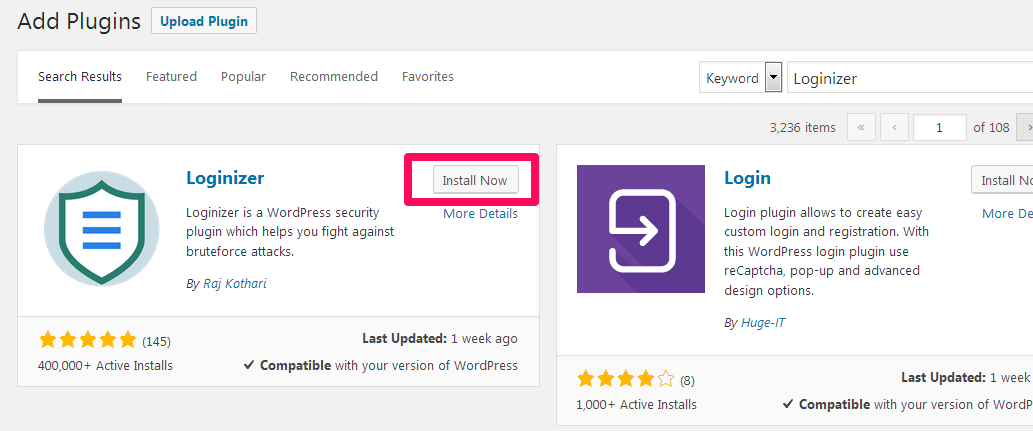

WordPressのインストール中にこのオプションをチェックするのを忘れた場合でも、心配する必要はありません。 プラグインはWordPressリポジトリにあります。

WordPressダッシュボードメニューから[プラグイン]> [新規追加]に移動します。 「Loginizer」を検索し、プラグインをインストールしてアクティブ化します。

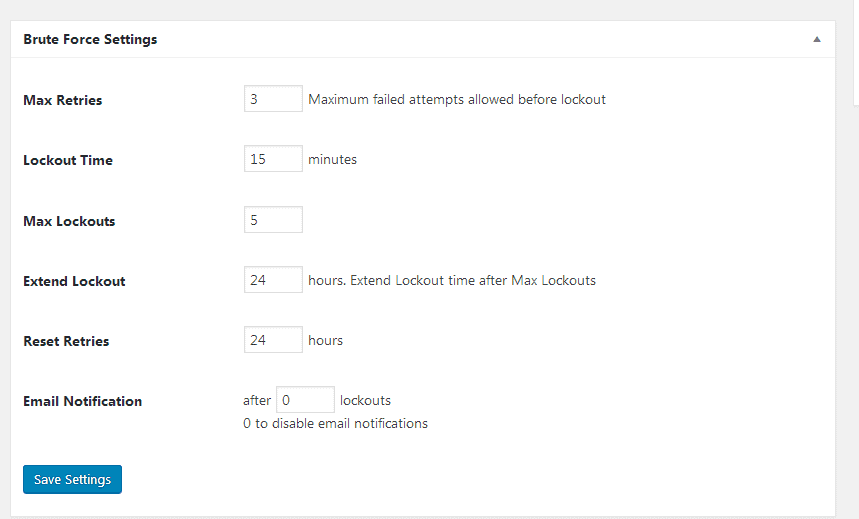

プラグインをアクティブ化した後、WordPress管理メニューからLoginizer Security> Brute Forceに移動して、ログイン保護を設定します。

7.ブルートフォース攻撃からの保護

ハッカーはブルートフォース攻撃を使用して、Webサイトの管理パネルまたはFTPアカウントにアクセスします。 基本的に、ブルートフォース攻撃は試行錯誤の方法です。 これは、さまざまなキーの組み合わせを試してロックを開くようなものです。 侵入者はボットネットを使用して攻撃を自動化できます。

Webサイトがブルートフォース攻撃の標的になるのを防ぐには、手順1、2、3、および6に従ってください。

また、デフォルトのログインURL(www.mywebsite.com/wp-admin/)を変更して、ハッカーが最初にログインフォームを見つけるのに苦労するようにすることもできます。

All In One WordPress Security&Firewallというプラグインを使用してカスタムログインURLを作成できます。 プラグインをインストールした後、「ブルートフォース」セクションに移動して、カスタムログインURLを有効にします。 このプラグインには非常に多くの機能があるため、これをインストールすれば、他のWordPressセキュリティプラグインも必要ありません。

8.DDoS攻撃からの保護

インターネット対応デバイスが非常に多いため、DDoS攻撃の頻度は増加しています。

DDoSは、サービスを停止することを目的として、偽のトラフィックでWebサイト/サービスをあふれさせる方法です。 ハッカーは、感染したシステム(マルウェアを含む)を使用してDDoS攻撃を実行します。 2016年、ハッカーはDYNをくしゃくしゃにして、Twitter、Amazon、Reddit、Netflixなどの多くの有名なWebサイトをオフラインにしました。

したがって、常にDDoS攻撃に取り組む準備ができている必要があります。

上記のセキュリティ対策(1、2、3、4、6、7)に従うことで、DDoS攻撃への準備が整います。

それに加えて、CloudFlareやMaxCDNなどのクラウドサービスを使用することもお勧めします。 これらは、DDoS攻撃を軽減するのに役立ちます。

同様に、Webサイトをキャッシュすると、トラフィックの過負荷からWebサイトを保護するのにも役立ちます。 WPスーパーキャッシュなどのプラグインを使用してWebサイトをキャッシュできます。

9.マルウェアをスキャンして削除します

あなたは私のセキュリティのヒントをとても注意深く読んでいるので(私はあなたがそうだと本当に願っています)、あなたがまだパニックになっていないのなら、私はあなたにもっと怖いことを話させてください!

ハッカーは卑劣です! 彼らはすでにあなたのウェブファイルにいくつかのマルウェアを置いているかもしれません。

したがって、悪意のあるファイルがないかWebサーバーをできるだけ早くスキャンする必要があります。 そして、それらを削除します。

どうやってするか?

プラグインセキュリティプラグイン。 Sucuri Securityは、WordPressでマルウェアを検出して削除するための最高の無料プラグインです。

プラグインを追加したくない場合、または完全なサーバー側スキャンを実行したい場合は、Sucuriにサブスクライブしてください。 このサービスには費用がかかります。

あなたがスクリを買う余裕がないなら(私はそれが高価であることを知っています)、高速道路があります。 私はこれらすべての技術的なことについてあなたに説教してきたので、あなたは御馳走に値すると思います。

ウェブサイトからマルウェアを無料でスキャンして削除する方法は次のとおりです。

まず、選択したFTPクライアントを使用して、サーバーからpublic_htmlフォルダーをダウンロードします。 次に、コンピューターでウイルス対策ソフトウェア(Norton、Kasperskyなど)を使用して、ダウンロードしたフォルダーをスキャンします。 ウイルス対策プログラムが最新であることを確認してください。

その後、FTPを使用して、古いpublic_htmlファイルを新しくクリーンアップされたファイルに置き換えます。 それと同じくらい簡単です!

10.良いウェブホスト

Webホストは、Webサイトのセキュリティにおいて重要な、非常に重要な役割を果たします。

優れたウェブホストは、DDoS攻撃、ブルートフォース攻撃、マルウェアに対処するためのサポートとツールを提供します。 したがって、セキュリティを最優先に保つSiteGroundホスティングをお勧めします。

一般的に、共有ホスティングプランは、サーバーが他のWebサイトと共有されているため、より脆弱です。 ハッカーは、同じサーバー上の他のWebサイトを使用して、共有ホスティングでWebサイトを攻撃する可能性があります。 この概念は、クロスサイト汚染と呼ばれます。

多くの場合、専用ホスティングまたはVPSホスティングを利用するのが最善と考えられていますが、それらは高価です。 手始めに、あなたはそれのための予算を持っていないかもしれません。

それはあなたが自分自身を危険にさらすことを意味しますか? いいえ。共有ホスティングも保護できます。

SiteGroundのような優れたウェブホスティング会社は、共有ホスティングプランであっても、ModSecurityのようなファイアウォールをインストールします。 また、サーバー上のWebサイトの数を制限し、サーバーでマルウェアを定期的にスキャンします。

同様に、あなたのウェブホストがあなたにSucuri Securityを提供できるなら、それはプラスのポイントです。

11.プラグインとテーマを賢く選択する

さて、プラグインとテーマを賢く選択してください。 このトピックについて知っておく必要があるのはこれだけです。

サードパーティのプラグインとテーマをインストールするオプションは、WordPressをハッカーに対して脆弱にするものです。

WordPressリポジトリで利用可能なプラグインとWordPressテーマは安全です。 ただし、プラグインやテーマを手動で追加する必要がある場合は、WordPressにアップロードする前に、ウイルス対策ソフトウェアを使用してマルウェアを常にチェックしてください。

また、プラグインやテーマをインストールする前に、レビューと最終更新日を確認してください。

12.不要/古いテーマとプラグインを削除します

WordPressは常に清潔に保ってください。

現在プラグインやテーマを使用しておらず、それらが古くなっている場合は、それらを削除してください。 彼らはハッカーを招待している可能性があります。

同様に、WordPressのバックエンドに移動し、デフォルトのWordPressファイルと比較して、不要なファイルがないかどうかを確認します。

または、WordPressの新規インストールを行うこともできます。

まず、データベースとWordPressをバックアップします。 次に、WordPressを削除します。 そして、新しく更新されたWordPressをインストールします。

メンテナンスページを表示して、メンテナンス中に訪問者に通知するようにしてください。

13..htaccessとwp-content.phpを保護します

ハッカーがあなたの.htaccessまたはwp-content.phpファイルにアクセスした場合に何ができるかを知っているのは全能者だけです。

したがって、常に.htaccessファイルとwp-content.phpファイルを非表示にする必要があります。 コーディング方法がわからない場合でも、.htaccessファイルにいくつかのコードを挿入することで、.htaccessとwp-content.phpを簡単に保護できます。

変更を加える前に、.htaccessファイルのバックアップを保管してください。

Webサイトのルートから.htaccessファイルを見つけて、次のコード行を追加します。

wp-config.phpを非表示にするコード

| <ファイルwp-config.php> 注文許可、拒否 すべてから否定する </ファイル> |

.htaccessファイルを非表示にするコード

| <ファイル.htaccess> 注文許可、拒否 すべてから否定する </ファイル> |

14.機密情報を非表示にする

WordPressをインストールした後、必ずreadme.htmlファイルを削除(または少なくとも名前を変更)してください。 Readmeファイルは、使用しているWordPressのバージョンをハッカーに通知します。

また、phpinfo.phpまたはi.phpファイルを作成した場合は、削除するか、名前を変更することをお勧めします。 このファイルには、サーバーに関するすべての情報が含まれています。

さらに、ディレクトリのインデックス作成を無効にします。 攻撃者は、ディレクトリを参照してフォルダとファイルの構造を確認できます。 あなたはそれをするために技術に精通している必要はありません。 .htaccessファイルに移動し、ファイルの最後に次のコードを追加するだけです。

| オプション-インデックス |

15.先を行き、最新情報を入手する

ハッカーは常にすべてのセキュリティ専門家の一歩先を行っています。 実際、セキュリティの専門家は、誰かがシステムに侵入するまで、セキュリティホールについてさえ知りません。

したがって、セキュリティに関するニュースや問題については、常に最新の情報を入手してください。 TwitterやFacebookで警備会社をフォローしたり、ニュースレターを購読したりすることもできます。

Kerbsonsecurityは、セキュリティの問題について最新情報を入手するのに最適なブログです。

結論

ハッカーにとって推測ゲームを難しくします!

ハッカーによるハッキングを阻止することはできません。 あなたにできることは、攻撃に備えることだけです。

善良な人たちはWordPressをハッカーから守るために一生懸命働いていますが、間違いが起こります。

ハッカーがあなたのウェブサイトを乗っ取った場合に備えて、常にあなたのウェブサイトのバックアップを保管してください。 バックアップは安全な場所(可能であれば複数の場所)に保管してください。

最後に、WordPressサイトを保護するための前述の15のヒントすべてに従ってください。 そして、自分自身、テーマ、プラグイン、WordPressを最新の状態に保ちましょう!

力があなたと共にありますように。