15 حيلة لأمن WordPress لتأمين موقع WordPress الخاص بك

نشرت: 2017-03-17كان هناك الكثير من الأخبار حول اختراق مواقع WordPress مؤخرًا. وبدأ العديد من الأشخاص في التشكيك في أمان WordPress بسبب الهجمات الأخيرة.

لذلك ، إذا كنت تمتلك موقع ويب WordPress ، فيجب أن تتصرف وفقًا لتقنيات أمان WordPress الخمسة عشر التي سأعلمك إياها في هذا الدليل.

قبل أن ننتقل إليه مباشرة ، دعني أحذرك مسبقًا.

بينما أنت هنا مشغول بقراءة هذه المقالة ، قد يحاول بعض أطفال البرامج النصية اختراق موقع الويب الخاص بك (WordPress أم لا).

عنجد؟

نعم.

"لماذا يضيع بعض الرجال وقتهم علي؟ ليس الأمر كما لو أنني شركة كبيرة ".

حسنًا ، لا أريد إثارة مخاوفك ، لكن المتسللين يحبون المواقع الصغيرة لأنها هدف سهل.

جدول المحتويات

- لماذا يمثل أمان مواقع الويب ضجة كبيرة؟

- تم اختراق ووردبريس ، هل يجب أن تبحث عن منصات أخرى؟

- 1. استخدم اسم مستخدم فريد وكلمة مرور

- 2. استخدم المصادقة الثنائية

- 3. تحقق من المستخدم كإنسان

- 4. تحديث WordPress

- كيفية تحديث ووردبريس

- 5. تعطيل تحرير الملف

- 6. الحد من محاولات تسجيل الدخول

- 7. القوة الغاشمة الحماية من الهجوم

- 8. حماية هجوم DDoS

- 9. مسح البرامج الضارة وإزالتها

- 10. مضيف ويب جيد

- 11. اختر الإضافات والموضوع بحكمة

- 12. إزالة السمات والإضافات غير الضرورية / القديمة

- 13. تأمين .htaccess و wp-content.php

- 14. إخفاء المعلومات الحساسة

- 15. ابق متقدمًا ومُحدّثًا

- استنتاج

لماذا يمثل أمان مواقع الويب ضجة كبيرة؟

حسنًا ، يحاول شخص ما اقتحام موقع الويب الخاص بي ، ولكن لماذا يجب أن أهتم؟ خاصة ، لأن لدي نسخة احتياطية من كل شيء. يمكنني فقط حذف WordPress وإعادة تثبيته.

سؤالك صحيح. ولكن ، ماذا لو تمكن المخترق من الوصول إلى النسخة الاحتياطية ومضيف الويب؟

أيضًا ، هناك مخاطر أخرى إذا تمكن قرصان الكمبيوتر من السيطرة على موقع الويب الخاص بك ، وبعضها ...

- قد يسرق المتسللون معلوماتك ومعلومات الزائرين ، ويستخدمونها لأغراض غير قانونية.

- إذا كنت قد بدأت للتو في الحصول على زوار ، فإن وقت التوقف عن العمل سيؤثر عليك على المدى الطويل.

- سيبدأ الناس في التشكيك في جودة موقع الويب الخاص بك.

- قد ينشر المهاجمون شيئًا مسيئًا أو غير قانوني على موقع الويب الخاص بك ، وقد تضطر إلى مواجهة عواقب (قانونية أو غير ذلك).

ولكن ، لماذا يبذل أي شخص كل جهده فقط لإحداث مشكلة في موقع ويب صغير مثل موقعي؟

- من السهل اختراق موقع ويب صغير.

- يختبر المتسللون أدواتهم على مواقع الويب الصغيرة من أجل مشروع أكبر.

- يمكنهم استخدام مضيف الويب الخاص بك لإرسال رسائل البريد الإلكتروني العشوائية.

- يستخدم الدخلاء موارد المواقع الصغيرة لمهاجمة "الرجال الكبار". يمكن أن يكون خادم الويب الخاص بك جزءًا من شبكة الروبوتات لهجمات DDoS.

- يمكن للقراصنة استخدام موقع الويب الخاص بك لنشر البرامج الضارة. تعد الآلاف من مواقع الويب الصغيرة طريقة جيدة لنشر البرامج الضارة لأن مالكي مواقع الويب الصغيرة لا يمكنهم تحمل تكاليف خبراء الأمان للتحقق من الأمان.

- قد يستخدم المتسللون موقع الويب الخاص بك لزيادة حركة المرور وترتيب Google لموقع الويب الخاص بهم عن طريق نشر الروابط الخلفية.

لذلك ، حتى لو كنت قد بدأت للتو في إنشاء موقع ويب ، يجب أن تكون حريصًا جدًا بشأن الأمان. الأمر لا يتعلق بك فقط. قد يؤثر إهمالك على الآخرين أيضًا (هجوم DDoS).

تم اختراق ووردبريس ، هل يجب أن تبحث عن منصات أخرى؟

بادئ ذي بدء ، لا يوجد نظام آمن (موقع إلكتروني أو كمبيوتر شخصي). حتى أن الناس قد وجدوا طرقًا لاختراق أنظمة الفجوة الهوائية (أجهزة كمبيوتر معزولة).

بغض النظر عن النظام الأساسي الذي تختاره ، سيجد المتسللون طريقة للوصول إليه.

السبب في اختراق العديد من مواقع WordPress هو أن WordPress يحظى بشعبية كبيرة. حوالي 27٪ من مواقع الويب تستخدم WordPress ، وهي آخذة في الازدياد. لذلك ، أصبح WordPress منجم ذهب للمتسللين ومرسلي البريد العشوائي.

تهاجم Cyberpunks باستمرار WordPress لأنهم إذا تمكنوا من العثور على ثغرة أمنية ، فيمكنهم السيطرة على 27٪ من الإنترنت.

سبب آخر لاختراق مواقع WordPress هو أنها بيئة مفتوحة. يمكن للمستخدمين ترميز وتعديل المواقع بأنفسهم. يمكنهم إضافة ملحقات خارجية.

لذا ، هل يجب أن تجد CMS آخر لموقعك على الويب؟

رقم.

المشكلة ليست في الكود الأساسي لـ WordPress ، إنها الإضافات والسمات التي تثبتها. ولكن بعد ذلك ، كما قلت سابقًا ، لا يوجد نظام آمن تمامًا.

إذا لم يكن WordPress نفسه آمنًا ، فلماذا يستخدمه 27٪ من الويب؟

يهتم العديد من المتطوعين بشكل خاص بالحفاظ على النظام الأساسي ومستودع WordPress. يتم اختبار السمات والإضافات المتوفرة في مستودع WordPress بدقة من أجل الأمان والموثوقية.

أيضًا ، يتعامل فريق WordPress مع كل مشكلات الأمان بمهارة كبيرة. يقومون بإصدار تحديثات مع تصحيحات الأمان باستمرار. لذلك ، يمكنك الوثوق بـ WordPress لموقعك على الويب.

ومع ذلك ، يجب عليك ، بصفتك مالك موقع ويب ، أن تكون أكثر حذراً. يجب عليك دائمًا مراقبة موقع الويب الخاص بك بانتظام.

فيما يلي 15 إجراء أمان في WordPress يجب عليك اتباعها لتقليل مخاطر اختراق موقع الويب الخاص بك!

نصيحة للمحترفين: احرص دائمًا على الاحتفاظ بنسخة احتياطية من ملفات WordPress الخاصة بك بما في ذلك قاعدة البيانات قبل إجراء تغييرات على ملفاتك وتثبيت المكونات الإضافية للأمان.

ملاحظة: بعض الروابط الموجودة في هذا الدليل هي روابط تابعة. نربح مبلغًا معينًا من العمولة إذا اشتريت خدمات / منتجات من خلال الروابط ، دون أي تكلفة إضافية عليك. ومع ذلك ، لا نوصي بالمنتجات التي لا تستحق.

1. استخدم اسم مستخدم فريد وكلمة مرور

عند تثبيت WordPress ، يقوم WordPress تلقائيًا بإنشاء اسم مستخدم يسمى "admin". أعتقد أنها ميزة رائعة لأنها تنقيني من المهمة الشاقة المتمثلة في إدخال اسم المستخدم الخاص بي. يمكنني التركيز على أشياء أخرى مهمة حقًا. شكرا وورد!

اعلم اعلم. هذا عذر غبي. لكن ، هل قمت بتغيير اسم المستخدم الافتراضي "admin" أثناء تثبيت WordPress؟ مرحبا في النادي!

عندما يحاول المتسللون تسجيل الدخول إلى لوحة الإدارة الخاصة بك ، فإنهم يحاولون أولاً استخدام "admin" كاسم مستخدم.

ما هي المشكلة الكبيرة في اسم المستخدم عندما يكون لديك كلمة مرور قوية؟

حسنًا ، أعلم أن امتلاك كلمة مرور قوية أمر جيد. ولكن ، إذا كنت لا تزال تستخدم "admin" كاسم مستخدم خاص بك ، فإنك بذلك تقلل من جهد المخترق بمقدار النصف. يتم تقليل التباديل.

يمكن للقراصنة فقط تجربة مزيج من كلمات المرور المختلفة لأنهم يعرفون بالفعل اسم المستخدم الخاص بك.

لكن المشكلة هي أنه لا يمكنك تغيير أسماء المستخدمين في WordPress!

على الرغم من أنه يمكنك تثبيت بعض المكونات الإضافية لتغيير اسم المستخدم ، إلا أنني لا أوصي باستخدام المكونات الإضافية لمهام بسيطة.

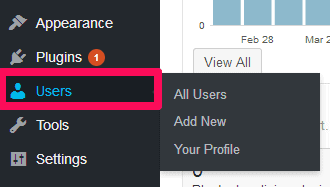

لذلك ، قم ببساطة بإنشاء مستخدم جديد بامتياز إداري ، ثم احذف مستخدم المسؤول القديم. لا تقلق ، سيسألك WordPress عما تريد فعله بالمنشورات التي أنشأها المستخدم.

أثناء إنشاء مستخدم جديد ، استخدم اسم مستخدم غير واضح جدًا ، مثل "myname" أو "mysitename".

بالنسبة إلى كلمة المرور ، فإن القاعدة البسيطة هي أن كلمة المرور الخاصة بك يجب أن تكون معقدة وطويلة وفريدة من نوعها .

معقدة: يجب أن تحتوي كلمة مرورك على رقم واحد على الأقل وحرف كبير وحرف خاص واحد.

طويل: يجب أن تتكون كلمة المرور الخاصة بك من 10 أحرف على الأقل .

فريدة: يجب ألا تحتوي كلمة مرورك على كلمات أو عبارات شائعة. ويجب عليك استخدام كلمات مرور مختلفة لكل موقع.

بعد تطبيق قواعد كلمة المرور أعلاه ، يجب أن تبدو كلمة المرور الخاصة بك على النحو التالي: LTwYgrsewDhw @ ertzK9 # M! K٪

هذه كلمة مرور قوية. لكن المشكلة هي أننا بشر ، وهذا أمر يصعب تذكره.

لذلك ، استخدم أدوات مثل LastPass و KeePass. إنها مجانية ، ويمكنك استخدامها على أجهزة متعددة.

إذا كنت لا تزال تعتقد أنه يمكنك الابتعاد بكلمات مرور بسيطة لأنك مبدع ، آمل أن يغير هذا رأيك.

2. استخدم المصادقة الثنائية

لقد استخدمت الآن اسم مستخدم فريدًا وكلمة مرور قوية للوحة إدارة WordPress الخاصة بك.

باهر!

هذه خطوة نحو تحسين أمان WordPress.

ولكن ، بغض النظر عن مدى قوتها ، يمكن كسر كلمات المرور! يستخدم المتسللون هجمات القوة الغاشمة (سنتحدث عنها لاحقًا) لاختراق موقع الويب الخاص بك. يمكن أن يؤدي هجوم القوة الغاشمة القوية إلى كسر أي كلمة مرور.

لهذا السبب يجب أن تبدأ في استخدام المصادقة ذات العاملين على موقع الويب الخاص بك. سيعزز الأمن.

تتطلب المصادقة ذات العاملين إدخال رمز أمان إلى جانب اسم المستخدم وكلمة المرور لتسجيل الدخول. بمجرد تنشيط المصادقة ذات العاملين ، ستتلقى بعض الرموز (للاستخدام الفردي) على هاتفك الذكي. لن تتمكن من تسجيل الدخول إلا بعد إدخال الرمز.

أعلم أن هذا أمر مزعج ، لكن تذكر أن الأمان أفضل من الأسف. ما لم يعثر خبراء الأمن على بعض خيارات تسجيل الدخول إلى الحمض النووي ، هناك عاملان يمثلان أفضل طريقة أمان متوفرة.

لسوء الحظ ، لا يحتوي WordPress على إعدادات مضمنة لإضافة مصادقة ثنائية. سيتعين عليك استخدام مكون إضافي يسمى Google Authenticator.

إذا لم تكن معتادًا على التحقق بخطوتين من Google ، فإن Evanto tuts + لديه دروس رائعة حول استخدام Google 2 Factor Authentator مع WordPress.

3. تحقق من المستخدم كإنسان

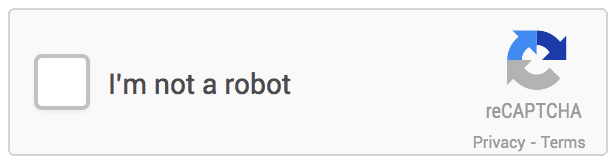

يستخدم المتسللون الروبوتات لمهاجمة الأنظمة بقوة غاشمة. وإحدى طرق إثارة المتسللين حقًا هي استخدام نموذج reCAPTCHA.

بشكل عام ، لا تستطيع الروبوتات التحقق من صحة reCAPTCHA ، لذلك يتعين على المتسللين محاولة إدخال أسماء المستخدمين وكلمات المرور يدويًا. هذا ، يا صديقي ، هو ألم في ... أنت تعرف أين.

لكن reCAPTCHA القديم ، الذي يستخدم نصًا مشوهًا ، غير فعال. لقد كنا جميعًا هناك عندما يتعين عليك تخمين بعض الحروف.

لجعل تجربة reCAPTCHA أكثر ملاءمة للإنسان وطاردة للروبوتات ، قدمت Google "لا اختبار CAPTCHA reCAPTCHA". يمكن لـ reCAPTCHA غير المرئي الجديد اكتشاف الإنسان تلقائيًا.

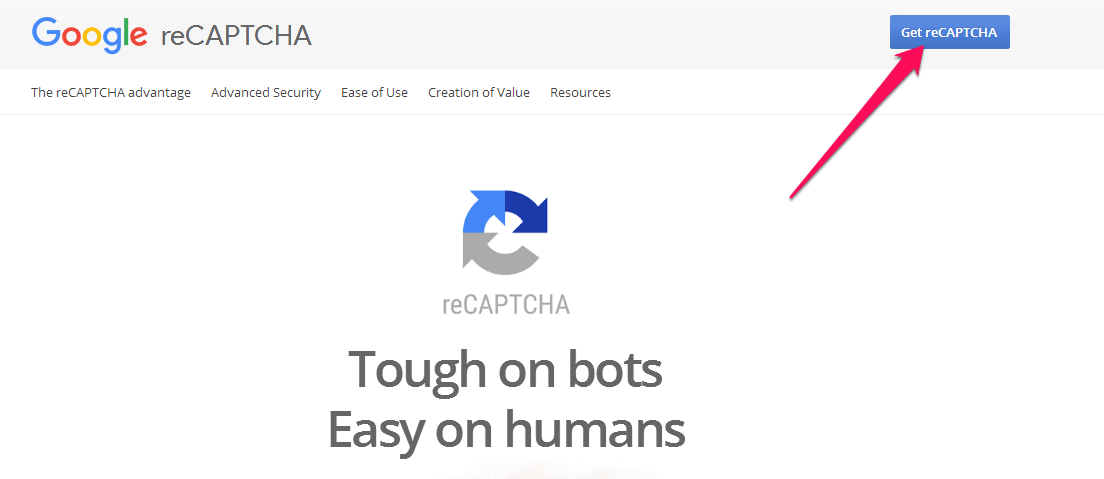

يمكنك إضافة reCAPTCHA في نموذج تسجيل الدخول و / أو التعليق و / أو التسجيل الخاص بك إلى WordPress يدويًا أو باستخدام مكون إضافي لا يحتوي على اختبار CAPTCHA reCAPTCHA.

ولكن ، أولاً ، تحتاج إلى الحصول على مفتاح reCAPTCHA الخاص بك من Google. بعد حصولك على المفاتيح ، أدخلها في الرموز الخاصة بك إذا كنت تفعل ذلك يدويًا ، أو في إعدادات المكون الإضافي إذا كنت تستخدم مكونًا إضافيًا.

4. تحديث WordPress

يجب عليك دائمًا تحديث WordPress. تحديثات WordPress ليست فقط لإضافة ميزات. تم إصدار التحديثات ، والأهم من ذلك ، لإصلاح الأخطاء والثغرات الأمنية.

ولكن ، ماذا لو واجهت مشكلات في التوافق مع السمات والإضافات الخاصة بي بعد تحديث WordPress؟ حسنًا ، عادةً ما تصدر السمات والإضافات الجيدة تحديثات بمجرد تحديث WordPress الأساسي.

إذا لم يتم تحديث المكونات الإضافية أو السمات التي تستخدمها ، فقد حان الوقت لإيجاد بدائل لها.

تستخدم غالبية مواقع الويب التي يتم اختراقها WordPress أو المكونات الإضافية أو السمات القديمة. قد تعرض الإصدارات القديمة من المكونات الإضافية موقع الويب الخاص بك للخطر.

لذا ، قم بتحديث السمات والإضافات في أسرع وقت ممكن! إذا لم تكن هناك تحديثات متوفرة ، قم بتغييرها. يمكنك العثور على الكثير من السمات والإضافات المحدثة في مستودع WordPress.

يمكنك أيضًا تجربة سمات WordPress الخاصة بنا. نقوم بتحديثها بانتظام حتى لا تقلق بشأن مشكلات الأمان من السمات.

كيفية تحديث ووردبريس

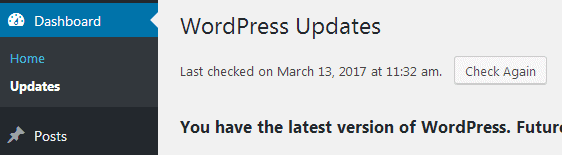

تحديث WordPress سهل. يعرض WordPress إشعارات تلقائيًا على Dashboard إذا كان هناك أي تحديثات للنظام الأساسي أو السمات أو المكونات الإضافية.

انتقل إلى Dashboard> Updates وانقر على أزرار التحديث.

يمكنك أيضًا تمكين التحديثات التلقائية بحيث يقوم WordPress الأساسي والإضافات والسمات بتحديث نفسها تلقائيًا للإصدارات الثانوية. ستتلقى إشعارًا بالبريد الإلكتروني عندما يتم تحديث موقع الويب الخاص بك تلقائيًا.

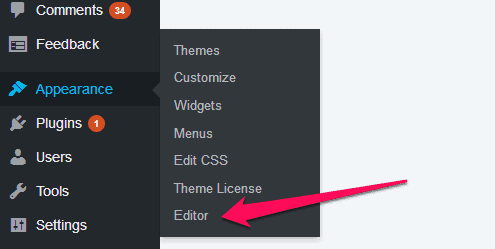

5. تعطيل تحرير الملف

يمكنك بسهولة تخصيص موقع الويب الخاص بك باستخدام محرر التعليمات البرمجية المدمج في WordPress.

ومع ذلك ، تخيل ، تمكن المتسللون بطريقة ما من تسجيل الدخول إلى موقع الويب الخاص بك. الآن ، يمكنهم أيضًا تعديل موقع الويب الخاص بك بسهولة باستخدام المحرر. لذلك ، يعد تعطيل تحرير WordPress عبر المحرر ممارسة آمنة.

لتعطيل المحرر ، قم بعمل نسخة احتياطية من WordPress الخاص بك أولاً. ثم حدد موقع ملف wp-config.php في نهاية موقع الويب الخاص بك. يمكنك العثور على ملف wp-config.php في المجلد الجذر لموقعك على الويب مع مجلدات أخرى مثل wp-admin و wp-content .

يمكنك استخدام عميل FTP للاتصال بالجهة الخلفية للموقع. أو ، إذا كان لديك وصول إلى cPanel ، فيمكنك استخدام مدير الملفات المتاح في cPanel.

الآن ، أضف السطر التالي من التعليمات البرمجية في ملف wp-config.php واحفظ الملف

| // عدم السماح بتحرير الملف تعريف ('DISALLOW_FILE_EDIT' ، صحيح) ؛ |

بعد تحديث الملف ، لن تتمكن من تحرير قوالب القوالب باستخدام لوحة معلومات WordPress. لا يزال بإمكانك تعديل السمات باستخدام FTP أو مدير ملفات cPanel.

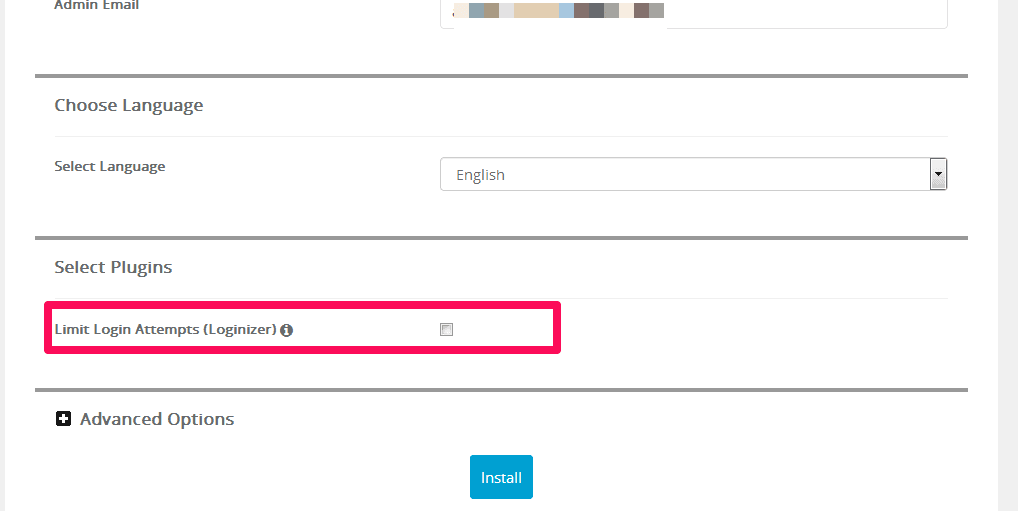

6. الحد من محاولات تسجيل الدخول

عند تثبيت WordPress ، يسألك WordPress عما إذا كنت تريد تثبيت المكون الإضافي لمحاولات تسجيل الدخول أم لا.

يعد الحد من محاولات تسجيل الدخول طريقة رائعة لحماية موقع الويب الخاص بك من هجمات القوة الغاشمة.

سيحاول المتسللون تسجيل الدخول إلى موقع الويب الخاص بك باستخدام مجموعات تسجيل دخول مختلفة. ومع ذلك ، إذا قمت بتمكين محاولات تسجيل الدخول المحددة ، فأنت تسمح للمستخدمين بمحاولة تسجيل الدخول فقط لعدد معين من المرات ، وبعد ذلك يتم حظر المستخدم.

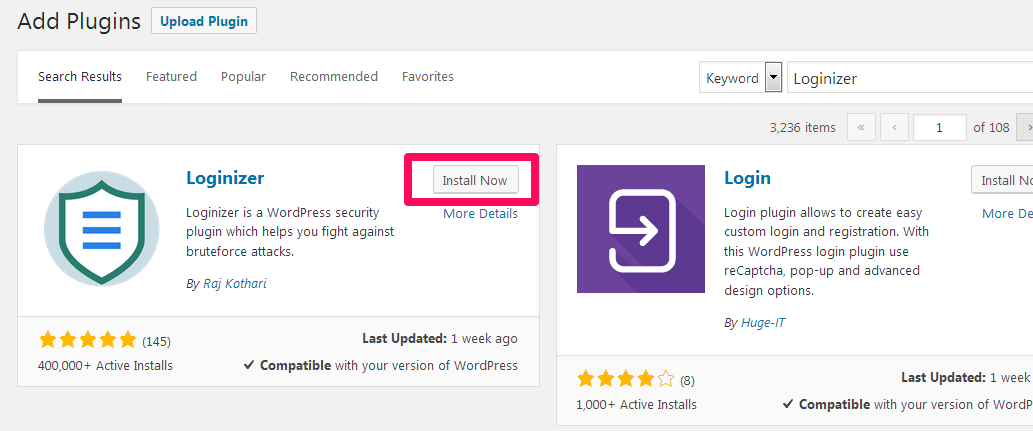

إذا نسيت تحديد هذا الخيار أثناء تثبيت WordPress ، فلا تقلق. يمكنك العثور على المكون الإضافي في مستودع WordPress.

انتقل إلى الإضافات> إضافة جديد من قائمة لوحة معلومات WordPress الخاصة بك. ابحث عن "Loginizer" ، ثم قم بتثبيت البرنامج المساعد وتنشيطه.

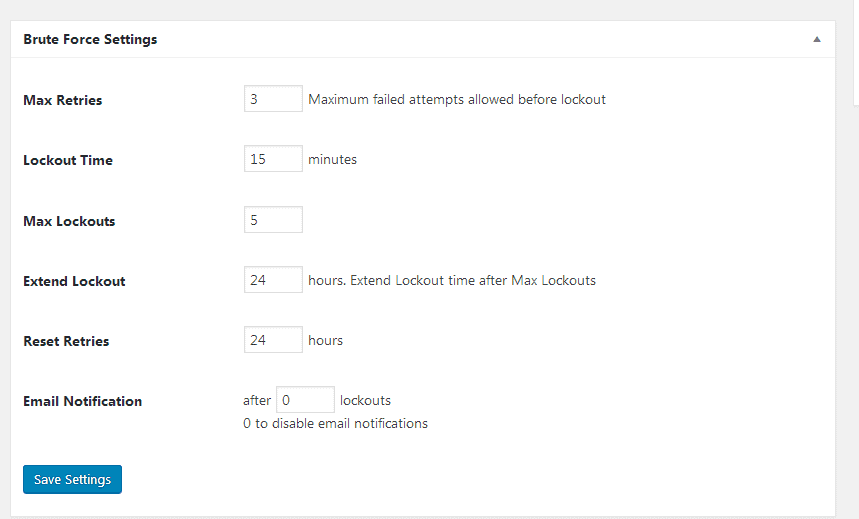

بعد تنشيط المكون الإضافي ، انتقل إلى Loginizer Security> Brute Force من قائمة مسؤول WordPress لإعداد حماية تسجيل الدخول.

7. القوة الغاشمة الحماية من الهجوم

يستخدم المتسللون هجمات القوة الغاشمة للوصول إلى لوحة الإدارة أو حسابات FTP لموقع الويب الخاص بك. في الأساس ، هجوم القوة الغاشمة هو أسلوب التجربة والخطأ. يشبه تجربة مجموعات مفاتيح مختلفة لفتح قفل. يمكن للمتطفلين استخدام شبكات الروبوت لأتمتة الهجمات.

لحماية موقع الويب الخاص بك من أن يصبح هدفًا لهجمات القوة الغاشمة ، اتبع التعليمات 1 و 2 و 3 و 6.

يمكنك أيضًا تغيير عنوان URL الافتراضي لتسجيل الدخول (www.mywebsite.com/wp-admin/) بحيث يواجه المتسللون صعوبة في العثور على نموذج تسجيل الدخول في المقام الأول.

يمكنك إنشاء عنوان URL مخصص لتسجيل الدخول باستخدام مكون إضافي يسمى All In One WordPress Security & Firewall. بعد تثبيت المكون الإضافي ، انتقل إلى قسم Brute Force لتمكين عنوان URL المخصص لتسجيل الدخول. يحتوي هذا المكون الإضافي على العديد من الميزات التي لن تحتاج حتى إلى أي إضافات أمان WordPress أخرى إذا قمت بتثبيت هذا المكون.

8. حماية هجوم DDoS

مع وجود العديد من الأجهزة التي تدعم الإنترنت ، يتزايد تكرار هجمات DDoS.

DDoS هي طريقة لإغراق موقع ويب / خدمة بحركة مرور وهمية بهدف إسقاط الخدمة. يستخدم المتسللون أنظمة مصابة (بها برامج ضارة) لتنفيذ هجمات DDoS. في عام 2016 ، انهار المتسللون DYN ووضعوا العديد من المواقع الشهيرة مثل Twitter و Amazon و Reddit و Netflix في وضع عدم الاتصال.

لذلك ، يجب أن تكون دائمًا على استعداد لمواجهة هجمات DDoS.

باتباع الإجراءات الأمنية المذكورة أعلاه (1 و 2 و 3 و 4 و 6 و 7) ، فأنت جاهز بالفعل لهجمات DDoS.

بالإضافة إلى ذلك ، أوصي أيضًا باستخدام الخدمات السحابية مثل CloudFlare أو MaxCDN. يمكنهم مساعدتك في التخفيف من هجمات DDoS.

وبالمثل ، فإن التخزين المؤقت لموقع الويب الخاص بك يمكن أن يساعدك أيضًا في حماية موقع الويب الخاص بك من الحمل الزائد لحركة المرور. يمكنك تخزين موقع الويب الخاص بك مؤقتًا باستخدام مكونات إضافية مثل WP Super Cache.

9. مسح البرامج الضارة وإزالتها

نظرًا لأنك تقرأ نصائح الأمان الخاصة بي بعناية (أتمنى حقًا أن تكون كذلك) ، دعني أخبرك بشيء أكثر ترويعًا ، إذا لم تكن قد أصبت بالذعر بعد!

قراصنة متستر! ربما قاموا بالفعل بوضع بعض البرامج الضارة على ملفات الويب الخاصة بك.

لذلك ، تحتاج إلى فحص خادم الويب الخاص بك بحثًا عن الملفات الضارة في أسرع وقت ممكن! وقم بإزالتها.

كيف يتم فعل ذلك؟

قم بتوصيل مكون إضافي للأمان. Sucuri Security هو أفضل مكون إضافي مجاني لاكتشاف وإزالة البرامج الضارة على WordPress.

إذا كنت لا ترغب في إضافة مكونات إضافية أو ترغب في إجراء مسح كامل من جانب الخادم ، فقم بالاشتراك في Sucuri. هذه الخدمة تكلفك.

إذا كنت لا تستطيع تحمل تكلفة Sucuri (أعلم أنها باهظة الثمن) ، فهناك طريق سريع. لأنني كنت أعظ لك عن كل هذه الأشياء التقنية ، أعتقد أنك تستحق العلاج.

إليك كيفية مسح البرامج الضارة وإزالتها من موقع الويب الخاص بك مجانًا!

أولاً ، قم بتنزيل المجلد public_html من الخادم الخاص بك باستخدام عميل FTP من اختيارك. بعد ذلك ، افحص المجلد الذي تم تنزيله باستخدام برنامج مكافحة الفيروسات (Norton أو Kaspersky أو أي شيء آخر) على جهاز الكمبيوتر الخاص بك. تأكد من تحديث برنامج مكافحة الفيروسات.

بعد ذلك ، استبدل ملف public_html القديم بالملف الذي تم تنظيفه حديثًا باستخدام FTP. بهذه السهولة!

10. مضيف ويب جيد

يلعب مضيف الويب دورًا مهمًا ومهمًا للغاية في أمان موقع الويب.

يوفر لك مضيف الويب الجيد الدعم والأدوات اللازمة لمواجهة هجمات DDoS وهجمات القوة الغاشمة والبرامج الضارة. لذلك ، أوصي باستضافة SiteGround لأنها تحافظ على الأمان في أولوية عالية.

بشكل عام ، تكون خطة الاستضافة المشتركة أكثر عرضة للخطر لأن الخادم مشترك مع مواقع الويب الأخرى. يمكن للقراصنة استخدام مواقع الويب الأخرى على نفس الخادم لمهاجمة موقع الويب الخاص بك على الاستضافة المشتركة. هذا المفهوم يسمى التلوث عبر الموقع.

غالبًا ما يكون من الأفضل الحصول على استضافة مخصصة أو استضافة VPS ، لكنها باهظة الثمن. كبداية ، قد لا يكون لديك الميزانية لذلك.

هل هذا يعني أنك تخاطر بنفسك؟ لا ، حتى الاستضافة المشتركة يمكن حمايتها.

تقوم شركات استضافة الويب الجيدة مثل SiteGround بتثبيت جدران الحماية مثل ModSecurity ، حتى في خطط الاستضافة المشتركة. كما أنها تحد من عدد مواقع الويب على الخادم وتفحص الخوادم بانتظام بحثًا عن البرامج الضارة.

وبالمثل ، إذا كان بإمكان مضيف الويب أن يوفر لك Sucuri Security ، فهذه نقطة إضافية.

11. اختر الإضافات والموضوع بحكمة

حسنًا ، اختر الإضافات والسمات بحكمة. هذا كل ما تحتاج لمعرفته حول هذا الموضوع.

إن خيار تثبيت المكونات الإضافية والسمات التابعة لجهات خارجية هو ما يجعل WordPress عرضة للمتسللين.

المكونات الإضافية وموضوعات WordPress المتوفرة في مستودع WordPress آمنة. ولكن إذا كنت بحاجة إلى إضافة بعض المكونات الإضافية أو السمات يدويًا ، فابحث دائمًا عن البرامج الضارة ، باستخدام برنامج مكافحة الفيروسات ، قبل تحميلها على WordPress الخاص بك.

أيضًا ، قبل تثبيت المكونات الإضافية أو السمات ، تحقق من المراجعات وآخر تاريخ تم تحديثه.

12. إزالة السمات والإضافات غير الضرورية / القديمة

حافظ دائمًا على نظافة WordPress الخاصة بك.

إذا كنت لا تستخدم حاليًا أي مكونات إضافية أو سمات ، وكانت قديمة ، فقم بإزالتها. ربما كانوا يدعون المتسللين.

وبالمثل ، انتقل إلى النهاية الخلفية لـ WordPress ، وتحقق مما إذا كان لديك أي ملفات غير ضرورية عن طريق مقارنتها بملفات WordPress الافتراضية.

أو يمكنك فقط إجراء تثبيت جديد لـ WordPress.

أولاً ، قم بعمل نسخة احتياطية من قواعد بياناتك و WordPress. ثم قم بإزالة WordPress. وقم بتثبيت ووردبريس محدث جديد.

تأكد من إبلاغ زوارك أثناء الصيانة عن طريق عرض صفحة الصيانة.

13. تأمين .htaccess و wp-content.php

وحده تعالى هو الذي يعرف ما يمكن أن يفعله المتسللون إذا قاموا بالوصول إلى ملف .htaccess أو wp-content.php الخاص بك.

لذلك ، يجب عليك دائمًا إخفاء ملف .htaccess و wp-content.php. حتى إذا كنت لا تعرف كيفية البرمجة ، يمكنك بسهولة تأمين .htaccess و wp-content.php عن طريق إدخال بعض الرموز في ملف .htaccess.

يرجى الاحتفاظ بنسخة احتياطية من ملف .htaccess قبل إجراء تغييرات عليه.

حدد موقع ملف .htaccess من جذر موقع الويب الخاص بك ، وأضف إليه سطور التعليمات البرمجية التالية.

كود لإخفاء ملف wp-config.php

| <ملفات wp-config.php> أمر يسمح ، يرفض رفض من الجميع </Files> |

كود لإخفاء ملف htaccess

| <ملفات .htaccess> أمر يسمح ، يرفض رفض من الجميع </Files> |

14. إخفاء المعلومات الحساسة

تأكد من إزالة (أو إعادة تسمية) ملف readme.html بعد تثبيت WordPress. سيخبر ملف Readme المتسللين بإصدار WordPress الذي تستخدمه.

أيضًا ، إذا قمت بإنشاء ملف phpinfo.php أو i.php ، فإنني أوصيك بحذفه أو إعادة تسميته. يحتوي هذا الملف على كافة المعلومات حول الخادم الخاص بك.

علاوة على ذلك ، قم بتعطيل فهرسة الدليل. يمكن للمهاجمين رؤية بنية المجلدات والملفات الخاصة بك من خلال تصفح الدليل. لست بحاجة إلى أن تكون خبيرًا في التكنولوجيا للقيام بذلك. ما عليك سوى الانتقال إلى ملف .htaccess وإضافة الكود التالي في نهاية الملف.

| خيارات - الفهارس |

15. ابق متقدمًا ومُحدّثًا

يتقدم المتسللون دائمًا بخطوة على كل خبراء الأمن. في الواقع ، لن يعرف خبير الأمن وجود ثغرة أمنية حتى يقوم شخص ما باختراق النظام.

لذلك ، ابق دائمًا على اطلاع دائم بأخبار وقضايا الأمان. تابع شركات الأمن على Twitter أو Facebook ، أو حتى اشترك في نشراتها الإخبارية.

تعد Kerbsonsecurity مدونة رائعة لإطلاعك باستمرار على مشكلات الأمان.

استنتاج

اجعل لعبة التخمين صعبة على المتسللين!

لا يمكنك منع المتسللين من القرصنة. كل ما يمكنك فعله هو الاستعداد للهجمات.

يعمل الأخيار بجد لحماية WordPress من المتسللين ، لكن الأخطاء تحدث.

احتفظ دائمًا بنسخة احتياطية من موقع الويب الخاص بك ، فقط في حالة استيلاء المتسللين على موقع الويب الخاص بك. احتفظ بالنسخة الاحتياطية في مكان (أماكن) آمنة (عدة أماكن إن أمكن).

أخيرًا ، اتبع جميع النصائح الخمسة عشر المذكورة أعلاه لتأمين موقع WordPress. وحافظ على تحديثك للموضوعات والإضافات و WordPress!

قد تكون القوة معك.