Zusammenfassung der WordPress-Sicherheitslücke: November 2020, Teil 1

Veröffentlicht: 2021-03-10In der ersten Novemberhälfte wurden einige neue WordPress-Plugin- und Theme-Schwachstellen bekannt. Dieser Beitrag behandelt die neuesten WordPress-Plugin-, Theme- und Core-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Das WordPress Vulnerability Roundup ist in drei verschiedene Kategorien unterteilt: WordPress-Kern, WordPress-Plugins und WordPress-Themes.

WordPress Core-Schwachstellen

WordPress 5.5.2 wurde am 29. Oktober veröffentlicht und enthielt 10 WordPress-Kernsicherheitskorrekturen.

Hier ist die Liste der Sicherheitsfixes, die im WordPress 5.5.2 Release Post erwähnt wurden.

- Gehärtete Deserialisierungsanforderungen.

- Fix zum Deaktivieren von Spam-Einbettungen von deaktivierten Sites in einem Multisite-Netzwerk .

- Es wurde ein Sicherheitsproblem behoben, das zu einem XSS von globalen Variablen führen konnte.

- Ein Problem mit der Rechteeskalation in XML-RPC wurde behoben.

- Es wurde ein Problem mit der Rechteeskalation beim Kommentieren von Beiträgen über XML-RPC behoben.

- Es wurde ein Sicherheitsproblem behoben, bei dem ein DoS-Angriff zu RCE führen konnte.

- Eine Methode zum Speichern von XSS in Post-Slugs wurde entfernt.

- Methode entfernt, um geschützte Meta zu umgehen, die zu willkürlichem Löschen von Dateien führen könnte.

- Eine Methode entfernt, die zu CSRF führen könnte.

Schwachstellen im WordPress-Plugin

1. SW Ajax WooCommerce-Suche

SW Ajax WooCommerce Search-Versionen unter 1.2.8 weisen eine nicht authentifizierte reflektierte XSS- und XFS-Sicherheitslücke auf.

2. AccessPress Social Icons

AccessPress Social Icons-Versionen unter 1.8.1 weisen eine authentifizierte SQL-Injection-Schwachstelle auf.

3. Unterstützung bei der Einhaltung der DSGVO CCPA

GDPR CCPA Compliance Support-Versionen unter 2.4 weisen eine Sicherheitslücke durch nicht authentifizierte PHP-Objektinjektion auf.

4. Erweiterte Realität

Alle Versionen von Augmented Reality verfügen über einen nicht authentifizierten PHP-Datei-Upload, der zu einer RCE-Schwachstelle führt.

5. Willkommen im E-Commerce

Welcart e-Commerce-Versionen unter 1.9.36 weisen eine authentifizierte PHP-Objektinjektions-Schwachstelle auf.

6. WooCommerce

WooCommerce-Versionen unter 4.6.2 weisen eine Schwachstelle zur Erstellung von Gastkonten auf.

7. WooCommerce-Blöcke

WooCommerce Blocks-Versionen unter 3.7.1 weisen eine Schwachstelle zur Erstellung von Gastkonten auf.

8. Verlassener Warenkorb Lite für WooCommerce

Abandoned Cart Lite für WooCommerce-Versionen unter 5.8.3 haben eine Unauthenticated SQL Injection-Schwachstelle.

9. WP-Aktivitätsprotokoll

WP Activity Log-Versionen unter 4.1.5 weisen eine SQL-Injection-in-External-Datenbank-Modul-Schwachstelle auf.

10. Ultimatives Mitglied

Ultimate Member-Versionen unter 2.1.12 weisen eine nicht authentifizierte Rechteeskalation über Benutzerrollen, Profilaktualisierungen und Benutzer-Meta-Schwachstellen auf.

11. Ultimative Bewertungen

Ultimate Reviews-Versionen unter 2.1.33 weisen eine nicht authentifizierte PHP-Objektinjektions-Schwachstelle auf.

Schwachstellen im WordPress-Theme

1. GreenMart

GreenMart-Versionen unter 2.4.3 weisen eine Reflected Cross-Site Scripting-Schwachstelle auf.

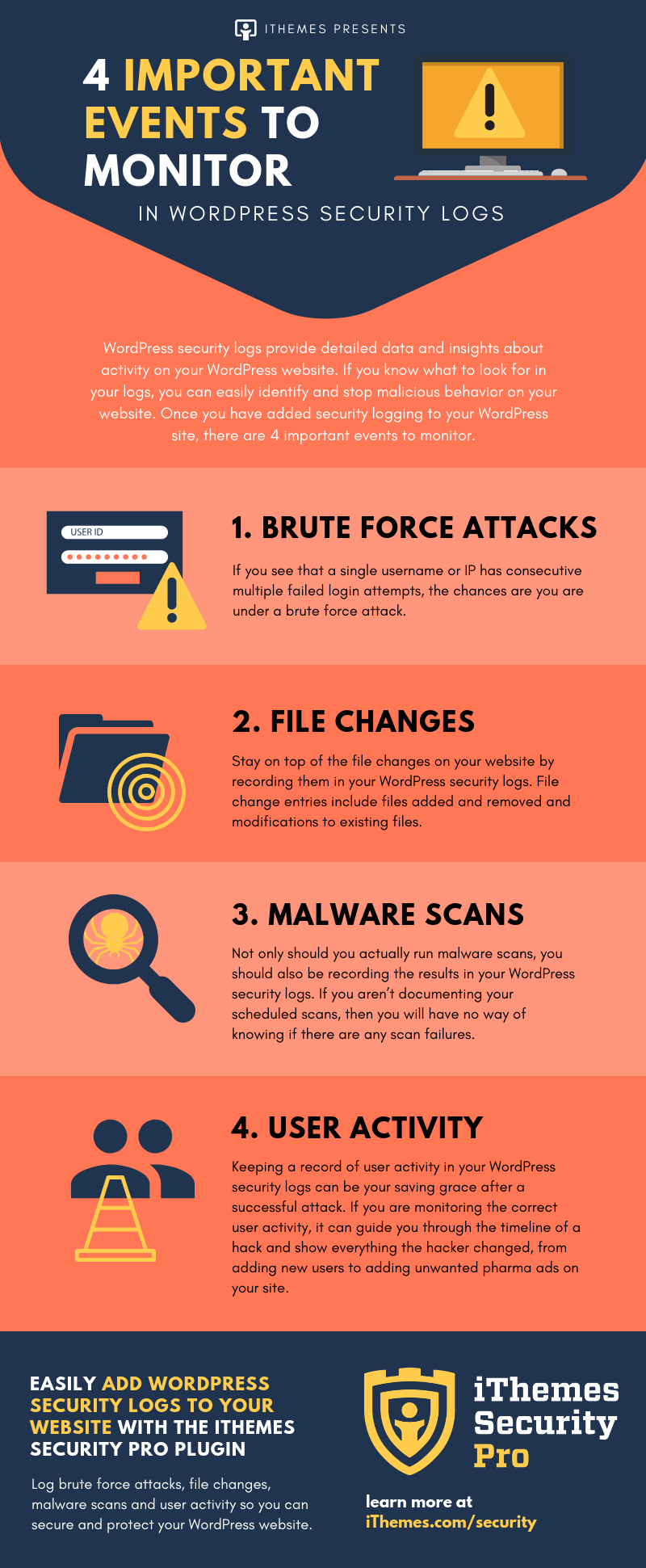

Sicherheitstipp vom November: Warum Sie ein WordPress-Sicherheitsprotokoll benötigen

Die Protokollierung ist ein wesentlicher Bestandteil Ihrer WordPress-Sicherheitsstrategie. Eine unzureichende Protokollierung und Überwachung kann zu einer Verzögerung bei der Erkennung einer Sicherheitsverletzung führen. Die meisten Studien zu Sicherheitsverletzungen zeigen, dass die Zeit zur Erkennung einer Sicherheitsverletzung über 200 Tage beträgt! Diese Zeitspanne ermöglicht es einem Angreifer, in andere Systeme einzudringen, weitere Daten zu modifizieren, zu stehlen oder zu zerstören. Aus diesen Gründen landete Insufficient Logging in den OWASP Top 10 der Sicherheitsrisiken für Webanwendungen.

Die meisten Studien zu Sicherheitsverletzungen zeigen, dass die Zeit zur Erkennung einer Sicherheitsverletzung über 200 Tage beträgt!WordPress-Sicherheitsprotokolle haben mehrere Vorteile in Ihrer gesamten Sicherheitsstrategie.

- Identifizieren und böswilliges Verhalten stoppen.

- Erkennen Sie Aktivitäten, die Sie auf eine Sicherheitsverletzung aufmerksam machen können.

- Bewerten Sie, wie viel Schaden angerichtet wurde.

- Hilfe bei der Reparatur einer gehackten Website.

Wenn Ihre Website gehackt wird, möchten Sie die besten Informationen haben, um eine schnelle Untersuchung und Wiederherstellung zu unterstützen.

Was sind WordPress-Sicherheitsprotokolle?

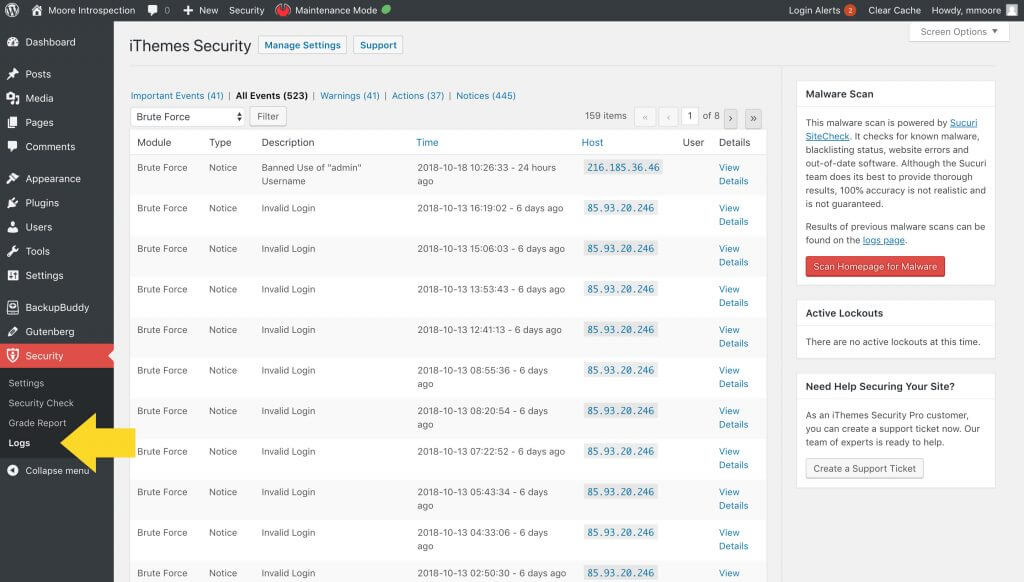

WordPress-Sicherheitsprotokolle in iThemes Security Pro verfolgen wichtige Sicherheitsereignisse, die auf Ihrer Website auftreten. Diese Ereignisse müssen unbedingt überwacht werden, um anzuzeigen, ob oder wann eine Sicherheitsverletzung auftritt.

Die Sicherheitsprotokolle Ihrer Website sind ein wesentlicher Bestandteil jeder Sicherheitsstrategie. Die in diesen Aufzeichnungen enthaltenen Informationen können verwendet werden, um böswillige Akteure auszusperren, eine unerwünschte Änderung auf der Website hervorzuheben und den Eintrittspunkt eines erfolgreichen Angriffs zu identifizieren und zu beheben.

So fügen Sie WordPress-Sicherheitsprotokolle zu Ihrer Website hinzu

Der einfachste Weg, Ihrer Website Sicherheitsprotokollierung hinzuzufügen, ist mit einem Plugin wie iThemes Security Pro. Sobald iThemes Security Pro installiert und aktiviert ist, beginnt es mit der Überwachung und Aufzeichnung wichtiger Sicherheitsaktivitäten auf Ihrer Website.

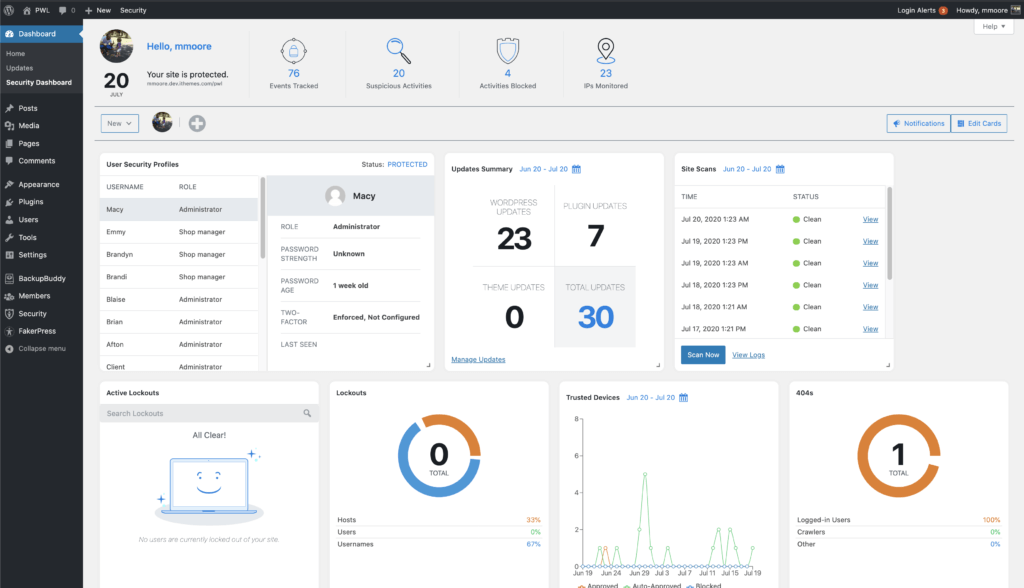

iThemes Security Pro wandelt dann die Daten aus Ihren Protokollen in ein Echtzeit-WordPress-Sicherheits-Dashboard um, damit Sie einen besseren Überblick über alle Sicherheitsaktivitäten auf Ihrer Website erhalten.

In unserem Beitrag zu WordPress-Sicherheitsprotokollen erfahren Sie, welche Sicherheitsereignisse Sie überwachen sollten und wie Sie diese aufzeichnen.

Sehen, wie es funktioniert

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.