รายงานช่องโหว่ของ WordPress: มิถุนายน 2021 ตอนที่ 3

เผยแพร่แล้ว: 2021-06-16ปลั๊กอินและธีมที่มีช่องโหว่เป็นสาเหตุอันดับ 1 ที่เว็บไซต์ WordPress ถูกแฮ็ก รายงานช่องโหว่ของ WordPress รายสัปดาห์ที่ขับเคลื่อนโดย WPScan ครอบคลุมถึงปลั๊กอิน ธีม และช่องโหว่หลักของ WordPress และสิ่งที่ควรทำหากคุณเรียกใช้ปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

ช่องโหว่แต่ละจุดจะมีระดับความรุนแรง ต่ำ ปานกลาง สูง หรือ วิกฤต การเปิดเผยและการรายงานช่องโหว่อย่างมีความรับผิดชอบเป็นส่วนสำคัญในการทำให้ชุมชน WordPress ปลอดภัย โปรดแชร์โพสต์นี้กับเพื่อนของคุณเพื่อช่วยเผยแพร่และทำให้ WordPress ปลอดภัยยิ่งขึ้นสำหรับทุกคน

ช่องโหว่หลักของ WordPress

ณ วันนี้ WordPress เวอร์ชันปัจจุบันคือ 5.7.2 อย่าลืมตรวจสอบให้แน่ใจว่าเว็บไซต์ของคุณทั้งหมดเป็นปัจจุบัน!

ช่องโหว่ของปลั๊กอิน WordPress

1. ล่าสุด

ปลั๊กอิน: ล่าสุด

ช่องโหว่ : Authenticated Code Injection

แพตช์ในเวอร์ชัน : 3.0.5

ความรุนแรง : สูง

ปลั๊กอิน: ล่าสุด

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ในเวอร์ชัน : 3.0.5

ความรุนแรง : ปานกลาง

2. WordPress โพสต์ยอดนิยม

ปลั๊กอิน: WordPress โพสต์ยอดนิยม

ช่องโหว่ : Authenticated Code Injection

แพตช์ในเวอร์ชัน : 5.3.3

คะแนน ความรุนแรง : สูง

ปลั๊กอิน: WordPress โพสต์ยอดนิยม

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ในเวอร์ชัน : 5.3.3

คะแนน ความรุนแรง : ปานกลาง

3. WP ชุบแข็ง

ปลั๊กอิน: WP Hardening

ช่องโหว่ : Reflected Cross-Site Scripting ผ่าน URI

แพตช์ในเวอร์ชัน : 1.2.2

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: WP Hardening

ช่องโหว่ : สะท้อนการเขียนสคริปต์ข้ามไซต์ผ่าน historyvalue

แพตช์ในเวอร์ชัน : 1.2.2

คะแนน ความรุนแรง : สูง

4. ความคิดเห็น ชอบ ไม่ชอบ

ปลั๊กอิน: ความคิดเห็น ชอบ ไม่ชอบ

ช่องโหว่ : เพิ่ม Like/Dislike Bypass

แพตช์ในเวอร์ชัน : 1.1.4

คะแนน ความรุนแรง : ปานกลาง

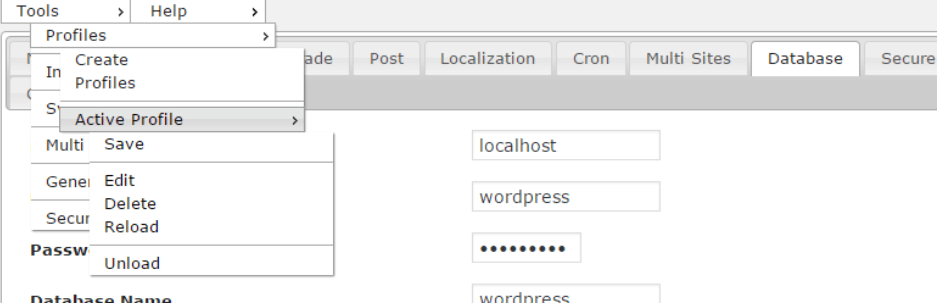

5. ตัวแก้ไขไฟล์ WP Config

ปลั๊กอิน: WP Config File Editor

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : ปานกลาง

6. คอลัมน์ผู้ดูแลระบบฟรี & Pro

ปลั๊กอิน: ผู้ ดูแลระบบคอลัมน์ฟรี

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ในเวอร์ชัน : 4.3

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: คอลัมน์ผู้ดูแลระบบ Pro

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ในเวอร์ชัน : 5.5.1

คะแนน ความรุนแรง : ปานกลาง

7. WP Google แผนที่

ปลั๊กอิน: WP Google Maps

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ ในเวอร์ชัน : 8.1.12

คะแนน ความรุนแรง : ปานกลาง

8. Stripe Payment Gateway สำหรับ WooCommerce

ปลั๊กอิน: Stripe Payment Gateway สำหรับ WooCommerce

ช่องโหว่ : Reflected Cross-Site Scripting

แพตช์ในเวอร์ชัน : 3.6.0

คะแนน ความรุนแรง : สูง

9. Qtranslate Slug

ปลั๊กอิน: Qtranslate Slug

ช่องโหว่ : CSRF Bypass

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : ปานกลาง

10. กำหนดเอง css-js-php

ปลั๊กอิน: กำหนดเอง css-js-php

ช่องโหว่ : CSRF Bypass

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : ปานกลาง

11. หลายบทบาท

ปลั๊กอิน: หลายบทบาท

ช่องโหว่ : CSRF Bypass

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : ปานกลาง

12. โซลูชัน Multivendor Marketplace สำหรับ WooCommerce

ปลั๊กอิน: โซลูชัน Multivendor Marketplace สำหรับ WooCommerce

ช่องโหว่ : CSRF Bypass

แพตช์ในเวอร์ชัน : 3.74

คะแนน ความรุนแรง : ปานกลาง

13. JoomSport

ปลั๊กอิน: JoomSport

ช่องโหว่ : Unauthenticated PHP Object Injection

แพตช์ในเวอร์ชัน : 5.1.8

คะแนน ความรุนแรง : ปานกลาง

14. ตัวเลื่อนอัจฉริยะ 3

ปลั๊กอิน: Smart Slider 3

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ ในเวอร์ชัน : 3.5.0.9

คะแนน ความรุนแรง : ปานกลาง

15. นโยบายคุกกี้ง่าย

ปลั๊กอิน: นโยบายคุกกี้ง่าย

ช่องโหว่ : การควบคุมการเข้าถึงที่ใช้งานไม่ได้กับ Stored Cross-Site Scripting

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

16. Wecart อีคอมเมิร์ซ

ปลั๊กอิน: Wecart e-Commerce

ช่องโหว่ : Cross-Site Scripting

แพตช์ในเวอร์ชัน : 2.2.4

คะแนน ความรุนแรง : ปานกลาง

17. WP สวดมนต์

ปลั๊กอิน: WP สวดมนต์

ช่องโหว่ : Arbitrary Plugin Settings Update ผ่าน CSRF

แพตช์ในเวอร์ชัน : 1.6.7

คะแนน ความรุนแรง : ปานกลาง

ช่องโหว่ของธีม WordPress

1. จันนา

กระทู้: Jannah

ช่องโหว่ : Reflected Cross-Site Scripting

แพตช์ในเวอร์ชัน : 5.4.4

คะแนน ความรุนแรง : สูง

2. ธีมมอเตอร์

กระทู้: ธีมมอเตอร์

ช่องโหว่ : Unauthenticated Local File Inclusion

แพตช์ในเวอร์ชัน : 3.1.0

คะแนน ความรุนแรง : สูง

3. อสังหาริมทรัพย์7

กระทู้: อสังหาริมทรัพย์7

ช่องโหว่ : 3.1.1

แก้ไขในเวอร์ชัน : Reflected Cross-Site Scripting

คะแนน ความรุนแรง : สูง

หมายเหตุเกี่ยวกับการเปิดเผยข้อมูลอย่างมีความรับผิดชอบ

คุณอาจสงสัยว่าเหตุใดช่องโหว่จึงถูกเปิดเผยหากช่องโหว่นั้นทำให้แฮ็กเกอร์สามารถโจมตีได้ เป็นเรื่องปกติมากที่นักวิจัยด้านความปลอดภัยจะค้นหาและรายงานช่องโหว่ไปยังผู้พัฒนาซอฟต์แวร์เป็นการส่วนตัว

ด้วย การเปิดเผยอย่าง มี ความรับผิดชอบ รายงานเบื้องต้นของผู้วิจัยจะจัดทำขึ้นเป็นการส่วนตัวสำหรับนักพัฒนาของบริษัทที่เป็นเจ้าของซอฟต์แวร์ แต่ด้วยข้อตกลงว่ารายละเอียดทั้งหมดจะถูกเผยแพร่เมื่อมีการเผยแพร่แพตช์แล้ว สำหรับช่องโหว่ด้านความปลอดภัยที่สำคัญ อาจมีความล่าช้าเล็กน้อยในการเปิดเผยช่องโหว่เพื่อให้ผู้คนมีเวลามากขึ้นในการแก้ไข

นักวิจัยด้านความปลอดภัยอาจกำหนดเส้นตายให้ผู้พัฒนาซอฟต์แวร์ตอบกลับรายงานหรือจัดเตรียมโปรแกรมแก้ไข หากไม่เป็นไปตามกำหนดเวลา ผู้วิจัยอาจเปิดเผยช่องโหว่ต่อสาธารณะเพื่อกดดันผู้พัฒนาให้ออกโปรแกรมแก้ไข

การเปิดเผยช่องโหว่ในที่สาธารณะและดูเหมือนว่าจะแนะนำช่องโหว่ Zero-Day ซึ่งเป็นช่องโหว่ประเภทหนึ่งที่ไม่มีโปรแกรมแก้ไขและกำลังถูกเอารัดเอาเปรียบในป่า อาจดูเหมือนเป็นการต่อต้าน แต่เป็นการใช้ประโยชน์เพียงอย่างเดียวที่นักวิจัยต้องกดดันนักพัฒนาให้แก้ไขช่องโหว่

หากแฮ็กเกอร์ค้นพบช่องโหว่ พวกเขาสามารถใช้ Exploit อย่างเงียบ ๆ และสร้างความเสียหายให้กับผู้ใช้ปลายทาง (นี่คือคุณ) ในขณะที่ผู้พัฒนาซอฟต์แวร์ยังคงเนื้อหาเกี่ยวกับการไม่แก้ไขช่องโหว่ดังกล่าว Project Zero ของ Google มีแนวทางที่คล้ายกันในการเปิดเผยช่องโหว่ พวกเขาเผยแพร่รายละเอียดทั้งหมดของช่องโหว่หลังจาก 90 วันว่าช่องโหว่นั้นได้รับการแก้ไขหรือไม่

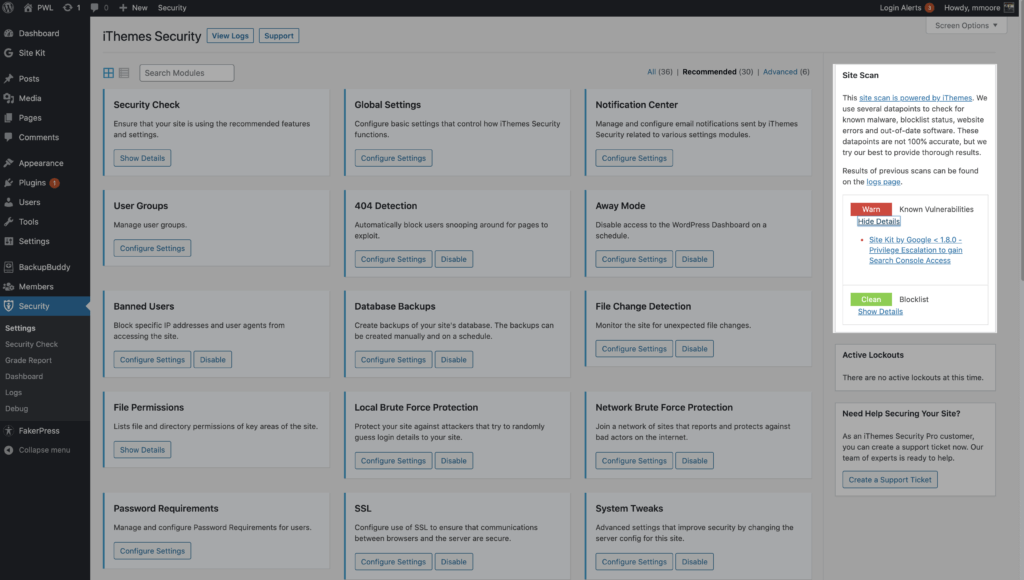

รับอีเมลแจ้งเตือนเมื่อ iThemes Security Pro พบช่องโหว่ที่ทราบบนไซต์ของคุณ

เครื่องสแกนเว็บไซต์ของปลั๊กอิน iThemes Security Pro เป็นอีกวิธีหนึ่งในการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณจากสาเหตุอันดับหนึ่งของการแฮ็กซอฟต์แวร์ทั้งหมด: ปลั๊กอินและธีมที่ล้าสมัยพร้อมช่องโหว่ที่ทราบ Site Scanner จะตรวจสอบไซต์ของคุณเพื่อหาช่องโหว่ที่ทราบ และใช้โปรแกรมแก้ไขโดยอัตโนมัติหากมี

ปลั๊กอิน iThemes Security Pro สามารถส่งอีเมลถึงผลลัพธ์ของการสแกนไซต์ หากพบปลั๊กอิน ธีม หรือเวอร์ชันหลักของ WordPress ที่มีช่องโหว่บนไซต์ของคุณ ผลการสแกนไซต์จะแสดงในวิดเจ็ต

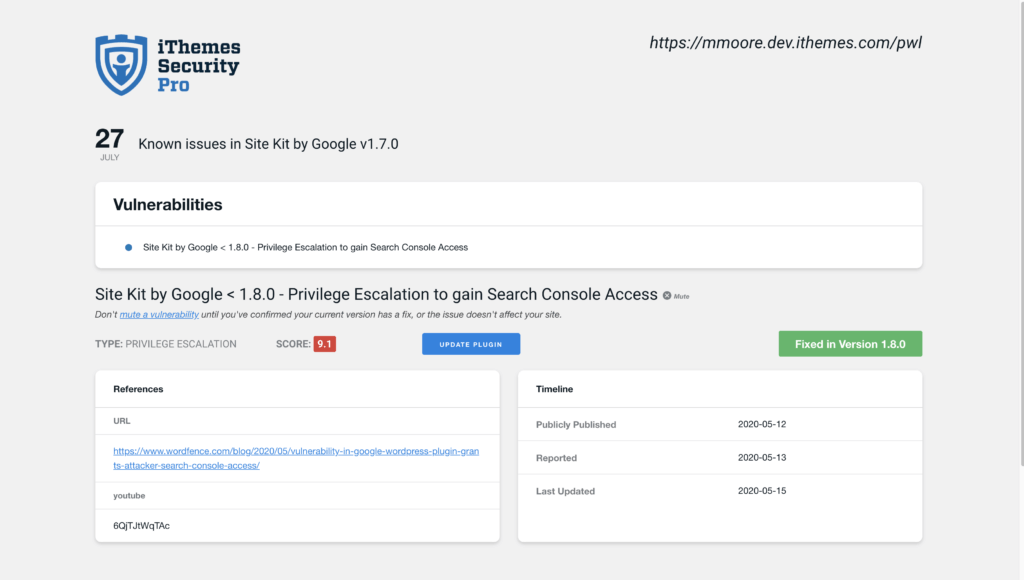

หาก Site Scan ตรวจพบช่องโหว่ ให้คลิกลิงก์ช่องโหว่เพื่อดูหน้ารายละเอียด

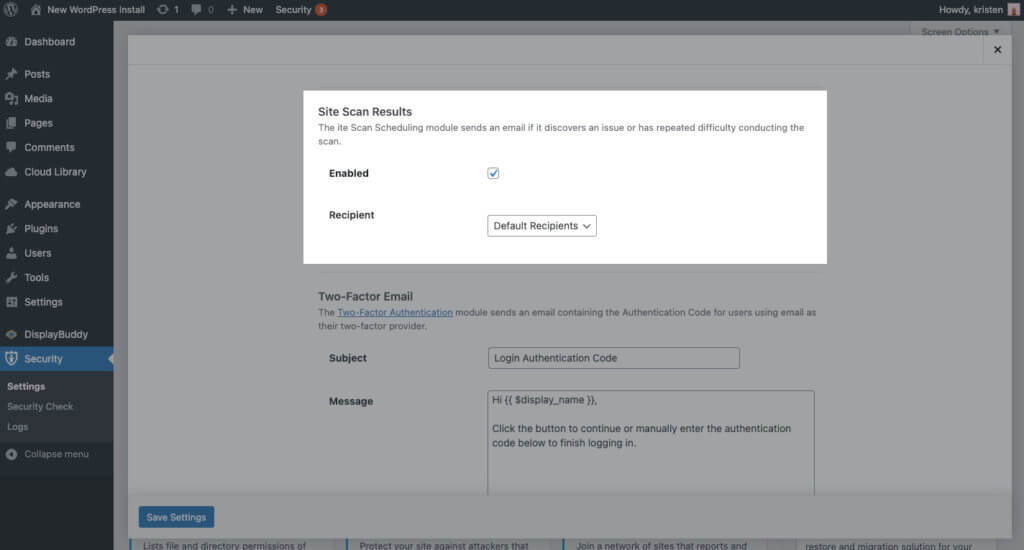

เมื่อคุณเปิดใช้งาน Site Scan Scheduling แล้ว ให้ไปที่ การ ตั้งค่า ศูนย์การแจ้งเตือน ของปลั๊กอิน ในหน้าจอนี้ ให้เลื่อนไปที่ส่วน ผลลัพธ์การสแกนไซต์

คลิกช่องเพื่อเปิดใช้อีเมลแจ้งเตือน จากนั้นคลิกปุ่ม บันทึกการตั้งค่า

ในระหว่างการสแกนไซต์ตามกำหนดเวลา คุณจะได้รับอีเมลหาก iThemes Security Pro ตรวจพบช่องโหว่ที่ทราบ อีเมลจะมีลักษณะดังนี้

รับ iThemes Security Pro เพื่อรักษาความปลอดภัยให้กับเว็บไซต์ของคุณ

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 50 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การตรวจสอบสิทธิ์แบบสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security Pro

คุณพลาดรายงานช่องโหว่ของ WordPress ประจำเดือนมิถุนายนหรือไม่?

ติดตามด้านล่าง:

- มิถุนายน 2564 ตอนที่ 1

- มิถุนายน 2564 ตอนที่ 2

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน