WordPressの脆弱性レポート:2021年6月、パート3

公開: 2021-06-16脆弱なプラグインとテーマは、WordPressWebサイトがハッキングされる最大の理由です。 WPScanを利用した毎週のWordPress脆弱性レポートでは、最近のWordPressプラグイン、テーマ、コアの脆弱性、および脆弱なプラグインまたはテーマの1つをWebサイトで実行した場合の対処方法について説明しています。

各脆弱性の重大度は、低、中、高、または重大です。 脆弱性の責任ある開示と報告は、WordPressコミュニティを安全に保つための不可欠な部分です。 この投稿を友達と共有して、WordPressをより安全に伝え、すべての人にとってより安全なものにしてください。

WordPressのコアの脆弱性

今日の時点で、WordPressの現在のバージョンは5.7.2です。 すべてのウェブサイトが最新であることを確認してください!

WordPressプラグインの脆弱性

1.最近

プラグイン:最近

脆弱性:認証されたコードインジェクション

バージョンでパッチが適用されました:3.0.5

重大度:高

プラグイン:最近

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:3.0.5

重大度:中

2.WordPressの人気のある投稿

プラグイン: WordPressの人気のある投稿

脆弱性:認証されたコードインジェクション

バージョンでパッチが適用されました:5.3.3

重大度スコア:高

プラグイン: WordPressの人気のある投稿

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:5.3.3

重大度スコア:中

3.WP硬化

プラグイン: WP硬化

脆弱性:URIを介した反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:1.2.2

重大度スコア:中

プラグイン: WP硬化

脆弱性:historyvalueを介した反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:1.2.2

重大度スコア:高

4.嫌いなコメント

プラグイン:嫌いなコメント

脆弱性:いいね/嫌いバイパスを追加

バージョンでパッチが適用されました:1.1.4

重大度スコア:中

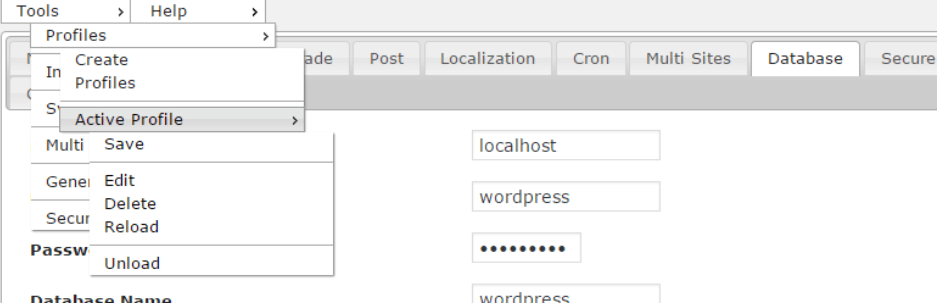

5.WP構成ファイルエディター

プラグイン: WP構成ファイルエディター

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

6.管理列無料&プロ

プラグイン:管理列無料

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:4.3

重大度スコア:中

プラグイン: Admin Columns Pro

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:5.5.1

重大度スコア:中

7. WPGoogleマップ

プラグイン: WPグーグルマップ

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:8.1.12

重大度スコア:中

8.WooCommerceのStripePayment Gateway

プラグイン: WooCommerceのStripe Payment Gateway

脆弱性:反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:3.6.0

重大度スコア:高

9. QtranslateSlug

プラグイン: Qtranslate Slug

脆弱性:CSRFバイパス

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

10.カスタムcss-js-php

プラグイン:カスタムcss-js-php

脆弱性:CSRFバイパス

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

11.複数の役割

プラグイン:複数の役割

脆弱性:CSRFバイパス

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

12.WooCommerceのマルチベンダーマーケットプレイスソリューション

プラグイン: WooCommerceのマルチベンダーマーケットプレイスソリューション

脆弱性:CSRFバイパス

バージョンでパッチが適用されました: 3.74

重大度スコア:中

13. JoomSport

プラグイン: JoomSport

脆弱性:認証されていないPHPオブジェクトの注入

バージョンでパッチが適用されました:5.1.8

重大度スコア:中

14.スマートスライダー3

プラグイン: Smart Slider 3

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:3.5.0.9

重大度スコア:中

15.簡単なCookieポリシー

プラグイン: Easy Cookie Policy

脆弱性:保存されたクロスサイトスクリプティングへのアクセス制御が壊れている

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

16.ウェルカートeコマース

プラグイン: Welcart e-Commerce

脆弱性:クロスサイトスクリプティング

バージョンでパッチが適用されました:2.2.4

重大度スコア:中

17.WPの祈り

プラグイン: WP祈り

脆弱性:CSRFを介した任意のプラグイン設定の更新

バージョンでパッチが適用されました:1.6.7

重大度スコア:中

WordPressテーマの脆弱性

1.ジャンナ

テーマ:ジャンナ

脆弱性:反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:5.4.4

重大度スコア:高

2.モーターテーマ

テーマ:モーターテーマ

脆弱性:認証されていないローカルファイルインクルード

バージョンでパッチが適用されました:3.1.0

重大度スコア:高

3.不動産7

テーマ:不動産7

脆弱性:3.1.1

バージョンでパッチが適用されました:反映されたクロスサイトスクリプティング

重大度スコア:高

責任ある開示に関する注記

ハッカーに攻撃のエクスプロイトを与える場合、なぜ脆弱性が開示されるのか疑問に思われるかもしれません。 そうですね、セキュリティ研究者が脆弱性を見つけてソフトウェア開発者に非公開で報告することは非常に一般的です。

責任ある開示により、研究者の最初のレポートは、ソフトウェアを所有する会社の開発者に非公開で作成されますが、パッチが利用可能になったら完全な詳細が公開されることに同意します。 重大なセキュリティの脆弱性については、より多くの人にパッチを適用する時間を与えるために、脆弱性の開示がわずかに遅れる場合があります。

セキュリティ研究者は、ソフトウェア開発者がレポートに応答するか、パッチを提供する期限を提供する場合があります。 この期限に間に合わない場合、研究者は、パッチを発行するように開発者に圧力をかける脆弱性を公開する可能性があります。

脆弱性を公開し、ゼロデイ脆弱性(パッチがなく、実際に悪用されているタイプの脆弱性)を導入しているように見えると、逆効果に見える可能性があります。 しかし、それは、研究者が開発者に脆弱性にパッチを当てるように圧力をかけなければならない唯一の手段です。

ハッカーが脆弱性を発見した場合、彼らはエクスプロイトを静かに使用してエンドユーザー(これはあなたです)に損害を与える可能性がありますが、ソフトウェア開発者は脆弱性にパッチを適用しないままにしておくことに満足しています。 GoogleのProjectZeroには、脆弱性の開示に関して同様のガイドラインがあります。 脆弱性にパッチが適用されているかどうかに関係なく、90日後に脆弱性の完全な詳細を公開します。

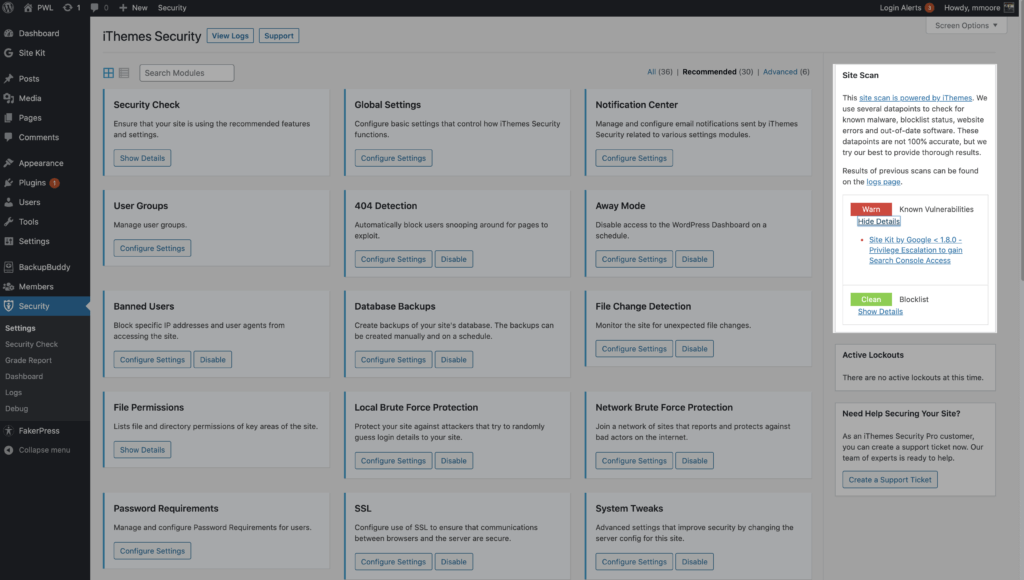

iThemes SecurityProがサイトの既知の脆弱性を発見したときに電子メールアラートを受け取る

iThemes SecurityProプラグインのSiteScannerは、WordPress Webサイトを、すべてのソフトウェアハッキングの最大の原因である既知の脆弱性を持つ古いプラグインやテーマから保護および保護するもう1つの方法です。 サイトスキャナーは、既知の脆弱性についてサイトをチェックし、パッチが利用可能な場合は自動的に適用します。

iThemes Security Proプラグインは、サイトで脆弱なプラグイン、テーマ、またはWordPressコアバージョンが見つかった場合に、サイトスキャンの結果を電子メールで送信できます。 サイトスキャンの結果がウィジェットに表示されます。

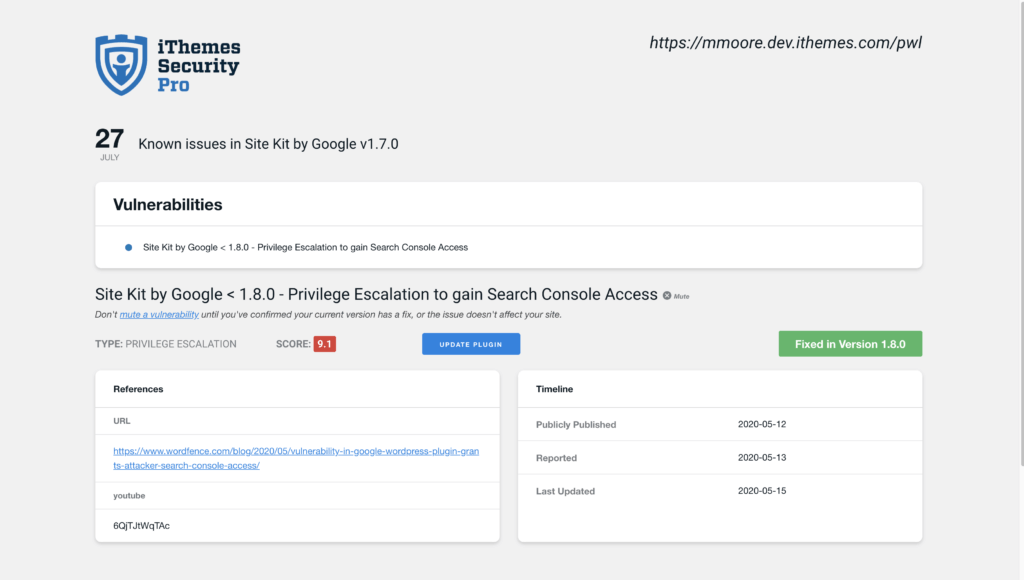

サイトスキャンで脆弱性が検出された場合は、脆弱性のリンクをクリックして詳細ページを表示します。

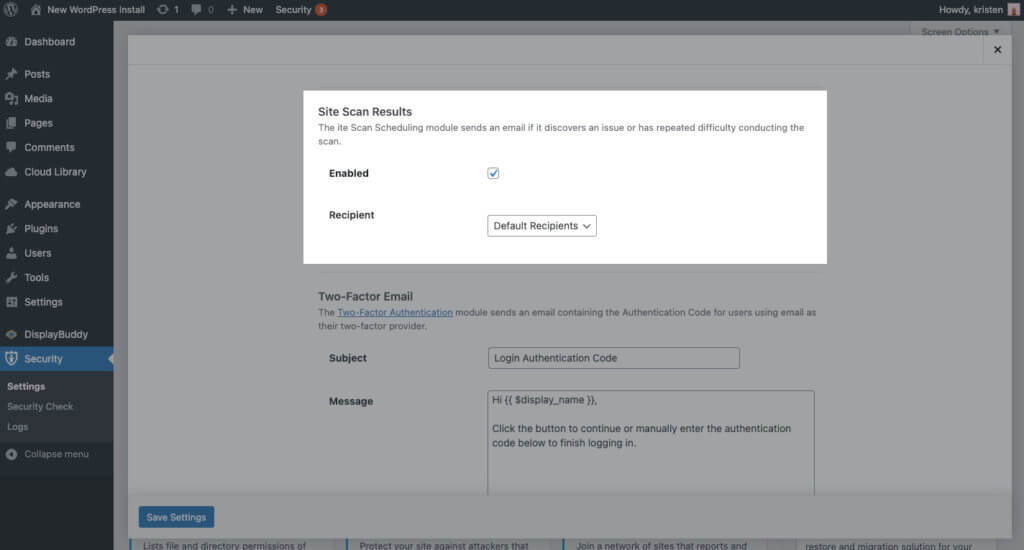

Site Scan Schedulingを有効にしたら、プラグインの通知センター設定に移動します。 この画面で、[サイトスキャン結果]セクションまでスクロールします。

ボックスをクリックして通知メールを有効にし、 [設定を保存]ボタンをクリックします。

これで、スケジュールされたサイトスキャン中に、iThemes SecurityProが既知の脆弱性を発見した場合に電子メールが送信されます。 メールは次のようになります。

iThemes SecurityProを入手してサイトを保護する

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemes SecurityProを入手する

6月のWordPress脆弱性レポートのいずれかを見逃しましたか?

以下に追いつく:

- 2021年6月、パート1

- 2021年6月、パート2

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。