รายงานช่องโหว่ของ WordPress: สิงหาคม 2021 ตอนที่ 1

เผยแพร่แล้ว: 2021-08-04ปลั๊กอินและธีมที่มีช่องโหว่เป็นสาเหตุอันดับ 1 ที่เว็บไซต์ WordPress ถูกแฮ็ก รายงานช่องโหว่ของ WordPress รายสัปดาห์ที่ขับเคลื่อนโดย WPScan ครอบคลุมถึงปลั๊กอิน ธีม และช่องโหว่หลักของ WordPress และสิ่งที่ควรทำหากคุณเรียกใช้ปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

ช่องโหว่แต่ละจุดจะมีระดับความรุนแรง ต่ำ ปานกลาง สูง หรือ วิกฤต การเปิดเผยและการรายงานช่องโหว่อย่างมีความรับผิดชอบเป็นส่วนสำคัญในการทำให้ชุมชน WordPress ปลอดภัย

ในฐานะหนึ่งในรายงานช่องโหว่ WordPress ที่ใหญ่ที่สุดในปัจจุบัน โปรดแชร์โพสต์นี้กับเพื่อนของคุณเพื่อช่วยเผยแพร่และทำให้ WordPress ปลอดภัยยิ่งขึ้นสำหรับทุกคน

ช่องโหว่หลักของ WordPress

ช่องโหว่ของปลั๊กอิน WordPress

1. แบนเนอร์ธรรมดา

ปลั๊กอิน: Simple Banner

ช่องโหว่ : Authenticated Stored XSS

แพตช์ในเวอร์ชัน : 2.10.4

คะแนน ความรุนแรง : ต่ำ

2. แบบทดสอบ HD

ปลั๊กอิน: แบบทดสอบ HD

ช่องโหว่ : Authenticated Stored XSS

แพตช์ในเวอร์ชัน : 1.8.4

คะแนน ความรุนแรง : ต่ำ

3. แบบฟอร์มติดต่อ 7 Captcha

ปลั๊กอิน: แบบฟอร์มติดต่อ 7 Captcha

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพตช์ ในเวอร์ชัน : 0.0.9

คะแนน ความรุนแรง : สูง

4. WPFront เลื่อนด้านบน

ปลั๊กอิน: WPFront Scroll Top

ช่องโหว่ : Authenticated Stored XSS

แพตช์ ในเวอร์ชัน : 2.0.6.07225

คะแนน ความรุนแรง : ปานกลาง

5. WP SMS

ปลั๊กอิน: WP SMS

ช่องโหว่ : Authenticated Stored Cross-Site Scripting

แพตช์ ในเวอร์ชัน : 5.4.13

คะแนน ความรุนแรง : ต่ำ

6. คิวร์

ปลั๊กอิน: Qyrr

ช่องโหว่ : Authenticated (contributor+) Stored XSS

แพตช์ในเวอร์ชัน : 0.7

คะแนน ความรุนแรง : ปานกลาง

7. สมัครสมาชิกแบบชำระเงิน

ปลั๊กอิน: สมัครสมาชิกแบบชำระเงิน

ช่องโหว่ : Reflected Cross-Site Scripting (XSS)

แพตช์ในเวอร์ชัน : 2.4.2

คะแนน ความรุนแรง : สูง

ปลั๊กอิน: สมัครสมาชิกแบบชำระเงิน

ช่องโหว่ : Authenticated SQL Injection

แพตช์ในเวอร์ชัน : 2.4.2

คะแนน ความรุนแรง : ปานกลาง

8. GiveWP

ปลั๊กอิน: GiveWP

ช่องโหว่ : Authenticated Stored XSS

แพตช์ในเวอร์ชัน : 2.12.0

คะแนน ความรุนแรง : ปานกลาง

9. ฮีโร่ตัวเลื่อน

ปลั๊กอิน: Slider Hero

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพตช์ในเวอร์ชัน : 8.2.7

คะแนน ความรุนแรง : วิกฤต

10. ปุ่มแชร์โซเชียลมีเดียอย่างง่าย

ปลั๊กอิน: ปุ่มแชร์โซเชียลมีเดียอย่างง่าย

ช่องโหว่ : Contributor+ Stored XSS

แพตช์ในเวอร์ชัน : 3.2.3

คะแนน ความรุนแรง : ปานกลาง

11. การติดตามการจัดส่งขั้นสูงสำหรับ WooCommerce

ปลั๊กอิน: การติดตามการจัดส่งขั้นสูงสำหรับ WooCommerce

ช่องโหว่ : Authenticated Options Change

แพตช์ในเวอร์ชัน : 3.2.7

คะแนน ความรุนแรง : วิกฤต

12. WP LMS

ปลั๊กอิน: WP LMS

ช่องโหว่ : Unauthenticated Stored Cross-Site Scripting (XSS)

แพตช์ในเวอร์ชัน : 1.1.3

คะแนน ความรุนแรง : สูง

13. ผู้ดูแลระบบสีน้ำเงิน

ปลั๊กอิน: ผู้ ดูแลระบบสีน้ำเงิน

ช่องโหว่ : CSRF ไปยัง Stored Cross-Site Scripting (XSS)

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

14. Favicon โดย RealFaviconGenerator

ปลั๊กอิน: Favicon โดย RealFaviconGenerator

ช่องโหว่ : Reflected Cross-Site Scripting (XSS)

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

15. uListing

ปลั๊กอิน: uListing

ช่องโหว่ : Unauthenticated SQL Injection

แพตช์ในเวอร์ชัน : 2.0.4

คะแนน ความรุนแรง : สูง

ปลั๊กอิน: uListing

ช่องโหว่ : Authenticated IDOR

แพตช์ในเวอร์ชัน : 2.0.6

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: uListing

ช่องโหว่ : พิสูจน์ตัวตน XSS

แพตช์ในเวอร์ชัน : 2.0.6

คะแนน ความรุนแรง : ต่ำ

ปลั๊กอิน: uListing

ช่องโหว่ : หลาย CSRF

แพตช์ในเวอร์ชัน : 2.0.6

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: uListing

ช่องโหว่ : แก้ไขบทบาทของผู้ใช้ผ่าน CSRF

แพตช์ในเวอร์ชัน : 2.0.6

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: uListing

ช่องโหว่ : อัปเดตการตั้งค่าผ่าน CSRF

แพตช์ในเวอร์ชัน : 2.0.6

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: uListing

ช่องโหว่ : Unauthenticated Privilege Escalation

แพตช์ในเวอร์ชัน : 2.0.6

คะแนน ความรุนแรง : ปานกลาง

16. WooCommerce บล็อก 2.5 ถึง 5.5

ปลั๊กอิน: WooCommerce บล็อก 2.5 ถึง 5.5

ช่องโหว่ : Unauthenticated SQL Injection

แพตช์ในเวอร์ชัน : 5.5.1

คะแนน ความรุนแรง : วิกฤต

17. Woocommerce 3.3 ถึง 5.5

ปลั๊กอิน: Woocommerce 3.3 ถึง 5.5

ช่องโหว่ : Authenticated Blind SQL Injection

แพตช์ในเวอร์ชัน : 5.5.1

คะแนน ความรุนแรง : สูง

18. เข้าสู่ระบบแบบกำหนดเองของผู้ดูแลระบบ

ปลั๊กอิน: ผู้ ดูแลระบบ เข้าสู่ระบบแบบกำหนดเอง

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพตช์ในเวอร์ชัน : 3.2.8

คะแนน ความรุนแรง : สูง

19. SEO ลิงก์ย้อนกลับ

ปลั๊กอิน: SEO ลิงก์ย้อนกลับ

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

20. ผู้ทำการสำรวจความคิดเห็น

ปลั๊กอิน: เครื่องทำโพล

ช่องโหว่ : Reflected Cross-Site Scripting

แพตช์ในเวอร์ชัน : 3.2.9

คะแนน ความรุนแรง : สูง

21. ดัชนีโพสต์

ปลั๊กอิน: ดัชนีโพสต์

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

22. เมนูด้านข้าง Lite

ปลั๊กอิน: เมนูด้านข้าง Lite

ช่องโหว่ : Authenticated SQL Injection

แพตช์ในเวอร์ชัน : 2.2.6

คะแนน ความรุนแรง : สูง

23. WordPress Download Manager

ปลั๊กอิน: WordPress Download Manager

ช่องโหว่ : Authenticated Directory Traversal

แพตช์ ในเวอร์ชัน : 3.1.25

คะแนน ความรุนแรง : ปานกลาง

ปลั๊กอิน: WordPress Download Manager

ช่องโหว่ : Authenticated File Upload

แพตช์ ในเวอร์ชัน : 3.1.25

คะแนน ความรุนแรง : ปานกลาง

24. FluentSMTP

ปลั๊กอิน: FluentSMTP

ช่องโหว่ : Authenticated Stored XSS

แพตช์ในเวอร์ชัน : 2.0.1

คะแนน ความรุนแรง : ต่ำ

25. Youtube Feeder

ปลั๊กอิน: Youtube Feeder

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

26. จดหมายข่าวที่ดี

ปลั๊กอิน: จดหมายข่าว Nifty

ช่องโหว่ : CSRF ไปยัง XSS . ที่จัดเก็บไว้

แพทช์ในเวอร์ชัน : ไม่มีโปรแกรมแก้ไขที่รู้จัก

คะแนน ความรุนแรง : สูง

ช่องโหว่ของธีม WordPress

หมายเหตุเกี่ยวกับการเปิดเผยข้อมูลอย่างมีความรับผิดชอบ

คุณอาจสงสัยว่าเหตุใดช่องโหว่จึงถูกเปิดเผยหากช่องโหว่นั้นทำให้แฮ็กเกอร์สามารถโจมตีได้ เป็นเรื่องปกติมากที่นักวิจัยด้านความปลอดภัยจะค้นหาและรายงานช่องโหว่ไปยังผู้พัฒนาซอฟต์แวร์เป็นการส่วนตัว

ด้วย การเปิดเผยอย่าง มี ความรับผิดชอบ รายงานเบื้องต้นของผู้วิจัยจะจัดทำขึ้นเป็นการส่วนตัวสำหรับนักพัฒนาของบริษัทที่เป็นเจ้าของซอฟต์แวร์ แต่ด้วยข้อตกลงว่ารายละเอียดทั้งหมดจะถูกเผยแพร่เมื่อมีการเผยแพร่แพตช์แล้ว สำหรับช่องโหว่ด้านความปลอดภัยที่สำคัญ อาจมีความล่าช้าเล็กน้อยในการเปิดเผยช่องโหว่เพื่อให้ผู้คนมีเวลามากขึ้นในการแก้ไข

นักวิจัยด้านความปลอดภัยอาจกำหนดเส้นตายให้ผู้พัฒนาซอฟต์แวร์ตอบกลับรายงานหรือจัดเตรียมโปรแกรมแก้ไข หากไม่เป็นไปตามกำหนดเวลา ผู้วิจัยอาจเปิดเผยช่องโหว่ต่อสาธารณะเพื่อกดดันผู้พัฒนาให้ออกโปรแกรมแก้ไข

การเปิดเผยช่องโหว่ในที่สาธารณะและดูเหมือนว่าจะแนะนำช่องโหว่ Zero-Day ซึ่งเป็นช่องโหว่ประเภทหนึ่งที่ไม่มีโปรแกรมแก้ไขและกำลังถูกเอารัดเอาเปรียบในป่า อาจดูเหมือนเป็นการต่อต้าน แต่เป็นการใช้ประโยชน์เพียงอย่างเดียวที่นักวิจัยต้องกดดันนักพัฒนาให้แก้ไขช่องโหว่

หากแฮ็กเกอร์ค้นพบช่องโหว่ พวกเขาสามารถใช้ Exploit อย่างเงียบ ๆ และสร้างความเสียหายให้กับผู้ใช้ปลายทาง (นี่คือคุณ) ในขณะที่ผู้พัฒนาซอฟต์แวร์ยังคงเนื้อหาเกี่ยวกับการไม่แก้ไขช่องโหว่ดังกล่าว Project Zero ของ Google มีแนวทางที่คล้ายกันในการเปิดเผยช่องโหว่ พวกเขาเผยแพร่รายละเอียดทั้งหมดของช่องโหว่หลังจาก 90 วันว่าช่องโหว่นั้นได้รับการแก้ไขหรือไม่

วิธีป้องกันเว็บไซต์ WordPress ของคุณจากปลั๊กอินและธีมที่มีช่องโหว่

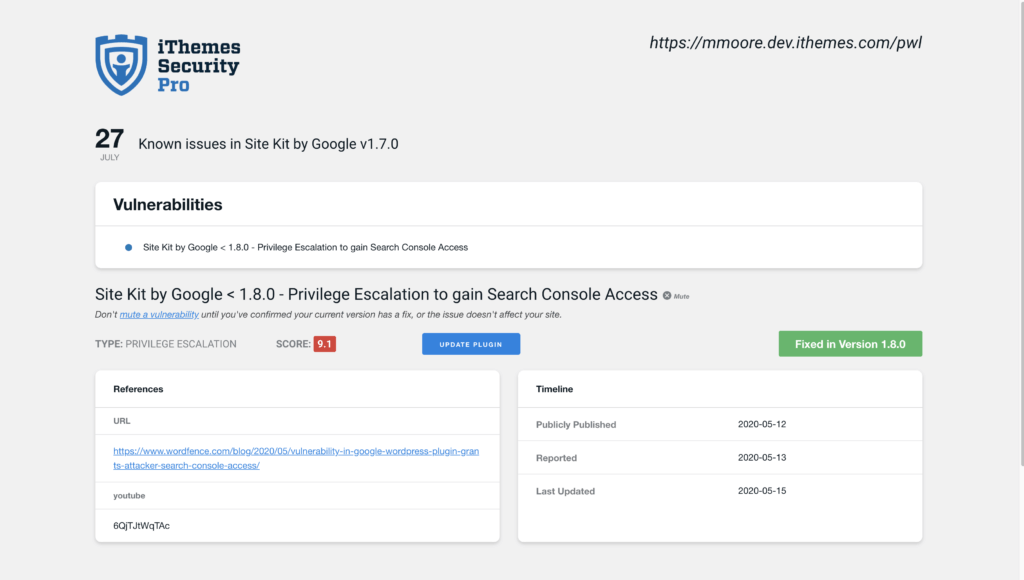

ดังที่คุณเห็นจากรายงานนี้ มีการเปิดเผยปลั๊กอิน WordPress และช่องโหว่ของธีมใหม่จำนวนมากในแต่ละสัปดาห์ เราทราบดีว่าการติดตามการเปิดเผยช่องโหว่ที่รายงานทุกครั้งอาจเป็นเรื่องยาก ดังนั้นปลั๊กอิน iThemes Security Pro ทำให้ง่ายต่อการตรวจสอบให้แน่ใจว่าไซต์ของคุณไม่ได้ใช้ธีม ปลั๊กอิน หรือเวอร์ชันหลักของ WordPress ที่มีช่องโหว่ที่ทราบ

1. เปิด iThemes Security Pro Site Scanner

เครื่องสแกนเว็บไซต์ของปลั๊กอิน iThemes Security Pro จะสแกนหาเหตุผลที่ #1 ไซต์ WordPress ถูกแฮ็ก: ปลั๊กอินและธีมที่ล้าสมัยพร้อมช่องโหว่ที่ทราบ Site Scanner จะตรวจสอบไซต์ของคุณเพื่อหาช่องโหว่ที่ทราบ และใช้โปรแกรมแก้ไขโดยอัตโนมัติหากมี

หากต้องการเปิดใช้งานการสแกนไซต์ในการติดตั้งใหม่ ให้ไปที่แท็บตรวจสอบไซต์บนเมนูคุณลักษณะภายในปลั๊กอิน และคลิกปุ่มสลับเพื่อเปิดใช้งานการ สแกนไซต์

หากต้องการเรียกใช้การสแกนไซต์ด้วยตนเอง ให้คลิกปุ่ม สแกนทันที บนการ์ดแดชบอร์ดความปลอดภัยการสแกนไซต์

หาก Site Scan ตรวจพบช่องโหว่ ให้คลิกลิงก์ช่องโหว่เพื่อดูหน้ารายละเอียด

ในหน้าช่องโหว่ของ Site Scan คุณจะเห็นว่ามีการแก้ไขสำหรับช่องโหว่หรือไม่ หากมีโปรแกรมแก้ไข คุณสามารถคลิกปุ่ม อัปเดตปลั๊กอิน เพื่อใช้การแก้ไขในเว็บไซต์ของคุณ

2. เปิดการจัดการเวอร์ชัน

คุณลักษณะการจัดการเวอร์ชันใน iThemes Security Pro ทำงานร่วมกับ Site Scan เพื่อปกป้องไซต์ของคุณเมื่อซอฟต์แวร์ที่ล้าสมัยไม่ได้รับการอัปเดตอย่างรวดเร็วเพียงพอ แม้แต่มาตรการรักษาความปลอดภัยที่เข้มงวดที่สุดก็ยังล้มเหลวหากคุณใช้งานซอฟต์แวร์ที่มีช่องโหว่ในเว็บไซต์ของคุณ การตั้งค่าเหล่านี้ช่วยปกป้องไซต์ของคุณด้วยตัวเลือกในการอัปเดตเป็นเวอร์ชันใหม่โดยอัตโนมัติหากมีช่องโหว่ที่ทราบและมีโปรแกรมแก้ไข

จากหน้าการตั้งค่าใน iThemes Security Pro ให้ไปที่หน้าจอคุณสมบัติ คลิกแท็บตรวจสอบไซต์ จากที่นี่ ใช้สลับเพื่อเปิดใช้งานการจัดการเวอร์ชัน เมื่อใช้อุปกรณ์การตั้งค่า คุณสามารถกำหนดการตั้งค่าต่างๆ ได้มากขึ้น รวมถึงวิธีที่คุณต้องการให้ iThemes Security Pro จัดการกับการอัปเดต WordPress, ปลั๊กอิน, ธีม และการป้องกันเพิ่มเติม

ตรวจสอบให้แน่ใจว่าได้เลือก อัปเดตอัตโนมัติ หากแก้ไขช่องช่องโหว่ เพื่อให้ iThemes Security Pro อัปเดตปลั๊กอินหรือธีมโดยอัตโนมัติ หากแก้ไขช่องโหว่ที่ Site Scanner พบ

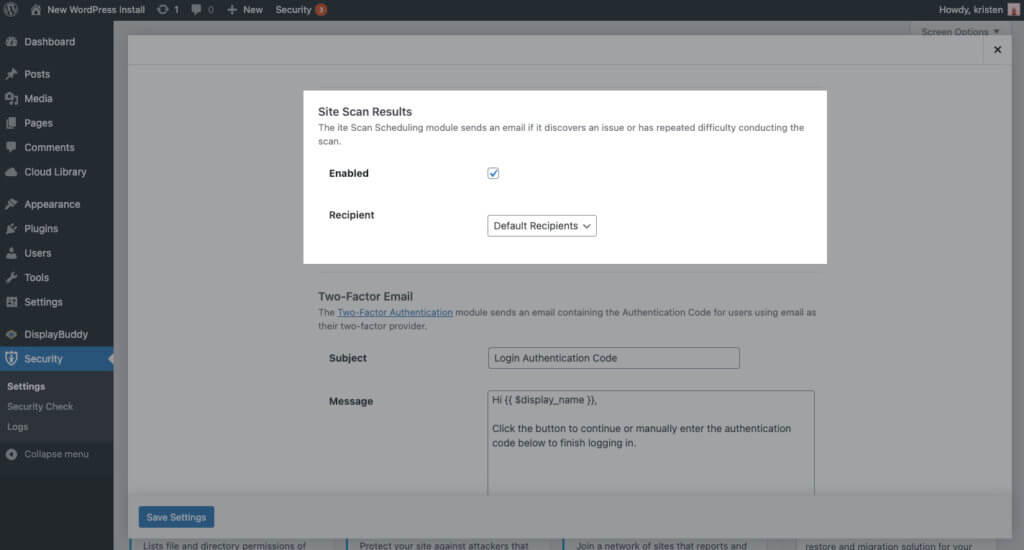

3. รับอีเมลแจ้งเตือนเมื่อ iThemes Security Pro พบช่องโหว่ที่รู้จักในเว็บไซต์ของคุณ

เมื่อคุณเปิดใช้งาน Site Scan Scheduling แล้ว ให้ไปที่ การ ตั้งค่า ศูนย์การแจ้งเตือน ของปลั๊กอิน ในหน้าจอนี้ ให้เลื่อนไปที่ส่วน ผลลัพธ์การสแกนไซต์

คลิกช่องเพื่อเปิดใช้อีเมลแจ้งเตือน จากนั้นคลิกปุ่ม บันทึกการตั้งค่า

ในระหว่างการสแกนไซต์ตามกำหนดเวลา คุณจะได้รับอีเมลหาก iThemes Security Pro ตรวจพบช่องโหว่ที่ทราบ อีเมลจะมีลักษณะดังนี้

รับ iThemes Security Pro และพักผ่อนให้ง่ายขึ้นในคืนนี้

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 50 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การตรวจสอบสิทธิ์แบบสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security Pro

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน