Relatório de vulnerabilidade do WordPress: maio de 2021, parte 3

Publicados: 2021-05-19Plug-ins e temas vulneráveis são o principal motivo pelo qual os sites do WordPress são hackeados. O relatório semanal de vulnerabilidade do WordPress desenvolvido por WPScan cobre plug-ins, temas e vulnerabilidades principais do WordPress recentes e o que fazer se você executar um dos plug-ins ou temas vulneráveis em seu site.

Cada vulnerabilidade terá uma classificação de gravidade Baixa , Média , Alta ou Crítica . A divulgação responsável e o relatório de vulnerabilidades são parte integrante de manter a comunidade do WordPress segura. Compartilhe esta postagem com seus amigos para ajudar a divulgar e tornar o WordPress mais seguro para todos.

Vulnerabilidades do núcleo do WordPress

Esta semana, vimos um lançamento de segurança do WordPress 5.7.2 com um problema de segurança afetando as versões do WordPress entre 3.7 e 5.7. Se você ainda não atualizou para 5.7, todas as versões do WordPress desde 3.7 também foram atualizadas para corrigir uma injeção de objeto no problema de segurança do PHPMailer.

1. Versão de segurança do WordPress 5.7.2

Vulnerabilidade : injeção de objeto no PHPMailer

Remendado na versão : 5.7.2

Pontuação de gravidade : média

Vulnerabilidades de plug-ins do WordPress

1. Galeria de fotos

Plugin: Galeria de fotos

Vulnerabilidade : script entre sites armazenados e autenticados por meio do título da galeria

Remendado na versão : 1.5.67

Gravidade : média

2. Programação Semanal

Plugin: Programação Semanal

Vulnerabilidade : script entre sites armazenados e autenticados

Remendado na versão : 3.4.3

Pontuação de gravidade : média

3. Mídia Externa

Plugin: mídia externa

Vulnerabilidade : upload de arquivo arbitrário autenticado

Remendado na versão : 1.0.34

Pontuação de gravidade : crítica

4. WP Super Cache

Plugin: WP Super Cache

Vulnerabilidade : execução remota de código autenticado

Remendado na versão : 1.7.3

Pontuação de gravidade : alta

5. Backup de banco de dados para WordPress

Plugin: backup de banco de dados para WordPress

Vulnerabilidade : Scripts Cross-Site Autenticados e Persistentes

Remendado na versão : 2.4

Pontuação de gravidade : média

Vulnerabilidades de tema do WordPress

1. Mediúnico

Tema: mediúnico

Vulnerabilidade : script entre sites refletido não autenticado

Remendado na versão : nenhuma correção conhecida

Pontuação de gravidade : média

2. Listeo

Tema: Listeo

Vulnerabilidade : múltiplas vulnerabilidades XSS e XFS

Remendado na versão : 1.6.11

Pontuação de gravidade : média

Vulnerabilidade : vulnerabilidades múltiplas de IDOR autenticadas

Remendado na versão : 1.6.11

SeverityScore : Medium

3. Bello

Tema: Listeo

Vulnerabilidade : XSS e XFS autenticados

Remendado na versão : 1.6.0

Pontuação de gravidade : média

Vulnerabilidade : XSS e XFS refletido não autenticado

Remendado na versão : 1.6.0

SeverityScore : Medium

Vulnerabilidade : injeção cega de SQL não autenticada

Remendado na versão : 1.6.0

SeverityScore : Critical

Uma nota sobre divulgação responsável

Você pode estar se perguntando por que uma vulnerabilidade seria divulgada se ela dá aos hackers uma exploração para atacar. Bem, é muito comum para um pesquisador de segurança encontrar e relatar em particular a vulnerabilidade para o desenvolvedor do software.

Com divulgação responsável , o relatório inicial do pesquisador é feito em particular para os desenvolvedores da empresa proprietária do software, mas com um acordo de que todos os detalhes serão publicados assim que um patch for disponibilizado. Para vulnerabilidades de segurança significativas, pode haver um pequeno atraso na divulgação da vulnerabilidade para dar a mais pessoas tempo para corrigir.

O pesquisador de segurança pode fornecer um prazo para que o desenvolvedor de software responda ao relatório ou forneça um patch. Se este prazo não for cumprido, o pesquisador pode divulgar publicamente a vulnerabilidade para pressionar o desenvolvedor a lançar um patch.

Divulgar publicamente uma vulnerabilidade e aparentemente introduzir uma vulnerabilidade Zero-Day - um tipo de vulnerabilidade que não tem patch e está sendo explorado em estado selvagem - pode parecer contraproducente. Mas, é a única alavanca que um pesquisador tem para pressionar o desenvolvedor a corrigir a vulnerabilidade.

Se um hacker descobrisse a vulnerabilidade, ele poderia usar silenciosamente o Exploit e causar danos ao usuário final (este é você), enquanto o desenvolvedor de software continua contente em deixar a vulnerabilidade sem correção. O Projeto Zero do Google tem diretrizes semelhantes no que diz respeito à divulgação de vulnerabilidades. Eles publicam todos os detalhes da vulnerabilidade após 90 dias, independentemente de a vulnerabilidade ter sido corrigida ou não.

Como proteger seu site WordPress contra plug-ins e temas vulneráveis

O Site Scanner do plug-in iThemes Security Pro é outra maneira de proteger e proteger seu site WordPress da causa número um de todos os hacks de software: plug-ins desatualizados e temas com vulnerabilidades conhecidas. O Site Scanner verifica se há vulnerabilidades conhecidas em seu site e aplica automaticamente um patch, se houver um disponível.

Os 3 tipos de vulnerabilidades do WordPress verificadas

- Vulnerabilidades do WordPress

- Vulnerabilidades de plug-in

- Vulnerabilidades de tema

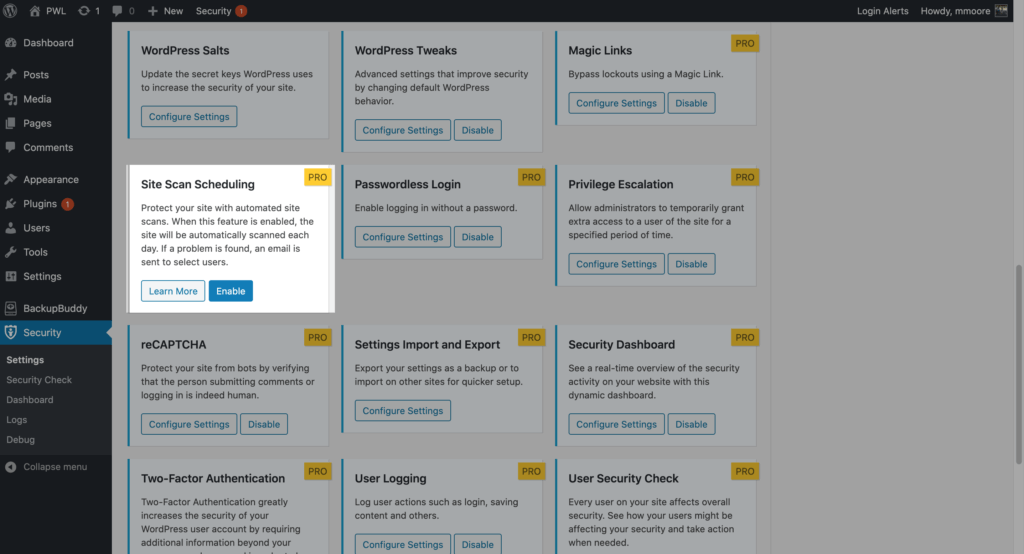

Para habilitar a Varredura de Site em novas instalações, navegue até as configurações do iThemes Security Pro e clique no botão Habilitar no módulo de configurações de Varredura de Site .

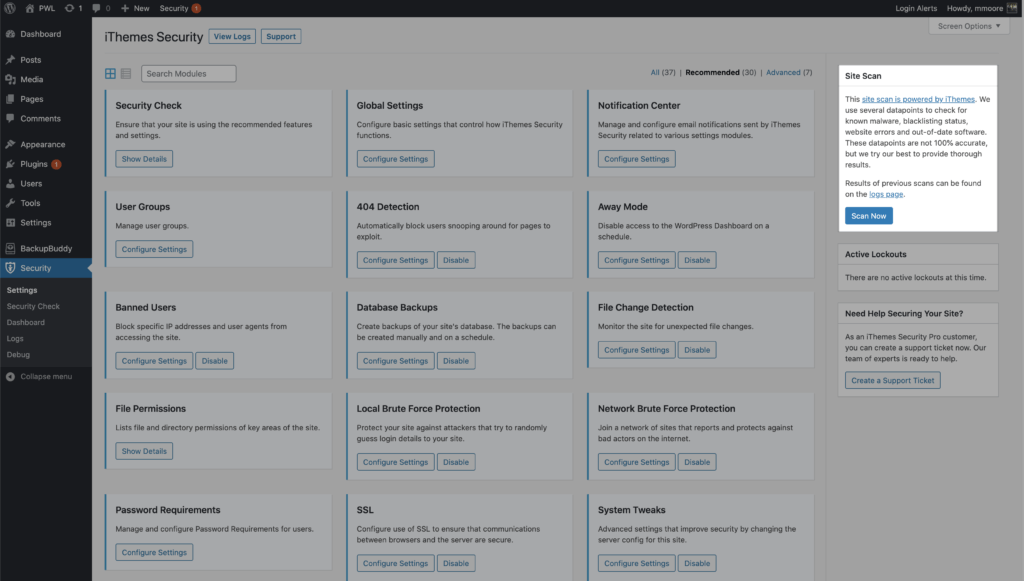

Para acionar uma verificação manual do site, clique no botão Verificar agora no widget de verificação do site localizado na barra lateral direita das configurações de segurança.

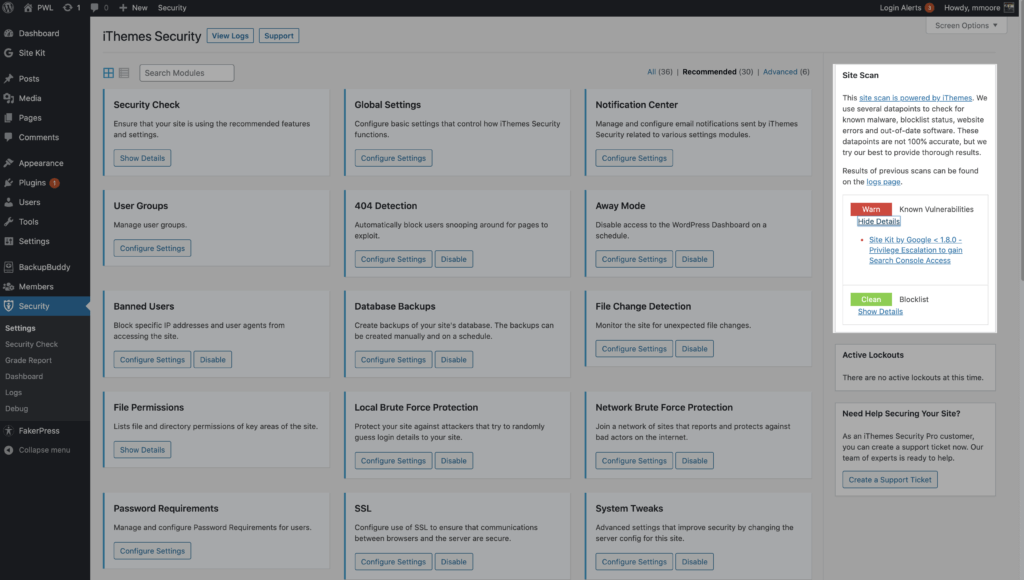

Os resultados da varredura de site serão exibidos no widget.

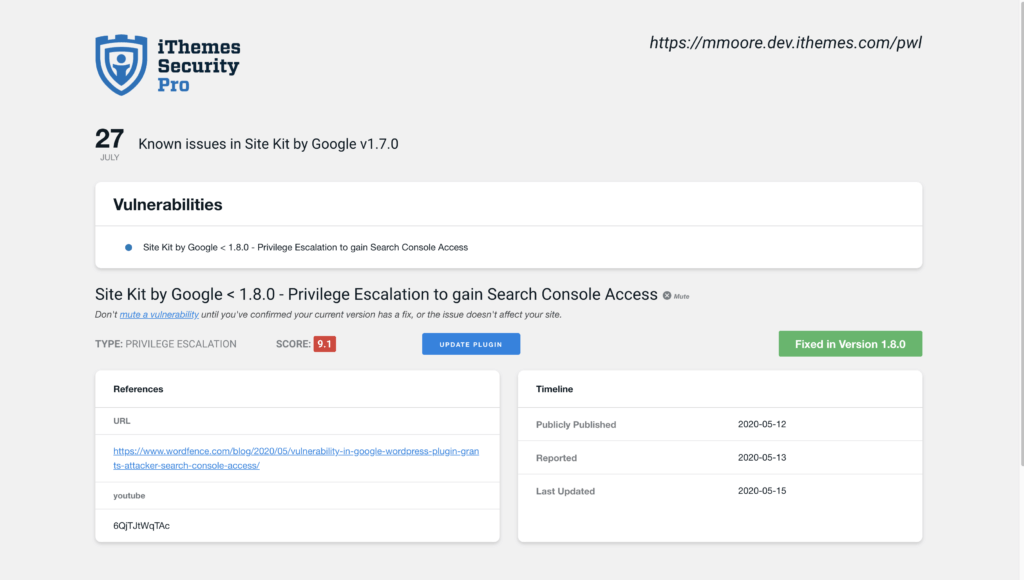

Se o Site Scan detectar uma vulnerabilidade, clique no link da vulnerabilidade para visualizar a página de detalhes.

Na página de vulnerabilidade do Site Scan, você verá se há uma correção disponível para a vulnerabilidade. Se houver um patch disponível, você pode clicar no botão Atualizar plug-in para aplicar a correção em seu site.

Pode haver um atraso entre o momento em que um patch está disponível e o banco de dados de vulnerabilidades de segurança do iThemes sendo atualizado para refletir a correção. Nesse caso, você pode silenciar a notificação para não receber mais alertas relacionados à vulnerabilidade.

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 50 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security Pro

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.