Zabezpieczenie niestandardowych punktów końcowych API WordPress: 11 niezbędnych wskazówek

Opublikowany: 2025-05-23Jeśli używasz interfejsu API REST WordPress, zabezpieczenie punktów końcowych jest kluczowym krokiem, aby powstrzymać je przed wektorami ataku. W tym przewodniku badamy najlepsze praktyki.

Poniżej omawiamy, jak zapewnić bezpieczeństwo ruchu API, ustawić odpowiednie uprawnienia, chronić i czyszczyć przesyłane dane oraz pozostać na bieżąco z potencjalnymi problemami.

Tl; DR dla punktów końcowych API WordPress

Naciśnięty na czas? Oto główne wyniki.

API WordPress REST pozwala na potężne integracje i elastyczność, ale jego punkty końcowe mogą również otwierać drzwi do ataków, jeśli pozostają niezabezpieczone. Aby zapewnić bezpieczeństwo witryny, ważne jest, aby wdrożyć bezpieczeństwo warstwowe dla każdego aspektu użytkowania API:

- Utrzymuj WordPress, jego tematy i wtyczki na bieżąco, aby załatać znane luki.

- Zabezpiecz cały ruch API za pomocą SSL/HTTPS, aby chronić przed przechwyceniem i manipulowaniem.

- Priorytetyzuj priorytetowe prędkość witryny, aby uniknąć limitu czasu, szybko przetwarzać wywoływanie interfejsu API i utrzymuj witrynę podczas ataków odmowy usług.

- Użyj niestandardowych ról użytkowników i uprawnień, aby utrzymać uprawnienia do niezbędnego minimum.

- Sprawdzaj zweryfikuj i odkażanie danych, aby utrzymać złośliwe znaczniki.

- Użyj uwierzytelnienia i autoryzacji, aby kontrolować dostęp do punktu końcowego API.

- Dodaj ograniczenie szybkości, aby obronić się przed atakami brutalnej, skrobania i atakami DOS.

- W razie potrzeby stwardnij konfigurację nagłówki bezpieczeństwa, rejestrowanie i białawość IP.

Poznaj API WordPress REST

Przed zanurzeniem się w praktykach bezpieczeństwa dla niestandardowych punktów końcowych API, ważne jest, aby zrozumieć, kim są i jak pasują do ekosystemu WordPress.

Co to jest interfejs API REST WordPress?

Zacznijmy od samego góry. API oznacza „interfejs programowania aplikacji”. Jest to oprogramowanie, które pozwala dwóm różnym programom komunikować się ze sobą i wymieniać dane.

WordPress ma wiele interfejsów API, ale najpotężniejszym i ważnym jest API reszty. To była podstawowa funkcja od WordPress 4.7.

REST oznacza „reprezentacyjne transfer sate” i opisuje standard tworzenia interfejsów API, które oferują kilka korzyści. Jednym z nich jest to, że interfejsy API RESTfal łatwiej się ze sobą komunikować.

Interfejs API WordPress REST używa również formatu danych JSON (Notacja obiektu JavaScript), który jest łatwy do odczytania i zapisu i kompatybilny z wieloma językami programowania.

Zapewnia znormalizowany sposób interakcji z WordPress przy użyciu żądań HTTP, takich jak GET (odzyskaj), post (Utwórz), Put/Patch (aktualizacja) i usuń (usuń). Z ich pomocą można manipulować podstawowymi typami danych, takimi jak posty, strony, użytkownicy i komentarze, a także niestandardowe typy treści, spoza WordPress bez logowania na stronie internetowej.

Wszystko to umożliwia integrację i łączenie WordPress z szeroką gamą zewnętrznego oprogramowania, narzędzi i aplikacji. Na przykład API REST jest fundamentalnym narzędziem do konfiguracji bezgłowych WordPress lub integracji Twojej witryny z aplikacjami mobilnymi. Edytor bloków WordPress (alias Gutenberg) również działa przy użyciu API REST.

Jakie są punkty końcowe API w WordPress?

Punkt końcowy to konkretny adres URL, który reprezentuje obiekt lub zasób w witrynie WordPress. Może to być post, użytkownik lub ustawienie niestandardowe. Gdy kolejne oprogramowanie wysyła żądanie do tego adresu URL, może spowodować, że WordPress zapewni lub zmodyfikuje dane zlokalizowane w tym punkcie końcowym.

WordPress ma wbudowane punkty końcowe dla domyślnych typów danych, takich jak posty, komentarze, media i użytkownicy. Możesz także utworzyć niestandardowe punkty końcowe dla funkcjonalności dostosowanej, aby uzyskać dostęp do niestandardowych danych, ograniczyć ekspozycję na dane lub usprawnić wydajność. Jest to przydatne, na przykład do:

- Zezwalaj na zewnętrzne aplikacje na wprowadzanie zmian, takich jak publikowanie lub pobieranie postów i aktualizacja profili użytkowników.

- Podłącz WordPress z narzędziami, aplikacjami i usługami innych firm (np. CRM, dostawcy e-mail marketingu).

- Włącz pobieranie danych w czasie rzeczywistym dla dynamicznych funkcji strony internetowej, takich jak wyszukiwanie na żywo.

- Zbuduj niestandardowe panele administracyjne lub pulpity nawigacyjne.

Dlaczego bezpieczeństwo punktów końcowych API jest ważne?

Ponieważ interfejs API oferuje bezpośredni dostęp do danych witryny, wprowadza ze sobą zagrożenia bezpieczeństwa. Każdy punkt końcowy API jest potencjalnym punktem wejścia do Twojej witryny WordPress. Bez odpowiednich środków bezpieczeństwa można je wykorzystać i powodować szkody, takie jak:

- Ujawnij poufne informacje

- Włącz brutalną siłę lub ataki wtrysku

- Eksponuj funkcje administracyjne

- Otwarte korytarze do ataków odmowy usług (DOS)

- Umożliwić wtrysk złośliwego oprogramowania

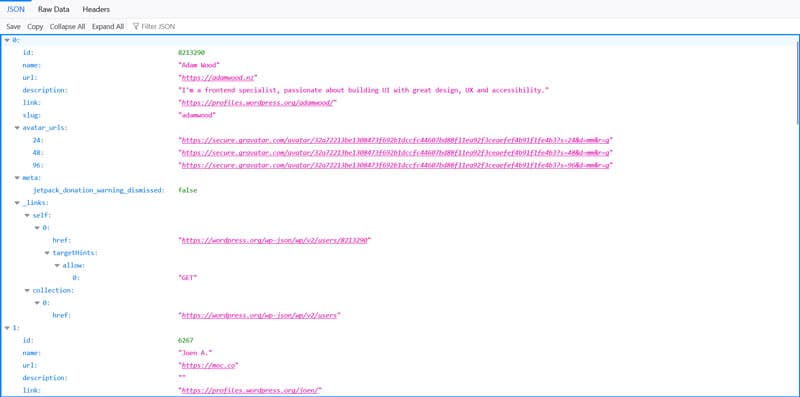

Na przykład, gdy uzyskujesz dostęp do https://yoursite.com/wp-json/wp/v2/users/ (zastąp swoją realną domenę), domyślnie zobaczysz listę wszystkich użytkowników dostępnych na Twojej stronie.

Ułatwia to hakerom brutalną siłę do Twojej witryny, ponieważ zapewnia im połowę poświadczeń potrzebnych do zalogowania się. Dlatego ważne jest, aby wiedzieć, jak zabezpieczyć punkty końcowe API, aby zapewnić bezpieczeństwo witryny WordPress.

Ale nie chodzi o jedną poprawkę. Wymaga połączenia strategii, o których teraz porozmawiamy.

1. Regularnie stosuj aktualizacje oprogramowania

Utrzymanie aktualizacji WordPress Core, wtyczek i motywów stosuje najnowsze łatki do znanych luk w zabezpieczeniach. Możesz zastosować je ręcznie lub użyć funkcji automatycznej aktualizacji w WordPress.

Domyślnie drobne aktualizacje podstawowe już instalują się automatycznie, ponieważ są one często wydawane specjalnie w celu rozwiązania problemów bezpieczeństwa. Po zastosowaniu głównych aktualizacji pamiętaj, aby najpierw wykonać kopię zapasową witryny i przetestuj je na stronie inscenizacji.

Ponadto nie zapomnij przeglądać i aktualizować niestandardowych wtyczek lub kodu obsługującego trasy API.

2. Użyj SSL/HTTPS

Wdrożenie SSL na Twojej stronie zapewnia, że wszystkie żądania i odpowiedzi API są szyfrowane w tranzycie. Chroni to poufne dane, takie jak tokeny uwierzytelniania lub informacje o użytkowniku przed przechwyceniem lub manipulowaniem przez ataki man-in-the-middle.

Aby uruchomić witrynę w HTTPS, potrzebujesz certyfikatu SSL/TLS. Jeśli Twoja witryna nie ma jeszcze tego, zwykle najłatwiej jest skonfigurować dostawcę hostingu. Następnie nadal musisz egzekwować użycie HTTPS dla wszystkich połączeń ruchu i API.

3. Zainwestuj w wydajność strony internetowej

Podobnie jak wszystkie inne części Twojej witryny, aby Rest API wykonał swoją pracę, potrzebuje dobrej wydajności witryny. Jeśli Twoja witryna nie może uwzględniać żądań interfejsu API z powodu braku zasobów serwera, aplikacje i integracje, które od nich zależą, mogą doświadczyć powolnych odpowiedzi i limitu czasu.

Ponadto, zoptymalizowana prędkość strona internetowa ma większą szansę na reagowanie na odwiedzających i poprawki podczas ataku na punkty końcowe API mające na celu jej przeciążenie.

Istnieje wiele sposobów na poprawę wydajności strony internetowej, takich jak inwestowanie w hosting jakości i optymalizację zdjęć. Łatwym sposobem na przyspieszenie witryny WordPress jest użycie wtyczki wydajnościowej, takiej jak WP Rocket. Obejmuje wiele funkcji, aby zwiększyć prędkość witryny, takich jak:

- Buforowanie, w tym oddzielna mobilna pamięć podręczna

- Leniwe ładowanie obrazów, w tym tła CSS, filmy i iframy

- Odroczenie zasobów blokujących renderowanie

- Wstępna pamięć podręczna, linki, pliki zewnętrzne i czcionki

- Samowystarczalne czcionki Google

- Optymalizacja bazy danych

- Opcje łatwego połączenia się z CDN, w tym RocketCDN

Oprócz tego, WP Rocket implementuje dodatkowe ulepszenia wydajności w tle, takie jak kompresja GZIP, minimalne pliki CSS i JavaScript oraz optymalizacja obrazu nad fałdem (w celu poprawy największej zawartości farby).

W rezultacie Twoja witryna spełnia 80% najlepszych praktyk wydajności, gdy tylko aktywujesz wtyczkę i od razu staje się szybciej bez dodatkowej pracy na końcu.

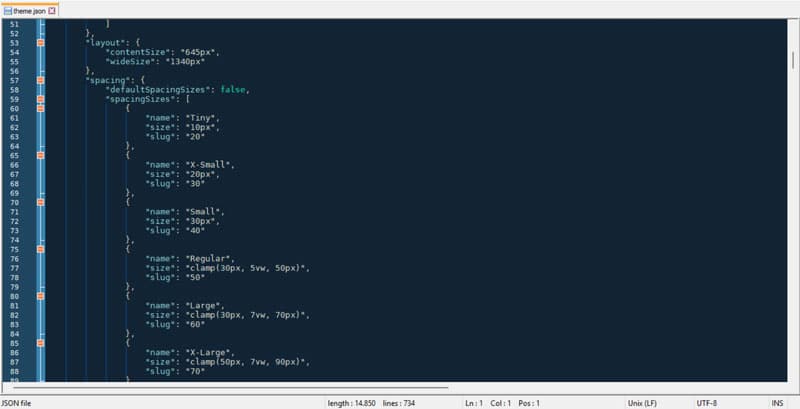

4. Skonfiguruj niestandardowe role użytkowników

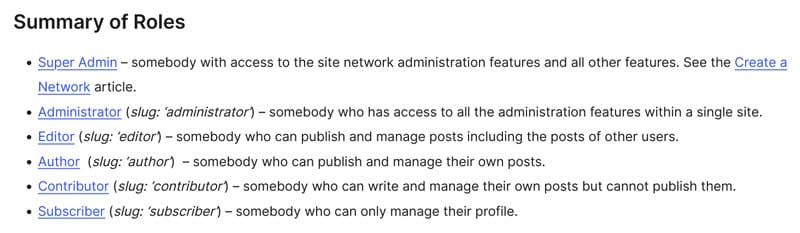

WordPress ma role użytkowników z określonymi możliwościami jako funkcją domyślną.

Ponieważ żądania interfejsu API używają poświadczeń uwierzytelniania należących do użytkowników w Twojej witrynie, ustawienie odpowiedniego poziomu dostępu określa również, jakie punkty końcowe mogą użyć i jakie operacje mogą wykonać:

- Administrator: może wykonywać wszystkie operacje CRUD (czytaj, aktualizuj, usuń) we wszystkich punktach końcowych API.

- Redaktor: Ma dostęp do większości punktów końcowych API związanych z postami, stronami i mediami, z uprawnieniami do tworzenia, edytowania i usuwania treści.

- Autor: Zawiera dostęp do punktów końcowych do tworzenia i aktualizacji postów przypisanych użytkownikowi.

- Współtwórca: Dostęp do punktów końcowych API jest ograniczony do ich własnych projektów bez możliwości ich publikowania.

- Subskrybent: Subskrybenci zazwyczaj są w stanie pobrać tylko własne informacje o profilu użytkownika.

W przypadku bezpieczeństwa punktu końcowego API unikaj korzystania z ról o wysokiej uprawieniu (np. Administratora), jeśli nie jest to konieczne do danego zadania. Zmniejsza to możliwy opad z potencjalnego naruszenia.

Jeszcze lepiej, stwórz dedykowane role tylko z uprawnieniami potrzebnymi do tego, co próbujesz osiągnąć. Nazywa się to również zasadą najmniejszych przywilejów.

Możesz użyć funkcji add_role () i add_cap (), aby zdefiniować niestandardowe role i zarządzać możliwościami, a także remove_cap (), aby odebrać uprawnienia z istniejących ról użytkowników. Alternatywnie użyj wtyczki edytora ról użytkownika.

Możliwe jest również całkowicie wyłączenie interfejsu API REST dla użytkowników nieautoryzowanych za pomocą wtyczki, takiej jak wyłącz WP REST API lub za pomocą funkcji. Php.

5. Wdrożenie walidacji wejściowych i odkażania

Walidacja wejściowa i odkażanie danych powstrzymują atakujących przed przesyłaniem szkodliwych poleceń lub skryptów SQL za pośrednictwem punktów końcowych API.

Walidacja oznacza sprawdzenie przychodzących danych, aby upewnić się, że pasuje do oczekiwanych formatów, typów i dozwolonych wartości. Z drugiej strony odkażanie usuwa szkodliwy kod osadzony w żądaniach. Oba są szczególnie ważne dla treści generowanych przez użytkowników.

WordPress oferuje kilka natywnych funkcji w tym celu, które można znaleźć w zasobach programisty:

- Zasoby programistów WordPress: sprawdzanie poprawności danych

- Zasoby programistów WordPress: dezynfekcja danych

6. Wykorzystaj przygotowane instrukcje do zapytań bazy danych

Przygotowane instrukcje utrzymują dane wejściowe użytkownika i bazy danych oddzielne. W ten sposób pomagają zapobiegać atakom wtrysku SQL poprzez neutralizując złośliwe struktury zapytania.

W WordPress możesz użyć $ WPDB-> PREPE () podczas budowania zapytań SQL, aby automatycznie uniknąć danych wejściowych użytkownika, a także obejmować symbole zastępcze ( %S, %D itp.) Zamiast bezpośrednio wprowadzać surowe wartości do zapytań.

7. Zapewnij silne praktyki uwierzytelniania i autoryzacji

Uwierzytelnianie zapewnia, że użytkownicy lub podmioty, które żądają danych z punktu końcowego interfejsu API, są tym, kim są. Z drugiej strony autoryzacja kontroluje, do czego dany użytkownik ma dostęp i może zrobić. Omówiliśmy to już, kiedy wcześniej rozmawialiśmy o rolach użytkowników.

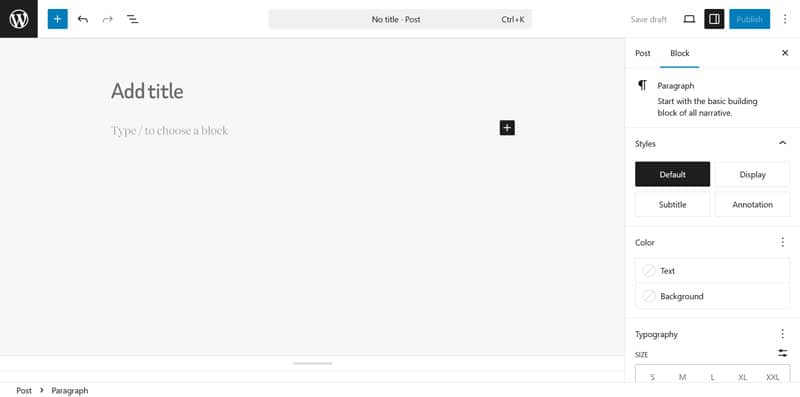

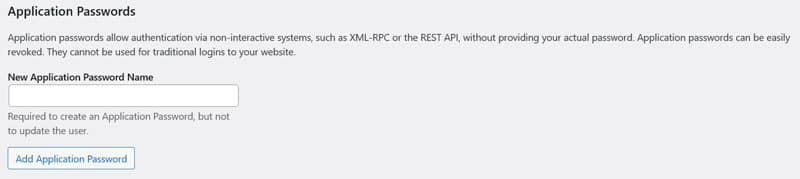

Domyślnie interfejs API WordPress REST oferuje uwierzytelnianie za pośrednictwem plików cookie i nonces, które są unikalnymi, krótkotrwałymi tokenami. Możesz także użyć podstawowego uwierzytelnienia, ustawiając hasło aplikacji w profilu użytkownika.

Tokeny internetowe OAuth i JSON są również dostępne za pośrednictwem wtyczek, takich jak WP REST API - serwer OAuth 1.0A i uwierzytelnianie JWT dla interfejsu API REST WP.

Użyj różnych rodzajów uwierzytelniania w następujących przypadkach:

- Pliki cookie + nonces: Idealny do motywów/wtyczek tworzących wywołania interfejsu API w przeglądarce.

- Hasła aplikacji (podstawowe autorytet): Użyj do zewnętrznych skryptów, narzędzi lub usług. Jest łatwy do skonfigurowania i dobry do komunikacji serwera-serwer.

- OAuth: Najlepsze dla aplikacji innych firm, które wymagają dostępu do użytkownika.

- JWT (tokeny internetowe JSON): Dobre dla bezgłowych lub oddzielonych frontów (np. Aplikacje React lub mobilne) i punkty końcowe API o dużym natężeniu ruchu.

8. Zastosuj ograniczanie stawki i dławianie

Ograniczanie prędkości pozwala ustalić limity liczby żądań, które użytkownik lub IP może składać w danym okresie. Pomaga obronić się przed atakami brutalnej siły, spamem, zautomatyzowanymi nadużyciami mającymi na celu przeciążenie przeciążenia systemu.

Ograniczanie stawek jest szczególnie ważne w przypadku publicznych lub nieautentycznych punktów końcowych. Jednocześnie nie jest tak restrykcyjne, że blokuje wszystkie uzasadnione żądania i ruch po ataku.

Limity mogą być umieszczone przez klienta lub lokalizację lub być umieszczone na samym serwerze. Możesz użyć twardych limitów, które nie pozwalają na nie podnieść wszelkich żądań, lub dławi liczbę żądań w danym okresie. Na koniec możesz również ustawić różne limity dla różnych grup użytkowników.

Samouczki WP mają świetny przewodnik na temat ograniczenia stawki dla interfejsu API WordPress.

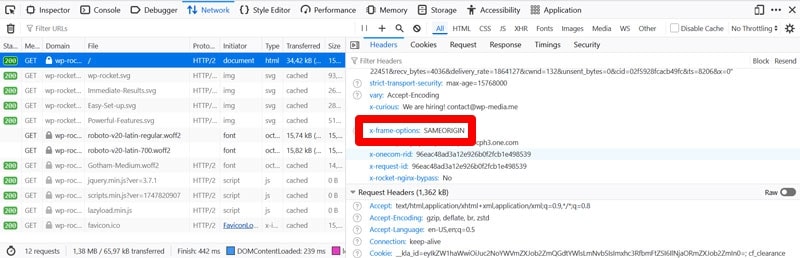

9. Użyj nagłówków bezpieczeństwa

Nagłówki bezpieczeństwa zapewniają dodatkową warstwę ochrony, instruując przeglądarki, jak obsługiwać treść i połączenia witryny. Gdy interakcja API wchodzi w interakcje z aplikacjami na front-end lub usługi zewnętrzne, nagłówki te pomagają złagodzić wspólne luki w sieci.

Ważne nagłówki bezpieczeństwa do wdrożenia to:

- Content-Security-Policy: Sterowanie, które skrypty mogą działać w frontowych końcach połączonych z interfejsem API.

- X-Content-Type-Options: Ustaw go na Nosniff, aby zapobiec interpretacji plików przeglądarki jako innego typu MIME.

- X-Frame-Options: Za pomocą Deny lub Sameorigin pomaga zapobiec kliknięciu, zabraniając wbudowanej witryny w iframe.

- Strict-Transport-Security: Egzekwuj HTTPS na przyszłe żądania.

Nagłówki bezpieczeństwa można dodawać za pomocą funkcji PHP za pomocą funkcji Header () za pośrednictwem plików serwerów, takich jak .htaccess lub wtyczki bezpieczeństwa, takie jak zaawansowane nagłówki. Dowiedz się więcej o nagłówkach bezpieczeństwa.

10. Zezwalaj na adresy IP

Innym sposobem kontrolowania dostępu do punktów końcowych wrażliwych lub administratorów jest ograniczenie go do określonych, predefiniowanych adresów IP lub zakresów. Działa to jako prosta, ale skuteczna bariera przeciwko nieautoryzowanym żądaniom nieznanych źródeł.

Oczywiście warunkiem wstępnym jest to, że znasz adresy IP urządzeń i programów, które chcesz pozwolić na dostęp do punktów końcowych API i że pozostają statyczne. Możesz skonfigurować listy na poziomie serwera (np. .Htaccess, nginx config), za pośrednictwem funkcji.php i niektórych wtyczek bezpieczeństwa.

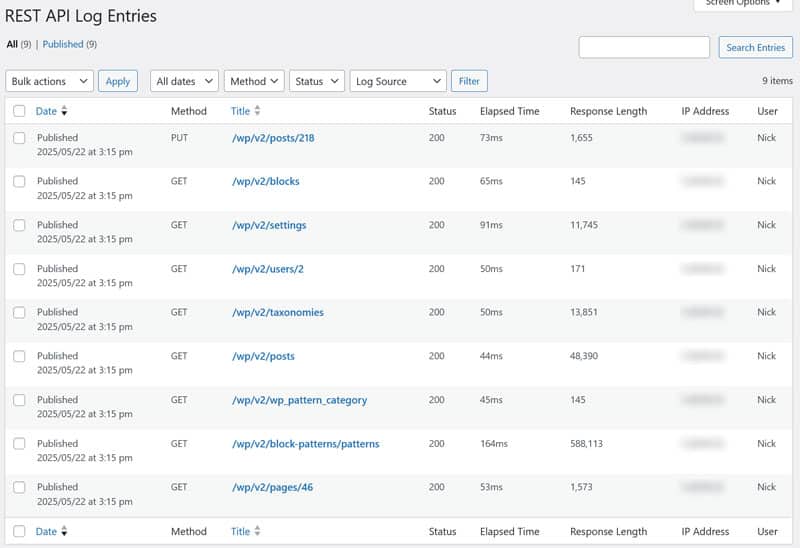

11. Skorzystaj z rejestrowania i monitorowania

Wreszcie, nagrywanie żądań API, odpowiedzi i aktywności użytkownika jest kolejnym świetnym narzędziem do zabezpieczenia punktów końcowych API WordPress. Umożliwia identyfikację słabych punktów, monitorowanie wzorców żądań, błędów punktowych i wskazanie źródła naruszeń bezpieczeństwa.

Pomaga to z czasem wzmocnić twoje bezpieczeństwo. Możesz użyć wtyczki, takiej jak dziennik API REST, dzienniki dostępu do serwera lub niestandardowe funkcje rejestrowania.

Zabezpiecz teraz niestandardowe punkty końcowe API WordPress

API WordPress REST i jego punkty końcowe są potężne, ale mogą stanowić poważne ryzyko, jeśli nie są odpowiednio zabezpieczone. Utrudnienie ich w użyciu wymaga różnych warstw i podejścia wieloprodukowanego. Ale, jak widziałeś powyżej, jest to stosunkowo proste.

Jednym z aspektów, którego nie powinieneś przeoczyć, jest wydajność witryny. Dobrze zoptymalizowana witryna może szybciej dostarczać dane za pośrednictwem API i ma większą szansę na reagowanie na rozwiązywanie problemów podczas ataku odmowy usług. Dla łatwego i przyjaznego dla użytkownika sposobu przyspieszenia witryny, WP Rocket!