Rapport de vulnérabilité WordPress : juillet 2021, partie 4

Publié: 2021-07-29Les plugins et thèmes vulnérables sont la principale raison pour laquelle les sites Web WordPress sont piratés. Le rapport hebdomadaire sur les vulnérabilités WordPress fourni par WPScan couvre les vulnérabilités récentes des plugins, thèmes et noyaux WordPress, et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Chaque vulnérabilité aura un indice de gravité faible , moyen , élevé ou critique . La divulgation et le signalement responsables des vulnérabilités font partie intégrante de la sécurité de la communauté WordPress.

En tant que l'un des plus grands rapports de vulnérabilité WordPress à ce jour, veuillez partager cet article avec vos amis pour aider à faire passer le mot et rendre WordPress plus sûr pour tout le monde.

Vulnérabilités principales de WordPress

Vulnérabilités du plugin WordPress

1. Vérification VDZ

Plugin : VDZ Vérification

Vulnérabilité : XSS stocké authentifié

Patché en Version : 1.4

Score de gravité : Moyen

2. RAPPEL VDZ

Plugin : Rappel VDZ

Vulnérabilité : XSS stocké authentifié

Patché dans la version : 1.1.4.6

Score de gravité : Moyen

3. Wonder PDF Intégrer

Plugin : Wonder PDF Intégrer

Vulnérabilité : Contributor+ Stored XSS

Patché dans la version : 1.7

Score de gravité : Moyen

4. Wonder Video Intégrer

Plugin: Wonder Video Intégrer

Vulnérabilité : Contributor+ Stored XSS

Patché dans la version : 1.8

Score de gravité : Moyen

5. Générateur de profil

Plugin : Générateur de profils

Vulnérabilité : Accès administrateur via un bogue de réinitialisation de mot de passe

Patché dans la version : 3.4.9

Score de gravité : Critique

6. Système de gestion de location de voitures VikRentCar

Plugin : système de gestion de location de voitures VikRentCar

Vulnérabilité : Authenticated Stored Cross-Site Scripting (XSS)

Patché dans la version : 1.1.10

Score de gravité : Moyen

7. Intégrer YouTube

Plugin : Intégrer YouTube

Vulnérabilité : Contributor+ Stored XSS

Patché dans la version : 5.2.2

Score de gravité : Moyen

8. Mon audit de site

Plugin : Audit de mon site

Vulnérabilité : Authenticated Stored Cross-Site Scripting (XSS)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

9. Bande sociale

Plugin : bande sociale

Vulnérabilité : CSRF to Stored XSS

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

10. Verset biblique telugu au quotidien

Plugin: Telugu Bible Verse Daily

Vulnérabilité : CSRF to Stored XSS

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

11. Vers-O-Matic

Plugin : Verse-O-Matic

Vulnérabilité : CSRF to Stored XSS

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

12. Redirection de connexion personnalisée

Plugin : Redirection de connexion personnalisée

Vulnérabilité : CSRF to Stored XSS

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

13. Messages lumineux

Plugin : Messages lumineux

Vulnérabilité : CSRF to Stored XSS

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

14. Shantz WordPress QOTD

Plugin : Shantz WordPress QOTD

Vulnérabilité : Arbitrary Setting Update via CSRF

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

15. Gestionnaire de site PhoneTrack Meu

Plugin : Gestionnaire de site PhoneTrack Meu

Vulnérabilité : XSS stocké authentifié

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

16. RestroPress

Plugin : RestroPress

Vulnérabilité : Appels AJAX non autorisés

Patché dans la version : 2.8.3.1

Score de gravité : Élevé

Plugin : RestroPress

Vulnérabilité : Manipulation de panier via CSRF

Patché dans la version : 2.8.3

Score de gravité : Moyen

17. Galerie de photos

Plugin : Galerie de photos

Vulnérabilité : XSS stocké via SVG téléchargé dans Zip

Patché dans la version : 1.5.79

Score de gravité : Moyen

Plugin : Galerie de photos

Vulnérabilité : Stockage de scripts intersites via SVG téléchargé

Patché en Version : 1.5.75

Score de gravité : Moyen

Plugin : Galerie de photos

Vulnérabilité : File Upload Path Traversal

Patché en Version : 1.5.75

Score de gravité : Faible

18. Livres mimétiques

Plugin : Livres mimétiques

Vulnérabilité : Authenticated Stored Cross-Site Scripting (XSS)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

19. Éléments complémentaires Elementor

Plugin : Elementor Addon Elements

Vulnérabilité : CSRF Bypass

Patché dans la version : 1.11.8

Score de gravité : Faible

20. Cuit Pro

Plugin : Cooked Pro

Vulnérabilité : Cross-Site Scripting réfléchi non authentifié (XSS)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

21. Formulaires NEX

Plugin : Formulaires NEX

Vulnérabilité : Authentication Bypass pour les rapports Excel

Patché dans la version : 7.8.8

Score de gravité : Moyen

Plugin : Formulaires NEX

Vulnérabilité : Authentication Bypass pour les rapports PDF

Patché dans la version : 7.8.8

Score de gravité : Moyen

22. KN Fixez votre titre

Plugin : KN Fixez votre titre

Vulnérabilité : XSS stocké authentifié

Patché dans la version : pas de correctif connu

Score de gravité : Faible

23. Cadeau

Plugin : cadeau

Vulnérabilité : Injection SQL Authentifiée

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

24. Rôles multiples de HM

Plugin : Rôles multiples HM

Vulnérabilité : Changement de rôle arbitraire

Patché dans la version : pas de correctif connu

Score de gravité : Critique

25. 10Web Map Builder pour Google Maps

Plugin : 10Web Map Builder pour Google Maps

Vulnérabilité : XSS stocké authentifié

Patché dans la version : 1.0.70

Score de gravité : Moyen

26. Entretien

Plugin : Maintenance

Vulnérabilité : XSS stocké authentifié

Patché dans la version : 4.03

Score de gravité : Moyen

27. Galerie de grilles

Plugin : Galerie de grilles

Vulnérabilité : Photo Image Grid Gallery

Patché dans la version : 1.2.5

Score de gravité : Faible

28. Recherche de champs personnalisés WP

Plugin : Recherche de champs personnalisés WP

Vulnérabilité : Cross-Site Scripting réfléchi non authentifié (XSS)

Patché dans la version : 1.0

Score de gravité : Moyen

29. Traducteur de langue Google

Plugin : Google Language Translator

Vulnérabilité : Authenticated (author+) Cross-Site Scripting (XSS)

Patché dans la version : 6.0.10

Score de gravité : Moyen

Plugin : Google Language Translator

Vulnérabilité : Authenticated Cross-Site Scripting (XSS)

Patché dans la version : 6.0.10

Score de gravité : Moyen

30. Grille d'envoi

Plugin : SendGrid

Vulnérabilité : Authenticated Authorization Bypass

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

31. NewsPlugin

Plugin : NewsPlugin

Vulnérabilité : CSRF to Stored Cross-Site Scripting

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

32. Charitable – Plugin de don

Plugin : Charitable – Plugin de don

Vulnérabilité : Authenticated Stored Cross-Site Scripting (XSS)

Patché dans la version : 1.6.51

Score de gravité : Faible

Plugin : Charitable – Plugin de don

Vulnérabilité : Script cross-site stocké non authentifié

Patché dans la version : 1.6.51

Score de gravité : Faible

33. LifterLMS

Plugin : LifterLMS

Vulnérabilité : Accédez aux notes/réponses d'autres étudiants via IDOR

Patché dans la version : 4.21.2

Score de gravité : Moyen

34. Sélecteur de devises WooCommerce

Plugin : Sélecteur de devises WooCommerce

Vulnérabilité : Inclusion de fichiers locaux authentifiés (faible privilège)

Patché dans la version : 1.3.7

Score de gravité : Critique

35. Message simple

Plugin : Message simple

Vulnérabilité : Authenticated Stored Cross-Site Scripting (XSS)

Patché dans la version : pas de correctif connu

Score de gravité : Faible

36. WPGraphQL

Plugin : WPGraphQL

Vulnérabilité : Déni de Service

Patché dans la version : 1.3.6

Score de gravité : Élevé

37. GTraduire

Plugin : GTranslate

Vulnérabilité : Reflected Cross-Site Scripting (XSS)

Patché dans la version : 2.8.65

Score de gravité : Moyen

38. Agenda et calendrier de disponibilité

Plugin : agenda et calendrier de disponibilité

Vulnérabilité : Injection SQL authentifiée (abonné+)

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

39. Abonné par courriel

Plugin : Abonné par e - mail

Vulnérabilité : Cross-Site Scripting stocké non authentifié (XSS)

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

40. M-vSlider

Plugin : M-vSlider

Vulnérabilité : Injection SQL authentifiée (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

41. Statut du projet

Plugin : Statut du projet

Vulnérabilité : Injection SQL authentifiée (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

42. ACEIDE

Plugin : AceIDE

Vulnérabilité : Accès au fichier arbitraire authentifié (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

43. Gestionnaire de liens brisés

Plugin : Gestionnaire de liens brisés

Vulnérabilité : Injection SQL authentifiée (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

44. Modifier les commentaires

Plugin : Modifier les commentaires

Vulnérabilité : Injection SQL non authentifiée

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

Plugin : Modifier les commentaires

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

45. Calendrier d'événements simple

Plugin : Calendrier d'événements simple

Vulnérabilité : Injection SQL authentifiée (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

46. Calendrier chronologique

Plugin : Calendrier de la chronologie

Vulnérabilité : Injection SQL authentifiée (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Élevé

47. Paytm - Plugin de don

Plugin : Paytm – Plugin de don

Vulnérabilité : 1.3.2 – Injection SQL authentifiée (admin+)

Patché dans la version : pas de correctif connu

Score de gravité : Moyen

Vulnérabilités du thème WordPress

1. Journal

Thème : Journal

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 11

Score de gravité : Élevé

Une note sur la divulgation responsable

Vous vous demandez peut-être pourquoi une vulnérabilité serait divulguée si elle donne aux pirates un exploit à attaquer. Eh bien, il est très courant qu'un chercheur en sécurité trouve et signale en privé la vulnérabilité au développeur du logiciel.

Avec la divulgation responsable , le rapport initial du chercheur est remis en privé aux développeurs de la société propriétaire du logiciel, mais avec un accord selon lequel tous les détails seront publiés une fois qu'un correctif sera disponible. Pour les vulnérabilités de sécurité importantes, il peut y avoir un léger retard dans la divulgation de la vulnérabilité pour donner à plus de personnes le temps de corriger.

Le chercheur en sécurité peut fournir une date limite au développeur du logiciel pour répondre au rapport ou pour fournir un correctif. Si ce délai n'est pas respecté, le chercheur peut divulguer publiquement la vulnérabilité pour faire pression sur le développeur pour qu'il publie un correctif.

Divulguer publiquement une vulnérabilité et introduire apparemment une vulnérabilité Zero-Day - un type de vulnérabilité qui n'a pas de correctif et qui est exploitée à l'état sauvage - peut sembler contre-productif. Mais c'est le seul levier dont dispose un chercheur pour faire pression sur le développeur pour qu'il corrige la vulnérabilité.

Si un pirate informatique découvrait la vulnérabilité, il pourrait utiliser discrètement l'exploit et causer des dommages à l'utilisateur final (c'est vous), tandis que le développeur du logiciel reste satisfait de laisser la vulnérabilité non corrigée. Le Project Zero de Google a des directives similaires en ce qui concerne la divulgation des vulnérabilités. Ils publient tous les détails de la vulnérabilité après 90 jours, que la vulnérabilité ait été corrigée ou non.

Comment protéger votre site WordPress contre les plugins et thèmes vulnérables

Comme vous pouvez le voir dans ce rapport, de nombreuses nouvelles vulnérabilités de plugins et de thèmes WordPress sont divulguées chaque semaine. Nous savons qu'il peut être difficile de rester au courant de chaque divulgation de vulnérabilité signalée, donc le plugin iThemes Security Pro permet de s'assurer facilement que votre site n'exécute pas un thème, un plugin ou une version principale de WordPress avec une vulnérabilité connue.

1. Activez le scanner de site iThemes Security Pro

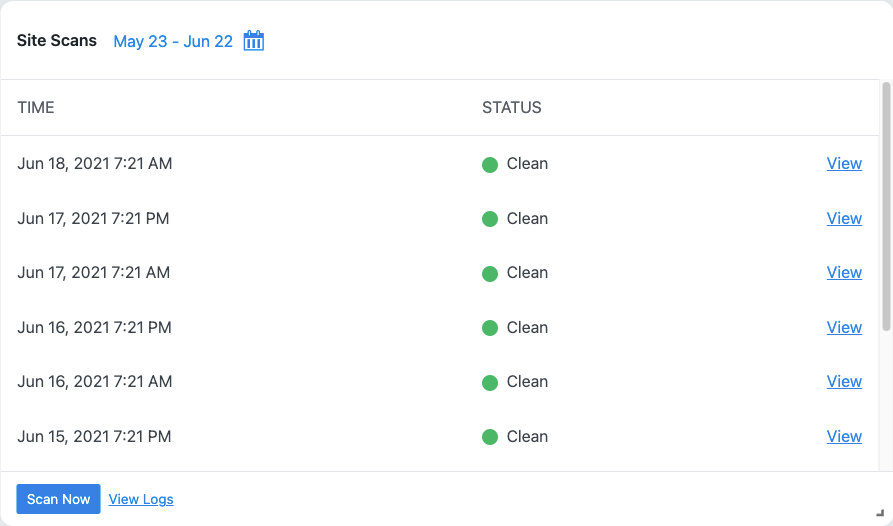

Le scanner de site du plugin iThemes Security Pro analyse la première raison pour laquelle les sites WordPress sont piratés : les plugins obsolètes et les thèmes avec des vulnérabilités connues. Le scanner de site recherche sur votre site les vulnérabilités connues et applique automatiquement un correctif s'il en existe un.

Pour activer l'analyse du site sur les nouvelles installations, accédez à l'onglet Vérification du site dans le menu Fonctionnalités à l'intérieur du plug-in et cliquez sur le bouton bascule pour activer l' analyse du site .

Pour déclencher une analyse de site manuelle, cliquez sur le bouton Analyser maintenant sur la carte du tableau de bord de sécurité de l'analyse de site.

Si l'analyse du site détecte une vulnérabilité, cliquez sur le lien de vulnérabilité pour afficher la page de détails.

Sur la page de vulnérabilité de l'analyse du site, vous verrez s'il existe un correctif disponible pour la vulnérabilité. Si un correctif est disponible, vous pouvez cliquer sur le bouton Mettre à jour le plug- in pour appliquer le correctif sur votre site Web.

2. Activez la gestion des versions

La fonction de gestion des versions d'iThemes Security Pro s'intègre à l'analyse du site pour protéger votre site lorsque les logiciels obsolètes ne sont pas mis à jour assez rapidement. Même les mesures de sécurité les plus strictes échoueront si vous exécutez un logiciel vulnérable sur votre site Web. Ces paramètres aident à protéger votre site avec des options pour mettre à jour automatiquement vers de nouvelles versions si une vulnérabilité connue existe et qu'un correctif est disponible.

À partir de la page Paramètres dans iThemes Security Pro, accédez à l'écran Fonctionnalités. Cliquez sur l'onglet Vérification du site. À partir de là, utilisez la bascule pour activer la gestion des versions. À l'aide de l'équipement de configuration, vous pouvez configurer encore plus de paramètres, notamment la manière dont vous souhaitez que iThemes Security Pro gère les mises à jour de WordPress, les plugins, les thèmes et une protection supplémentaire.

3. Recevez une alerte par e-mail lorsque iThemes Security Pro trouve une vulnérabilité connue sur votre site

Une fois que vous avez activé la planification de l'analyse du site, accédez aux paramètres du centre de notifications du plug-in. Sur cet écran, faites défiler jusqu'à la section Résultats de l'analyse du site .

Cochez la case pour activer l'e - mail de notification , puis cliquez sur le bouton Enregistrer les paramètres .

Désormais, lors de toute analyse de site planifiée, vous recevrez un e-mail si iThemes Security Pro découvre des vulnérabilités connues. L'e-mail ressemblera à quelque chose comme ceci.

Obtenez iThemes Security Pro et reposez-vous un peu plus facilement ce soir

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.