WordPressの脆弱性レポート:2021年7月、パート4

公開: 2021-07-29脆弱なプラグインとテーマは、WordPressWebサイトがハッキングされる最大の理由です。 WPScanを利用した毎週のWordPress脆弱性レポートでは、最近のWordPressプラグイン、テーマ、コアの脆弱性、および脆弱なプラグインまたはテーマの1つをWebサイトで実行した場合の対処方法について説明しています。

各脆弱性の重大度は、低、中、高、または重大です。 脆弱性の責任ある開示と報告は、WordPressコミュニティを安全に保つための不可欠な部分です。

これまでで最大のWordPress脆弱性レポートの1つとして、この投稿を友達と共有して、WordPressを広め、すべての人にとってより安全にするのに役立ててください。

WordPressのコアの脆弱性

WordPressプラグインの脆弱性

1.VDZ検証

プラグイン: VDZ検証

脆弱性:認証済みの保存済みXSS

バージョンでパッチが適用されました:1.4

重大度スコア:中

2.VDZコールバック

プラグイン: VDZコールバック

脆弱性:認証済みの保存済みXSS

バージョンでパッチが適用されました:1.1.4.6

重大度スコア:中

3.ワンダーPDF埋め込み

プラグイン: Wonder PDF Embed

脆弱性:Contributor +保存されたXSS

バージョンでパッチが適用されました:1.7

重大度スコア:中

4.ワンダービデオ埋め込み

プラグイン:ワンダービデオ埋め込み

脆弱性:Contributor +保存されたXSS

バージョンでパッチが適用されました:1.8

重大度スコア:中

5.プロファイルビルダー

プラグイン:プロファイルビルダー

脆弱性:パスワードリセットバグによる管理者アクセス

バージョンでパッチが適用されました:3.4.9

重大度スコア:クリティカル

6.VikRentCarレンタカー管理システム

プラグイン: VikRentCarレンタカー管理システム

脆弱性:認証済みの保存されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:1.1.10

重大度スコア:中

7.YouTube埋め込み

プラグイン: YouTube埋め込み

脆弱性:Contributor +保存されたXSS

バージョンでパッチが適用されました:5.2.2

重大度スコア:中

8.個人用サイトの監査

プラグイン:個人用サイトの監査

脆弱性:認証済みの保存されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

9.ソーシャルテープ

プラグイン:ソーシャルテープ

脆弱性:保存されたXSSに対するCSRF

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

10.テルグ語聖書の一節毎日

プラグイン:テルグ語聖書詩デイリー

脆弱性:保存されたXSSに対するCSRF

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

11.詩-O-マティック

プラグイン: Verse-O-Matic

脆弱性:保存されたXSSに対するCSRF

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

12.カスタムログインリダイレクト

プラグイン:カスタムログインリダイレクト

脆弱性:保存されたXSSに対するCSRF

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

13.軽いメッセージ

プラグイン:ライトメッセージ

脆弱性:保存されたXSSに対するCSRF

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

14. Shantz WordPress QOTD

プラグイン: Shantz WordPress QOTD

脆弱性:CSRFを介した任意の設定の更新

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

15. PhoneTrackMeuサイトマネージャー

プラグイン: PhoneTrack Meu Site Manager

脆弱性:認証済みの保存済みXSS

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

16. RestroPress

プラグイン: RestroPress

脆弱性:不正なAJAX呼び出し

バージョンでパッチが適用されました:2.8.3.1

重大度スコア:高

プラグイン: RestroPress

脆弱性:CSRFを介したカート操作

バージョンでパッチが適用されました:2.8.3

重大度スコア:中

17.フォトギャラリー

プラグイン:フォトギャラリー

脆弱性:アップロードされたSVGを介してZipに保存されたXSS

バージョンでパッチが適用されました:1.5.79

重大度スコア:中

プラグイン:フォトギャラリー

脆弱性:アップロードされたSVGを介して保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:1.5.75

重大度スコア:中

プラグイン:フォトギャラリー

脆弱性:ファイルアップロードパストラバーサル

バージョンでパッチが適用されました:1.5.75

重大度スコア:低

18.模倣本

プラグイン:模倣本

脆弱性:認証済みの保存されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

19.Elementorアドオン要素

プラグイン: Elementorアドオン要素

脆弱性:CSRFバイパス

バージョンでパッチが適用されました:1.11.8

重大度スコア:低

20.クックドプロ

プラグイン: Cooked Pro

脆弱性:認証されていないリフレクトクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

21.NEXフォーム

プラグイン: NEXフォーム

脆弱性:Excelレポートの認証バイパス

バージョンでパッチが適用されました:7.8.8

重大度スコア:中

プラグイン: NEXフォーム

脆弱性:PDFレポートの認証バイパス

バージョンでパッチが適用されました:7.8.8

重大度スコア:中

22.KNはあなたのタイトルを修正します

プラグイン: KNはあなたのタイトルを修正します

脆弱性:認証済みの保存済みXSS

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:低

23.プレゼント

プラグイン:プレゼント

脆弱性:認証されたSQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

24.HMの複数の役割

プラグイン: HM複数の役割

脆弱性:任意の役割の変更

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:クリティカル

25. GoogleMaps用の10WebMap Builder

プラグイン: Googleマップ用の10Webマップビルダー

脆弱性:認証済みの保存済みXSS

バージョンでパッチが適用されました:1.0.70

重大度スコア:中

26.メンテナンス

プラグイン:メンテナンス

脆弱性:認証済みの保存済みXSS

バージョンでパッチが適用されました:4.03

重大度スコア:中

27.グリッドギャラリー

プラグイン:グリッドギャラリー

脆弱性:写真画像グリッドギャラリー

バージョンでパッチが適用されました:1.2.5

重大度スコア:低

28.WPカスタムフィールド検索

プラグイン: WPカスタムフィールド検索

脆弱性:認証されていないリフレクトクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:1.0

重大度スコア:中

29.Google言語翻訳者

プラグイン: Google Language Translator

脆弱性:認証済み(作成者+)クロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:6.0.10

重大度スコア:中

プラグイン: Google Language Translator

脆弱性:認証済みクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:6.0.10

重大度スコア:中

30. SendGrid

プラグイン: SendGrid

脆弱性:認証された承認バイパス

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

31. NewsPlugin

プラグイン: NewsPlugin

脆弱性:保存されたクロスサイトスクリプティングに対するCSRF

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

32.慈善–寄付プラグイン

プラグイン:慈善–寄付プラグイン

脆弱性:認証済みの保存されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:1.6.51

重大度スコア:低

プラグイン:慈善–寄付プラグイン

脆弱性:認証されていない保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:1.6.51

重大度スコア:低

33.LifterLMS

プラグイン: LifterLMS

脆弱性:IDORを介して他の学生の成績/回答にアクセスする

バージョンでパッチが適用されました:4.21.2

重大度スコア:中

34.WooCommerce通貨スイッチャー

プラグイン: WooCommerce Currency Switcher

脆弱性:認証済み(低特権)ローカルファイルインクルード

バージョンでパッチが適用されました:1.3.7

重大度スコア:クリティカル

35.簡単な投稿

プラグイン:シンプルな投稿

脆弱性:認証済みの保存されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:低

36. WPGraphQL

プラグイン: WPGraphQL

脆弱性:サービス拒否

バージョンでパッチが適用されました:1.3.6

重大度スコア:高

37. GTranslate

プラグイン: GTranslate

脆弱性:反映されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:2.8.65

重大度スコア:中

38.日記と可用性カレンダー

プラグイン:日記と可用性カレンダー

脆弱性:認証済み(サブスクライバー+)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

39.電子メールサブスクライバー

プラグイン: Eメールサブスクライバー

脆弱性:認証されていない保存されたクロスサイトスクリプティング(XSS)

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

40. M-vSlider

プラグイン: M-vSlider

脆弱性:認証済み(admin +)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

41.プロジェクトのステータス

プラグイン:プロジェクトステータス

脆弱性:認証済み(admin +)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

42. AceIDE

プラグイン: AceIDE

脆弱性:認証済み(admin +)の任意のファイルアクセス

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

43.壊れたリンクマネージャー

プラグイン:壊れたリンクマネージャー

脆弱性:認証済み(admin +)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

44.コメントの編集

プラグイン:コメントの編集

脆弱性:認証されていないSQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

プラグイン:コメントの編集

脆弱性:反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

45.シンプルなイベントカレンダー

プラグイン:シンプルなイベントカレンダー

脆弱性:認証済み(admin +)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

46.タイムラインカレンダー

プラグイン:タイムラインカレンダー

脆弱性:認証済み(admin +)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:高

47. Paytm –寄付プラグイン

プラグイン: Paytm –寄付プラグイン

脆弱性:1.3.2 –認証済み(admin +)SQLインジェクション

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア:中

WordPressテーマの脆弱性

1.新聞

テーマ:新聞

脆弱性:反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:11

重大度スコア:高

責任ある開示に関する注記

ハッカーに攻撃のエクスプロイトを与える場合、なぜ脆弱性が開示されるのか疑問に思われるかもしれません。 そうですね、セキュリティ研究者が脆弱性を見つけてソフトウェア開発者に非公開で報告することは非常に一般的です。

責任ある開示により、研究者の最初のレポートは、ソフトウェアを所有する会社の開発者に非公開で作成されますが、パッチが利用可能になったら完全な詳細が公開されることに同意します。 重大なセキュリティの脆弱性については、より多くの人にパッチを適用する時間を与えるために、脆弱性の開示がわずかに遅れる場合があります。

セキュリティ研究者は、ソフトウェア開発者がレポートに応答するか、パッチを提供する期限を提供する場合があります。 この期限に間に合わない場合、研究者は、パッチを発行するように開発者に圧力をかける脆弱性を公開する可能性があります。

脆弱性を公開し、ゼロデイ脆弱性(パッチがなく、実際に悪用されているタイプの脆弱性)を導入しているように見えると、逆効果に見える可能性があります。 しかし、それは、研究者が開発者に脆弱性にパッチを当てるように圧力をかけなければならない唯一の手段です。

ハッカーが脆弱性を発見した場合、彼らはエクスプロイトを静かに使用してエンドユーザー(これはあなたです)に損害を与える可能性がありますが、ソフトウェア開発者は脆弱性にパッチを適用しないままにしておくことに満足しています。 GoogleのProjectZeroには、脆弱性の開示に関して同様のガイドラインがあります。 脆弱性にパッチが適用されているかどうかに関係なく、90日後に脆弱性の完全な詳細を公開します。

脆弱なプラグインやテーマからWordPressウェブサイトを保護する方法

このレポートからわかるように、多くの新しいWordPressプラグインとテーマの脆弱性が毎週公開されています。 報告されたすべての脆弱性の開示を把握するのは難しい場合があるため、iThemes Security Proプラグインを使用すると、既知の脆弱性を持つテーマ、プラグイン、またはWordPressコアバージョンがサイトで実行されていないことを簡単に確認できます。

1. iThemes SecurityProサイトスキャナーをオンにします

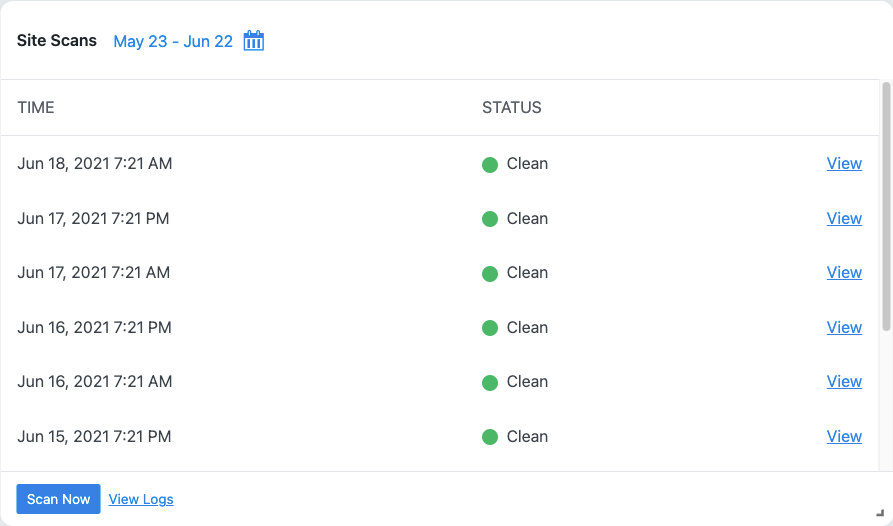

iThemes SecurityProプラグインのSiteScannerは、WordPressサイトがハッキングされる最大の理由をスキャンします。古いプラグインと既知の脆弱性を持つテーマです。 サイトスキャナーは、既知の脆弱性についてサイトをチェックし、パッチが利用可能な場合は自動的に適用します。

新規インストールでサイトスキャンを有効にするには、プラグイン内の[機能]メニューの[サイトチェック]タブに移動し、トグルをクリックしてサイトスキャンを有効にします。

手動のサイトスキャンをトリガーするには、サイトスキャンセキュリティダッシュボードカードの[今すぐスキャン]ボタンをクリックします。

サイトスキャンで脆弱性が検出された場合は、脆弱性のリンクをクリックして詳細ページを表示します。

サイトスキャンの脆弱性ページで、脆弱性に対して利用可能な修正があるかどうかを確認します。 利用可能なパッチがある場合は、[プラグインの更新]ボタンをクリックして、Webサイトに修正を適用できます。

2.バージョン管理をオンにします

iThemes Security Proのバージョン管理機能は、サイトスキャンと統合されており、古いソフトウェアが十分に迅速に更新されていない場合にサイトを保護します。 Webサイトで脆弱なソフトウェアを実行している場合、最も強力なセキュリティ対策でさえ失敗します。 これらの設定は、既知の脆弱性が存在し、パッチが利用可能な場合に新しいバージョンに自動的に更新するオプションでサイトを保護するのに役立ちます。

iThemes Security Proの[設定]ページから、[機能]画面に移動します。 [サイトチェック]タブをクリックします。 ここから、トグルを使用してバージョン管理を有効にします。 設定ギアを使用すると、iThemes Security ProでWordPressの更新、プラグイン、テーマ、追加の保護を処理する方法など、さらに多くの設定を構成できます。

3. iThemes SecurityProがサイトに既知の脆弱性を発見したときに電子メールアラートを受け取る

Site Scan Schedulingを有効にしたら、プラグインの通知センター設定に移動します。 この画面で、[サイトスキャン結果]セクションまでスクロールします。

ボックスをクリックして通知メールを有効にし、 [設定を保存]ボタンをクリックします。

これで、スケジュールされたサイトスキャン中に、iThemes SecurityProが既知の脆弱性を発見した場合に電子メールが送信されます。 メールは次のようになります。

iThemes Security Proを入手して、今夜は少し楽に休憩

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemes SecurityProを入手する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。