WordPress-Schwachstellenbericht: Mai 2021, Teil 4

Veröffentlicht: 2021-05-27Anfällige Plugins und Themes sind der Hauptgrund, warum WordPress-Websites gehackt werden. Der wöchentliche WordPress Vulnerability Report powered by WPScan behandelt aktuelle WordPress-Plugins, Themes und Kern-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Jede Schwachstelle hat eine Schweregradbewertung von Niedrig , Mittel , Hoch oder Kritisch . Die verantwortungsvolle Offenlegung und Meldung von Schwachstellen ist ein wesentlicher Bestandteil der Sicherheit der WordPress-Community. Bitte teile diesen Beitrag mit deinen Freunden, um die Nachricht zu verbreiten und WordPress für alle sicherer zu machen.

WordPress Core-Schwachstellen

Dieser Monat bringt eine Sicherheitsversion von WordPress 5.7.2 mit einem Sicherheitsproblem, das WordPress-Versionen zwischen 3.7 und 5.7 betrifft. Wenn Sie noch nicht auf 5.7 aktualisiert haben, wurden alle WordPress-Versionen seit 3.7 auch aktualisiert, um ein Objektinjektionsproblem im PHPMailer-Sicherheitsproblem zu beheben.

1. WordPress 5.7.2 Sicherheitsversion

Sicherheitslücke : Objektinjektion in PHPMailer

Gepatcht in Version : 5.7.2

Score Schweregrad: Mittel

Schwachstellen im WordPress-Plugin

1. Funnel Builder von CartFlows

Plugin: Funnel Builder von CartFlows

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 1.6.13

Schweregrad : Mittel

2. Glatte Bildlauftasten nach oben/unten

Plugin: Smooth Scroll Bild hoch/runter Tasten

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 1.4

Score Schweregrad: Mittel

3. Instant Images WordPress-Plugin

Plugin: Instant Images WordPress Plugin

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting & XFS

Gepatcht in Version : 4.4.0.1

Score Schweregrad: Mittel

4. CM-Registrierungs-Pro

Plugin: CM-Registrierungs-Pro

Sicherheitslücke : PHP Object Injection

Gepatcht in Version : 3.2.1

Score Schweregrad: Mittel

5. WP-Gebet

Plugin: WP Gebet

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 1.6.2

Ergebnis Schweregrad: Hoch

6. WP-Statistiken

Plugin: WP-Statistik

Sicherheitslücke : Nicht authentifizierte SQL-Injection

Gepatcht in Version : 13.0.8

Ergebnis Schweregrad: Hoch

7. Flugprotokoll

Plugin: FlightLog

Sicherheitslücke : Authentifizierte SQL-Injection

In Version gepatcht : Kein Fix bekannt

Ergebnis Schweregrad: Hoch

8. Videoeinbettung

Plugin: FlightLog

Sicherheitslücke : Authentifizierte SQL-Injection

In Version gepatcht : Kein Fix bekannt

Ergebnis Schweregrad: Hoch

Schwachstellen im WordPress-Theme

1. Autoreparaturdienste

Thema: Autoreparaturdienste

Sicherheitslücke : Nicht authentifiziertes Reflected Cross-Site-Scripting & XFS

Gepatcht in Version : 4.0

Ergebnis Schweregrad: Hoch

Ein Hinweis zur verantwortungsvollen Offenlegung

Sie fragen sich vielleicht, warum eine Schwachstelle offengelegt wird, wenn sie Hackern einen Exploit zum Angriff bietet. Nun, es ist sehr üblich, dass ein Sicherheitsforscher die Schwachstelle findet und dem Softwareentwickler privat meldet.

Bei verantwortungsvoller Offenlegung erfolgt der erste Bericht des Forschers privat an die Entwickler des Unternehmens, dem die Software gehört, jedoch mit der Vereinbarung, dass die vollständigen Details veröffentlicht werden, sobald ein Patch verfügbar ist. Bei erheblichen Sicherheitslücken kann es zu einer leichten Verzögerung bei der Offenlegung der Sicherheitslücke kommen, damit mehr Personen Zeit für das Patchen haben.

Der Sicherheitsforscher kann dem Softwareentwickler eine Frist setzen, um auf den Bericht zu antworten oder einen Patch bereitzustellen. Wird diese Frist nicht eingehalten, kann der Forscher die Schwachstelle öffentlich offenlegen, um Druck auf den Entwickler auszuüben, einen Patch herauszugeben.

Die öffentliche Offenlegung einer Sicherheitslücke und die scheinbare Einführung einer Zero-Day-Sicherheitslücke – eine Art von Sicherheitslücke, die keinen Patch hat und in freier Wildbahn ausgenutzt wird – mag kontraproduktiv erscheinen. Dies ist jedoch der einzige Hebel, mit dem ein Forscher den Entwickler unter Druck setzen kann, die Schwachstelle zu schließen.

Wenn ein Hacker die Schwachstelle entdeckt, könnte er den Exploit stillschweigend nutzen und dem Endbenutzer (das sind Sie) Schaden zufügen, während der Softwareentwickler damit zufrieden ist, die Schwachstelle ungepatcht zu lassen. Googles Project Zero hat ähnliche Richtlinien, wenn es um die Offenlegung von Sicherheitslücken geht. Sie veröffentlichen die vollständigen Details der Schwachstelle nach 90 Tagen, unabhängig davon, ob die Schwachstelle gepatcht wurde oder nicht.

So schützen Sie Ihre WordPress-Website vor anfälligen Plugins und Themes

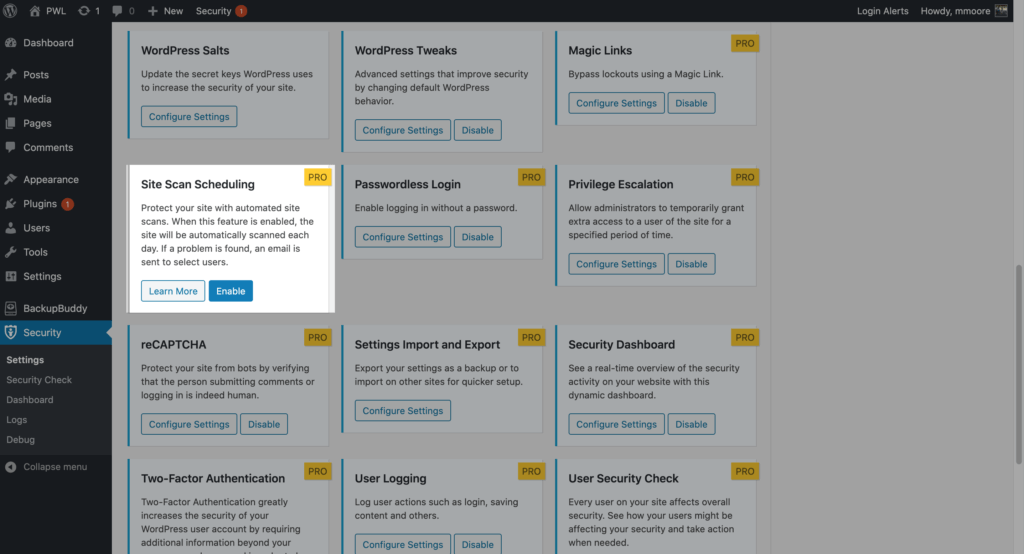

Der Site Scanner des iThemes Security Pro-Plugins ist eine großartige Möglichkeit, Ihre WordPress-Website vor der Hauptursache aller Software-Hacks zu schützen und zu schützen: veraltete Plugins und Themes mit bekannten Schwachstellen.

Der Site Scanner überprüft Ihre Site auf bekannte Schwachstellen und wendet automatisch einen Patch an, falls einer verfügbar ist.

3 Arten von WordPress-Sicherheitslücken, die von iThemes Security Pro überprüft werden

- WordPress-Sicherheitslücken

- Plugin-Sicherheitslücken

- Thema Schwachstellen

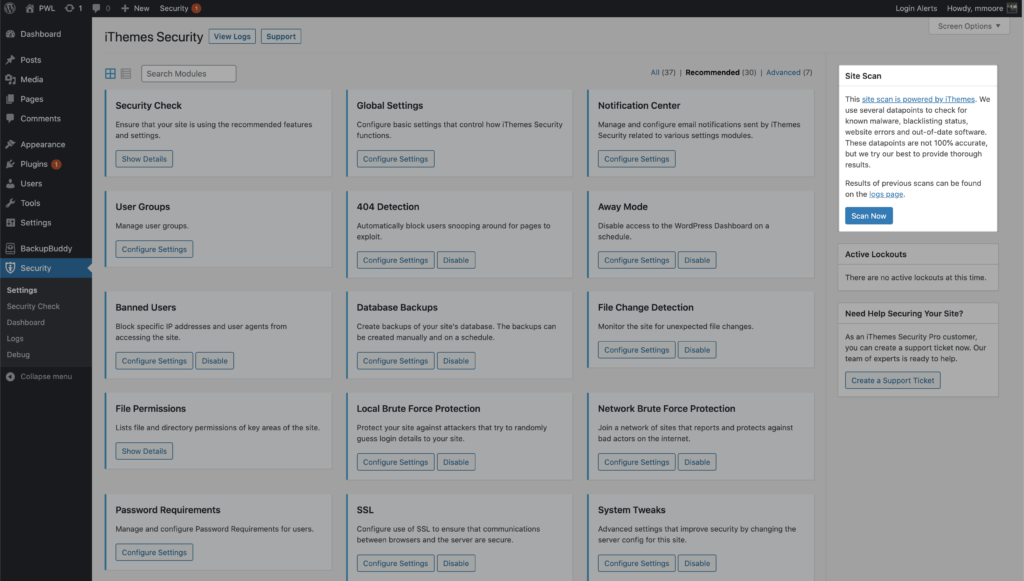

Um die Site - Scan auf Neuinstallationen, navigieren Sie zu dem iThemes Security Pro Einstellungen zu aktivieren und klicken Sie auf die Schaltfläche Aktivieren auf der Site Scan - Einstellungen Modul.

Um einen manuellen Site-Scan auszulösen, klicken Sie im Site-Scan-Widget in der rechten Seitenleiste der Sicherheitseinstellungen auf die Schaltfläche Jetzt scannen .

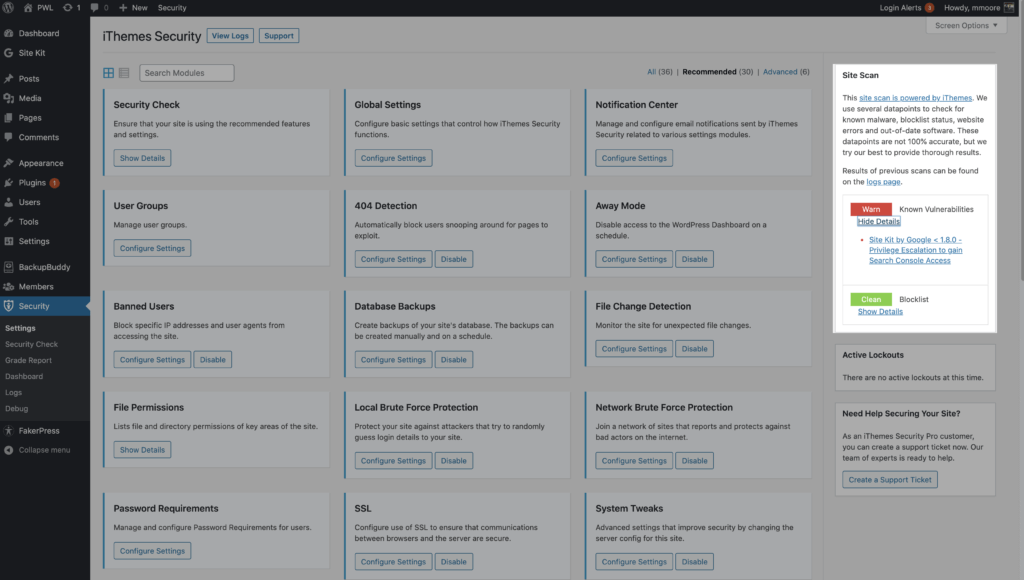

Die Site-Scan-Ergebnisse werden im Widget angezeigt.

Wenn der Site Scan eine Schwachstelle erkennt, klicken Sie auf den Link zur Schwachstelle, um die Detailseite anzuzeigen.

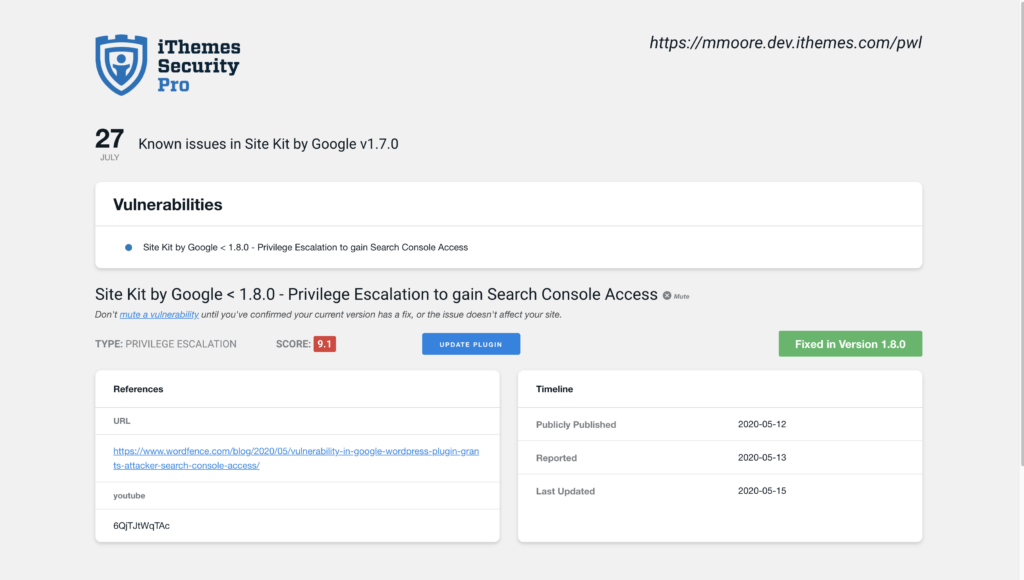

Auf der Seite Site Scan-Schwachstelle sehen Sie, ob ein Fix für die Schwachstelle verfügbar ist. Wenn ein Patch verfügbar ist, können Sie auf die Schaltfläche Update Plugin klicken, um den Fix auf Ihrer Website anzuwenden.

Es kann eine Verzögerung zwischen der Verfügbarkeit eines Patches und der Aktualisierung der iThemes-Sicherheitslückendatenbank geben, um den Fix widerzuspiegeln. In diesem Fall können Sie die Benachrichtigung stummschalten, um keine weiteren Warnungen im Zusammenhang mit der Sicherheitsanfälligkeit zu erhalten.

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Informieren Sie sich über frühere WordPress-Schwachstellenberichte für Mai 2021

Vermissen Sie einen Bericht? Hier die Berichte für Mai 2021.

- Mai 2021 Teil 3

- Mai 2021 Teil 2

- Mai 2021 Teil 1

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.