كيفية البحث عن البرامج الضارة المخفية على موقع WordPress الخاص بك

نشرت: 2020-04-09على الرغم من الوعي المتزايد والتدابير الوقائية ، تستمر هجمات البرامج الضارة في اختراق مواقع الويب في جميع أنحاء العالم. ارتفعت التكلفة الإجمالية لهجمات البرامج الضارة إلى 2 تريليون دولار أمريكي ومن المتوقع أن تصل إلى 6 تريليون دولار بحلول عام 2021.

في السنوات الأخيرة ، يقوم المتسللون بتصميم ونشر برامج ضارة أكثر تعقيدًا وتعقيدًا يمكن أن تلحق المزيد من الضرر بالمواقع الإلكترونية - وخاصة مواقع WordPress. تتضمن بعض تهديدات البرامج الضارة وعمليات الاختراق الشائعة ما يلي:

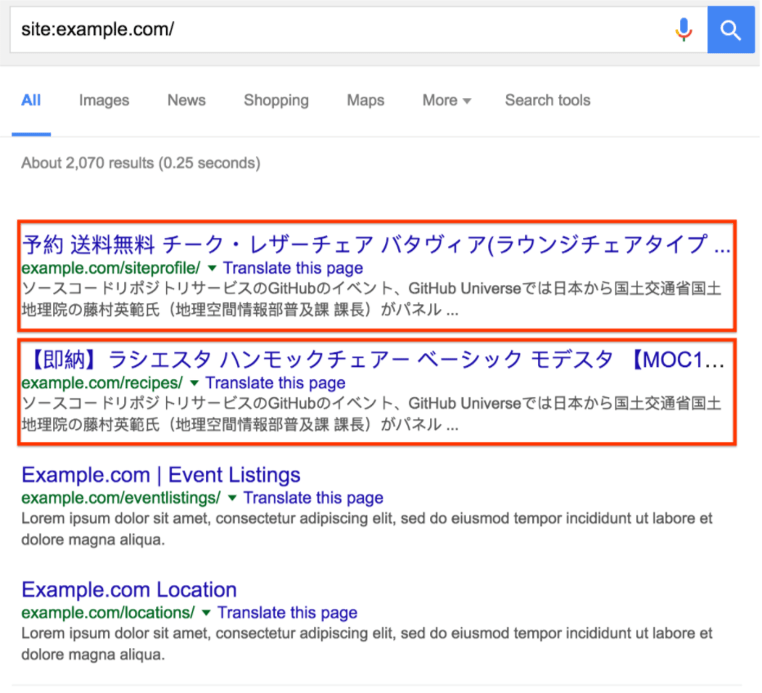

- Pharma hacks ، وهو شكل معقد من القرصنة غير المرئية حيث يستفيد المتسللون من ممارسات تحسين محركات البحث (SEO) الخاصة بك للحصول على صفحاتك المصنفة في المرتبة لمنتجاتهم - معظمها من الأدوية المحظورة والأدوية الموصوفة. يفعلون ذلك عن طريق إدخال الكلمات الرئيسية لتحسين محركات البحث في موقع الويب الخاص بك ، أو إنشاء ملفات / مجلدات ضارة في تثبيت WordPress الخاص بك ، أو إدراج روابط مشبوهة في الملفات النصية.

- Backdoors ، وهو شكل سري آخر من أشكال الهجوم حيث يحصل المستخدمون غير المصرح لهم على وصول مشرف إلى حسابك ويفسدون ملفاتك الخلفية بشفرات ضارة أو ضارة.

- حقن SQL ، حيث يتم إدخال تعليمات برمجية خبيثة في تطبيقات البيانات لسرقة البيانات الحساسة من قواعد البيانات.

- عمليات إعادة التوجيه ، حيث يتم إعادة توجيه زوار الموقع الشرعيين إلى موقع غير مرغوب فيه حيث ينتهي بهم الأمر بتنزيل ملفات ضارة.

- التصيد الاحتيالي هو شكل من أشكال خرق البيانات حيث يتم الحصول على معلومات حساسة مثل بيانات اعتماد المستخدم أو بيانات بطاقة الائتمان من المستخدمين من خلال مواقع الويب أو رسائل البريد الإلكتروني المخادعة.

خطوات الكشف عن البرامج الضارة وإزالتها

مع وجود العديد من الأنواع المختلفة من البرامج الضارة ، كيف يمكنك اكتشاف البرامج الضارة المخفية بشكل فعال وتجنب مثل هذه الهجمات؟ يمكنك القيام بذلك عن طريق اتباع هذه الخطوات الأساسية بعناية ودقة:

- كشف البرمجيات الخبيثة على موقع الويب الخاص بك.

- قم بتنظيف البرامج الضارة (يدويًا أو باستخدام مكون إضافي للأمان).

- حماية أو تقوية موقع الويب الخاص بك لحفظه من الهجمات المستقبلية.

دعنا نلقي نظرة على كل خطوة من هذه الخطوات بمزيد من التفصيل.

الخطوة 1 - اكتشاف أي برامج ضارة على موقع الويب الخاص بك

الحقيقة الصعبة هي - قد يكون اكتشاف إصابة البرامج الضارة على موقع الويب الخاص بك أمرًا صعبًا. ومع ذلك ، إليك بعض العلامات التي تشير إلى موقع ويب تم اختراقه:

- يُظهر موقعك زيادة مفاجئة في وقت التحميل ، أو انخفاض حاد في حركة المرور الواردة.

- يمكن لمزود مضيف الويب أن يطلعك على احتمال الإصابة بالبرامج الضارة. بدلاً من ذلك ، قد يتم تعليق موقع الويب الخاص بك مؤقتًا بواسطة شركة استضافة الويب الخاصة بك.

- ربما لم يعد موقعك على الويب يظهر في صفحة نتائج بحث Google ، مما يشير إلى أنه قد يكون مدرجًا في القائمة السوداء.

- تتم إعادة توجيه حركة المرور الواردة إلى موقع ويب غير مرغوب فيه أو تصيد.

- يلاحظ مسؤول موقع الويب الخاص بك عددًا كبيرًا من المكونات الإضافية غير المعروفة أو المستخدمين الذين تمت إضافتهم إلى حسابك.

- البحث عن موقع الويب الخاص بك على Google يعرض الأحرف اليابانية.

(مصدر الصورة: جوجل)

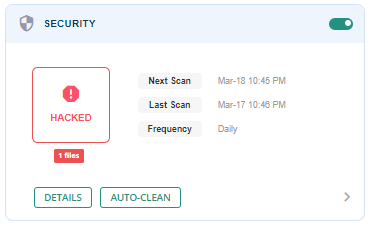

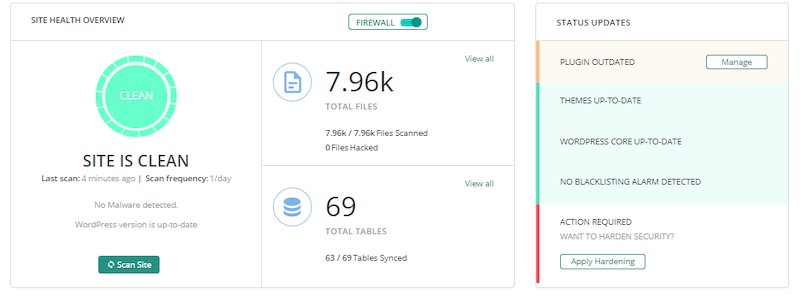

إذا كنت تشهد أيًا من هذه العلامات ، فلا تضيع أي وقت وقم بمسح موقع الويب الخاص بك على الفور. أسهل طريقة للقيام بذلك تمامًا هي استخدام مكون إضافي للأمان في WordPress مثل MalCare. بفضل تقنية المسح العميق ، تتعقب الخوارزمية الخاصة بها كل تغيير في الملف لاكتشاف الموقع الدقيق لأي برنامج ضار.

لاستخدام هذه الأداة ، تحتاج إلى التسجيل في MalCare والتثبيت باستخدام لوحة معلومات MalCare. بمجرد تثبيت المكون الإضافي ، يقوم تلقائيًا بإجراء مسح كامل لموقع الويب الخاص بك وتقارير في حالة وجود أي إصابة بالبرامج الضارة.

(مصدر الصورة: MalCare)

الخطوة 2 - تنظيف البرامج الضارة من موقع الويب الخاص بك

بمجرد اكتشاف البرامج الضارة على موقع الويب الخاص بك ، يمكنك المتابعة لإزالتها باستخدام أي من الطرق التالية:

التنظيف اليدوي

يوصى بالتنظيف اليدوي فقط إذا كنت تمتلك الخبرة الفنية اللازمة (والوقت والطاقة الإضافيين) للقيام بذلك.

في هذه العملية ، يمكنك إما استبدال ملفات موقع الويب المصاب بتثبيت WordPress جديد أو بنسخة احتياطية من موقع الويب الخاص بك.

أولاً ، تحتاج إلى تنظيف ملفات موقع الويب المصابة يدويًا على النحو التالي:

- استخدم أداة FTP مثل FileZilla للاتصال بملفات خادم WordPress.

- قم بتدوين جميع الملفات المعدلة مؤخرًا في مجلد التثبيت الخاص بك.

- استخدم أداة FTP لاستبدال الملفات المعدلة بنسخة احتياطية أو إصدار حالي من WordPress.

- قم يدويًا بتحرير أي ملفات WP مخصصة لإزالة أي كود ضار.

بعد ذلك ، تحتاج إلى تنظيف جداول قاعدة بيانات WordPress المصابة يدويًا كما يلي:

- قم بتسجيل الدخول إلى لوحة قاعدة بيانات WordPress الخاصة بك من حساب استضافة الويب الخاص بك.

- قم بالمسح يدويًا بحثًا عن أي كلمات رئيسية غير مرغوب فيها أو روابط مشبوهة في جداول قاعدة البيانات الخاصة بك.

- احذف سجلات قاعدة البيانات التي تحتوي على إدخالات ضارة من الجداول المعنية.

من بين قيودها ، عمليات التنظيف اليدوية ليست فعالة في اكتشاف وإزالة الأبواب الخلفية لموقع الويب حيث يقوم المتسللون الأذكياء بتضمين كود خلفي في الملفات (التي تم تسميتها على غرار ملفات WP القياسية) أو في وظائف PHP مثل Base64 و Eval. بالإضافة إلى ذلك ، يستخدمون كلمات رئيسية مختلفة لا يمكن اكتشافها يدويًا.

التنظيف التلقائي باستخدام المكونات الإضافية للأمان

نسبيًا ، تعتبر عمليات التنظيف التلقائية باستخدام المكونات الإضافية لإزالة البرامج الضارة في WordPress أكثر فاعلية في اكتشاف وإزالة أنواع مختلفة من الإصابات بالبرامج الضارة. فيما يلي أهم ثلاثة إضافات أمان WP متوفرة في السوق:

- MalCare: سهل التثبيت والاستخدام ، يمكّنك المكون الإضافي MalCare من تنظيف موقع الويب الذي تم اختراقه في غضون دقائق. مقابل 99 دولارًا فقط سنويًا ، يمكنك الاستفادة من إزالة البرامج الضارة غير المحدودة والمسح اليومي التلقائي للبرامج الضارة للحفاظ على أمان موقعك.

(مصدر الصورة: MalCare)

- Sucuri: أداة Sucuri فعالة أيضًا في إزالة الإصابات بالبرامج الضارة وإصلاح البريد العشوائي لـ SEO ومنع الهجمات المستقبلية. تبلغ تكلفة الخطة الأساسية 199.99 دولارًا سنويًا.

(مصدر الصورة: Sucuri)

- Wordfence: يعد Wordfence مكونًا إضافيًا شائعًا للأمان يوفر خدمات تنظيف كاملة لموقع ويب واحد مقابل 179 دولارًا سنويًا.

(مصدر الصورة: Wordfence)

الخطوة 3 - حماية أو تقوية موقع الويب الخاص بك من الهجمات المستقبلية

بعد تنظيف موقع الويب بالكامل ، فإن الخطوة التالية هي حماية موقعك أو تقويته من أي هجمات مستقبلية. على الرغم من عدم وجود حماية بنسبة 100٪ من هجمات البرامج الضارة ، فإن تنفيذ الخطوات التالية يمكن أن يحسن أمان موقعك:

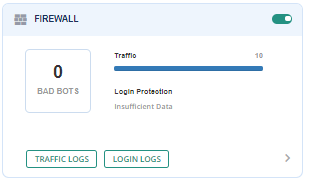

- قم بتكوين المكونات الإضافية للأمان مثل MalCare أو Sucuri لفحص موقع الويب الخاص بك بشكل دوري بحثًا عن الإصابات الجديدة. بالإضافة إلى ذلك ، استخدم حماية جدار الحماية لمنع الطلبات من عناوين IP المشبوهة.

(مصدر الصورة: MalCare)

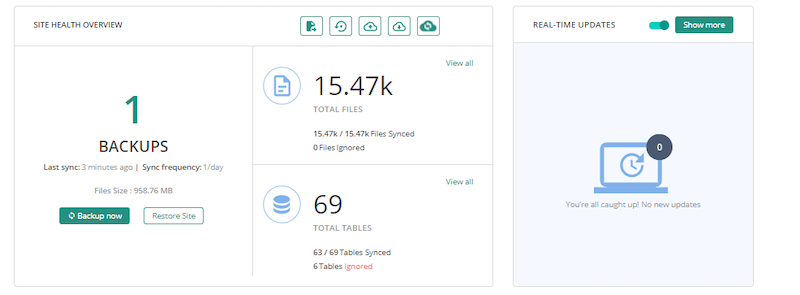

- لا تقم بتشغيل موقع الويب الخاص بك على إصدار WordPress قديم أو مكونات إضافية / سمات قديمة. قم بتحديث WordPress الخاص بك إلى أحدث إصدار تم إصداره جنبًا إلى جنب مع جميع المكونات الإضافية / السمات المثبتة. كإجراء وقائي ، خذ نسخًا احتياطية منتظمة من ملفات موقع الويب وجداول قاعدة البيانات. لتسهيل الأمور ، قم بتثبيت المكونات الإضافية للنسخ الاحتياطي في WordPress مثل BlogVault.

(مصدر الصورة: BlogVault)

- إذا كان موقع الويب الخاص بك مستضافًا حاليًا على مضيف مشترك ، فهذا هو الوقت المناسب للتبديل إلى عروض الاستضافة المُدارة الأكثر أمانًا. تحقق أيضًا من شركة الاستضافة الحالية الخاصة بك بشأن ميزات الأمان التي تقدمها.

- قم بتنزيل وتثبيت المكونات الإضافية / السمات فقط من مصادر موثوقة مثل مستودع WordPress ، أو أسواق WordPress الموثوقة ، أو من مطوري أو شركات معروفة للمكونات الإضافية / السمات.

- امنع هجمات القوة الغاشمة في المستقبل من خلال تعزيز بيانات اعتماد مستخدم WordPress الخاصة بك. يتضمن ذلك الاستخدام الإلزامي لكلمات المرور المكونة من 8 أحرف (بما في ذلك الأحرف الصغيرة والكبيرة والأحرف الأبجدية الرقمية والأحرف الخاصة) واستخدام أسماء مستخدمين فريدة لكل مستخدم.

- احصل على شهادة SSL لموقع الويب الخاص بك والتي تضمن تشفير البيانات المنقولة بين خادم الويب الخاص بك ومتصفح المستخدم.

- استفد من مكون إضافي مثل WP Security Audit Log الذي يراقب نشاط المستخدم في الوقت الفعلي على موقع الويب الخاص بك.

خاتمة

الهجمات الإلكترونية هي حقيقة واقعة في عالم اليوم المتصل. على الرغم من عدم وجود أمان مضمون بنسبة 100٪ ضد المتسللين ، يمكنك بذل قصارى جهدك لتحسين أمان موقعك وجعله أكثر صعوبة على المتسللين. تعتبر الإجراءات الموضحة في هذه المقالة مكانًا رائعًا للبدء. تعتمد المكونات الإضافية للأمان مثل MalCare و Sucuri على أبحاثهم وخبراتهم في أمان WordPress لتصميم استراتيجيات متطورة وشاملة للكشف عن البرامج الضارة وإزالتها. نوصي بشدة بالاستثمار في مكون إضافي للأمان يلبي احتياجاتك ويتناسب مع ميزانيتك.

ما رأيك في هذه الإجراءات الأمنية؟ وإلا كيف يمكنك حماية موقع الويب الخاص بك؟ شارك بأفكارك وتوصياتك في قسم التعليقات أدناه. كنا نحب أن نسمع منك.