WordPress 漏洞综述:2020 年 2 月,第 1 部分

已发表: 2020-08-182 月上半月披露了新的 WordPress 插件和主题漏洞,因此我们希望让您了解。 在这篇文章中,我们介绍了最近的 WordPress 插件、主题和核心漏洞,以及如果您在网站上运行易受攻击的插件或主题之一该怎么办。

WordPress 漏洞综述分为四个不同的类别:

- WordPress 核心

- WordPress 插件

- WordPress 主题

WordPress 核心漏洞

2020 年没有任何公开的 WordPress 漏洞。

WordPress 插件漏洞

到目前为止,本月已经发现了几个新的 WordPress 插件漏洞。 请确保按照以下建议的操作更新插件或完全卸载它。

1. 元素页面构建器

Elementor Page Builder 版本 2.8.4 及以下版本存在一个 Authenticated Reflected Cross-Site Scripting 漏洞。

2. 强有力的推荐

Strong Testimonials 2.40.0 及以下版本存在存储跨站脚本漏洞。

3. 投资组合过滤器库

Portfolio Filter Gallery 1.1.2 及以下版本具有跨站点请求伪造漏洞,可导致反射型 XSS 攻击。

4.导师LMS

Tutor LMS 1.5.2 及以下版本容易受到跨站请求伪造攻击。

5. Auth0登录

通过 Auth0 版本 3.11.2 及以下版本登录容易受到未经身份验证的反射型 XSS 攻击。

6. BestWebSoft 的 Htaccess

BestWebSoft 的 Htaccess 具有跨站点请求伪造漏洞,可导致攻击者编辑 .htaccess。

7. Ultimate Membership Pro

低于 8.6.1 的 Ultimate Membership Pro 版本存在多个漏洞,可导致低级别用户执行远程代码执行攻击。

8. 活动管理器和活动管理器 Pro

低于 5.9.7.2 版的 Events Manager 和低于 2.6.7.2 版的 Events Manager Pro 容易受到 CSV 注入攻击。

9. Profile Builder 和 Profile Builder Pro

3.1.1以下版本的Profile Builder和Profile Builder Pro有一个破解认证漏洞,允许未经身份验证的用户注册或编辑他们的帐户并使用插件的表单获得管理员角色

10. 参与者数据库

参与者 数据库版本 1.9.5.5 及以下版本容易受到 Authenticated SQL Injection 攻击。

11. GDPR Cookie 同意书

GDPR Cookie 同意版本 1.8.2 及以下版本具有不当访问控制漏洞,该漏洞可能允许低级别用户更改帖子或页面的状态,并可能导致跨站点脚本攻击。

WordPress 主题

1. 现实题材

Reality Theme 2.5.1 及以下版本容易受到未经身份验证的反射跨站点脚本攻击。

如何积极应对 WordPress 主题和插件漏洞

运行过时的软件是 WordPress 网站被黑的第一大原因。 拥有更新程序对于 WordPress 网站的安全性至关重要。 您应该每周至少登录一次您的站点以执行更新。

自动更新可以提供帮助

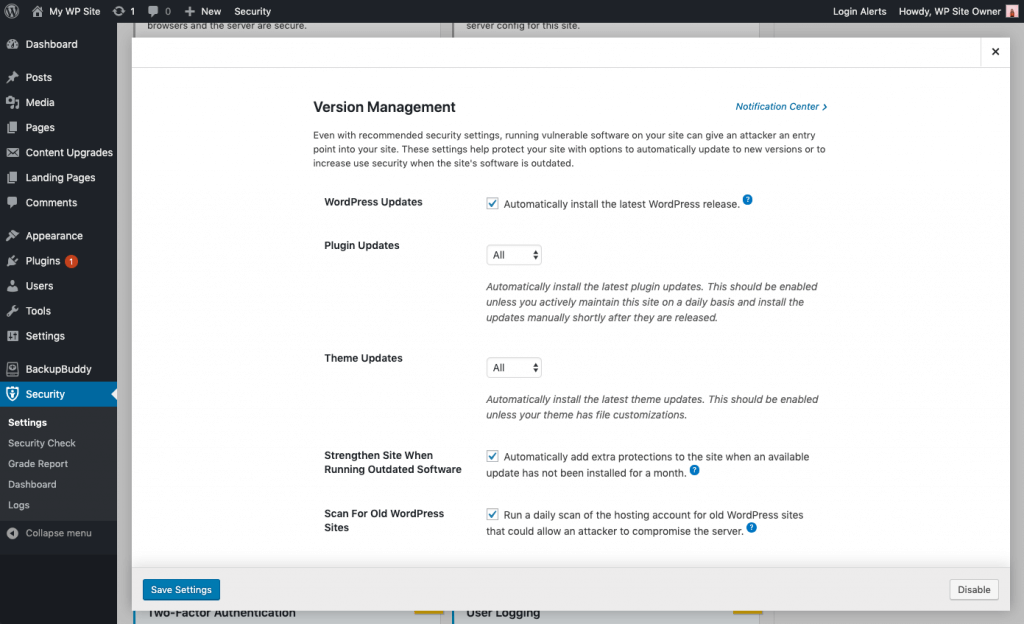

对于不经常更改的 WordPress 网站,自动更新是一个不错的选择。 缺乏关注往往会使这些网站被忽视并容易受到攻击。 即使采用推荐的安全设置,在您的站点上运行易受攻击的软件也会为攻击者提供进入您站点的入口点。

使用 iThemes Security Pro 插件的版本管理功能,您可以启用自动 WordPress 更新以确保您获得最新的安全补丁。 这些设置可以通过选项自动更新到新版本或在站点软件过时时提高用户安全性,从而帮助保护您的站点。

版本管理更新选项

- WordPress 更新– 自动安装最新的 WordPress 版本。

- 插件自动更新- 自动安装最新的插件更新。 除非您每天积极维护此站点并在更新发布后不久手动安装更新,否则应启用此功能。

- 主题自动更新- 自动安装最新的主题更新。 除非您的主题具有文件自定义,否则应启用此功能。

- 对插件和主题更新的精细控制——您可能有想要手动更新的插件/主题,或者延迟更新直到版本有时间证明稳定。 您可以选择自定义,以便将每个插件或主题分配为立即更新 ( Enable )、根本不自动更新 ( Disable ) 或延迟指定天数 ( Delay ) 进行更新。

加强和提醒关键问题

- 运行过时软件时加强站点 - 当一个月未安装可用更新时,自动为站点添加额外保护。 当一个月未安装更新时,iThemes Security 插件将自动启用更严格的安全性。 首先,它将强制所有未启用双因素的用户在重新登录之前提供发送到其电子邮件地址的登录代码。其次,它将禁用 WP 文件编辑器(以阻止人们编辑插件或主题代码) 、XML-RPC pingbacks 并阻止每个 XML-RPC 请求的多次身份验证尝试(这两者都将使 XML-RPC 更强大地抵御攻击,而不必完全关闭它)。

- 扫描其他旧的 WordPress 站点- 这将检查您的主机帐户上是否有其他过时的 WordPress 安装。 一个存在漏洞的过时 WordPress 站点可能允许攻击者破坏同一托管帐户上的所有其他站点。

- 发送电子邮件通知– 对于需要干预的问题,会向管理员级别用户发送电子邮件。

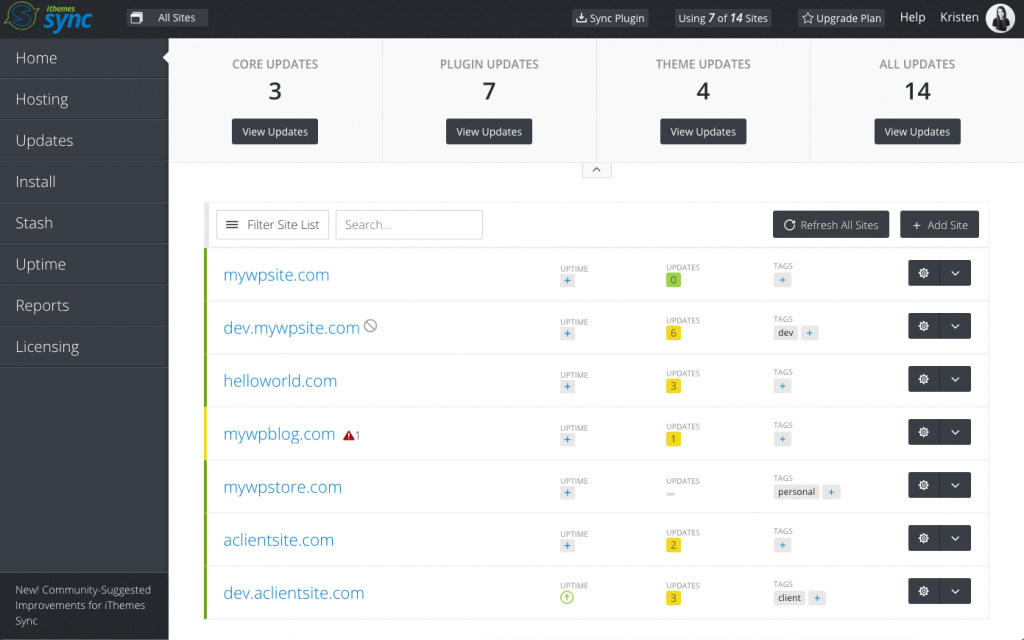

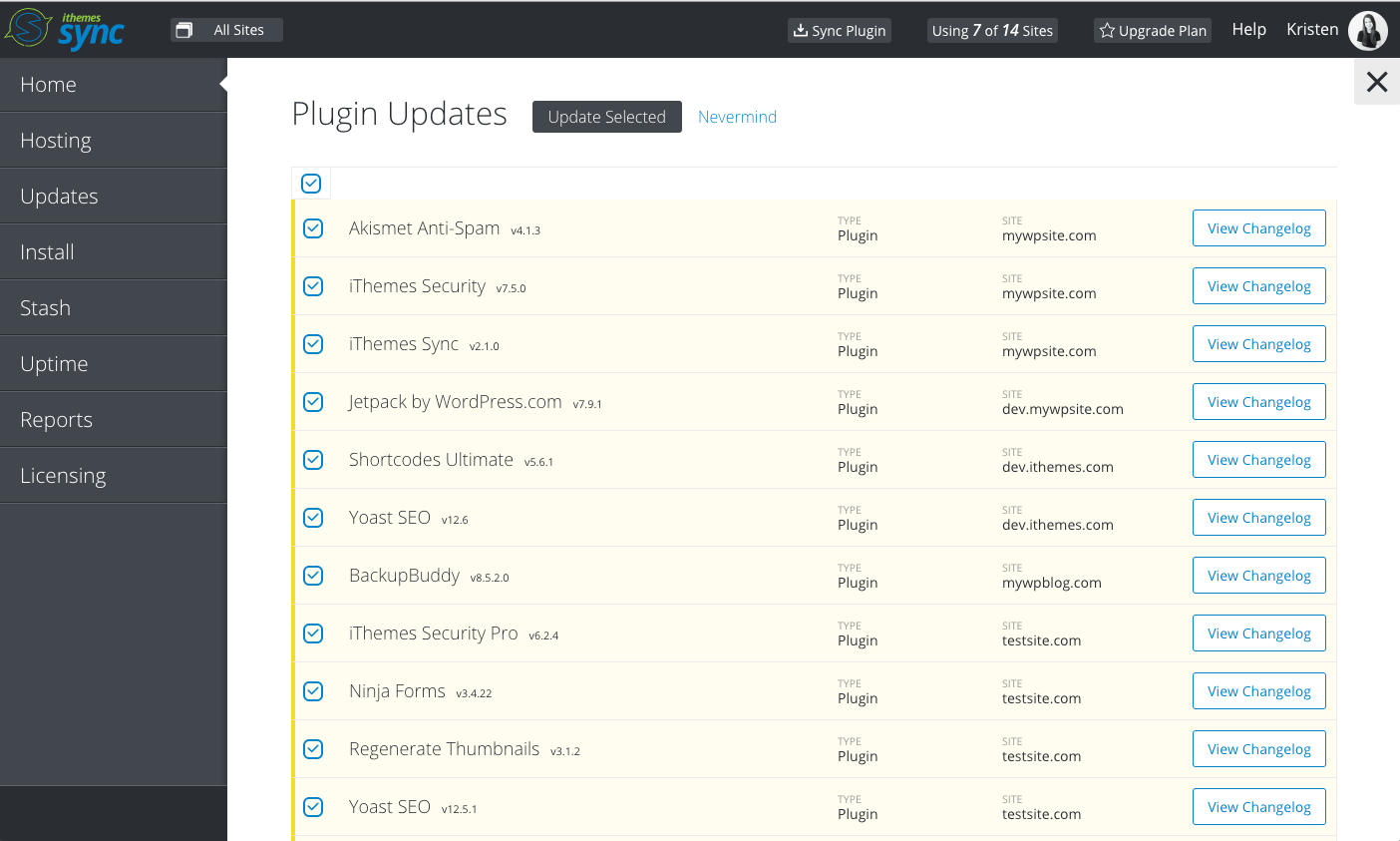

管理多个 WP 站点? 从 iThemes 同步仪表板一次更新插件、主题和核心

iThemes Sync 是我们的中央仪表板,可帮助您管理多个 WordPress 站点。 从同步仪表板,您可以查看所有站点的可用更新,然后一键更新插件、主题和 WordPress 核心。 当有新版本更新可用时,您还可以收到每日电子邮件通知。

WordPress 安全插件可以帮助保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 30 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全性

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。